Contrôles d’accès et de sécurité adaptatifs pour les applications Web, TCP et SaaS d’entreprise

Dans les situations en constante évolution d’aujourd’hui, la sécurité des applications est vitale pour toute entreprise. La prise de décisions de sécurité contextuelles, puis l’activation de l’accès aux applications, réduisent les risques associés tout en autorisant l’accès aux utilisateurs.

La fonction d’accès adaptatif du service Citrix Secure Private Access offre une approche d’accès zero-trust complète qui fournit un accès sécurisé aux applications. L’accès adaptatif permet aux administrateurs de fournir un accès de niveau granulaire aux applications auxquelles les utilisateurs peuvent accéder en fonction du contexte. Le terme « contexte » désigne ici :

- Utilisateurs et groupes (utilisateurs et groupes d’utilisateurs)

- Appareils (ordinateurs de bureau ou appareils mobiles)

- Localisation (géolocalisation ou localisation réseau)

- État de sécurité de l’appareil (vérification de l’état de sécurité de l’appareil)

- Risque (indice de risque utilisateur)

La fonction d’accès adaptatif applique des stratégies adaptatives aux applications auxquelles vous accédez. Ces stratégies déterminent les risques en fonction du contexte et prennent des décisions d’accès dynamiques pour accorder ou refuser l’accès aux applications Web d’entreprise, SaaS, TCP et UDP.

Fonctionnement

Pour accorder ou refuser l’accès aux applications, les administrateurs créent des stratégies basées sur les utilisateurs, les groupes d’utilisateurs, les appareils à partir desquels les utilisateurs accèdent aux applications, l’emplacement (pays ou emplacement réseau) depuis lequel l’utilisateur accède à l’application et le score de risque de l’utilisateur.

Les stratégies d’accès adaptatives ont priorité sur les stratégies de sécurité spécifiques à l’application qui sont configurées lors de l’ajout du SaaS ou d’une application Web dans le service Secure Private Access. Les contrôles de sécurité au niveau de l’application sont écrasés par les stratégies d’accès adaptatives.

Les stratégies d’accès adaptatives sont évaluées selon trois scénarios :

-

Au cours d’une énumération d’applications Web, TCP ou SaaS à partir du service Secure Private Access : si l’accès à l’application est refusé à cet utilisateur, celui-ci ne peut pas voir cette application dans l’espace de travail.

-

Lors du lancement de l’application : après avoir énuméré l’application et si la stratégie adaptative est modifiée pour refuser l’accès, les utilisateurs ne peuvent pas lancer l’application même si l’application a été énumérée précédemment.

-

Lorsque l’application est ouverte dans un navigateur Citrix Enterprise ou dans un service Remote Browser Isolation, le navigateur Citrix Enterprise applique certains contrôles de sécurité. Ces contrôles sont appliqués par le client. Lorsque le navigateur Citrix Enterprise est lancé, le serveur évalue les stratégies adaptatives pour l’utilisateur et renvoie ces stratégies au client. Le client applique ensuite les stratégies localement dans Citrix Enterprise Browser.

Création d’une stratégie d’accès adaptative avec plusieurs règles

Vous pouvez créer plusieurs règles d’accès et configurer différentes conditions d’accès pour différents utilisateurs ou groupes d’utilisateurs au sein d’une même stratégie. Ces règles peuvent être appliquées séparément aux applications HTTP/HTTPS et TCP/UDP, le tout dans le cadre d’une stratégie unique.

Les stratégies d’accès au sein de Secure Private Access vous permettent d’activer ou de désactiver l’accès aux applications en fonction du contexte de l’utilisateur ou de son appareil. En outre, vous pouvez activer l’accès restreint aux applications en ajoutant les restrictions de sécurité suivantes :

- Restreindre l’accès au presse-papiers

- Restreindre l’impression

- Restreindre les téléchargements

- Restreindre les chargements

- Afficher le filigrane

- Restreindre la capture de frappes

- Limiter la capture d’écran

Pour plus d’informations sur ces restrictions, consultez la section Restrictions d’accès disponibles.

Assurez-vous d’avoir effectué les tâches suivantes avant de configurer une stratégie d’accès.

-

Dans le volet de navigation, cliquez sur Stratégies d’accès, puis sur Créer une stratégie.

Pour les nouveaux utilisateurs, la page d’accueil Stratégies d’accès n’affiche aucune stratégie. Une fois que vous avez créé une stratégie, vous pouvez la voir répertoriée ici.

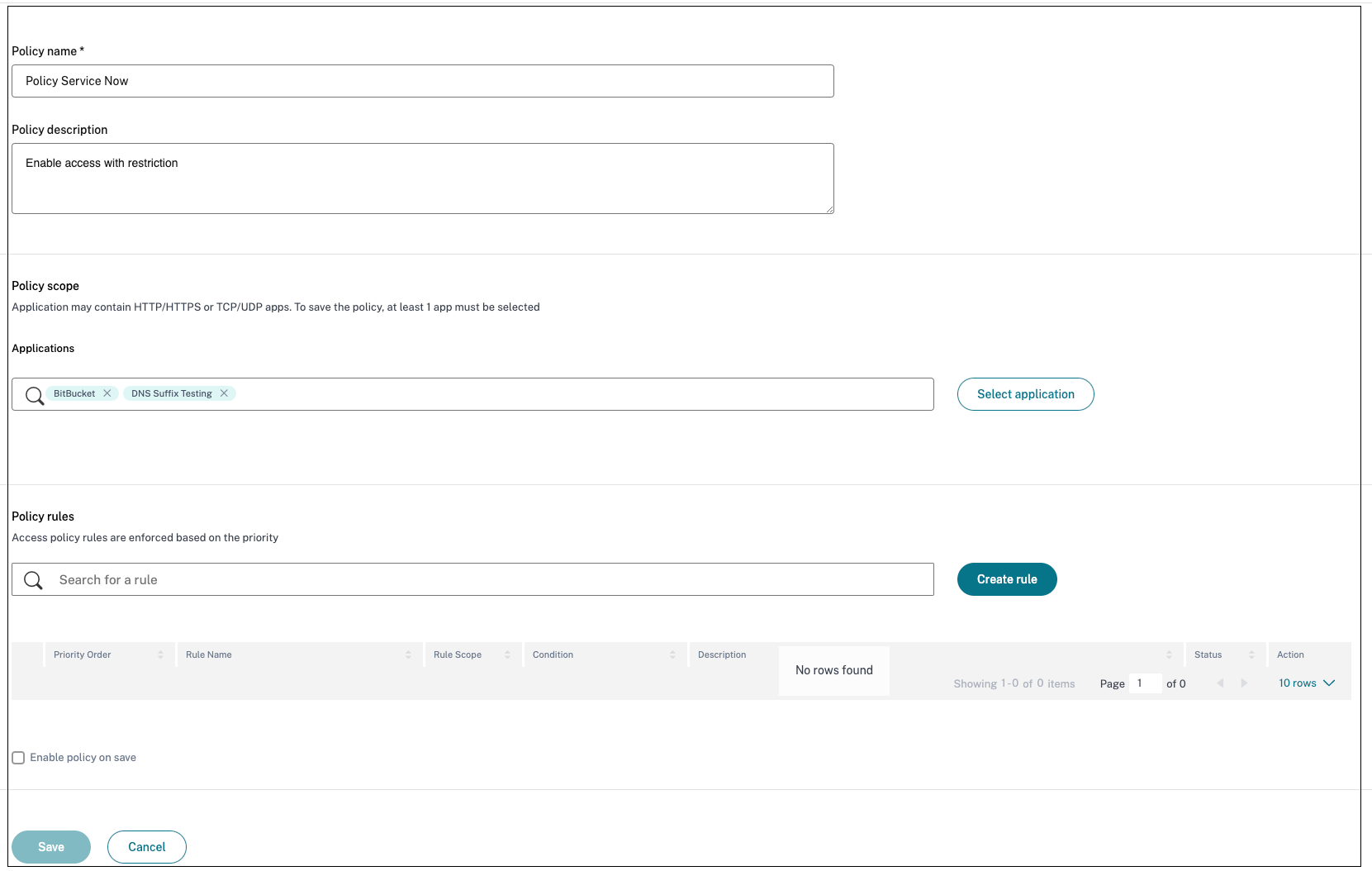

- Entrez le nom et la description de la stratégie.

- Dans Applications, sélectionnez l’application ou l’ensemble d’applications auxquelles cette stratégie doit être appliquée.

-

Cliquez sur Créer une règle pour créer des règles pour la stratégie.

-

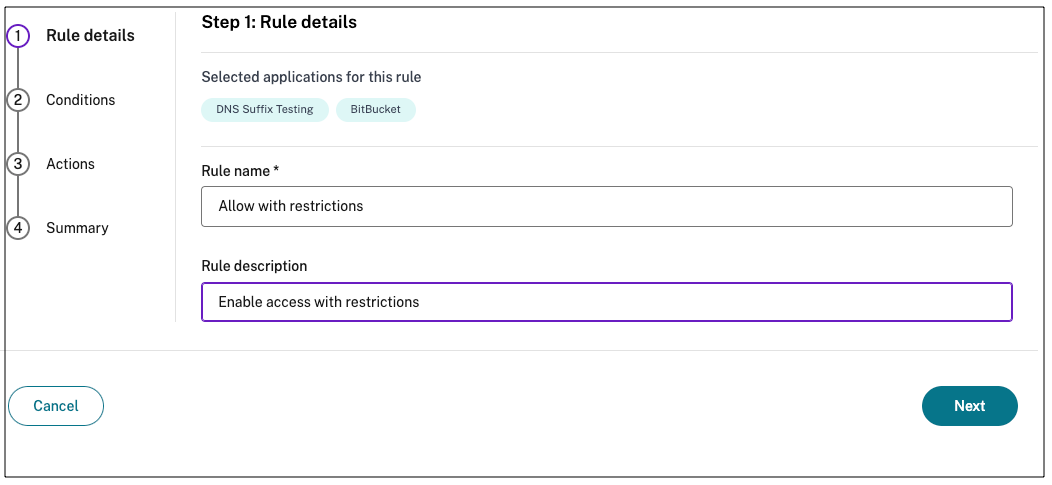

Entrez le nom de la règle et une brève description de la règle, puis cliquez sur Suivant.

-

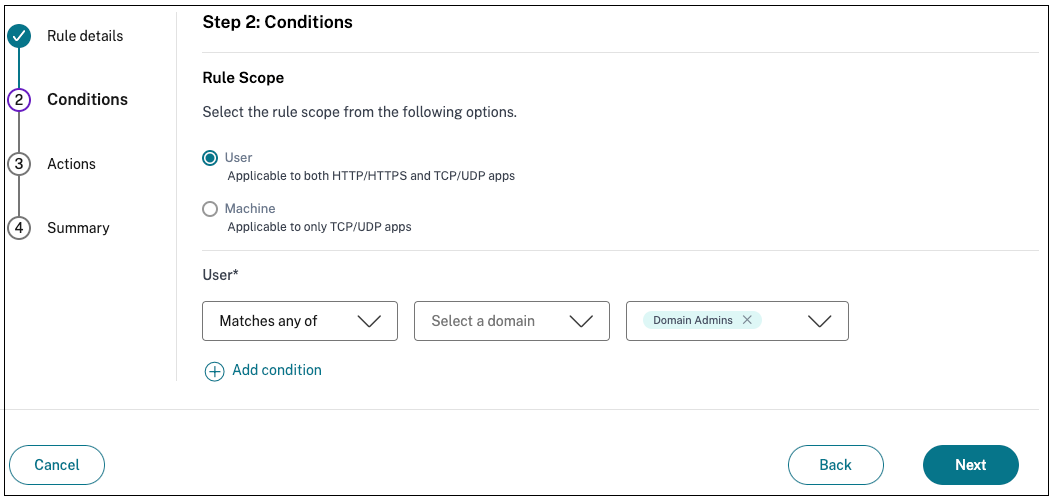

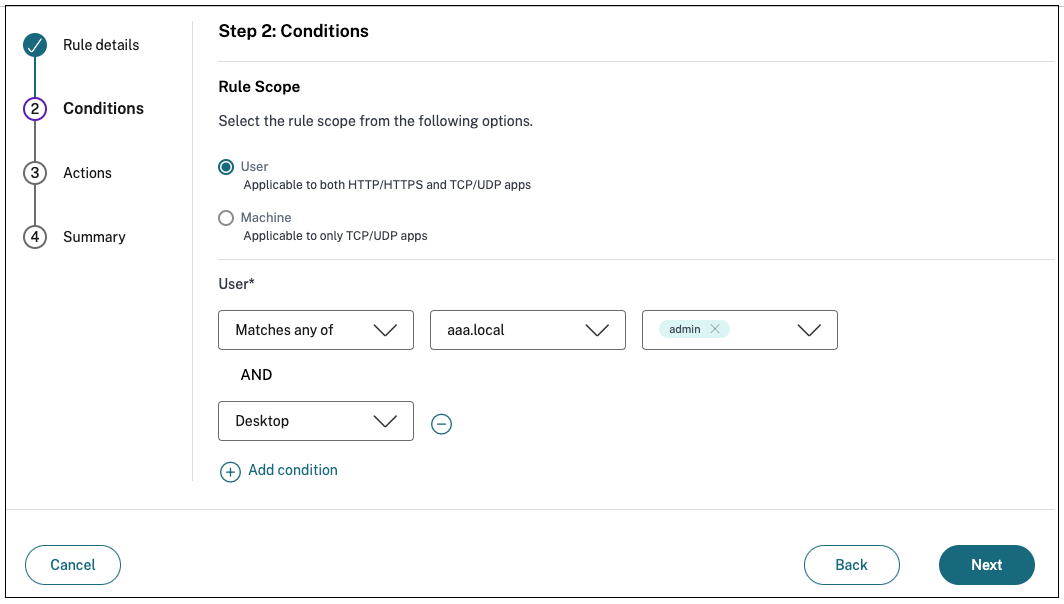

Sélectionnez les conditions des utilisateurs. La condition Utilisateurs est une condition obligatoire à remplir pour permettre aux utilisateurs d’accéder aux applications. Sélectionnez l’une des options suivantes :

- Correspond à l’un des : seuls les utilisateurs ou groupes correspondant à l’un des noms répertoriés dans le champ et appartenant au domaine sélectionné sont autorisés à accéder.

- Ne correspond à aucun : tous les utilisateurs ou groupes, à l’exception de ceux répertoriés dans le champ et appartenant au domaine sélectionné, sont autorisés à y accéder.

-

(Facultatif) Cliquez sur + pour ajouter plusieurs conditions en fonction du contexte.

Lorsque vous ajoutez des conditions basées sur un contexte, une opération AND est appliquée aux conditions dans lesquelles la stratégie est évaluée uniquement si les conditions Users* et les conditions contextuelles facultatives sont remplies. Vous pouvez appliquer les conditions suivantes en fonction du contexte.

- Ordinateur de bureau ou appareil mobile : sélectionnez l’appareil pour lequel vous souhaitez activer l’accès aux applications.

- Géolocalisation : sélectionnez la condition et l’emplacement géographique à partir desquels les utilisateurs accèdent aux applications.

- Emplacement réseau : sélectionnez la condition et le réseau via lesquels les utilisateurs accèdent aux applications.

- Contrôle de la posture de l’appareil : sélectionnez les conditions que la machine utilisateur doit respecter pour accéder à l’application.

- Score de risque de l’utilisateur : sélectionnez les catégories de score de risque en fonction desquelles les utilisateurs doivent avoir accès à l’application.

- Cliquez sur Suivant.

-

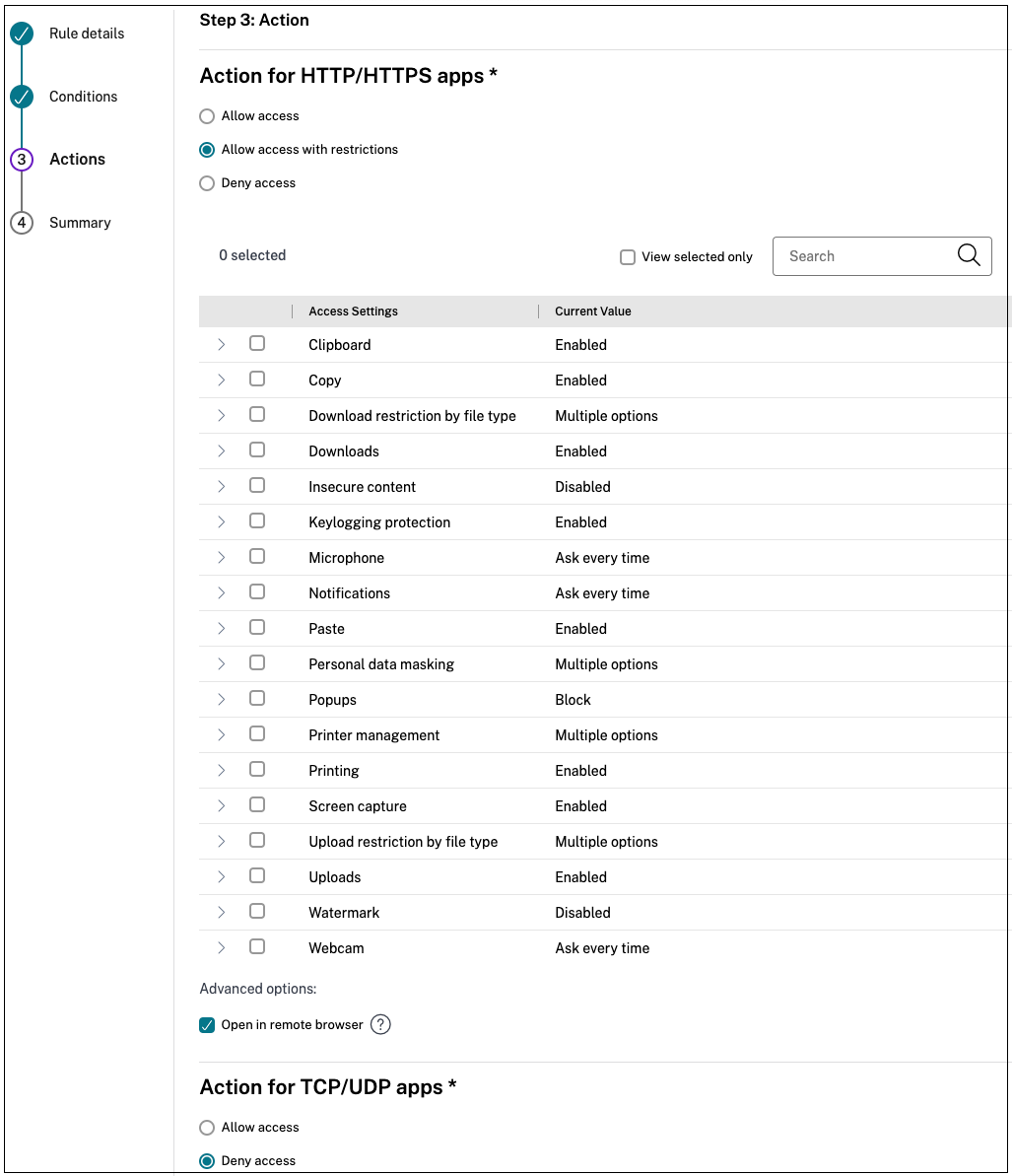

Sélectionnez les actions qui doivent être appliquées en fonction de l’évaluation des conditions.

- Pour les applications HTTP/HTTPS, vous pouvez sélectionner les options suivantes :

- Autoriser l’accès

- Autoriser l’accès avec restrictions

- Refuser l’accès

Remarque :

Si vous sélectionnez Autoriser l’accès avec restrictions, vous devez sélectionner les restrictions que vous souhaitez appliquer aux applications. Pour plus de détails sur les restrictions, consultez la section Options de restrictions d’accès disponibles . Vous pouvez également spécifier si vous souhaitez que l’application s’ouvre dans un navigateur distant ou dans Citrix Secure Browser.

- Pour l’accès TCP/UDP, vous pouvez sélectionner les options suivantes :

- Autoriser l’accès

- Refuser l’accès

- Pour les applications HTTP/HTTPS, vous pouvez sélectionner les options suivantes :

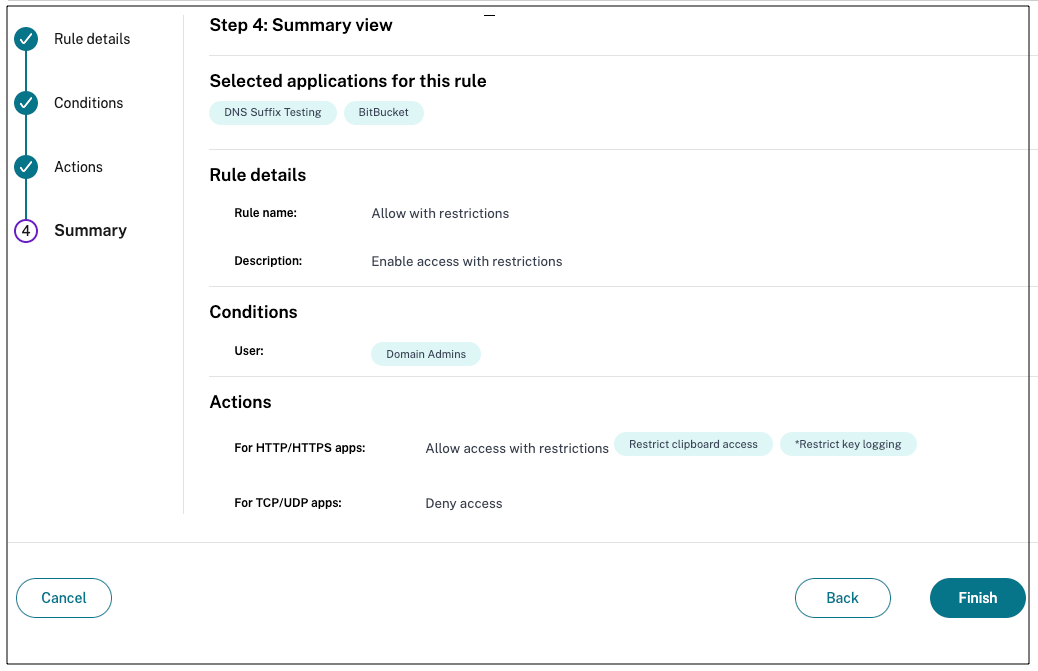

- Cliquez sur Suivant. La page Résumé affiche les détails de la stratégie.

-

Vous pouvez vérifier les détails et cliquer sur Terminer.

Points à retenir après la création d’une stratégie

-

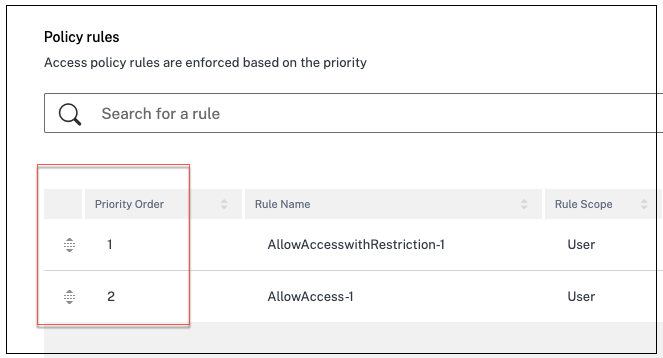

La stratégie que vous avez créée apparaît dans la section Règles de stratégie et est activée par défaut. Vous pouvez désactiver les règles, si nécessaire. Assurez-vous toutefois qu’au moins une règle est activée pour que la stratégie soit active.

-

Un ordre de priorité est attribué à la stratégie par défaut. La priorité dont la valeur est la plus faible a la préférence la plus élevée. La règle ayant le numéro de priorité le plus faible est évaluée en premier. Si la règle (n) ne correspond pas aux conditions définies, la règle suivante (n+1) est évaluée et ainsi de suite.

Exemple d’évaluation de règles avec ordre de priorité :

Supposons que vous ayez créé deux règles, la Règle 1 et la Règle 2. La règle 1 est attribuée à l’utilisateur A et la règle 2 à l’utilisateur B, puis les deux règles sont évaluées. Supposons que les règles Règle 1 et Règle 2 soient attribuées à l’utilisateur A. Dans ce cas, la Règle 1 a la priorité la plus élevée. Si la condition de la Règle 1 est remplie, la Règle 1 est appliquée et la Règle 2 est ignorée. Sinon, si la condition de la Règle 1 n’est pas remplie, la Règle 2 est appliquée à l’utilisateur A.

Remarque :

Si aucune des règles n’est évaluée, l’application n’est pas répertoriée pour les utilisateurs.

Options de restrictions d’accès disponibles

Lorsque vous sélectionnez l’action Autoriser l’accès avec restrictions, vous devez sélectionner au moins l’une des restrictions de sécurité. Ces restrictions de sécurité sont prédéfinies dans le système. Les administrateurs ne peuvent pas modifier ou ajouter d’autres combinaisons. Pour plus de détails, voir Options de restrictions d’accès disponibles

Accès adaptatif basé sur les appareils

Pour configurer une stratégie d’accès adaptative basée sur la plate-forme (appareil mobile ou ordinateur de bureau) à partir de laquelle l’utilisateur accède à l’application, utilisez la procédure Créer une stratégie d’accès adaptative avec plusieurs règles avec les modifications suivantes.

- Dans la page Étape 2 : Conditions, cliquez sur Ajouter une condition.

- Sélectionnez Ordinateur de bureau ou Appareil mobile.

- Terminez la configuration de la stratégie.

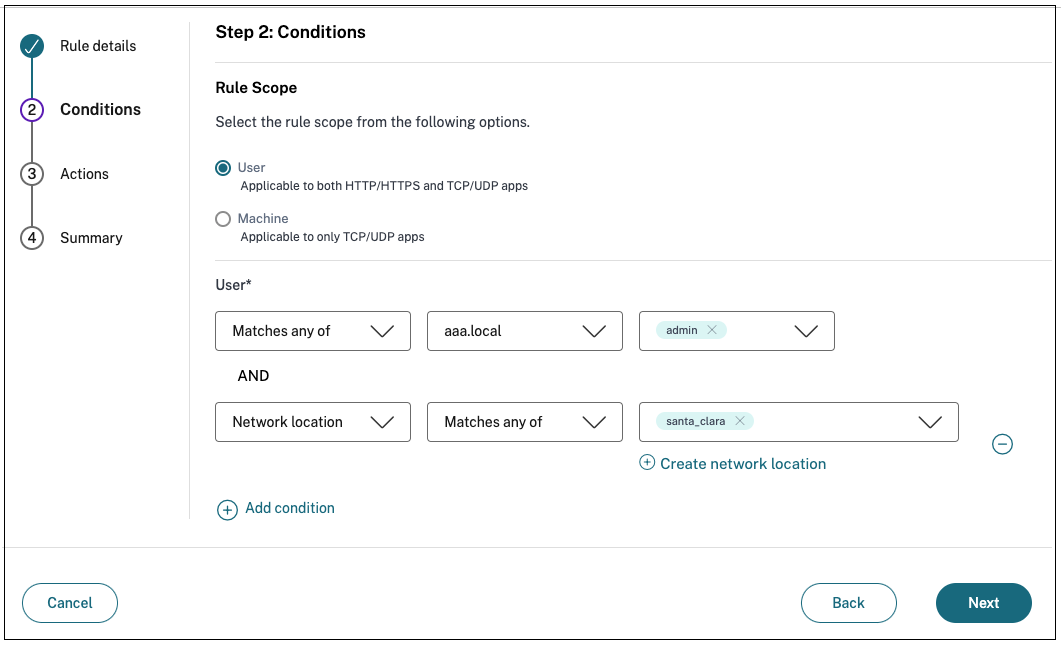

Accès adaptatif en fonction de l’emplacement

Un administrateur peut configurer la stratégie d’accès adaptative en fonction de l’emplacement depuis lequel l’utilisateur accède à l’application. L’emplacement peut être le pays depuis lequel l’utilisateur accède à l’application ou l’emplacement réseau de l’utilisateur. L’emplacement réseau est défini à l’aide d’une plage d’adresses IP ou d’adresses de sous-réseau.

Pour configurer une stratégie d’accès adaptative en fonction de l’emplacement, utilisez la procédure [Créer une stratégie d’accès adaptative avec plusieurs règles ] avec les modifications suivantes.

- Dans la page Étape 2 : Conditions, cliquez sur Ajouter une condition.

- Sélectionnez Géolocalisation ou Emplacementréseau.

- Si vous avez configuré plusieurs géolocalisations ou emplacements réseau, sélectionnez l’une des options suivantes selon vos besoins.

- Correspond à l’un des — Les emplacements géographiques ou les emplacements réseau correspondent à l’un des emplacements géographiques ou des emplacements réseau configurés dans la base de données.

- Ne correspond à aucun — Les emplacements géographiques ou les emplacements réseau ne correspondent pas aux emplacements géographiques ou aux emplacements réseau configurés dans la base de données.

Remarque :

-

Si vous sélectionnez Géolocalisation, l’adresse IP source de l’utilisateur est évaluée avec l’adresse IP de la base de données du pays. Si l’adresse IP de l’utilisateur correspond au pays indiqué dans la stratégie, la stratégie est appliquée. Si le pays ne correspond pas, cette stratégie adaptative est ignorée et la stratégie adaptative suivante est évaluée.

-

Pour Emplacement réseau, vous pouvez sélectionner un emplacement réseau existant ou créer un emplacement réseau. Pour créer un nouvel emplacement réseau, cliquez sur Créer un emplacement réseau.

-

Assurez-vous d’avoir activé Adaptive Access depuis Citrix Cloud > Citrix Workspace > Access > Adaptive Access. Dans le cas contraire, vous ne pouvez pas ajouter les balises de localisation. Pour plus de détails, voir Activer l’accès adaptatif.

-

Vous pouvez également créer un emplacement réseau à partir de la console Citrix Cloud. Pour plus de détails, consultez la section Configuration de l’emplacement réseau Citrix Cloud.

- Terminez la configuration de la stratégie.

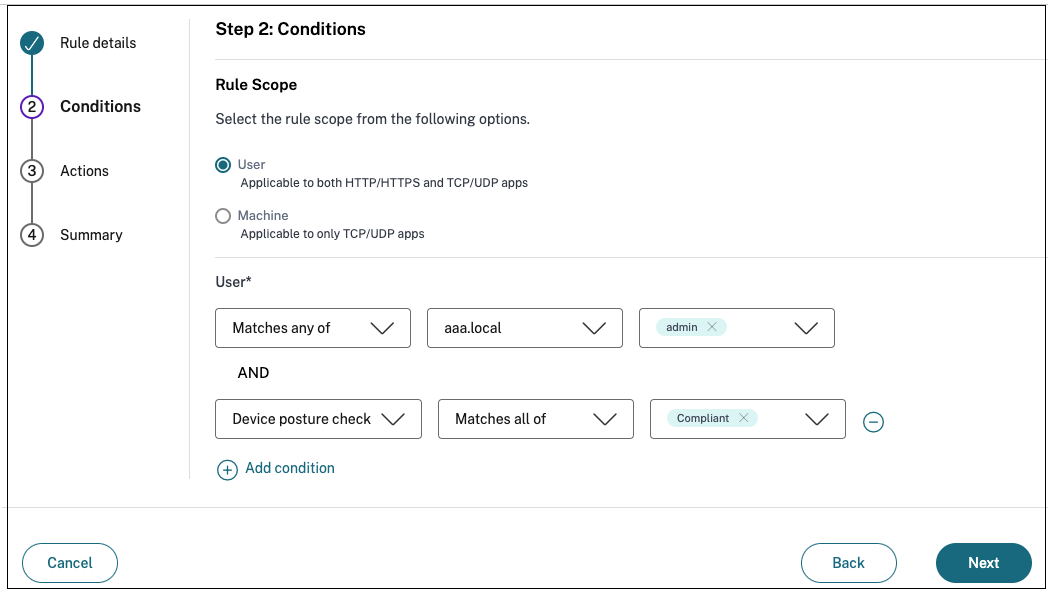

Accès adaptatif en fonction de l’état de sécurité de l’appareil

Vous pouvez configurer Secure Private Access Service pour renforcer le contrôle d’accès à l’aide des balises de posture de l’appareil. Une fois qu’un appareil est autorisé à se connecter après la vérification de sa posture, il peut être classé comme conforme ou non conforme. Ces informations sont disponibles sous forme de balises pour le service Citrix DaaS et le service Citrix Secure Private Access et sont utilisées pour fournir un accès contextuel en fonction de la posture de l’appareil.

Pour plus de détails sur le service Posture de l’appareil, voir Posture de l’appareil.

Pour configurer une stratégie d’accès adaptative en fonction de la posture de l’appareil, utilisez la procédure Créer une stratégie d’accès adaptative avec plusieurs règles avec les modifications suivantes.

- Dans la page Étape 2 : Conditions, cliquez sur Ajouter une condition.

- Sélectionnez Contrôle de la posture de l’appareil et l’expression logique dans le menu déroulant.

- Entrez l’une des valeurs suivantes dans les balises personnalisées :

- Conforme : pour les appareils conformes

- Non conforme - Pour les appareils non conformes

Remarque :

La syntaxe des étiquettes de classification des appareils doit être saisie de la même manière que celle capturée précédemment, c’est-à-dire en majuscules initiales (conformes et non conformes). Sinon, les stratégies de posture de l’appareil ne fonctionnent pas comme prévu.

Accès adaptatif basé sur le score de risque utilisateur

Important :

Cette fonctionnalité n’est disponible pour les clients que s’ils disposent des droits Security Analytics.

Le score de risque utilisateur est un système de notation permettant de déterminer les risques associés aux activités des utilisateurs dans votre entreprise. Les indicateurs de risque sont attribués aux activités des utilisateurs qui semblent suspectes ou qui peuvent constituer une menace pour la sécurité de votre organisation. Les indicateurs de risque sont déclenchés lorsque le comportement de l’utilisateur s’écarte de la normale. Chaque indicateur de risque peut être associé à un ou plusieurs facteurs de risque. Ces facteurs de risque vous aident à déterminer le type d’anomalies dans les événements utilisateur. Les indicateurs de risque et les facteurs de risque associés déterminent le score de risque d’un utilisateur. Le score de risque est calculé périodiquement et il y a un délai entre l’action et la mise à jour du score de risque. Pour plus de détails, consultez la section Indicateurs de risque utilisateur Citrix

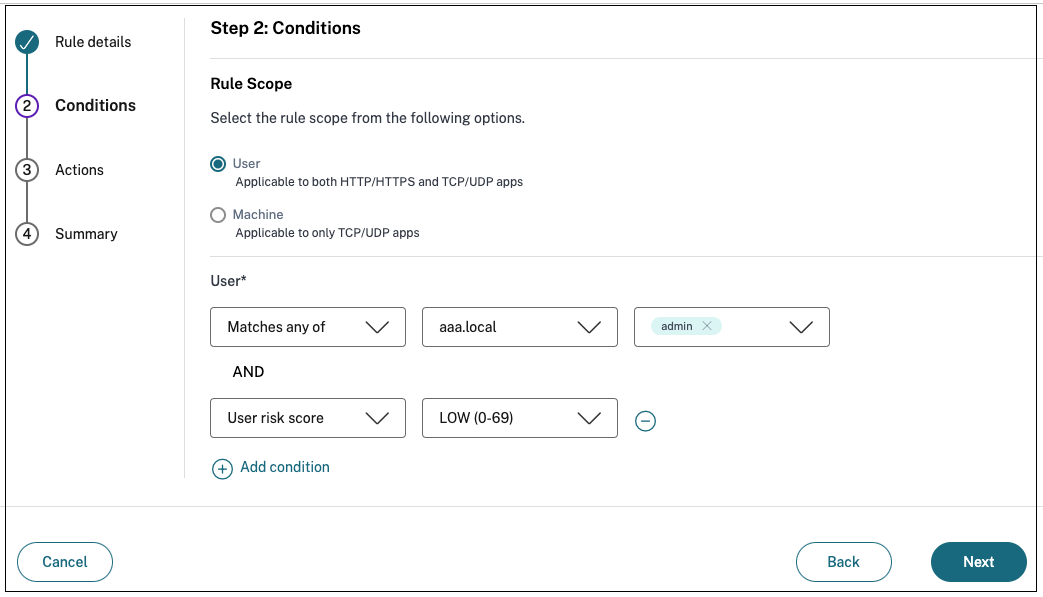

Pour configurer une stratégie d’accès adaptative avec un score de risque, utilisez la procédure Créer une stratégie d’accès adaptative avec plusieurs règles avec les modifications suivantes.

- Dans la page Étape 2 : Conditions, cliquez sur Ajouter une condition.

-

Sélectionnez Score de risque utilisateur, puis sélectionnez la condition de risque.

-

Tags prédéfinis récupérés depuis le service CAS

- FAIBLE 1—69

- MOYEN 70—89

- HAUT 90—100

Remarque :

Un score de risque de 0 n’est pas considéré comme ayant un niveau de risque « Faible ».

- Types de seuil

- Supérieur ou égal à

- Inférieur ou égal à

- Une plage de numéros

- Gamme

-