Connector-Appliance für sicheren privaten Zugriff

Das Connectorgerät ist eine Citrix-Komponente, die in Ihrem Hypervisor gehostet wird. Es dient als Kommunikationskanal zwischen Citrix Cloud und Ihren Ressourcenstandorten und ermöglicht die Cloudverwaltung ohne komplexe Netzwerk- oder Infrastrukturkonfiguration. Durch das Connectorgerät können Sie sich ganz auf die Ressourcen konzentrieren, die Ihren Benutzern einen Mehrwert bieten.

Alle Verbindungen werden vom Connectorgerät zur Cloud über den HTTPS-Standardport (443) und per TCP-Protokoll hergestellt. Es werden keine eingehenden Verbindungen akzeptiert. TCP-Port 443, mit den folgenden FQDNs sind ausgehend erlaubt:

- *.nssvc.net

- *.netscalermgmt.net

- *.citrixworkspacesapi.net

- *.citrixnetworkapi.net

- *.citrix.com

- *.servicebus.windows.net

- *.adm.cloud.com

Secure Private Access mit Connector-Appliance konfigurieren

-

Installieren Sie zwei oder mehr Connector-Appliances an Ihrem Ressourcenstandort.

Weitere Informationen zum Einrichten von Connectorgeräten finden Sie unter Connectorgerät für Cloudservices.

-

Um Secure Private Access für die Verbindung mit on-premises Web-Apps mithilfe von KCD zu konfigurieren, konfigurieren Sie KCD, indem Sie die folgenden Schritte ausführen:

-

Verbinden Sie Ihr Connectorgerät mit einer Active Directory-Domäne.

Durch den Beitritt zu einer Active Directory-Gesamtstruktur können Sie die eingeschränkte Kerberos-Delegierung (KCD) bei der Konfiguration von Secure Private Access verwenden. Identitätsanforderungen oder Authentifizierung zur Verwendung des Connectorgeräts werden jedoch nicht aktiviert.

-

Stellen Sie in Ihrem Browser über die in der Connector Appliance-Konsole angegebene IP-Adresse eine Verbindung zur Connector Appliance-Verwaltungsseite her.

-

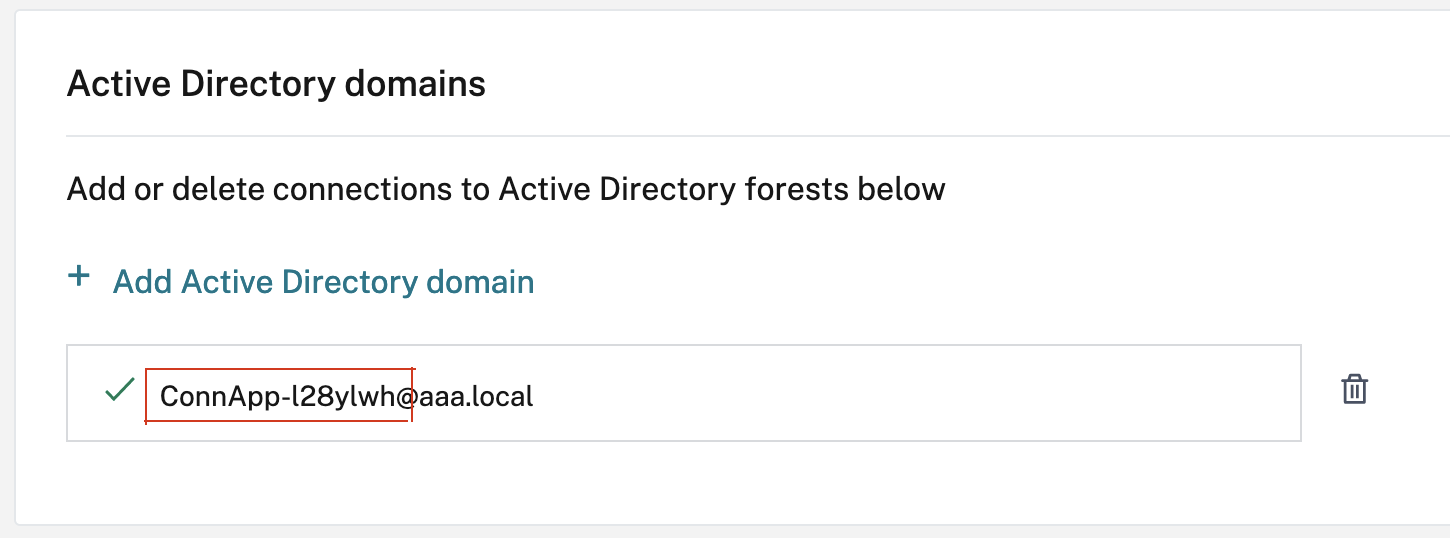

Klicken Sie im Abschnitt Active Directory-Domänen auf + Active Directory-Domäne hinzufügen.

Wenn Ihre Verwaltungsseite keinen Abschnitt Active Directory-Domänen enthält, wenden Sie sich an Citrix, um die Registrierung für die Preview anzufordern.

-

Geben Sie den Domänennamen in das Feld Domänenname ein. Klicken Sie auf Hinzufügen.

-

Die Connector Appliance überprüft die Domäne. Wenn die Prüfung erfolgreich ist, wird das Dialogfeld Active Directory beitreten geöffnet.

-

Geben Sie den Benutzernamen und das Kennwort eines Active Directory-Benutzers ein, der über eine Beitrittsberechtigung für diese Domäne verfügt.

-

Die Connector Appliance schlägt einen Maschinennamen vor. Sie können den vorgeschlagenen Namen überschreiben und Ihren eigenen Maschinennamen mit einer Länge von bis zu 15 Zeichen angeben. Notieren Sie sich den Namen des Maschinenkontos.

Dieser Maschinenname wird in der Active Directory-Domäne erstellt, wenn die Connector Appliance beitritt.

-

Klicken Sie auf Beitreten.

-

-

Konfigurieren Sie die Kerberos-Einschränkungsdelegierung für Webserver ohne Load Balancer.

- Identifizieren Sie den Computernamen des Connector-Geräts Sie können diesen Namen entweder von dem Ort erhalten, an dem Sie gehostet haben, oder einfach von der Connector-Benutzeroberfläche.

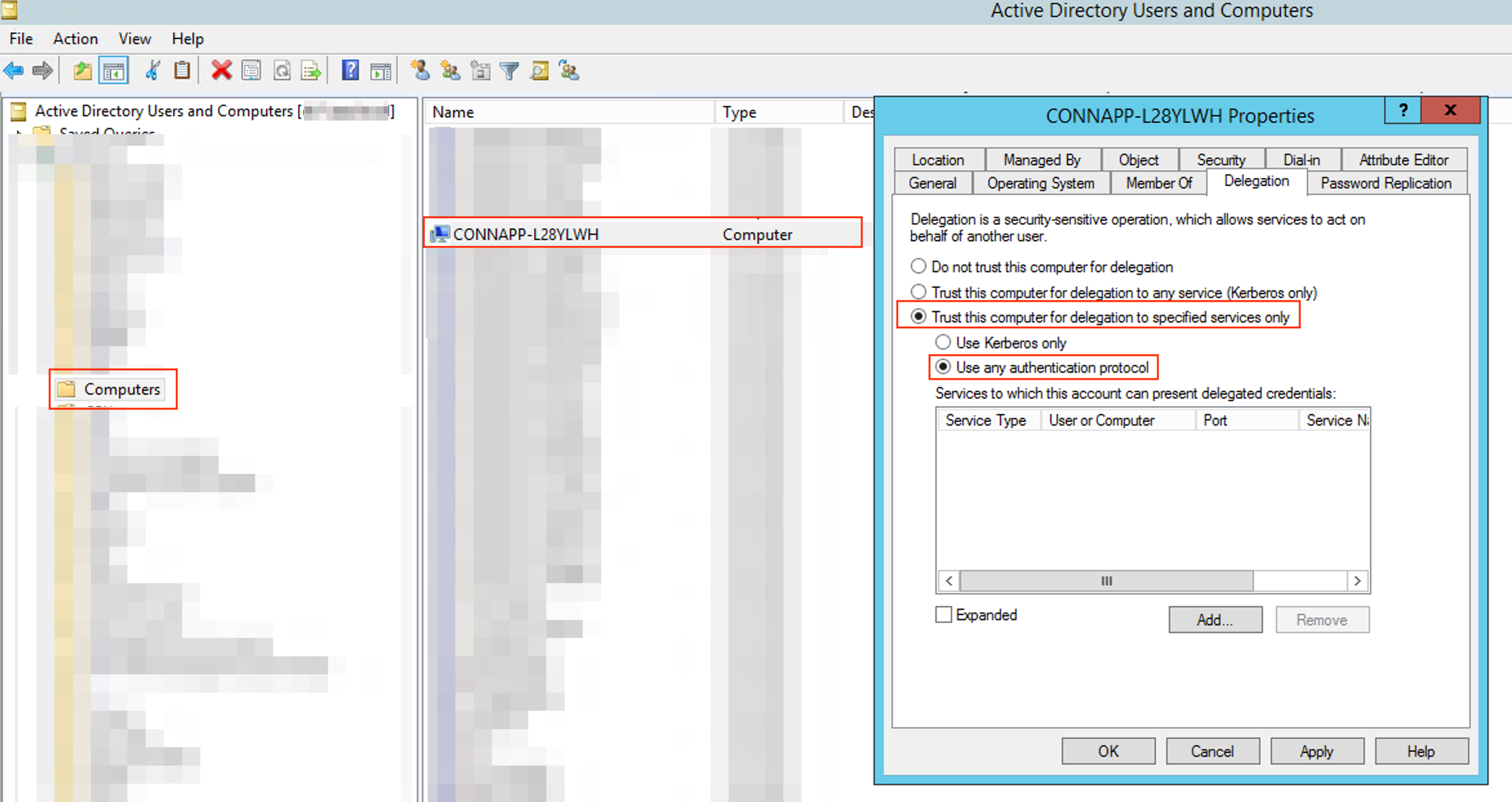

- Suchen Sie auf Ihrem Active Directory-Controller nach dem Connector-Appliance-Computer.

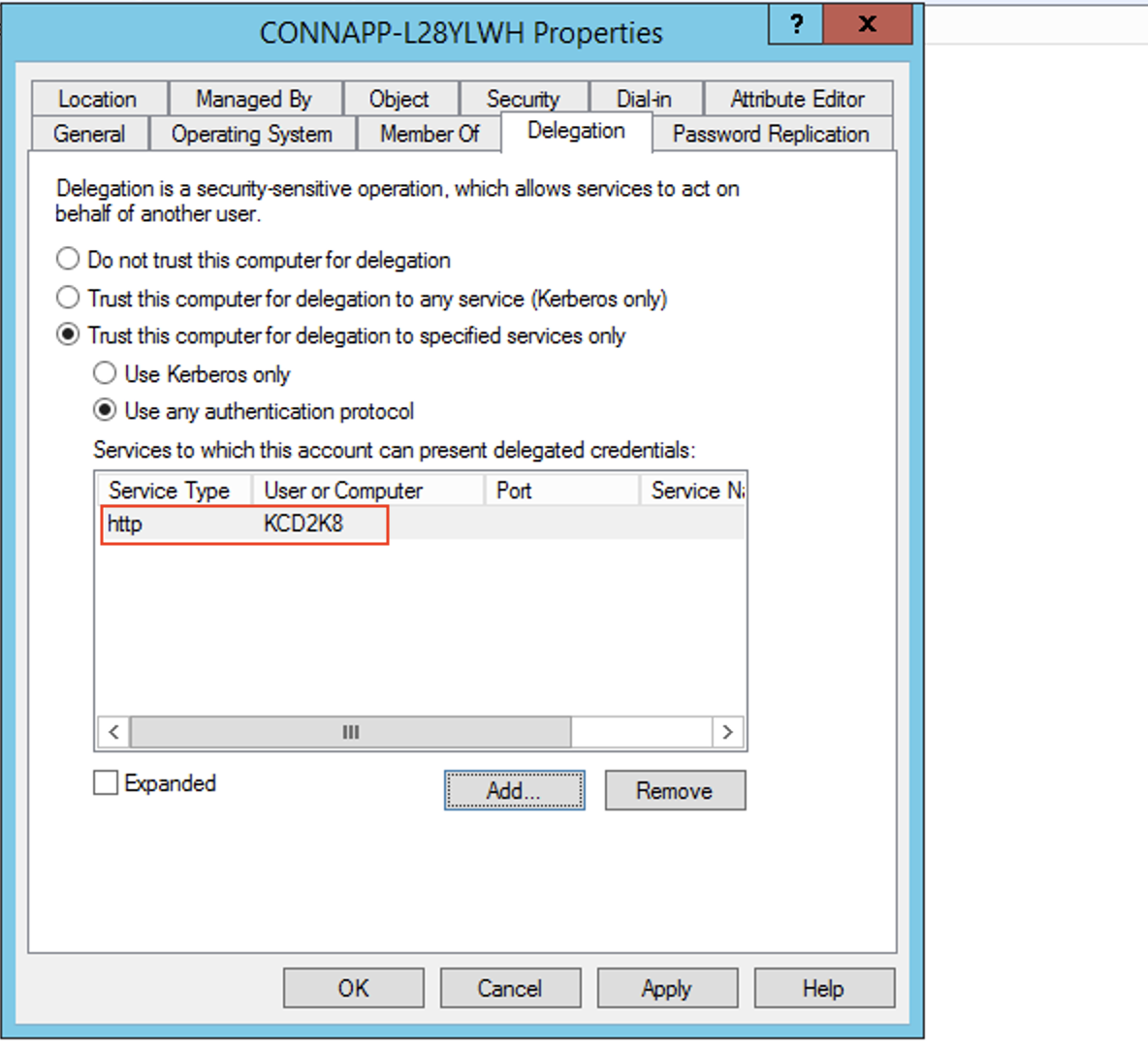

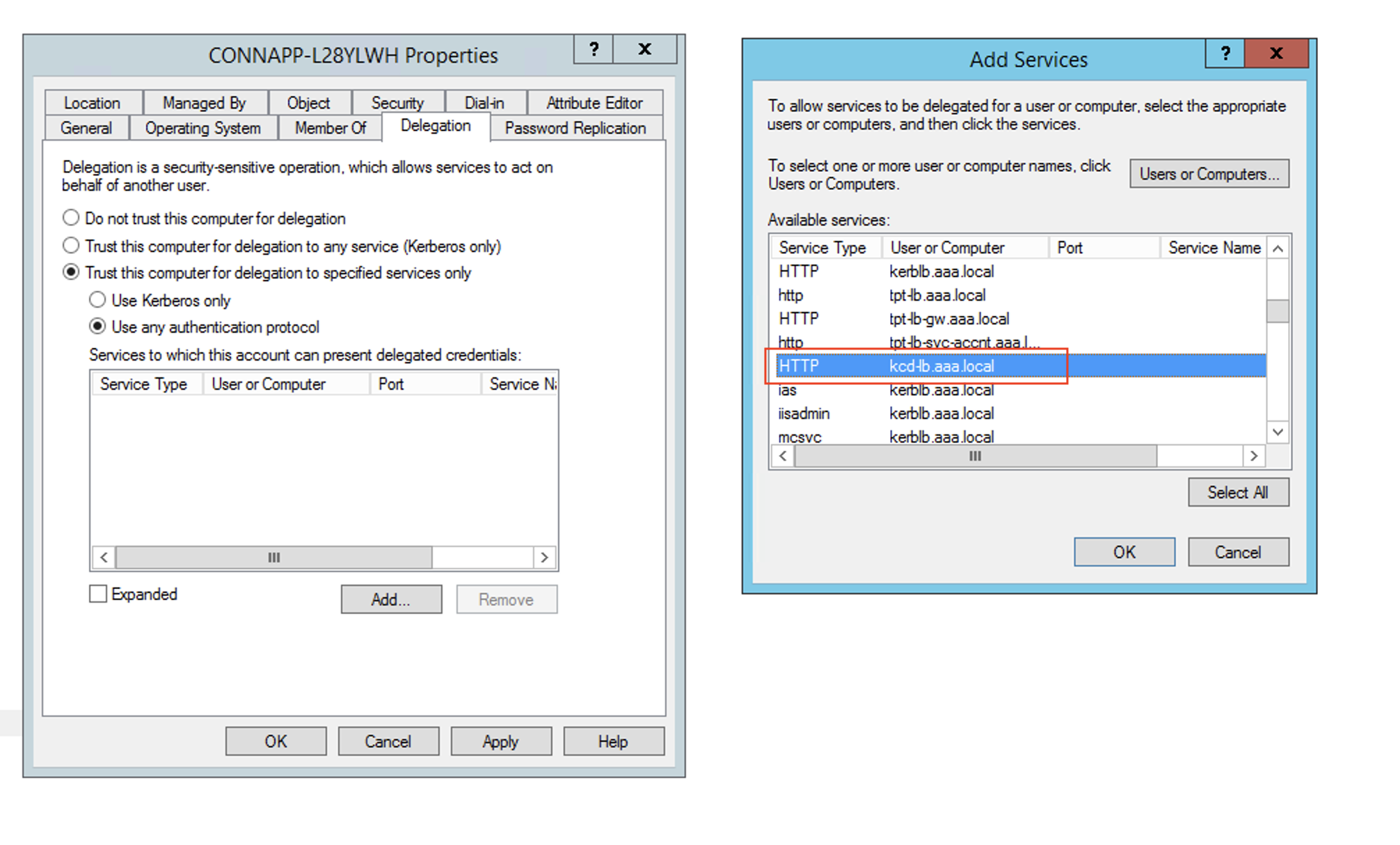

- Wechseln Sie zu den Eigenschaften des Connector-Appliance-Computerkontos, und navigieren Sie zur Registerkarte Delegierung.

-

Wählen Sie Computer nur für die Delegierung an angegebene Dienste vertrauen aus. Wählen Sie dann Beliebiges Authentifizierungsprotokoll verwenden aus.

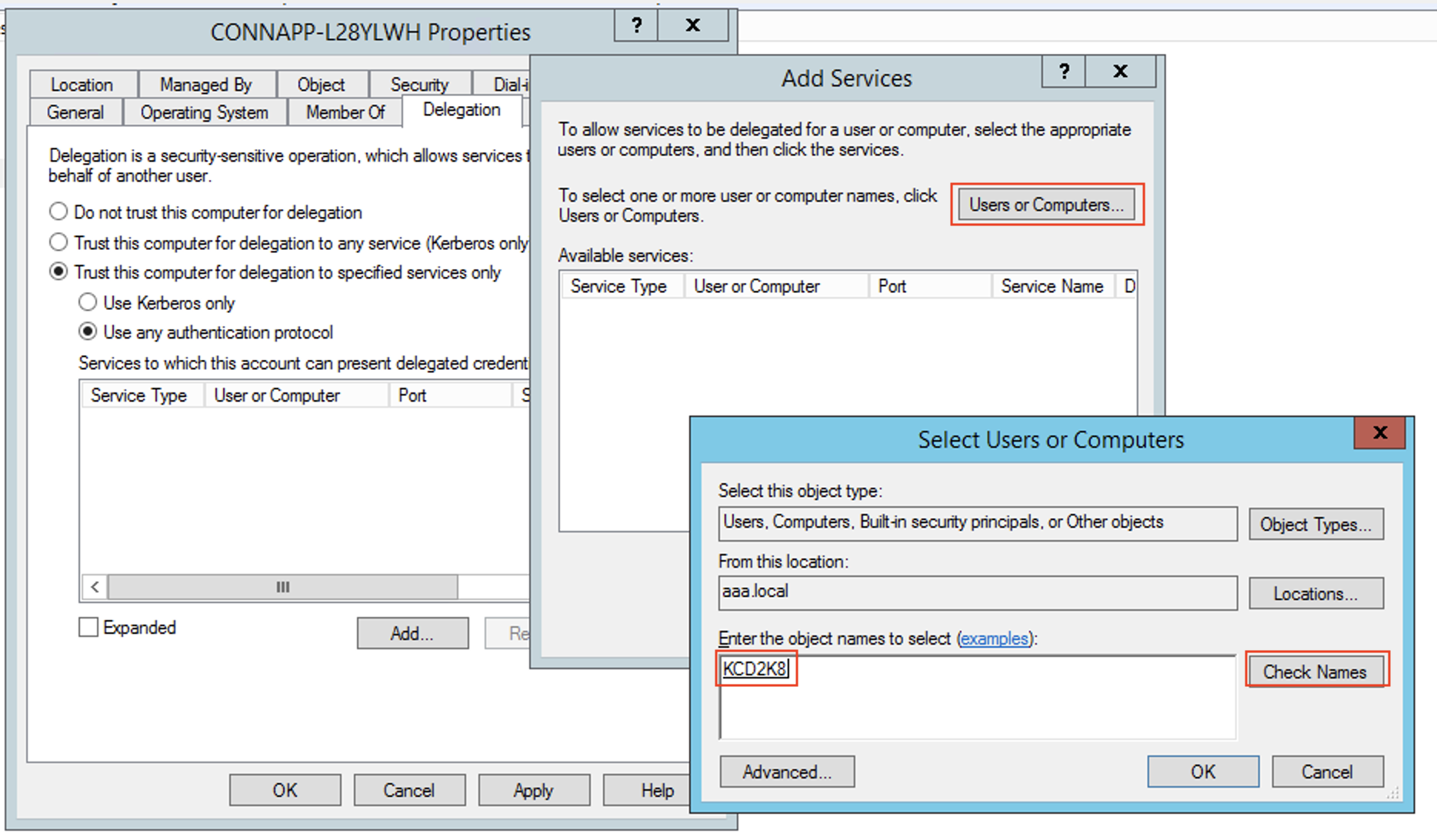

- Klicken Sie auf Hinzufügen.

- Klicken Sie auf Benutzer oder Computer.

- Geben Sie den Namen des Ziel-Webservers ein, und klicken Sie dann auf Namen überprüfen. In der vorherigen Abbildung ist KCD2K8 der Webserver.

- klicken Sie auf OK.

-

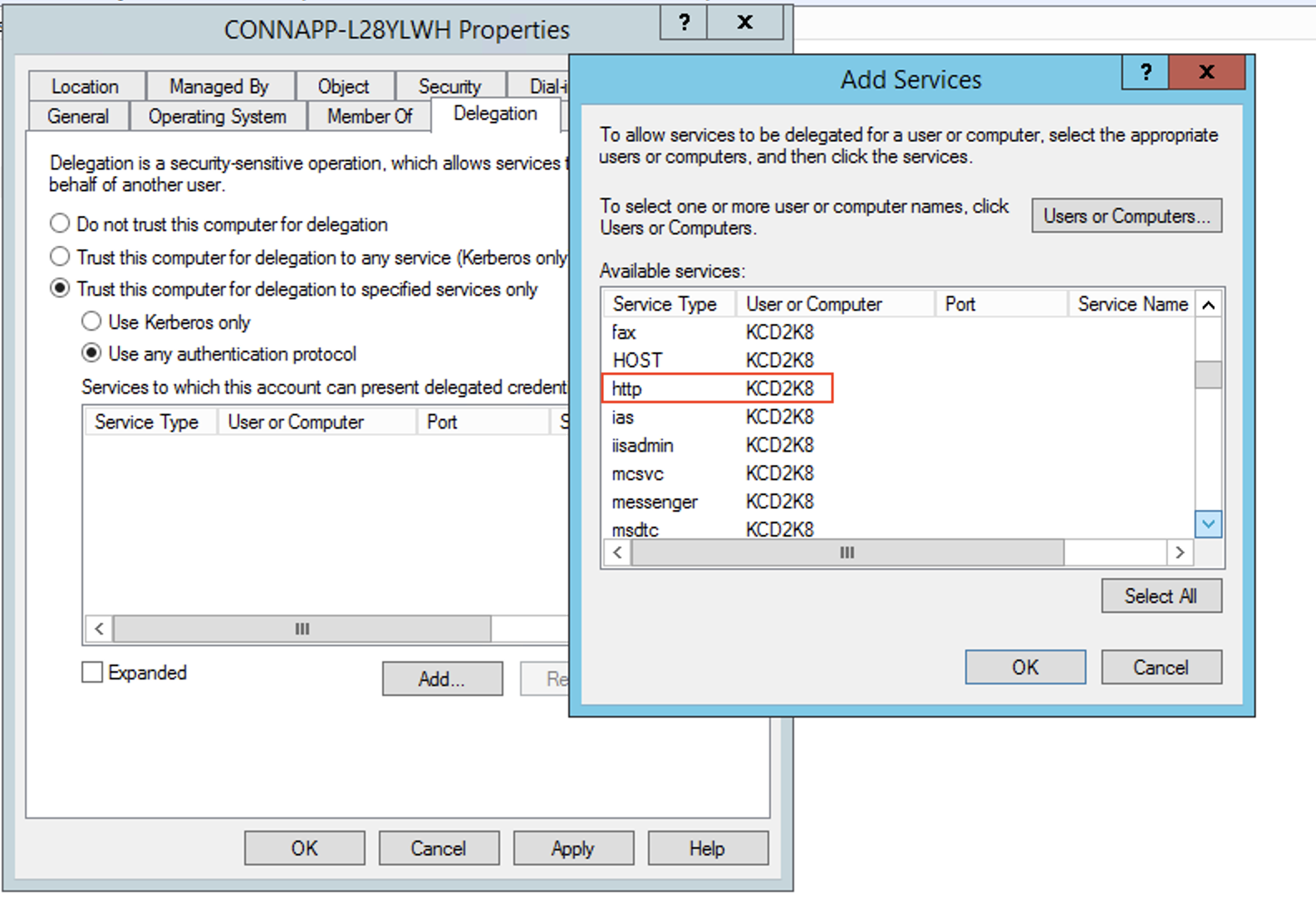

Wählen Sie den Diensttyp http aus.

- Klicken Sie auf OK.

-

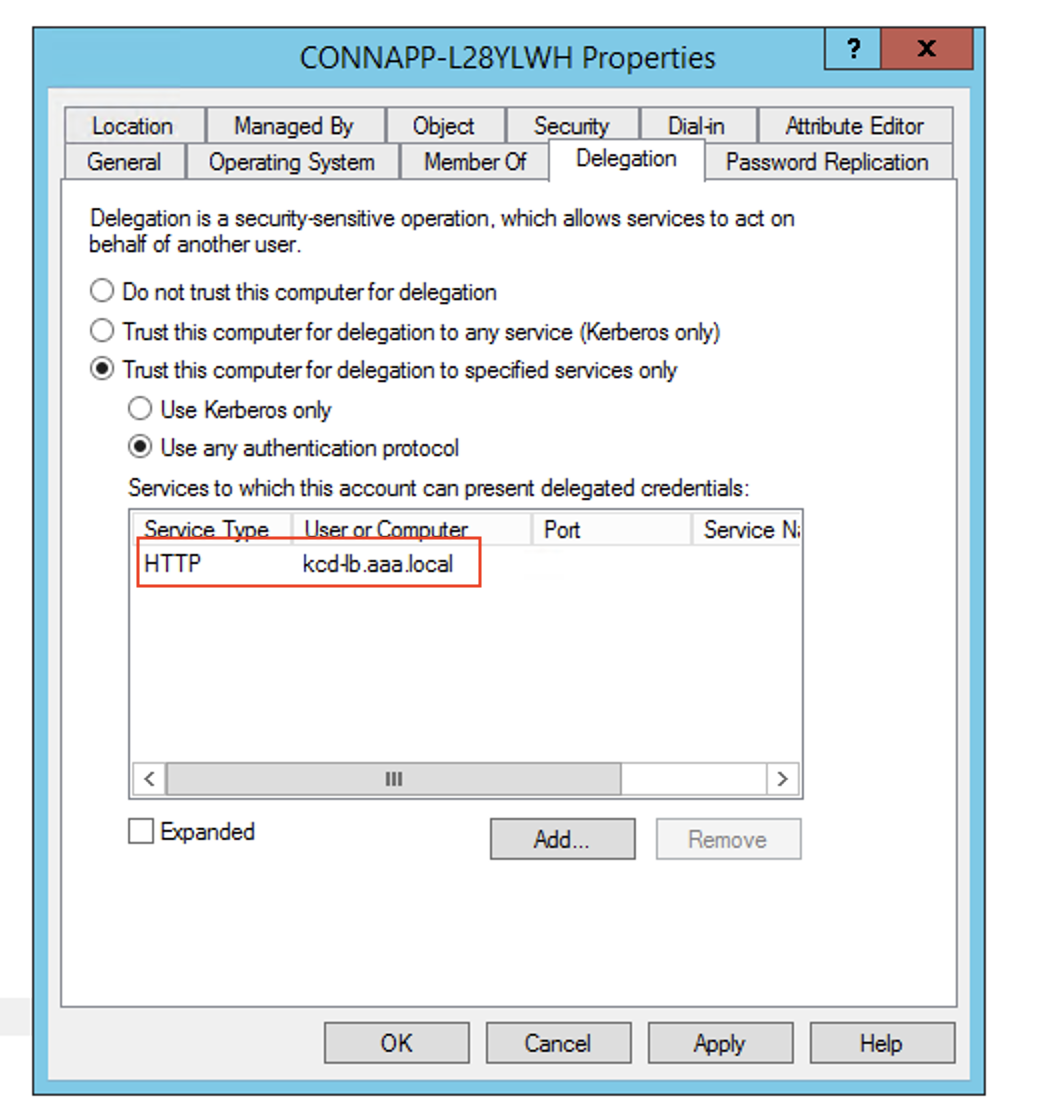

Klicken Sie auf Anwenden und dann auf OK.

Damit ist das Verfahren zum Hinzufügen der Delegierung für einen Webserver abgeschlossen.

-

Konfigurieren Sie die eingeschränkte Kerberos-Delegierung (KCD) für einen Webserver hinter einem Load Balancer.

-

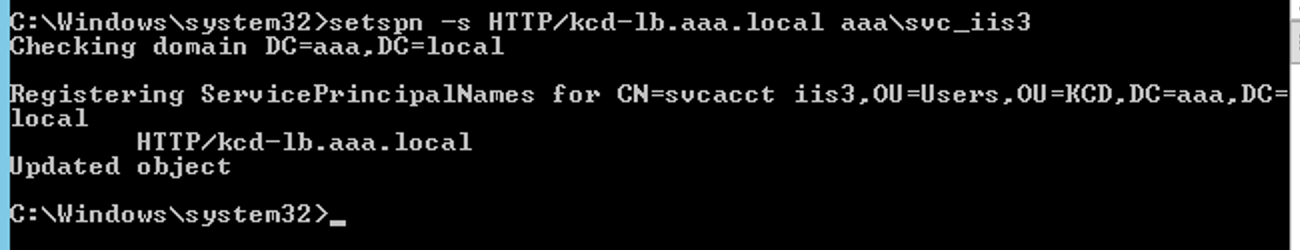

Fügen Sie den Load Balancer-SPN mit dem folgenden Befehl

setspnzum Dienstkonto hinzu.setspn -S HTTP/<web_server_fqdn> <service_account>

-

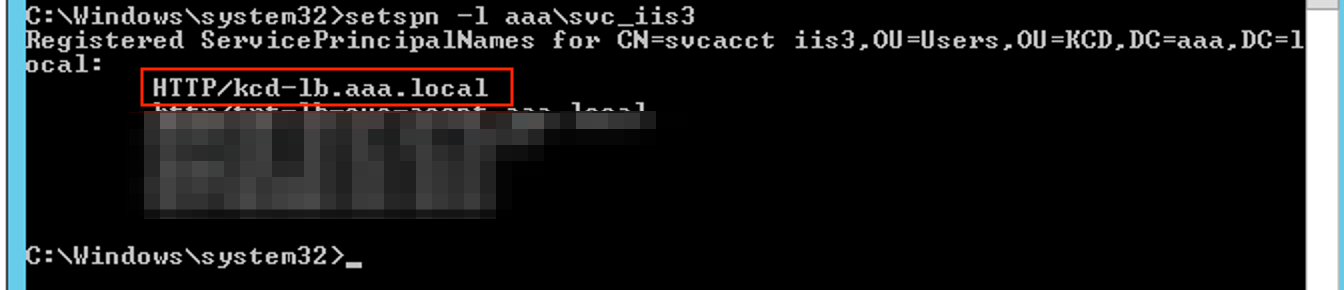

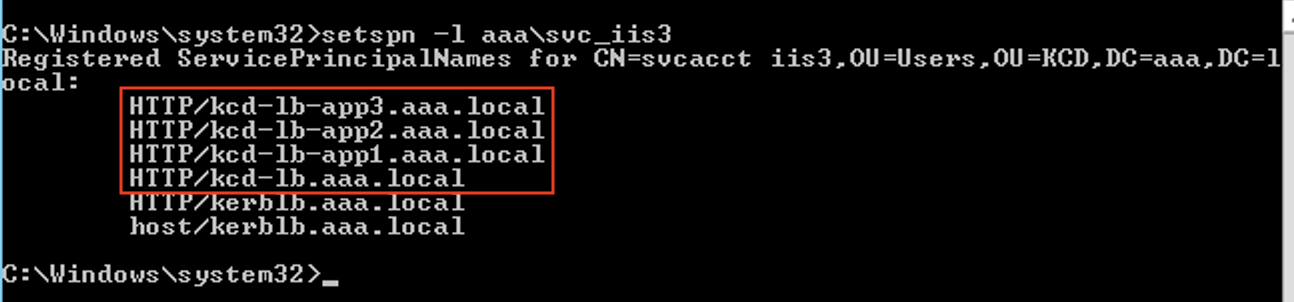

Bestätigen Sie die SPNs für das Dienstkonto mit dem folgenden Befehl.

setspn -l <service_account>

-

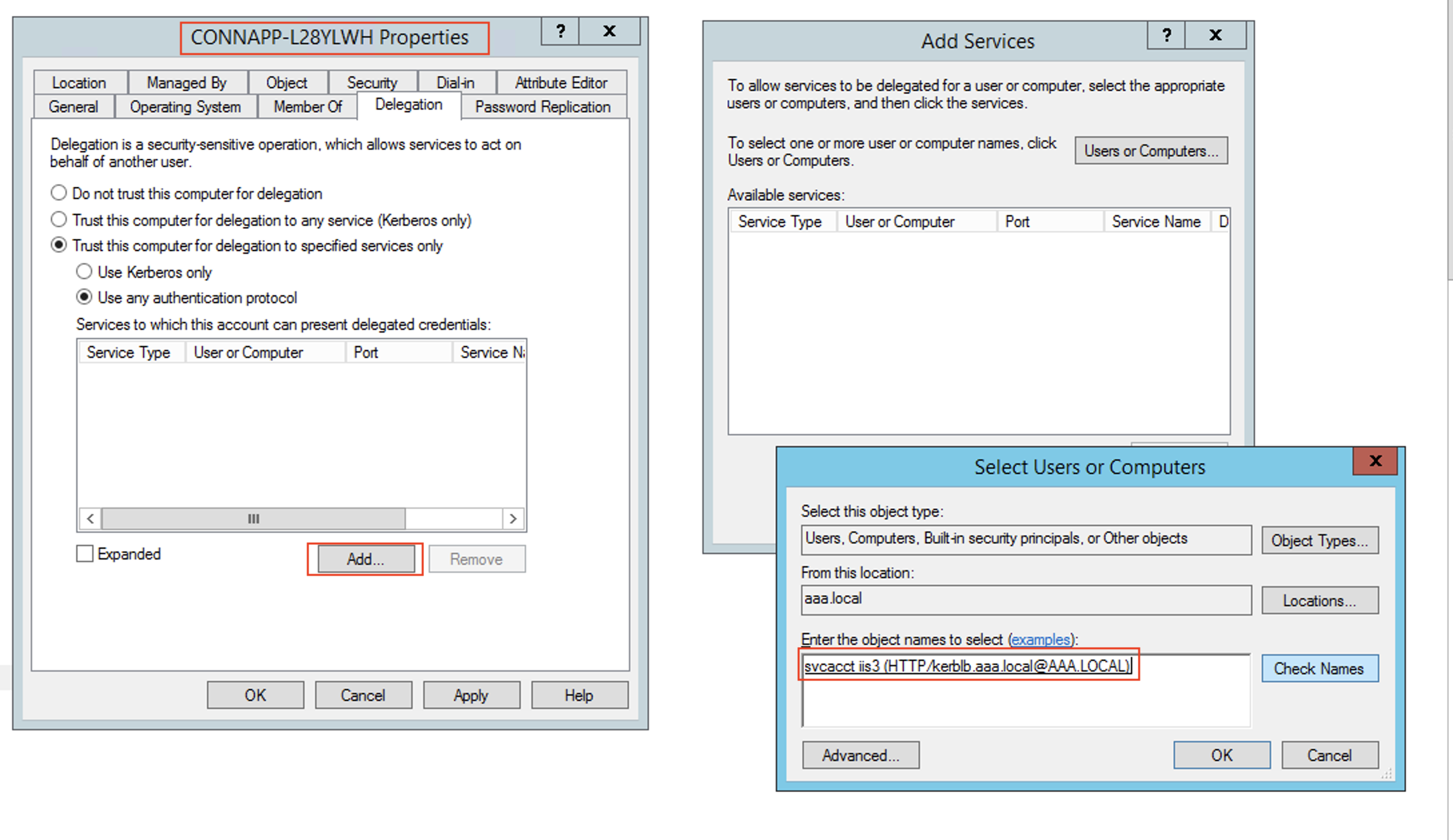

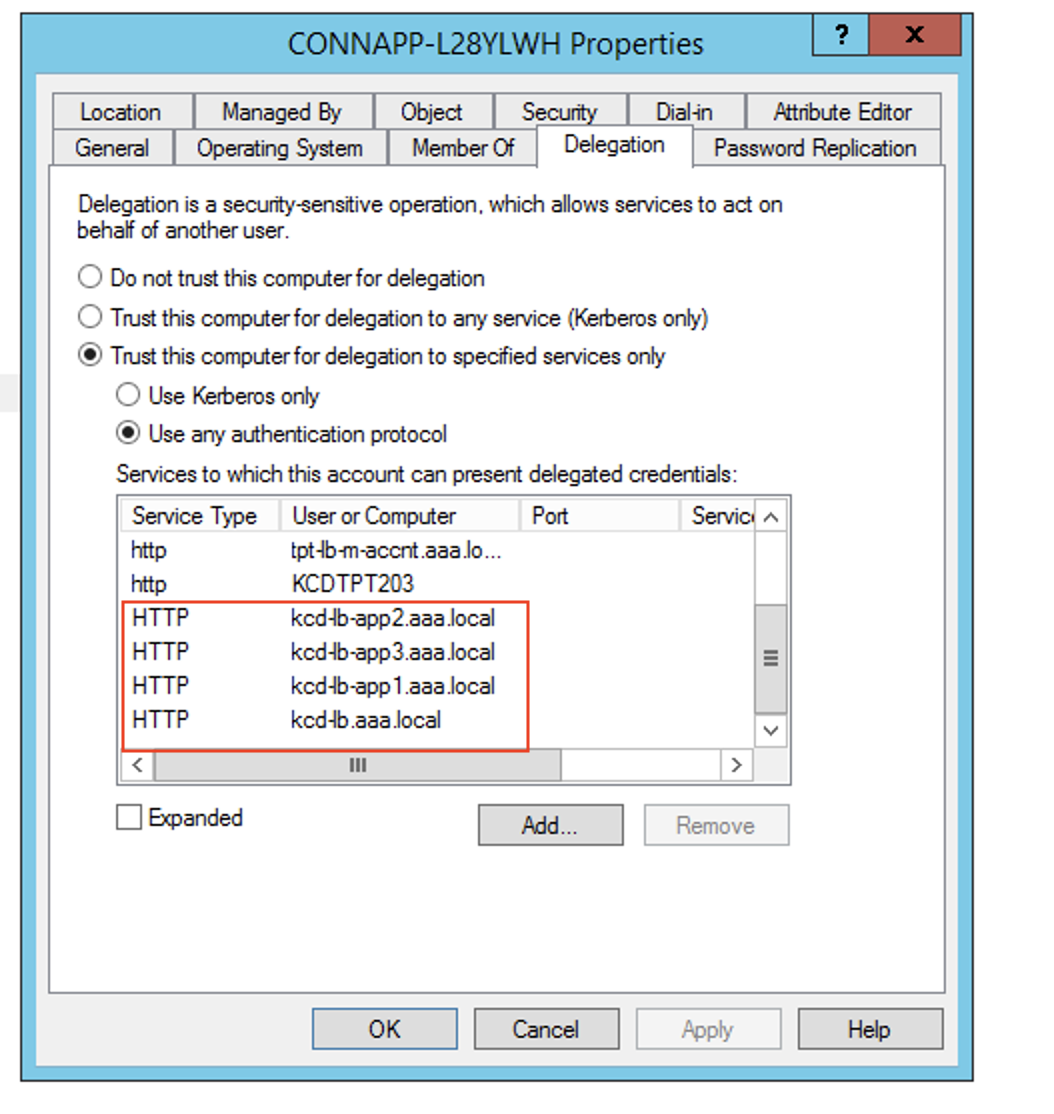

Erstellen Sie eine Delegierung für das Computerkonto der Connector-Appliance.

- Führen Sie die Schritte zum Konfigurieren der Kerberos-Beschränkungsdelegierung für den Webserver ohne Load Balancer aus, um den CA-Computer zu identifizieren und zur Delegierungs-Benutzeroberfläche zu navigieren.

- Wählen Sie unter Benutzer und Computerdie Option Dienstkonto aus (z. B. aaa\ svc_iis3).

- Wählen Sie in den Diensten den Eintrag ServiceType: HTTP und Benutzer oder Computer: Webserver (z. B.

kcd-lb.aaa.local)

- Klicken Sie auf OK.

- Klicken Sie auf Anwenden und dann auf OK.

-

-

Konfigurieren Sie die eingeschränkte Kerberos-Delegierung (KCD) für ein gruppenverwaltetes Dienstkonto.

-

Fügen Sie SPN dem gruppenverwalteten Dienstkonto hinzu, falls dies noch nicht geschehen ist.

setspn -S HTTP/<web_server_fqdn> <group_manged_service_account> -

Bestätigen Sie den SPN mit dem folgenden Befehl.

setspn -l <group_manged_service_account>

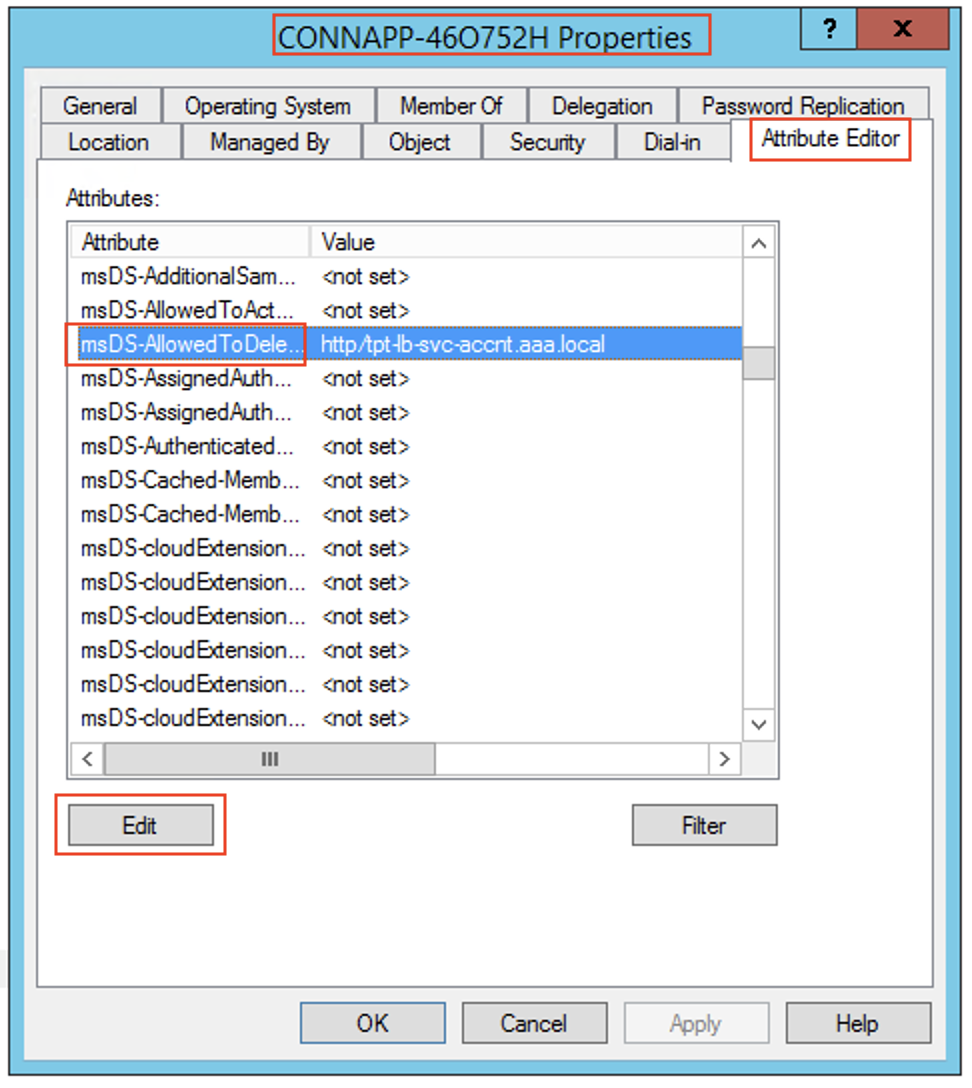

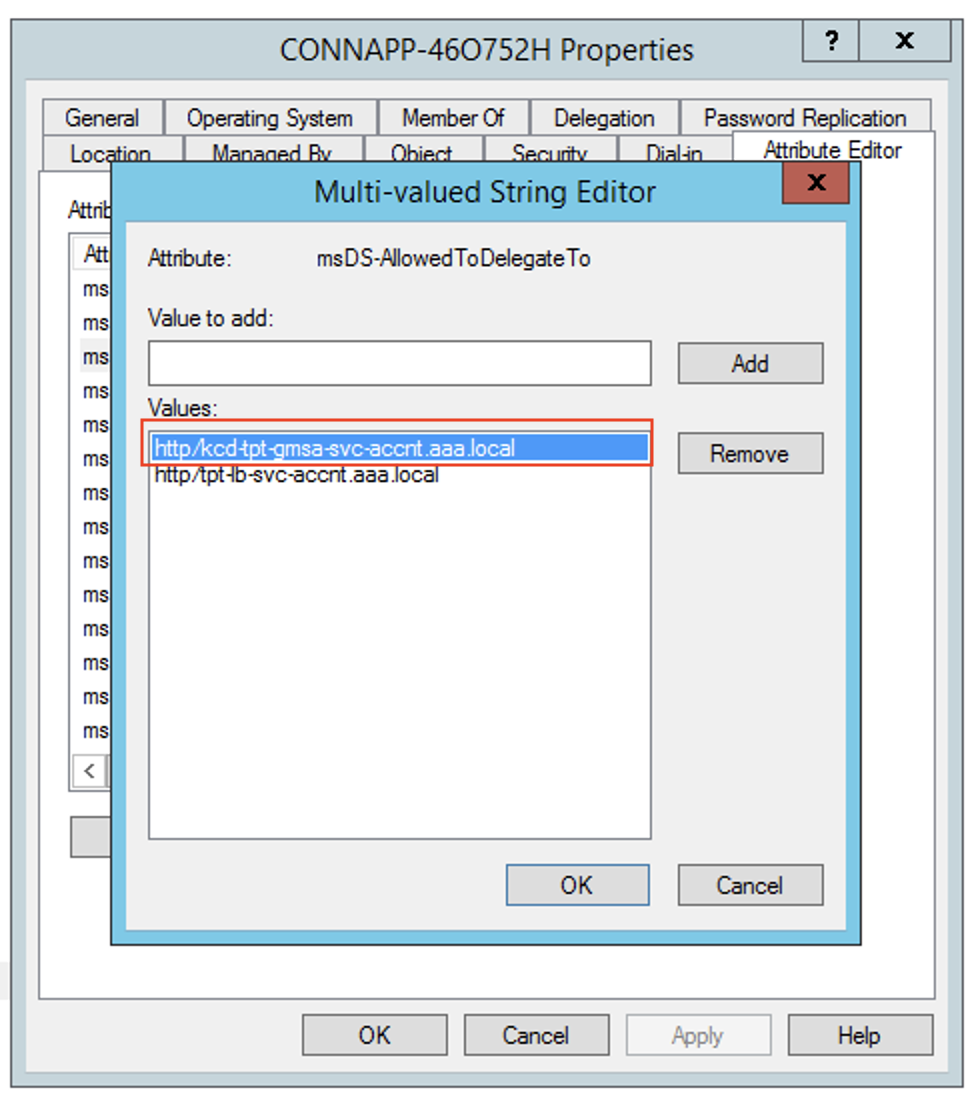

Da das gruppenverwaltete Dienstkonto beim Hinzufügen des Delegierungseintrags für das Computerkonto nicht in der Suche

Users and Computersangezeigt werden kann, können Sie die Delegierung für ein Computerkonto nicht auf die übliche Weise hinzufügen. Daher können Sie diesen SPN als delegierten Eintrag zum CA-Computerkonto hinzufügen, indem Sie den Attribut-Editor durchlaufen.- Navigieren Sie in den Computereigenschaften der Connector-Appliance zur Registerkarte Attribut-Editor, und suchen Sie nach dem Attribut

msDA-AllowedToDeleteTo. - Bearbeiten Sie

msDA-AllowedToDeleteTo attribute, und fügen Sie dann den SPN hinzu.

)

) )

) -

-

Migrieren von NetScaler Gateway Connector zur Citrix Connector Appliance.

- Da SPNs bei der Konfiguration des Gateway-Connectors bereits auf Dienstkonto festgelegt sind, müssen Sie keine weiteren SPNs für das Dienstkonto hinzufügen, wenn keine neue Kerberos-App konfiguriert ist. Sie können die Liste aller SPNs anzeigen, die für das Dienstkonto zugewiesen sind, indem Sie den folgenden Befehl ausführen und sie als delegierte Einträge für das CA-Computerkonto zuweisen.

setspn -l <service_account>

In diesem Beispiel sind die SPNs (

kcd-lb.aaa.local, kcd-lb-app1.aaa.local, kcd-lb-app2.aaa.local, kcd-lb-app3.aaa.local) für KCD konfiguriert.- Fügen Sie dem Computerkonto der Connector-Appliance die erforderlichen SPNs als delegierten Eintrag hinzu. Einzelheiten finden Sie im Schritt Erstellen einer Delegierung für das Computerkonto der Connector-Appliance.

In diesem Beispiel wird der erforderliche SPN als delegierte Einträge für das CA-Computerkonto hinzugefügt.

Hinweis: Diese SPN wurden dem Dienstkonto als delegierte Einträge bei der Konfiguration des Gateway-Connectors hinzugefügt. Wenn Sie sich von der Delegierung von Dienstkonten entfernen, können diese Einträge aus der Registerkarte Delegierung von Dienstkonten entfernt werden.

-

Befolgen Sie den Anweisungen in der Dokumentation zu Citrix Secure Private Access, um den Citrix Secure Private Access Service einzurichten. Während der Einrichtung erkennt Citrix Cloud das Vorhandensein Ihrer Connector-Appliances und verwendet sie, um eine Verbindung zu Ihrem Ressourcenstandort herzustellen.

-

Validierung der Kerberos-Konfiguration

Wenn Sie Kerberos für Single Sign-On verwenden, können Sie auf der Administrationsseite des Connector Appliance überprüfen, ob die Konfiguration auf Ihrem Active Directory Directory-Controller korrekt ist. Mit dem Feature Kerberos-Validierung können Sie eine Konfiguration im Kerberos Realm-Only-Modus oder eine Konfiguration mit eingeschränkter Kerberos-Delegierung (KCD) validieren.

-

Gehen Sie zur Administrationsseite des Connector Appliance .

- Kopieren Sie von der Connector Appliance-Konsole in Ihrem Hypervisor die IP-Adresse in die Adressleiste Ihres Browsers.

- Geben Sie das Kennwort ein, das Sie bei der Registrierung der Connector Appliance festgelegt haben.

- Wählen Sie im Admin-Menü oben rechts die Option Kerberos-Validierung aus.

- Wählen Sie im Dialogfeld Kerberos-Validierung den Kerberos-Validierungsmodus aus.

- Geben Sie die Active Directory-Domäne an oder wählen Sie sie aus.

- Wenn Sie eine Konfiguration im Kerberos Realm-Only-Modus validieren, können Sie eine beliebige Active Directory-Domäne angeben.

- Wenn Sie eine Konfiguration mit eingeschränkter Kerberos-Delegierung überprüfen, müssen Sie Ihre Auswahl aus einer Liste von Domänen in der verbundenen Gesamtstruktur treffen.

- Geben Sie den Dienst-FQDN an. Es wird angenommen, dass der Standarddienstname lautet

http. Wenn Sie “computer.example.com” angeben, wird dies als dasselbe wiehttp/computer.example.comangesehen. - Geben Sie den Benutzernamen an.

- Wenn Sie eine Konfiguration im Kerberos Realm-Only-Modus validieren, geben Sie das Kennwort für diesen Benutzernamen an.

- Klicken Sie auf Kerberos testen.

Wenn die Kerberos-Konfiguration korrekt ist, wird die Meldung angezeigt Successfully validated Kerberos setup. Wenn die Kerberos-Konfiguration nicht korrekt ist, wird eine Fehlermeldung angezeigt, die Informationen zum fehlgeschlagenen Validierungsfehler enthält.