Technische Sicherheit

Sicherheitsüberblick

Dieses Dokument gilt für Citrix DaaS (ehemals Citrix Virtual Apps and Desktops Service) mit Hosting in Citrix Cloud. Diese Informationen umfassen Citrix Virtual Apps Essentials und Citrix Virtual Desktops Essentials.

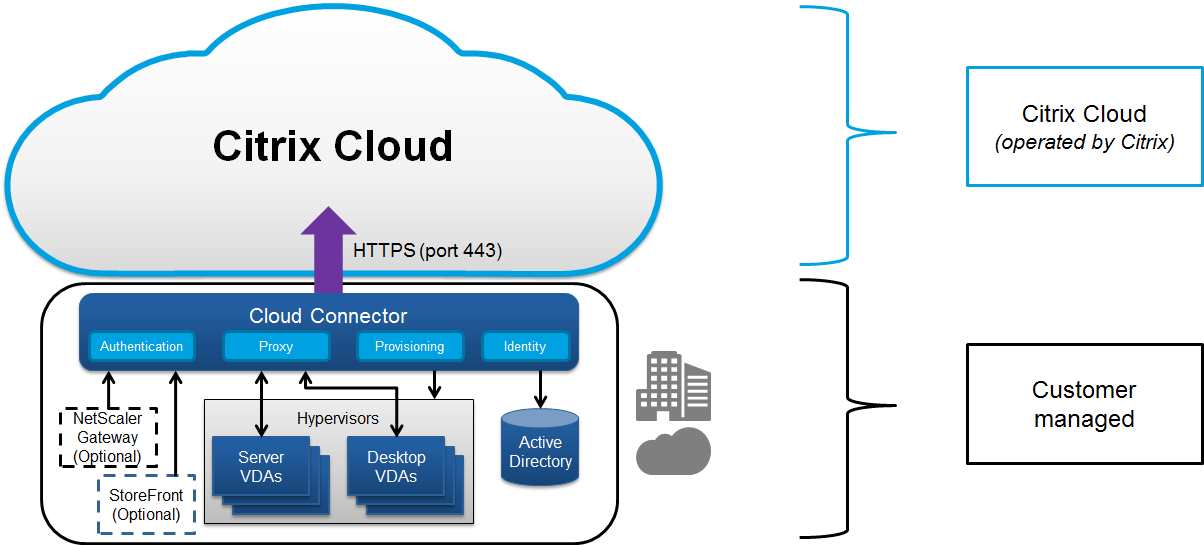

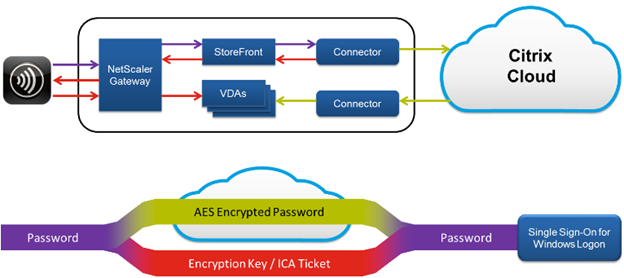

Citrix Cloud verwaltet den Betrieb der Steuerungsebene von Citrix DaaS-Umgebungen. Zur Steuerungsebene gehören die Delivery Controller, die Verwaltungskonsolen, die SQL-Datenbank, der Lizenzserver sowie optional StoreFront und Citrix Gateway (ehemals NetScaler Gateway). Die Virtual Delivery Agents (VDAs), auf denen die Apps und Desktops gehostet werden, bleiben unter der Kontrolle des Kunden in einem entweder in eigenen Datencenter oder in der Cloud angesiedelten Datencenter seiner Wahl. Diese Komponenten sind über einen Agent (“Citrix Cloud Connector”) mit dem Cloud-Service verbunden. Kunden, die Citrix Workspace verwenden, können auch den Citrix Gateway Service verwenden, anstatt Citrix Gateway im eigenen Datencenter auszuführen. Das folgende Diagramm zeigt Citrix DaaS und seine Sicherheitsgrenzen.

Citrix Cloud und Compliance

Im Citrix Trust Center finden Sie weitere Informationen zu Citrix Cloud-Zertifizierungen sowie regelmäßig aktualisierte Nachrichten.

Hinweis

Die Verwendung von Citrix Managed Azure Capacity mit verschiedenen Citrix DaaS-Editionen und Universal Hybrid Multi-Cloud wurde nicht für Citrix SOC 2 (Typ 1 oder 2), ISO 27001, HIPAA oder andere Cloud-Compliance-Anforderungen bewertet.

Datenfluss

Die VDAs werden nicht von Citrix DaaS gehostet, das Hosting der für das Provisioning erforderlichen Anwendungsdaten und Images erfolgt daher immer in der Einrichtung des Kunden. Die Steuerungsebene hat Zugriff auf Metadaten wie Benutzernamen, Maschinennamen und Anwendungsverknüpfungen, wodurch der Zugriff auf das geistige Eigentum des Kunden von der Steuerungsebene aus eingeschränkt wird.

Die Übertragung von Daten zwischen Cloud und Kundenstandort erfolgt über eine sichere TLS-Verbindung über Port 443.

Datenisolierung

In Citrix DaaS werden nur Metadaten gespeichert, die für die Vermittlung und Überwachung der Anwendungen und Desktops benötigt werden. Vertrauliche Informationen wie Images, Benutzerprofile und andere Anwendungsdaten verbleiben am Kundenstandort bzw. in einer von diesem bei einem öffentlichen Anbieter abonnierten Cloud.

Serviceeditionen

Die Funktionalität von Citrix DaaS variiert je nach Edition. Citrix Virtual Apps Essentials unterstützt beispielsweise nur den Citrix Gateway-Service und Citrix Workspace. Die Produktdokumentation enthält weitere Informationen über die unterstützten Funktionen.

ICA-Sicherheit

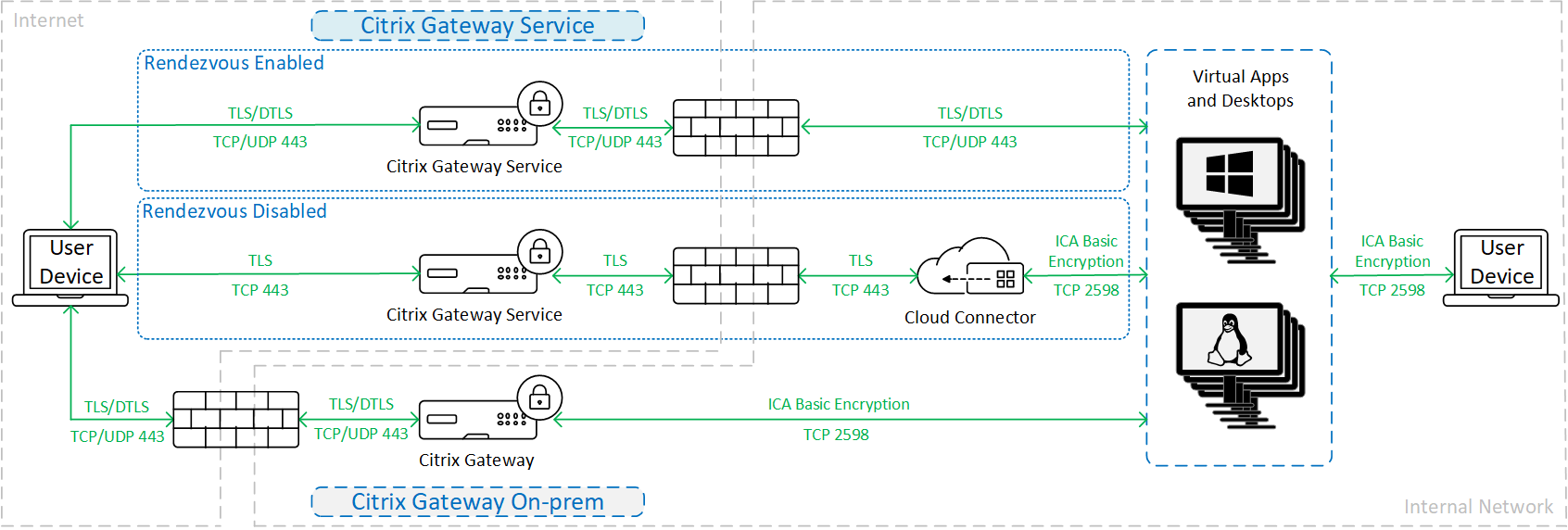

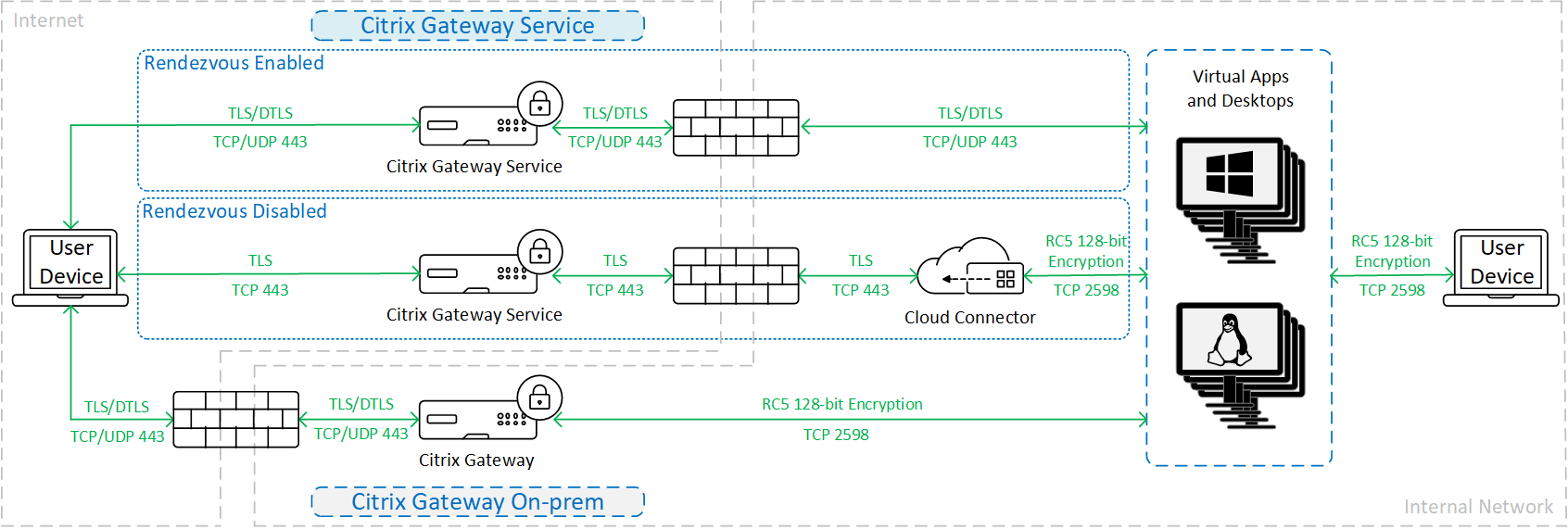

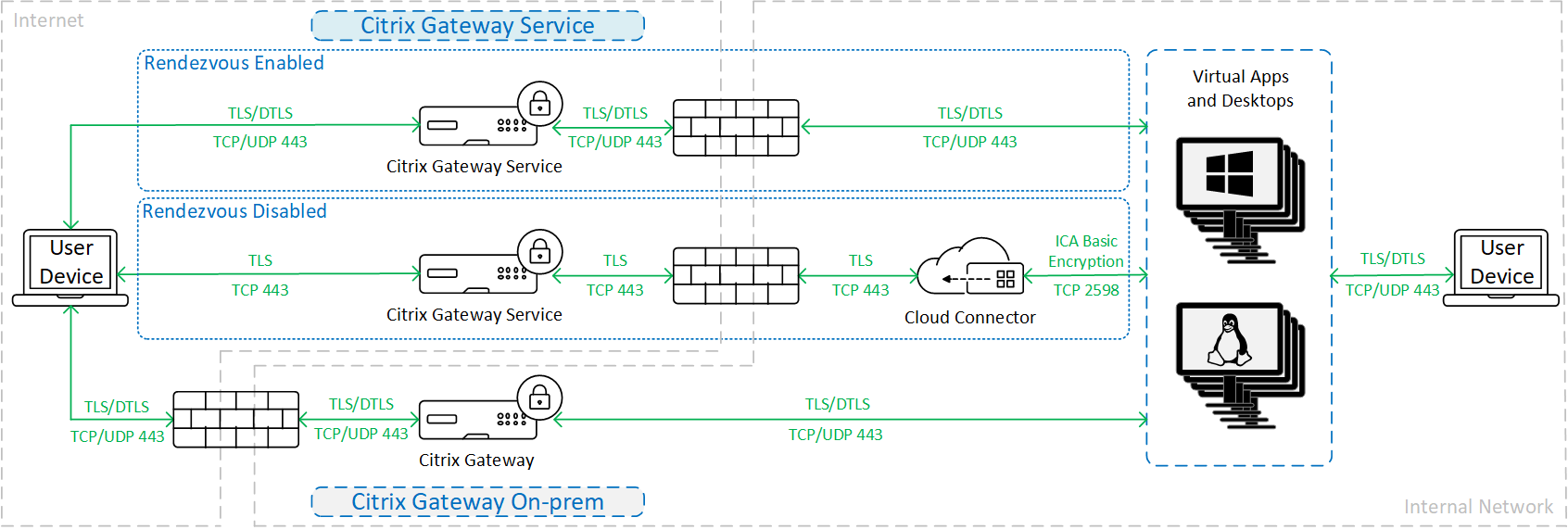

Citrix DaaS bietet mehrere Optionen zum Sichern des ICA-Datenverkehrs während der Übertragung. Es stehen folgende Optionen zur Verfügung:

- Basic-Verschlüsselung: Standardeinstellung.

- SecureICA: Ermöglicht das Verschlüsseln von Sitzungsdaten mit RC5-Verschlüsselung (128 Bit).

- VDA TLS/DTLS: Ermöglicht die Verwendung von Verschlüsselung auf Netzwerkebene mit TLS/DTLS.

- Rendezvous-Protokoll: Nur verfügbar, wenn Sie Citrix Gateway Service verwenden. Bei Verwendung des Rendezvous-Protokolls werden ICA-Sitzungen End-to-End mit TLS/DTLS verschlüsselt.

Basic-Verschlüsselung

Bei Verwendung der Basic-Verschlüsselung wird der Datenverkehr wie in der folgenden Grafik dargestellt verschlüsselt.

SecureICA

Bei Verwendung der SecureICA-Verschlüsselung wird der Datenverkehr wie in der folgenden Grafik dargestellt verschlüsselt.

Hinweis

SecureICA wird bei Verwendung der Workspace-App für HTML5 nicht unterstützt.

VDA TLS/DTLS

Bei Verwendung der VDA TLS/DTLS-Verschlüsselung wird der Datenverkehr wie in der folgenden Grafik dargestellt verschlüsselt.

Hinweis

Bei Verwendung von Gateway Service ohne Rendezvous wird der Datenverkehr zwischen dem VDA und dem Cloud Connector nicht mit TLS verschlüsselt, da der Cloud Connector die Verbindung zum VDA mit Verschlüsselung auf Netzwerkebene nicht unterstützt.

Weitere Ressourcen

Weitere Informationen zu den ICA-Sicherheitsoptionen und deren Konfiguration finden Sie unter:

- SecureICA: Einstellungen der Richtlinie “Sicherheit”

- VDA TLS/DTLS: Transport Layer Security

- Rendezvous-Protokoll: Rendezvous-Protokoll

Handhabung von Anmeldeinformationen

Citrix DaaS verarbeitet vier Arten von Anmeldeinformationen:

- Benutzeranmeldeinformationen: Wenn sich Benutzer mit ihrem Active Directory-Benutzernamen und -Kennwort bei Workspace oder StoreFront authentifizieren, werden diese gespeichert, um Single Sign-On bei den VDAs zu ermöglichen. Wenn Sie vom Kunden verwaltetes StoreFront verwenden, werden diese normalerweise vom Connector verschlüsselt, bevor sie an DaaS gesendet werden. Weitere Informationen finden Sie unter Clientzugriff über StoreFront.

- Administratoranmeldeinformationen: Administratoren authentifizieren sich über Citrix Cloud. Bei der Authentifizierung wird ein signiertes JSON Web Token (JWT) zur einmaligen Benutzung generiert, das dem Administrator Zugriff auf Citrix DaaS gewährt.

- Hypervisorkennwörter: Für On-Premises-Hypervisors, die ein Kennwort für die Authentifizierung benötigen, wird dieses vom Administrator erstellt und in verschlüsselter Form direkt in der SQL-Datenbank in der Cloud gespeichert. Peerschlüssel werden von Citrix verwaltet, um sicherzustellen, dass Hypervisoranmeldeinformationen nur authentifizierten Prozessen zur Verfügung stehen.

- Active Directory-Anmeldeinformationen: In Maschinenerstellungsdienste wird der Cloud Connector zum Erstellen von Maschinenkonten im AD des Kunden verwendet. Da das Maschinenkonto des Cloud Connectors nur Lesezugriff auf Active Directory hat, wird der Administrator für jede Maschinenerstellungs- und Maschinenlöschoperation zur Eingabe von Anmeldeinformationen aufgefordert. Die Anmeldeinformationen werden nur im Arbeitsspeicher und nur für das jeweilige Provisioningereignis gespeichert.

Überlegungen zur Bereitstellung

Citrix empfiehlt Kunden, bei der Bereitstellung von Citrix Gateway-Anwendungen und VDAs in ihren Umgebungen auf die Dokumentation zu bewährten Methoden zurückzugreifen.

Cloud Connectors

Kommunikation mit Citrix Cloud

Alle Verbindungen von Citrix Cloud Connectors zu DaaS und anderen Citrix Cloud-Diensten verwenden HTTPS mit TLS 1.2.

HTTPS für XML-Dienst und STA

Wenn Sie StoreFront oder NetScaler Gateways vor Ort verwenden, wird empfohlen, HTTPS zu aktivieren und HTTP auf dem Connector zu deaktivieren. Weitere Informationen finden Sie unter HTTPS-Konfiguration.

Anforderungen an den Netzwerkzugriff

Zusätzlich zu den unter Konfiguration eingehender und ausgehender Ports beschriebenen Ports gelten für Cloud Connectors die folgenden Netzwerkzugriffsanforderungen:

- Die Citrix Cloud Connectors erfordern nur ausgehenden Datenverkehr von Port 443 zum Internet und können hinter einem HTTP-Proxy gehostet werden.

- Im internen Netzwerk muss der Cloud Connector für Citrix DaaS auf Folgendes zugreifen können:

- VDAs: Port 80, sowohl eingehend als auch ausgehend. Plus 1494 und 2598 eingehend, wenn der Citrix Gateway Service verwendet wird

- StoreFront-Server: Port 443 eingehend, wenn HTTPS verwendet wird (empfohlen), oder Port 80, wenn HTTP verwendet wird (nicht empfohlen).

- Citrix Gateways, falls als STA konfiguriert: Port 443 eingehend, wenn HTTPS verwendet wird (empfohlen), oder Port 80, wenn HTTP verwendet wird (nicht empfohlen).

- Active Directory-Domänencontroller

- Hypervisors: Nur ausgehend. Informationen zu spezifischen Ports siehe Von Citrix Technologien verwendete Kommunikationsports.

Der Datenverkehr zwischen den VDAs und Cloud Connectors wird mit Kerberos-Sicherheit auf Nachrichtenebene verschlüsselt.

Sicherheitsschlüssel

Sie können Sicherheitsschlüssel verwenden, um sicherzustellen, dass nur autorisierte StoreFront-Server und Citrix Gateway-Appliances über die Cloud Connectors eine Verbindung zu DaaS herstellen können. Dies ist besonders wichtig, wenn Sie XML trust aktiviert haben.

Clientzugriff

Sie können den Clientzugriff entweder über den von Citrix gehosteten Workspace bereitstellen oder indem Sie Ihre eigene StoreFront-Bereitstellung hosten.

Benutzer können mit der Citrix Workspace-App oder einem Webbrowser eine Verbindung zu Workspace oder StoreFront herstellen. Sicherheitsempfehlungen für die Citrix Workspace-App finden Sie in der -Dokumentation für jede Plattform.

Kundenzugriff über Workspace

Citrix Workspace ist ein von Citrix verwalteter Dienst, der es Client-Apps ermöglicht, auf DaaS-Ressourcen zuzugreifen, ohne dass eine lokale Infrastruktur erforderlich ist. Unterstützte Versionen der Citrix Workspace-App und andere Anforderungen finden Sie unter Workspace-Systemanforderungen. Informationen zur Sicherheit finden Sie unter Citrix Workspace-Sicherheitsübersicht.

Clientzugriff über StoreFront

Als Alternative zu Workspace können Sie Clientzugriff über Citrix StoreFront in Ihrer lokalen Umgebung bereitstellen. Dies bietet größere Optionen für die Sicherheitskonfiguration und Flexibilität für die Bereitstellungsarchitektur, einschließlich der Möglichkeit, Benutzeranmeldeinformationen vor Ort zu verwalten. Der StoreFront-Server kann hinter einem Citrix Gateway gehostet werden, um sicheren Remotezugriff zu ermöglichen, die Multifaktorauthentifizierung durchzusetzen und weitere Sicherheitsfeatures hinzuzufügen. Weitere Informationen finden Sie unter StoreFront-Bereitstellung sichern.

Benutzeranmeldedaten

Wenn sich der Benutzer mit seinen Active Directory-Anmeldeinformationen bei StoreFront authentifiziert hat und ein Benutzer eine Anwendung startet, leitet StoreFront die Anmeldeinformationen an den Cloud Connector weiter. Standardmäßig verschlüsselt der Cloud Connector-Benutzeranmeldeinformationen mit der AES-Verschlüsselung und einem zufälligen Einmalschlüssel, der für jeden Start generiert wird. Der Schlüssel wird niemals an die Cloud weitergegeben und nur an die Citrix Workspace-App zurückgegeben. Die Citrix Workspace-App übergibt diesen Schlüssel dann an den VDA, um das Benutzerkennwort beim Sitzungsstart für ein Single Sign-On-Erlebnis zu entschlüsseln. Der Ablauf wird in der folgenden Abbildung dargestellt.

Es ist wichtig, dass Sie HTTPS zwischen Client, Gateway, Storefront und Connector konfigurieren, um sicherzustellen, dass das Kennwort in Ihrem Netzwerk immer verschlüsselt ist.

Da Citrix Cloud im Standardverhalten keinen Zugriff auf die Anmeldeinformationen hat, kann es die Anmeldeinformationen nicht zur Validierung an andere Cloud Connectors oder Connector Appliances weiterleiten. Dies ist erforderlich, wenn Sie mehrere Domänen ohne Vertrauensbeziehungen verwenden. Sie können dieses Verhalten deaktivieren und zulassen, dass Anmeldeinformationen in die Citrix Cloud hochgeladen werden, damit sie zur Validierung an andere Cloud Connectors und Connector Appliances weitergeleitet werden können. Um dies zu konfigurieren, verwenden Sie das DaaS PowerShell SDK-Cmdlet Set-Brokersite mit dem Parameter CredentialForwardingToCloudAllowed.

Über HTTPS eine Verbindung zu Cloud Connectors herstellen

Es wird empfohlen, StoreFront so zu konfigurieren, dass über HTTPS eine Verbindung zu den Cloud Connectors hergestellt wird, um zu gewährleisten, dass die gesamte Kommunikation verschlüsselt ist. Dies setzt voraus, dass Sie HTTPS für den XML-Dienst und STA aktiviert haben. Informationen zum Konfigurieren von StoreFront für die Verbindung über HTTPS finden Sie unter Ressourcenfeeds für Citrix Desktops as a Service hinzufügen und Citrix Gateway-Appliance hinzufügen.

XML-Vertrauenseinstellung

Wenn StoreFront für Aktionen wie Aufzählung und Start eine Verbindung zu DaaS herstellt, muss StoreFront standardmäßig die Active Directory-Anmeldeinformationen des Benutzers weitergeben, damit DaaS den Benutzer authentifizieren und die Gruppenmitgliedschaft des Benutzers überprüfen kann. Wenn Sie jedoch andere Authentifizierungsmethoden wie Domänen-Passthrough, Smartcards oder SAML verwenden, verfügt StoreFront nicht über das Active Directory-Kennwort. In diesem Fall müssen Sie “XML Trust” aktivieren. Wenn die XML-Vertrauensstellung aktiviert ist, ermöglicht DaaS StoreFront, Aktionen im Namen eines Benutzers auszuführen, z. B. Anwendungen aufzulisten und zu starten, ohne das Kennwort des Benutzers zu überprüfen. Bevor Sie XML-Vertrauen aktivieren, verwenden Sie Sicherheitsschlüssel oder einen anderen Mechanismus wie Firewalls oder IPSec, um zu gewährleisten, dass nur vertrauenswürdige StoreFront-Server eine Verbindung zu den Cloud Connectors herstellen können.

Um die XML-Vertrauenseinstellung in Studio zu aktivieren, gehen Sie zu Einstellungen und XML-Vertrauen aktivieren.

Um das Citrix DaaS SDK zum Überprüfen des aktuellen XML-Vertrauenswerts zu verwenden, führen Sie Get-BrokerSite aus und überprüfen Sie den Wert von TrustRequestsSentToTheXmlServicePort.

Um das Citrix DaaS SDK zum Aktivieren oder Deaktivieren von XML-Vertrauen zu verwenden, führen Sie Set-BrokerSite mit dem Parameter TrustRequestsSentToTheXmlServicePort aus.

Citrix Gateway-Dienst

Durch die Verwendung des Citrix Gateway-Service muss Citrix Gateway nicht im Datencenter des Kunden bereitgestellt werden.

Weitere Informationen finden Sie unter Citrix Gateway Service.

Alle TLS-Verbindungen zwischen Cloud Connector und Citrix Cloud werden vom Cloud Connector an Citrix Cloud initiiert. Es ist keine Firewallportzuordnung für eingehenden Datenverkehr erforderlich.

NetScaler Gateway vor Ort

Sie können ein lokales NetScaler-Gateway verwenden, um Zugriff auf Ressourcen zu gewähren. Das Gateway muss in der Lage sein, Cloud Connectors zu erreichen, um STA-Tickets einzulösen. Es wird empfohlen, das Gateway so zu konfigurieren, dass es über HTTPS eine Verbindung zu den Cloud Connectors herstellt, siehe HTTPS für den XML-Dienst und STA. Wenn Sie Sicherheitsschlüssel aktiviert haben, müssen Sie das Gateway so konfigurieren, dass es die Schlüssel enthält.

Weitere Informationen

Die folgenden Ressourcen enthalten Informationen zur Sicherheit:

-

Citrix Trust Center: Das Trust Center enthält eine Dokumentation zu Standards und Zertifizierungen, die für die Aufrechterhaltung einer sicheren und konformen IT-Umgebung wichtig sind.

-

Der Leitfaden zur sicheren Bereitstellung von Citrix Cloud gibt eine Übersicht über bewährte Verfahren zur sicheren Verwendung von Citrix Cloud und beschreibt, welche Daten von Citrix Cloud erfasst und verwaltet werden. Der Leitfaden enthält außerdem Links zu umfassenden Informationen zum Citrix Cloud Connector.

Hinweis

Dieses Dokument enthält einen Überblick über die Sicherheitsfunktionen von Citrix Cloud sowie Informationen zur Verteilung der Zuständigkeiten zwischen Citrix und dem Kunden im Hinblick auf den Schutz einer Citrix Cloud-Bereitstellung. Es ist nicht als Konfigurations- oder Verwaltungsanleitung für Citrix Cloud oder zugehörige Komponenten und Services gedacht.

In diesem Artikel

- Sicherheitsüberblick

- Citrix Cloud und Compliance

- Datenfluss

- Datenisolierung

- Serviceeditionen

- ICA-Sicherheit

- Handhabung von Anmeldeinformationen

- Überlegungen zur Bereitstellung

- Cloud Connectors

- Sicherheitsschlüssel

- Clientzugriff

- Kundenzugriff über Workspace

- Clientzugriff über StoreFront

- Citrix Gateway-Dienst

- NetScaler Gateway vor Ort

- Weitere Informationen