身份验证

可以为 Citrix Workspace 应用程序配置各种类型的身份验证,包括域直通(单点登录或 SSON)、智能卡和 Kerberos 直通。

自适用于 Windows 的 Citrix Workspace 应用程序版本 2503 起,系统默认在休眠模式下安装 SSON。 可以使用组策略对象 (GPO) 策略启用 SSON 安装后功能。 要启用,请导航到用户身份验证 > 本地用户名和密码并选择启用直通身份验证复选框。

注意:

更新 GPO 策略后必须重新启动系统才能使 SSON 设置生效。

身份验证令牌

身份验证令牌会加密并存储在本地磁盘上,这样您就不需要在系统或会话重新启动时重新输入凭据。 Citrix Workspace 应用程序提供了用于禁止在本地磁盘上存储身份验证令牌的选项。

为了增强安全性,我们现在提供了组策略对象 (GPO) 策略来配置身份验证令牌存储。

可以从 Citrix 的下载页面下载组策略编辑器的 Citrix ADMX/ADML 模板。

注意:

此配置仅在云部署中适用。

要使用组策略对象 (GPO) 策略禁用存储身份验证令牌,请执行以下操作:

- 通过运行

gpedit.msc打开 Citrix Workspace 应用程序组策略对象管理模板。 - 在计算机配置节点下,转到管理模板 > Citrix 组件 > 自助服务。

-

在存储身份验证令牌策略中,选择以下选项之一:

- 已启用:指示身份验证令牌存储在磁盘上。 默认情况下,设置为“已启用”。

- 已禁用:指示身份验证令牌未存储在磁盘上。 系统或会话重新启动时,请重新输入您的凭据。

- 单击应用和确定。

自版本 2106 起,Citrix Workspace 应用程序提供用于禁止在本地磁盘上存储身份验证令牌的其他选项。 除了现有 GPO 配置外,还可以使用 Global App Configuration Service 禁止在本地磁盘上存储身份验证令牌。

在 Global App Configuration Service 中,将应用商店身份验证令牌属性设置为 False。

可以使用 Global App Configuration Service 通过以下方法之一配置此设置:

- Global App Configuration Service 用户界面 (UI):要使用用户界面进行配置,请参阅配置 Citrix Workspace 应用程序

- API:要使用 API 配置设置,请参阅 Citrix Developer 文档。

配置检查器

可以使用配置检查器运行测试,检查单点登录是否正确配置。 该测试在单点登录的不同检查点运行,并显示配置结果。

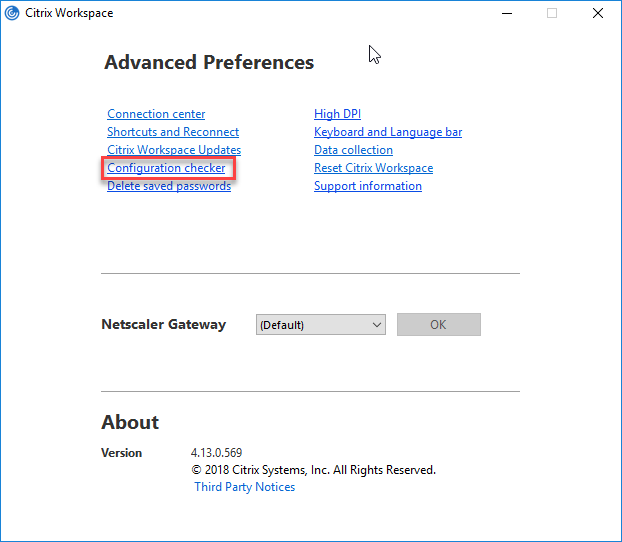

- 右键单击通知区域中的 Citrix Workspace 应用程序图标,然后单击高级首选项。 此时将显示高级首选项对话框。

-

单击配置检查器。 此时将显示 Citrix 配置检查器窗口。

- 从选择窗格中选择 SSONChecker。

- 单击运行。 将显示一个进度条,显示测试的状态。

配置检查器窗口包含以下列:

-

状态: 显示特定检查点的测试结果。

- 绿色复选标记表明该特定检查点配置正确。

- 蓝色的“I”指示有关检查点的信息。

- 红色的“X”指示该特定检查点配置不正确。

- 提供程序: 显示在其上运行测试的模块的名称。 在本案例中,为单点登录。

- 套件: 指示测试的类别。 例如,安装。

- 测试: 指示运行的具体测试的名称。

- 详细信息: 提供有关测试的其他信息,包括通过和未通过。

用户获得有关每个检查点和相应结果的详细信息。

完成了以下测试:

- 已随单点登录安装。

- 登录凭据捕获。

- 网络提供程序注册:只有将“Citrix Single Sign-On”设置为网络提供程序列表中的第一个时,针对网络提供程序注册的测试结果才会显示一个绿色复选标记。 如果 Citrix Single Sign-On 显示在列表中的任何其他位置,则针对网络提供程序注册的测试结果会显示一个蓝色的“I”,并包含其他信息。

- 单点登录过程正在运行。

- 组策略:默认情况下,此策略配置在客户端上。

- Internet 的安全区域设置:请务必将 Store/XenApp Service URL 添加到“Internet 选项”中的安全区域列表中。 如果通过组策略配置安全区域,策略中出现任何更改时,都需要重新打开高级首选项窗口才能使所做的更改生效,以及显示测试的正确状态。

- StoreFront 的身份验证方法。

注意:

- 如果要访问适用于 Web 的 Workspace,则测试结果不适用。

- 如果 Citrix Workspace 应用程序配置有多个应用商店,则会在所有已配置的应用商店上运行身份验证方法测试。

- 可以将测试结果保存为报告。 默认报告格式为 .txt。

隐藏“高级首选项”窗口中的“配置检查器”选项

- 通过运行

gpedit.msc打开 Citrix Workspace 应用程序 GPO 管理模板。 - 转到 Citrix 组件 > Citrix Workspace > 自助服务 > DisableConfigChecker。

- 单击已启用将隐藏高级首选项窗口中的配置检查器选项。

- 单击应用和确定。

- 运行

gpupdate /force命令。

限制:

配置检查器不包括 Citrix Virtual Apps and Desktops 服务器上“信任发送到 XML Service 的请求”配置的检查点。

信标测试

Citrix Workspace 应用程序允许您使用信标检查器(作为配置检查器实用程序的一部分提供)执行信标测试。 信标测试可帮助确认信标 (ping.citrix.com) 是否可访问。 自适用于 Windows 的 Citrix Workspace 应用程序 2405 版本起,信标测试适用于在 Citrix Workspace 应用程序中添加的应用商店中配置的所有信标。 此诊断测试可帮助消除资源枚举较慢的多个可能原因之一,即信标不可用。 要运行测试,请在通知区域中右键单击 Citrix Workspace 应用程序,然后选择高级首选项 > 配置检查器。 从测试列表中选择 Beacon checke(信标检查器)选项并单击运行。

测试结果可能为以下任一情况:

- 可访问 - Citrix Workspace 应用程序能够成功联系信标。

- 不可访问 - Citrix Workspace 应用程序无法联系信标。

- 部分可访问 - Citrix Workspace 应用程序可以间歇性地联系信标。

注意:

- 在适用于 Web 的 Workspace 中,这些测试结果不适用。

- 测试结果可以保存为报告。 报告的默认格式为 .txt。

支持 Azure Active Directory 中的条件访问

条件访问是 Azure Active Directory 强制执行组织策略所用的工具。 Workspace 管理员可以为对 Citrix Workspace 应用程序进行身份验证的用户配置和执行 Azure Active Directory 条件访问策略。 运行 Citrix Workspace 应用程序的 Windows 计算机必须安装 Microsoft Edge WebView2 Runtime 版本 131 或更高版本。

有关使用 Azure Active Directory 配置条件访问策略的完整详细信息和说明,请参阅 Azure AD 条件访问文档。

注意:

此功能仅在 Workspace (Cloud) 部署中受支持。

支持 StoreFront 应用商店的新式验证方法

自适用于 Windows 的 Citrix Workspace 应用程序 2303 起,您可以使用组策略对象 (GPO) 模板为 StoreFront 应用商店启用对新式验证方法的支持。 在 Citrix Workspace 应用程序版本 2305.1 中,您可以使用 Global App Configuration Service 启用此功能。

可以使用下面的任何一种方式向 Citrix StoreFront 应用商店进行身份验证:

- 使用 Windows Hello 和 FIDO2 安全密钥。 有关详细信息,请参阅其他身份验证方式。

- 从 Azure Active Directory (AAD) 作为身份提供程序的已加入 AAD 的计算机单点登录到 Citrix StoreFront 应用商店。 有关详细信息,请参阅其他身份验证方式。

- Workspace 管理员可以为对 Citrix StoreFront 应用商店进行身份验证的用户配置和强制执行 Azure Active Directory 条件访问策略。 有关详细信息,请参阅支持 Azure AD 中的条件访问。

必须使用 Microsoft Edge WebView2 作为底层浏览器进行直接 StoreFront 和网关身份验证,才能启用此功能。

注意:

请确保 Microsoft Edge WebView2 Runtime 版本为 131 或更高版本。

可以使用 Global App Config Service 和组策略对象 (GPO) 模板为 StoreFront 应用商店启用新式验证方法。

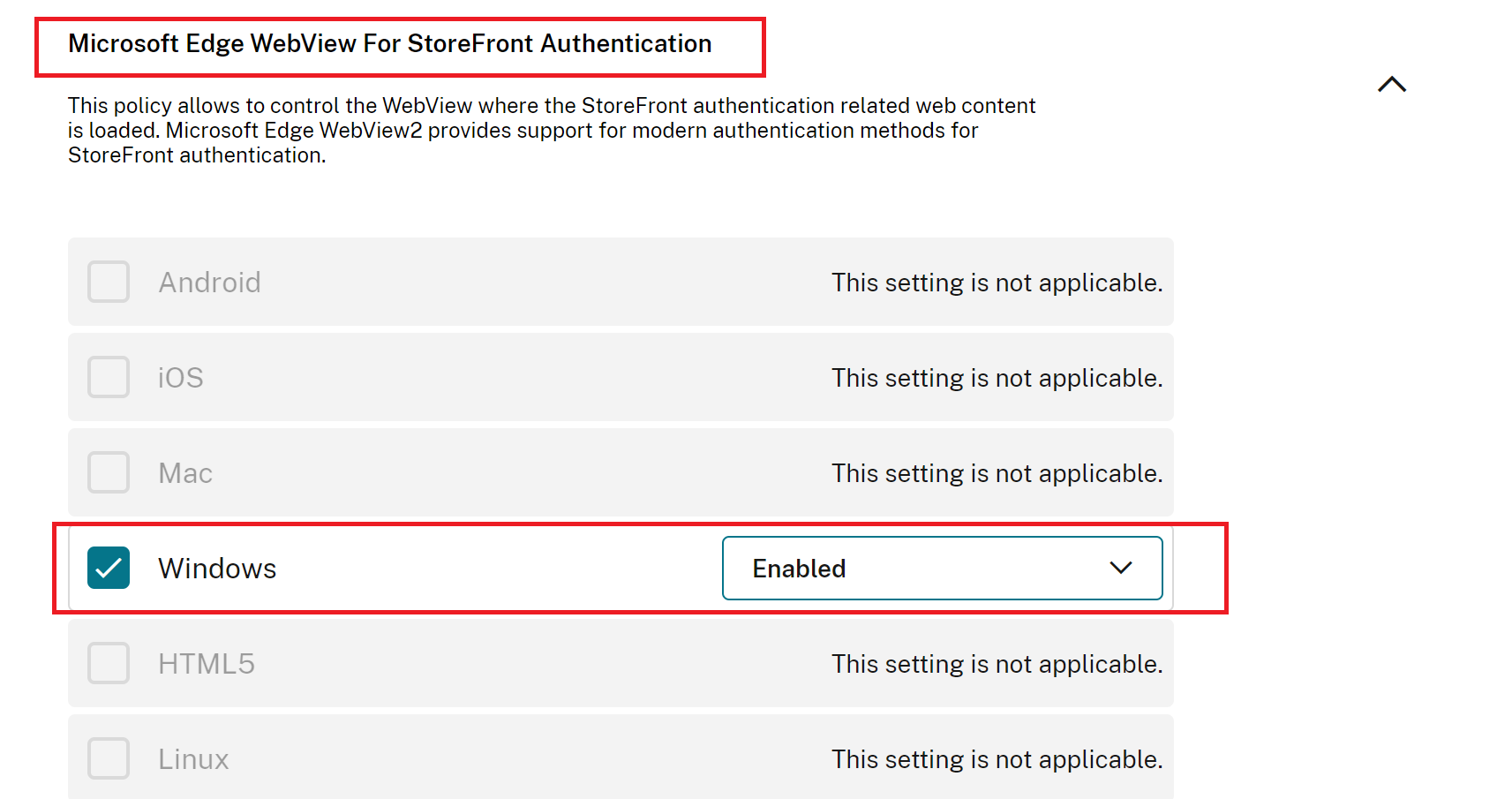

使用 Global App Config Service

要启用此功能,请执行以下操作:

- 在 Citrix Cloud 菜单中,选择 Workspace Configuration(Workspace 配置),然后选择 App Configuration(应用程序配置)。

- 单击安全 & 身份验证。

- 确保选中 Windows 复选框。

-

从 Microsoft Edge WebView for StoreFront Authentication(适用于 StoreFront 的 Microsoft Edge WebView 身份验证)下拉列表中选择 Windows 旁边的 Enabled(已启用)。

注意:

如果您从 Microsoft Edge WebView for Storefront Authentication(适用于 StoreFront 的 Microsoft Edge WebView 身份验证)下拉列表中选择 Windows 旁边的 Disabled(已禁用),则在 Citrix Workspace 应用程序中使用 Internet Explorer WebView。 因此,不支持对 Citrix StoreFront 应用商店使用新式验证方法。

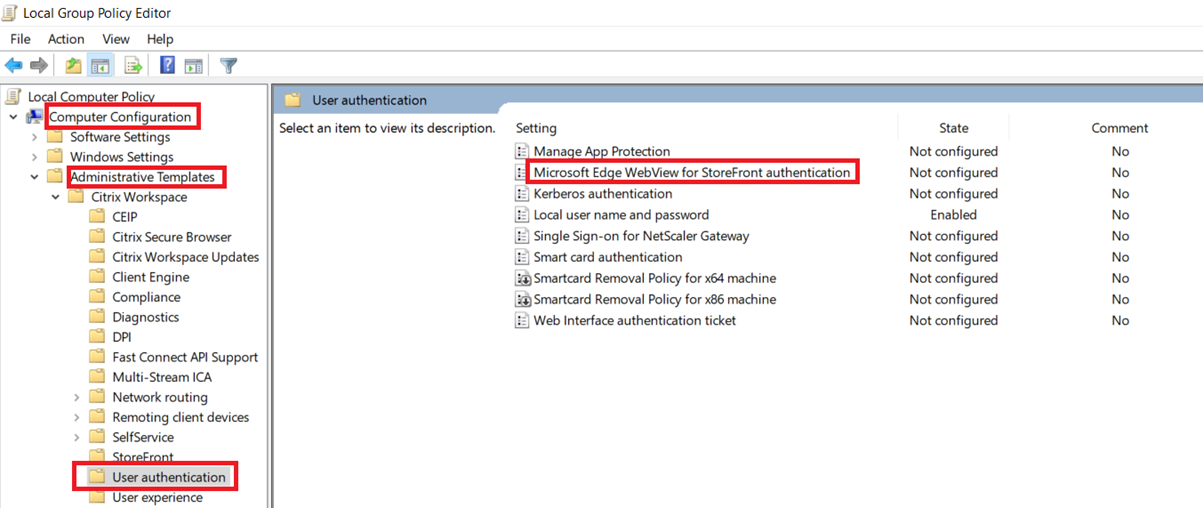

使用 GPO

要启用此功能,请执行以下操作:

- 通过运行 gpedit.msc 打开 Citrix Workspace 应用程序组策略对象管理模板。

- 在计算机配置节点下,转到管理模板 > Citrix Workspace > 用户身份验证。

-

单击 Microsoft Edge WebView for StoreFront authentication(适用于 StoreFront 的 Microsoft Edge WebView 身份验证)策略并将其设置为 Enabled(已启用)。

- 单击应用,然后单击确定。

禁用此策略后,Citrix Workspace 应用程序使用 Internet Explorer WebView。 因此,不支持对 Citrix StoreFront 应用商店使用新式验证方法。

使用 Microsoft Entra ID 时 Edge WebView 的单点登录支持

以前,使用 Entra ID 时,Citrix Workspace 应用程序的身份验证失败。 自 2409 版本起,Citrix Workspace 应用程序在使用 Entra ID 进行身份验证时支持面向 Edge WebView 的单点登录 (SSO)。

可以使用用户界面或通过组策略对象 (GPO) 启用此功能。

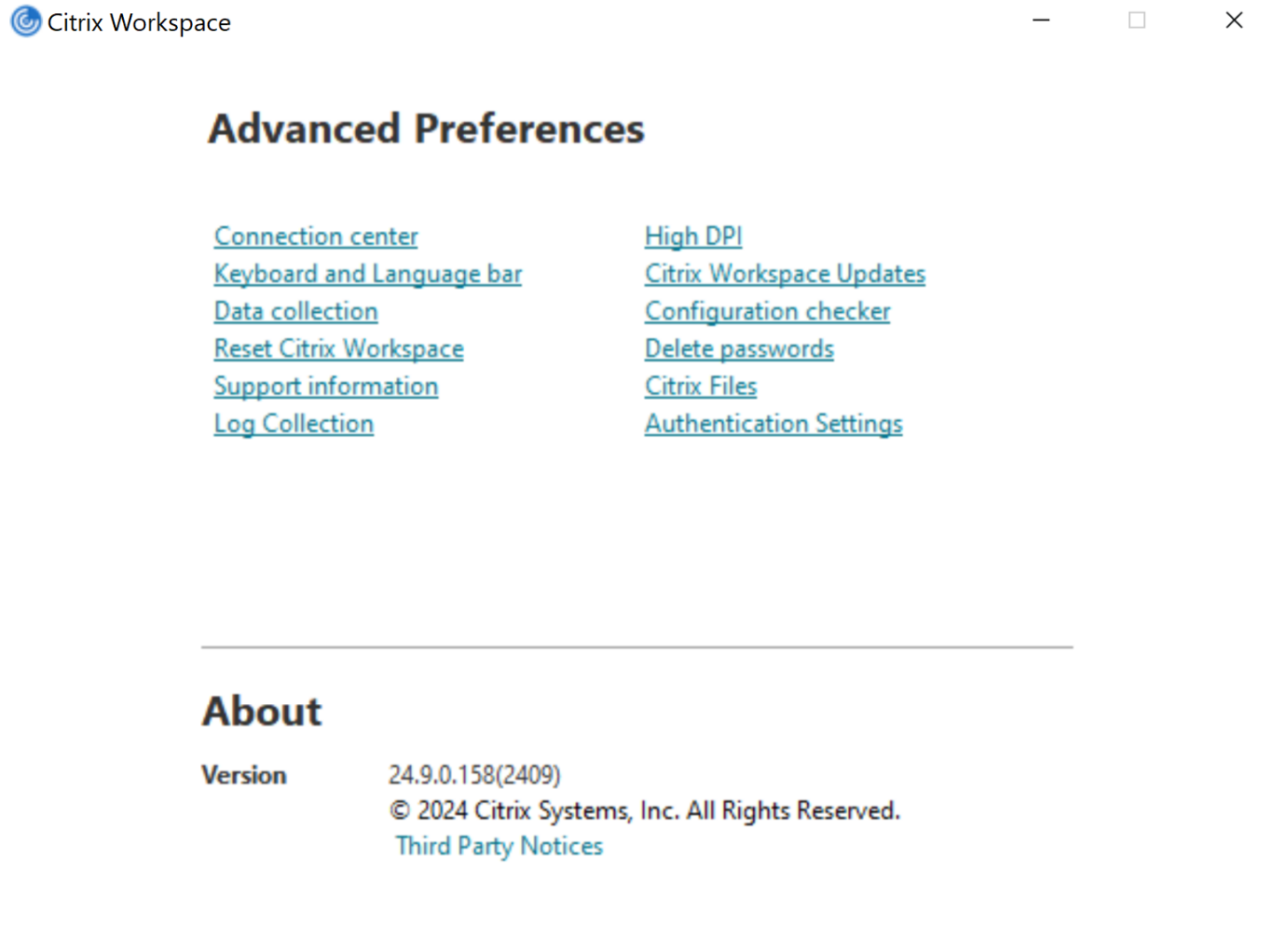

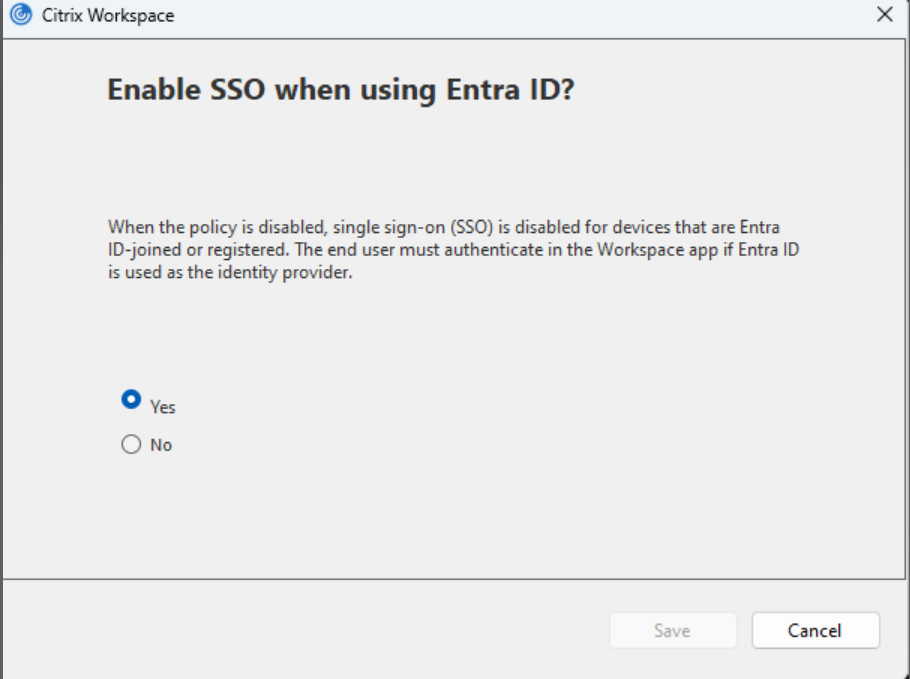

使用用户界面

为了支持 Edge WebView 使用单点登录,在用户界面的系统托盘的高级首选项部分中引入了一个名为身份验证设置的新选项。

请执行以下步骤以从用户界面启用该功能:

-

单击系统托盘中的高级首选项部分。 此时将出现以下屏幕。

-

单击身份验证设置。 此时将出现以下屏幕。

- 确保选定的选项为是,这是默认选项。 如果不是,请选择是。

- 如果您修改了该选项,请单击保存。

- 重新启动 Citrix Workspace 应用程序以使所做的更改生效。

注意:

如果选择否,该策略将禁用。

禁用了该策略时,对于加入或注册了 Microsoft Entra ID 的设备,单点登录 (SSO) 将禁用。 如果使用 Entra ID 作为身份提供程序,最终用户必须在 Workspace 应用程序中进行身份验证。

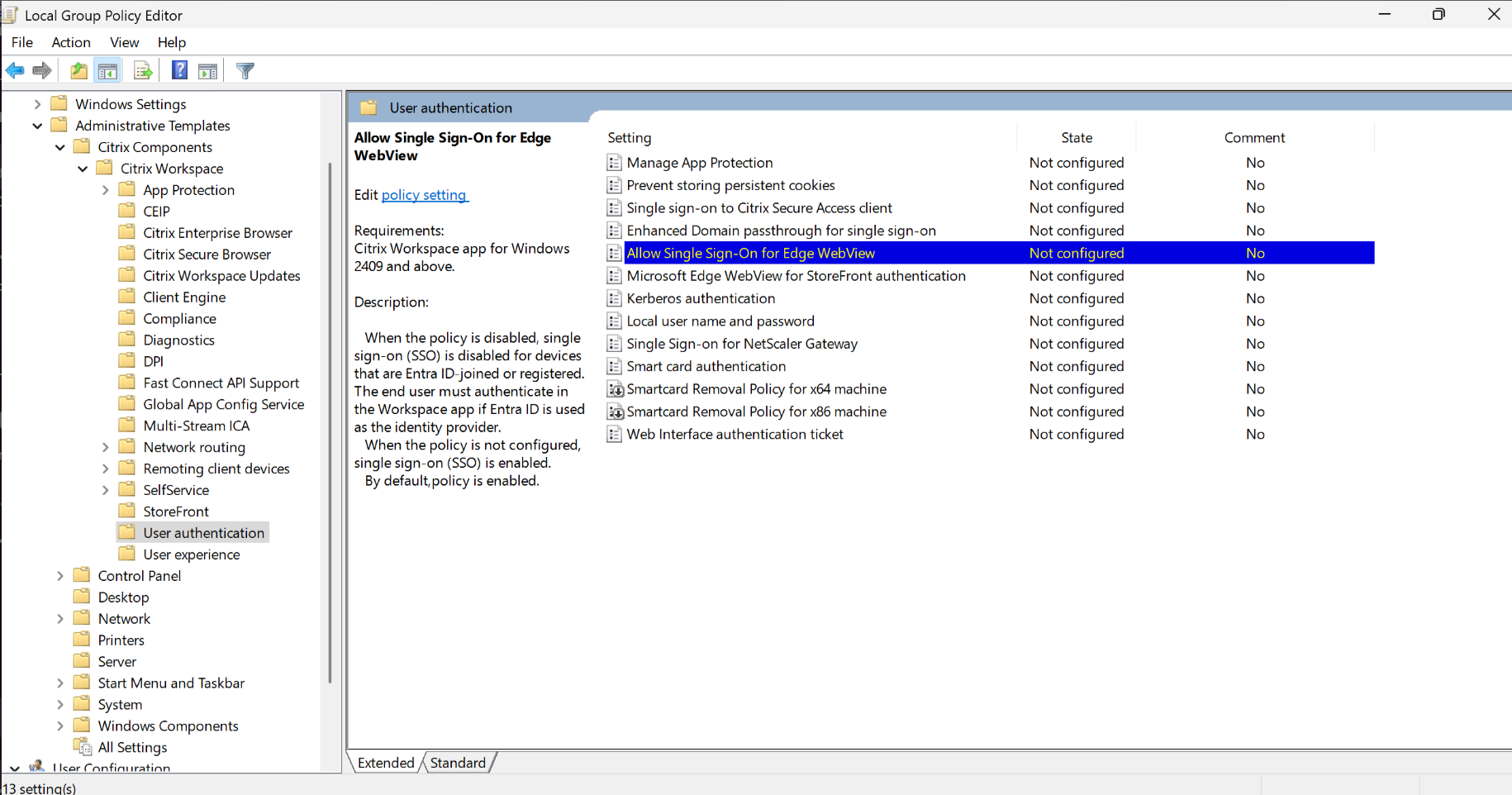

使用 GPO

还可以使用 GPO 启用对 Edge WebView 单点登录的支持。

请执行以下步骤以使用 GPO 启用该功能:

-

通过运行

gpedit.msc打开 Citrix Workspace 应用程序组策略对象管理模板,然后导航到计算机配置节点。

- 转到管理模板 > Citrix 组件 > Citrix Workspace > 用户身份验证。

- 选择 Allow Single Sign-On for Edge WebView(允许对 Edge WebView 使用单点登录)策略并将其设置为已启用。

- 单击应用和确定。

注意:

如果选择已禁用,该策略将禁用。

禁用了该策略时,对于加入或注册了 Microsoft Entra ID 的设备,单点登录 (SSO) 将禁用。 如果使用 Entra ID 作为身份提供程序,最终用户必须在 Workspace 应用程序中进行身份验证。

其他身份验证方式

可以通过 Citrix Workspace 应用程序配置以下身份验证机制。 要使以下身份验证机制按预期运行,运行 Citrix Workspace 应用程序的 Windows 计算机必须安装 Microsoft Edge WebView2 Runtime 版本 131 或更高版本。

-

基于 Windows Hello 的身份验证 - 有关配置基于 Windows Hello 的身份验证的说明,请参阅配置 Windows Hello 企业版策略设置 - 证书信任。

注意:

不支持使用域直通(单点登录或 SSON)的基于 Windows Hello 的身份验证。

- 基于 FIDO2 安全密钥的身份验证 – FIDO2 安全密钥为企业员工提供了一种无需输入用户名或密码即可无缝进行身份验证的方式。 您可以配置向 Citrix Workspace 进行基于 FIDO2 安全密钥的身份验证。 如果您希望用户使用 FIDO2 安全密钥通过其 Azure AD 帐户向 Citrix Workspace 进行身份验证,请参阅启用无密码安全密钥登录。

- 此外,您还可以从加入了 Microsoft Azure Active Directory (AAD) 且 AAD 为身份提供程序的计算机单点登录 (SSO) 到 Citrix Workspace 应用程序。 有关配置 Azure Active Directory 域服务的更多详细信息,请参阅配置 Azure Active Directory 域服务。 有关如何将 Azure Active Directory 连接到 Citrix Cloud 的信息,请参阅将 Azure Active Directory 连接到 Citrix Cloud。

智能卡

适用于 Windows 的 Citrix Workspace 应用程序支持以下智能卡身份验证:

-

直通身份验证(单点登录) - 直通身份验证会在用户登录 Citrix Workspace 应用程序时捕获智能卡凭据。 Citrix Workspace 应用程序按如下所示使用捕获的凭据:

- 使用智能卡登录 Citrix Workspace 应用程序的已加入域的设备用户无需重新进行身份验证即可启动虚拟桌面和应用程序。

- 在使用智能卡凭据的情况下,对于在未加入域的设备上运行的 Citrix Workspace 应用程序,用户必须再次键入凭据才可启动虚拟桌面或应用程序。

直通身份验证需要使用 StoreFront 和 Citrix Workspace 应用程序上的配置。

-

双模式身份验证 - 双模式身份验证允许用户在使用智能卡与键入用户名和密码之间进行选择。 无法使用智能卡时,可使用此功能。 例如,登录证书已过期。 必须为每个站点设置专用应用商店才允许使用双模式身份验证,并将 DisableCtrlAltDel 方法设置为 False 以允许使用智能卡。 双模式身份验证需要 StoreFront 配置。

通过使用双模式身份验证,StoreFront 管理员可以允许针对同一个应用商店使用用户名和密码身份验证以及智能卡身份验证,方法是在 StoreFront 控制台中进行选择。 请参阅 StoreFront 文档。

注意:

适用于 Windows 的 Citrix Workspace 应用程序不支持在用户名和密码字段中使用 umlat 字符。

-

多个证书 – 如果正在使用多个证书,则其可用于单个智能卡。 如果您将智能卡插入读卡器,则这些证书适用于在用户设备上运行的所有应用程序,包括 Citrix Workspace 应用程序。

-

客户端证书身份验证 – 客户端证书身份验证需要使用 Citrix Gateway 和 StoreFront 配置。

- 要通过 Citrix Gateway 访问 StoreFront,在移除智能卡后您必须重新进行身份验证。

- 当 Citrix Gateway SSL 配置设置为强制客户端证书身份验证时,操作更加安全。 但是,强制客户端证书身份验证与双模式身份验证不兼容。

-

双跳会话 - 如果需要双跳,则需要在 Citrix Workspace 应用程序和用户的虚拟桌面之间建立连接。

-

支持智能卡的应用程序 - 支持智能卡的应用程序(如 Microsoft Outlook 和 Microsoft Office)允许用户对虚拟应用程序和桌面会话中的文档进行数字签名或加密。

限制:

- 证书必须存储在智能卡上,而非存储在用户设备上。

- Citrix Workspace 应用程序不保存用户证书选择信息,但在配置时存储 PIN。 PIN 仅在用户会话期间缓存在非分页内存中,不会存储在磁盘中。

- 插入智能卡后,Citrix Workspace 应用程序不会重新连接会话。

- 针对智能卡身份验证进行配置后,Citrix Workspace 应用程序不支持虚拟专用网络 (VPN) 单点登录或会话预启动。 要将 VPN 与智能卡身份验证结合使用,请安装 Citrix Gateway 插件。 使用智能卡和 PIN 登录 Web 页面,在每一步操作中进行身份验证。 使用 Citrix Gateway 插件通过直通身份验证访问 StoreFront 不适用于智能卡用户。

- Citrix Workspace 应用程序更新程序与 citrix.com 通信,且 Merchandising Server 与 Citrix Gateway 上的智能卡身份验证不兼容。

警告

某些配置需要编辑注册表。 注册表编辑器使用不当可能导致问题,可能需要重新安装操作系统。 Citrix 无法保证因注册表编辑器使用不当导致出现的问题能够得以解决。 请确保在编辑注册表之前进行备份。

要为智能卡身份验证启用单点登录,请执行以下操作:

要配置适用于 Windows 的 Citrix Workspace 应用程序,请在安装期间包含以下命令行选项:

-

ENABLE_SSON=Yes单点登录是另一个用于直通身份验证的术语。 启用此设置可阻止 Citrix Workspace 应用程序第二次显示 PIN 提示。

-

如果您尚未安装单点登录组件,请在注册表编辑器中导航到以下路径并将

SSONCheckEnabled字符串设置为False。HKEY_CURRENT_USER\Software{Wow6432}\Citrix\AuthManager\protocols\integratedwindows\HKEY_LOCAL_MACHINE\Software{Wow6432}\Citrix\AuthManager\protocols\integratedwindows\此注册表项可阻止 Citrix Workspace 应用程序身份验证管理器查找 Single Sign-On 组件,并允许 Citrix Workspace 应用程序向 StoreFront 进行身份验证。

要为 StoreFront 启用智能卡身份验证而非 Kerberos,请使用下面的命令行选项安装适用于 Windows 的 Citrix Workspace 应用程序:

-

/includeSSON安装单点登录(直通)身份验证。 启用凭据缓存以及使用基于域的直通身份验证。 -

如果用户使用其他身份验证方法(例如用户名和密码)登录端点,则命令行为:

/includeSSON LOGON_CREDENTIAL_CAPTURE_ENABLE=No

此类型的身份验证可防止在登录时捕获凭据,并允许 Citrix Workspace 应用程序在 Citrix Workspace 应用程序登录期间存储 PIN。

- 通过运行 gpedit.msc 打开 Citrix Workspace 应用程序组策略对象管理模板。

- 转到管理模板 > Citrix 组件 > Citrix Workspace > 用户身份验证 > 本地用户名和密码。

- 选择启用直通身份验证。 根据配置和安全设置,选择允许对所有 ICA 执行直通身份验证选项以便能够使用直通身份验证。

配置 StoreFront:

- 配置身份验证服务时,请选中智能卡复选框。

有关将智能卡用于 StoreFront 的详细信息,请参阅 StoreFront 文档中的配置身份验证服务。

要使用户设备支持使用智能卡,请执行以下操作:

- 将证书颁发机构根证书导入设备的密钥库。

- 安装供应商的加密中间件。

- 安装和配置 Citrix Workspace 应用程序。

要更改证书的选择方式,请执行以下操作:

默认情况下,如果多个证书有效,则 Citrix Workspace 应用程序将提示用户从列表中选择证书。 可以改为将 Citrix Workspace 应用程序配置为使用默认证书(根据智能卡提供商)或近期即将过期的证书。 如果没有有效的登录证书,则会向用户发出通知,并提供使用其他可用登录方法的选项。

有效证书必须具备以下所有特点:

- 本地计算机上时钟的当前时间在证书有效期内。

- 使用者公钥必须使用 RSA 算法且密钥长度为 1024 位、2048 位或 4096 位。

- 密钥用法必须包括数字签名。

- 使用者备用名称必须包括用户主体名称 (UPN)。

- 增强型密钥用法必须包括智能卡登录和客户端身份验证或所有密钥用法。

- 证书颁发者链条中的证书颁发机构之一必须匹配服务器在 TLS 握手时发送的允许使用的可分辨名称 (DN) 之一。

使用以下方法之一可更改证书的选择方式:

-

在 Citrix Workspace 应用程序命令行中,指定选项

AM_CERTIFICATESELECTIONMODE={ Prompt | SmartCardDefault | LatestExpiry }。默认有提示。 对于

SmartCardDefault或LatestExpiry,如果有多个证书符合条件,则 Citrix Workspace 应用程序将提示用户从中选择一个证书。 -

将以下注册表项值添加到注册表项 HKEY_CURRENT_USER 或 HKEY_LOCAL_MACHINE\Software\[Wow6432Node\Citrix\AuthManager中:CertificateSelectionMode={ PromptSmartCardDefault LatestExpiry }。

在 HKEY_CURRENT_USER 中定义的值优先级高于 HKEY_LOCAL_MACHINE 中的值,可更好地帮助用户选择证书。

要使用 CSP PIN 提示,请执行以下操作:

默认情况下,向用户显示的 PIN 提示由适用于 Windows 的 Citrix Workspace 应用程序而不是智能卡加密服务提供程序 (CSP) 提供。 Citrix Workspace 应用程序在需要时提示用户输入 PIN,然后将 PIN 传递给智能卡 CSP。 如果您的站点或智能卡有更严格的安全要求(如不允许在每进程或每会话缓存 PIN),则可将 Citrix Workspace 应用程序配置为使用 CSP 组件以管理 PIN 条目,包括输入 PIN 的提示。

使用以下方法之一更改 PIN 条目的处理方式:

- 在 Citrix Workspace 应用程序命令行中,指定选项

AM_SMARTCARDPINENTRY=CSP。 - 将以下注册表项值添加到注册表项

HKEY_LOCAL_MACHINE\Software\[Wow6432Node\Citrix\AuthManager中:SmartCardPINEntry=CSP。

智能卡支持和移除更改

删除智能卡时,Citrix Virtual Apps 会话将注销。 如果在 Citrix Workspace 应用程序中已将智能卡配置为身份验证方法,请在适用于 Windows 的 Citrix Workspace 应用程序上配置相应的策略以强制注销 Citrix Virtual Apps 会话。 而用户在 Citrix Workspace 应用程序会话中仍然保持登录状态。

限制:

使用智能卡身份验证登录 Citrix Workspace 应用程序站点时,用户名显示为已登录。

快速智能卡

快速智能卡是对现有基于 HDX PC/SC 的智能卡重定向的改进。 在高延迟 WAN 环境中使用智能卡时,可以提高性能。

仅在 Windows VDA 上支持快速智能卡。

要在 Citrix Workspace 应用程序中启用快速智能卡登录,请执行以下操作:

默认情况下,快速智能卡登录功能在 VDA 上处于启用状态,在 Citrix Workspace 应用程序上处于禁用状态。 要启用快速智能卡登录,请在关联的 StoreFront 站点的 default.ica 文件中添加以下参数:

copy[WFClient]

SmartCardCryptographicRedirection=On

<!--NeedCopy-->

要在 Citrix Workspace 应用程序中禁用快速智能卡登录,请执行以下操作:

要在 Citrix Workspace 应用程序中禁用快速智能卡登录,请从相关 StoreFront 站点的 default.ica 文件中删除 SmartCardCryptographicRedirection 参数。

有关详细信息,请参阅智能卡。

面向 Citrix Workspace 的无提示身份验证

Citrix Workspace 应用程序引入了组策略对象 (GPO) 策略以启用面向 Citrix Workspace 的无提示身份验证。 此策略使 Citrix Workspace 应用程序能够在系统启动时自动登录 Citrix Workspace。 仅当为加入了域的设备上的 Citrix Workspace 配置了域直通(单点登录或 SSON)时,才使用此策略。 此功能在适用于 Windows 的 Citrix Workspace 应用程序版本 2012 及更高版本中提供。

自适用于 Windows 的 Citrix Workspace 应用程序版本 2503 起,系统默认在休眠模式下安装 SSON。 可以使用组策略对象 (GPO) 策略启用 SSON 安装后功能。 要启用,请导航到用户身份验证 > 本地用户名和密码并选择启用直通身份验证复选框。

注意:

更新 GPO 策略后必须重新启动系统才能使 SSON 设置生效

要使此策略起作用,必须满足以下条件:

- 必须启用单点登录。

- 在注册表编辑器中,

SelfServiceMode注册表项必须设置为Off。

启用无提示身份验证:

- 通过运行

gpedit.msc打开 Citrix Workspace 应用程序组策略对象管理模板。 - 在计算机配置节点下,转到管理模板 > Citrix Workspace > 自助服务。

- 单击面向 Citrix Workspace的无提示身份验证策略并将其设置为已启用。

- 单击应用和确定。

阻止适用于 Windows 的 Citrix Workspace 应用程序缓存密码和用户名

默认情况下,适用于 Windows 的 Citrix Workspace 应用程序会自动填充上次输入的用户名。 要清除用户名字段的自动填充,请编辑用户设备上的注册表:

- 创建 REG_SZ 值 HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\AuthManager\RememberUsername。

- 将其值设置为“false”。

要禁用 Remember my password(记住我的密码)复选框并阻止自动登录,请在安装了适用于 Windows 的 Citrix Workspace 应用程序的客户端计算机上创建以下注册表项:

- 路径:HKEY_LOCAL_MACHINE\Software\wow6432node\Citrix\AuthManager

- 类型:REG_SZ

- 名称:SavePasswordMode

- 值:从不

注意:

注册表编辑器使用不当可能导致严重问题,可能需要重新安装操作系统。 Citrix 无法保证因注册表编辑器使用不当导致出现的问题能够得以解决。 使用注册表编辑器需自担风险。 请确保在编辑注册表之前进行备份。

要防止缓存 StoreFront 应用商店的凭据,请参阅 StoreFront 文档中的阻止适用于 Windows 的 Citrix Workspace 应用程序缓存密码和用户名。

在 Azure AD 中支持 200 多个组

在本版本中,属于 200 多个组的 Azure AD 用户可以查看分配给该用户的应用程序和桌面。 以前,同一用户无法查看这些应用程序和桌面。

注意:

用户必须从 Citrix Workspace 应用程序注销并重新登录才能启用此功能。

代理身份验证支持

以前,在配置了代理身份验证的客户端计算机上,如果 Windows 凭据管理器中不存在代理凭据,则不允许您向 Citrix Workspace 应用程序进行身份验证。

自适用于 Windows 的 Citrix Workspace 应用程序版本 2102 及更高版本起,在配置为进行代理身份验证的客户端计算机上,如果代理凭据未存储在 Windows 凭据管理器中,则会显示身份验证提示,要求您输入代理凭据。 然后,Citrix Workspace 应用程序将代理服务器凭据保存在 Windows 凭据管理器中。 这样可以打造无缝登录体验,因为您无需在访问 Citrix Workspace 应用程序之前在 Windows 凭据管理器中手动保存凭据。

强制提示联邦身份提供商登录

自 2212 版本起,Citrix Workspace 应用程序遵循“联合身份提供程序会话”设置。 有关详细信息,请参阅知识中心文章 CTX253779。

您不再需要使用应用商店身份验证令牌策略来强制执行登录提示

用户-代理

Citrix Workspace 应用程序在网络请求中发送用户代理,该请求可用于配置身份验证策略,包括将身份验证重定向到其他身份提供商 (IdP)。

注意:

例如下表中作为用户-代理的一部分提到的版本号,它会根据您使用的版本自动更新。

下表介绍了场景、描述以及每种场景的相应用户-代理:

| 场景 | 说明 | 用户-代理 |

|---|---|---|

| 常规 HTTP 请求 | 通常情况下,Citrix Workspace 应用程序发出的网络请求包含用户-代理。 例如,如下网络请求:GET /Citrix/Roaming/Accounts 和 GET / AGServices/discover

|

CitrixReceiver/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) SelfService/23.5.0.63 (Release) X1Class CWACapable |

| 云应用商店 | 当用户在 Citrix Workspace 应用程序中对云应用商店进行身份验证时,将使用特定的用户-代理发出网络请求。 例如,包含路径 /core/connect/authorize 的网络请求。 |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.50 CWA/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) |

| 使用 Edge WebView 利用网关高级身份验证的本地应用商店 | 当用户使用 Edge WebView 对 Citrix Workspace 应用程序上配置了高级身份验证的网关进行身份验证时,网络请求是使用特定的用户-代理发出的。 例如,包括以下对象的网络请求:GET /nf/auth/doWebview.do 和 GET /logon/LogonPoint/tmindex.html。 |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36 Edg/108.0.1462.54 CWAWEBVIEW/23.2.0.2111 Windows/10.0 (22H2 Build 19045.2364) |

| 使用 IE WebView 利用网关高级身份验证的本地应用商店 | 当用户使用 Internet Explorer WebView 对 Citrix Workspace 应用程序上配置了高级身份验证的网关进行身份验证时,网络请求是使用特定的用户-代理发出的。 例如,包括以下对象的网络请求:GET /nf/auth/doWebview.do 和 GET /logon/LogonPoint/tmindex.html。 |

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko, CWAWEBVIEW/23.5.0.43 |

| 自定义 Web 应用商店 | 当用户向 Citrix Workspace 应用程序中添加自定义 Web 应用商店时,该应用程序会发送用户-代理。 | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.50 CWA/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) |