安全通信

要确保 Citrix Virtual Apps and Desktops 服务器与 Citrix Workspace 应用程序之间的通信安全,可以使用如下所示的一系列安全技术集成 Citrix Workspace 应用程序连接:

- Citrix Gateway:有关信息,请参阅本节中的主题以及 Citrix Gateway 和 StoreFront 文档。

- 防火墙:网络防火墙可以根据目标地址和端口允许或阻止数据包通过。

- 支持传输层安全性 (TLS) 1.0 至 1.2 版。

- 用于在 Citrix Workspace 应用程序连接中建立信任关系的可信服务器。

- ICA 文件签名

- 本地安全机构 (LSA) 保护

- 仅限适用于 Citrix Virtual Apps 部署的代理服务器:SOCKS 代理服务器或安全代理服务器。 代理服务器可帮助限制对网络的访问和来自网络的访问。 这些服务器还处理 Citrix Workspace 应用程序与服务器之间的连接。 Citrix Workspace 应用程序支持 SOCKS 和安全代理协议。

- 出站代理

Citrix Gateway

Citrix Gateway(以前称为 Access Gateway)保护与 StoreFront 应用商店的连接。 此外,还允许管理员详细控制用户对桌面和应用程序的访问权限。

要通过 Citrix Gateway 连接桌面和应用程序,请执行以下操作:

-

使用以下方法之一指定管理员提供的 Citrix Gateway URL:

- 首次使用自助服务式用户界面时,系统会提示您在添加帐户对话框中输入 URL。

- 当您稍后使用自助服务用户界面时,请通过单击首选项 > 帐户 > 添加输入 URL。

- 如果要通过 storebrowse 命令建立连接,请在命令行中输入 URL

该 URL 指定网关和特定应用商店(选择性指定):

-

要连接到 Citrix Workspace 应用程序找到的第一个应用商店,请使用以下格式的 URL:

-

要连接到特定的应用商店,请使用以下格式的 URL,例如:https://gateway.company.com?<storename>。 此动态 URL 的格式为非标准格式;请勿在该 URL 中包含 =(等号字符)。 如果要通过 storebrowse 连接到特定应用商店,可能需要在 storebrowse 命令中用双引号引起 URL。

- 系统提示时,使用您的用户名、密码和安全令牌连接到该应用商店(通过网关)。 有关此步骤的详细信息,请参阅 Citrix Gateway 文档。

身份验证完成后,将显示您的桌面和应用程序。

通过防火墙进行连接

网络防火墙可以根据目标地址和端口允许或阻止数据包通过。 如果使用防火墙,适用于 Windows 的 Citrix Workspace 应用程序可以经由防火墙与 Web 服务器和 Citrix 服务器通信。

常用 Citrix 通信端口

| 源 | 类型 | 端口 | 详细信息 |

|---|---|---|---|

| Citrix Workspace 应用程序 | TCP | 80/443 | 与 StoreFront 通信 |

| ICA 或 HDX | TCP/UDP | 1494 | 访问应用程序和虚拟桌面 |

| 具有会话可靠性的 ICA 或 HDX | TCP/UDP | 2598 | 访问应用程序和虚拟桌面 |

| ICA 或 HDX over TLS | TCP/UDP | 443 | 访问应用程序和虚拟桌面 |

有关端口的详细信息,请参阅知识中心文章 CTX101810。

传输层安全性

传输层安全性 (TLS) 将取代 SSL(安全套接字层)协议。 互联网工程工作小组 (IETF) 在接管 TLS 开放式标准的开发任务后,将其更名为 TLS。

TLS 通过提供服务器身份验证、数据流加密和消息完整性检查,来保障数据通信的安全。 有些组织(包括美国政府组织) 要求使用 TLS 来保障数据通信的安全。 这些组织可能还要求使用验证的加密,例如联邦信息处理标准 (FIPS) 140。 FIPS 140 是一个加密标准。

要使用 TLS 加密作为通信媒介,必须配置用户设备和 Citrix Workspace 应用程序。 有关保护 StoreFront 通信安全的信息,请参阅 StoreFront 文档中的安全部分。 有关保护 VDA 的信息,请参阅 Citrix Virtual Apps and Desktops 文档中的传输层安全性 (TLS)。

可以使用以下策略执行以下操作:

- 强制使用 TLS:我们建议您将 TLS 用于使用不受信任的网络(包括 Internet)的连接。

- 强制使用 FIPS(Federal Information Processing Standards,联邦信息处理标准):得到认可的加密且遵从 NIST SP 800-52 中的建议。 这些选项默认处于禁用状态。

- 强制使用特定版本的 TLS 和特定的 TLS 密码套件:Citrix 支持 TLS 1.0、TLS 1.1 和 TLS 1.2 协议。

- 仅连接到特定服务器。

- 检查是否已吊销服务器证书。

- 检查特定的服务器证书颁发策略。

- 选择特定的客户端证书(如果将服务器配置为请求客户端证书)。

适用于 Windows 的 Citrix Workspace 应用程序支持以下适用于 TLS 1.2 协议的密码套件:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

重要:

为了增强安全性,以下密码套件已弃用:

- 密码套件 RC4 和 3DES

- 前缀为“TLS_RSA_*”的密码套件

- TLS_RSA_WITH_AES_256_GCM_SHA384 (0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256 (0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256 (0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA (0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA (0x002f)

- TLS_RSA_WITH_RC4_128_SHA (0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x000a)

TLS 支持

- 通过运行 gpedit.msc 打开 Citrix Workspace 应用程序 GPO 管理模板。

-

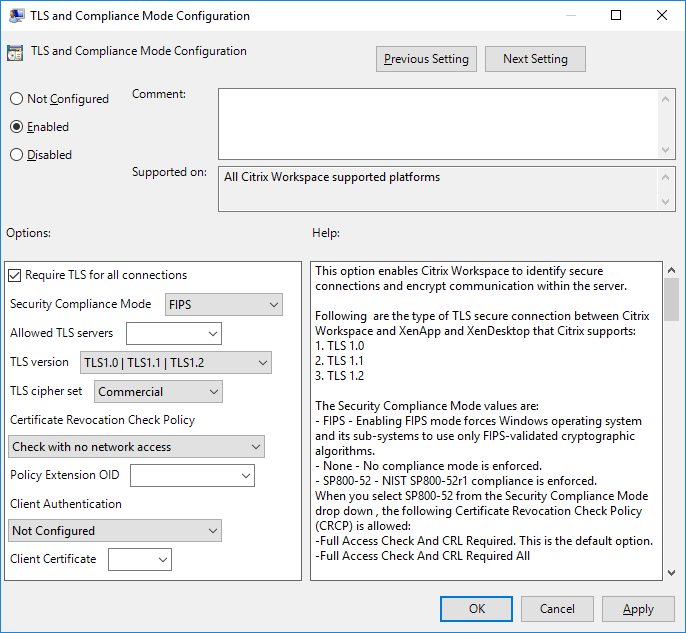

在计算机配置节点下,转到管理模板 > Citrix Workspace > 网络路由,然后选择 TLS 和合规模式配置策略。

-

选择已启用启用安全连接以及加密服务器上的通信。 设置以下选项:

注意:

Citrix 建议使用 TLS 以实现安全连接。

-

选择要求对所有连接使用 TLS 以强制 Citrix Workspace 应用程序对与已发布的应用程序和桌面的连接使用 TLS。

-

从安全性合规模式下拉列表中,选择相应的选项:

- 无 - 不强制执行合规模式。

- SP800-52 - 选择 SP800-52 以遵从 NIST SP 800-52。 仅当服务器或网关遵从 NIST SP 800-52 建议时才应选择此选项。

注意:

如果选择 SP800-52,则将自动使用 FIPS 批准的加密,即使未选择启用 FIPS 也是如此。 此外,请启用 Windows 安全选项系统加密: 将 FIPS 兼容算法用于加密、哈希和签名。 否则,Citrix Workspace 应用程序可能会无法连接到已发布的应用程序和桌面。

如果选择 SP800-52,请将证书吊销检查策略设置设为需要完全访问检查和 CRL。

选择 SP800-52 后,Citrix Workspace 应用程序将验证服务器证书是否遵从 NIST SP 800-52 中的建议。 如果服务器证书不遵从,Citrix Workspace 应用程序可能无法连接。

- 启用 FIPS - 选择此选项将强制使用 FIPS 批准的加密。 此外,请启用操作系统组策略中的 Windows 安全选项 系统加密: 将 FIPS 兼容算法用于加密、哈希和签名。 否则,Citrix Workspace 应用程序可能会无法连接到已发布的应用程序和桌面。

-

从允许的 TLS 服务器下拉菜单中,选择端口号。 使用逗号分隔的列表可确保 Citrix Workspace 应用程序仅连接到指定的服务器。 可以指定通配符和端口号。 例如,*.citrix.com: 4433 允许连接到端口 4433 上公用名以 .citrix.com 结尾的任意服务器。 证书的颁发者断言安全证书中的信息的准确性。 如果 Citrix Workspace 无法识别或信任颁发者,连接将被拒绝。

-

从 TLS 版本菜单中,选择以下选项之一:

-

TLS 1.0、TLS 1.1 或 TLS 1.2 - 这是默认设置。 仅当对 TLS 1.0 有兼容性方面的业务要求时才建议使用此选项。

-

TLS 1.1 或 TLS 1.2 - 使用此选项可确保连接使用 TLS 1.1 或 TLS 1.2。

-

TLS 1.2 - 如果 TLS 1.2 属于业务要求,则建议使用此选项。

- TLS 密码集 - 要强制使用特定的 TLS 密码集,请选择“政府”(GOV)、“商务”(COM) 或“全部”(ALL)。

- 从证书吊销检查策略菜单中,选择以下任意选项:

-

在不访问网络的情况下检查 - 已完成证书吊销列表检查。 仅使用本地证书吊销列表存储。 所有分发点都被忽略。 验证目标 SSL Relay/Citrix Secure Web Gateway 服务器提供的服务器证书的证书吊销列表检查不是强制性的。

-

完全访问检查 - 已完成证书吊销列表检查。 使用本地证书吊销列表存储和所有分发点。 如果找到证书的吊销信息,连接将被拒绝。 证书吊销列表检查用于验证目标服务器提供的服务器证书并不重要。

-

需要完全访问检查和 CRL - 已完成证书吊销列表检查,但根证书颁发机构除外。 使用本地证书吊销列表存储和所有分发点。 如果找到证书的吊销信息,连接将被拒绝。 查找所有必要的证书吊销列表对验证非常重要。

-

全部需要完全访问检查和 CRL - 已完成证书吊销列表检查,包括根 CA。 使用本地证书吊销列表存储和所有分发点。 如果找到证书的吊销信息,连接将被拒绝。 查找所有必要的证书吊销列表对验证非常重要。

-

不检查 - 未完成任何证书吊销列表检查。

-

使用策略扩展 OID 可以将 Citrix Workspace 应用程序限制为仅连接到配置了特定证书颁发策略的服务器。 如果选择策略扩展 OID,Citrix Workspace 应用程序将仅接受包含策略扩展 OID 的服务器证书。

-

从客户端身份验证菜单中,选择以下任意选项:

-

已禁用 - 禁用客户端身份验证。

-

显示证书选择器 - 始终提示用户选择证书。

-

如果可能,则自动选择 - 仅可以选择要识别的证书时提示用户。

-

未配置 - 指示未配置客户端身份验证。

-

使用指定的证书 - 使用在“客户端证书”选项中所设置的客户端证书。

-

使用客户端证书设置可指定标识证书的指纹,以避免不必要地提示用户。

-

单击应用和确定保存此策略。

-

可信服务器

强制执行可信服务器连接

可信服务器配置策略可标识 Citrix Workspace 应用程序连接中的信任关系并强制执行该信任关系。

使用此策略,管理员可以控制客户端如何识别其要连接到的已发布应用程序或桌面。 客户端将确定信任级别,称为具有连接的信任区域。 然后,信任区域将确定如何为连接配置客户端。

启用此策略可阻止连接到不在可信区域中的服务器。

默认情况下,区域识别基于客户端要连接到的服务器的地址。 要成为可信区域的成员,服务器必须为 Windows 可信站点区域的成员。 可以使用 Windows Internet 区域设置对此进行配置。

或者,为了与非 Windows 客户端兼容,可以使用组策略中的地址设置专门信任服务器地址。 服务器地址必须是支持使用通配符的以逗号分隔的服务器列表,例如,cps*.citrix.com。

必备条件:

- 确保已安装适用于 Windows 的 Citrix Workspace 应用程序版本 2402 LTSR CU1 或更高版本。

- 使用内部 StoreFront 并在 Windows Internet 选项中托管 FQDN 时,在 DDC 上将 DNS 解析设置为 True。 有关详细信息,请参阅知识中心文章 CTX135250。

注意:

如果在 Windows Internet 安全区域选项中使用 IP 地址,则不需要对 DDC 进行任何更改。

- 请按照下表复制并粘贴最新的 ICA 客户端策略模板:

| 文件类型 | 复制来源 | 复制目标位置 |

|---|---|---|

| receiver.admx | 安装目录\ICA Client\Configuration\receiver.admx | %systemroot%\policyDefinitions |

| CitrixBase.admx | 安装目录\ICA Client\Configuration\CitrixBase.admx | %systemroot%\policyDefinitions |

| receiver.adml | 安装目录\ICA Client\Configuration[MUIculture]receiver.adml | %systemroot%\policyDefinitions[MUIculture] |

| CitrixBase.adml | 安装目录\ICA Client\Configuration[MUIculture]\CitrixBase.adml | %systemroot%\policyDefinitions[MUIculture] |

注意:

- 请确保您使用的是适用于 Windows 的 Citrix Workspace 应用程序 2402 LTSR CU1 或更高版本中包含的最新 .admx 和 .adml 文件。 有关更多配置详细信息,请参阅组策略文档。

-

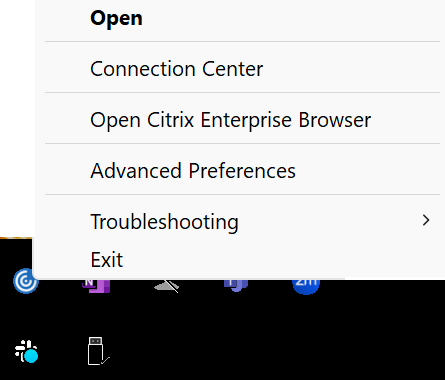

关闭任何正在运行的 Citrix Workspace 应用程序实例并从系统托盘退出。

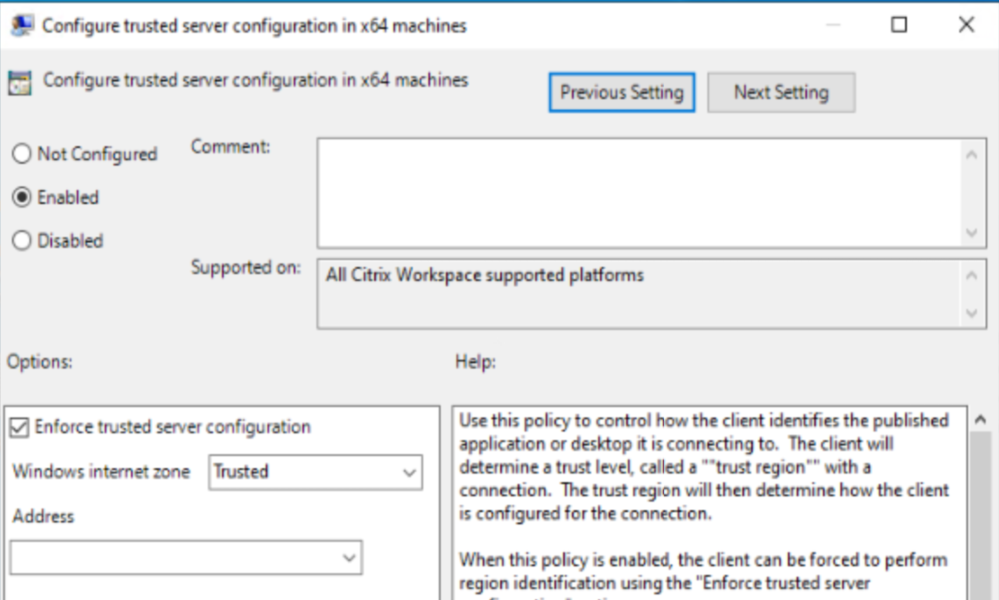

请执行以下步骤,使用组策略对象管理模板启用受信任的服务器配置:

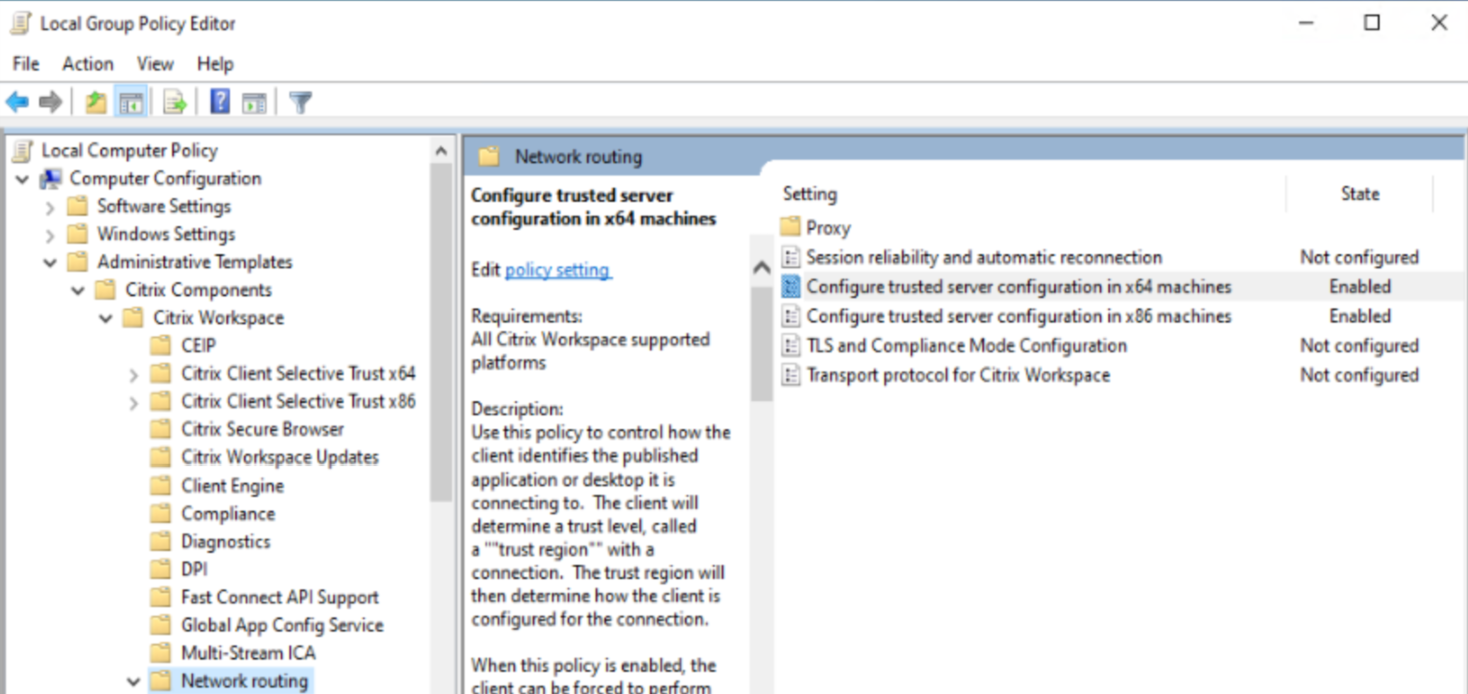

- 通过运行

gpedit.msc打开 Citrix Workspace 应用程序组策略目标管理模板。 -

在计算机配置节点下,转到管理模板 > Citrix 组件 > Citrix Workspace > 网络路由:

- 对于 x64 部署,请选择 Configure trusted server configuration in x64 machines(在 x64 计算机中配置可信服务器配置)。

- 对于 x86 部署,请选择 Configure trusted server configuration in x86 machines(在 x86 计算机上配置可信服务器配置)。

- 启用所选策略并选中 Enforce Trusted server configuration(强制使用可信服务器配置)复选框。

-

从 Windows internet zone(Windows Internet 区域)下拉菜单中,选择 Trusted(可信)。

注意:

可以跳过从地址下拉列表中选择选项。

- 单击确定和应用。

-

如果已登录的同一个用户已发布 Citrix 资源,则可以继续执行以下操作或者以其他用户身份登录。

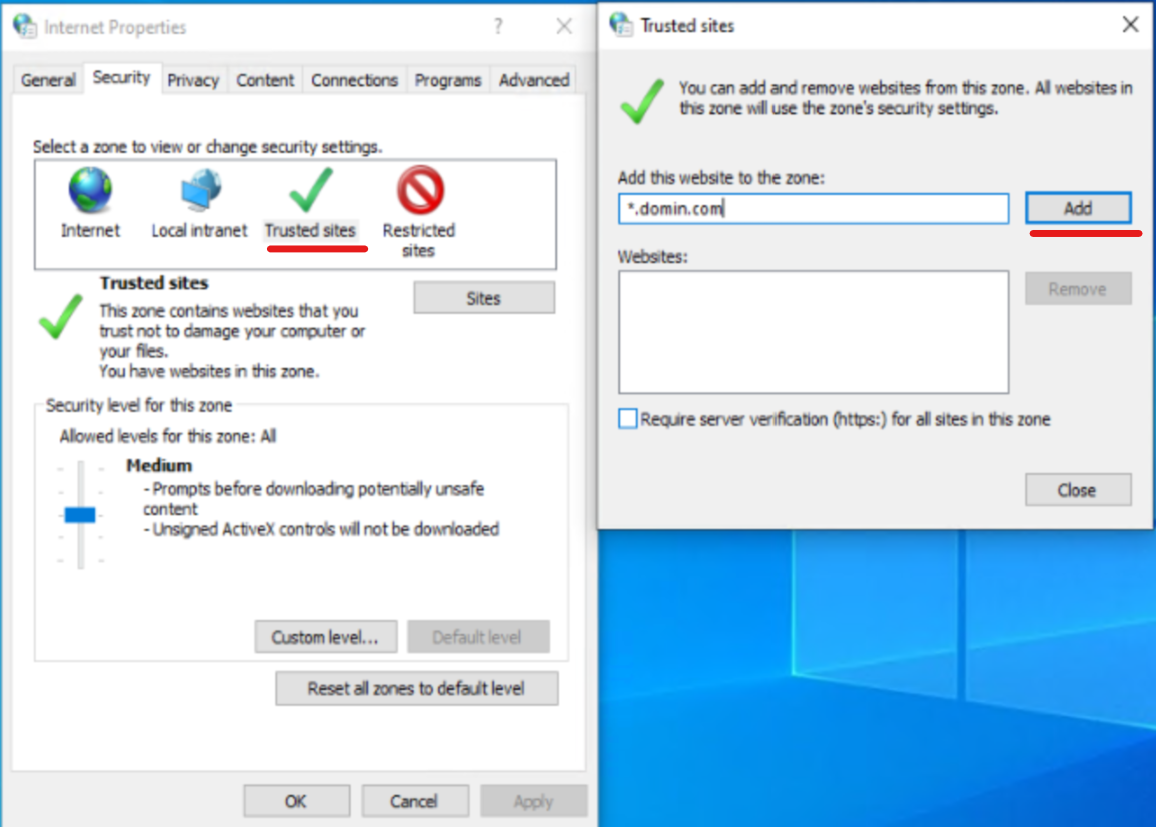

- 打开 Windows Internet options(Windows Internet 选项)并导航到 Trusted sites(可信站点)> Sites(站点)以将域地址或 VDA FQDN 添加到其中。

注意:

可以添加无效域

*.test.com或特定的无效或有效 VDA FQDN 来测试该功能。

-

根据 Windows Internet Zone(Windows Internet 区域)中的 Configure trusted server configuration(配置可信服务器配置)策略内的区域选择更改为 Trusted(可信)或 Local Intranet Sites(本地 Intranet 站点),具体取决于首选项。

有关详细信息,请参阅身份验证部分中的修改 Internet Explorer 设置。

- 使用管理员命令提示符更新安装了 Citrix Workspace 应用程序的目标设备上的组策略,或者重新启动系统。

- 确保根据 Windows Internet Zone(Windows Internet 区域)中的 Configure trusted server configuration(配置可信服务器配置)策略中的区域选择,将内部 StoreFront FQDN 添加到“Local Intranet zone”(本地 Intranet 区域)或“Trusted sites zones”(可信站点区域)。 有关信息,请参阅修改 Internet Explorer 设置(在身份验证部分中)。 此外,请确保对于网关应用商店,必须将网关 URL 添加到“可信站点”中。

- 打开 Citrix Workspace 应用程序或已发布的资源并验证该功能。

注意:

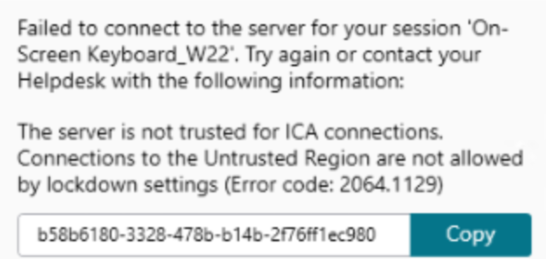

如果您尚未配置上述步骤,会话启动可能会失败,并且您可能会收到以下错误消息:

作为一种解决方法,您可以在 GPO 中禁用 Configure trusted server configuration(配置可信服务器配置)策略。

客户端选择性信任

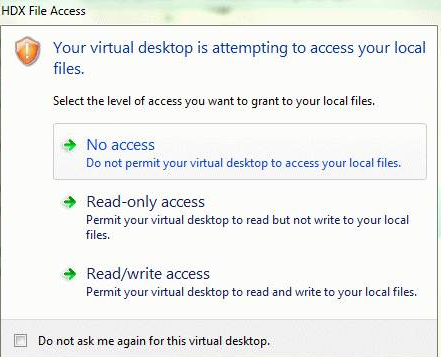

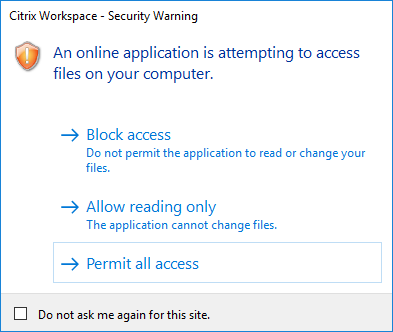

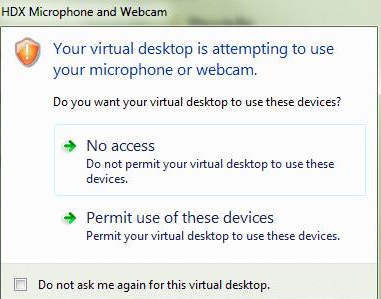

除了允许或阻止与服务器的连接之外,客户端还会使用各个区域来识别文件、麦克风或网络摄像和 SSO 访问。

| 区域 | 资源 | 访问级别 |

|---|---|---|

| Internet | 文件、麦克风、Web | 提示用户访问,不允许 SSO |

| Intranet | 麦克风、Web | 提示用户访问,允许 SSO |

| 受限制的站点 | 全部 | 无访问权限且可能阻止连接 |

| 受信任 | 麦克风、Web | 读取或写入,允许 SSO |

当用户已选择某个区域的默认值时,可能会显示以下对话框:

管理员可以通过使用组策略或在注册表中创建和配置客户端选择性信任注册表项来修改此默认行为。 有关如何配置客户端选择性信任注册表项的详细信息,请参阅知识中心文章 CTX133565。

ICA 文件签名

ICA 文件签名可帮助保护您免于启动未经授权的应用程序或桌面。 Citrix Workspace 应用程序根据管理策略确认由可信源生成应用程序或桌面启动,并防止从不可信服务器进行启动。 您可以使用组策略对象管理模板或 StoreFront 来配置 ICA 文件签名。 默认情况下,ICA 文件签名功能未启用。

有关为 StoreFront 启用 ICA 文件签名服务的信息,请参阅 StoreFront 文档中的启用 ICA 文件签名服务。

配置 ICA 文件签名

注意:

如果未将 CitrixBase.admx\adml 添加到本地 GPO 中,则可能不存在启用 ICA 文件签名策略。

- 通过运行 gpedit.msc 打开 Citrix Workspace 应用程序组策略对象管理模板

- 在计算机配置节点下,转到管理模板 > Citrix 组件。

- 选择启用 ICA 文件签名策略并根据需要选择其中一个选项:

- 已启用 - 指示您可以将签名证书指纹添加到可信证书指纹的允许列表中。

- 信任证书 - 单击显示可从允许列表中删除现有的签名证书指纹。 可以从签名证书属性中复制并粘贴签名证书指纹。

- 安全策略 - 从菜单中选择以下选项之一。

- 仅允许签名的启动(更安全):仅允许来自可信服务器且已签名的应用程序和桌面启动。 存在无效签名时,会出现安全警告。 由于未授权,会话启动失败。

- 在进行未签名的启动时提示用户(不安全) - 启动未签名或无效签名的会话时将显示一条消息提示。 可以选择继续启动或取消启动(默认设置)。

- 单击应用和确定保存此策略。

- 重新启动 Citrix Workspace 应用程序会话以使所做的更改生效。

选择并分发数字签名证书:

选择数字签名证书时,我们建议您从以下优先级列表中进行选择:

- 从公共证书颁发机构 (CA) 购买一个代码签名证书或 SSL 签名证书。

- 如果您的企业具有专用 CA,请使用该专用 CA 创建一个代码签名证书或 SSL 签名证书。

- 使用现有的 SSL 证书。

- 创建一个根 CA 证书,并使用 GPO 或通过手动安装将其分发给用户设备。

本地安全机构 (LSA) 保护

Citrix Workspace 应用程序支持 Windows 本地安全机构 (LSA) 保护,它维护系统中与本地安全的所有方面有关的信息。 此支持为托管桌面提供 LSA 级别的系统保护。

通过代理服务器进行连接

代理服务器用于限制网络的入站和出站访问,并处理适用于 Windows 的 Citrix Workspace 应用程序与服务器之间的连接。 Citrix Workspace 应用程序支持 SOCKS 和安全代理协议。

与服务器进行通信时,Citrix Workspace 应用程序使用在运行适用于 Web 的 Workspace 的服务器上远程配置的代理服务器设置。

在与 Web 服务器进行通信时,Citrix Workspace 应用程序将使用通过用户设备上默认 Web 浏览器的 Internet 设置进行配置的代理服务器设置。 相应地配置用户设备上的默认 Web 浏览器的 Internet 设置。

要通过 StoreFront 上的 ICA 文件强制执行代理设置,请参阅知识中心文章 CTX136516。

出站代理支持

SmartControl 允许管理员配置和实施影响环境的策略。 例如,您可能希望禁止用户将驱动器映射到其远程桌面。 您可以使用 Citrix Gateway 上的 SmartControl 功能实现粒度。

当 Citrix Workspace 应用程序和 Citrix Gateway 属于单独的企业帐户时,方案会发生变化。 在这种情况下,客户端域无法应用 SmartControl 功能,因为客户端域上不存在网关。 然后,可以使用出站 ICA 代理。 出站 ICA 代理功能允许您使用 SmartControl 功能,即使 Citrix Workspace 应用程序和 Citrix Gateway 部署在不同的组织中亦如此。

Citrix Workspace 应用程序支持使用 NetScaler LAN 代理启动会话。 使用出站代理插件来配置单个静态代理,或在运行时选择代理服务器。

可以使用以下方法配置出站代理:

- 静态代理:通过提供代理主机名和端口号来配置代理服务器。

- 动态代理:可以使用代理插件 DLL 在一个或多个代理服务器中选择单个代理服务器。

可以使用组策略对象管理模板或注册表编辑器来配置出站代理。

有关出站代理的详细信息,请参阅 Citrix Gateway 文档中的出站 ICA 代理支持。

出站代理支持 - 配置

注意:

如果同时配置了静态代理和动态代理,则动态代理配置优先。

使用 GPO 管理模板配置出站代理:

- 通过运行 gpedit.msc 打开 Citrix Workspace 应用程序组策略对象管理模板。

- 在计算机配置节点下,转到管理模板 > Citrix Workspace > 网络路由。

- 选择以下选项之一:

- 对于静态代理:选择手动配置 NetScaler LAN 代理策略。 选择已启用,然后提供主机名和端口号。

- 对于动态代理:选择使用 DLL 配置 NetScaler LAN 代理策略。 选择已启用,然后提供 DLL 文件的完整路径。 例如,

C:\Workspace\Proxy\ProxyChooser.dll。

- 单击应用和确定。

使用注册表编辑器配置出站代理:

-

对于静态代理:

- 启动注册表编辑器并导航到

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler。 -

创建 DWORD 值项,如下所示:

“StaticProxyEnabled”=dword:00000001"ProxyHost"="testproxy1.testdomain.com"ProxyPort"=dword:000001bb

- 启动注册表编辑器并导航到

-

对于动态代理:

- 启动注册表编辑器并导航到

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler LAN Proxy。 - 创建 DWORD 值项,如下所示:

"DynamicProxyEnabled"=dword:00000001"ProxyChooserDLL"="c:\\Workspace\\Proxy\\ProxyChooser.dll"

- 启动注册表编辑器并导航到

连接和证书

连接

- HTTP 应用商店

- HTTPS 应用商店

- Citrix Gateway 10.5 及更高版本

Certificates(证书)

注意:

适用于 Windows 的 Citrix Workspace 应用程序已经过数字签名。 数字签名带有时间戳。 因此,证书即使在过期后也有效。

- 专用(自签名)证书

- Root

- 通配符证书

- 中间证书

专用(自签名)证书

如果远程网关上存在专用证书,请在访问 Citrix 资源的用户设备上安装组织的证书颁发机构颁发的根证书。

注意:

如果在连接时无法验证远程网关的证书,则会显示不受信任的证书警告。 当本地密钥库中缺少根证书时会出现此警告。 用户选择忽略警告并继续时,会显示应用程序但无法启动。

根证书

对于加入了域的计算机,可以使用组策略对象管理模板分发和信任 CA 证书。

对于未加入域的计算机,组织可以创建一个自定义安装软件包以分发和安装 CA 证书。 请与系统管理员联系以获得帮助。

通配符证书

通配符证书在同一域内的某个服务器上使用。

Citrix Workspace 应用程序支持通配符证书。 请按照贵组织的安全策略使用通配符证书。 通配符证书的替代项是指包含服务器名称列表和使用者备用名称 (SAN) 扩展的证书。 私有证书颁发机构和公共证书颁发机构负责颁发这些证书。

中间证书

如果您的证书链中包含中间证书,必须将该中间证书附加到 Citrix Gateway 服务器证书。 有关信息,请参阅 Configuring Intermediate Certificates(配置中间证书)。

证书吊销列表

证书吊销列表 (CRL) 允许 Citrix Workspace 应用程序检查服务器的证书是否已吊销。 证书检查有助于改善服务器的加密身份验证,提高用户设备与服务器之间的 TLS 连接的整体安全性。

可以在多个级别启用 CRL 检查。 例如,可以将 Citrix Workspace 应用程序配置为只检查其本地证书列表,也可以配置为同时检查本地和网络证书列表。 还可以将证书检查机制配置为只有在验证了所有 CRL 之后才允许用户登录。

如果您正在本地计算机上配置证书检查功能,请退出 Citrix Workspace 应用程序。 检查所有 Citrix Workspace 组件(包括连接中心)是否已关闭。

有关详细信息,请参阅传输层安全性部分。

支持缓解中间人攻击

适用于 Windows 的 Citrix Workspace 应用程序可帮助您使用 Microsoft Windows 的企业证书固定功能降低中间人攻击的风险。 中间人攻击是一种网络攻击,攻击者秘密拦截并转发两方之间的消息,这两方认为他们是直接相互通信的。

以前,当您联系存储服务器时,无法验证收到的响应是否来自您打算联系的服务器。 使用 Microsoft Windows 的企业证书固定功能,您可以通过固定服务器的证书来验证服务器的有效性和完整性。

适用于 Windows 的 Citrix Workspace 应用程序已预先配置为使用证书固定规则知晓特定域或站点必须获得什么服务器证书。 如果服务器证书与预配置的服务器证书不匹配,适用于 Windows 的 Citrix Workspace 应用程序会阻止会话进行。

有关如何部署企业证书固定功能的信息,请参阅 Microsoft 文档。

注意:

必须注意证书的过期时间并正确更新组策略和证书信任列表。 否则,即使没有受到攻击,您也可能无法启动会话。