This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Configurar o Controle de Acesso do Windows Defender relacionado à Instalação do VDA

Os clientes configuram as definições do Controle de Acesso do Windows Defender (WDAC) para proibir o carregamento de binários não assinados. Os binários não assinados distribuídos pelos instaladores do VDA são, portanto, proibidos, o que restringe a instalação do VDA.

A Citrix® agora assina todos os binários gerados pela Citrix com um certificado de assinatura de código da Citrix. Além disso, a Citrix também assina os binários de terceiros que são distribuídos junto com nosso produto com um certificado que autentica esses binários de terceiros como binários confiáveis.

Importante:

A atualização de um VDA mais antigo com binários de terceiros não assinados para uma versão mais recente do VDA com binários assinados pode nem sempre colocar os binários assinados na máquina atualizada. Isso ocorre devido a um mecanismo dentro do sistema operacional onde a atualização do sistema não substitui binários com a mesma versão. Embora os binários de terceiros tenham sido assinados, suas versões, que são controladas por terceiros, não podem ser atualizadas pela Citrix, resultando na não atualização desses binários. Para evitar essa limitação:

- Inclua os binários em uma lista de permissões. Isso elimina a necessidade de assinar os binários.

- Desinstale o VDA mais antigo e instale o novo VDA. Isso se assemelha a uma instalação limpa do VDA e as versões assinadas serão instaladas.

Criar uma nova Política Base com o Assistente

O WDAC permite adicionar binários confiáveis para serem executados no seu sistema. Após a instalação do WDAC, o Assistente de Política de Controle de Aplicativos do Windows Defender é aberto automaticamente.

Para adicionar os binários, uma nova política base do WDAC deve ser criada. As diretrizes recomendadas pela Citrix para criar uma política base são fornecidas nesta seção.

- Selecione o Modo Assinado e Reputável como modelo base, pois ele autoriza componentes operacionais do Windows, aplicativos instalados da Microsoft Store, todo o software assinado pela Microsoft e drivers de terceiros compatíveis com hardware do Windows.

- Habilite o Modo de Auditoria porque ele permite testar novas políticas de Controle de Aplicativos do Windows Defender antes de aplicá-las.

- Adicione uma Regra Personalizada para Regras de Arquivo para especificar o nível no qual os aplicativos são identificados e confiáveis e forneça um arquivo de referência. Ao selecionar “Editor” como tipo de regra, um arquivo de referência assinado por um dos certificados Citrix pode ser selecionado.

- Após adicionar as regras, navegue até a pasta onde os arquivos

.XMLe.CIPsão salvos. O arquivo.XMLcontém todas as regras definidas na política. Ele pode ser configurado para alterar, adicionar ou remover quaisquer regras. - Antes de implantar as políticas do WDAC, o arquivo

.XMLdeve ser convertido para sua forma binária. O arquivo WDAC converte o arquivo.XMLpara o arquivo.CIP. - Copie e cole o arquivo

.CIPem: C:\WINDOWS\System32\CodeIntegrity\CiPolicies\Active e reinicie a máquina. A política gerada será aplicada no modo de auditoria. - Para um processo passo a passo sobre como criar uma política base, consulte Criar uma nova Política Base com o Assistente.

Quando esta política é aplicada, o WDAC não emite avisos sobre quaisquer arquivos Citrix que sejam assinados pela autoridade de editor/CA especificada.

Da mesma forma, podemos criar uma regra de nível de editor para os arquivos que foram assinados por terceiros.

Verificar a política aplicada

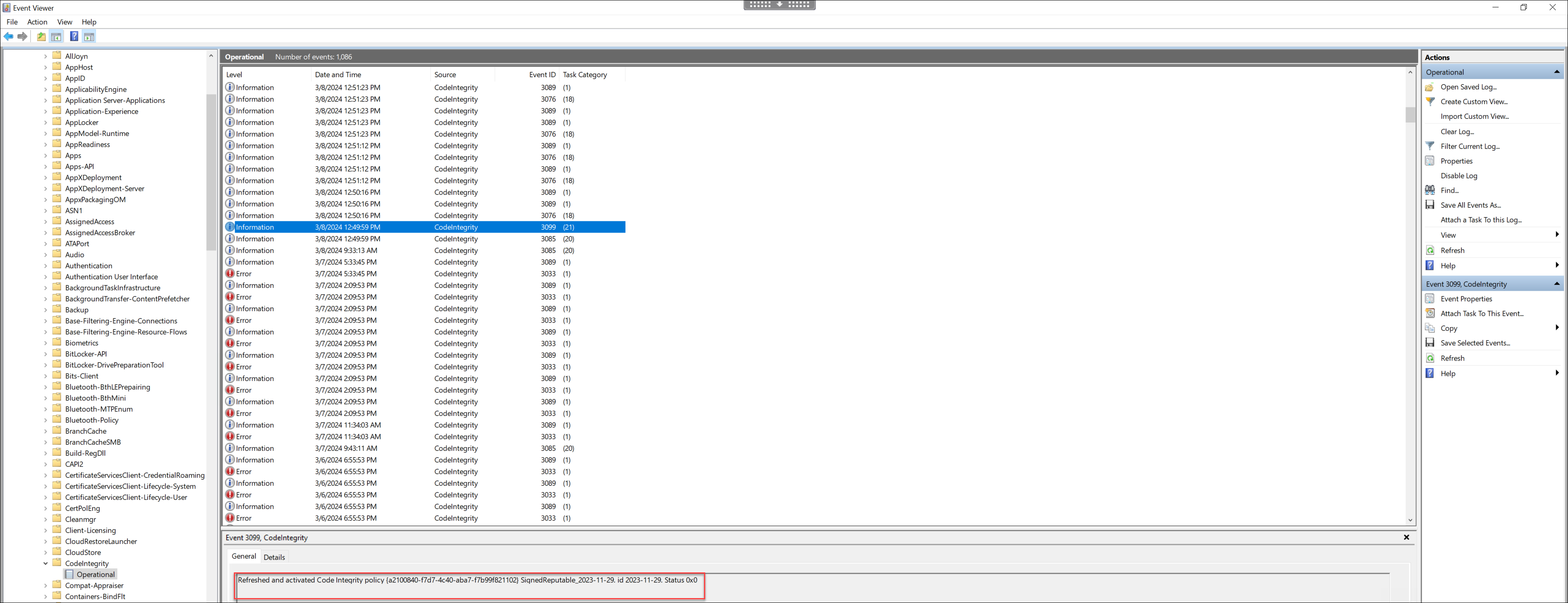

- Após a máquina ter sido reiniciada, abra o Visualizador de Eventos e vá para Logs de Aplicativos e Serviços > Microsoft > Windows > CodeIntegrity > Operacional.

-

Certifique-se de que a política aplicada esteja ativada.

- Procure por logs que violaram a política e verifique as propriedades desse arquivo. Primeiro, confirme se ele foi assinado. Caso contrário, e se esta máquina passou por uma atualização do VDA, este é provavelmente o caso descrito na limitação acima. Se assinado, este arquivo está potencialmente assinado com o certificado alternativo, conforme descrito anteriormente.

Um exemplo de arquivo gerado pela Citrix assinado com um certificado Citrix é C:\Windows\System32\drivers\picadm.sys.

Um exemplo de binário de terceiros assinado com o certificado de terceiros da Citrix é C:\Program Files\Citrix\IcaConfigTool\Microsoft.Practices.Unity.dll.

Compartilhar

Compartilhar

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.