セキュリティ

これらの設定により、Workspace Environment Management (WEM) 内のユーザー アクティビティを制御できます。

アプリケーションのセキュリティ

重要:

ユーザーが実行できるアプリケーションを制御するには、Windows AppLocker インターフェイスまたは WEM を使用して Windows AppLocker ルールを管理します。 これらのアプローチはいつでも切り替えることができます。 両方のアプローチを同時に使用しないことをお勧めします。

これらの設定では、ルールを定義して、ユーザーが実行できるアプリケーションを制御できます。 この機能は Windows AppLocker と似ています。 WEM を使用して Windows AppLocker 規則を管理する場合、エージェントは アプリケーション セキュリティ タブの規則をエージェント ホスト上の Windows AppLocker 規則に変換します。 エージェント処理ルールを停止した場合、ルールは構成セット内に保持されます。 AppLocker は、エージェントによって処理された最後の命令セットを使用して実行を継続します。

アプリケーションのセキュリティ

このタブには、現在の WEM 構成セット内のアプリケーション セキュリティ ルールが一覧表示されます。 テキスト文字列に応じてリストをフィルタリングするには、 Find を使用します。

セキュリティ タブで最上位項目「アプリケーション セキュリティ」を選択すると、次のオプションが使用可能になります。

-

プロセス・アプリケーション・セキュリティ・ルール. 選択すると、 アプリケーションセキュリティ タブ コントロールが有効になり、エージェントは現在の構成セット内のルールを処理し、エージェント ホスト上の AppLocker ルールに変換します。 選択されていない場合、 アプリケーション セキュリティ タブのコントロールは無効になり、エージェントはルールを AppLocker ルールに変換しません。 (この場合、AppLocker ルールは更新されません。)

注意:

WEM 管理コンソールが Windows 7 SP1 または Windows Server 2008 R2 SP1 (または以前のバージョン) にインストールされている場合、このオプションは使用できません。

-

プロセス DLL ルール. 選択すると、エージェントは現在の構成セット内の DLL 規則をエージェント ホスト上の AppLocker DLL 規則に変換します。 このオプションは、 プロセス アプリケーション セキュリティ ルールを選択した場合にのみ使用できます。

重要:

DLL ルールを使用する場合は、許可されたすべてのアプリで使用される各 DLL に対して “許可” アクセス許可を持つ DLL ルールを作成する必要があります。

注意

DLL ルールを使用すると、パフォーマンスが低下する可能性があります。 この問題は、アプリの実行が許可される前に、AppLocker がアプリによって読み込まれる各 DLL をチェックするために発生します。

-

ザ 上書き そして マージ 設定では、エージェントがアプリケーションセキュリティルールを処理する方法を決定できます。

- 上書き。 既存のルールを上書きできます。 選択すると、最後に処理されたルールは、以前に処理されたルールを上書きします。 このモードは、シングルセッションマシンにのみ適用することをお勧めします。

- マージ. ルールを既存のルールとマージできます。 競合が発生すると、最後に処理されたルールは、以前に処理されたルールを上書きします。 マージ中にルール適用設定を変更する必要がある場合は、マージ モードによって古い値が異なる場合に保持されるため、上書きモードを使用します。

ルール コレクション

ルールは AppLocker ルール コレクションに属します。 各コレクション名は、含まれるルールの数を示します (例: (12))。 コレクション名をクリックすると、ルール リストが次のいずれかのコレクションにフィルターされます。

- 実行可能ルール. アプリケーションに関連付けられた .exe および .com 拡張子を持つファイルを含むルール。

- Windows のルール. クライアント コンピューターおよびサーバー上のファイルのインストールを制御するインストーラー ファイル形式 (.msi、.msp、.mst) を含むルール。

- スクリプトルール. 次の形式のファイルを含むルール: .ps1、.bat、.cmd、.vbs、.js。

- パッケージ化されたルール. パッケージ化されたアプリ (ユニバーサル Windows アプリとも呼ばれます) を含むルール。 パッケージ アプリでは、アプリ パッケージ内のすべてのファイルが同じ ID を共有します。 したがって、1 つのルールでアプリ全体を制御できます。 WEM は、パッケージ化されたアプリの発行者ルールのみをサポートします。

- DLL ルール. 次の形式のファイルを含むルール: .dll、.ocx。

ルールリストをコレクションにフィルタリングすると、 ルールの施行 オプションを使用して、AppLocker がエージェント ホスト上のそのコレクション内のすべてのルールを適用する方法を制御します。 次のルール適用値を使用できます。

オフ (デフォルト)。 ルールが作成され、適用されないことを意味する「オフ」に設定されます。

オン. ルールが作成され、エージェントホストでアクティブになる「強制」に設定されます。

監査. ルールが作成され、「監査」に設定され、エージェント ホスト上で非アクティブな状態になります。 ユーザーが AppLocker ルールに違反するアプリを実行すると、アプリの実行が許可され、アプリに関する情報が AppLocker イベント ログに追加されます。

AppLocker ルールをインポートするには

AppLocker からエクスポートされたルールを Workspace Environment Management にインポートできます。 インポートされた Windows AppLocker 設定は、 安全 タブ。 無効なアプリケーション・セキュリティ・ルールは自動的に削除され、レポート・ダイアログにリストされます。

-

リボンで、 AppLocker ルールのインポート.

-

AppLocker からエクスポートされた AppLocker ルールを含む XML ファイルを参照します。

-

クリック 輸入.

ルールが [アプリケーションセキュリティルール] リストに追加されます。

ルールを追加するには

-

サイドバーでルールコレクション名を選択します。 たとえば、実行可能ルールを追加するには、「実行可能ルール」コレクションを選択します。

-

クリック ルールを追加.

-

の 陳列 セクションで、次の詳細を入力します。

-

名前。 ルール一覧に表示されるルールの表示名。

-

[説明]。 リソースに関する追加情報 (オプション)。

-

-

タイプ セクションで、オプションを選択します。

-

パス。 ルールはファイルパスと一致します。

-

発行元。 ルールは、選択したパブリッシャーと一致します。

-

ハッシュ。 ルールは特定のハッシュ コードと一致します。

-

-

権限 セクションで、 許可 または 拒否を選択します。 この選択により、アプリケーションの実行を許可するか禁止するかが制御されます。

-

このルールをユーザーまたはユーザー グループに割り当てるには、[ 割り当て ] ペインで、このルールを割り当てるユーザーまたはグループを選択します。 「割り当て済み」列には、割り当てられたユーザーまたはグループの「チェック」アイコンが表示されます。

ヒント:

- 通常の Windows 選択修飾キーを使用して複数の選択を行うか、 すべて選択 をクリックして、すべての行を選択します。

- ユーザーは既に WEM ユーザー リストに含まれている必要があります。

- ルールの作成後にルールを割り当てることができます。

-

次へをクリックします。

-

選択したルールの種類に応じて、ルールが一致する条件を指定します。

-

パス。 ルールを適用するファイルまたはフォルダのパスを入力します。 WEM エージェントは、実行可能ファイルのパスに従って、実行可能ファイルにルールを適用します。

-

発行元。 次のフィールドに入力します。 発行者, 商品名, ファイル名そして ファイルのバージョン. どのフィールドも空のままにすることはできませんが、代わりにアスタリスク(*)を入力することはできます。 WEM エージェントは、パブリッシャー情報に従ってルールを適用します。 適用すると、ユーザーは同じ発行元情報を共有する実行可能ファイルを実行できます。

-

ハッシュ。 クリック 足す をクリックしてハッシュを追加します。 の ハッシュを追加 ウィンドウで、ファイル名とハッシュ値を入力します。 あなたは使用することができます AppInfoビューア 選択したファイルまたはフォルダからハッシュを作成するツール。 WEM エージェントは、指定されたとおりの同一の実行可能ファイルにルールを適用します。 その結果、ユーザーは指定した実行可能ファイルと同一の実行可能ファイルを実行できます。

-

-

次へをクリックします。

-

必要な例外を追加します (省略可能)。 例外の追加で例外の種類を選択し、 追加をクリックします。 (必要に応じて例外を編集または削除できます。)

-

ルールを保存するには、 創造する.

ユーザーにルールを割り当てるには

リスト内の 1 つ以上のルールを選択し、ツールバーまたはコンテキスト メニューの 編集 をクリックします。 エディターで、ルールを割り当てるユーザーとユーザー グループを含む行を選択し、[ OK] をクリックします。 また、選択したルールの割り当てを全員から解除することもできます すべて選択 をクリックして、すべての選択をクリアします。

注意: 複数のルールを選択し、[ 編集] をクリックすると、それらのルールに対するルール割り当ての変更は、選択したすべてのユーザーとユーザー グループに適用されます。 つまり、既存のルール割り当ては、それらのルール間でマージされます。

デフォルトのルールを追加するには

クリック デフォルトルールを追加. AppLocker の既定のルールのセットがリストに追加されます。

ルールを編集するには

リスト内の 1 つ以上のルールを選択し、ツールバーまたはコンテキスト メニューの 編集 をクリックします。 エディターが表示され、選択内容に適用される設定を調整できます。

ルールを削除するには

リスト内の 1 つ以上のルールを選択し、ツールバーまたはコンテキスト メニューで 削除 をクリックします。

アプリケーションのセキュリティルールをバックアップするには

現在の構成セット内のすべてのアプリケーション・セキュリティ・ルールをバックアップできます。 ルールはすべて 1 つの XML ファイルとしてエクスポートされます。 あなたは使用することができます 戻す をクリックして、ルールを任意の構成セットに復元します。 リボンで、 バックアップ 次に、 セキュリティ設定.

アプリケーションのセキュリティ規則を復元するには

Workspace Environment Management バックアップコマンドによって作成された XML ファイルから、アプリケーションセキュリティルールを復元できます。 復元プロセスでは、現在の構成セットのルールがバックアップ内のルールに置き換えられます。 に切り替えるか、更新すると、 安全 タブでは、無効なアプリケーションセキュリティルールが検出されます。 無効なルールは自動的に削除され、エクスポートできるレポート ダイアログに一覧表示されます。

復元プロセス中に、現在の構成セット内のユーザーおよびユーザー・グループに対するルール割り当てを復元するかどうかを選択できます。 再割り当ては、バックアップされたユーザー/グループが現在の構成セット/アクティブディレクトリに存在する場合にのみ成功します。 一致しないルールは復元されますが、未割り当てのままです。 復元後、CSV形式でエクスポートできるレポートダイアログにリストされます。

-

リボンで、 戻す をクリックして、復元ウィザードを開始します。

-

[セキュリティ設定] を選択し、 次に 二度。

-

で フォルダからの復元で、バックアップ ファイルを含むフォルダを参照します。

-

選ぶ AppLocker ルールの設定をクリックし、 次に.

-

ルールの割り当てを復元するかどうかを確認します。

-

はい. ルールを復元し、現在の構成セット内の同じユーザーとユーザー グループに再割り当てします。

-

いいえ. ルールを復元し、割り当てを解除したままにします。

-

-

復元を開始するには、 設定の復元.

プロセス管理

これらの設定により、特定のプロセスをホワイトリストまたはブラックリストに登録できます。

プロセス管理

プロセス管理の有効化. このオプションは、プロセスのホワイトリストとブラックリストが有効かどうかを切り替えます。 無効にすると、 プロセス ブラックリスト および プロセス ホワイトリスト タブの設定はいずれも有効になりません。

注意:

このオプションは、エージェントがユーザーのセッションで実行されている場合にのみ機能します。 エージェントをセッションで実行できるようにするには、コマンドを 詳細設定 > 構成 > 主な構成 タブを有効にして、 ローンチエージェント オプション (ログオン時 / 再接続で / 管理者向け)と エージェントタイプ 宛先 UIの. これらのオプションについては、 詳細設定で説明されています。

プロセスブラックリスト

これらの設定により、特定のプロセスをブラックリストに登録できます。

プロセスブラックリストの有効化. このオプションはプロセスのブラックリスト化を有効にします。 実行可能ファイル名 (例: cmd.exe) を使用してプロセスを追加します。

ローカル管理者を除外する. プロセス ブラックリストからローカル管理者アカウントを除外します。

指定したグループを除外する. プロセス ブラックリストから特定のユーザー グループを除外できます。

プロセスホワイトリスト

これらの設定により、特定のプロセスをホワイトリストに登録できます。 プロセス ブラックリストとプロセス ホワイトリストは相互に排他的です。

プロセスホワイトリストを有効にする. このオプションはプロセスのホワイトリストを有効にします。 実行可能ファイル名 (例: cmd.exe) を使用してプロセスを追加します。

注意:

有効にすると、 プロセスホワイトリストを有効にする は、ホワイトリストにないすべてのプロセスを自動的にブラックリストに登録します。

ローカル管理者を除外する. プロセスホワイトリストからローカル管理者アカウントを除外します (すべてのプロセスを実行できます)。

指定したグループを除外する. 特定のユーザー グループをプロセス ホワイトリストから除外できます (これらのグループはすべてのプロセスを実行できます)。

権限昇格

注意:

この機能は、Citrix仮想アプリには適用されません。

特権の昇格機能を使用すると、管理者以外のユーザーの特権を、一部の実行可能ファイルに必要な管理者レベルに昇格できます。 その結果、ユーザーは Administrators グループのメンバーであるかのようにこれらの実行可能ファイルを起動できます。

権限昇格

を選択すると、 特権の昇格 ペイン 安全をクリックすると、次のオプションが表示されます。

-

プロセス特権の昇格設定. 権限昇格機能を有効にするかどうかを制御します。 選択すると、エージェントは権限昇格設定やその他のオプションを処理できます。 特権の昇格 タブが使用可能になります。

-

Windows Server OSには適用しないでください. 特権の昇格設定を Windows Server オペレーティング システムに適用するかどうかを制御します。 選択すると、ユーザーに割り当てられたルールは Windows Server マシンでは機能しません。 デフォルトでは、このオプションが選択されています。

-

RunAsInvoker の強制. すべての実行可能ファイルを現在の Windows アカウントで強制的に実行するかどうかを制御します。 選択すると、管理者として実行可能ファイルを実行するようユーザーに求められません。

このタブには、設定したルールの完全なリストも表示されます。 クリック 実行可能ルール 又は Windows インストーラーのルール をクリックして、ルールリストを特定のルールタイプにフィルタリングします。 あなたは使用することができます 見付ける をクリックして、リストをフィルタリングします。 ザ 割り当て られた 列には、割り当てられたユーザーまたはユーザーグループのチェックマークアイコンが表示されます。

サポートされているルール

実行可能ルールと Windows インストーラールの 2 種類のルールを使用して、特権の昇格を設定できます。

-

実行可能ルール. アプリケーションに関連付けられた .exe および .com 拡張子を持つファイルを含むルール。

-

Windows インストーラーのルール. アプリケーションに関連付けられたインストーラー ファイル with.msi と .msp 拡張子を含むルール。 Windows インストーラー ルールを追加する場合は、次のシナリオに注意してください。

- 権限昇格は、Microsoftの msiexec.exe にのみ適用されます。

.msiおよび.mspWindowsインストーラーファイルの展開に使用するツールが msiexec.exe であることを確認します。 - プロセスが指定された Windows インストーラー規則と一致し、その親プロセスが指定された実行可能規則と一致するとします。 指定した実行可能ルールで[ 子プロセスに適用 ]設定を有効にしない限り、プロセスは昇格された権限を取得できません。

- 権限昇格は、Microsoftの msiexec.exe にのみ適用されます。

をクリックした後 実行可能ルール または Windows インストーラーのルール タブで、 アクション セクションには、使用可能な次のアクションが表示されます。

-

編集。 既存の実行可能ルールを編集できます。

-

[削除]。 既存の実行可能ルールを削除できます。

-

ルールを追加. 実行可能なルールを追加できます。

ルールを追加するには

-

に移動します 実行可能ルール 又は Windows インストーラーのルール をクリックし、 ルールを追加. ザ ルールを追加 ウィンドウが表示されます。

-

の 陳列 セクションで、次のように入力します。

- 名前。 ルールの表示名を入力します。 名前がルール リストに表示されます。

- [説明]。 ルールに関する追加情報を入力します。

-

の 種類 セクションで、オプションを選択します。

- パス。 ルールはファイルパスと一致します。

- 発行元。 ルールは、選択したパブリッシャーと一致します。

- ハッシュ。 ルールは特定のハッシュ コードと一致します。

-

の 設定 セクションで、必要に応じて以下を設定します。

-

子プロセスに適用. 選択した場合、実行可能ファイルが開始するすべての子プロセスにルールが適用されます。 権限の昇格をより詳細なレベルで管理するには、次のオプションを使用します。

- 同じフォルダ内の実行可能ファイルにのみ適用します. 選択した場合、同じフォルダを共有する実行可能ファイルにのみルールが適用されます。

- 署名付き実行可能ファイルにのみ適用. 選択した場合、署名された実行可能ファイルにのみルールが適用されます。

- 同じ発行元の実行可能ファイルにのみ適用されます. 選択した場合、同じ発行元情報を共有する実行可能ファイルにのみルールが適用されます。 この設定は、ユニバーサル Windows プラットフォーム (UWP) アプリでは機能しません。

注意:

Windows インストールルールを追加すると、 子プロセスに適用 設定はデフォルトで有効になっており、編集することはできません。

-

開始時間. エージェントがルールの適用を開始する時間を指定できます。 時間形式は HH:MM です。 時刻は、エージェントのタイムゾーンに基づきます。

-

終了時刻. エージェントがルールの適用を停止する時間を指定できます。 時間形式は HH:MM です。 指定した時間以降、エージェントはルールを適用しなくなります。 時刻は、エージェントのタイムゾーンに基づきます。

-

パラメータを追加. 指定したパラメータに一致する実行可能ファイルに権限の昇格を制限できます。 このパラメータは一致条件として機能します。 指定したパラメータが正しいことを確認してください。 この機能の使用方法の例については、次を参照してください。 パラメーターを使用して実行される実行可能ファイル. このフィールドが空の場合、または空白のみが含まれている場合、エージェントは、パラメーターを使用して実行されるかどうかに関係なく、関連する実行可能ファイルに特権の昇格を適用します。

-

正規表現を有効にする. 正規表現を使用して条件をさらに拡張するかどうかを制御できます。

-

-

の 割り当て セクションで、ルールを割り当てるユーザーまたはユーザー・グループを選択します。 ルールをすべてのユーザーおよびユーザーグループに割り当てる場合は、 すべて選択.

ヒント:

- 通常の Windows 選択修飾キーを使用して、複数の選択を行うことができます。

- ユーザーまたはユーザーグループは、 行政 > ユーザー タブ。

- ルールは、後で (ルールの作成後) 割り当てることを選択できます。

-

次へをクリックします。

-

次のいずれかの操作を行います。 前のページで選択したルールの種類に応じて、必要なアクションが異なります。

重要:

WEM には、 AppInfoビューア 実行可能ファイルから次の情報などを取得するには、publisher、path、hash。 詳細については、 実行可能ファイルの情報を取得するためのツールを参照してください。

- パス。 ルールを適用するファイルまたはフォルダのパスを入力します。 WEM エージェントは、 実行可能ファイルのパス。

- 発行者。 次のフィールドに入力します。 発行者, 商品名, ファイル名そして ファイルのバージョン. フィールドを空のままにすることはできませんが、代わりにアスタリスク (*) を入力できます。 WEM エージェントは、パブリッシャー情報に従ってルールを適用します。 適用すると、ユーザーは同じ発行元情報を共有する実行可能ファイルを実行できます。

- ハッシュ。 クリック 足す をクリックしてハッシュを追加します。 の ハッシュを追加 ウィンドウで、ファイル名とハッシュ値を入力します。 あなたは使用することができます AppInfoビューア 選択したファイルまたはフォルダからハッシュを作成するツール。 WEM エージェントは、指定されたとおりの同一の実行可能ファイルにルールを適用します。 その結果、ユーザーは指定した実行可能ファイルと同一の実行可能ファイルを実行できます。

-

クリック 創造する をクリックしてルールを保存し、ウィンドウを終了します。

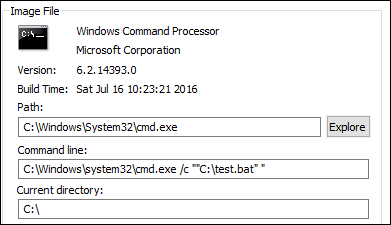

パラメーターを使用して実行される実行可能ファイル

権限の昇格は、指定したパラメータに一致する実行可能ファイルに制限できます。 このパラメータは一致条件として機能します。 実行可能ファイルで使用可能なパラメーターを表示するには、Process Explorer や Process Monitor などのツールを使用します。 これらのツールに表示されるパラメータを適用します。

実行可能ファイルのパスに従って、実行可能ファイル (cmd.exe など) にルールを適用するとします。 権限昇格を次の場所にのみ適用します test.bat. Process Explorer を使用してパラメーターを取得できます。

の パラメータを追加 フィールドには、次の情報を入力できます。

/c ""C:\test.bat""

次に、次のように入力します。 パス 畑:

C:\Windows\System32\cmd.exe

この場合、指定されたユーザーの権限を test.bat に対してのみ管理者レベルに昇格します。

ユーザーにルールを割り当てるには

リストから 1 つ以上のルールを選択し、 編集 の アクション 節。 の ルールの編集 ウィンドウで、ルールを割り当てるユーザーまたはユーザーグループを選択し、 わかりました.

ルールを削除するには

リストから 1 つ以上のルールを選択し、 削除 の アクション 節。

権限昇格ルールをバックアップするには

現在の構成セット内のすべての特権昇格ルールをバックアップできます。 すべてのルールは 1 つの XML ファイルとしてエクスポートされます。 あなたは使用することができます 戻す をクリックして、ルールを任意の構成セットに復元します。

バックアップを完了するには、コマンドを バックアップ ウィザード (リボンで使用できます)。 バックアップ ウィザードの使用に関する詳細については、「 リボン」を参照してください。

権限昇格ルールを復元するには

Workspace Environment Management バックアップウィザードを使用してエクスポートされた XML ファイルから権限昇格ルールを復元できます。 復元プロセスでは、現在の構成セットのルールがバックアップ内のルールに置き換えられます。 に切り替えるか、更新すると、 安全 > 特権の昇格 ペインで、無効な権限昇格ルールが検出されます。 無効なルールは自動的に削除され、エクスポート可能なレポートにリストされます。 復元 ウィザードの使用の詳細については、「 リボン」を参照してください。

自己昇格

自己昇格を使用すると、事前に正確な実行可能ファイルを提供しなくても、特定のユーザーの権限昇格を自動化できます。 これらのユーザーは、該当するファイルを右クリックして、コンテキストメニューで [ 管理者権限で実行する ] を選択するだけで、任意のファイルの自己昇格を要求できます。 その後、昇格の理由を尋ねるプロンプトが表示されます。 WEM エージェントは理由を検証しません。 昇格の理由は、監査目的でデータベースに保存されます。 条件が満たされると、昇格が適用され、ファイルは管理者権限で正常に実行されます。

また、この機能により、ニーズに最適なソリューションを柔軟に選択できます。 ユーザーに自己昇格を許可するファイルの許可リストを作成したり、ユーザーが自己昇格できないようにするファイルの禁止リストを作成できます。

自己昇格は、次の形式のファイルに適用されます。 .exe, .msi, 。蝙蝠, .cmd, .ps1のそして .vbs.

注意:

デフォルトでは、一部のファイルを実行するために特定のアプリケーションが使用されます。 たとえば、cmd.exe は .cmd ファイルの実行に使用され、powershell.exe は .ps1 ファイルの実行に使用されます。 これらのシナリオでは、デフォルトの動作を変更することはできません。

選択した場合 安全 > 自己昇格をクリックすると、次のオプションが表示されます。

-

自己昇格を有効にする. 自己標高機能を有効にするかどうかを制御します。 次のオプションを選択します。

- エージェントが自己昇格設定を処理できるようにします。

- で他のオプションを作成します 自己昇格 タブが利用可能です。

- を作成します 管理者権限で実行 ユーザーがファイルを右クリックすると、コンテキストメニューに表示されるオプションが表示されます。 その結果、ユーザーは、 自己昇格 タブ。

-

権限. ユーザーが自己昇格することを許可するファイルの許可リスト、またはユーザーが自己昇格できないようにするファイルのブロック リストを作成できます。

- 許す. ユーザーに自己昇格を許可するファイルの許可リストを作成します。

- 打ち消す. ユーザーが自己昇格できないようにするファイルのブロック リストを作成します。

-

次の操作を実行できます。

- 編集。 既存の条件を編集できます。

- [削除]。 既存の条件を削除できます。

- 追加。 条件を追加できます。 パス、選択したパブリッシャー、または特定のハッシュコードに基づいて条件を作成できます。

-

設定. エージェントが自己昇格を適用する方法を制御する追加の設定を構成できます。

- 子プロセスに適用. 選択すると、ファイルが開始するすべての子プロセスに自己昇格条件が適用されます。

- 開始時間. エージェントが自己昇格の条件の適用を開始する時間を指定できます。 時間形式は HH:MM です。 時刻は、エージェントのタイムゾーンに基づきます。

- 終了時刻. エージェントが自己昇格の条件の適用を停止する時間を指定できます。 時間形式は HH:MM です。 指定した時間以降、エージェントは条件を適用しなくなります。 時刻は、エージェントのタイムゾーンに基づきます。

-

割り当て. 自己昇格条件を該当するユーザーまたはユーザーグループに割り当てることができます。 条件をすべてのユーザーとユーザーグループに割り当てるには、 すべて選択 を選択するか、 皆さん. ザ すべて選択 チェックボックスは、選択をクリアしてユーザーとユーザーグループを再選択するシナリオで役立ちます。

特権昇格アクティビティの監査

WEM は、特権の昇格に関連する監査アクティビティをサポートします。 詳細については、以下を参照してください。 ユーザー・アクティビティーの監査.

プロセス階層制御

プロセス階層制御機能は、親子シナリオで特定の子プロセスを親プロセスから開始できるかどうかを制御します。 ルールを作成するには、親プロセスを定義し、その子プロセスの許可リストまたは禁止リストを指定します。 機能を使用する前に、このセクション全体を確認してください。

注意:

- この機能は Citrix Virtual Apps にのみ適用されます。

ルールの仕組みを理解するには、次の点に注意してください。

-

プロセスには 1 つのルールのみが適用されます。 同じプロセスに対して複数のルールを定義すると、優先度が最も高いルールのみが適用されます。

-

定義したルールは、元の親子階層だけでなく、その階層の各レベルにも適用されます。 親プロセスに適用可能なルールは、ルールの優先度に関係なく、その子プロセスに適用可能なルールよりも優先されます。 たとえば、次の 2 つのルールを定義するとします。

- ルール1:WordはCMDを開くことができません。

- ルール2:メモ帳はCMDを開くことができます。

2 つのルールでは、ルールの優先順位に関係なく、最初に Word を開いてから Word からメモ帳を開いて、メモ帳から CMD を開くことはできません。

この機能は、特定のプロセスベースの親子関係に依存して機能します。 シナリオ内の親子関係を視覚化するには、Process Explorer ツールのプロセス ツリー機能を使用します。 Process Explorer の詳細については、以下を参照してください。 https://docs.microsoft.com/en-us/sysinternals/downloads/procmon.

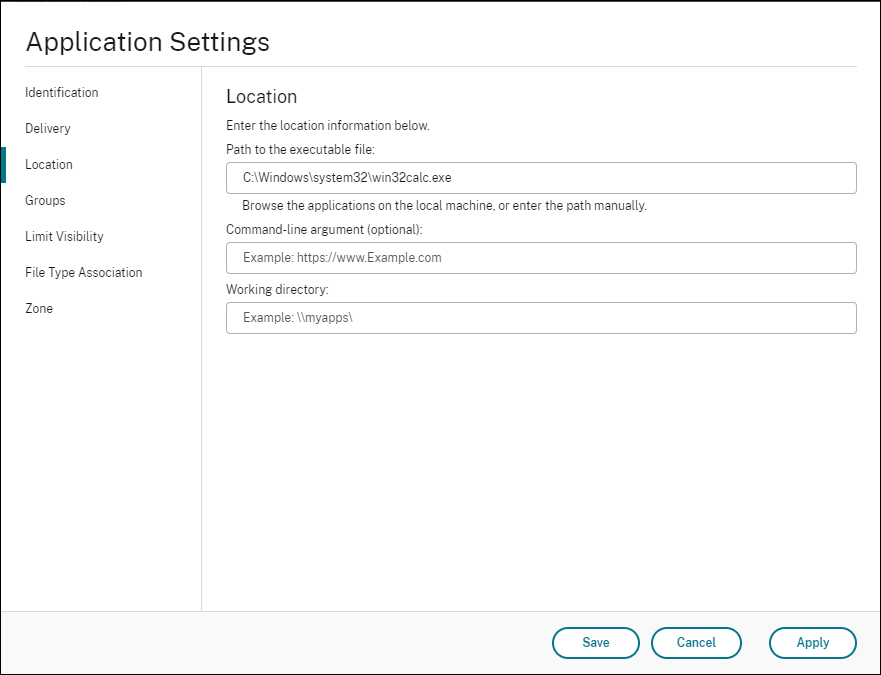

潜在的な問題を回避するために、完全な構成管理インターフェイスで VUEMAppCmd.exe を指す実行可能ファイル パスを追加することをお勧めします。 VUEMAppCmd.exe 公開アプリケーションが起動する前に、WEM エージェントが設定の処理を完了するようにします。 次の手順を実行します:

-

アプリケーション ノードでアプリケーションを選択し、アクション バーの プロパティ をクリックして、 場所 ページに移動します。

-

エンドユーザーオペレーティングシステム上のローカルアプリケーションのパスを入力します。

-

実行可能ファイルへのパス フィールドに、次のように入力します。

<%ProgramFiles%>\Citrix\Workspace Environment Management Agent\VUEMAppCmd.exe <!--NeedCopy-->

-

-

コマンドライン引数を入力して、開くアプリケーションを指定します。

- の下で コマンドライン引数 フィールドに、起動するアプリケーションへのフルパスを入力します VUEMAppCmd.exe. パスに空白が含まれている場合は、アプリケーションのコマンドラインを二重引用符で囲んでください。

- たとえば、iexplore.exeを起動するとします VUEMAppCmd.exe. これを行うには、次のように入力します。

%ProgramFiles(x86)%\"Internet Explorer"\iexplore.exe.

注意事項

この機能を動作させるには、 AppInfoビューア 各エージェント マシンのツールを使用して、機能を有効にします。 このツールを使用して機能を有効または無効にするたびに、マシンの再起動が必要です。 この機能を有効にする場合は、次の点に注意してください。

-

エージェントをアップグレードまたはアンインストールした後は、エージェント マシンを再起動する必要があります。

注意:

バージョン 2103.2.0.1 または 2104.1.0.1からアップグレードまたはアンインストールする場合、再起動プロンプトは表示されません。

-

自動エージェント アップグレード機能は、エージェント バージョン 2105.1.0.1 以降では動作しません。 自動エージェント アップグレード機能を使用するには、まず AppInfoViewer ツールを使用して、プロセス階層制御機能を無効にします。

-

バージョン 2103.2.0.1 または 2104.1.0.1からアップグレードする場合は、自動エージェント アップグレードの完了後にエージェント マシンを再起動する必要があります。

プロセス階層制御機能が有効になっていることを確認するには、 レジストリエディタ エージェントマシン上。 この機能は、次のレジストリ エントリが存在する場合に有効になります。

- 32ビットOS

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\CtxHook\AppInit_Dlls\WEM Hook

- 64ビットOS

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\CtxHook\AppInit_Dlls\WEM HookHKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\CtxHook\AppInit_Dlls\WEM Hook

重要:

エージェントのバージョン 2103.2.0.1 および 2104.1.0.1 では、プロセス階層制御機能が自動的に有効になっている可能性があります。 プロセス階層制御機能が有効になっていることを確認するには、エージェント マシンでレジストリ エディターを開きます。 この機能が有効になっている場合は、エージェントをアップグレードまたはアンインストールした後、エージェント マシンを手動で再起動する必要があります。

前提条件

この機能を使用するには、次の前提条件が満たされていることを確認してください。

- Citrix Virtual Appsの展開。

- エージェントは Windows 10 または Windows Server で実行されています。

- エージェント ホストがインプレース アップグレードまたは新規インストール後に再起動されました。

プロセス階層制御

選択した場合 プロセス階層制御 で 安全をクリックすると、次のオプションが表示されます。

-

プロセス階層制御の有効化. プロセス階層制御機能を有効にするかどうかを制御します。 選択すると、 プロセス階層制御 タブが使用可能になり、そこで構成された設定が有効になります。 この機能を使用できます 唯 Citrix Virtual Apps展開で。

-

コンテキストメニューからこのアプリケーションで開くことを非表示に. 表示するか非表示にするかを制御します。 プログラムから開く Windowsの右クリックコンテキストメニューからのオプション。 有効にすると、メニューオプションはインターフェイスから非表示になります。 無効にすると、このオプションは表示され、ユーザーはそれを使用してプロセスを開始できます。 プロセス階層制御機能は、 プログラムから開く オプション。 この設定を有効にして、アプリケーションが現在のアプリケーション階層に関連しないシステム サービスを介してプロセスを開始できないようにすることをお勧めします。

ザ プロセス階層制御 タブには、設定したルールの完全なリストも表示されます。 あなたは使用することができます 見付ける をクリックして、リストをフィルタリングします。 ザ 割り当て られた 列には、割り当てられたユーザーまたはユーザーグループのチェックマークアイコンが表示されます。

ザ アクション セクションには、次のアクションが表示されます。

- 編集。 ルールを編集できます。

- [削除]。 ルールを削除できます。

- ルールを追加. ルールを追加できます。

ルールを追加するには

-

に移動します プロセス階層制御 をクリックし、 ルールを追加. ザ ルールを追加 ウィンドウが表示されます。

-

の 陳列 セクションで、次のように入力します。

- 名前。 ルールの表示名を入力します。 名前がルール リストに表示されます。

- [説明]。 ルールに関する追加情報を入力します。

-

の 種類 セクションで、オプションを選択します。

- パス。 ルールはファイルパスと一致します。

- 発行元。 ルールは、選択したパブリッシャーと一致します。

- ハッシュ。 ルールは特定のハッシュ コードと一致します。

-

の モード セクションで、次のいずれかのオプションを選択します。

- ブロックリストに子プロセスを追加する. 選択すると、親プロセスのルールを設定した後で、該当する子プロセスのブロックリストを定義できます。 ブロックリストは、指定したプロセスの実行のみを禁止し、他のプロセスの実行を許可します。

- 許可リストに子プロセスを追加する. 選択すると、親プロセスのルールを設定した後で、該当する子プロセスの許可リストを定義できます。 許可リストは、指定したプロセスのみの実行を許可し、他のプロセスの実行は禁止されます。

注意:

プロセスには 1 つのルールのみが適用されます。 同じプロセスに複数のルールを定義すると、ルールは優先度順に適用されます。

-

の 優先権 セクションで、ルールの優先度を設定します。 優先度を設定するときは、次の点を考慮してください: 優先度によって、設定したルールが処理される順序が決まります。 値が大きいほど、優先順位が高くなります。 整数を入力します。 競合がある場合は、優先度の高いルールが優先されます。

-

の 割り当て セクションで、ルールを割り当てるユーザーまたはユーザー・グループを選択します。 ルールをすべてのユーザーおよびユーザーグループに割り当てる場合は、 すべて選択.

注意:

- 通常のWindows選択キーを使用して、複数の選択を行うことができます。

- ユーザーまたはユーザーグループは、 行政 > ユーザー タブ。

- ルールは、後で (ルールの作成後) 割り当てることを選択できます。

-

次へをクリックします。

-

次のいずれかを実行して、親プロセスのルールを設定します。 前のページで選択したルールの種類に応じて、必要なアクションが異なります。

重要:

WEM には、 AppInfoビューア 実行可能ファイルから次の情報などを取得するには、publisher、path、hash。 詳細については、 実行可能ファイルの情報を取得するためのツールを参照してください。

- パス。 親プロセスのルールを適用するファイルまたはフォルダーへのパスを入力します。 WEM エージェントは、実行可能ファイルのパスに従って、実行可能ファイルにルールを適用します。 パスの一致を示すためにこのフィールドにアスタリスク (*) のみを入力することはお勧めしません。 これを行うと、意図しないパフォーマンスの問題が発生する可能性があります。

-

発行者。 次のフィールドに入力します。 発行者, 商品名, ファイル名そして ファイルのバージョン. フィールドを空のままにすることはできませんが、代わりにアスタリスク (*) を入力できます。 WEM エージェントは、パブリッシャー情報に従って、親プロセスにルールを適用します。 適用すると、ユーザーは同じ発行元情報を共有する実行可能ファイルを実行できます。

- ハッシュ。 クリック 足す をクリックしてハッシュを追加します。 の ハッシュを追加 ウィンドウで、ファイル名とハッシュ値を入力します。 あなたは使用することができます AppInfoビューア 選択したファイルまたはフォルダからハッシュを作成するツール。 WEM エージェントは、指定されたとおりの同一の実行可能ファイルにルールを適用します。 その結果、ユーザーは指定した実行可能ファイルと同一の実行可能ファイルを実行できます。

-

クリック 次に を使用して、子プロセスの設定を構成します。

-

次のいずれかを実行して、該当する子プロセスの許可リストまたはブロックリストを定義します。

- メニューからルールタイプを選択し、 足す. ザ 子プロセス ウィンドウが表示されます。

- の 子プロセス ウィンドウで、必要に応じて設定を構成します。 のユーザーインターフェース 子プロセス ウィンドウは、選択したルールタイプによって異なります。 子プロセスでは、次のルールタイプを使用できます。 パス, 発行者そして ハッシュ.

- クリック わかりました に戻るには、 ルールを追加 窓。 子プロセスをさらに追加するか、 創造する をクリックしてルールを保存し、ウィンドウを終了します。

ユーザーにルールを割り当てるには

リストからルールを 1 つ選択し、 編集 の アクション 節。 の ルールの編集 ウィンドウで、ルールを割り当てるユーザーまたはユーザーグループを選択し、 わかりました.

ルールを削除するには

リストから 1 つ以上のルールを選択し、 削除 の アクション 節。

ルールをバックアップするには

現在の設定セット内のすべてのプロセス階層制御ルールをバックアップできます。 すべてのルールは 1 つの XML ファイルとしてエクスポートされます。 あなたは使用することができます 戻す をクリックして、ルールを任意の構成セットに復元します。

バックアップを完了するには、コマンドを バックアップ ウィザード (リボンで使用できます)。 バックアップ ウィザードの使用に関する詳細については、「 リボン」を参照してください。

ルールを復元するには

Workspace Environment Management バックアップウィザードを使用してエクスポートされた XML ファイルから、プロセス階層制御ルールを復元できます。 復元プロセスでは、現在の構成セットのルールがバックアップ内のルールに置き換えられます。 に切り替えるか、更新すると、 安全 > プロセス階層制御 ペインでは、無効なルールはすべて削除され、エクスポート可能なレポートにリストされます。 復元 ウィザードの使用の詳細については、「 リボン」を参照してください。

プロセス階層制御アクティビティの監査

WEM は、プロセス階層制御に関連する監査アクティビティをサポートします。 詳細については、以下を参照してください。 ユーザー・アクティビティーの監査.

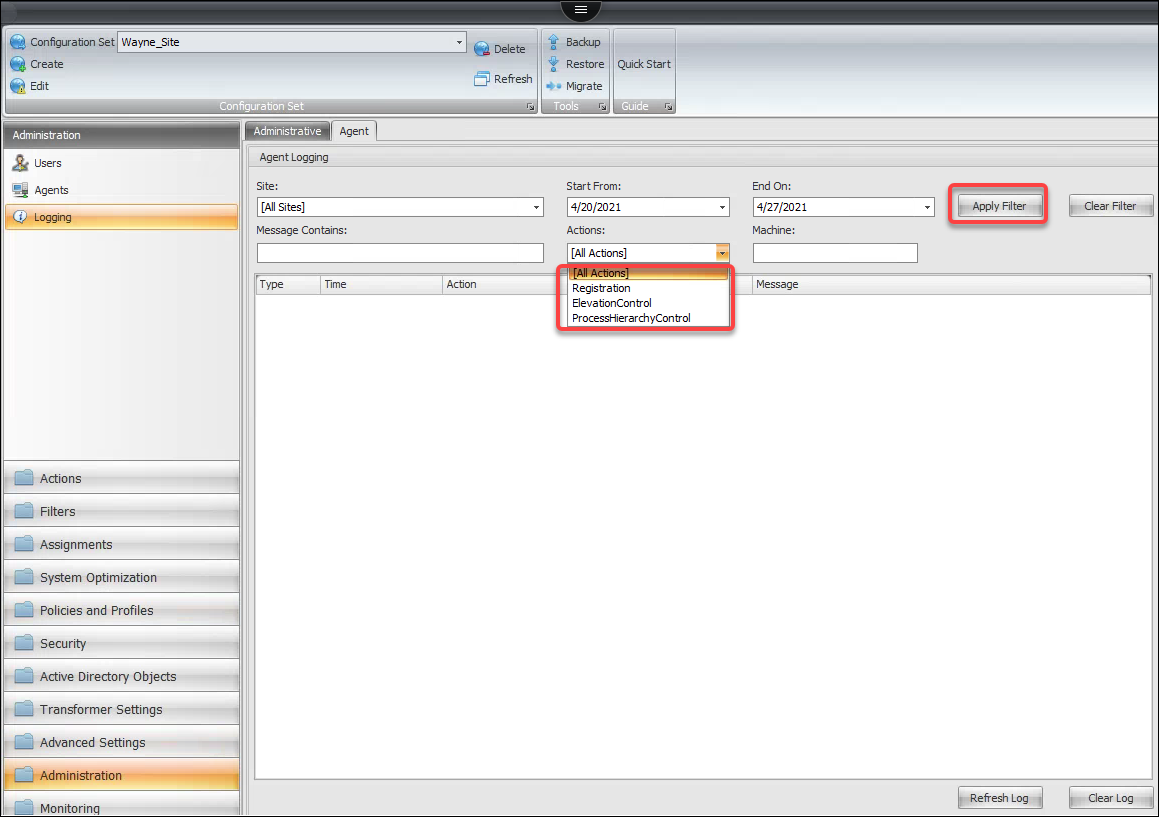

ユーザー・アクティビティーの監査

WEM は、特権の昇格とプロセス階層制御に関連する監査アクティビティをサポートします。 監査を表示するには、 行政 > 伐採 > エージェント タブ。 タブで、ログ設定を構成し、 エレベーションコントロール, 自己昇格又は ProcessHierarchyControl の アクション フィールドをクリックし、 フィルターの適用 を使用して、ログを特定のアクティビティに絞り込みます。 特権の昇格またはプロセス階層制御の全履歴を表示できます。

追加情報

プロセス階層制御を構成する方法の例については、「 プロセス階層制御を使用した Citrix Workspace 環境の保護」を参照してください。