セキュリティ

サーバーファームとCitrix Workspaceアプリ間の通信をセキュリティ保護するには、使用している接続を、Citrix Gatewayなどの一連のセキュリティ技術と統合します。

注

StoreFrontサーバーとユーザーデバイス間の通信を保護するには、Citrix Gatewayを使用することをお勧めします。

-

SOCKSプロキシサーバーまたはセキュアプロキシサーバー(セキュリティプロキシサーバー、HTTPSプロキシサーバーとも呼ばれます)。

プロキシサーバーでネットワークから外部へのアクセスや外部からネットワークへのアクセスを制限して、Citrix Workspaceアプリとサーバー間の接続を制御できます。 Citrix Workspaceアプリは、SOCKSプロトコルとセキュアプロキシプロトコルをサポートしています。

-

Secure Web Gateway。

Secure Web GatewayをWeb Interfaceと一緒に使うと、社内ネットワーク上のサーバーにインターネットを介して接続できる、暗号化されたセキュアな単一のアクセスポイントをユーザーに提供できます。

Secure Web GatewayとWeb Interfaceを使用して、単一のセキュアな暗号化されたデータを提供できます。 企業内ネットワーク上のサーバーは、インターネットを介してセキュリティ保護されたデータにアクセスできます。

-

Transport Layer Security(TLS)プロトコルによるSSL Relayソリューション。

-

ファイアウォール。

ネットワークファイアウォールは、送信先アドレスとポート番号に基づいてパケットを通過させたりブロックしたりできます。

サーバーの内部IPアドレスを外部インターネットアドレスにマップするネットワークファイアウォール(つまりNAT(ネットワークアドレス変換))を介してCitrix Workspaceアプリを使用する場合は、外部アドレスを構成します。

位置情報に基づく複数サイトストアのフェールオーバーのサポート

バージョン24.12.0以降、複数ストアのフェールオーバー処理機能では、ストアアドレスチェックを非同期的に実行し、新しいフェールオーバーストアのアドレスが検出されたときに古いストアのエントリを削除するため、複数ストアのフェールオーバー処理が向上しています。 停止によりフェールオーバーが発生すると、グローバルサーバーロードバランサー(GSLB)はクライアントを新しいサイトにリダイレクトします。 この機能により、以前に追加されたストアを起動するときに、ゲートウェイ検出機能がユーザーの位置情報に基づいてストアのアドレスが変更されたかどうかを確認します。 新しいアドレスが見つかった場合、クライアントは自動的に古いストアエントリを削除し、新しいエントリを追加します。 このプロセスはバックグラウンドで実行されるため、手動による介入なしに新しいストアへのシームレスな移行が可能になります。 この機能はオンプレミスストアにのみ適用されることにご注意ください。

前提条件:

ユーザーはストアにログインする必要があります。

制限事項:

ログインセッションのCookieの有効期限が切れると、URLを取得するためのAPIが失敗するため、複数ストアのフェールオーバーは自動的には行われません。 この場合、ログインページが表示されます。

ゲートウェイを使用したオンプレミスのWSUIのサポート

バージョン24.12.0以降、iOS向けCitrix Workspaceアプリは、ゲートウェイの背後にあるオンプレミスストアのWeb UIもサポートします。 この機能はデフォルトでは有効になっていないため、管理者が設定する必要があります。 構成について詳しくは、「オンプレミスストアの新しいUI(Technical Preview)」を参照してください。

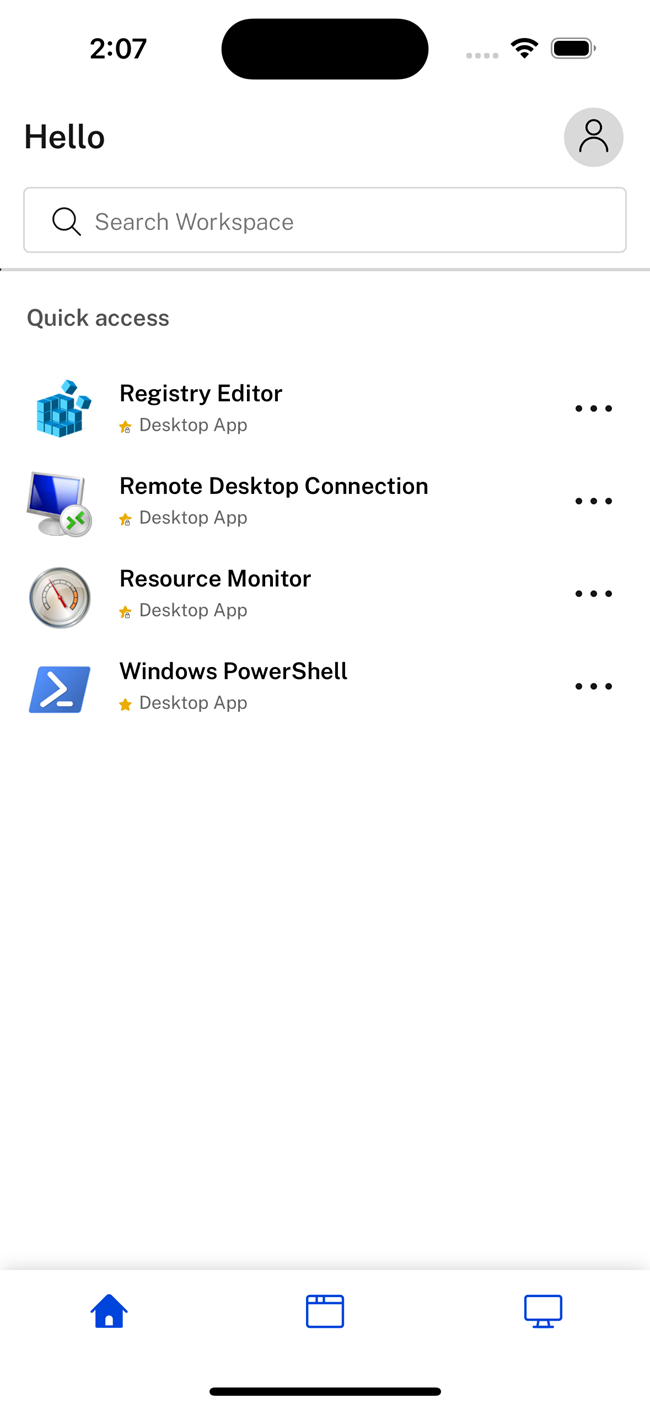

次の画像は現在のUIです:

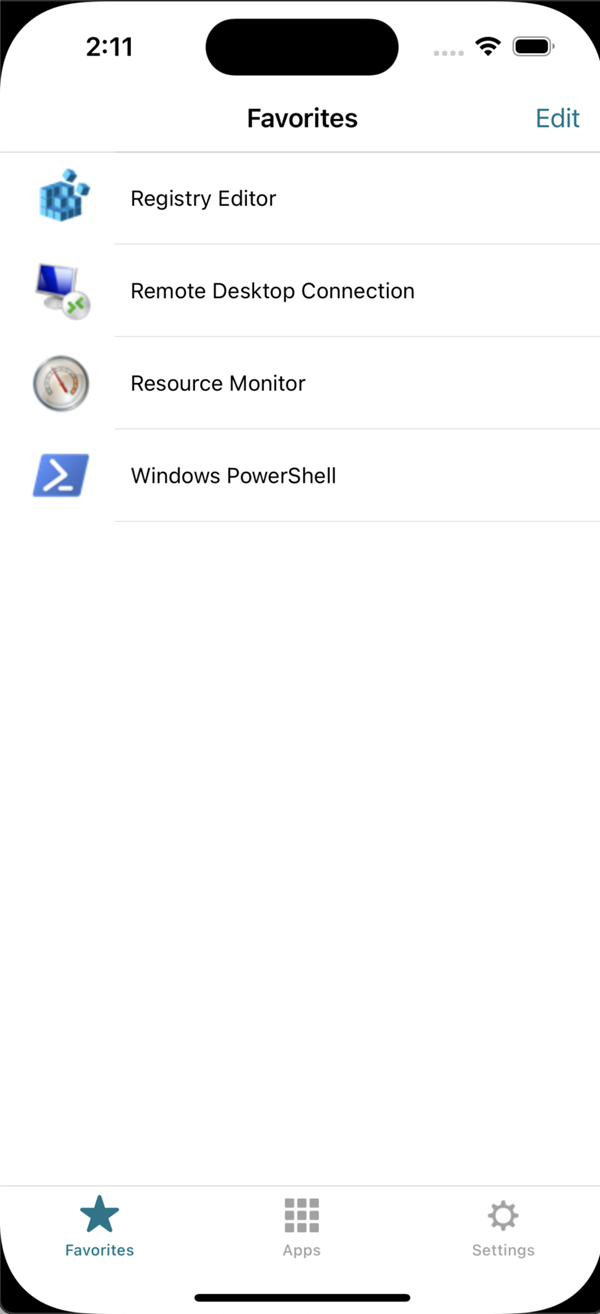

次の画像は新しいUIです:

Citrix Gateway

リモートのユーザーがCitrix Gatewayを介してCitrix Endpoint Management環境に接続できるようにするには、StoreFrontと通信するように証明書を構成します。 このアクセスを有効にする方法は、Citrix Endpoint Managementのエディションによって異なります。

ネットワークでCitrix Endpoint Managementを展開する場合、Citrix GatewayとStoreFrontを統合することでCitrix Gatewayを経由して内部ユーザーやリモートユーザーがStoreFrontに接続できます。 ユーザーは、StoreFrontに接続してXenAppの公開アプリケーションやXenDesktopの仮想デスクトップにアクセスします。 ユーザーは、Citrix Workspaceアプリを使用して接続を行います。

Secure Web Gateway

このトピックの内容は、Web Interface環境にのみ適用されます。

Secure Web Gatewayを通常モードまたはリレーモードのどちらかで使用して、Citrix Workspaceアプリとサーバーの間に保護された通信チャネルを提供できます。 Secure Web Gatewayを通常モードで使用している場合は、Citrix Workspaceアプリ側での構成は不要です。 エンドユーザーがWeb Interfaceを使用して接続していることを確認します。

Citrix WorkspaceアプリがSecure Web Gatewayサーバーに接続するときは、リモートのWeb Interfaceサーバーで構成されている設定が使用されます。

Secure Web Gateway Proxyがセキュリティで保護されたネットワーク内のサーバーにインストールされている場合は、Secure Web Gateway Proxyをリレーモードで使用できます。 ただし、リレーモードで使用する場合、Secure Web Gatewayサーバーはプロキシサーバーとして機能するため、Citrix Workspaceアプリで次の項目を構成する必要があります:

- Secure Web Gatewayサーバーの完全修飾ドメイン名(FQDN)。

- Secure Web Gatewayサーバーのポート番号。

注

Secure Web Gatewayバージョン2.0では、リレーモードはサポートされていません。

完全修飾ドメイン名には、以下の3つの要素を順に指定する必要があります:

- ホスト名

- サブドメイン名

- 最上位ドメイン名

たとえば、my_computer.example.comは完全修飾ドメイン名です。ホスト名(my_computer)、サブドメイン名(example)、最上位ドメイン名(com)が順に指定されています。 サブドメイン名と最上位ドメイン名の組み合わせ(my_company. com)をドメイン名といいます。

プロキシサーバー

プロキシサーバーは、ネットワークから外部へのアクセスや外部からネットワークへのアクセスを制限して、Citrix Workspaceアプリとサーバー間の接続を制御するために使います。 Citrix Workspaceアプリは、SOCKSプロトコルとセキュアプロキシプロトコルの両方をサポートしています。

Citrix WorkspaceアプリでCitrix Virtual Apps and Desktopsサーバーと通信する場合、プロキシサーバー設定が使用されます。 プロキシサーバー設定は、Web Interfaceサーバーでリモートで構成されます。

Citrix WorkspaceアプリがWebサーバーと通信する場合、プロキシサーバー設定を使用します。 各ユーザーデバイス上のデフォルトのWebブラウザーで、プロキシサーバー設定を構成します。

ファイアウォール

ネットワークファイアウォールは、送信先アドレスとポート番号に基づいてパケットを通過させたりブロックしたりできます。 ファイアウォールが使用されている環境では、Citrix WorkspaceアプリとWebサーバーおよびCitrix製品のサーバーとの通信がファイアウォールでブロックされないように設定する必要があります。 ユーザーデバイスからWebサーバーへの通信のため、ファイアウォールでHTTPトラフィックを許可する必要があります。 通常、セキュアなWebサーバーが使用されている場合、HTTPトラフィックは標準のHTTPポート80または443を経由します。 また、Citrix製品サーバーの通信では、ポート1494とポート2598の受信ICAトラフィックがファイアウォールを通過できるように設定します。

ファイアウォールによるネットワークアドレス変換(NAT:Network Address Translation)を使用している場合は、Web Interfaceを使って内部アドレスから外部アドレスおよびポートへのマッピングを定義できます。 たとえば、Citrix Virtual Apps and DesktopsおよびCitrix DaaS(Citrix Virtual Apps and Desktopsサービスの新名称)のサーバーに代替アドレスが設定されていない場合は、Web InterfaceからiOS向けCitrix Workspaceアプリに代替アドレスが提供されるように設定できます。 これにより、iOS向けCitrix Workspaceアプリでのサーバー接続で、外部アドレスおよびポート番号が使用されるようになります。

TLS

Citrix WorkspaceアプリはXenAppおよびXenDesktopとのTLS接続に、以下の暗号の組み合わせを使用したTLS 1.2と1.3をサポートします:

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_RC4_128_MD5

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

注

iOS 9以降で実行されているCitrix Workspaceアプリまたはバージョン21.2.0は、以下の暗号の組み合わせをサポートしません:

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_RC4_128_MD5

Transport Layer Security(TLS)は、SSLプロトコルの最新の標準化バージョンです。 IETF(Internet Engineering TaskForce)が、TLSの公開標準規格の開発をNetscape Communicationsから引き継いだときに、SSLという名前をTLSに変更しました。

TLSは、サーバーの認証、データの暗号化、メッセージの整合性の確認を行って、データ通信をセキュアに保護します。 米国政府など、 データ通信を保護するためにTLSの使用を必須としている組織もあります。 このような組織では、さらにFIPS 140(Federal Information Processing Standard)などのテスト済み暗号化基準の使用を義務付けられる場合があります。 FIPS 140は、暗号化の情報処理規格です。

Citrix Workspaceアプリは、ビット長1024、2048および、3072のRSAキーをサポートします。 さらに、ビット長4096のRSAキーを持つルート証明書がサポートされます。

注

- Citrix Workspaceアプリは、プラットフォーム(iOS)の暗号化機能をCitrix WorkspaceアプリとStoreFrontの接続に使用します。

TLSの構成および有効化

TLSのセットアップは、以下の2つの手順で行います:

- Citrix Virtual Apps and DesktopsサーバーおよびWeb Interfaceサーバー上でSSL Relayをセットアップし、必要なサーバー証明書を入手してインストールします。

- ユーザーデバイス上で、ルート証明書をインストールします。

ユーザーデバイスへのルート証明書のインストール

TLS機能が有効になっているCitrix WorkspaceアプリとCitrix Virtual Apps and Desktops間の通信をセキュアに保護するには、ルート証明書がユーザーデバイスにインストールされている必要があります。 このルート証明書は、サーバー証明書上の証明機関の署名を検証できます。

iOSには、何百もの商用ルート証明書がプリインストールされています。 それ以外の証明書を使用する場合は、該当する証明機関からルート証明書を入手して、各ユーザーデバイスにインストールする必要があります。

組織の方針によっては、デバイスへのルート証明書のインストールはエンドユーザーではなく管理者が行うことができる場合があります。 ルート証明書を簡単および確実にインストールするには、iOSのキーチェーンにその証明書を追加します。

ルート証明書をキーチェーンに追加するには

- 証明書ファイルをメール添付で自分に送信します。

- 証明書ファイルをデバイスで開きます。 この操作により、キーチェーンアクセスアプリケーションが自動的に起動します。

- プロンプトに従って証明書を追加します。

-

iOS 10を起動してiOSの[設定] > [情報] > [証明書信頼設定]から証明書が信頼されていることを確認します。

[証明書信頼設定]で、[ルート証明書の完全な信頼を有効にする]のセクションを参照します。証明書が完全に信頼されていることを確認してください。

ルート証明書がインストールされます。 TLSが有効なクライアントおよび他のアプリケーションは、TLSでルート証明書を使用できます。

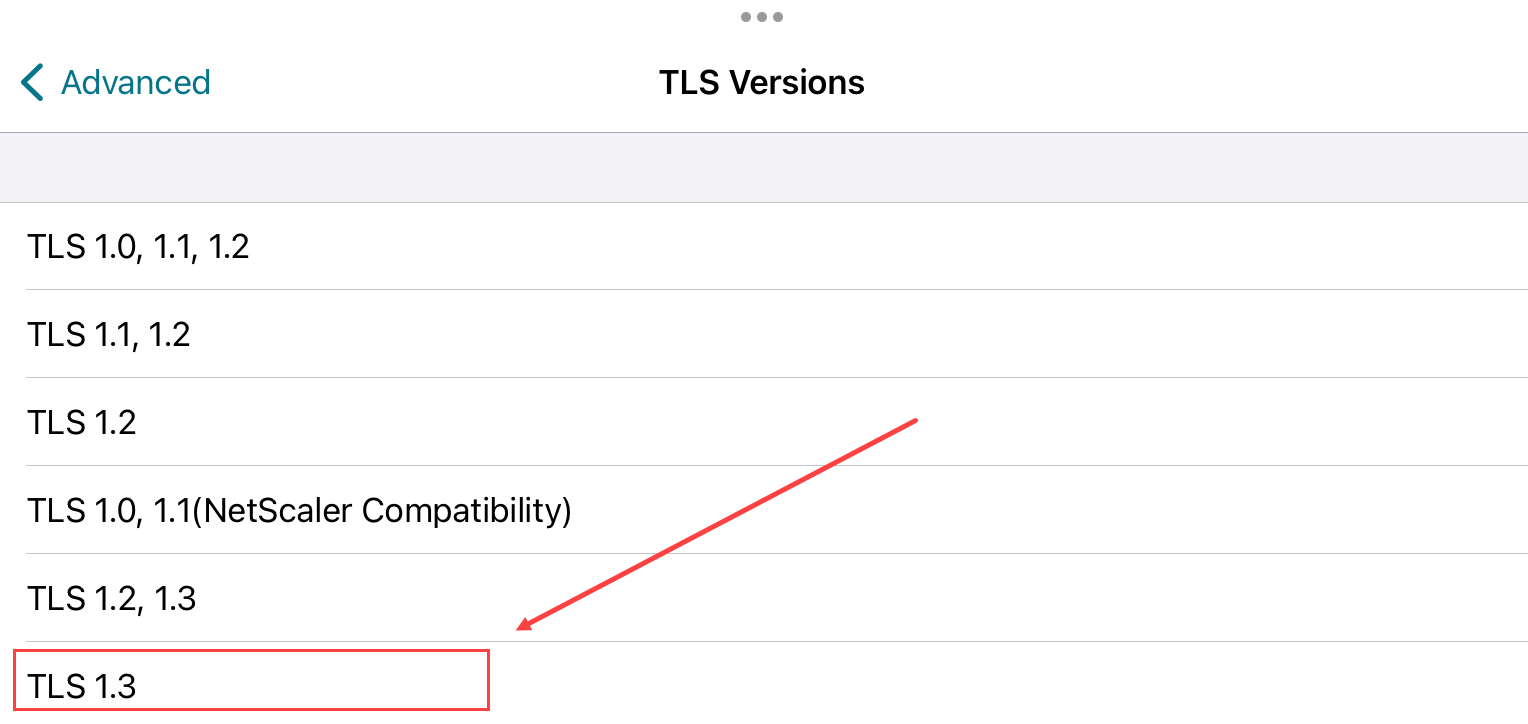

Transport Layer Security 1.3のサポート

23.9.0以降、iOS向けCitrix WorkspaceアプリがTransport Layer Security(TLS)1.3をサポートするようになり、パフォーマンスと効率が向上しました。 TLS 1.3は、強力な暗号の組み合わせと1回限りのセッションキーによる堅牢なセキュリティを提供します。

エンドユーザーがiOS向けCitrix Workspaceアプリでこの機能を有効にするには、次の手順を実行します。

- [詳細設定] > [TLSバージョン]に移動します。

- [TLSバージョン] を選択します。

DTLS 1.2のサポート

バージョン24.7.0以降、iOS向けCitrix WorkspaceアプリではDTLSプロトコルバージョン1.2がサポートされます。 DTLS 1.2では、堅牢な暗号化アルゴリズム、より優れたハンドシェイクプロトコル、さまざまな攻撃に対する保護機能など、以前のバージョンから機能が強化され、向上しています。 このプロトコルは全体的なセキュリティを向上させます。

注

DTLSプロトコルバージョン1.2で問題が発生した場合、iOS向けCitrix Workspaceアプリは以前のサポート対象バージョンにシームレスにフォールバックします。

Citrix Device Postureサービスのサポート

2402バージョン以降、iOS向けCitrix WorkspaceアプリはCitrix Device Postureサービスをサポートします。 Citrix Device Postureサービスは、エンドデバイスがCitrix DaaS(仮想アプリおよびデスクトップ)またはCitrix Secure Private Accessリソースにアクセスするために満たす必要のある特定の要件を管理者が適用するために役立つ、クラウドベースのソリューションです。

iOS向けCitrix Workspaceアプリの場合、Device PostureはCitrix WorkspaceアプリバージョンとiOSデバイスのオペレーティングシステムバージョンのスキャンのみをサポートします。

詳しくは、Device Postureのドキュメントを参照してください。

注:

この機能はクラウドストアでのみサポートされています。

XenAppおよびXenDesktopサイト

XenAppおよびXenDesktopサイトを構成するには:

重要:

- Citrix Workspaceアプリは、Citrix Secure Gateway 3.xをサポートするXenAppおよびXenDesktopサイトを使用します。

- Citrix Workspaceアプリは、Citrix Secure Gateway 3.xをサポートするCitrix Virtual Apps Webサイトを使用します。

- XenAppおよびXenDesktopサイトは、1要素認証のみをサポートします。

- Citrix Virtual Apps Webサイトは、1要素認証と2要素認証の両方をサポートします。

- すべての組み込みブラウザーは、Web Interface 5.4をサポートします。

この構成を実行する前に、Citrix GatewayをインストールしてWeb Interfaceと連動するように構成します。 これらの手順は運用環境に合わせて適宜変更できます。

Citrix Secure Gateway接続を使用する環境では、Citrix Workspaceアプリ上でCitrix Gatewayオプションを構成しないでください。

Citrix Workspaceアプリでは、そのユーザーがアクセスできるアプリケーションの情報をXenAppおよびXenDesktopサイトから取得します。 その過程で、デバイス上で実行中のCitrix Workspaceアプリに情報が表示されます。 同様に、従来のSSLベースのCitrix Virtual Apps接続にWeb Interfaceを使用できます。 同じSSLベースの接続に対して、Citrix Gatewayを構成できます。 Web Interface 5.x上で動作するXenAppおよびXenDesktopサイトには、この構成機能が組み込まれています。

Citrix Secure Gatewayからの接続をサポートするようにXenAppおよびXenDesktopサイトを構成します:

- XenApp and XenDesktopサイトで[Manage secure client access] > [Edit secure client access]の順に選択します。

- [Access Method]を [Gateway Direct] に変更します。

- Secure Web Gatewayの完全修飾ドメイン名(FQDN)を入力します。

- Secure Ticket Authority(STA)の情報を入力します。

注

Citrix Secure Gatewayの場合、Citrix定義のデフォルトのパス(//XenAppServerName/Citrix/PNAgent)を使用することをお勧めします。 デフォルトのパスを使用すると、エンドユーザーは接続先のSecure Web GatewayのFQDNを指定できます。 XenAppおよびXenDesktopサイトにあるconfig.xmlファイルへのフルパスを使用しないでください。 例:(//XenAppServerName/CustomPath/config.xml)。

Citrix Secure Gatewayを構成するには

-

Citrix Secure Gateway構成ウィザードを使用してゲートウェイを構成します。

Citrix Secure Gatewayは、XenApp Serviceサイトをホストするセキュアネットワーク内のサーバーに対応します。

間接オプションを選択した後、Secure Web GatewayサーバーのFQDNパスを入力し、ウィザードを進めます。

-

ユーザーデバイスからの接続をテストして、Secure Web Gatewayのネットワークと証明書の割り当てが正しく設定されていることを確認します。

モバイルデバイスを構成するには

- Citrix Secure Gatewayアカウントを追加する場合、[アドレス] フィールドに一致するCitrix Secure GatewayサーバーのFQDNを入力します:

- 既定のパス(/Citrix/PNAgent)を使ってXenAppおよびXenDesktopサイトを作成した場合は、Secure Web GatewayのFQDNを次のように入力します。FQDNofSecureGateway.companyName.com

- 既定のパスを使わずXenAppおよびXenDesktopサイトのパスをカスタマイズした場合は、config.xmlファイルへのパスを、次のように入力します。FQDNofSecureGateway.companyName.com/CustomPath/config.xml

- アカウントを手動で構成する場合は、Citrix Gatewayオプションの [新規アカウント] ダイアログをオフにします。