セキュリティ

ProGuardの有効化によるセキュリティ保護

難読化によるAndroid向けCitrix Workspaceのセキュリティ保護のために、ProGuardを有効にしました。 ProGuardはコードのさまざまな部分の名前を変更するため、スタックトレースの検査が防止され、Workspaceアプリがセキュアになります、 ProGuardは、アプリのクラス、メソッド、フィールドの名前を短くすることで、アプリのサイズも縮小します。

暗号化

この機能は、安全な通信プロトコルにとって重要な変更です。 接頭辞が「TLS_RSA_」の暗号の組み合わせは、Forward Secrecyを提供せず、強度が低いと見なされています。

暗号の組み合わせTLS_RSA_は完全に削除されました。 より高度な暗号の組み合わせTLS_ECDHE_RSA_がリリース20.6.5以降でサポートされています。 環境が暗号の組み合わせTLS_ECDHE_RSA_で構成されていない場合、暗号化の強度が弱いため、クライアントの起動はサポートされません。

次の高度な暗号の組み合わせがサポートされます:

TLS v1.2のサポート:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS v1.3のサポート:

- TLS_AES_256_GCM_SHA384

- TLS_AES_128_GCM_SHA256

Transport Layer Security 1.3のサポート

Android向けCitrix WorkspaceアプリがTransport Layer Security(TLS)1.3をサポートするようになりました。 これにより、パフォーマンスと効率性が向上します。 TLS 1.3は、強力な暗号の組み合わせと1回限りのセッションキーによる堅牢なセキュリティを提供します。

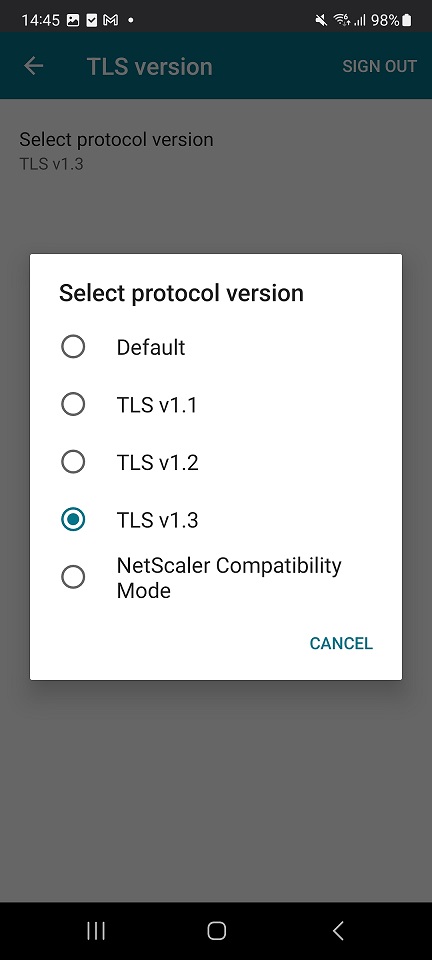

エンドユーザーがAndroid 向けCitrix Workspaceアプリでこの機能を有効にするには、次の手順を実行します。

- Citrix Workspaceアプリの[設定] > [TLSバージョン]に移動します。

-

[プロトコル バージョンの選択] オプションをタップし、[TLS v1.3] を選択します。

詳細については、「暗号化」を参照してください

詳しくは、ヘルプドキュメントで「TLSバージョン」を参照してください。

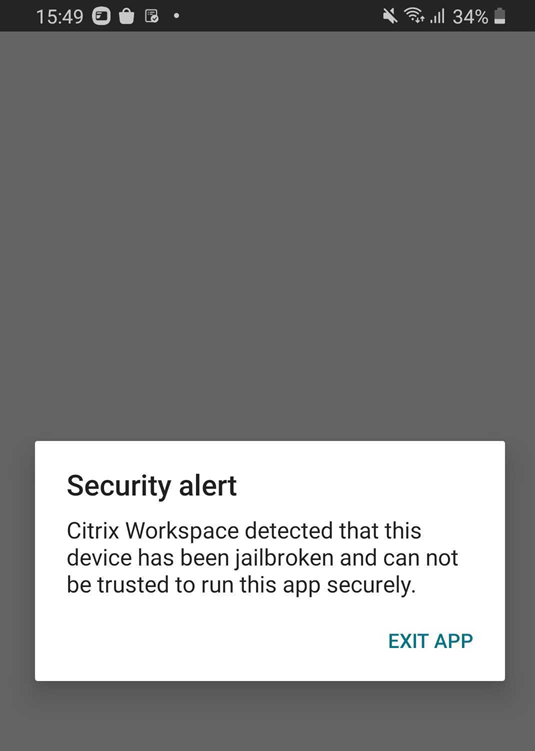

ジェイルブレイクされたデバイス

ユーザーがジェイルブレイクされたAndroidデバイスで接続することにより、展開環境のセキュリティを侵害する可能性があります。 ジェイルブレイクしたデバイスは、その所有者によりセキュリティ権限が変更され、特定のセキュリティ保護機能を効果的にバイパスします。 Android向けCitrix WorkspaceアプリがジェイルブレイクされたAndroidデバイスの基本検出を実行すると、アプリはユーザーにアラートを表示します。

環境のセキュリティをさらに保護するために、StoreFrontまたはWeb Interfaceを構成して、検出したジェイルブレイクされたデバイスがアプリを実行できないようにすることができます。

注

Citrix Workspaceアプリは、ジェイルブレイクされたデバイスを検出すると、データを保護しセキュリティを維持するために、自身を非アクティブ化します。 これにより、不正な変更が加えられたデバイスではアプリを使用できなくなります。

要件:

- Android向けCitrix Workspaceアプリ24.7.0以降。

- StoreFrontまたはWeb Interfaceへの管理者アカウントによるアクセス。

検出したジェイルブレイクされたデバイスがアプリを実行できないようにするには:

- StoreFrontまたはWeb Interfaceサーバーに管理者特権を持つユーザーとしてサインインします。

-

default.icaファイルを見つけます。このファイルは以下のいずれかの場所にあります:

-

C:\\inetpub\\wwwroot\\Citrix\\*ストア名* conf(Microsoftインターネット インフォメーションサービス) -

C:\\inetpub\\wwwroot\\Citrix\\**ストア名*\\App _Data(Microsoft インターネットインフォメーションサービス) -

./usr/local/tomcat/webapps/Citrix/XenApp/WEB-INF(Apache Tomcat)

-

-

[Application]セクションに次の行を追加します:

AllowJailBrokenDevices=OFF - ファイルを保存してStoreFrontまたはWeb Interfaceサーバーを再起動します。

StoreFrontサーバーを再起動した後は、ジェイルブレイクされたデバイスについての通知を受け取ったユーザーはStoreFrontまたはWeb Interfaceサーバーからアプリを起動できません

検出したジェイルブレイクされたデバイスでアプリを実行できるようにするには:

AllowJailBrokenDevicesを設定しない場合、デフォルトの動作ではジェイルブレイクされたデバイスについてユーザーに通知が表示されますが、依然としてアプリケーションの起動が許可されます。

ジェイルブレイクされたデバイスでのアプリの実行をユーザーに明確に許可するには、AllowJailBrokenDevices=ONを設定します。

AllowJailBrokenDevicesをONに設定すると、ユーザーはジェイルブレイクされたデバイスについて通知を受け取りますが、StoreFrontまたはWeb Interfaceサーバー経由でアプリケーションを実行できます。