この記事は機械翻訳されています.免責事項

Windows ログオン前に常にオン

Secure Private Access Always On 接続により、管理対象デバイスは、Windows ログオンの前 (マシン トンネルのみ) と後に常に企業ネットワークに接続されるようになります。 Always On 機能は、ユーザーが Windows システムにログインする前に、マシン レベルの VPN トンネルを確立します。 ユーザーがログオンすると、マシン レベルの VPN トンネルがユーザー レベルの VPN トンネルに置き換えられます。 アプリケーション アクセスは、マシン レベル トンネルの場合はマシンに割り当てられたポリシー、ユーザー レベル トンネルの場合はユーザーに割り当てられたポリシーに基づいて行われます。

Windows ログオン前のセキュア プライベート アクセス Always On (マシン トンネル) 機能は、次のマシンでサポートされています。

- Active Directory ドメインに参加している Windows マシン

- ハイブリッドドメインに参加したWindowsマシン

Windows ログオン前の Always On は、Active Directory によるコンピューター デバイス証明書ベースの認証を使用して認証されます。

デバイス証明書は、Active Directory エンタープライズ証明機関 (CA) によって発行されます。 デバイス証明書は、ドメインに参加している Windows マシンごとに一意です。

注意:

- 1 層から多層までの Microsoft エンタープライズ証明機関がサポートされています。

-

Windows ログオン後のセキュア プライベート アクセス Always On (ユーザー トンネル) は、Active Directory の次のいずれかの自動ログオン認証方法によって実現されます。

- ウィンドウ ログオン時に提供される Active Directory 資格情報を使用して、Citrix Secure Access クライアントにシングル サインオン (SSO) します。 2 番目の要素が構成されている場合、SSO は機能しません。

- Citrix Gateway / Adaptive Authentication 構成を使用した Kerberos ベースの SSO。 詳細については、「 オンプレミスの Citrix Gateway を ID プロバイダーとして Citrix Cloud に接続し、Adaptive Authentication をプロビジョニングする 」および「 Adaptive Authentication のプロビジョニング」を参照してください。

-

Windows ログオン後のセキュア プライベート アクセス Always On (ユーザー トンネル) は、Entra ハイブリッド参加マシンの次の自動ログオン認証方法、Microsoft Entra 認証のプライマリ更新トークン (PRT) を使用した SSO によって実現されます。

Workspace Configuration\Customize\Preferences-Federated Identity Provider Sessions に移動してトグルを無効にし、ADFS を無効にします。

Always On はどのように機能しますか?

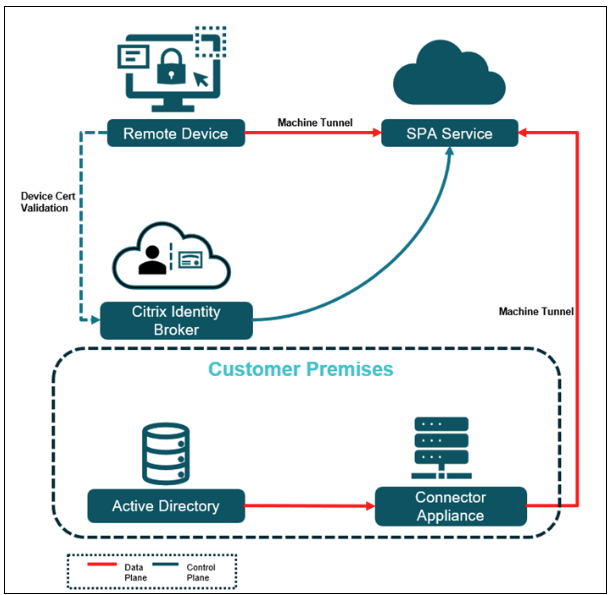

次の図は、Windows ログオン前の Always On 機能のワークフローを示しています。

- Citrix Identity Broker は、起動直後にデバイス証明書を検証してデバイスを認証します。 デバイス証明書の検証手順は次のとおりです。

- クライアントは、Secure Private Access 管理コンソールにアップロードされた CA 証明書に基づいてデバイス証明書を提示します。

- Citrix ID プロバイダーは、デバイス証明書ベースの認証を実行します。

- Citrix ID プロバイダーは次の詳細を確認します。

- デバイス証明書の署名

- CRLベースのデバイス証明書失効チェック

- Active Directory コンピュータ オブジェクトに対してデバイス証明書を検証する

- デバイス証明書の検証が成功すると、アクセス ポリシーに基づいて、デバイスと企業内のリソースの間に安全なマシン トンネルが確立されます。

- Active Directory へのアクセスを許可すると、Windows ログオンは Active Directory を使用してユーザー資格情報を認証し、パスワードの有効期限とパスワードの変更をサポートします。

- Windows ログオン後、マシン レベルのトンネルは、自動ログオンによるユーザー トンネルに自動的に置き換えられます。 ユーザー トンネルが失敗または切断されると、接続はマシン トンネルにフォールバックします。

- 自動ログイン機能は、Active Directory およびハイブリッド Entra ID 環境でサポートされています。

Active Directory と Entra Hybrid AD の構成

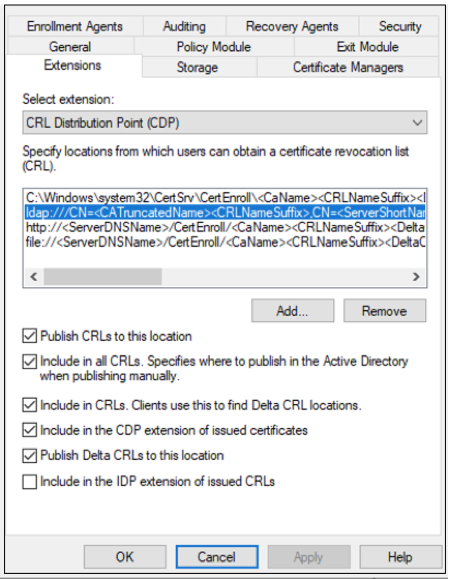

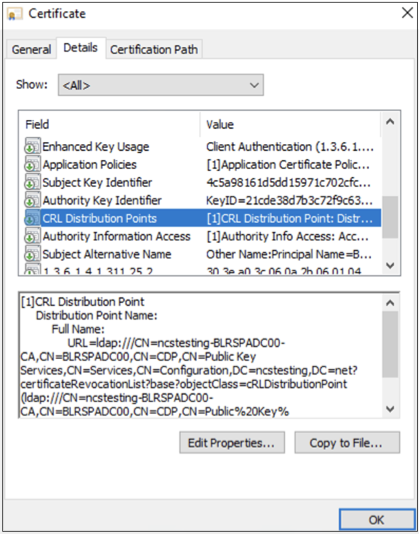

Always On の前提条件として、Windows マシンは Active Directory または Entra Hybrid に参加している必要があります。 Always On マシン認証用のデバイス証明書を発行するには、Active Directory エンタープライズ証明機関が必要です。 証明書の失効は、証明機関の LDAP URL 構成を使用した CDP 拡張機能に基づいて検証されます。

デバイス証明書登録構成

デバイス証明書の登録には次の手順が含まれます。

- Active Directory エンタープライズ証明機関は、マシン認証用のデバイス証明書を発行します。

-

証明機関は、CRL 配布ポイント (CDP) 拡張用に公開された LDAP URL を持っている必要があります。

-

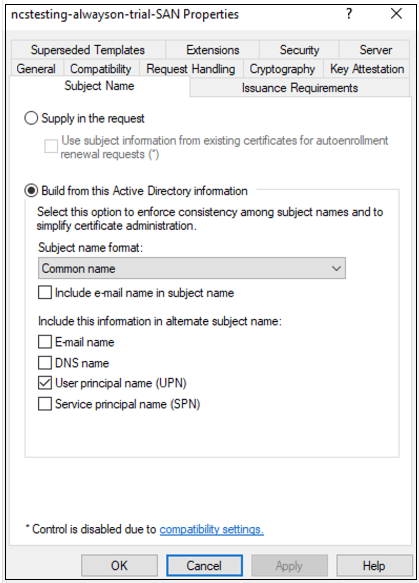

次の詳細を含むデバイス証明書を登録するには、この証明機関の証明書テンプレートを作成する必要があります。

- 証明書テンプレート スナップインを開き、 コンピューター または ワークステーション認証 (推奨) テンプレートのいずれかを複製します。

- 証明書に新しい名前を指定します。

-

サブジェクト名 タブに切り替えて、 サブジェクト名の形式 設定を 共通名に変更し、代替サブジェクト名に含める ユーザー プリンシパル名 (UPN) をチェックします。

-

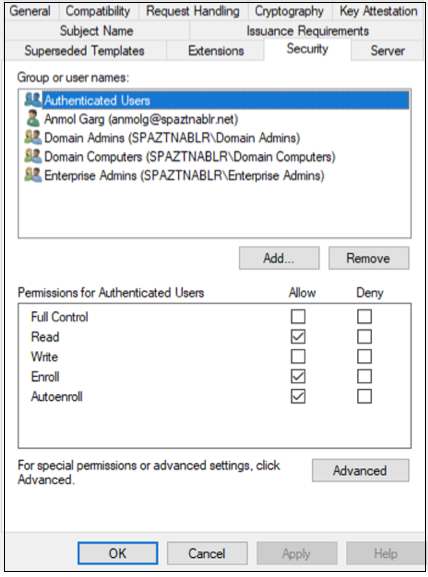

セキュリティ タブに切り替えて、新しい証明書テンプレートを自動登録するセキュリティ グループ (コンピューター アカウントのみを含む) を追加します。 追加したグループを選択し、 許可 を 自動登録に対して選択します。

注意:

上の画像では、 認証済みユーザー (すべてのコンピューター オブジェクト) が新しい証明書テンプレートを登録/自動登録できます。

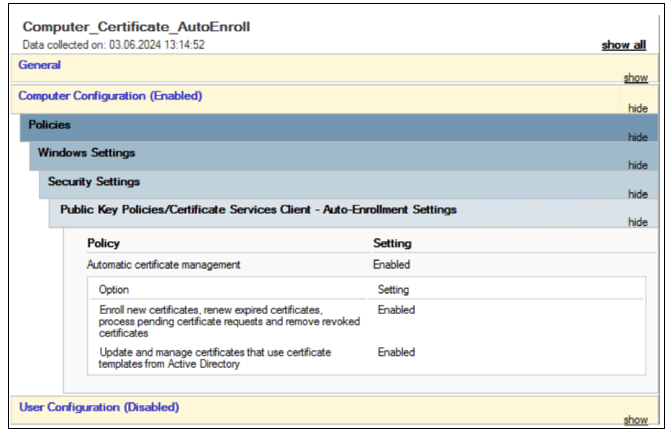

- (オプション) 自動証明書登録を許可するグループ ポリシー オブジェクト (GPO) を作成し、それを組織単位 (OU) またはドメイン レベルにバインドします。

セキュアプライベートアクセス構成

Windows ログオン前に Always On を構成する (マシン トンネル)

- セキュア プライベート アクセス > 設定 に移動し、 マシン ベース認証をクリックします。

- 「ユーザーがログオンする前にマシン レベルのトンネルを強制する 」トグル スイッチをスライドして、Windows ログオン前の常時オン機能を有効にします。

-

CA 証明書をアップロードします。 CA 証明書のアップロードをクリックし、証明書を選択して 開くをクリックします。

- ルート CA と中間 CA の両方の証明書がサポートされています。 アップロードする証明書は PEM 形式で、チェーン全体を含んでいる必要があります。 証明書は、中間証明書からルート CA まで生成する必要があります。

-

証明書が CER 形式の場合は、Linux または Mac ターミナルで次のコマンドを実行して、証明書を PEM 形式に変換します。 証明書を PEM 形式に変換した後、Secure Private Access ユーザー インターフェイスで証明書をアップロードします。

openssl x509 -in /Users/t_abhishes2/Downloads/cert12.crt out/Users/t_abhishes2/Downloads/cer_pem12_ao.pem

- TCP/UDP サーバーとして Active Directory にアクセスするための TCP/UDP アプリケーションを作成します。 たとえば、Active Directory ドメイン、IP アドレス、ポートなどです。 これは、AD 資格情報を使用した Windows ユーザー ログオン用です。 TCP/UDP アプリの作成の詳細については、「 管理者構成 – TCP/UDP アプリへの Citrix Secure Access クライアントベースのアクセス」を参照してください。

- Windows ログオン前およびユーザー レベルのトンネル移行前にアクセスする必要がある場合は、追加のアプリケーションを作成します。

-

アクセス ポリシーを作成し、ドメインに参加しているマシンまたはその AD グループにアクセスを提供します。

- Secure Private Access 管理コンソールで、 アクセス ポリシー、 をクリックし、 ポリシーの作成をクリックします。

- ポリシー名とポリシーの説明を入力します。

- アプリケーションで、このポリシーを適用するアプリまたはアプリのセットを選択します。

-

ポリシーのルールを作成するには、[ ルールの作成 ] をクリックします。

- ルール名とルールの簡単な説明を入力し、[ 次へ] をクリックします。

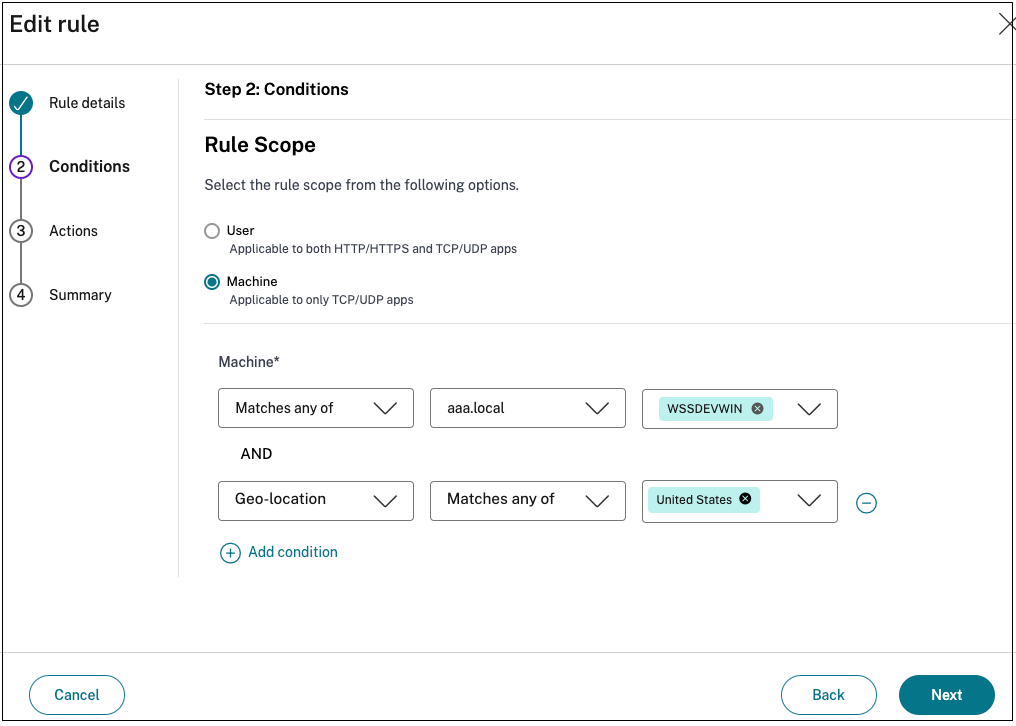

- ルールスコープで、 マシンを選択します。

注意:

マシンを選択すると、マシンレベルのトンネルは単一要素認証に基づいているため、アクセス権限が制限されます。 - 一致条件とドメインを選択し、ポリシーを適用するマシン/グループを検索します。 必要に応じて条件を追加します。 完了したら[Next]をクリックします。 - のいずれかに一致 – フィールドにリストされている名前のいずれかに一致し、選択したドメインに属するマシン/グループのみアクセスが許可されます。 - いずれにも一致しません – フィールドにリストされ、選択したドメインに属するマシン/グループを除くすべてのマシン/グループにアクセスが許可されます。

-

条件評価に基づいて適用する以下のアクションのいずれかを選択します。

- アクセスを許可する

- アクセスを拒否

-

次へ、 をクリックし、 完了をクリックします。

-

(オプション) 地理的位置やネットワークの場所などに関する追加のルールを作成します。 詳細については、「 アクセス ポリシーを構成する」を参照してください。

ポリシーは「アクセス ポリシー」ページに表示されます。 デフォルトでは、ポリシーに優先順位が割り当てられます。 値の低い優先度が最も高くなります。 優先順位番号が最も低いポリシーが最初に評価されます。 ポリシーが定義された条件と一致しない場合は、次のポリシーが評価されます。 条件が一致する場合、他のポリシーはスキップされます。

コネクタアプライアンスの構成

コネクタ アプライアンスは、Always On Device 証明書認証のために、デバイス証明書の検証、証明書失効チェック (CRL)、およびデバイス オブジェクトの検証を実行します。 デバイス証明書認証をサポートするには、コネクタ アプライアンスが Active Directory ドメインにドメイン参加している必要があります。

クライアント構成

- Always On サポートが必要な Windows マシンは、Active Directory または Entra ID ハイブリッドにドメイン参加している必要があります。

- Windows マシンは、常にセキュアなプライベート アクセスを実現するために、エンタープライズ証明機関からデバイス証明書を登録する必要があります。

-

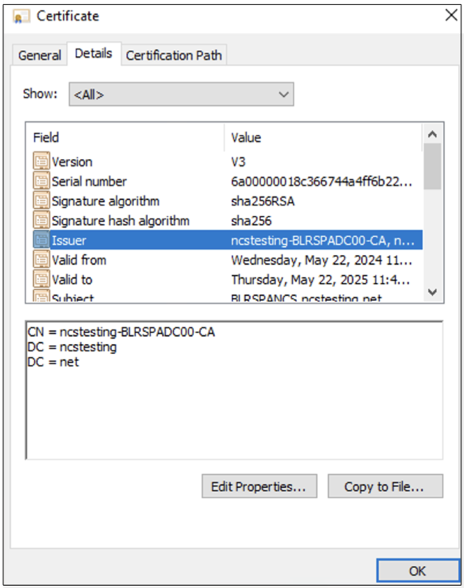

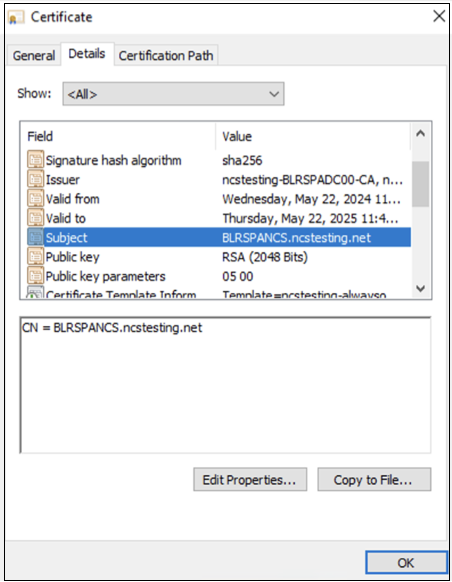

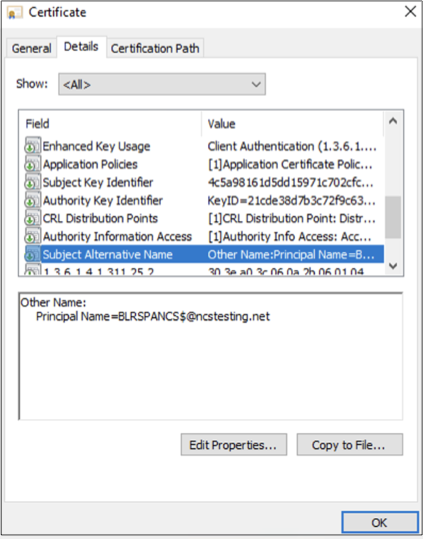

デバイス証明書の属性には、次の詳細が含まれている必要があります。

-

デバイス証明書の発行者名は、Secure Private Access 管理コンソールにアップロードされた CA 証明書の共通名と一致する必要があります。

-

件名にはコンピューターの共通名が含まれている必要があります。

-

サブジェクト代替名 (SAN) には、コンピューターの UPN が含まれている必要があります。

-

CRL 配布ポイントには適切な LDAP URL が含まれている必要があります。

-

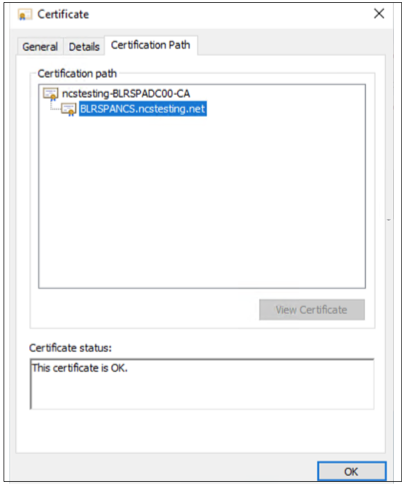

認証パスは、証明機関チェーンに適切である必要があります。

-

-

Always On 用の Citrix Secure Access クライアントをインストールします。

-

Windows ログオン前に Always On を有効にするには、クライアントに次のレジストリを作成する必要があります。

-

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client の CloudAlwaysOnURL 。

レジストリタイプ - STRING

レジストリ値 -

<Customer Workspace FQDN>(例: company.cloud.com) -

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client の AlwaysOnService 。

レジストリタイプ - DWORD

レジストリ値 - 0x00000002

-

Windows ログオン後に Always On を構成する (マシン/ユーザー トンネル)

Windows ログオンが成功すると、Citrix Secure Access クライアントでユーザー ログインが成功するまでマシン トンネルが継続されます。

- ユーザーの自動ログインが成功すると、マシン トンネルはユーザー トンネルに移行されます。

- ユーザーの自動ログインが失敗した場合、マシン トンネルは続行されます。

- ユーザー トンネルが切断されると、接続は自動的にマシン トンネルにフォールバックします。

Windows ログオン後のユーザー自動ログオンは、Workspace 認証構成の次の認証方法でサポートされます。

- Active Directory によるワークスペース認証 (2 番目の要素なし) - AD 資格情報 SSO

- Kerberos SSO で構成された Citrix Gateway/Adaptive Auth によるワークスペース認証

- Azure Active Directory を使用したワークスペース認証 (Microsoft Entra 認証のプライマリ更新トークン (PRT) を使用した SSO)。

注意:

Workspace Configuration\Customize\Preferences-Federated Identity Provider Sessions に移動してトグルを無効にし、ADFS を無効にします。

制限事項

- コンピュータの UPN ホスト名は 15 文字を超えてはなりません。

- Windows 自動ログオン (初回ユーザー (FTU)) ケースは、マシンがドメインに参加しており、デバイス証明書が存在する場合にのみサポートされます。

- Windows ログオン前の Always On 機能は、Windows 10 以降のバージョンでのみサポートされます。

- Windows ログオン前の Always On 機能は、Windows Server オペレーティング システムではサポートされていません。

- Windows ログオン前の Always On 機能は、Cloud Connector ではサポートされていません。 コネクタ アプライアンスを優先コネクタとして選択していない場合でも、マシン トンネル トラフィックはコネクタ アプライアンスを経由します。