認証を求められるシナリオ

Secure Hubでは、ユーザーの認証が必要になり、デバイスで資格情報の入力が求められるさまざまなシナリオがあります。

シナリオは次の要因によって異なります:

- Endpoint Managementコンソール設定でのMDXアプリポリシーおよびクライアントプロパティの設定。

- 認証が行われるのがオフラインかオンラインか(デバイスはEndpoint Managementへのネットワーク接続が必要)。

また、ユーザーが入力する資格情報の種類(Active Directoryパスワード、Citrix PINやパスコード、ワンタイムパスワード、指紋認証(iOSではTouch ID)も、認証の種類や頻度によって異なります。

最初に、認証を求められる結果となるシナリオについて説明します。

-

デバイスの再起動: ユーザーは、デバイスを再起動する場合、Secure Hubで再認証する必要があります。

-

非アクティブなオフライン(タイムアウト): デフォルトでアプリパスコードのMDXポリシーが有効になっていると、Endpoint Managementのクライアントプロパティ「Inactivity Timer」が機能します。Inactivity Timerは、セキュアコンテナを使用するすべてのアプリにおいて、ユーザーアクティビティのない状態で経過する最大時間を制限します。

指定された時間内にユーザーアクティビティがないと、ユーザーはデバイスのセキュアコンテナに資格情報を再入力しなければなりません。たとえば、Inactivity Timerの有効期限が切れている場合は、ユーザーがデバイスを置いてその場を離れても、ほかのユーザーがそのデバイスを使ってコンテナ内の機密情報にアクセスすることはできません。Inactivity Timerの設定はEndpoint Managementコンソールで行います。デフォルトは15分です。[オン] に設定されたアプリパスコードとInactivity Timerの組み合わせは、認証を求められるシナリオの多くに影響します。

-

Secure Hubからのサインオフ:Secure Hubからサインオフすると、Secure HubやMDXアプリの次回アクセス時に、アプリパスコードのMDXポリシーとInactivity Timerの状態で定められた通りに、パスコード入力を求めるメッセージが表示されるため、ユーザーは再入力の必要があります。

-

最大オフライン期間:このシナリオはアプリ単位のMDXポリシーによって引き起こされるので、個別のアプリにのみ当てはまります。MDXポリシーの最大オフライン期間は、デフォルトで3日です。Secure Hubでアプリをオフラインで実行できる最大期間が経過すると、アプリ使用権の確認とポリシー更新のために、Endpoint Managementからのチェックインが必要になります。チェックインが行われると、Secure Hubでアプリのオンライン認証が求められます。MDXアプリを使用する前に、パスコードを再入力する必要があります。

最大オフライン期間とアクティブなポーリング周期の関係に注意してください。

- アクティブなポーリング周期とは、アプリがEndpoint Managementからチェックインして、アプリのロックやワイプなどのセキュリティ操作を実行する周期のことです。またアプリは、アプリのポリシー更新もチェックします。

- アクティブなポーリング周期のポリシー経由で、ポリシーのチェックが正常に行われると、最大オフライン期間のタイマーがリセットされ、再びカウントダウンが始まります。

アクティブなポーリング周期、および最大オフライン期間の経過後のいずれについても、Endpoint Managementからのチェックインには、デバイスに有効なCitrix Gatewayトークンがあることが必要です。デバイスに有効なCitrix Gatewayトークンがある場合、アプリは一切の中断なく、Endpoint Managementから新しいポリシーを取得します。アプリでCitrix Gatewayトークンが必要な場合は、Secure Hubに切り替わり、認証を求めるメッセージが表示されます。

Androidデバイスでは、Secure Hubのアクティビティ画面が、現在使用中のアプリ画面の上部に直接表示されます。iOSデバイスでは、Secure Hubが最前面に表示されて、現在使用中のアプリが一時的に隠れます。

ユーザーが資格情報を入力すると、Secure Hubが元のアプリに戻ります。この場合に、キャッシュされたActive Directory資格情報を許可するか、設定済みのクライアント資格情報があれば、ユーザーはPIN、パスワード、または指紋認証を入力できます。そうでない場合は、Active Directoryの資格情報をすべて入力する必要があります。

次のCitrix Gatewayポリシーで説明するように、非アクティブなCitrix Gatewayセッション、または強制的なセッションタイムアウトポリシーにより、Citrix ADCトークンが無効になることがあります。Secure Hubに再度サインインすると、アプリの実行を続けることができます。

-

Citrix Gatewayセッションポリシー: Citrix Gatewayの2つのポリシーも、ユーザーが認証を求められるシナリオに影響します。このような場合、Citrix Gatewayポリシーが、Endpoint Managementに接続するための、Citrix ADCとのオンラインセッションを確立する認証を行います。

- セッションのタイムアウト: 設定された期間内にネットワークアクティビティが発生しない場合、Endpoint ManagementのCitrix ADCセッションが切断されます。デフォルトは30分です。ただし、Citrix Gatewayウィザードを使用してポリシーを設定すると、デフォルトは1440分になります。社内ネットワークへの再接続に、資格情報の入力を求めるメッセージが表示されます。

- 強制的なタイムアウト: この設定が [オン] の場合は、強制的なタイムアウト期間の経過後に、Endpoint ManagementのCitrix ADCセッションが切断されます。強制的なタイムアウトでは、設定された期間後に、資格情報の再入力が必須です。次の使用時に、社内ネットワークへの再接続に、資格情報の入力を求めるメッセージが表示されます。デフォルトは [オフ] です。ただし、Citrix Gatewayウィザードを使用してポリシーを設定すると、デフォルトは1440分になります。

資格情報の種類

前のセクションでは、どのような場合にユーザーが認証を求められるかについて説明しました。このセクションでは、ユーザーの入力が必要な資格情報の種類について説明します。デバイス上の暗号化されたデータにアクセスするには、さまざまな認証方法での認証が必要です。最初にデバイスのロックを解除するには、プライマリコンテナのロックを解除します。これが発生してコンテナが再び保護されると、再度アクセスするために、セカンダリコンテナのロックを解除します。

注:

管理対象アプリという用語は、MDX Toolkitでラップしたアプリを指します。この場合のMDX Toolkitは、アプリパスコードのMDXポリシーがデフォルトで有効のままで、Inactivity Timerが活用されています。

資格情報の種類を決定する状況は次の通りです:

-

プライマリコンテナのロック解除: Active Directoryパスワード、Citrix PINまたはパスコード、ワンタイムパスワード、Touch IDまたはフィンガープリントIDは、プライマリコンテナをロック解除するために必要です。

- iOSで、デバイスに管理対象アプリをインストールした後に、Secure Hubまたは管理対象アプリを最初に開く場合。

- iOSで、デバイスを再起動してからSecure Hubを開く場合。

- Androidで、Secure Hubが実行されていないときに管理対象アプリを開く場合。

- Androidで、デバイスの再起動を含む何らかの理由で、Secure Hubを再起動する場合。

-

セカンダリコンテナのロック解除: セカンダリコンテナのロック解除には、指紋認証(設定されている場合)、Citrix PINまたはパスコード、Active Directory資格情報のいずれかが必要です。

- Inactivity Timerの有効期限が切れた後に、管理対象アプリを開く場合。

- Secure Hubのサインオフ後に管理対象アプリを開く場合。

次の状況が当てはまる場合は、いずれのコンテナのロック解除にもActive Directory資格情報が必要です:

- ユーザーがコーポレートアカウントと関連付けられたパスコードを変更する場合。

- Citrix PIN:「ENABLE_PASSCODE_AUTH」および「ENABLE_PASSWORD_CACHING」を有効化するためのクライアントプロパティをEndpoint Managementコンソールで設定していない場合。

- 次の状況でNetScaler Gatewayセッションが終了した場合:セッションタイムアウトまたは強制的なタイムアウトポリシーのタイマーが有効期限切れとなり、デバイスで資格情報がキャッシュされていないか、デバイスにクライアント証明書がない。

指紋認証が有効な時に、アプリが無効なためにオフライン認証が求められた場合、ユーザーは指紋を使用してサインインできます。ただし、初めてSecure Hubにサインインしたり、デバイスを再起動したりする場合には、PINを入力する必要があります。指紋認証の有効化について詳しくは、「指紋認証またはTouch ID認証」を参照してください。

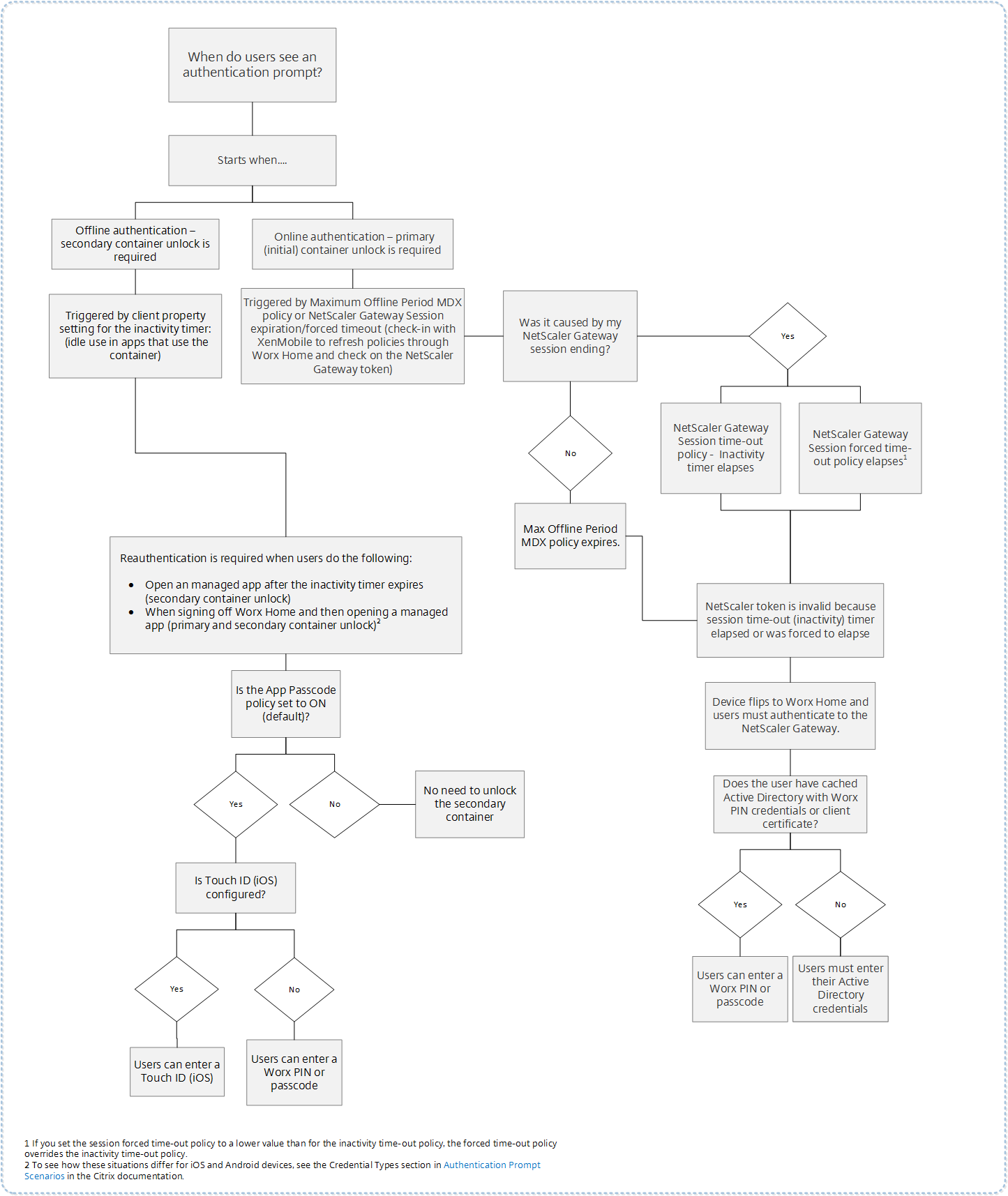

次のフローチャートは、認証情報の入力を求められたとき、どの資格情報を入力するか判断するためのフローです。

Secure Hubの画面切り替えについて

このほかに注意すべき状況としては、アプリからSecure Hubへの切り替えと、元のアプリへの切り替えが必要な場合が挙げられます。画面が切り替わると、ユーザーの確認が必要な通知が表示されます。このとき、認証は必要ありません。この状況が生じるのは、最大オフライン期間とアクティブなポーリング周期で指定されたEndpoint Managementからのチェックイン後に、Endpoint Managementが、Secure Hubによるデバイスへのプッシュ通知が必要な、ポリシーの更新を検出した場合です。

デバイスのパスコードにおけるパスコードの複雑さ(Android 12以降)

パスコードの複雑さは、カスタムのパスワード要件よりも優先されます。パスコードの複雑さのレベルは、事前定義されたレベルの1つです。したがって、エンドユーザーは複雑さのレベルが低いパスワードを設定できません。

Android 12以降のデバイスのパスコードの複雑さは次のとおりです:

- パスコードの複雑さを適用する: カスタムのパスワード要件ではなく、プラットフォームによって定義された複雑さのレベルのパスワードが必要です。Android 12以降でSecure Hub 22.9以降を使用しているデバイスのみ対象。

-

複雑さのレベル: 事前定義されたパスワードの複雑さのレベル。

- なし: パスワードは必要ありません。

-

低: パスワードは次の場合があります:

- パターン

- PIN(4つ以上の数字)

-

中: パスワードは次の場合があります:

- 繰り返しの文字(4444)または順番どおりの文字(1234)ではないPINと、最低4つの数字

- 4文字以上のアルファベット

- 4文字以上の英数字

-

高: パスワードは次の場合があります:

- 繰り返しの文字(4444)または順番どおりの文字(1234)ではないPINと、最低8つの数字

- 6文字以上のアルファベット

- 6文字以上の英数字

注:

- BYODデバイスの場合、最小文字数、必須文字、生体認証、詳細規則などのパスコード設定は、Android 12以降では適用できません。代わりにパスコードの複雑さを使用してください。

- 仕事用プロファイルのパスコードの複雑さが有効になっている場合は、デバイス側のパスコードの複雑さも有効にする必要があります。

詳しくは、Citrix Endpoint Managementのドキュメントの「Android Enterpriseの設定」を参照してください。