管理者のタスクと注意事項

ここでは、業務用モバイルアプリの管理者に関連するタスクと注意事項について説明します。

フィーチャーフラグ管理

実稼働で業務用モバイルアプリに問題が発生した場合、影響を受ける機能をアプリのコード内で無効にできます。 iOSおよびAndroid用のSecure Hub、Secure Mail、Secure Webで機能を無効にできます。 無効化するには、フィーチャーフラグと、LaunchDarklyと呼ばれるサードパーティ製サービスを使用します。 ファイアウォールまたはプロキシが送信トラフィックをブロックしている場合を除いて、LaunchDarklyへのトラフィックを有効にするために構成する必要はありません。 送信トラフィックがブロックされている場合、ポリシー要件に応じて、特定のURLまたはIPアドレス経由のLaunchDarklyへのトラフィックを有効にします。 ドメインをトンネリングから除外する機能のサポートについて詳しくは、MAM SDKのドキュメントMAM SDKドキュメントを参照してください。

LaunchDarklyへのトラフィックと通信は、次の方法で有効化できます:

次のURLへのトラフィックを有効にする

events.launchdarkly.comstream.launchdarkly.comclientstream.launchdarkly.comfirehose.launchdarkly.com

ドメインごとの許可リストを作成する

以前は、内部ポリシーがIPアドレスの一覧のみを必要とする場合に使用できるIPアドレス一覧を提供していました。 インフラストラクチャの機能向上に伴い、2018年7月16日以降、CitrixではパブリックIPアドレスの使用を段階的に停止しています。 そのため、可能な場合はドメインごとの許可リストを作成することをお勧めします。

IPアドレスの許可リストを作成する

IPアドレスの許可リストを作成する必要がある場合、現在のすべてのIPアドレス範囲については、LaunchDarklyのパブリックIP一覧を参照してください。 この一覧を使用すると、インフラストラクチャの更新に合わせてファイアウォールの構成が自動的に更新されます。 インフラストラクチャの変更の状態について詳しくは、LaunchDarkly Statuspageを参照してください。

Note:

パブリックアプリストアのアプリを初めて展開する場合は、新しくインストールする必要があります。 現在のラッピングされたエンタープライズバージョンのアプリをパブリックストアバージョンにアップグレードすることはできません。

パブリックアプリストアでの配信では、Citrixが開発したアプリをMDX Toolkitで署名およびラッピングしません。 MDX Toolkitを使って、サードパーティ製アプリまたはエンタープライズアプリをラッピングできます。

LaunchDarklyのシステム要件

- Endpoint Management 10.7以降。

- Citrix ADCの分割トンネリングが [オフ] に設定されている場合、アプリが以下のサービスと通信できることを確認してください:

- LaunchDarklyサービス

- APNsリスナーサービス

サポートされるアプリストア

業務用モバイルアプリは、Apple App StoreやGoogle Playで入手できます。

中国では、Google Playを使用できないため、Secure Hub for Androidは以下のアプリストアで入手できます:

パブリックアプリストアでの配信の有効化

- Endpoint Managementのダウンロードページから、iOSとAndroidの両方のパブリックストア向け.mdxファイルをダウンロードします。

- Endpoint Managementコンソールに.mdxファイルをアップロードします。 パブリックストアバージョンの業務用モバイルアプリは今までどおりMDXアプリケーションとしてアップロードします。 パブリックストアアプリとしてサーバーにアップロードしないでください。 手順については、「アプリの追加」を参照してください。

- セキュリティポリシーに基づくデフォルト設定からポリシーを変更します(オプション)。

- 必須アプリとしてプッシュ配信します(オプション)。 この手順は、お使いの環境でモバイルデバイス管理が有効になっている必要があります。

- App Store、Google Play、またはEndpoint Managementアプリストアからデバイスにアプリをインストールします。

- Androidでは、アプリをインストールするときにPlay Storeに移動されます。 iOSでは、MDMによる展開で、ユーザーはApp Storeに移動することなくアプリがインストールされます。

- App StoreまたはPlayストアからアプリをインストールすると、次のアクションが発生します。 対応する.mdxファイルがサーバーにアップロードされていれば、アプリは管理対象アプリケーションになります。 管理対象アプリに移行すると、アプリはCitrix PINの入力を要求します。 Citrix PINを入力すると、Secure Mailでアカウント構成画面が表示されます。

- アプリにアクセスできるのは、デバイスをSecure Hubに登録し、対応する.mdxファイルがサーバーにある場合のみです。 いずれかの条件が満たされていない場合、アプリをインストールすることはできますが、アプリの使用がブロックされます。

パブリックアプリストアにあるCitrix Ready Marketplaceのアプリを現在利用中であれば、展開プロセスについてはすでに精通しているはずです。 業務用モバイルアプリでは、多くの独立系ソフトウェアベンダーが現在使用しているアプローチを採用しています。 アプリ内にMDX SDKを埋め込み、アプリをパブリックストア対応にします。

注意:

iOSおよびAndroid対応のCitrix Filesアプリのパブリックストアバージョンは、ユニバーサルアプリになりました。 Citrix Filesアプリは、スマートフォンとタブレットで同じです。

Appleプッシュ通知サービス

プッシュ通知の構成について詳しくは、「プッシュ通知用Secure Mailの構成」を参照してください。

パブリックアプリストアのよくある質問

-

パブリックストアアプリの複数のコピーを複数のユーザーグループに展開できますか。 たとえば、複数のポリシーを複数のユーザーグループに展開する場合があります。

ユーザーグループごとに異なる.mdxファイルをアップロードします。 ただし、この場合、1人のユーザーが複数のグループに属することはできません。 ユーザーが複数のグループに属していた場合、そのユーザーには同じアプリの複数のコピーが割り当てられます。 パブリックストアアプリの複数のコピーを同じデバイスに展開することはできません。アプリのIDを変更できないからです。

-

必須アプリとしてパブリックストアアプリをプッシュ配信できますか。

いいえ。 アプリをデバイスにプッシュ配信するにはMDMが必要です。MAM-only展開をサポートしていません。

-

トラフィックポリシーまたはユーザーエージェントに基づくExchange Serverのルールの更新は必要ですか。

ユーザーエージェントベースポリシーやルールに対するプラットフォームごとの文字列は以下のとおりです。

重要:

Secure NotesおよびSecure Tasksは2018年12月31日に製品終了(EOL)となりました。 詳しくは、「EOLと廃止予定のアプリ」を参照してください。

Android

| アプリ | サーバー | ユーザーエージェント文字列 |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | WorxMail | |

| Citrix Secure Tasks | Exchange | WorxMail |

| Citrix Secure Notes | Exchange | WorxMail |

| Citrix Files | Secure Notes |

iOS

| アプリ | サーバー | ユーザーエージェント文字列 |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | com.citrix.browser | |

| Citrix Secure Tasks | Exchange | WorxTasks |

| Citrix Secure Notes | Exchange | WorxNotes |

| Citrix Files | Secure Notes |

-

アプリのアップグレードはしなくてもいいですか。

いいえ。 更新プログラムがパブリックアプリケーションストアにポストされると、自動更新を有効にしているユーザーはすべてこの更新プログラムを受信します。

-

アプリのアップグレードを強制することはできますか。

はい、アップグレードはアップグレード猶予期間ポリシーによって強制できます。 更新バージョンのアプリに対応する新しい.mdxファイルがEndpoint Managementにアップロードされると、このポリシーは設定されます。

-

更新スケジュールを調整できない場合、更新を受信する前にアプリをテストする方法はありますか。

Secure Hubの手順と同様に、EAR期間中にTestFlight for iOSでアプリのテストができます。 Androidの場合、アプリはGoogle PlayベータプログラムによってEAR期間中に利用できます。 この期間中はすべてのアプリの更新プログラムをテストできます。

-

自動更新プログラムがユーザーデバイスに送信される前に新しい.mdxファイルに更新しないとどうなりますか。

更新されたアプリは、古い.mdxファイルとの互換性を維持します。 新しいポリシーに依存した新機能は使えません。

-

Secure Hubがインストールされていればアプリを管理対象に移行できますか、それともアプリの登録が必要ですか。

パブリックストアアプリを管理対象アプリ(MDXで保護)としてアクティブ化して使用できるようにするには、Secure Hubへのユーザー登録が必要です。 Secure Hubがインストールされていても登録していなければ、ユーザーはパブリックストアアプリを利用できません。

-

パブリックストアアプリにApple Enterpriseデベロッパーアカウントは必要ですか。

いいえ。 現在はCitrixが証明書を管理し、業務用モバイルアプリ用のプロファイルをプロビジョニングしているため、アプリをユーザーに展開するためにApple Enterpriseデベロッパーアカウントは不要です。

-

エンタープライズ配信の終了はこれまで展開したラップされたアプリケーションにも適用されますか。

いいえ、次の業務用モバイルアプリにのみ適用されます:Secure Mail、Secure Web、Citrix Content Collaboration for Endpoint Management、QuickEdit、ShareConnect。 展開したラップ済みエンタープライズアプリ(社内開発またはサードパーティ製)はエンタープライズラッピングを使い続けることができます。 MDX Toolkitはアプリ開発者向けにエンタープライズラッピングのサポートを継続します。

-

Google Playからアプリをインストールすると、Androidエラー(エラーコード「505」)が発生します。

注

Android 5.xのサポートは、2018年12月31日に終了しました。

これは、Google PlayとAndroid 5.xバージョンで発生する既知の問題です。 このエラーが発生した場合、以下の手順に従って、アプリのインストールを妨げているデバイス上の古いデータをすべて除去できます:

-

デバイスを再起動します。

-

デバイス設定でGoogle Playのキャッシュとデータをクリアします。

-

最終手段として、デバイスのGoogleアカウントを削除してからもう一度追加します。

詳しくは、「Fix Google Play Store Error 505 in Android: Unknown Error Code」というキーワードを使用してこのサイトを検索してください。

-

Google Playでアプリが実稼働環境向けにリリースされ、新しいベータリリースがない場合でも、Google Playのアプリタイトルに「Beta」が表示され続けるのはなぜですか。

アーリーアクセスリリース(EAR)プログラムに参加している場合、必ずアプリタイトルの横に「Beta」と表示されます。 この名前は単純に、特定のアプリへのユーザーのアクセスレベルを示しています。 「Beta」が付いている名前は、ユーザーが利用可能なアプリの最新バージョンを受け取っていることを示しています。 最新バージョンとは、実稼働トラックまたはベータトラックに公開されている最も新しいバージョンとなります。

-

.mdxファイルがEndpoint Managementコンソールにある場合でもアプリをインストールして開くと、「承認されていないアプリ」というメッセージが表示されます。

この問題は、App StoreまたはGoogle Playからアプリを直接インストールしてSecure Hubを更新していない場合に発生する可能性があります。 Secure Hubは、Inactivity Timerが期限切れしたときに更新する必要があります。 ポリシーは、ユーザーがSecure Hubを開いて再認証したときに更新されます。 アプリは、ユーザーが次回アプリを開いたときに認証されます。

-

アプリを利用するためにアクセスコードは必要ですか。 App StoreやPlay Storeからアプリをインストールするとき、アクセスコードの入力を促す画面が表示されます。

アクセスコードの要求画面が表示される場合、Secure HubでEndpoint Managementに登録されていません。 Secure Hubで登録してアプリ用の.mdxファイルが確実にサーバーに展開されていることを確認してください。 また、アプリを使用できることも確認してください。 アクセスコードは、Citrix内部使用のみに制限されています。 アプリを有効化するにはEndpoint Managementの展開が必要です。

-

VPPまたはDEP経由でiOSパブリックストアアプリを展開できますか。

Endpoint Managementは、MDX対応ではないパブリックストアアプリのVPPディストリビューション用に最適化されています。 Endpoint ManagementパブリックストアアプリをVPPで配布することはできますが、Endpoint ManagementおよびSecure Hubストアに追加の拡張を行って制限に対応しない限り、展開は最適ではありません。 VPP経由のEndpoint Managementパブリックストアアプリの展開に関する既知の問題と想定される解決策の一覧は、Citrix Knowledge Centerのトピックを参照してください。

業務用モバイルアプリに対するMDXポリシー

MDXポリシーでは、Endpoint Managementで適用される設定を構成できます。 ポリシーは認証、デバイスセキュリティ、ネットワーク要件およびアクセス、暗号化、アプリ相互作用、アプリ制限などに対応します。 多くのMDXポリシーがすべての業務用モバイルアプリに適用されます。 一部のポリシーはアプリ固有のものです。

ポリシーファイルは、業務用モバイルアプリのパブリックストアバージョンのMDXファイルとして提供されます。 アプリを追加する場合は、Endpoint Managementコンソールでポリシーを構成することもできます。

MDXポリシーについて詳しくは、このセクションの次の記事を参照してください:

次のセクションでは、ユーザー接続に関連するMDXポリシーについて説明します。

Secure Mail for Androidのデュアルモード

モバイルアプリケーション管理(MAM)SDKは、iOSおよびAndroidプラットフォームがカバーできないMDX機能の領域で代わりに使用されます。 MDXラッピングテクノロジは、2021年9月に製品終了(EOL)になる予定です。 エンタープライズアプリケーションの管理を続行するには、MAM SDKを使用する必要があります。

バージョン20.8.0から、AndroidアプリがMDXおよびMAM SDKとともにリリースされ、前述のMDXのEOLに対応しています。 MDXデュアルモードは、現在のMDX Toolkitから新しいMAM SDKに移行する方法を提供します。 デュアルモードにより、次のいずれかの方法を利用できます。

- MDX Toolkit(Endpoint Managementコンソールでの現在の名前は「レガシMDX」)を使用するアプリを引き続き管理する

- 新しいMAM SDKを組み込んだアプリを管理する

注

MAM SDKを使用する場合、アプリをラップする必要はありません。

MAM SDKに切り替えた後は、追加の手順は必要ありません。

MAM SDKについて詳しくは、次の記事を参照してください:

- MAM SDKの概要

- MAM SDKの最新リリース

- デバイス管理についてのCitrix Developerセクション

- Citrixブログの投稿

前提条件

デュアルモード機能を正常に展開するには、次の点を確認してください:

- Citrix Endpoint Managementをバージョン10.12 RP2以降、または10.11 RP5以降に更新します。

- モバイルアプリをバージョン20.8.0以降に更新します。

- ポリシーファイルをバージョン20.8.0以降に更新します。

- 組織でサードパーティ製アプリを使用している場合は、Citrix業務用モバイルアプリのMAM SDKオプションに切り替える前に、必ずサードパーティ製アプリにMAM SDKを組み込むようにしてください。 すべての管理対象アプリを、一度にMAM SDKに移動する必要があります。

注

MAM SDKは、すべてのクラウドベースのお客様向けにサポートされています。

制限事項

- MAM SDKは、Citrix Endpoint Management展開のAndroid Enterpriseプラットフォームで公開されたアプリのみをサポートします。 新しく公開されたアプリの場合、デフォルトの暗号化はプラットフォームベースの暗号化です。

- MAM SDKはプラットフォームベースの暗号化のみをサポートし、MDX暗号化はサポートしません。

- Citrix Endpoint Managementを更新せず、モバイルアプリのポリシーファイルがバージョン20.8.0以降で実行されている場合は、Secure Mail用にネットワークポリシーの重複エントリが作成されます。

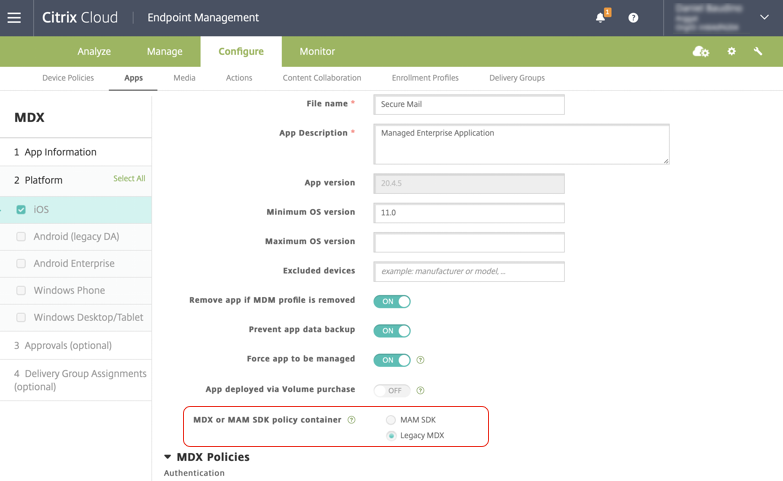

Citrix Endpoint ManagementでSecure Mailを構成する場合、デュアルモード機能を使用すると、MDX Toolkit(現在はレガシMDX)を使用してアプリを管理し続けるか、新しいMAM SDKに切り替えてアプリ管理を行うことができます。 MAM SDKはモジュール化されており、組織で使用しているMDX機能のサブセットのみを使用できるようにするため、MAM SDKに切り替えることをCitrixではお勧めします。

[MDXまたはMAM SDKポリシーコンテナ] 内のポリシー設定で次のオプションが表示されます:

- MAM SDK

- レガシMDX

MDXまたはMAM SDKポリシーコンテナポリシーでは、オプションを[レガシMDX]から[MAM SDK]に変更することのみ可能です。 [MAM SDK]から[レガシMDX]に切り替えるオプションは許可されていないため、アプリを再公開する必要があります。 デフォルト値は[レガシMDX]です。 同じデバイス上で実行されているSecure MailとSecure Webの両方に同じポリシーモードを設定してください。 同じデバイス上で2つの異なるモードを実行することはできません。

内部ネットワークへのユーザー接続

内部ネットワークをトンネルする接続は、完全VPNトンネルまたはクライアントレスVPNの一種である「トンネル - Web SSO」を使用できます。 優先VPNモードポリシーがこれを制御します。 デフォルトでは、SSOが必要な接続にはトンネル - Web SSOが推奨されます。 内部ネットワークのリソースにクライアント証明書またはエンドツーエンドのSSLを使用する接続に対しては、完全VPNトンネル設定を推奨します。 この設定は、TCP上のあらゆるプロトコルを処理し、iOSやAndroidデバイスと同様にWindowsやMacコンピューターとともに使用できます。

[VPNモードの切り替えを許可] ポリシーにより、完全VPNトンネルモードとトンネル-Web SSOモードを必要に応じて自動的に切り替えることができます。 デフォルトでは、このポリシーは無効になっています。 このポリシーが有効な場合、優先VPNモードで処理できない認証要求のために失敗するネットワーク要求は、代替モードで再試行されます。 たとえば、クライアント証明書に対するサーバーチャレンジは完全VPNトンネルモードでは処理できますが、トンネル- Web SSOモードでは処理できません。 同様に、[トンネルWeb SSO]モードの使用時には、HTTP認証チャレンジがSSOで実行される可能性が高くなります。

ネットワークアクセス制限

ネットワークアクセスポリシーは、ネットワークアクセスを制限するかしないかを指定します。 デフォルトでは、Secure Mailのアクセスは無制限で、ネットワークアクセスに制限はありません。 アプリはデバイスが接続されるネットワークに無制限にアクセスします。 デフォルトでは、Secure Webアクセスは内部ネットワークにトンネルされ、内部ネットワークに戻るアプリケーションごとのVPNトンネルは、すべてのネットワークアクセスに使用されて、Citrix ADC分割トンネル設定が使用されます。 またブロックされるアクセスを指定して、デバイスがネットワークに接続していないようにアプリを操作できます。

AirPrint、iCloud、FacebookおよびTwitterのAPIといった機能を有効にする場合は、ネットワークアクセスポリシーをブロックしないでください。

また、ネットワークアクセスポリシーはバックグラウンドネットワークサービスポリシーと相互に作用します。 詳しくは、「Exchange ServerまたはIBM Notes Traveler Serverの統合」を参照してください。

Endpoint Managementクライアントプロパティ

クライアントプロパティには、ユーザーのデバイスのSecure Hubに直接提供される情報が含まれています。 クライアントのプロパティはEndpoint Managementコンソールの[設定]>[クライアント]>[クライアントプロパティ]にあります。

クライアントのプロパティは次のような設定を構成するために使用されます:

ユーザーパスワードのキャッシュ

ユーザーパスワードキャッシュにより、ユーザーのActive Directoryパスワードをモバイルでバス上にローカルでキャッシュできます。 ユーザーパスワードのキャッシュを有効にすると、ユーザーはCitrix PINまたはパスコードを設定するよう求められます。

Inactivity Timer

ユーザーがデバイスを非アクティブにした後で、Citrix PINまたはパスコードの入力を求められずにアプリにアクセスできる時間(分単位)を定義します。 MDXアプリでこの設定を有効にするには、[アプリのパスコードポリシー]を [オン] にする必要があります。 [アプリのパスコードポリシー]が [オフ] である場合、ユーザーは完全認証を実行するようSecure Hubへリダイレクトされます。 この設定を変更すると、ユーザーが次回認証を求められたときに値が有効になります。

Citrix PIN認証

Citrix PINは、ユーザー認証工程を簡素化します。 PINは、クライアント証明書をセキュリティで保護するため、またはActive Directory資格情報をデバイス上にローカルに保存するために使用されます。 PIN設定を構成すると、ユーザーのサインオン工程は次のようになります。

-

ユーザーが初めてSecure Hubを起動したときにPINの入力が求められ、Active Directory資格情報がキャッシュされます。

-

それ以降は、Secure Mailなどの業務用モバイルアプリを起動する場合にPINを入力してサインインします。

クライアントのプロパティを使ってPIN認証を有効にし、PINの種類を指定し、またPINの強さや長さも指定して、要件を変更します。

指紋認証またはTouch ID認証

iOSデバイスの指紋認証(Touch ID認証)は、Citrix PINの代わりに使用できます。 この機能は、Inactivity timerがタイムアウトした場合など、Secure Hub以外のラップされたアプリでオフライン認証が必要なときに便利です。 この機能は、次の認証シナリオで有効化できます。

- Citrix PIN+クライアント証明書構成

- Citrix PIN+キャッシュされたADパスワード構成

- Citrix PIN+クライアント証明書構成およびキャッシュされたADパスワード構成

- Citrix PINがオフ

指紋認証が失敗した場合、またはユーザーが指紋認証プロンプトをキャンセルした場合は、ラップされたアプリはCitrix PINまたはADパスワード認証にフォールバックします。

指紋認証の要件

-

指紋認証をサポートし、1つ以上の指紋が構成されているiOSデバイス(バージョン8.1以上)

-

ユーザーエントロピーがオフである

指紋認証を設定するには

重要:

ユーザーエントロピーがオンの場合、Enable Touch ID Authenticationプロパティは無視されます。 ユーザーエントロピーは、Encrypt secrets using the Passcodeキーによって有効化されます。

-

Endpoint Managementコンソールで、[設定]>[クライアント]>[クライアントプロパティ]の順に選択します。

-

[追加] をクリックします。

![[新しいクライアントプロパティの追加]画面のイメージ](/en-us/mobile-productivity-apps/media/add-client-property-endpointmanagement.png)

-

ENABLE_TOUCH_ID_AUTHキーを追加し、その [値] を [True]、ポリシー名を [指紋認証機能を有効にする] に設定します。

指紋認証を設定した後、デバイスを再登録する必要はありません。

パスコードキーおよびクライアントプロパティを使用したシークレットの暗号化全般についてについて詳しくは、「クライアントプロパティ」を参照してください。

Google Analytics

Citrix Secure Mailは、Google Analyticsを使用してアプリ統計情報と使用状況情報の分析データを収集し、製品の質を向上させます。 Citrixは、その他の個人ユーザー情報を収集または保存しません。

Google Analyticsを無効にする

管理者は、DISABLE_GAという名前のカスタムクライアントプロパティを構成することでGoogle Analyticsを無効にできます。 Google Analyticsを無効にするには、以下を実行します:

- Citrix Endpoint Managementコンソールにサインインし、[設定] > [クライアントプロパティ] > [新しいクライアントプロパティの追加]の順に移動します。

- 値DISABLE_GAを [キー] フィールドに追加します。

- クライアントプロパティの値をtrueに設定します。

Note:

Citrix Endpoint Managementコンソールで値DISABLE_GAを構成しない場合、Google Analyticsのデータはアクティブです。