技術セキュリティの概要

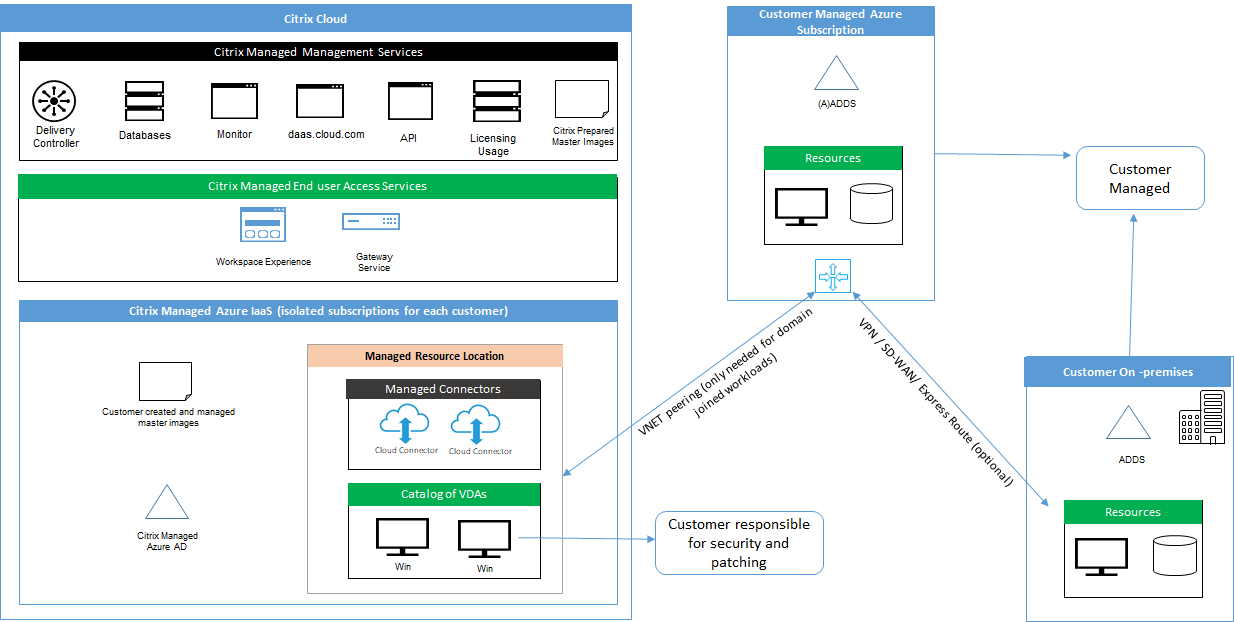

以下の図は、Citrix DaaS Standard for Azure (旧称 Citrix Virtual Apps and Desktops Standard for Azure) の展開におけるコンポーネントを示しています。この例では、VNetピアリング接続を使用しています。

Citrix DaaS for Azureでは、デスクトップとアプリを提供する顧客のVirtual Delivery Agent (VDA) とCitrix Cloud™ Connectorsが、Citrixが管理するAzureサブスクリプションとテナントに展開されます。

注記:

この記事は、Citrix Managed Azureサブスクリプションを使用してCitrix DaaS for Azureを展開する顧客向けのセキュリティ要件の概要を提供します。セキュリティ情報を含む、顧客管理のAzureサブスクリプションを使用したCitrix DaaS for Azureの展開のアーキテクチャ概要については、リファレンスアーキテクチャ: Virtual Apps and Desktops Service - Azure を参照してください。

Citrixの責任

AzureサブスクリプションとMicrosoft Entra ID

Citrixは、顧客のために作成されるAzureサブスクリプションとMicrosoft Entra IDのセキュリティに責任を負います。Citrixはテナントの分離を保証し、各顧客が独自のAzureサブスクリプションとAADを持つようにし、異なるテナント間のクロストークを防止します。Citrixはまた、AADへのアクセスをCitrix DaaS™ for AzureおよびCitrixの運用担当者のみに制限します。Citrixによる各顧客のAzureサブスクリプションへのアクセスは監査されます。

ドメインに参加していないカタログを使用する顧客は、Citrix Workspaceの認証手段としてCitrix管理のAADを使用できます。これらの顧客のために、CitrixはCitrix管理のAADに制限付き特権ユーザーアカウントを作成します。ただし、顧客のユーザーも管理者も、Citrix管理のAAD上でいかなるアクションも実行できません。これらの顧客が代わりに独自のAADを使用することを選択した場合、そのセキュリティについては全面的に責任を負います。

仮想ネットワークとインフラストラクチャ

顧客のCitrix Managed Azureサブスクリプション内で、Citrixはリソースロケーションを分離するための仮想ネットワークを作成します。これらのネットワーク内で、CitrixはVDA、クラウドコネクター、およびイメージビルダーマシン用の仮想マシンを、ストレージアカウント、Key Vault、その他のAzureリソースに加えて作成します。CitrixはMicrosoftと提携し、仮想ネットワークファイアウォールを含む仮想ネットワークのセキュリティに責任を負います。

Citrixは、デフォルトのAzureファイアウォールポリシー (ネットワークセキュリティグループ) が、VNetピアリング接続におけるネットワークインターフェースへのアクセスを制限するように構成されていることを保証します。一般的に、これはVDAおよびクラウドコネクターへの受信トラフィックを制御します。詳細については、以下を参照してください。

顧客はこのデフォルトのファイアウォールポリシーを変更できませんが、Citrixが作成したVDAマシンに追加のファイアウォールルールを展開できます。たとえば、送信トラフィックを部分的に制限するためです。Citrixが作成したVDAマシンに仮想プライベートネットワーククライアント、またはファイアウォールルールをバイパスできるその他のソフトウェアをインストールする顧客は、発生する可能性のあるセキュリティリスクについて責任を負います。

Citrix DaaS for Azureのイメージビルダーを使用して新しいマシンイメージを作成およびカスタマイズする場合、顧客が新しいマシンイメージを含むマシンにRDP接続してカスタマイズできるように、Citrix管理のVNetでポート3389が一時的に開かれます。

Azure VNetピアリング接続使用時のCitrixの責任

Citrix DaaS for AzureのVDAがオンプレミスのドメインコントローラー、ファイル共有、またはその他のイントラネットリソースに接続するために、Citrix DaaS for Azureは接続オプションとしてVNetピアリングワークフローを提供します。顧客のCitrix管理仮想ネットワークは、顧客管理のAzure仮想ネットワークとピアリングされます。顧客管理仮想ネットワークは、Azure ExpressRouteやIPsecトンネルなど、顧客が選択したクラウドからオンプレミスへの接続ソリューションを使用して、顧客のオンプレミスリソースとの接続を可能にする場合があります。

VNetピアリングに関するCitrixの責任は、Citrixと顧客管理VNet間のピアリング関係を確立するためのワークフローと関連するAzureリソース構成のサポートに限定されます。

Azure VNetピアリング接続のファイアウォールポリシー

Citrixは、VNetピアリング接続を使用するインバウンドおよびアウトバウンドトラフィックに対して、以下のポートを開閉します。

ドメインに参加していないマシンを持つCitrix管理VNet

- インバウンドルール

- すべてのインバウンドを拒否。これには、VDAからVDAへのVNet内トラフィックが含まれます。

- アウトバウンドルール

- すべてのアウトバウンドトラフィックを許可。

ドメインに参加しているマシンを持つCitrix管理VNet

- インバウンドルール:

- VDAおよびコネクターへの内部インバウンドとしてポート80、443、1494、2598を許可。

- モニターシャドウイング機能で使用されるIP範囲からのVDAへのインバウンドとしてポート49152-65535を許可。詳細については、Citrixテクノロジーで使用される通信ポート を参照してください。

- その他のすべてのインバウンドを拒否。

- アウトバウンドルール

- すべてのアウトバウンドトラフィックを許可。

ドメインに参加しているマシンを持つ顧客管理VNet

- 顧客は自身のVNetを正しく構成する責任があります。これには、ドメイン参加のために以下のポートを開放することが含まれます。

- インバウンドルール:

- 内部起動のために、クライアントIPからの443、1494、2598のインバウンドを許可。

- Citrix VNet (顧客が指定するIP範囲) からの53、88、123、135-139、389、445、636のインバウンドを許可。

- プロキシ構成で開かれたポートのインバウンドを許可。

- 顧客が作成したその他のルール。

- アウトバウンドルール:

- 内部起動のために、Citrix VNet (顧客が指定するIP範囲) への443、1494、2598のアウトバウンドを許可。

- 顧客が作成したその他のルール。

インフラストラクチャへのアクセス

Citrixは、顧客に通知することなく、ログの収集 (Windowsイベントビューアーを含む) やサービスの再起動などの特定の管理タスクを実行するために、顧客のCitrix管理インフラストラクチャ (クラウドコネクター) にアクセスする場合があります。Citrixは、これらのタスクを安全かつセキュアに、そして顧客への影響を最小限に抑えて実行する責任を負います。Citrixはまた、ログファイルが安全かつセキュアに取得、転送、処理されることを保証する責任を負います。顧客のVDAにはこの方法でアクセスできません。

ドメインに参加していないカタログのバックアップ

Citrixは、ドメインに参加していないカタログのバックアップを実行する責任を負いません。

マシンイメージのバックアップ

Citrixは、Citrix DaaS for Azureにアップロードされたマシンイメージ (イメージビルダーで作成されたイメージを含む) のバックアップに責任を負います。Citrixはこれらのイメージにローカル冗長ストレージを使用します。

トラブルシューティングツール使用時のファイアウォールポリシー

顧客がトラブルシューティングのためにbastionマシンの作成を要求した場合、Citrix管理VNetに対して以下のセキュリティグループ変更が行われます。

- 顧客指定のIP範囲からbastionへの3389のインバウンドを一時的に許可。

- bastion IPアドレスからVNet内の任意のアドレス (VDAおよびクラウドコネクター) への3389のインバウンドを一時的に許可。

- クラウドコネクター、VDA、および他のVDA間のRDPアクセスは引き続きブロック。

顧客がトラブルシューティングのためにRDPアクセスを有効にした場合、Citrix管理VNetに対して以下のセキュリティグループ変更が行われます。

- 顧客指定のIP範囲からVNet内の任意のアドレス (VDAおよびクラウドコネクター) への3389のインバウンドを一時的に許可。

- クラウドコネクター、VDA、および他のVDA間のRDPアクセスは引き続きブロック。

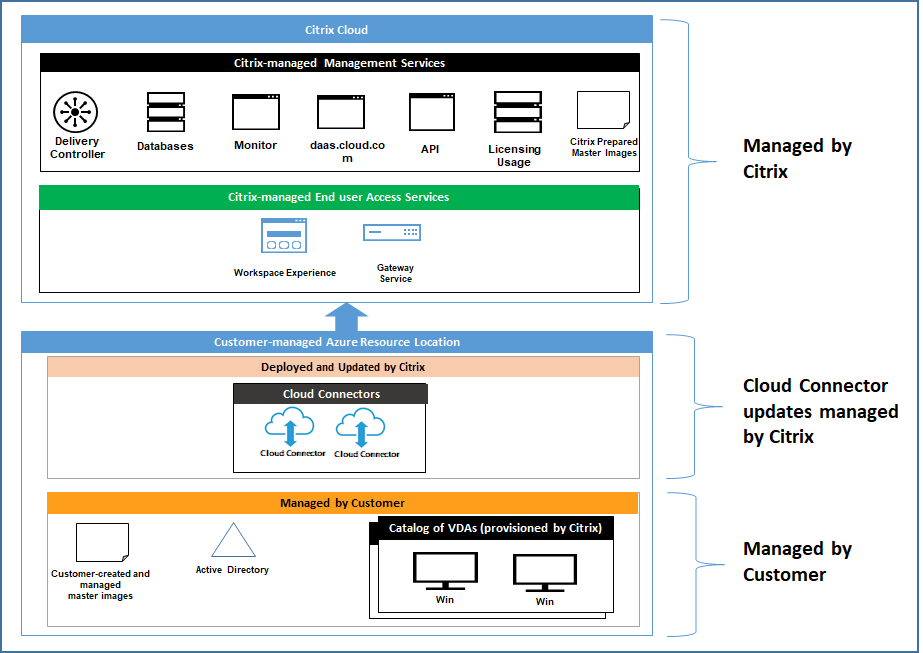

顧客管理サブスクリプション

顧客管理サブスクリプションの場合、CitrixはAzureリソースの展開中に上記の責任を遵守します。展開後、顧客がAzureサブスクリプションの所有者であるため、上記のすべては顧客の責任となります。

顧客の責任

VDAとマシンイメージ

顧客は、VDAマシンにインストールされているソフトウェアのすべての側面について責任を負います。これには以下が含まれます。

- オペレーティングシステムの更新とセキュリティパッチ

- アンチウイルスとアンチマルウェア

- VDAソフトウェアの更新とセキュリティパッチ

- 追加のソフトウェアファイアウォールルール (特にアウトバウンドトラフィック)

- Citrixのセキュリティに関する考慮事項とベストプラクティスに従う

Citrixは、出発点として意図された準備済みイメージを提供します。顧客はこのイメージを概念実証やデモンストレーション目的、または独自のマシンイメージを構築するためのベースとして使用できます。Citrixは、この準備済みイメージのセキュリティを保証しません。Citrixは、準備済みイメージ上のオペレーティングシステムとVDAソフトウェアを最新の状態に保つよう努め、これらのイメージでWindows Defenderを有効にします。

VNetピアリング使用時の顧客の責任

顧客は、ドメインに参加しているマシンを持つ顧客管理VNet で指定されているすべてのポートを開放する必要があります。

VNetピアリングが構成されている場合、顧客は自身の仮想ネットワークのセキュリティと、オンプレミスリソースへの接続に責任を負います。顧客はまた、Citrix管理のピアリングされた仮想ネットワークからの受信トラフィックのセキュリティにも責任を負います。Citrixは、Citrix管理仮想ネットワークから顧客のオンプレミスリソースへのトラフィックをブロックするためのいかなる措置も講じません。

顧客は、受信トラフィックを制限するために以下のオプションを利用できます。

- Citrix管理仮想ネットワークに、顧客のオンプレミスネットワークまたは顧客管理の接続済み仮想ネットワークの他の場所で使用されていないIPブロックを割り当てます。これはVNetピアリングに必要です。

- 顧客の仮想ネットワークおよびオンプレミスネットワークにAzureネットワークセキュリティグループとファイアウォールを追加し、Citrix管理IPブロックからのトラフィックをブロックまたは制限します。

- 顧客の仮想ネットワークおよびオンプレミスネットワークに、Citrix管理IPブロックを対象とした侵入防止システム、ソフトウェアファイアウォール、行動分析エンジンなどの対策を展開します。

プロキシ

顧客は、VDAからのアウトバウンドトラフィックにプロキシを使用するかどうかを選択できます。プロキシを使用する場合、顧客は以下の責任を負います。

- VDAマシンイメージ上のプロキシ設定の構成、またはVDAがドメインに参加している場合はActive Directoryグループポリシーの使用。

- プロキシの保守とセキュリティ。

プロキシは、Citrix Cloud Connectorsまたはその他のCitrix管理インフラストラクチャでの使用は許可されていません。

カタログの回復性

Citrixは、回復性のレベルが異なる3種類のカタログを提供します。

- 静的: 各ユーザーは単一のVDAに割り当てられます。このカタログタイプは高可用性を提供しません。ユーザーのVDAがダウンした場合、回復するには新しいVDAに配置する必要があります。Azureは、標準SSDを備えた単一インスタンスVMに対して99.5%のSLAを提供します。顧客はユーザープロファイルをバックアップできますが、VDAに対して行われたカスタマイズ (プログラムのインストールやWindowsの構成など) は失われます。

- ランダム: 各ユーザーは起動時にサーバーVDAにランダムに割り当てられます。このカタログタイプは、冗長性により高可用性を提供します。VDAがダウンしても、ユーザープロファイルが別の場所に存在するため、情報は失われません。

- Windows 10マルチセッション: このカタログタイプはランダムタイプと同じ方法で動作しますが、サーバーVDAの代わりにWindows 10ワークステーションVDAを使用します。

ドメインに参加しているカタログのバックアップ

顧客がVNetピアリングを使用してドメインに参加しているカタログを使用する場合、顧客はユーザープロファイルのバックアップに責任を負います。Citrixは、顧客がオンプレミスのファイル共有を構成し、Active DirectoryまたはVDAでポリシーを設定して、これらのファイル共有からユーザープロファイルを取得することを推奨します。顧客はこれらのファイル共有のバックアップと可用性に責任を負います。

ディザスターリカバリー

Azureのデータ損失が発生した場合、CitrixはCitrix管理のAzureサブスクリプション内の可能な限り多くのリソースを回復します。CitrixはクラウドコネクターとVDAの回復を試みます。Citrixがこれらのアイテムの回復に失敗した場合、顧客は新しいカタログを作成する責任を負います。Citrixは、マシンイメージがバックアップされており、顧客がユーザープロファイルをバックアップしていることを前提としており、これによりカタログを再構築できます。

Azureリージョン全体の損失が発生した場合、顧客は新しいリージョンで顧客管理仮想ネットワークを再構築し、Citrix DaaS for Azure内で新しいVNetピアリングを作成する責任を負います。

Citrixと顧客の共有責任

ドメイン参加カタログ用Citrix Cloud Connector™

Citrix DaaS for Azureは、各リソースロケーションに少なくとも2つのクラウドコネクターを展開します。一部のカタログは、同じ顧客の他のカタログと同じリージョン、VNetピアリング、およびドメインにある場合、リソースロケーションを共有する場合があります。Citrixは、イメージ上の以下のデフォルトセキュリティ設定のために、顧客のドメイン参加クラウドコネクターを構成します。

- オペレーティングシステムの更新とセキュリティパッチ

- アンチウイルスソフトウェア

- クラウドコネクターソフトウェアの更新

顧客は通常、クラウドコネクターにアクセスできません。ただし、カタログのトラブルシューティング手順を使用し、ドメイン資格情報でログインすることでアクセスを取得できます。顧客は、bastion経由でログインする際に行った変更について責任を負います。

顧客はまた、Active Directoryグループポリシーを通じてドメイン参加クラウドコネクターを制御できます。顧客は、クラウドコネクターに適用されるグループポリシーが安全かつ適切であることを保証する責任を負います。たとえば、顧客がグループポリシーを使用してオペレーティングシステムの更新を無効にすることを選択した場合、顧客はクラウドコネクターでオペレーティングシステムの更新を実行する責任を負います。顧客はまた、異なるアンチウイルスソフトウェアをインストールするなど、クラウドコネクターのデフォルトよりも厳格なセキュリティを強制するためにグループポリシーを使用することもできます。一般的に、Citrixは、Citrixが使用するデフォルトが問題なく適用されることを保証するため、顧客がクラウドコネクターをポリシーのない独自のActive Directory組織単位に配置することを推奨します。

トラブルシューティング

顧客がCitrix DaaS for Azureのカタログで問題が発生した場合、トラブルシューティングにはbastionの使用とRDPアクセスの有効化という2つのオプションがあります。どちらのオプションも顧客にセキュリティリスクをもたらします。顧客はこれらのオプションを使用する前に、このリスクを理解し、引き受けることに同意する必要があります。

Citrixは、トラブルシューティング操作を実行するために必要なポートを開閉し、これらの操作中にアクセスできるマシンを制限する責任を負います。

bastionまたはRDPアクセスのいずれを使用する場合でも、操作を実行するアクティブユーザーは、アクセスされているマシンのセキュリティに責任を負います。顧客がRDPを通じてVDAまたはクラウドコネクターにアクセスし、誤ってウイルスに感染した場合、顧客が責任を負います。Citrixサポート担当者がこれらのマシンにアクセスする場合、それらの担当者は安全に操作を実行する責任を負います。展開内のbastionまたは他のマシンにアクセスする人物によって露呈された脆弱性 (たとえば、許可リストにIP範囲を追加する顧客の責任、IP範囲を正しく実装するCitrixの責任など) に関する責任は、このドキュメントの別の場所で説明されています。

どちらのシナリオでも、CitrixはRDPトラフィックを許可するためのファイアウォール例外を正しく作成する責任を負います。Citrixはまた、顧客がbastionを破棄するか、Citrix DaaS for Azureを通じてRDPアクセスを終了した後、これらの例外を取り消す責任を負います。

Bastion

Citrixは、顧客のCitrix管理サブスクリプション内の顧客のCitrix管理仮想ネットワークにbastionを作成し、問題の診断と修復を行う場合があります。これは、プロアクティブに (顧客への通知なしに) 行われる場合もあれば、顧客が提起した問題に対応して行われる場合もあります。bastionは、顧客がRDPを通じてアクセスし、その後RDPを通じてVDAおよび (ドメイン参加カタログの場合は) クラウドコネクターにアクセスして、ログを収集したり、サービスを再起動したり、その他の管理タスクを実行したりできるマシンです。デフォルトでは、bastionを作成すると、顧客指定のIPアドレス範囲からbastionマシンへのRDPトラフィックを許可する外部ファイアウォールルールが開かれます。また、RDPを通じてクラウドコネクターとVDAへのアクセスを許可する内部ファイアウォールルールも開かれます。これらのルールを開放することは、大きなセキュリティリスクをもたらします。

顧客は、ローカルWindowsアカウントに使用される強力なパスワードを提供する責任を負います。顧客はまた、bastionへのRDPアクセスを許可する外部IPアドレス範囲を提供する責任を負います。顧客がIP範囲を提供しないことを選択した場合 (誰でもRDPアクセスを試行できるようにする場合)、顧客は悪意のあるIPアドレスによるアクセス試行について責任を負います。

顧客はまた、トラブルシューティングが完了した後、bastionを削除する責任を負います。bastionホストは追加の攻撃対象領域を露出させるため、Citrixは電源投入後8時間でマシンを自動的にシャットダウンします。ただし、Citrixがbastionを自動的に削除することはありません。顧客がbastionを長期間使用することを選択した場合、そのパッチ適用と更新に責任を負います。Citrixは、bastionを削除する前に数日間のみ使用することを推奨します。顧客が最新のbastionを望む場合、現在のbastionを削除し、新しいbastionを作成することで、最新のセキュリティパッチが適用された新しいマシンがプロビジョニングされます。

RDPアクセス

ドメイン参加カタログの場合、顧客のVNetピアリングが機能している場合、顧客はピアリングされたVNetからCitrix管理VNetへのRDPアクセスを有効にできます。顧客がこのオプションを使用する場合、顧客はVNetピアリングを介してVDAおよびクラウドコネクターにアクセスする責任を負います。ソースIPアドレス範囲を指定することで、顧客の内部ネットワーク内であってもRDPアクセスをさらに制限できます。顧客はこれらのマシンにログインするためにドメイン資格情報を使用する必要があります。顧客がCitrixサポートと協力して問題を解決している場合、顧客はこれらの資格情報をサポート担当者と共有する必要がある場合があります。問題が解決した後、顧客はRDPアクセスを無効にする責任を負います。顧客のピアリングされたネットワークまたはオンプレミスネットワークからRDPアクセスを開放したままにすることは、セキュリティリスクをもたらします。

ドメイン資格情報

顧客がドメイン参加カタログを使用することを選択した場合、顧客はCitrix DaaS for Azureに、マシンをドメインに参加させる権限を持つドメインアカウント (ユーザー名とパスワード) を提供する責任を負います。ドメイン資格情報を提供する際、顧客は以下のセキュリティ原則を遵守する責任を負います。

- 監査可能: アカウントはCitrix DaaS for Azureの使用のために特別に作成されるべきであり、そのアカウントが何に使用されているかを容易に監査できるようにします。

- スコープ設定: アカウントはマシンをドメインに参加させる権限のみを必要とします。完全なドメイン管理者であるべきではありません。

- セキュア: アカウントには強力なパスワードを設定する必要があります。

Citrixは、顧客のCitrix管理Azureサブスクリプション内のAzure Key Vaultにこのドメインアカウントを安全に保管する責任を負います。アカウントは、操作にドメインアカウントのパスワードが必要な場合にのみ取得されます。

詳細情報

関連情報については、以下を参照してください。

- Citrix Cloudプラットフォームのセキュア展開ガイド: Citrix Cloudプラットフォームのセキュリティ情報。

- 技術セキュリティの概要: Citrix DaaSのセキュリティ情報。

- サードパーティ通知