ネットワーク接続

はじめに

この記事では、Citrix Managed Azureサブスクリプションを使用する際のいくつかの展開シナリオについて詳しく説明します。

カタログを作成する際、ユーザーがCitrix DaaS Standard for Azure (旧称 Citrix Virtual Apps and Desktops Standard for Azure) のデスクトップおよびアプリから、企業のオンプレミスネットワーク上の場所やリソースにアクセスするかどうか、またその方法を指定します。

Citrix Managed Azureサブスクリプションを使用する場合、選択肢は次のとおりです。

お客様が管理する独自のAzureサブスクリプションを使用する場合、Citrix DaaS for Azureへの接続を作成する必要はありません。AzureサブスクリプションをCitrix DaaS for Azureに追加するだけです。

カタログの作成後、カタログの接続タイプを変更することはできません。

すべてのネットワーク接続の要件

- 接続を作成する際には、有効なDNSサーバーエントリが必要です。

- Secure DNSまたはサードパーティのDNSプロバイダーを使用する場合、Citrix DaaS™ for Azureで使用するために割り当てられたアドレス範囲を、DNSプロバイダーの許可リストにあるIPアドレスに追加する必要があります。このアドレス範囲は、接続を作成する際に指定します。

- 接続を使用するすべてのサービスリソース(ドメイン参加済みマシン)は、時刻同期を確実にするために、Network Time Protocol(NTP)サーバーに到達できる必要があります。

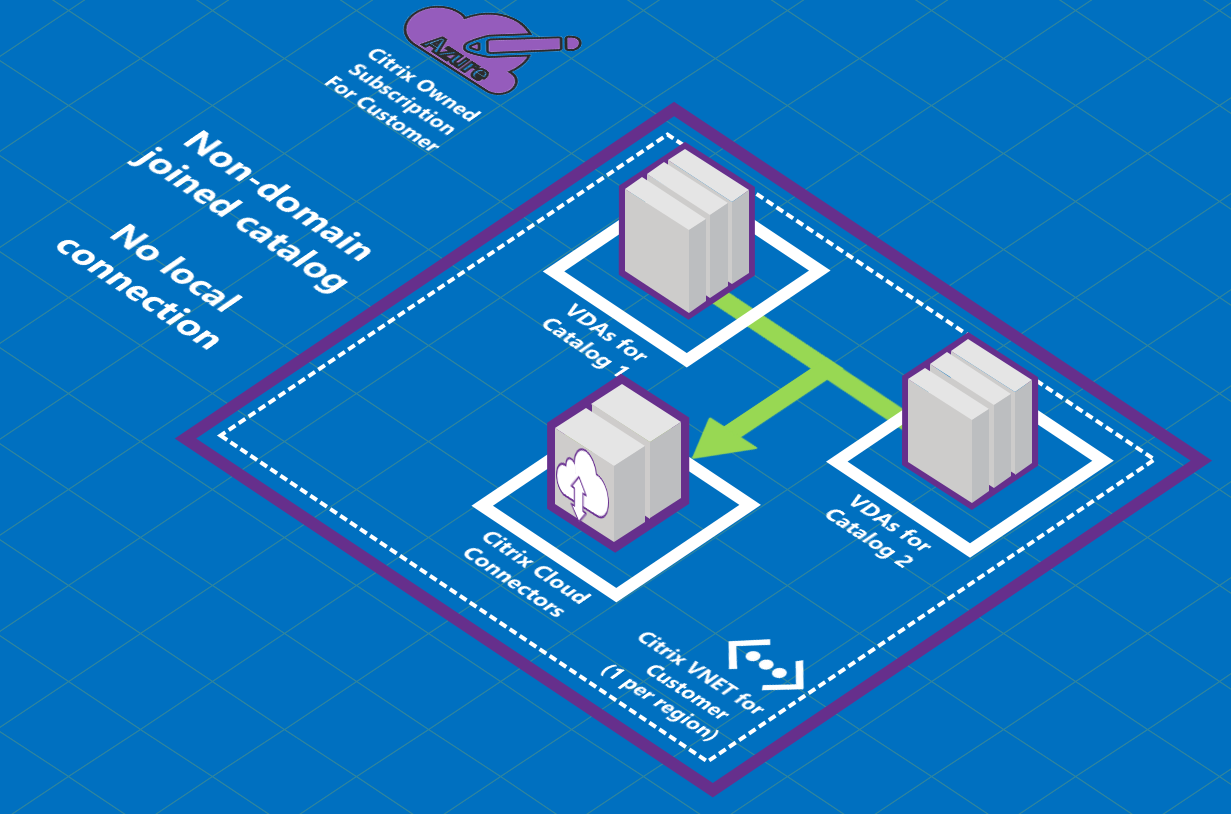

接続なし

カタログが接続なしで構成されている場合、ユーザーはオンプレミスまたはその他のネットワーク上のリソースにアクセスできません。これは、クイック作成を使用してカタログを作成する際の唯一の選択肢です。

Azure VNetピアリング接続について

仮想ネットワークピアリングは、2つのAzure仮想ネットワーク(VNet)をシームレスに接続します。お客様のVNetとCitrix DaaS for Azure VNetです。ピアリングは、ユーザーがオンプレミスネットワークからファイルやその他の項目にアクセスできるようにするためにも役立ちます。

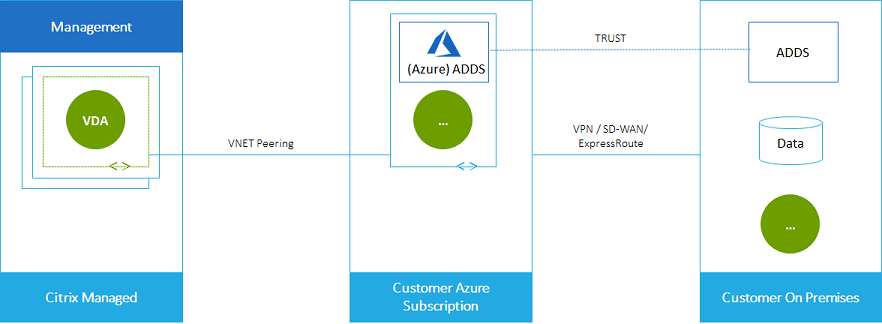

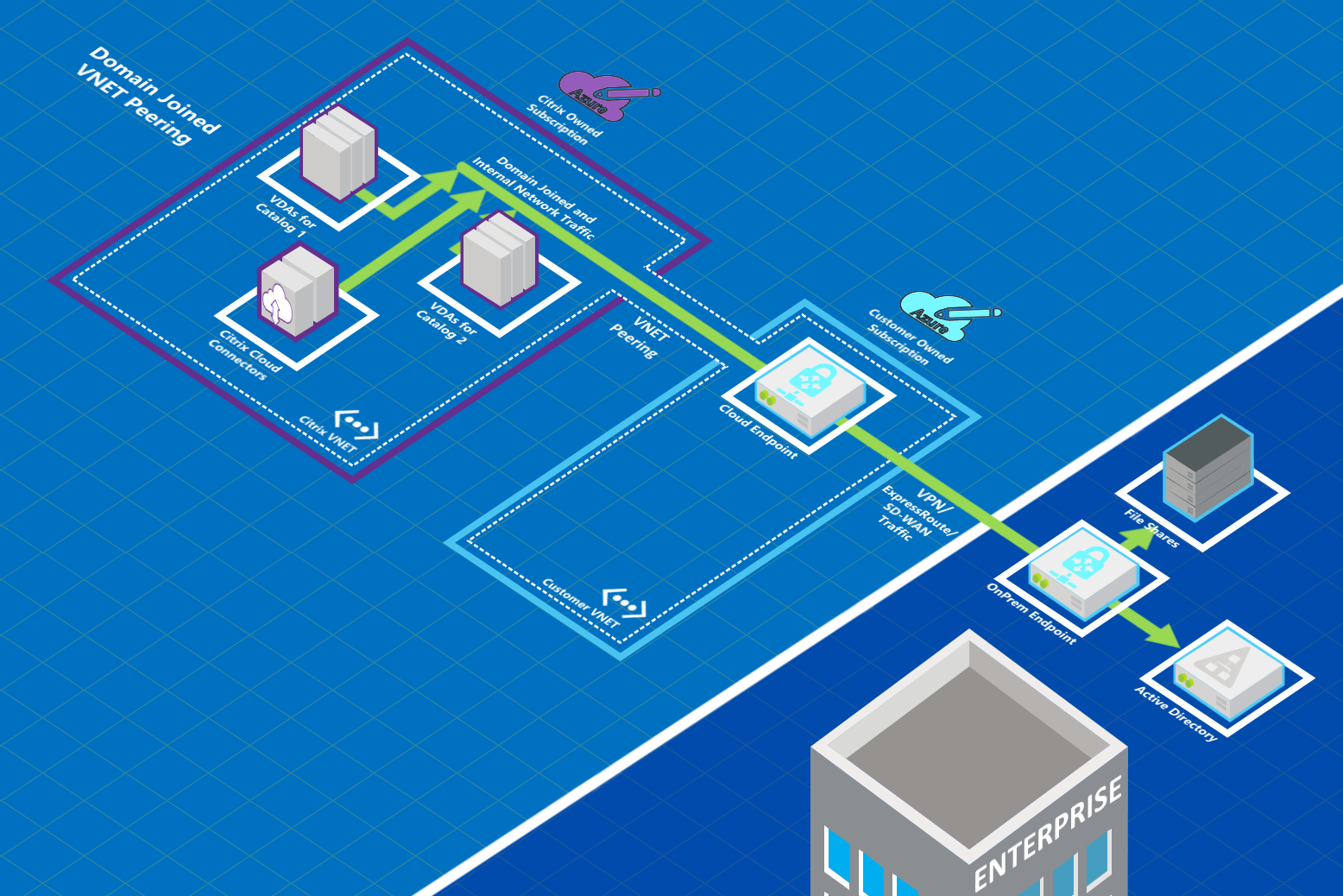

次の図に示すように、Citrix Managed Azureサブスクリプションから会社のAzureサブスクリプション内のVNetへのAzure VNetピアリングを使用して接続を作成します。

VNetピアリングの別の図を次に示します。

ユーザーは、カタログを作成する際にローカルドメインに参加することで、オンプレミスネットワークリソース(ファイルサーバーなど)にアクセスできます。(つまり、ファイル共有やその他の必要なリソースが存在するADドメインに参加します。)お客様のAzureサブスクリプションは、これらのリソース(図ではVPNまたはAzure ExpressRouteを使用)に接続します。カタログを作成する際、ドメイン、OU、およびアカウント資格情報を提供します。

重要:

- Citrix DaaS for AzureでVNetピアリングを使用する前に、VNetピアリングについて学習してください。

- VNetピアリングを使用するカタログを作成する前に、VNetピアリング接続を作成してください。

Azure VNetピアリングのカスタムルート

カスタムルート、つまりユーザー定義ルートは、VNetピアリング、オンプレミスネットワーク、およびインターネット内の仮想マシン間のトラフィックをルーティングするためのAzureのデフォルトシステムルートを上書きします。Citrix DaaS for Azureリソースがアクセスすると予想されるが、VNetピアリングを介して直接接続されていないネットワークがある場合に、カスタムルートを使用できます。たとえば、ネットワークアプライアンスを介してインターネットまたはオンプレミスネットワークサブネットにトラフィックを強制するカスタムルートを作成できます。

カスタムルートを使用するには、次の手順を実行します。

- Citrix DaaS for Azure環境に既存のAzure VPNゲートウェイまたはネットワークアプライアンスが必要です。

- カスタムルートを追加する際、エンドツーエンドの接続を確保するために、会社のルートテーブルをCitrix DaaS for Azureの宛先VNet情報で更新する必要があります。

- カスタムルートは、Citrix DaaS for Azureに、入力された順序で表示されます。この表示順序は、Azureがルートを選択する順序には影響しません。

カスタムルートを使用する前に、Microsoftの記事「仮想ネットワークトラフィックルーティング」を確認して、カスタムルートの使用方法、ネクストホップタイプ、およびAzureが送信トラフィックのルートを選択する方法について学習してください。

Azure VNetピアリング接続を作成する際、またはCitrix DaaS for Azure環境内の既存の接続にカスタムルートを追加できます。VNetピアリングでカスタムルートを使用する準備ができたら、この記事の次のセクションを参照してください。

- 新しいAzure VNetピアリングでのカスタムルートの場合:Azure VNetピアリング接続の作成

- 既存のAzure VNetピアリングでのカスタムルートの場合:既存のAzure VNetピア接続のカスタムルートの管理

Azure VNetピアリングの要件と準備

- Azure Resource Managerサブスクリプション所有者の資格情報。これはMicrosoft Entraアカウントである必要があります。Citrix DaaS for Azureは、live.comや外部(ゲスト)Microsoft Entraアカウント(別のテナント内)などの他のアカウントタイプをサポートしていません。

- Azureサブスクリプション、リソースグループ、および仮想ネットワーク(VNet)。

- Citrix Managed Azureサブスクリプション内のVDAがネットワークロケーションと通信できるように、Azureネットワークルートを設定します。

- VNetから指定されたIP範囲へのAzureネットワークセキュリティグループを開きます。

-

Active Directory: ドメイン参加シナリオの場合、ピアリングされたVNetで何らかの形式のActive Directoryサービスを実行することをお勧めします。これにより、Azure VNetピアリングテクノロジーの低遅延特性が活用されます。

たとえば、構成にはMicrosoft Entra Domain Services、VNet内のドメインコントローラーVM、またはオンプレミスActive DirectoryへのMicrosoft Entra Connectが含まれる場合があります。

AADDSを有効にした後、管理対象ドメインを削除せずに別のVNetに移動することはできません。そのため、管理対象ドメインを有効にする正しいVNetを選択することが重要です。続行する前に、Microsoftの記事「Microsoft Entra Domain Servicesのネットワークに関する考慮事項」を確認してください。

-

VNet IP範囲: 接続を作成する際、ネットワークリソースと接続されるAzure VNet間で一意の利用可能なCIDRアドレス空間(IPアドレスとネットワークプレフィックス)を提供する必要があります。これは、Citrix DaaS for AzureピアリングVNet内のVMに割り当てられるIP範囲です。

Azureおよびオンプレミスネットワークで使用するアドレスと重複しないIP範囲を指定してください。

-

たとえば、Azure VNetのアドレス空間が10.0.0.0 /16の場合、Citrix DaaS for Azureで192.168.0.0 /24などのVNetピアリング接続を作成します。

-

この例では、10.0.0.0 /24のIP範囲でピアリング接続を作成すると、重複するアドレス範囲と見なされます。

アドレスが重複すると、VNetピアリング接続が正常に作成されない可能性があります。また、サイト管理タスクでも正しく機能しません。

-

VNetピアリングの詳細については、次のMicrosoftの記事を参照してください。

- 仮想ネットワークピアリング

- Azure VPN Gateway

- Azureポータルでサイト間接続を作成する

- VPN Gateway FAQ(「overlap」で検索)

Azure VNetピアリング接続の作成

-

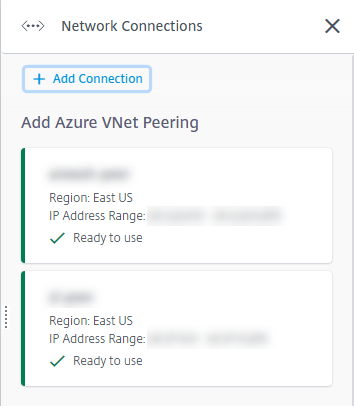

Citrix DaaS for Azureのクイック展開 > Microsoft Azureダッシュボードから、右側のネットワーク接続を展開します。すでに接続を設定している場合は、それらが一覧表示されます。

- 接続の追加をクリックします。

-

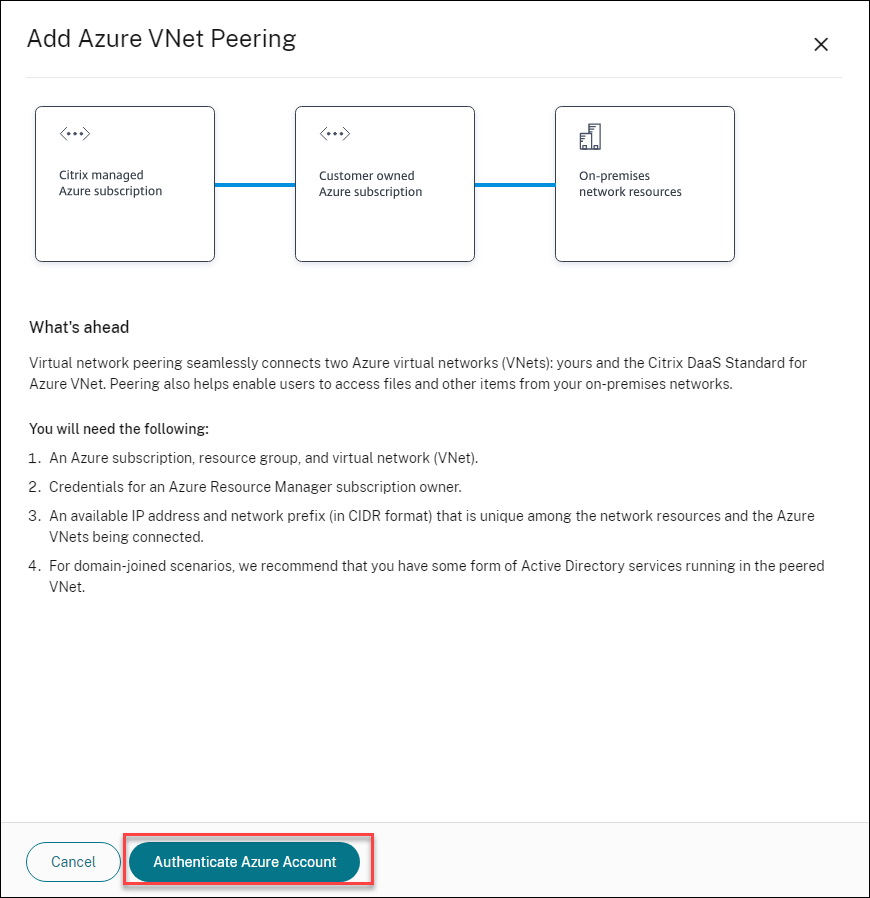

Azure VNetピアリングの追加ボックス内の任意の場所をクリックします。

-

Azureアカウントの認証をクリックします。

-

Citrix DaaS for Azureは、Azureサブスクリプションを認証するために自動的にAzureサインインページに移動します。Azureにサインインし(サブスクリプション所有者のアカウント資格情報を使用)、規約に同意すると、接続作成の詳細ダイアログに戻ります。

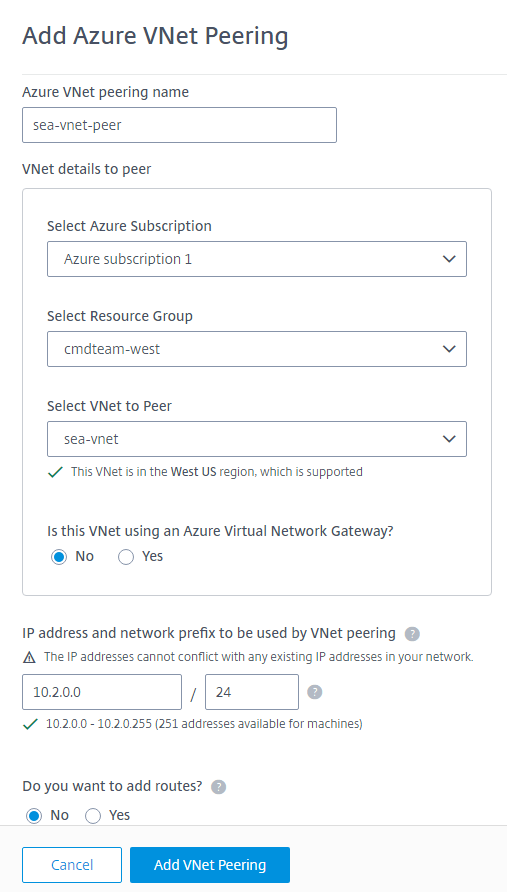

- Azure VNetピアの名前を入力します。

- Azureサブスクリプション、リソースグループ、およびピアリングするVNetを選択します。

- 選択したVNetがAzure仮想ネットワークゲートウェイを使用するかどうかを示します。詳細については、Microsoftの記事「Azure VPN Gateway」を参照してください。

-

前のステップではいと回答した場合(選択したVNetがAzure仮想ネットワークゲートウェイを使用する場合)、仮想ネットワークゲートウェイルート伝播を有効にするかどうかを示します。有効にすると、Azureはゲートウェイを介したすべてのルートを自動的に学習(追加)します。

この設定は、後で接続の詳細ページで変更できます。ただし、変更するとルートパターンが変更され、VDAトラフィックが中断される可能性があります。また、後で無効にした場合、VDAが使用するネットワークへのルートを手動で追加する必要があります。

-

IPアドレスを入力し、ネットワークマスクを選択します。使用されるアドレス範囲と、その範囲がサポートするアドレス数が表示されます。IP範囲が、Azureおよびオンプレミスネットワークで使用するアドレスと重複しないことを確認してください。

- たとえば、Azure VNetのアドレス空間が10.0.0.0 /16の場合、Citrix Virtual Apps and Desktops Standardで192.168.0.0 /24などのVNetピアリング接続を作成します。

- この例では、10.0.0.0 /24のIP範囲でVNetピアリング接続を作成すると、重複するアドレス範囲と見なされます。

アドレスが重複すると、VNetピアリング接続が正常に作成されない可能性があります。また、サイト管理タスクでも正しく機能しません。

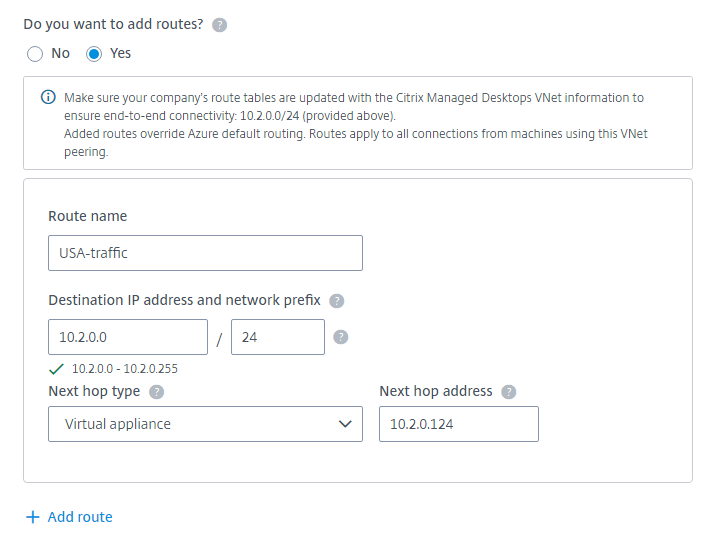

- VNetピアリング接続にカスタムルートを追加するかどうかを示します。はいを選択した場合は、次の情報を入力します。

- カスタムルートのわかりやすい名前を入力します。

- 宛先IPアドレスとネットワークプレフィックスを入力します。ネットワークプレフィックスは16から24の間である必要があります。

-

トラフィックをルーティングするネクストホップタイプを選択します。仮想アプライアンスを選択した場合は、アプライアンスの内部IPアドレスを入力します。

ネクストホップタイプの詳細については、Microsoftの記事「仮想ネットワークトラフィックルーティング」の「カスタムルート」を参照してください。

- ルートの追加をクリックして、接続用の別のカスタムルートを作成します。

- VNetピアリングの追加をクリックします。

接続が作成されると、クイック展開 > Microsoft Azureダッシュボードの右側にあるネットワーク接続 > Azure VNetピアの下に一覧表示されます。カタログを作成する際、この接続は利用可能なネットワーク接続リストに含まれます。

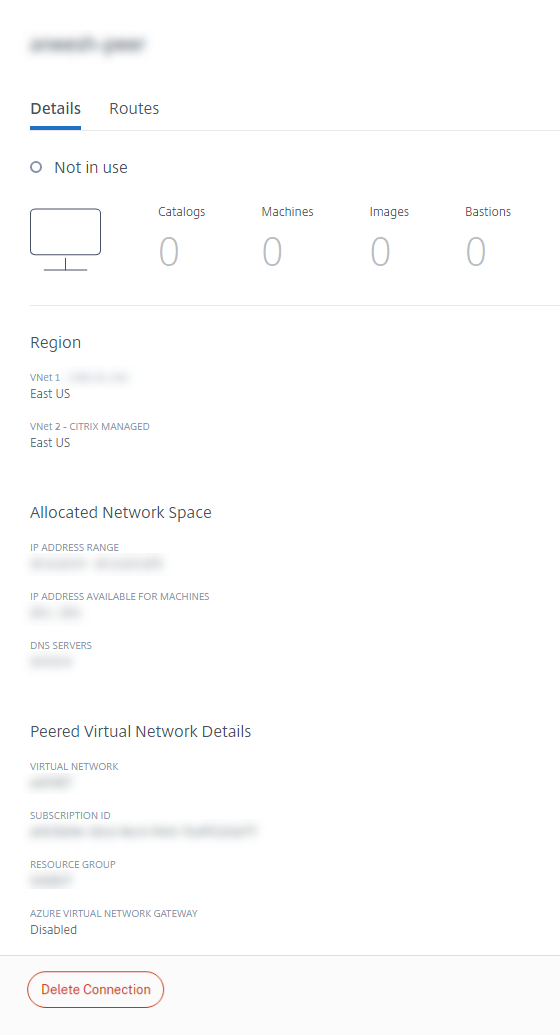

Azure VNetピアリング接続の詳細の表示

- Citrix DaaS for Azureのクイック展開 > Microsoft Azureダッシュボードから、右側のネットワーク接続を展開します。

- 表示するAzure VNetピアリング接続を選択します。

詳細には以下が含まれます。

- この接続を使用するカタログ、マシン、イメージ、およびバスティオンの数。

- リージョン、割り当てられたネットワークスペース、およびピアリングされたVNet。

- VNetピアリング接続に現在構成されているルート。

既存のAzure VNetピア接続のカスタムルートの管理

既存の接続に新しいカスタムルートを追加したり、既存のカスタムルートを変更したりできます。これには、カスタムルートの無効化または削除も含まれます。

重要:

カスタムルートを変更、無効化、または削除すると、接続のトラフィックフローが変更され、アクティブなユーザーセッションが中断される可能性があります。

カスタムルートを追加するには、次の手順を実行します。

- VNetピアリング接続の詳細から、ルートを選択し、ルートの追加をクリックします。

- わかりやすい名前、宛先IPアドレスとプレフィックス、および使用するネクストホップタイプを入力します。ネクストホップタイプとして仮想アプライアンスを選択した場合は、アプライアンスの内部IPアドレスを入力します。

- カスタムルートを有効にするかどうかを示します。デフォルトでは、カスタムルートは有効になっています。

- ルートの追加をクリックします。

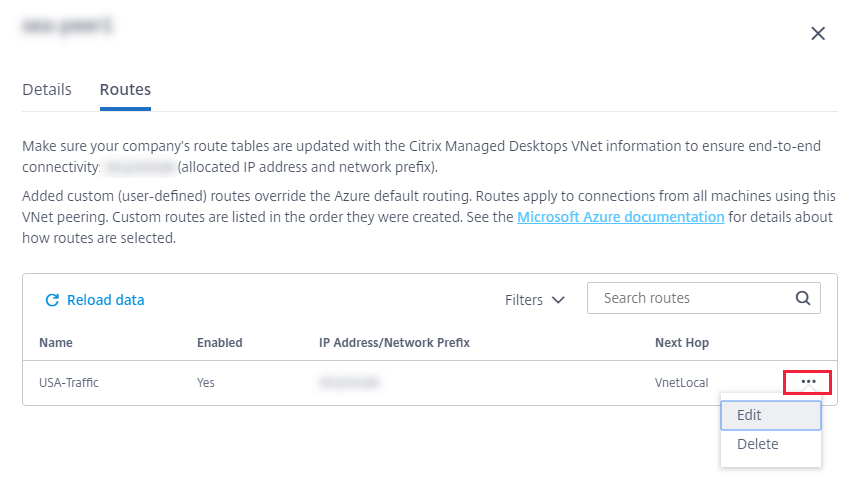

カスタムルートを変更または無効にするには、次の手順を実行します。

- VNetピアリング接続の詳細から、ルートを選択し、管理するカスタムルートを見つけます。

-

省略記号メニューから、編集を選択します。

- 必要に応じて、宛先IPアドレスとプレフィックス、またはネクストホップタイプに必要な変更を加えます。

- カスタムルートを有効または無効にするには、このルートを有効にしますか?ではいまたはいいえを選択します。

- 保存をクリックします。

カスタムルートを削除するには、次の手順を実行します。

- VNetピアリング接続の詳細から、ルートを選択し、管理するカスタムルートを見つけます。

- 省略記号メニューから、削除を選択します。

- カスタムルートの削除による影響を認識するために、ルートを削除するとアクティブなセッションが中断される可能性がありますを選択します。

- ルートの削除をクリックします。

Azure VNetピアリング接続の削除

Azure VNetピアを削除する前に、それに関連付けられているカタログをすべて削除してください。カタログの削除を参照してください。

- Citrix DaaS for Azureのクイック展開 > Microsoft Azureダッシュボードから、右側のネットワーク接続を展開します。

- 削除する接続を選択します。

- 接続の詳細から、接続の削除をクリックします。

Azure VPNゲートウェイ

Azure VPN機能はテクニカルプレビューで利用可能です。

Azure VPNゲートウェイ接続について

Azure VPNゲートウェイ接続は、Citrix管理のAzure VDA(デスクトップおよびアプリ)と、オンプレミスネットワークや他のクラウドロケーションのリソースなど、会社の各リソースとの間の通信リンクを提供します。これは、リモート支店を設定して接続することに似ています。

セキュアな接続には、業界標準プロトコルであるInternet Protocol Security(IPsec)とInternet Key Exchange(IKE)が使用されます。

接続作成プロセス中:

-

Citrixがゲートウェイと接続を作成するために使用する情報を提供します。

-

Citrixは、サイト間ルートベースのAzure VPNゲートウェイを作成します。VPNゲートウェイは、Citrix管理のAzureサブスクリプションとVPNのホストデバイスとの間に直接Internet Protocol Security(IPsec)トンネルを形成します。

-

CitrixがAzure VPNゲートウェイと接続を作成した後、VPNの構成、ファイアウォールルール、およびルートテーブルを更新します。このプロセスでは、Citrixが提供するパブリックIPアドレスと、接続作成時に提供した事前共有キー(PSK)を使用します。

接続の例は、「Azure VPNゲートウェイ接続の作成」に示されています。

このタイプの接続を作成するために、独自のAzureサブスクリプションは必要ありません。

この接続タイプでカスタムルートをオプションで使用することもできます。

Azure VPNゲートウェイのカスタムルート

カスタムルート、つまりユーザー定義ルートは、ネットワーク内の仮想マシンとインターネット間のトラフィックをルーティングするためのデフォルトシステムルートを上書きします。Citrix Virtual Apps and Desktops™ Standardリソースがアクセスすると予想されるが、Azure VPNゲートウェイを介して直接接続されていないネットワークがある場合に、カスタムルートを使用できます。たとえば、ネットワークアプライアンスを介してインターネットまたはオンプレミスネットワークサブネットにトラフィックを強制するカスタムルートを作成できます。

接続にカスタムルートを追加すると、それらのルートはその接続を使用するすべてのマシンに適用されます。

カスタムルートを使用するには、次の手順を実行します。

- Citrix Virtual Apps and Desktops Standard環境に既存の仮想ネットワークゲートウェイまたはネットワークアプライアンスが必要です。

- カスタムルートを追加する際、エンドツーエンドの接続を確保するために、会社のルートテーブルを宛先VPN情報で更新する必要があります。

- カスタムルートは、接続 > ルートタブに、入力された順序で表示されます。この表示順序は、ルートが選択される順序には影響しません。

カスタムルートを使用する前に、Microsoftの記事「仮想ネットワークトラフィックルーティング」を確認して、カスタムルートの使用方法、ネクストホップタイプ、およびAzureが送信トラフィックのルートを選択する方法について学習してください。

Azure VPNゲートウェイ接続を作成する際、またはサービス環境内の既存の接続にカスタムルートを追加できます。

Azure VPNゲートウェイ接続の要件と準備

-

Azure VPN Gatewayの詳細については、Microsoftの記事「VPN Gatewayとは」を参照してください。

-

すべてのネットワーク接続の要件を確認してください。

-

構成済みのVPNが必要です。仮想ネットワークは、VPNゲートウェイを介してトラフィックを送受信できる必要があります。仮想ネットワークは、複数の仮想ネットワークゲートウェイに関連付けることはできません。

-

パブリックIPアドレスを持つIPsecデバイスが必要です。検証済みのVPNデバイスの詳細については、Microsoftの記事「VPNデバイスについて」を参照してください。

-

必要な情報を収集できるように、実際に開始する前に「Azure VPN Gateway接続の作成」の手順を確認してください。たとえば、ネットワーク内の許可されたアドレス、VDAとゲートウェイのIP範囲、必要なスループットとパフォーマンスレベル、およびDNSサーバーアドレスが必要になります。

Azure VPNゲートウェイ接続の作成

実際に開始する前に、この手順を必ず確認してください。

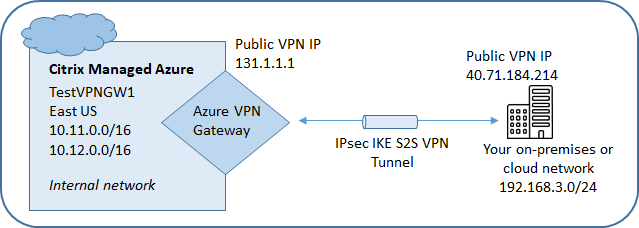

次の図は、Azure VPNゲートウェイ接続を構成する例を示しています。通常、Citrixは図の左側のリソースを管理し、お客様は右側のリソースを管理します。次の手順の一部の説明には、図の例への参照が含まれています。

-

Citrix DaaS for Azureの管理ダッシュボードから、右側のネットワーク接続を展開します。

-

接続の追加をクリックします。

-

Azure VPN Gatewayボックス内の任意の場所をクリックします。

-

VPN接続の追加ページの情報を確認し、VPNの構成を開始をクリックします。

-

接続の追加ページで、次の情報を入力します。

-

名前: 接続の名前。(図では、名前はTestVPNGW1です。)

-

VPN IPアドレス: お客様のパブリックIPアドレス。

図では、アドレスは40.71.184.214です。

-

許可されたネットワーク: Citrixサービスがお客様のネットワーク上でアクセスを許可されている1つ以上のアドレス範囲。通常、このアドレス範囲には、ファイルサーバーなど、ユーザーがアクセスする必要のあるリソースが含まれます。

複数の範囲を追加するには、IPアドレスの追加をクリックして値を入力します。必要に応じて繰り返します。

図では、アドレス範囲は192.168.3.0/24です。

-

事前共有キー: 認証のためにVPNの両端で使用される値(パスワードに似ています)。この値はお客様が決定します。値を必ずメモしておいてください。後で接続情報を使用してVPNを構成する際に必要になります。

-

パフォーマンスとスループット: ユーザーがネットワーク上のリソースにアクセスする際に使用する帯域幅レベル。

すべての選択肢が必ずしもBorder Gateway Protocol(BGP)をサポートしているわけではありません。そのような場合、BCP設定フィールドは利用できません。

-

リージョン: この接続を使用するカタログを作成する際に、Citrixがデスクトップとアプリ(VDA)を提供するマシンを展開するAzureリージョン。接続を作成した後、この選択を変更することはできません。後で別のリージョンを使用することを決定した場合は、目的のリージョンを指定する別の接続を作成または使用する必要があります。

図では、リージョンはEastUSです。

-

アクティブ/アクティブ(高可用性)モード: 高可用性のために2つのVPNゲートウェイが作成されるかどうか。このモードが有効な場合、一度にアクティブになるゲートウェイは1つだけです。Microsoftドキュメント「Highly Available Cross-Premises Connectivity」でアクティブ/アクティブAzure VPNゲートウェイについて学習してください。

-

BGP設定: (選択したパフォーマンスとスループットがBGPをサポートしている場合にのみ利用可能。)Border Gateway Protocol(BGP)を使用するかどうか。Microsoftドキュメント「Azure VPN GatewayでのBGPについて」でBGPについて学習してください。BGPを有効にする場合は、次の情報を入力します。

-

自律システム番号(ASN): Azure仮想ネットワークゲートウェイには、デフォルトのASN 65515が割り当てられます。2つのネットワークゲートウェイ間のBGP対応接続では、ASNが異なる必要があります。必要に応じて、ゲートウェイの作成時または作成後にASNを変更できます。

-

BGP IPピアリングIPアドレス: Azureは、169.254.21.xから169.254.22.xの範囲のBGP IPをサポートしています。

-

-

VDAサブネット: この接続を使用するカタログを作成する際に、Citrix VDA(デスクトップとアプリを提供するマシン)とCloud Connectorが配置されるアドレス範囲。IPアドレスを入力し、ネットワークマスクを選択すると、アドレス範囲と、その範囲がサポートするアドレス数が表示されます。

このアドレス範囲はCitrix管理のAzureサブスクリプションで維持されますが、お客様のネットワークの拡張機能として機能します。

-

IP範囲は、オンプレミスまたは他のクラウドネットワークで使用するアドレスと重複してはなりません。アドレスが重複すると、接続が正常に作成されない可能性があります。また、重複するアドレスはサイト管理タスクで正しく機能しません。

-

VDAサブネット範囲は、ゲートウェイサブネットアドレスとは異なる必要があります。

-

接続を作成した後、この値を変更することはできません。別の値を使用するには、別の接続を作成します。

図では、VDAサブネットは10.11.0.0/16です。

-

-

ゲートウェイサブネット: この接続を使用するカタログを作成する際に、Azure VPNゲートウェイが配置されるアドレス範囲。

-

IP範囲は、オンプレミスまたは他のクラウドネットワークで使用するアドレスと重複してはなりません。アドレスが重複すると、接続が正常に作成されない可能性があります。また、重複するアドレスはサイト管理タスクで正しく機能しません。

-

ゲートウェイサブネット範囲は、VDAサブネットアドレスとは異なる必要があります。

-

接続を作成した後、この値を変更することはできません。別の値を使用するには、別の接続を作成します。

図では、ゲートウェイサブネットは10.12.0.9/16です。

-

-

ルート: 接続にカスタムルートを追加するかどうかを示します。カスタムルートを追加する場合は、次の情報を入力します。

-

カスタムルートのわかりやすい名前を入力します。

-

宛先IPアドレスとネットワークプレフィックスを入力します。ネットワークプレフィックスは16から24の間である必要があります。

-

トラフィックをルーティングするネクストホップタイプを選択します。仮想アプライアンスを選択した場合は、アプライアンスの内部IPアドレスを入力します。ネクストホップタイプの詳細については、Microsoftの記事「仮想ネットワークトラフィックルーティング」の「カスタムルート」を参照してください。

-

複数のルートを追加するには、ルートの追加をクリックして要求された情報を入力します。

-

DNSサーバー: DNSサーバーのアドレスを入力し、優先サーバーを示します。DNSサーバーエントリは後で変更できますが、変更すると、この接続を使用するカタログ内のマシンで接続の問題が発生する可能性があることに注意してください。

2つ以上のDNSサーバーアドレスを追加するには、代替DNSの追加をクリックして要求された情報を入力します。

-

-

VPN接続の作成をクリックします。

Citrixが接続を作成すると、Citrix DaaS for Azureの管理ダッシュボードのネットワーク接続 > Azure VPN Gatewayの下に一覧表示されます。接続カードにはパブリックIPアドレスが含まれています。(図では、アドレスは131.1.1.1です。)

-

このアドレス(および接続作成時に指定した事前共有キー)を使用して、VPNとファイアウォールを構成します。事前共有キーを忘れた場合は、接続の詳細ページで変更できます。VPNゲートウェイの自社側を構成するには、新しいキーが必要になります。

たとえば、構成したVDAおよびゲートウェイサブネットのIPアドレス範囲について、ファイアウォールで例外を許可します。

-

エンドツーエンドの接続を確保するために、会社のルートテーブルをAzure VPNゲートウェイ接続情報で更新します。

図では、192.168.3.0/24から10.11.0.0/16および10.12.0.9/16(VDAおよびゲートウェイサブネット)へのトラフィックには新しいルートが必要です。

-

カスタムルートを構成した場合は、それらについても適切な更新を行います。

接続の両端が正常に構成されると、ネットワーク接続 > Azure VPN Gatewayの接続エントリに使用可能と表示されます。

Azure VPNゲートウェイ接続の表示

-

Citrix DaaS for Azureの管理ダッシュボードから、右側のネットワーク接続を展開します。

-

表示する接続を選択します。

表示される内容:

-

詳細タブには、この接続を使用するカタログ、マシン、イメージ、およびバスティオンの数が表示されます。また、この接続用に構成した情報のほとんどが含まれています。

-

ルートタブには、接続のカスタムルート情報が一覧表示されます。

Azure VPNゲートウェイ接続のカスタムルートの管理

既存のAzure VPNゲートウェイ接続では、カスタムルートの追加、変更、無効化、および削除が可能です。

接続作成時のカスタムルートの追加については、「Azure VPNゲートウェイ接続の作成」を参照してください。

重要:

カスタムルートを変更、無効化、または削除すると、接続のトラフィックフローが変更され、アクティブなユーザーセッションが中断される可能性があります。

-

Citrix DaaS for Azureの管理ダッシュボードから、右側のネットワーク接続を展開します。

-

表示する接続を選択します。

-

カスタムルートを追加するには:

-

接続のルートタブから、ルートの追加をクリックします。

-

わかりやすい名前、宛先IPアドレスとプレフィックス、および使用するネクストホップタイプを入力します。ネクストホップタイプとして仮想アプライアンスを選択した場合は、アプライアンスの内部IPアドレスを入力します。

-

カスタムルートを有効にするかどうかを示します。デフォルトでは、カスタムルートは有効になっています。

-

ルートの追加をクリックします。

-

-

カスタムルートを変更または有効/無効にするには:

-

接続のルートタブから、管理するカスタムルートを見つけます。

-

省略記号メニューから、編集を選択します。

-

必要に応じて、宛先IPアドレスとプレフィックス、またはネクストホップタイプを変更します。

-

ルートを有効にするかどうかを示します。

-

保存をクリックします。

-

-

カスタムルートを削除するには:

-

接続のルートタブから、管理するカスタムルートを見つけます。

-

省略記号メニューから、削除を選択します。

-

カスタムルートの削除による影響を認識するために、ルートを削除するとアクティブなセッションが中断される可能性がありますを選択します。

-

ルートの削除をクリックします。

-

-

Azure VPNゲートウェイ接続のリセットまたは削除

重要:

接続をリセットすると、現在の接続が失われ、両端で再確立する必要があります。リセットはアクティブなユーザーセッションを中断します。

接続を削除する前に、それを使用するカタログをすべて削除してください。カタログの削除を参照してください。

接続をリセットまたは削除するには、次の手順を実行します。

-

Citrix DaaS for Azureの管理ダッシュボードから、右側のネットワーク接続を展開します。

-

リセットまたは削除する接続を選択します。

-

接続の詳細タブから:

-

接続をリセットするには、接続のリセットをクリックします。

-

接続を削除するには、接続の削除をクリックします。

-

-

プロンプトが表示されたら、アクションを確認します。

パブリック静的IPアドレスの作成

接続上のすべてのマシンVDAがインターネットへの単一の送信パブリック静的IPアドレス(ゲートウェイ)を使用するようにしたい場合は、NATゲートウェイを有効にします。ドメイン参加済みまたは非ドメイン参加済みのカタログへの接続に対してNATゲートウェイを有効にできます。

接続のNATゲートウェイを有効にするには:

- Citrix DaaS for Azureのクイック展開 > Microsoft Azureダッシュボードから、右側のネットワーク接続を展開します。

- ネットワーク接続の下で、CITRIX MANAGEDまたはAZURE VNET PEERINGSの下の接続を選択します。

- 接続詳細カードで、NATゲートウェイの有効化をクリックします。

- NATゲートウェイの有効化ページで、スライダーをはいに移動し、アイドル時間を構成します。

- 変更の確認をクリックします。

NATゲートウェイを有効にすると:

- Azureはゲートウェイにパブリック静的IPアドレスを自動的に割り当てます。(このアドレスを指定することはできません。)この接続を使用するすべてのカタログ内のすべてのVDAは、送信接続にそのアドレスを使用します。

- アイドルタイムアウト値を指定できます。この値は、NATゲートウェイを介した開いている送信接続が、接続が閉じられるまでにアイドル状態を維持できる分数を示します。

- ファイアウォールでパブリック静的IPアドレスを許可する必要があります。

接続詳細カードに戻って、NATゲートウェイを有効または無効にしたり、タイムアウト値を変更したりできます。