Configurer un domaine personnalisé

Vous pouvez autoriser les utilisateurs à accéder à leur magasin en utilisant un domaine personnalisé à la place ou en plus du domaine cloud.com. Vous devez posséder le domaine et chaque domaine ne peut être utilisé que pour accéder à un seul magasin.

Chaque compte peut avoir un seul domaine personnalisé lié au magasin principal. Si vous avez des magasins supplémentaires, vous ne pourrez y accéder qu’en utilisant leur URL « cloud.com ».

Scénarios pris en charge

| Scénarios | Pris en charge | Non pris en charge |

|---|---|---|

| Fournisseurs d’identité | AD (+ jeton), Microsoft Entra ID, Citrix Gateway, Okta et SAML | |

| Types de ressources | Applications et bureaux virtuels | Applications Web, applications SaaS et contenu publié |

| Méthodes d’accès | Navigateur, application Citrix Workspace™ | - |

Logiciels requis

-

Vous pouvez choisir un domaine récemment enregistré ou un domaine que vous possédez déjà. Le domaine doit être au format sous-domaine (your.company.com). Citrix ne prend pas en charge l’utilisation d’un domaine racine uniquement (company.com).

-

Il est recommandé d’utiliser un domaine dédié comme domaine personnalisé pour l’accès à Citrix Workspace. Cela facilite le changement de domaine, si nécessaire.

- Les domaines personnalisés ne peuvent pas contenir de marques déposées Citrix. Retrouvez la liste complète dans le document Cloud Software Group Trademark Guidelines.

- Le domaine que vous choisissez doit être configuré dans le DNS public. Tous les noms et valeurs d’enregistrement CNAME inclus dans la configuration de votre domaine doivent pouvoir être résolus par Citrix.

Remarque:

Les configurations DNS privées ne sont pas prises en charge.

- La longueur du nom de domaine ne doit pas dépasser 64 caractères.

Configuration de votre domaine personnalisé

Une fois qu’un domaine personnalisé est défini, vous ne pouvez pas modifier l’URL ou le type de certificat. Vous pouvez uniquement le supprimer. Assurez-vous que le domaine que vous choisissez n’est pas déjà configuré dans le DNS. Supprimez tous les enregistrements CNAME existants avant de tenter de configurer votre domaine personnalisé.

Si vous utilisez le protocole SAML pour vous connecter à votre fournisseur d’identité, vous devez effectuer une étape supplémentaire pour terminer la configuration SAML. Pour plus d’informations, consultez SAML.

Remarque:

Lors de l’ajout de l’URL personnalisée et de la configuration de SAML, Citrix Cloud™ nécessite 24 heures pour le provisioning.

Ajouter un domaine personnalisé

-

Connectez-vous à Citrix Cloud.

-

Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail, puis sélectionnez Accès.

-

Dans l’onglet Accès, sous URL d’espace de travail personnalisée, sélectionnez + Ajouter votre propre domaine.

-

Lisez les informations affichées sur la page Présentation, puis sélectionnez Suivant.

-

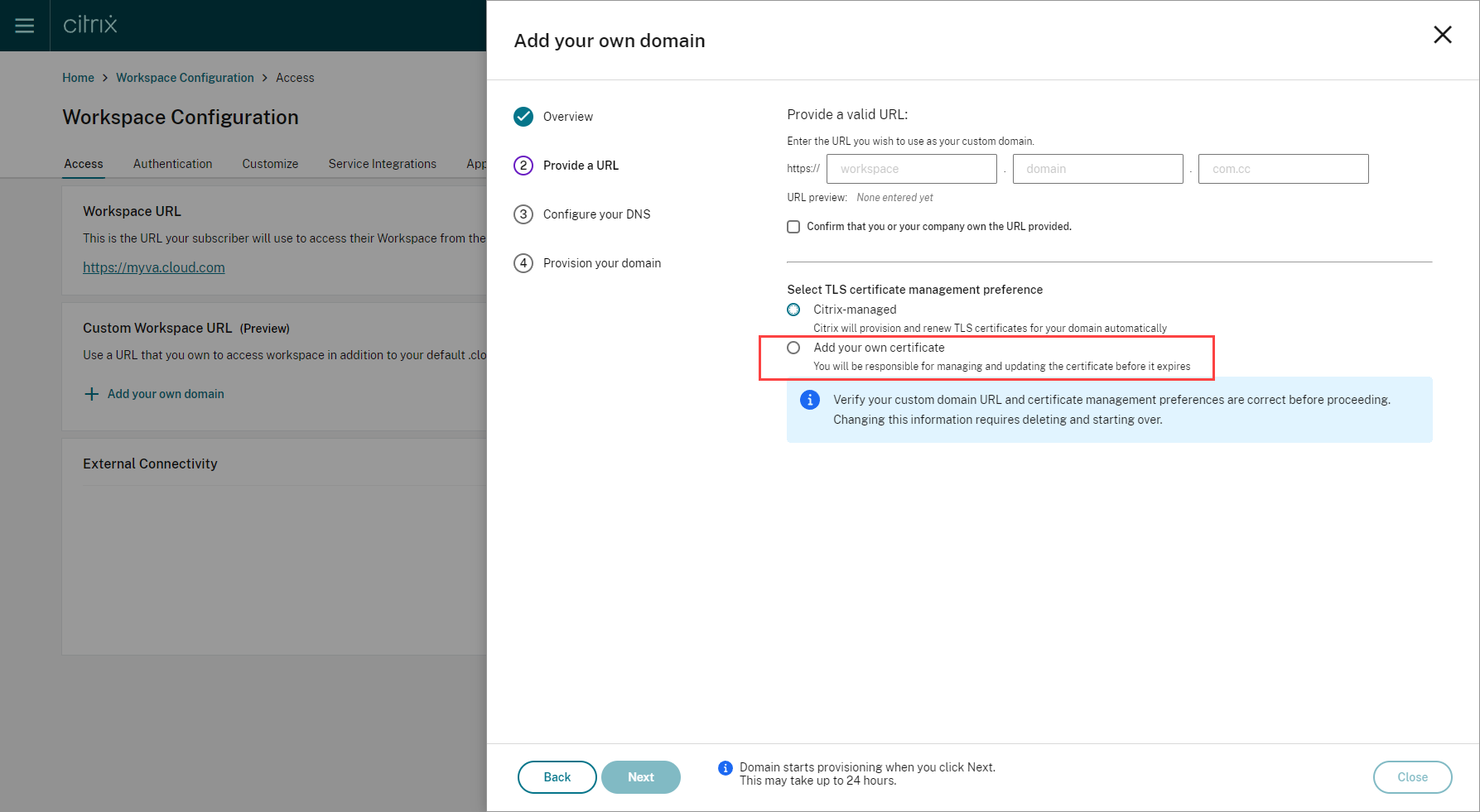

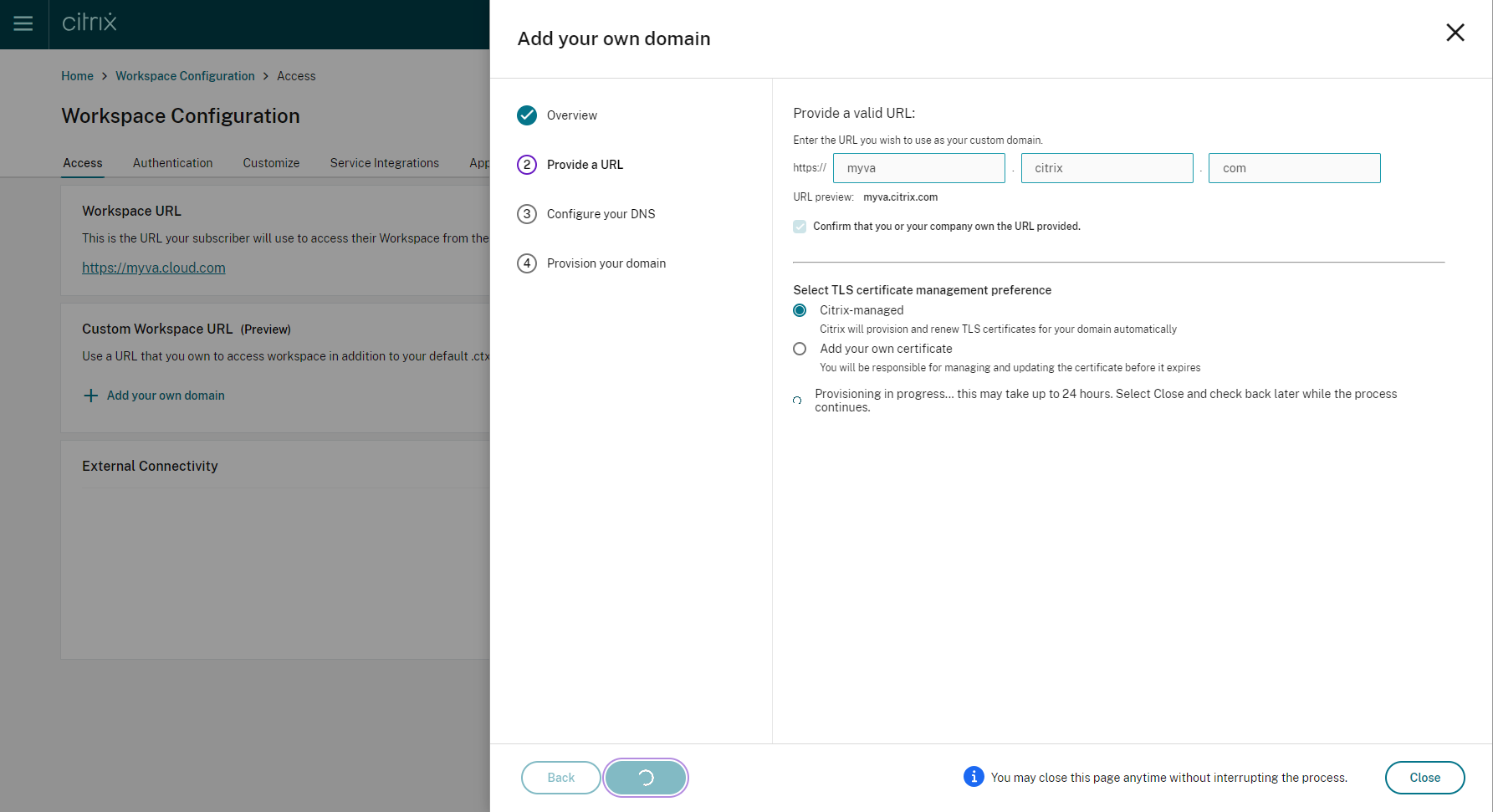

Entrez le domaine que vous avez choisi sur la page Fournissez une URL. Confirmez que vous êtes propriétaire du domaine spécifié en sélectionnant Confirmez que vous ou votre entreprise êtes propriétaire de l’URL fournie, puis choisissez vos préférences en matière de gestion des certificats TLS. Il est recommandé de sélectionner géré, car les renouvellements de certificat sont gérés pour vous. Pour plus d’informations, consultez la section Fournir un certificat renouvelé. Cliquez sur Suivant.

Si des avertissements apparaissent sur cette page, corrigez le problème surligné pour continuer.

Si vous avez choisi de fournir votre propre certificat, vous devez suivre une étape supplémentaire dans les instructions.

Le provisioning du domaine que vous avez choisi prend un certain temps. Vous pouvez attendre et rester sur la page ou la fermer pendant que le provisioning est en cours.

-

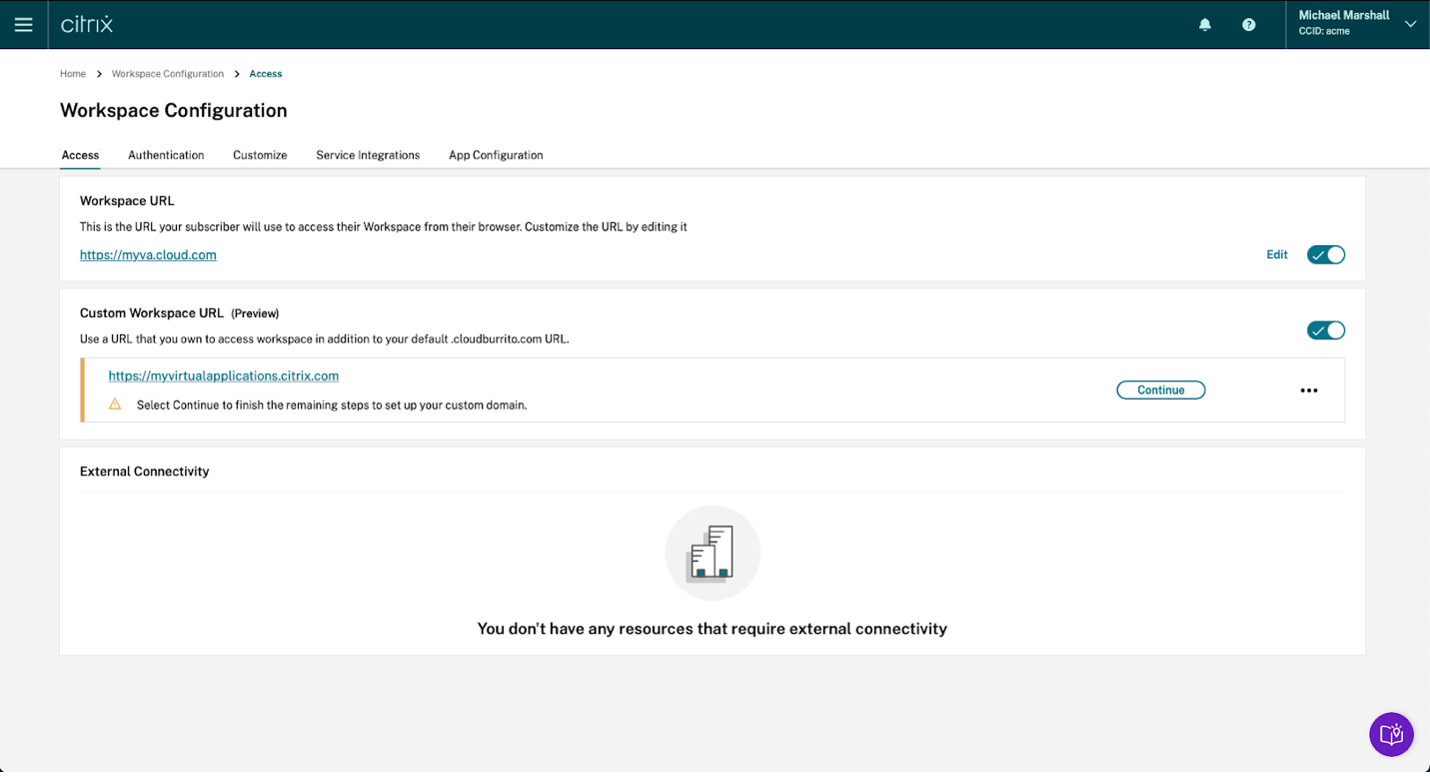

Si la page Fournissez une URL est ouverte alors que le provisioning se termine, la page Configurez votre DNS s’ouvre automatiquement. Si vous avez fermé la page, sélectionnez le bouton Continuer correspondant à votre domaine personnalisé dans l’onglet Accès.

-

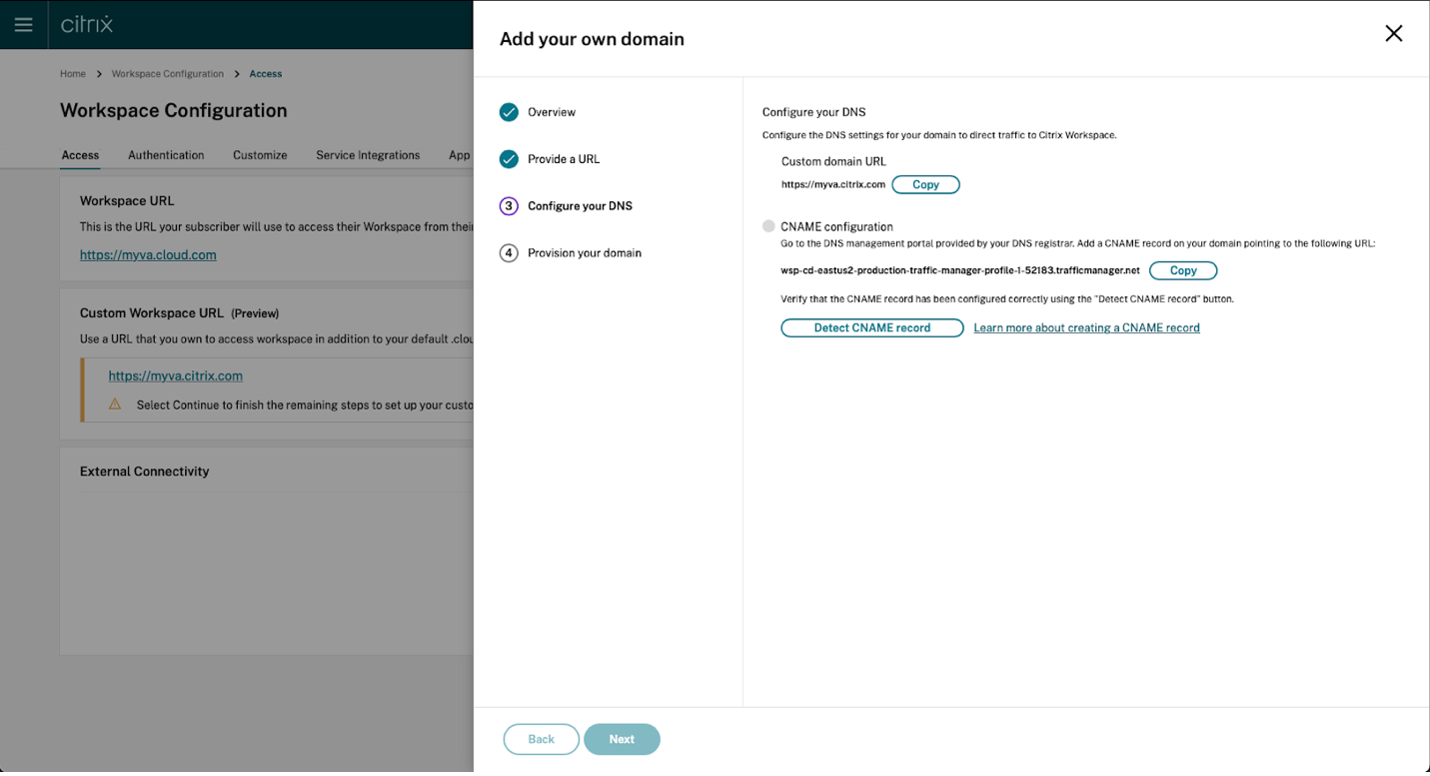

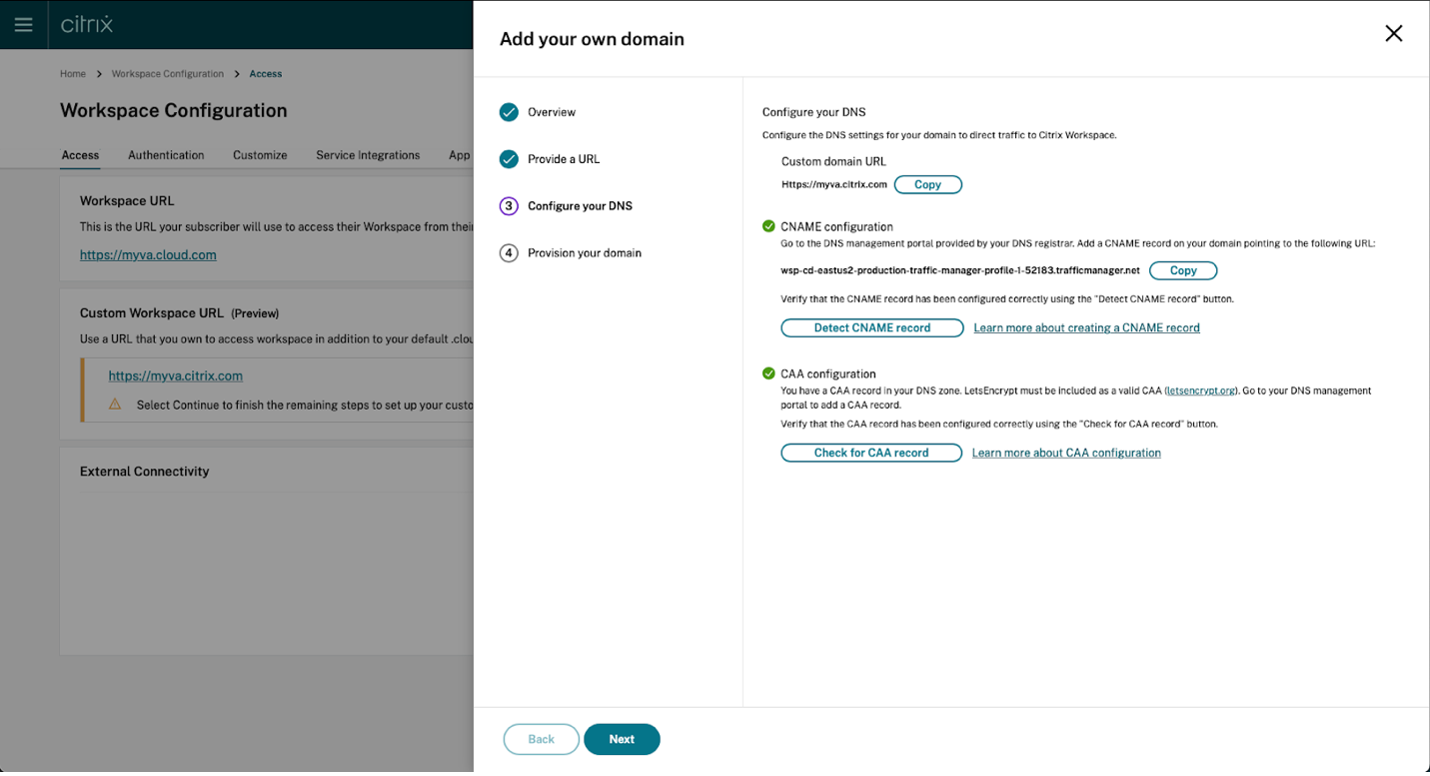

Effectuez cette étape sur le portail de gestion fourni par votre bureau d’enregistrement DNS. Ajoutez un enregistrement CNAME pour le domaine personnalisé de votre choix qui pointe vers le Azure Traffic Manager qui vous a été attribué.

Copiez l’adresse du gestionnaire de trafic depuis la page Configurez votre DNS. Dans l’exemple, l’adresse est la suivante :

wsp-cd-eastus2-production-traffic-manager-profile-1-52183.trafficmanager.net

Si des enregistrements d’autorisation de l’autorité de certification (CAA) sont configurés dans votre DNS, ajoutez-en un qui permet à Let’s Encrypt de générer des certificats pour votre domaine. Let’s Encrypt est l’autorité de certification (CA) que Citrix utilise pour générer un certificat pour votre domaine personnalisé. La valeur de l’enregistrement CAA doit être la suivante : 0 issue “letsencrypt.org”

-

Une fois que vous avez configuré l’enregistrement CNAME avec votre fournisseur DNS, sélectionnez Détecter enregistrement CNAME pour vérifier que votre configuration DNS est correcte. Si l’enregistrement CNAME a été correctement configuré, une coche verte apparaît à côté de la section Configuration de CNAME.

Si des avertissements apparaissent sur cette page, corrigez le problème pour continuer.

Si vous avez configuré des enregistrements CAA avec votre fournisseur DNS, une configuration CAA distincte s’affiche. Sélectionnez Détecter enregistrement CAA pour vérifier que votre configuration DNS est correcte. Si la configuration de votre enregistrement CAA est correcte, une coche verte apparaît à côté de la section Configuration de CAA.

Une fois votre configuration DNS vérifiée, cliquez sur Suivant.

-

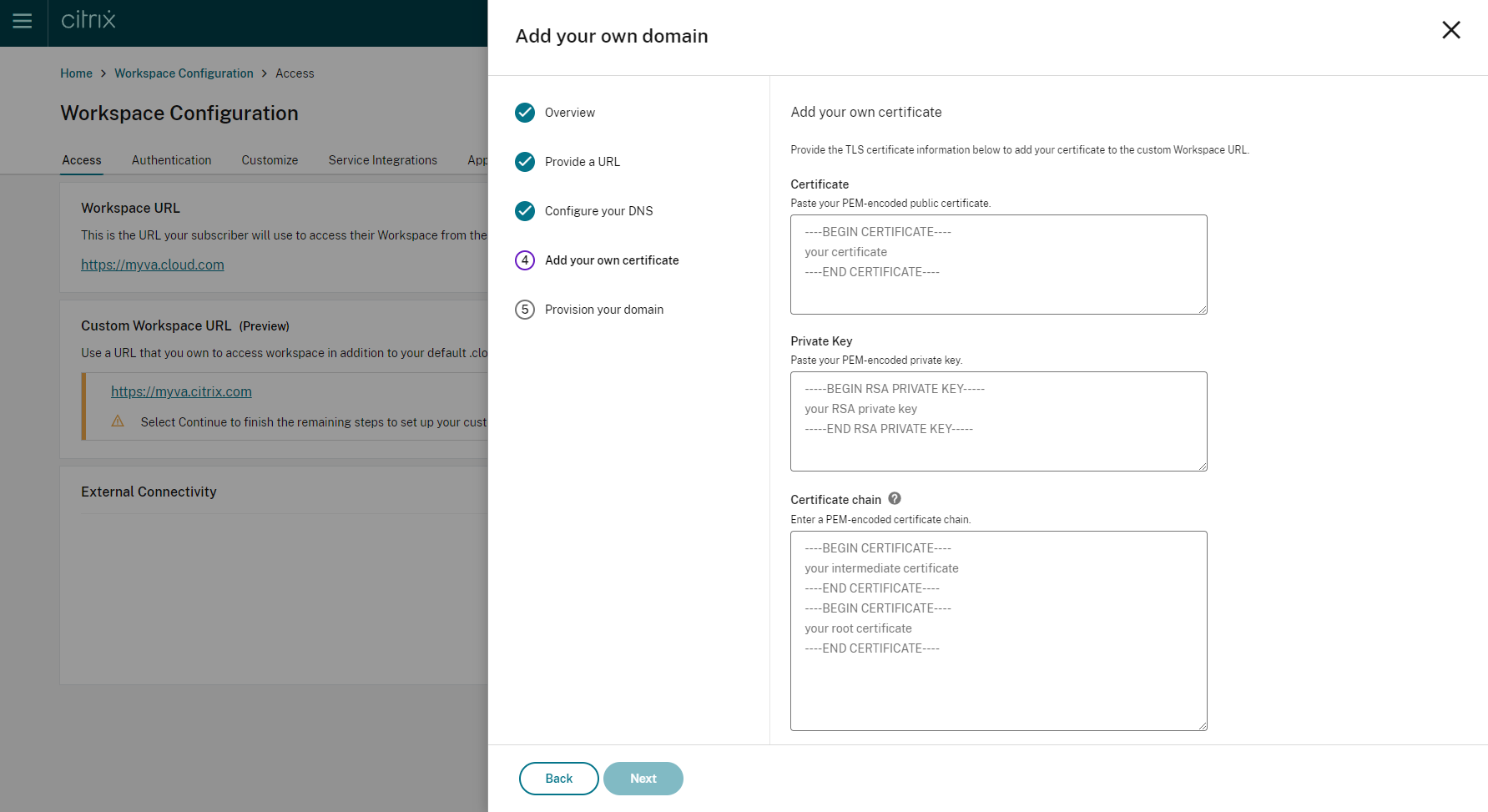

Il s’agit d’une étape facultative. Si vous avez choisi d’ajouter votre propre certificat, complétez les informations requises sur la page Ajouter votre propre certificat.

Remarque:

Les certificats protégés par mot de passe ne sont pas pris en charge.

Si des avertissements apparaissent sur cette page, corrigez le problème surligné pour continuer. Assurez-vous que le certificat remplit les conditions suivantes.

- Il doit être codé au format PEM.

- Il doit être valable au moins pendant les 30 prochains jours.

- Il doit être utilisé exclusivement pour l’URL de l’espace de travail personnalisé. Les certificats génériques ne sont pas acceptés.

- Le nom courant du certificat doit correspondre au domaine personnalisé.

- Les SAN sur le certificat doivent être destinés au domaine personnalisé. Les SAN supplémentaires ne sont pas autorisés.

- La durée de validité du certificat ne doit pas dépasser 10 ans.

Remarque:

Il est recommandé d’utiliser un certificat utilisant une fonction de hachage cryptographique sécurisée (SHA 256 ou supérieur). Vous êtes responsable du renouvellement du certificat. Si votre certificat a expiré ou est sur le point d’expirer, consultez la section Fournir un certificat renouvelé.

-

Il s’agit d’une étape facultative. Si vous utilisez SAML comme fournisseur d’identité, fournissez la configuration associée. Renseignez les informations requises sur la page Configurer pour SAML.

Utilisez les informations suivantes lors de la configuration de l’application dans votre fournisseur d’identité :

Propriété Valeur Audience https://saml.cloud.comDestinataire https://<your custom domain>/saml/acsValidateur des URL ACS https://<your custom domain>/saml/acsURL des consommateurs ACS https://<your custom domain>/saml/acsURL de déconnexion unique https://<your custom domain>/saml/logout/callback -

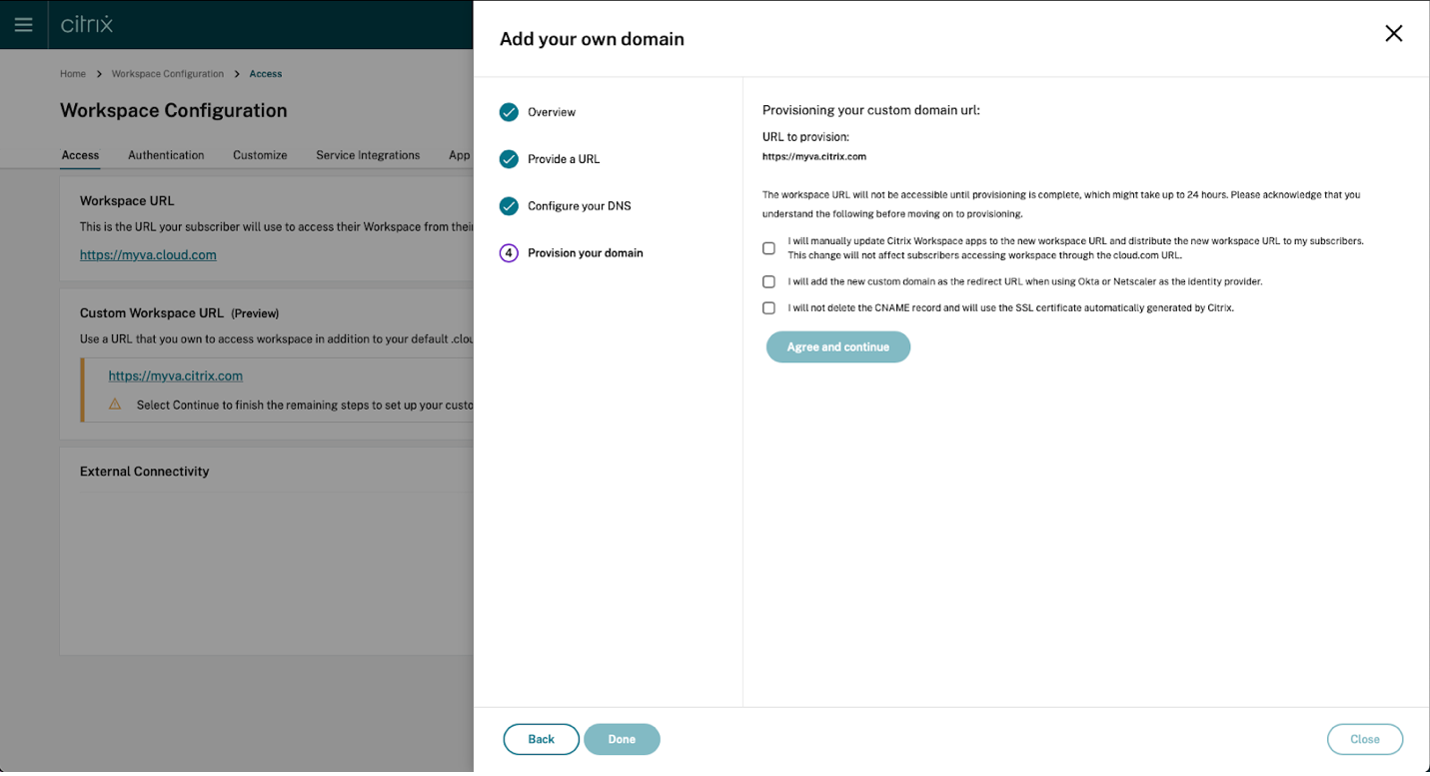

Lisez les informations affichées sur la page Provisionnez votre domaine et confirmez avoir lu les instructions. Lorsque vous êtes prêt à continuer, sélectionnez Accepter et continuer.

Cette dernière étape de provisioning peut prendre un certain temps. Vous pouvez attendre et rester sur la page jusqu’à la fin de l’opération ou fermer la page.

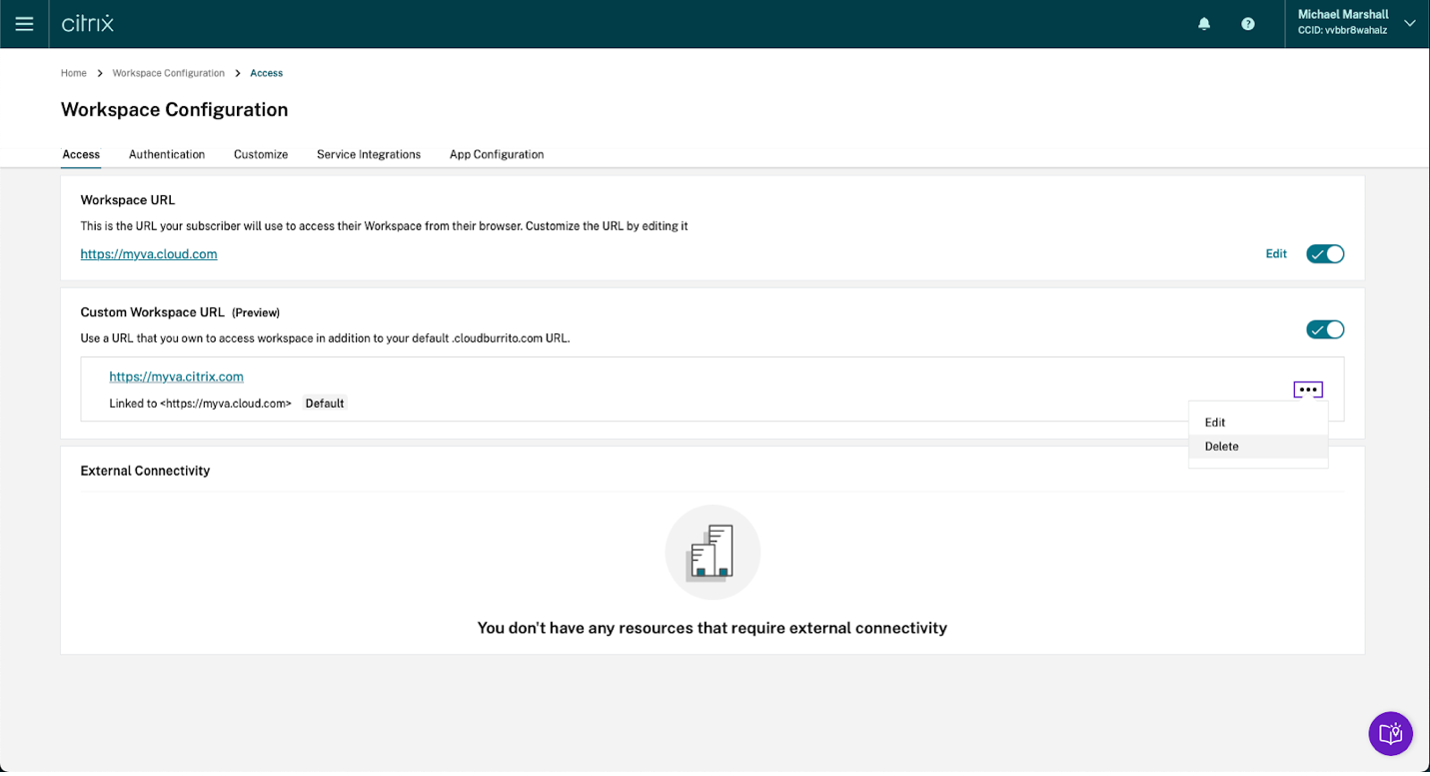

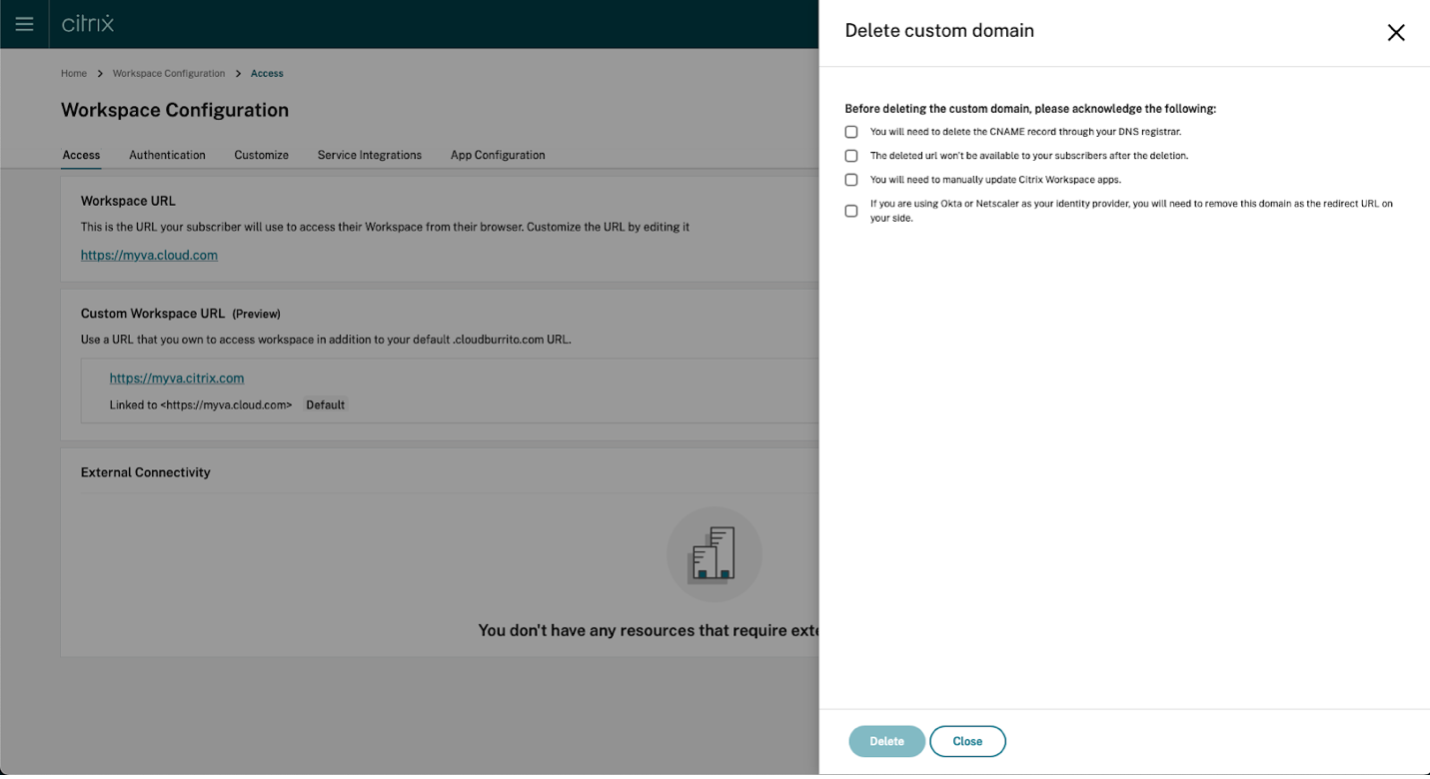

Supprimer un domaine personnalisé

La suppression d’un domaine personnalisé pour votre client supprime la possibilité d’accéder à Citrix Workspace à l’aide d’un domaine personnalisé. Après avoir supprimé le domaine personnalisé, vous ne pouvez accéder à Citrix Workspace qu’à l’aide de l’adresse cloud.com.

Lorsque vous supprimez un domaine personnalisé, assurez-vous que l’enregistrement CNAME est supprimé de votre fournisseur DNS.

Pour supprimer un domaine personnalisé,

-

Connectez-vous à Citrix Cloud.

-

Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail > Accès.

-

Développez le menu contextuel (…) pour le domaine personnalisé dans l’onglet Accès, puis sélectionnez Supprimer.

-

Lisez les informations affichées sur la page Supprimer domaine personnalisé et confirmez avoir lu les instructions. Lorsque vous êtes prêt à continuer, sélectionnez Supprimer.

La suppression d’un domaine personnalisé prend un certain temps. Vous pouvez attendre et rester sur la page jusqu’à la fin de l’opération ou fermer la page.

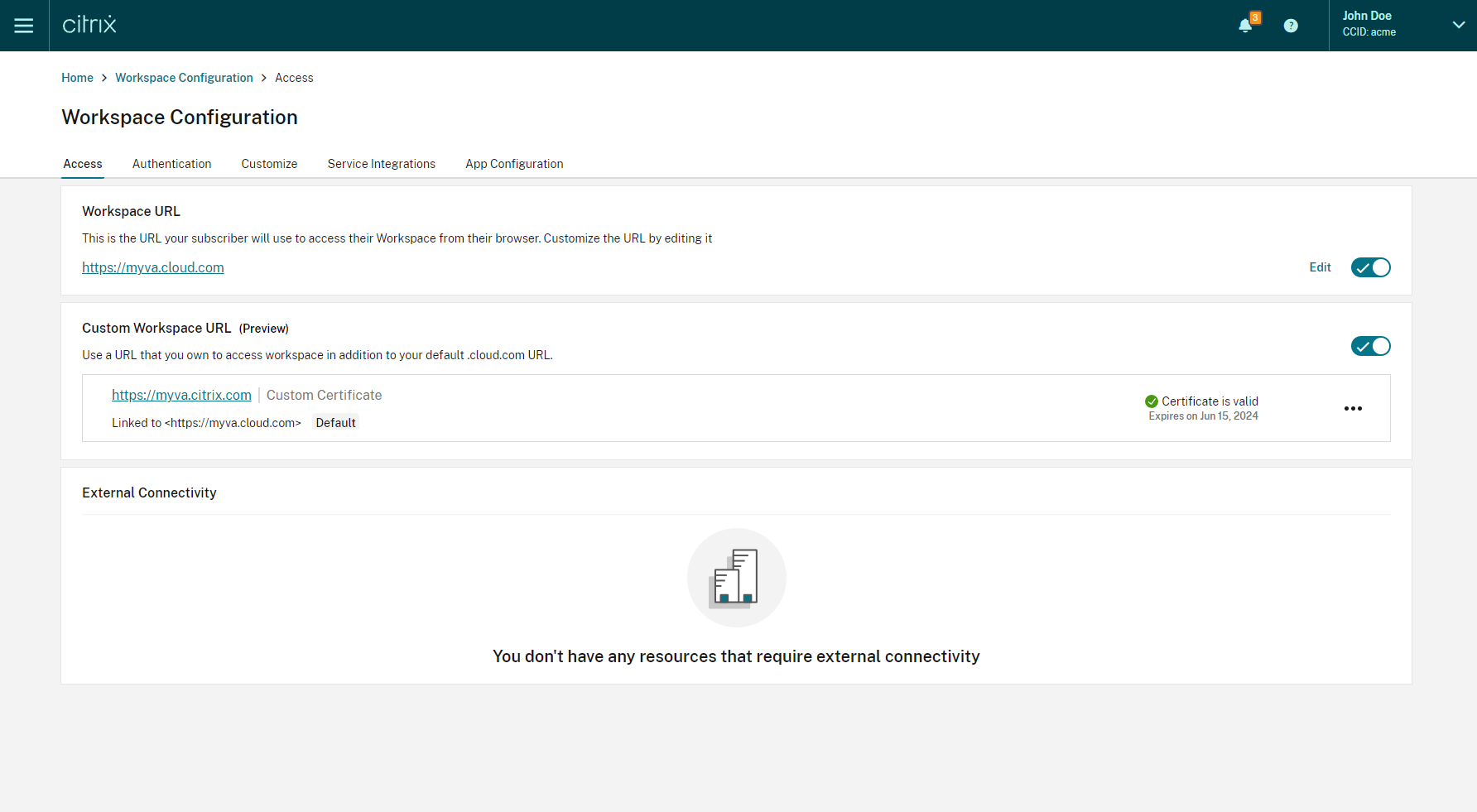

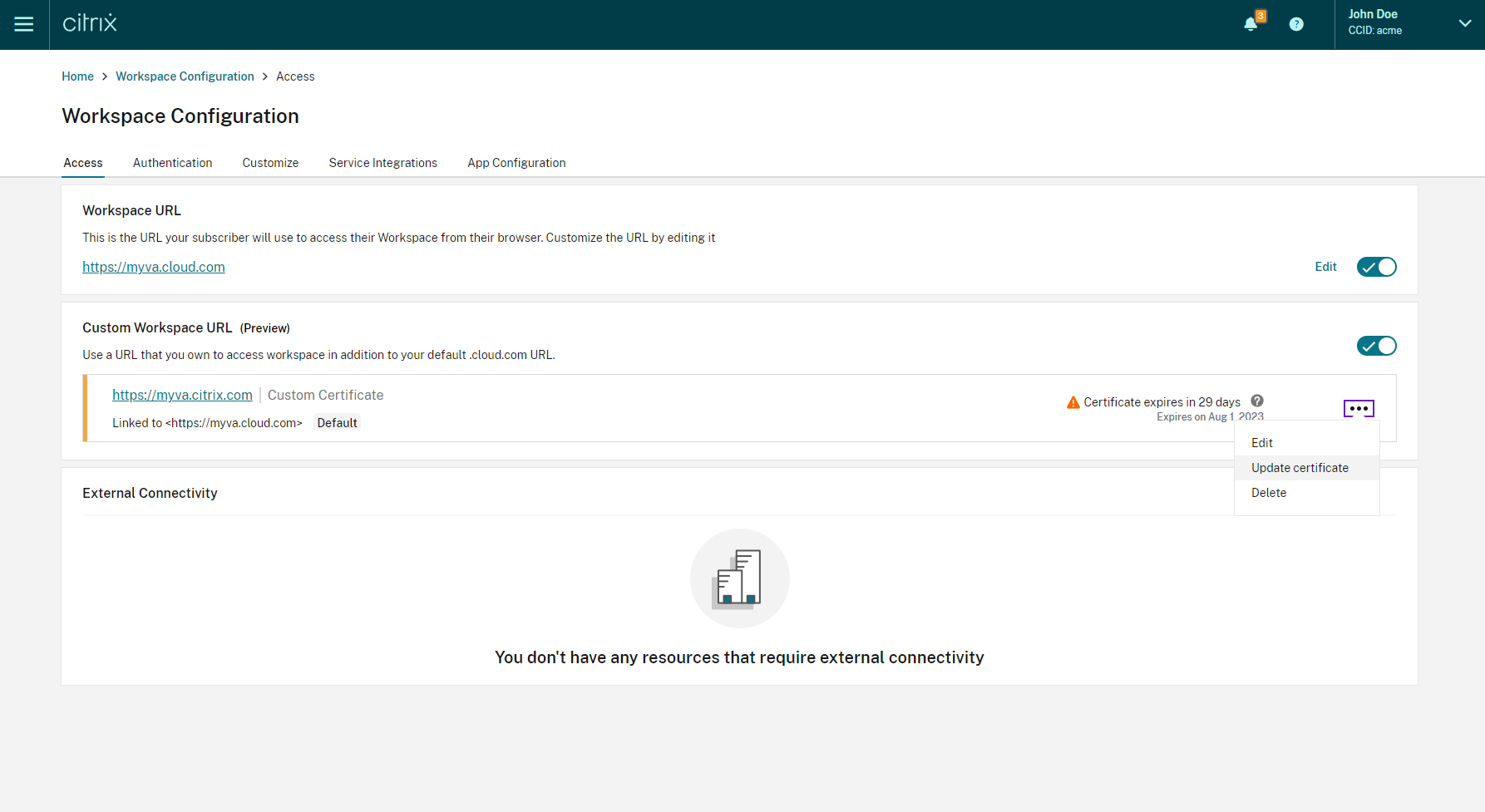

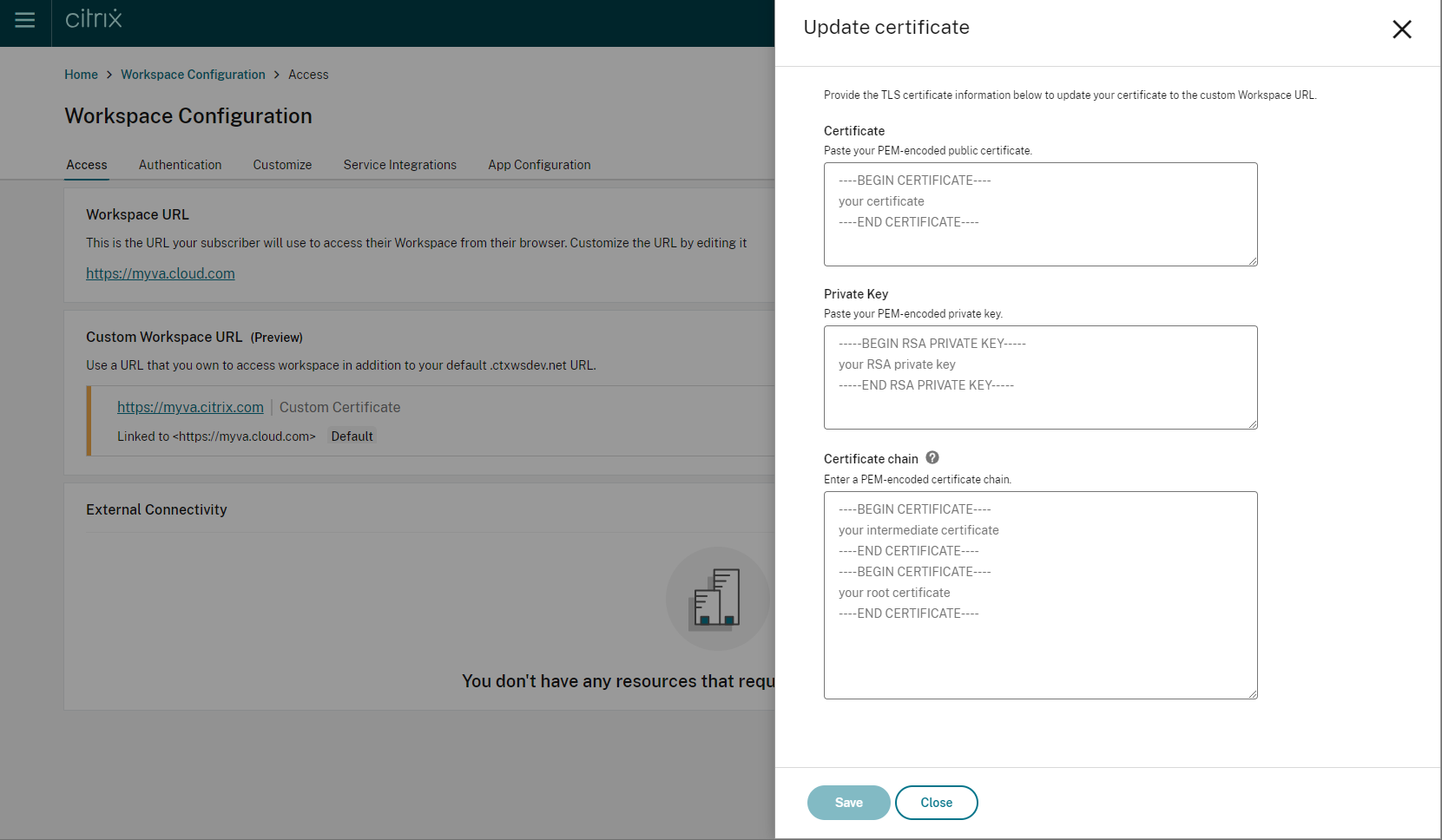

Fournir un certificat renouvelé

-

Connectez-vous à Citrix Cloud.

-

Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail > Accès.

-

La date d’expiration du certificat est indiquée à côté du domaine personnalisé auquel il est attribué.

Lorsque votre certificat est sur le point d’expirer dans 30 jours ou moins, votre domaine personnalisé affiche un avertissement.

-

Développez le menu contextuel (…) pour le domaine personnalisé dans l’onglet Accès. Sélectionnez Mettre à jour le certificat.

-

Entrez les informations requises sur la page Mettre à jour le certificat, puis sélectionnez Enregistrer.

Si des avertissements apparaissent sur cette page, corrigez le problème surligné pour continuer.

Le certificat doit répondre aux mêmes exigences que lors de la création du domaine personnalisé. Pour plus d’informations, consultez Ajout d’un domaine personnalisé.

Configuration de votre fournisseur d’identité

Configuration d’Okta

Procédez comme suit si vous utilisez Okta comme fournisseur d’identité pour l’accès à Citrix Workspace.

-

Connectez-vous au portail administrateur de votre instance Okta. Cette instance contient l’application utilisée par Citrix Cloud.

-

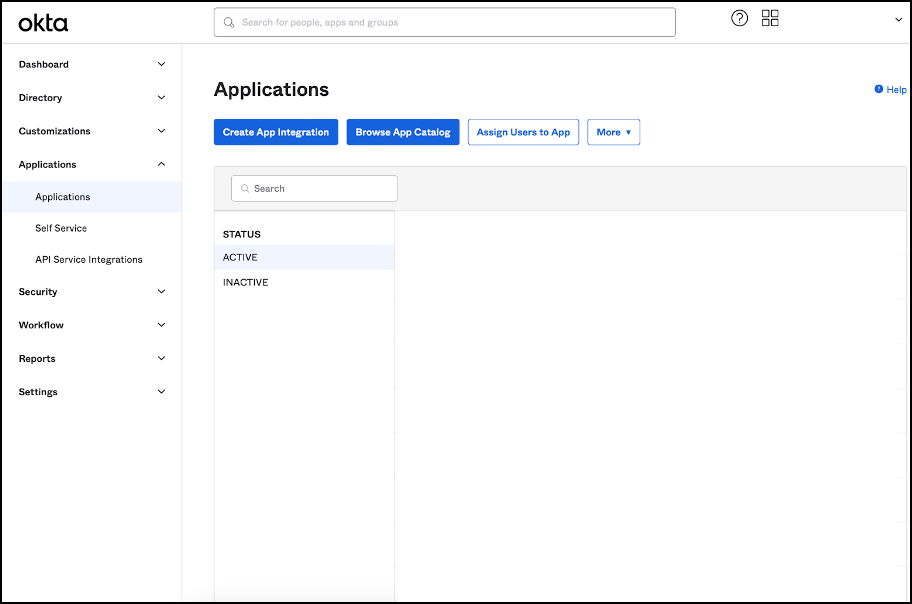

Développez Applications, puis sélectionnez Applications dans le menu.

- Ouvrez l’application liée à Citrix Cloud.

-

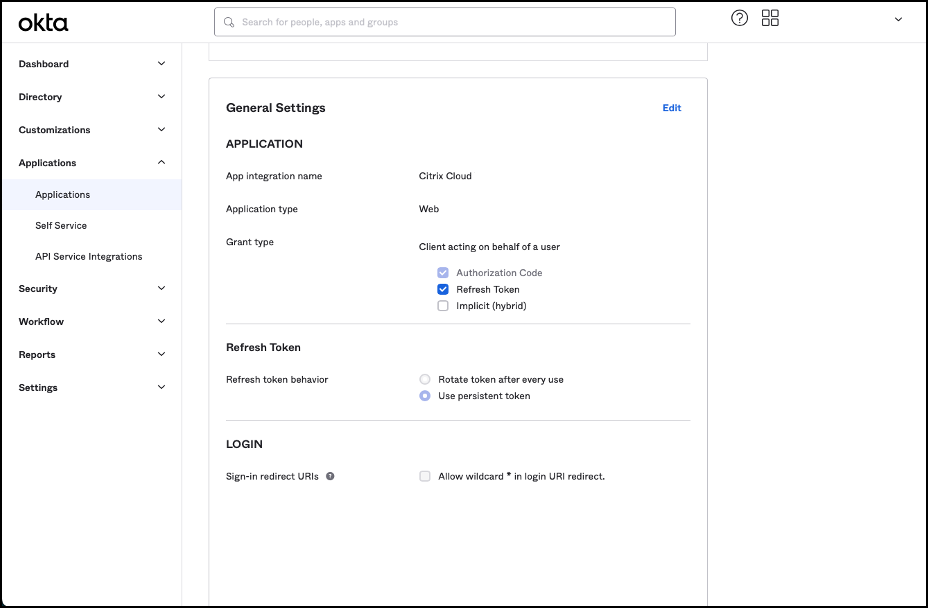

Sélectionnez Edit dans la section General Settings.

-

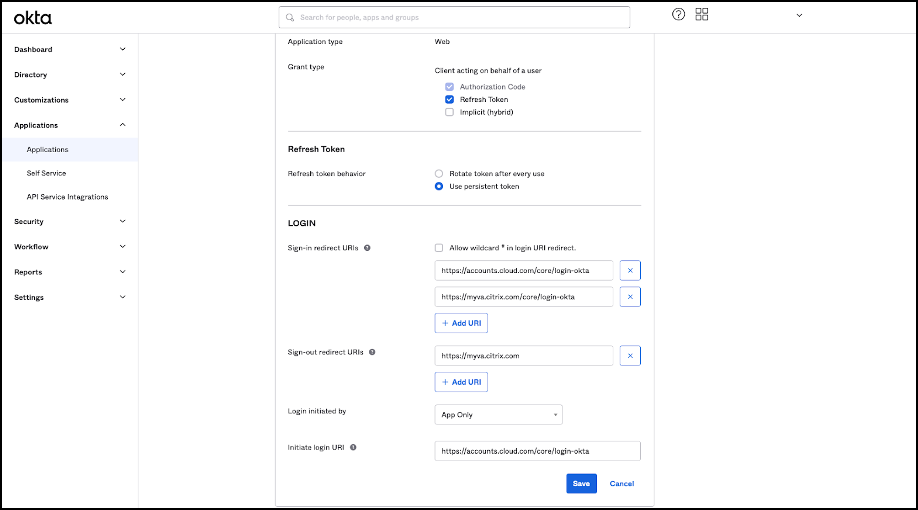

Dans la section LOGIN de la page General Settings, ajoutez une nouvelle valeur pour Sign-in redirect URIs. Ajoutez la nouvelle valeur sans remplacer les valeurs existantes. La nouvelle valeur doit être au format suivant :

<https://your.company.com/core/login-okta> -

Dans la même section, ajoutez une autre valeur pour Sign-out redirect URIs. Ajoutez la nouvelle valeur sans remplacer les valeurs existantes. La nouvelle valeur doit être au format suivant :

<https://your.company.com>

- Cliquez sur Save pour enregistrer la nouvelle configuration.

Remarque:

Pour configurer SAML avec votre domaine personnalisé, suivez la procédure mentionnée dans Configuration SAML.

Configuration de stratégies et de profils OAuth

Important

La stratégie et le profil OAuth existants qui lient Citrix Cloud et Citrix Gateway ou votre paire Adaptive Authentication HA doivent être mis à jour uniquement si les informations d’identification OAuth sont perdues. La modification de cette stratégie risque de rompre le lien entre Citrix Cloud et des Workspace et d’affecter votre capacité à vous connecter à des Workspace.

Configurer Citrix Gateway

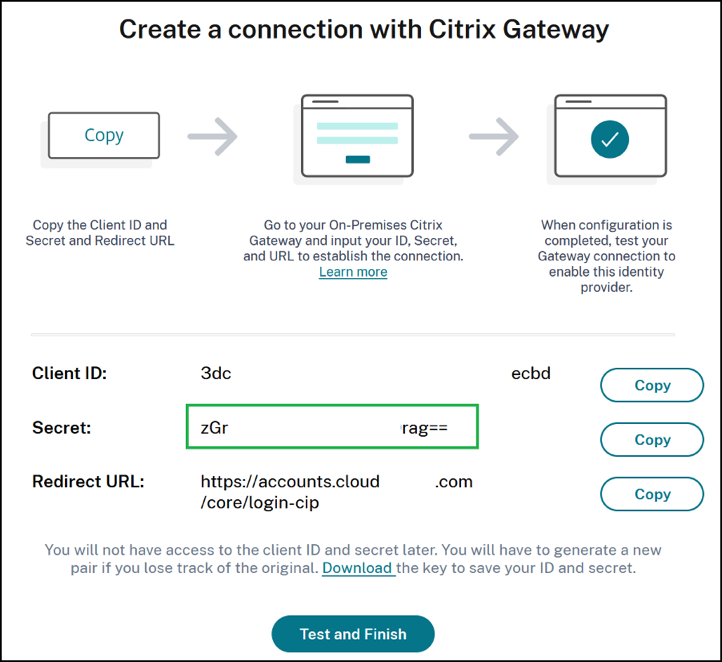

L’administrateur de Citrix Cloud a accès à la clé secrète client non chiffrée. Ces informations d’identification sont fournies par Citrix Cloud pendant le processus de liaison de Citrix Gateway dans Gestion des identités et des accès > Authentification. Le profil et la stratégie OAuth sont créés par l’administrateur Citrix. Il est créé manuellement sur Citrix Gateway pendant le processus de connexion.

Vous avez besoin de l’ID client et de la clé secrète client non chiffrée qui ont été fournis lors du processus de connexion à Citrix Gateway. Ces informations d’identification sont fournies par Citrix Cloud et ont été enregistrées de manière sécurisée. La clé secrète non chiffrée est nécessaire pour utiliser à la fois l’interface de Citrix ADC ou l’interface de ligne de commande (CLI) afin de créer une stratégie et un profil OAuth.

Voici un exemple d’interface utilisateur lorsque l’ID client et le secret sont fournis à l’administrateur Citrix.

Remarque:

Les administrateurs ne peuvent pas obtenir une copie de la clé secrète non chiffrée une fois Citrix Gateway connecté. Ils doivent enregistrer les informations d’identification pendant le processus de connexion.

Utilisation de Citrix Cloud

Pour ajouter un autre profil et une autre stratégie OAuth à l’aide de l’interface Citrix Gateway, procédez comme suit :

-

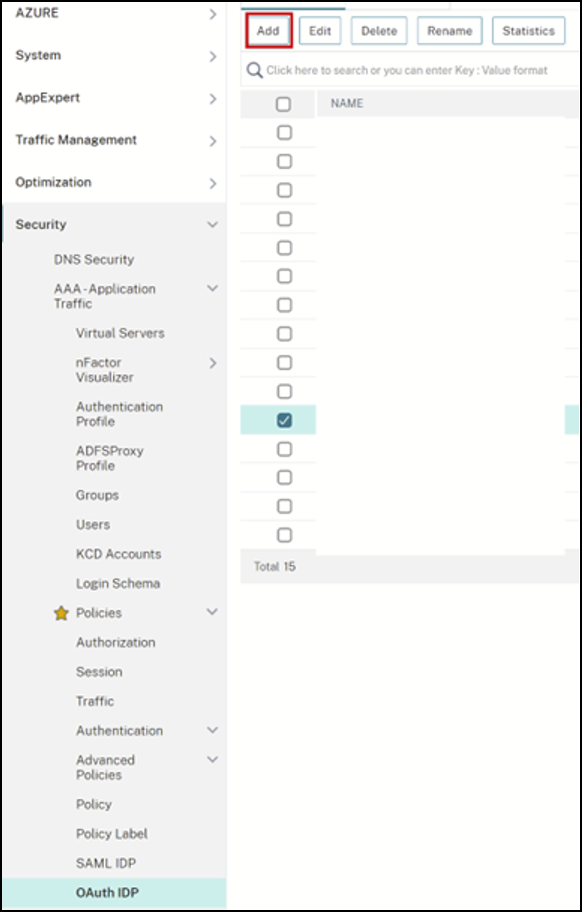

Dans le menu, sélectionnez Sécurité > AAA - Trafic d’application > OAuth IDP. Sélectionnez la stratégie OAuth existante et cliquez sur Add.

-

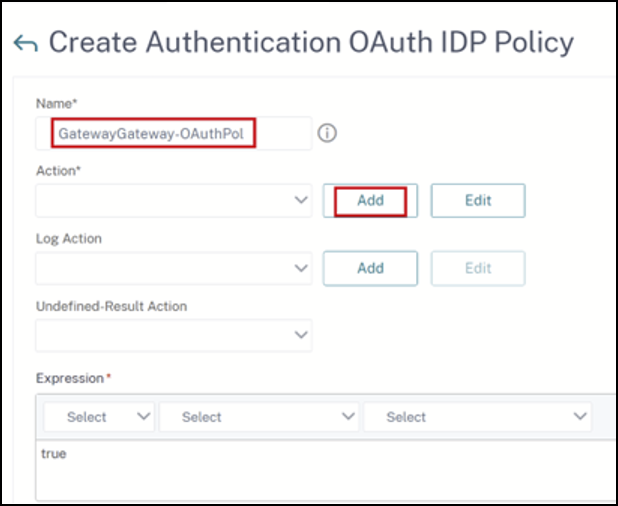

Lorsque vous y êtes invité, modifiez le nom de la nouvelle stratégie OAuth pour la différencier de la stratégie existante sélectionnée à l’étape précédente. Citrix suggère d’ajouter une URL personnalisée à son nom.

- Sur l’interface graphique de Citrix Gateway, créez votre profil OAuth existant.

-

Dans le même menu de GUI, cliquez sur Ajouter.

-

Sur l’interface graphique de Citrix Gateway, liez la nouvelle stratégie OAuth à votre serveur virtuel d’authentification, d’autorisation et d’audit existant.

-

Accédez à Sécurité > Serveurs virtuels > Modifier.

Utilisation de l’interface de ligne de commande (CLI)

Important

Si vous ne disposez pas d’une copie des informations d’identification OAuth enregistrées en toute sécurité, vous devez déconnecter et reconnecter votre Citrix Gateway. Mettez à jour votre profil OAuth existant avec les nouvelles informations d’identification OAuth fournies par Citrix Cloud Identity and Access Management. Cette procédure n’est pas recommandée et ne doit être utilisée que si les anciennes informations d’identification sont irrécupérables.

-

Utilisez un outil SSH tel que PuTTY pour vous connecter à votre instance Citrix Gateway.

-

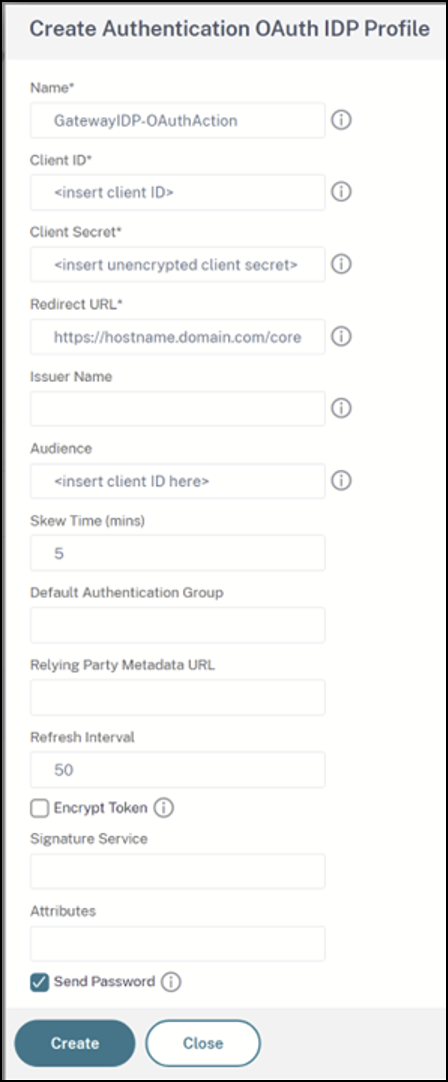

Créez OAuthProfile et OAuthPolicy. Ajoutez l’authentification OAuthIDPProfile.

"CustomDomain-OAuthProfile" -clientID "<clientID>" -clientSecret "<unencrypted client secret>" -redirectURL "https://hostname.domain.com/core/login-cip" -audience "<clientID>" -sendPassword ONadd authentication OAuthIDPPolicy "CustomDomain-OAuthPol" -rule true -action "CustomDomain-OAuthProfile" -

Liez la OAuthPolicy au serveur virtuel d’authentification, d’autorisation et d’audit approprié avec une priorité inférieure à celle de la stratégie existante. Cette instance suppose que la stratégie existante a une priorité de 10, donc 20 est utilisé pour la nouvelle stratégie. Liez le serveur virtuel d’authentification.

"CitrixGatewayAAAvServer" -policy "CustomDomain-OAuthPol" -priority 20

Configuration de l’authentification adaptative

Important

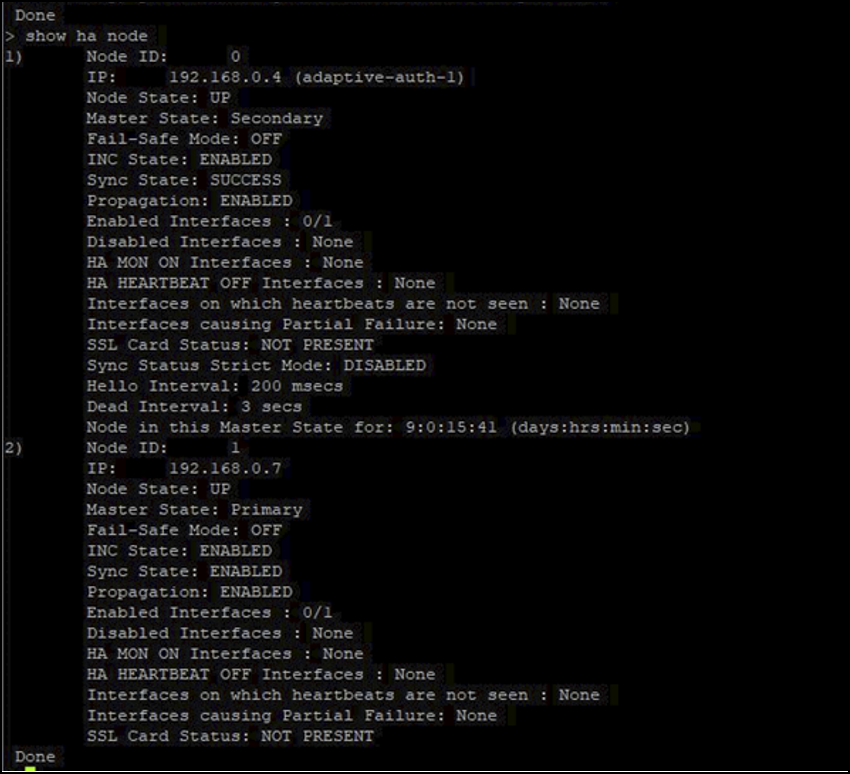

La clé secrète chiffrée et les paramètres de chiffrement du profil OAuth sont différents sur les passerelles HA principales et secondaires d’authentification adaptative. Assurez-vous d’obtenir la clé secrète chiffrée auprès de la passerelle HA principale et exécutez également ces commandes sur la passerelle HA principale.

L’administrateur de Citrix Cloud n’a pas accès à la clé secrète client non chiffrée. La stratégie et le profil OAuth sont créés par le Citrix Adaptive Authentication Service pendant la phase de provisioning. Il est nécessaire d’utiliser la clé secrète chiffrée et les commandes CLI obtenues à partir du fichier ns.conf pour créer des profils OAuth. Cela ne peut pas être effectué à l’aide de l’interface utilisateur de Citrix ADC. Liez la nouvelle URL personnalisée OAuthPolicy à votre serveur virtuel d’authentification, d’autorisation et d’audit existant en utilisant un niveau de priorité supérieur à celui de la stratégie existante liée à votre serveur virtuel d’authentification, d’autorisation et d’audit existant. Les niveaux de priorité les moins élevés sont évalués en premier. Définissez la stratégie existante sur la priorité 10 et la nouvelle stratégie sur la priorité 20 pour vous assurer qu’elles sont évaluées dans le bon ordre.

-

Connectez-vous à votre nœud principal d’authentification adaptative à l’aide d’un outil SSH tel que PuTTY.

show ha node

-

Localisez la ligne dans la configuration en cours de la passerelle HA principale contenant votre profil OAuth existant.

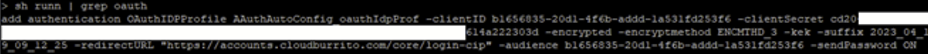

sh runn | grep oauth -

Copiez le résultat depuis l’interface de ligne de commande de Citrix ADC, y compris tous les paramètres de chiffrement.

-

Modifiez la ligne que vous avez copiée à l’étape précédente. Utilisez-la pour créer une nouvelle commande de CLI qui vous permet de créer un profil OAuth à l’aide de la version chiffrée de l’ID client. Tous les paramètres de cryptage doivent être inclus.

- Mettez à jour le nom du profil OAuth sur CustomDomain-OAuthProfile

- Mise à jour de -redirectURL vers https://hostname.domain.com/core/login-cip

L’exemple suivant couvre les deux mises à jour.

add authentication OAuthIDPProfile "CustomDomain-OAuthProfile" -clientID b1656835-20d1-4f6b-addd-1a531fd253f6 -clientSecret <long encrypted client Secret> -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_04_19_09_12_25 -redirectURL "https://hostname.domain.com/core/login-cip" -audience b1656835-20d1-4f6b-addd-1a531fd253f6 -sendPassword ONadd authentication OAuthIDPPolicy "CustomDomain-OAuthPol" -rule true -action "CustomDomain-OAuthProfile" -

Liez la OAuthPolicy au serveur virtuel d’authentification, d’autorisation et d’audit approprié avec une priorité inférieure à celle de la stratégie existante. Le nom du serveur virtuel d’authentification, d’autorisation et d’audit pour tous les déploiements de l’authentification adaptative est auth_vs. Cette instance suppose que la stratégie existante a une priorité de 10, donc 20 est utilisé pour la nouvelle stratégie.

bind authentication vserver "auth_vs" -policy "CustomDomain-OAuthPol" -priority 20

Limitations connues

Les limites connues de la solution de domaine personnalisé sont les suivantes :

- Un domaine personnalisé ne peut être lié qu’à l’URL par défaut de Workspace. Les autres URL de Workspace ajoutées via la fonctionnalité multi-URL ne peuvent pas avoir de domaine personnalisé.

- Il n’est pas possible d’utiliser l’authentification conditionnelle avec un domaine personnalisé.

- Cette fonctionnalité n’est pas prise en charge dans les versions 2305 et 2307 de l’application Citrix Workspace pour Windows. Effectuez la mise à jour vers la dernière version prise en charge.