Authentification pass-through au domaine pour Citrix Workspace en utilisant un Citrix Gateway local en tant que fournisseur d’identité

Important :

Cet article vous aide à configurer l’authentification pass-through au domaine. Si vous avez déjà configuré un Gateway local en tant que fournisseur d’identité, passez à la section Configurer l’authentification pass-through en tant que méthode d’authentification dans Citrix Gateway.

Citrix Cloud prend en charge l’utilisation d’un Citrix Gateway local en tant que fournisseur d’identité pour authentifier les abonnés qui se connectent à leurs espaces de travail.

En utilisant l’authentification Citrix Gateway, vous pouvez :

- Continuer à authentifier les utilisateurs via votre Citrix Gateway existant afin qu’ils puissent accéder aux ressources de votre déploiement local d’applications et de bureaux virtuels via Citrix Workspace.

- Utilisez les fonctions d’authentification, d’autorisation et d’audit de Citrix Gateway avec Citrix Workspace.

- Fournissez à vos utilisateurs l’accès aux ressources dont ils ont besoin via Citrix Workspace en utilisant des fonctions telles que l’authentification unique, les cartes à puce, les jetons sécurisés, les stratégies d’accès conditionnel, la fédération.

L’authentification Citrix Gateway est prise en charge pour une utilisation avec les versions de produit suivantes :

- Citrix Gateway 13.1.4.43 Édition Advanced ou ultérieure

Logiciels requis :

- Cloud Connector - Vous devez disposer d’au moins deux serveurs sur lesquels installer le logiciel Citrix Cloud Connector.

- Active Directory et assurez-vous que le domaine est enregistré.

- Configuration requise pour Citrix Gateway

- Utilisez des stratégies avancées sur le Gateway local en raison de la dépréciation des stratégies classiques.

- Lors de la configuration de Gateway pour l’authentification des abonnés à Citrix Workspace, Gateway agit en tant que fournisseur OpenID Connect. Les messages entre Citrix Cloud et Gateway sont conformes au protocole OIDC, qui inclut la signature numérique de jetons. Par conséquent, vous devez configurer un certificat pour signer ces jetons.

- Synchronisation de l’horloge : Citrix Gateway doit être synchronisé avec l’heure NTP.

Pour plus de détails, consultez la section Pré-requis dans la documentation Citrix Cloud.

Avant de créer la stratégie d’authentification de fournisseur d’identité, vous devez d’abord configurer Citrix Workspace ou Cloud pour utiliser Gateway comme option d’authentification dans le fournisseur d’identité. Pour plus d’informations sur la configuration, consultez Connecter un Citrix Gateway local à Citrix Cloud. Lorsque vous avez terminé la configuration, l’ID client, le code secret et l’URL de redirection nécessaires à la création de la stratégie d’authentification de fournisseur d’identité sont générés.

L’authentification pass-through au domaine pour Workspace pour Web est activée si vous utilisez Internet Explorer, Microsoft Edge, Mozilla Firefox et Google Chrome. L’authentification pass-through au domaine n’est activée que lorsque le client est détecté avec succès.

Remarque :

Si le client HTML5 est préféré par un utilisateur ou est appliqué par l’administrateur, la méthode d’authentification pass-through du domaine n’est pas activée.

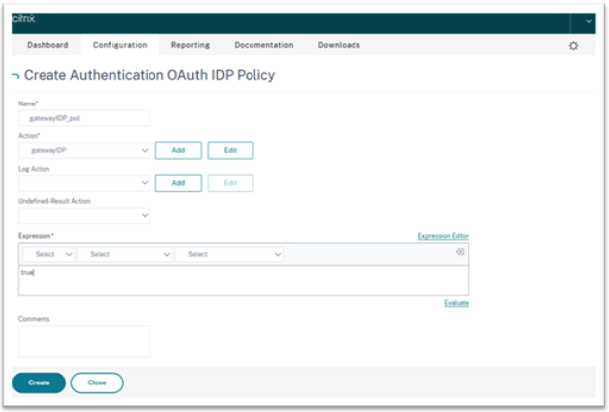

Lorsque vous lancez l’URL StoreFront dans un navigateur, l’invite Detect Receiver s’affiche.

Si les appareils sont gérés, configurez la stratégie de groupe pour désactiver cette invite au lieu de désactiver la détection des clients. Pour plus d’informations, consultez :

- URLAllowList dans la documentation Microsoft.

- URLAllowList dans la documentation de Google Chrome.

Remarque :

Le gestionnaire de protocole utilisé par l’application Citrix Workspace est receiver:. Configurez-le en tant qu’URL autorisée.

Les utilisateurs peuvent également cocher la case comme indiqué dans l’exemple suivant d’invite d’URL StoreFront dans l’invite de détection de client. L’activation de cette case à cocher permet également de contourner l’invite pour les lancements suivants.

Les étapes suivantes expliquent comment Citrix Gateway peut être configuré en tant que fournisseur d’identité.

Créer une stratégie d’authentification de fournisseur d’identité sur le Citrix Gateway local

La création d’une stratégie d’authentification de fournisseur d’identité implique les tâches suivantes :

- Créer un profil d’authentification de fournisseur d’identité

- Ajouter une stratégie d’authentification de fournisseur d’identité

- Lier la stratégie d’authentification de fournisseur d’identité à un serveur virtuel

- Lier le certificat globalement

Créer un profil d’authentification de fournisseur d’identité

-

Pour créer un profil d’authentification de fournisseur d’identité à l’aide de l’interface de ligne de commande, tapez ce qui suit dans l’invite de commande :

add authentication OAuthIdPProfile <name> [-clientID <string>][-clientSecret ][-redirectURL <URL>][-issuer <string>][-audience <string>][-skewTime <mins>] [-defaultAuthenticationGroup <string>] add authentication OAuthIdPPolicy <name> -rule <expression> [-action <string> [-undefAction <string>] [-comment <string>][-logAction <string>] add authentication ldapAction <name> -serverIP <IP> -ldapBase "dc=aaa,dc=local" ldapBindDn <administrator@aaa.local> -ldapBindDnPassword <password> -ldapLoginName sAMAccountName add authentication policy <name> -rule <expression> -action <string> bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <integer> -gotoPriorityExpression NEXT bind authentication vserver auth_vs -policy <OAuthIdPPolicyName> -priority <integer> -gotoPriorityExpression END bind vpn global –certkey <> <!--NeedCopy--> -

Pour créer un profil d’authentification de fournisseur d’identité à l’aide de l’interface graphique :

-

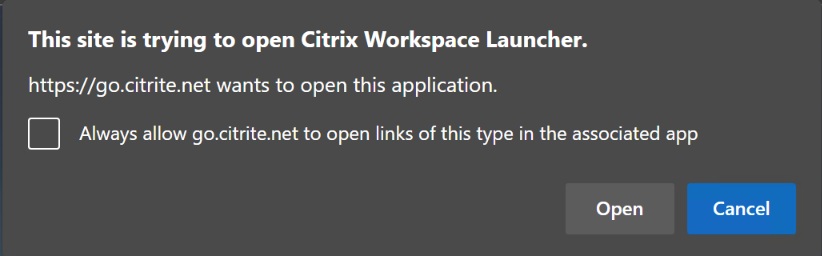

Connectez-vous à votre portail de gestion Citrix Gateway local et accédez à Security > AAA – Application Traffic > Policies > Authentication > Advanced Policies > OAuth IDP.

- Dans la page OAuth IdP, cliquez sur l’onglet Profiles, puis sur Add.

-

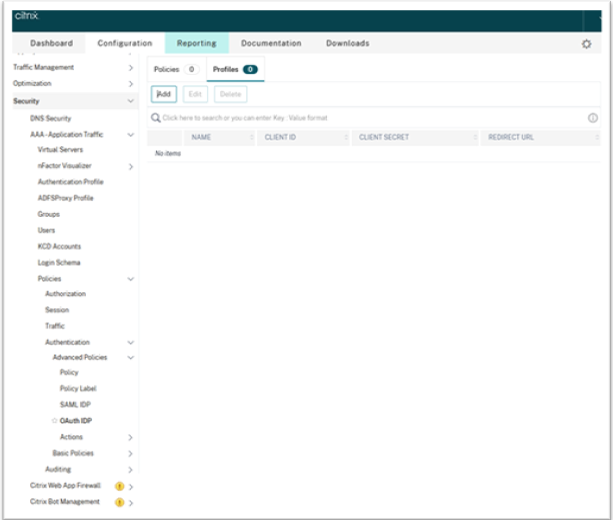

Configurez le profil OAuth IdP.

Remarque :

- Copiez et collez les valeurs d’ID client, de secret et d’URL de redirection depuis Citrix Cloud > Gestion des identités et des accès > Authentification pour établir la connexion à Citrix Cloud.

- Entrez correctement l’URL de la passerelle dans le champ Nom de l’émetteur. Par exemple,

https://GatewayFQDN.com. - Copiez et collez également l’identifiant du client dans le champ Audience.

- Send Password : activez cette option pour la prise en charge de l’authentification unique. Par défaut, cette option est désactivée.

-

Dans l’écran Create Authentication OAuth IdP Profile, définissez des valeurs pour les paramètres suivants et cliquez sur Create.

- Name : nom du profil d’authentification. Doit commencer par une lettre, un chiffre ou le caractère de soulignement (_). Le nom ne doit contenir que des lettres, des chiffres et le tiret (-), le point (.) la livre (#), l’espace (), l’arobase (@), le signe égal à (=), deux-points (:) et des caractères de soulignement. Vous ne pouvez pas modifier le nom une fois le profil créé.

- Client ID : chaîne unique qui identifie le fournisseur de services. Le serveur d’autorisation déduit la configuration du client en utilisant cet ID. Longueur maximale : 127.

- Client Secret : chaîne secrète établie par l’utilisateur et le serveur d’autorisation. Longueur maximale : 239.

- Redirect URL : point de terminaison sur le fournisseur de services sur lequel le code/jeton doit être publié.

-

Issuer Name : identité du serveur dont les jetons doivent être acceptés. Longueur maximale : 127. Exemple :

https://GatewayFQDN.com. - Audience : destinataire cible du jeton envoyé par l’IdP. Le destinataire vérifie ce jeton.

- Skew Time : cette option spécifie le décalage d’horloge autorisé (en minutes) que Citrix ADC autorise sur un jeton entrant. Par exemple, si SkewTime est 10, le jeton est valide de (heure actuelle - 10) minutes à (heure actuelle + 10) minutes, soit 20 minutes en tout. Valeur par défaut : 5

- Default Authentication Group : groupe ajouté à la liste des groupes internes de la session lorsque ce profil est choisi par le fournisseur d’identité et peut être utilisé dans le flux nFactor. Il peut être utilisé dans l’expression (AAA.USER.IS_MEMBER_OF(“xxx”)) pour les stratégies d’authentification afin d’identifier le flux nFactor lié à la partie de confiance. Longueur maximale : 63

Un groupe est ajouté à la session pour ce profil afin de simplifier l’évaluation des stratégies et de faciliter la personnalisation des stratégies. Ce groupe est le groupe par défaut qui est choisi lorsque l’authentification réussit, en plus des groupes extraits. Longueur maximale : 63.

-

Ajouter une stratégie d’authentification de fournisseur d’identité

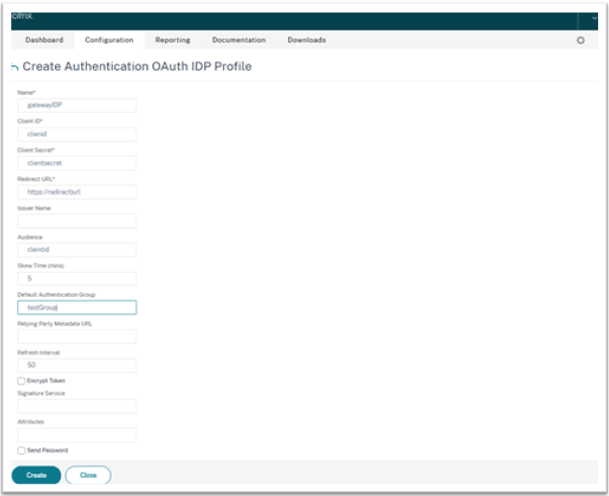

- Sur la page OAuth IdP, cliquez sur Policies, puis sur Add.

-

Dans l’écran Create Authentication OAuth IdP Policy, définissez des valeurs pour les paramètres suivants et cliquez sur Create.

- Name : nom de la stratégie d’authentification.

- Action : nom du profil créé précédemment.

- Log Action : nom de l’action du journal des messages à utiliser lorsqu’une demande correspond à cette stratégie. Ce champ n’est pas obligatoire.

- Undefined-Result Action : action à effectuer si le résultat de l’évaluation des stratégies n’est pas défini (UNDEF). Ce champ n’est pas obligatoire.

- Expression : expression syntaxique par défaut utilisée par la stratégie pour répondre à une demande spécifique. Par exemple, true.

- Comments : tout commentaire concernant la stratégie.

Remarque :

Lorsque SendPassword est défini sur ON (OFF par défaut), les informations d’identification de l’utilisateur sont cryptées et transmises via un canal sécurisé à Citrix Cloud. La transmission des informations d’identification utilisateur via un canal sécurisé vous permet d’activer l’authentification unique pour Citrix Virtual Apps and Desktops lors du lancement.

Lier la stratégie d’authentification de fournisseur d’identité et la stratégie LDAP au serveur d’authentification virtuel

Vous devez maintenant lier la stratégie d’authentification de fournisseur d’identité au serveur d’authentification virtuel sur le Citrix Gateway local.

- Connectez-vous à votre portail de gestion Citrix Gateway local et accédez à Configuration > Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies > Actions > LDAP.

- Sur l’écran Actions DAP, cliquez sur Ajouter.

-

Dans l’écran Create Authentication LDAP Server, définissez des valeurs pour les paramètres suivants et cliquez sur Create.

- Name : nom de l’action LDAP.

- ServerName/ServerIP : indiquez le nom de domaine complet ou l’adresse IP du serveur LDAP.

- Choisissez les valeurs appropriées pour le type de sécurité, le port, le type de serveur et le délai d’expiration.

- Assurez-vous que l’option Authentication est cochée.

-

Base DN : base à partir de laquelle démarrer la recherche LDAP. Par exemple

dc=aaa,dc=local. -

Administrator Bind DN : nom d’utilisateur de la liaison au serveur LDAP. Par exemple,

admin@aaa.local. - Administrator Password/Confirm Password : mot de passe pour lier LDAP.

- Cliquez sur Test Connection pour tester vos paramètres.

- Server Logon Name Attribute : choisissez “sAMAccountName”

- Les autres champs ne sont pas obligatoires et peuvent donc être configurés selon les besoins.

- Accédez à Configuration > Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies > Policy.

- Dans l’écran Test Connection, cliquez sur Add.

-

Sur la page Create Authentication Policy, définissez des valeurs pour les paramètres suivants et cliquez sur Create.

- Name : nom de la stratégie d’authentification LDAP.

- Action Type : choisissez LDAP.

- Action : choisissez l’action LDAP.

- Expression : expression syntaxique par défaut utilisée par la stratégie pour répondre à une demande spécifique. Par exemple, true**.

Lier le certificat globalement au VPN

La liaison globale du certificat au VPN nécessite un accès CLI au Citrix Gateway local. À l’aide de Putty (ou similaire), connectez-vous au Citrix Gateway local à l’aide de SSH.

- Lancez un utilitaire de ligne de commande, tel que Putty.

- Connectez-vous au Citrix Gateway local à l’aide de SSH.

-

Entrez la commande suivante :

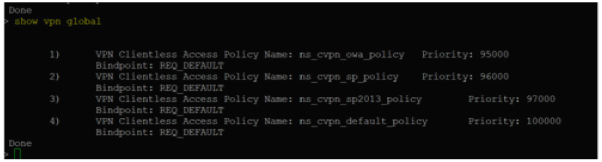

show vpn globalRemarque :

Aucun certificat ne doit être lié.

- Pour répertorier les certificats sur le Citrix Gateway local, tapez la commande suivante :

show ssl certkey -

Sélectionnez le certificat approprié et tapez la commande suivante pour lier le certificat globalement au VPN :

bind vpn global -certkey cert_key_nameoù cert_key_name est le nom du certificat.

-

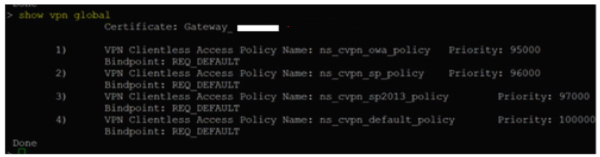

Tapez la commande suivante pour vérifier si le certificat est lié globalement au VPN :

show vpn global

Configurer l’authentification pass-through au domaine en tant que méthode d’authentification dans Citrix Gateway

Lorsque vous avez terminé la configuration de Citrix Gateway en tant que fournisseur d’identité, effectuez les étapes suivantes pour configurer l’authentification pass-through au domaine en tant que méthode d’authentification dans Citrix Gateway.

Lorsque l’authentification pass-through au domaine est définie comme méthode d’authentification, le client utilise des tickets Kerberos pour s’authentifier au lieu des informations d’identification. Citrix Gateway prend en charge l’emprunt d’identité et la délégation Kerberos contrainte (KCD). Toutefois, cet article décrit l’authentification KCD. Pour obtenir davantage d’informations, veuillez consulter l’article CTX236593 du centre de connaissances.

La configuration de l’authentification pass-through inclut les étapes suivantes :

- Configuration de la délégation Kerberos contrainte

- Configuration du client

Configuration de la délégation Kerberos contrainte

-

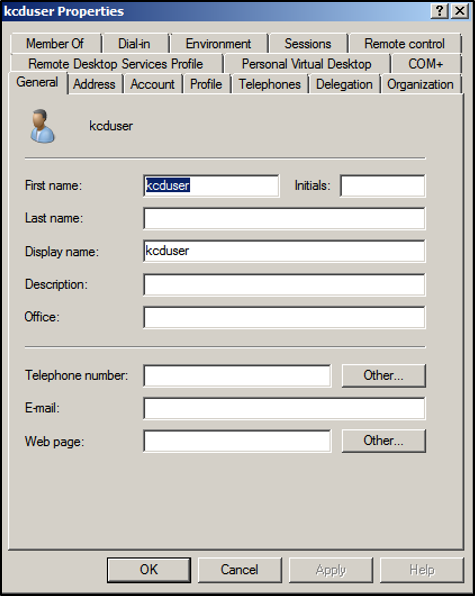

Créer un utilisateur KCD dans Active Directory

Kerberos fonctionne sur un système d’octroi de tickets pour authentifier les utilisateurs auprès des ressources et implique un client, un serveur et un centre de distribution de clés (KDC).

Pour que Kerberos fonctionne, le client doit demander un ticket au KDC. Le client doit d’abord s’authentifier auprès du KDC à l’aide de son nom d’utilisateur, de son mot de passe et de son domaine avant de demander un ticket, appelé demande AS.

-

Associez le nouvel utilisateur au nom principal de service (SPN).

Le nom principal de service de la passerelle est utilisé par le client pour s’authentifier.

- Service Principal Name (SPN) : un nom principal de service (SPN) est un identifiant unique d’une instance de service. L’authentification Kerberos utilise le nom principal de service pour associer une instance de service à un compte de connexion au service. Cette fonction permet à une application cliente de demander l’authentification de service d’un compte même si le client ne possède pas le nom du compte.

SetSPN est l’application permettant de gérer les SPN sur un appareil Windows. Avec SetSPN, vous pouvez afficher, modifier et supprimer des enregistrements SPN.

- Sur le serveur Active Directory, ouvrez une invite de commande.

-

Dans l’invite de commandes, saisissez la commande suivante :

setspn –A http/<LB fqdn> <domain\Kerberos user> -

Pour confirmer les SPN de l’utilisateur Kerberos, exécutez la commande suivante :

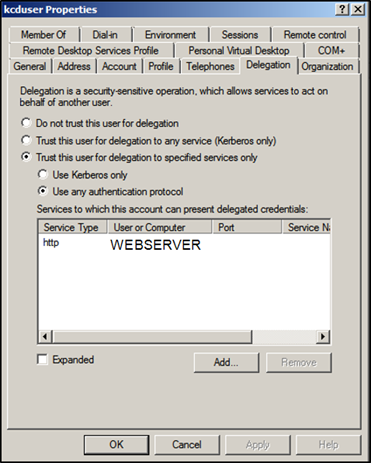

setspn –l <Kerberos user>L’onglet Délégation s’affiche après l’exécution de la commande

setspn. -

Sélectionnez l’option Trust this user for delegation to specified services only et l’option Use any authentication protocol. Ajoutez le serveur Web et sélectionnez le service HTTP.

-

Créez un enregistrement DNS pour que le client trouve le SPN de la passerelle :

Ajoutez un enregistrement DNS TXT dans Active Directory.

Remarque :

Name doit commencer par _Kerberos, Data doit être le nom de domaine. Le FQDN doit afficher Kerberos.

.

Le client joint au domaine utilise _kerberos.fqdn pour demander des tickets. Par exemple, si le client est joint à citrite.net, le système d’exploitation peut obtenir des tickets pour tous les sites Web avec *.citrite.net. Toutefois, si le domaine Gateway est externe, comme gateway.citrix.com, le système d’exploitation client ne peut pas obtenir le ticket Kerberos.

Par conséquent, vous devez créer un enregistrement DNS TXT qui aide le client à rechercher _kerberos.gateway.citrix.com et à obtenir le ticket Kerberos pour l’authentification.

-

Configurez Kerberos en tant que facteur d’authentification.

-

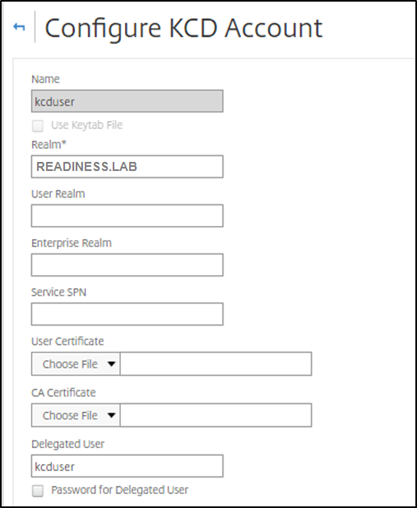

Créez un compte KCD pour l’utilisateur NetScaler. Ici, nous avons choisi de le faire manuellement, mais vous pouvez créer un fichier keytab.

Remarque :

Si vous utilisez d’autres domaines (domaine interne et domaine externe), vous devez définir le SPN du service sur

HTTP/PublicFQDN.com@InternalDomain.ext.- Realm : royaume Kerberos. En général, le suffixe de votre domaine interne.

- User Realm : il s’agit du suffixe de domaine interne de votre utilisateur.

- Enterprise Realm : cette option ne doit être fournie que dans certains déploiements KDC pour lesquels le KDC attend un nom d’utilisateur d’entreprise au lieu du SPN.

- Delegated User : il s’agit du compte d’utilisateur NetScaler pour KCD que vous avez créé dans AD au cours des étapes précédentes. Assurez-vous que le mot de passe est correct.

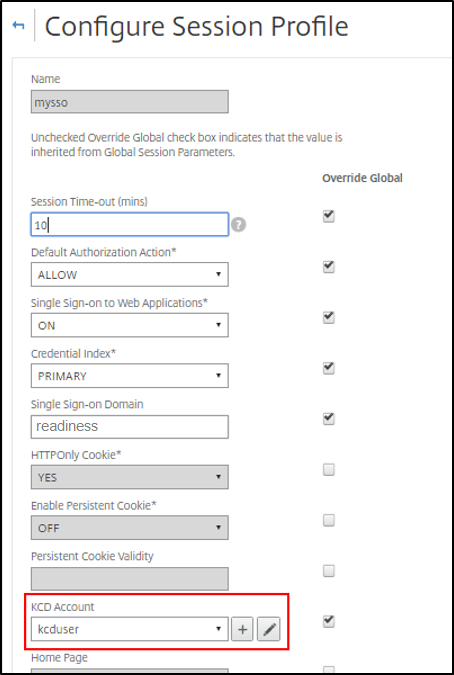

-

Assurez-vous que le profil de session utilise le bon compte KCD. Liez la stratégie de session au serveur virtuel d’authentification, d’autorisation et d’audit.

-

Liez la stratégie d’authentification au serveur virtuel d’authentification, d’autorisation et d’audit. Ces stratégies utilisent des méthodes d’authentification, d’autorisation et d’audit qui n’obtiennent pas de mot de passe auprès du client, d’où la nécessité d’utiliser KCD. Cependant, ils doivent toujours obtenir le nom d’utilisateur et les informations de domaine, au format UPN.

Remarque :

Vous pouvez utiliser l’adresse IP ou l’analyse de point de terminaison pour différencier les appareils joints à un domaine et ceux n’appartenant pas à un domaine et utiliser Kerberos ou LDAP standard comme facteur d’authentification.

-

Configurer le client

Pour assurer la réussite de l’authentification unique au VDA, effectuez les opérations suivantes.

Logiciels requis :

- Machine jointe au domaine

- Citrix Workspace 2112.1 ou version ultérieure avec le paramètre d’authentification unique activé

- Faire confiance aux URL qui vérifient si les connexions sont sécurisées

- Valider Kerberos à partir du client et d’AD. Le système d’exploitation client doit être connecté à AD pour obtenir des tickets Kerberos.

Voici quelques-unes des URL auxquelles le navigateur doit faire confiance :

- URL ou nom de domaine complet de la passerelle

- NOM DE DOMAINE COMPLET AD

- URL de l’espace de travail pour l’authentification unique à partir de lancements par navigateur

-

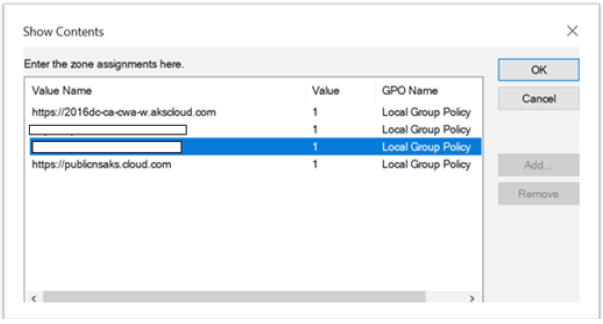

Si vous utilisez Internet Explorer, Microsoft Edge ou Google Chrome, procédez comme suit :

- Lancez le navigateur.

- Ouvrez l’éditeur de stratégie de groupe local sur le client.

- Accédez à la page Configuration ordinateur > Composant Windows > Internet Explorer > Panneau de configuration Internet > Sécurité.

- Ouvrez la liste des attributions de sites aux zones et ajoutez toutes les URL répertoriées avec la valeur un (1).

- (Facultatif) Exécutez

Gpupdatepour appliquer les stratégies.

-

Si vous utilisez le navigateur Mozilla Firefox, procédez comme suit :

- Ouvrez le navigateur.

- Saisissez

about:configdans la barre de recherche. - Acceptez le risque et continuez.

- Dans le champ de recherche, saisissez negotiate.

-

Dans la liste des données renseignées, vérifiez si network.negotiate-auth.trusted-uris est défini sur la valeur du domaine.

La configuration côté client est terminée.

-

Connectez-vous à Citrix Workspace en utilisant l’application ou le navigateur.

Aucune invite ne doit s’afficher pour demander un nom d’utilisateur ou mot de passe sur un appareil joint à un domaine.

Résolution des problèmes de Kerberos

Remarque :

Vous devez être administrateur de domaine pour exécuter cette étape de vérification.

Dans l’invite de commande ou dans Windows PowerShell, exécutez la commande suivante pour vérifier la validation du ticket Kerberos pour l’utilisateur SPN :

KLIST get host/FQDN of AD