Configuration de la passerelle NetScaler pour les applications TCP/UDP

Vous pouvez utiliser la procédure décrite dans Configuration de NetScaler Gateway pour les applications Web/SaaS pour configurer les applications TCP/UDP. Pour configurer la passerelle pour les applications TCP/UDP, vous devez activer la prise en charge TCP/UDP en entrant Y pour le paramètre Activer la prise en charge du type d’application TCP/UDP dans le script.

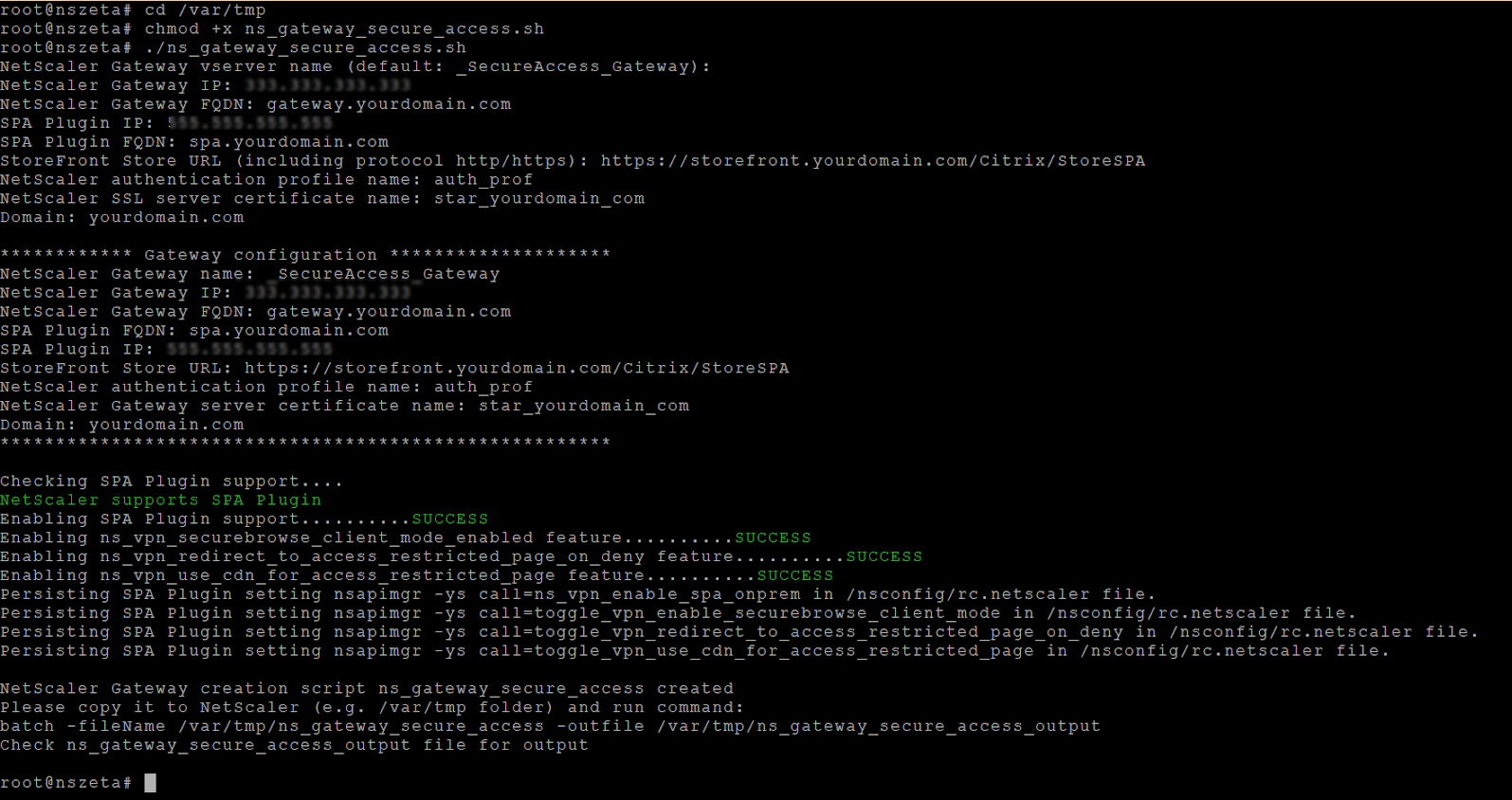

La figure suivante affiche le paramètre Activer la prise en charge du type d’application TCP/UDP activé pour la prise en charge TCP/UDP.

Mettre à jour la configuration existante de NetScaler Gateway pour les applications TCP/UDP

Si vous mettez à jour la configuration des versions antérieures vers la version 2407, il est recommandé de mettre à jour la configuration manuellement. Pour plus de détails, voir Exemples de commandes pour mettre à jour une configuration NetScaler Gateway existante. Vous devez également mettre à jour les paramètres d’action de session et de serveur virtuel NetScaler Gateway.

Paramètres du serveur virtuel NetScaler Gateway

Lorsque vous ajoutez ou mettez à jour le serveur virtuel NetScaler Gateway existant, assurez-vous que les paramètres suivants sont définis sur les valeurs définies. Pour des exemples de commandes, voir Exemples de commandes pour mettre à jour une configuration NetScaler Gateway existante. Vous devez également mettre à jour les paramètres d’action de session et de serveur virtuel NetScaler Gateway.

Ajouter un serveur virtuel:

- tcpProfileName : nstcp_default_XA_XD_profile

- déploiementType : ICA_STOREFRONT (disponible uniquement avec la commande

add vpn vserver) - icaOnly : DÉSACTIVÉ

Mettre à jour un serveur virtuel :

- tcpProfileName : nstcp_default_XA_XD_profile

- icaOnly : DÉSACTIVÉ

Pour plus de détails sur les paramètres du serveur virtuel, voir vpn-sessionAction.

Paramètres de la stratégie de session de NetScaler Gateway

L’action de session est liée à un serveur virtuel de passerelle avec des stratégies de session. Lorsque vous créez ou mettez à jour une action de session, assurez-vous que les paramètres suivants sont définis sur les valeurs définies. Pour des exemples de commandes, voir Exemples de commandes pour mettre à jour une configuration NetScaler Gateway existante. Vous devez également mettre à jour les paramètres d’action de session et de serveur virtuel NetScaler Gateway.

-

transparentInterception: ACTIVÉ -

SSO: ACTIVÉ -

ssoCredential: PRINCIPAL -

utiliserMIP: NS -

useIIP: DÉSACTIVÉ -

icaProxy: DÉSACTIVÉ -

ClientChoices: ACTIVÉ -

ntDomain: mondomaine.com - utilisé pour SSO (facultatif) -

defaultAuthorizationAction: AUTORISER -

Groupe d'autorisation: Groupe d’accès sécurisé -

clientlessVpnMode: DÉSACTIVÉ -

clientlessModeUrlEncoding: TRANSPARENT -

SecureBrowse: ACTIVÉ

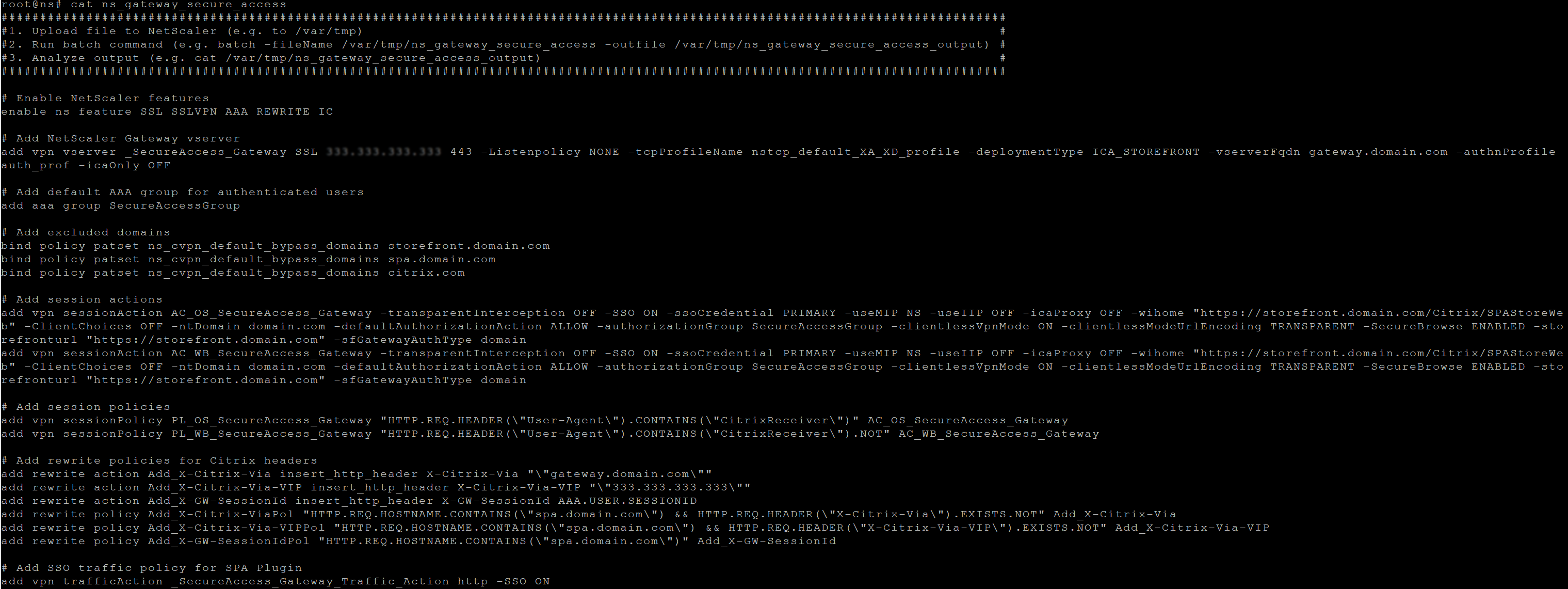

Exemples de commandes pour mettre à jour une configuration NetScaler Gateway existante

Remarque

Si vous mettez à jour manuellement la configuration existante, en plus des commandes suivantes, vous devez mettre à jour le fichier /nsconfig/rc.netscaler avec la commande

nsapimgr_wr.sh -ys ns_vpn_enable_spa_tcp_udp_apps=3.

-

Ajoutez une action de session VPN pour prendre en charge les connexions basées sur Citrix Secure Access.

add vpn sessionAction AC_AG_PLGspaonprem -splitDns BOTH -splitTunnel ON -transparentInterception ON -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -ClientChoices ON -ntDomain example.corp -clientlessVpnMode OFF -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -

Ajoutez une stratégie de session VPN pour prendre en charge les connexions basées sur Citrix Secure Access.

add vpn sessionPolicy PL_AG_PLUGINspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT && (HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"plugin\") || HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixSecureAccess\"))" AC_AG_PLGspaonprem -

Liez la stratégie de session au serveur virtuel VPN pour prendre en charge les connexions basées sur Citrix Secure Access.

bind vpn vserver spaonprem -policy PL_AG_PLUGINspaonprem -priority 105 -gotoPriorityExpression NEXT -type REQUEST -

Ajoutez une politique d’appel HTTP pour prendre en charge la validation d’autorisation pour les connexions basées sur TCP/UDP.

Remarque

Cette étape n’est requise que si votre version de NetScaler Gateway est inférieure à 14.1-29.x.

`add policy httpCallout SecureAccess_httpCallout_TCP -IPAddress 192.0.2.24 -port 443 -returnType BOOL -httpMethod POST -hostExpr "\"spa.example.corp\"" -urlStemExpr "\"/secureAccess/authorize\"" -headers Content-Type("application/json") X-Citrix-SecureAccess-Cache("dstip="+HTTP.REQ.HEADER("CSIP").VALUE(0)+"&sessid="+aaa.user.sessionid) -bodyExpr q/"{"+"\"userName\":\""+aaa.USER.NAME.REGEX_REPLACE(re#\\#,"\\\\",ALL)+"\","+"\"domain\":\""+aaa.USER.DOMAIN+"\","+"\"customTags\":\""+http.REQ.HEADER("X-Citrix-AccessSecurity").VALUE(0)+"\","+"\"gatewayAddress\":\"ns224158.example.corp\","+"\"userAgent\":\"CitrixSecureAccess\","+"\"applicationDomain\":\""+http.REQ.HEADER("CSHOST").VALUE(0)+"\","+"\"smartAccessTags\":\""+aaa.user.attribute("smartaccess_tags")+"\",\"applicationType\":\"ztna\",\"applicationDetails\":{\"destinationIp\":\""+HTTP.REQ.HEADER("CSIP").VALUE(0)+"\",\"destinationPort\":\""+HTTP.REQ.HEADER("PORT").VALUE(0)+"\",\"protocol\":\"TCP\"}}"/ -scheme https -resultExpr "http.RES.HEADER(\"X-Citrix-SecureAccess-Decision\").contains(\"ALLOW\")"`

où

- **192.0.2.24** est l'adresse IP du plug-in Secure Private Access

- **spa.example.corp** est le FQDN du plug-in Secure Private Access

- **ns224158.example.corp** est le FQDN du serveur virtuel VPN de passerelle

-

Ajoutez une politique d’autorisation pour prendre en charge les connexions basées sur TCP/UDP.

add authorization policy SECUREACCESS_AUTHORIZATION_TCP "HTTP.REQ.URL.EQ(\"/cs\") && HTTP.REQ.HEADER(\"PRTCL\").EQ(\"TCP\") && sys.HTTP_CALLOUT(SecureAccess_httpCallout_TCP)" ALLOW -

Liez la politique d’autorisation au groupe d’authentification et d’autorisation pour prendre en charge les applications basées sur TCP/UDP.

bind aaa group SecureAccessGroup -policy SECUREACCESS_AUTHORIZATION_TCP -priority 1010 -gotoPriorityExpression END -

Liez le plug-in Secure Private Access au serveur virtuel VPN.

bind vpn vserver spaonprem -appController "https://spa.example.corp"

Informations supplémentaires

Pour plus d’informations sur la passerelle NetScaler pour l’accès privé sécurisé, consultez les rubriques suivantes :