Integración de SIEM mediante un conector de datos basado en Kafka o Logstash

La integración de SIEM de Citrix Analytics for Security™ te permite exportar y correlacionar los datos de los usuarios de Citrix Analytics a tu entorno SIEM y obtener información más detallada sobre la postura de seguridad de tu organización.

Para obtener más información sobre los beneficios de la integración y el tipo de eventos de datos (información sobre riesgos y eventos de origen de datos) que se envían a tu SIEM, consulta Integración de la gestión de eventos e información de seguridad.

Puedes integrar Citrix Analytics for Security con tus soluciones SIEM a través de los dos mecanismos siguientes (compatibles con tu SIEM y tu implementación de TI):

- Conectar a través de puntos de conexión de Kafka

- Conectar a través de un agente de datos de Logstash con ingesta basada en Kafka

Requisitos previos

-

Activa el procesamiento de datos para al menos un origen de datos. Esto ayuda a Citrix Analytics for Security a iniciar la integración con tu herramienta SIEM.

-

Asegúrate de que el siguiente punto de conexión esté en la lista de permitidos de tu red.

Punto de conexión Región de Estados Unidos Región de la Unión Europea Región de Asia Pacífico Sur Agentes de Kafka casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094

Integrar con un servicio SIEM mediante Kafka

Kafka es un software de código abierto que se utiliza para la transmisión de datos en tiempo real. Al usar Kafka, puedes analizar los datos en tiempo real para obtener información más rápida. Principalmente, las grandes organizaciones que gestionan una cantidad adecuada de datos utilizan Kafka.

Northbound Kafka es una capa intermedia interna que permite a Citrix Analytics compartir fuentes de datos en tiempo real con los clientes de SIEM a través de puntos de conexión de Kafka. Si tu SIEM admite puntos de conexión de Kafka, usa los parámetros proporcionados en el archivo de configuración de Logstash y los detalles del certificado en el archivo JKS o el archivo PEM para integrar tu SIEM con Citrix Analytics for Security.

Los siguientes parámetros son necesarios para integrar mediante Kafka:

| Nombre del atributo | Descripción | Ejemplo de datos de configuración |

|---|---|---|

| Nombre de usuario | Nombre de usuario proporcionado por Kafka. | 'sasl.username': cas_siem_user_name, |

| Host | Nombre de host del servidor Kafka al que quieres conectarte. | 'bootstrap.servers': cas_siem_host, |

| Nombre del tema/ID de cliente | ID de cliente asignado a cada arrendatario. | 'client.id': cas_siem_topic, |

| Nombre/ID de grupo | Nombre de grupo que necesitas para leer los mensajes compartidos por los consumidores. | 'group.id': cas_siem_group_id, |

| Protocolo de seguridad | Nombre del protocolo de seguridad. | 'security.protocol': 'SASL_SSL', |

| Mecanismos SASL | Mecanismo de autenticación que se utiliza normalmente para el cifrado a fin de implementar una autenticación segura. | 'sasl.mechanisms': 'SCRAM-SHA-256', |

| Ubicación del almacén de confianza SSL | Ubicación donde puedes almacenar el archivo de certificado. La contraseña del almacén de confianza del cliente es opcional y se espera que se deje vacía. | 'ssl.ca.location': ca_location |

| Tiempo de espera de la sesión | El tiempo de espera de la sesión utilizado para detectar fallos del cliente al usar Kafka. | 'session.timeout.ms': 60000, |

| Restablecimiento automático de desplazamiento | Define el comportamiento al consumir datos de una partición de tema cuando no hay un desplazamiento inicial. Puedes establecer valores como latest, earliest o none. |

'auto.offset.reset': 'earliest', |

El siguiente es un ejemplo de salida de configuración:

{'bootstrap.servers': cas_siem_host,

'client.id': cas_siem_topic,

'group.id': cas_siem_group_id,

'session.timeout.ms': 60000,

'auto.offset.reset': 'earliest',

'security.protocol': 'SASL_SSL',

'sasl.mechanisms': 'SCRAM-SHA-256',

'sasl.username': cas_siem_user_name,

'sasl.password': self.CLEAR_PASSWORD,

'ssl.ca.location': ca_location

}

<!--NeedCopy-->

Los parámetros mencionados anteriormente están disponibles en el archivo de configuración de Logstash. Para descargar el archivo de configuración, ve a Configuración > Exportaciones de datos > Entorno SIEM > selecciona la ficha Otros > haz clic en Descargar archivo de configuración de Logstash.

Para comprender o saber más sobre los valores de configuración, consulta Configuración.

Flujo de datos

La comunicación de datos de autenticación se produce entre los agentes del lado del servidor de Kafka (nube de Citrix Analytics for Security) y los clientes de Kafka. Toda la comunicación de agentes/clientes externos utiliza el protocolo de seguridad SASL_SSL habilitado y el puerto de destino 9094 para el acceso público.

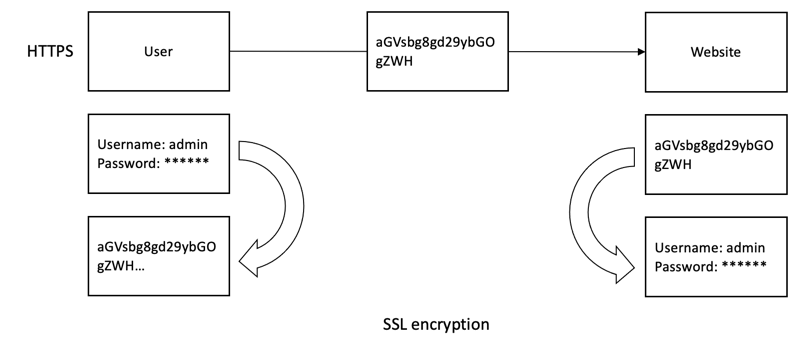

Apache Kafka tiene un componente de seguridad para cifrar los datos en tránsito mediante el cifrado SSL. La transmisión de datos a través de la red se cifra y protege cuando el cifrado está habilitado y los certificados SSL están configurados. Solo la primera y la última máquina poseen la capacidad de descifrar los paquetes que se envían a través de SSL.

Autenticaciones

Hay dos niveles de autenticación disponibles, como se indica a continuación:

-

TLS/entre cliente y servidor.

- Los certificados del servidor (claves públicas) para el intercambio de autenticación TLS entre cliente y servidor.

- La autenticación basada en cliente o las autenticaciones bidireccionales no son compatibles (donde se requiere el certificado de clave privada del cliente).

-

Nombre de usuario/contraseña para el control de acceso a TEMAS/puntos de conexión

- Garantiza que un cliente específico solo pueda leer de un tema de cliente específico.

- SASL/SCRAM se utiliza para el mecanismo de autenticación de nombre de usuario/contraseña junto con el cifrado TLS para implementar una autenticación segura.

Cifrado con SSL y autenticación con SASL/SSL y SASL/PLAINTEXT

De forma predeterminada, Apache Kafka se comunica en PLAINTEXT, donde todos los datos se envían sin cifrar y cualquiera de los enrutadores puede leer el contenido de los datos. Apache Kafka tiene un componente de seguridad para cifrar los datos en tránsito mediante el cifrado SSL. Con el cifrado habilitado y los certificados SSL configurados cuidadosamente, los datos ahora se cifran y se transmiten de forma segura a través de la red. Con el cifrado SSL, solo la primera y la última máquina poseen la capacidad de descifrar el paquete que se envía.

Dado que se utiliza el cifrado SSL bidireccional, el inicio de sesión con nombre de usuario/contraseña es seguro para las comunicaciones externas.

El cifrado solo se realiza en tránsito y los datos permanecen sin cifrar en el disco del agente.

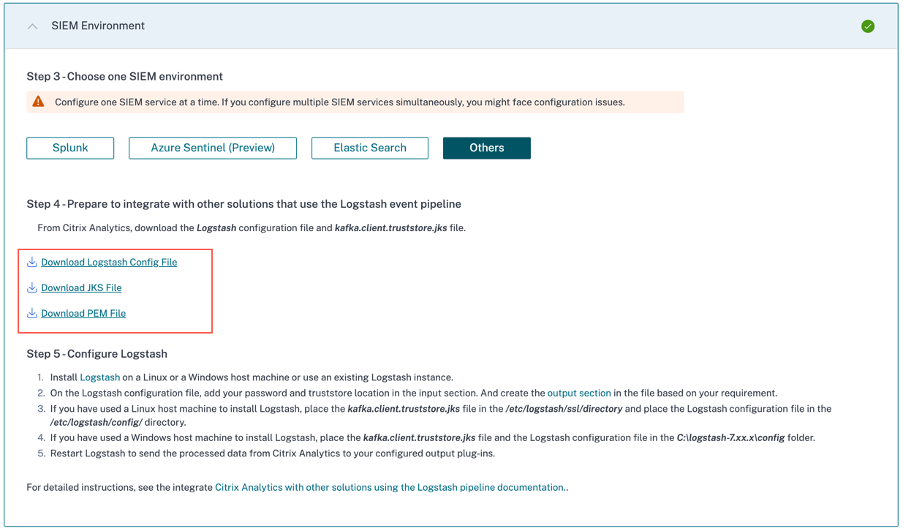

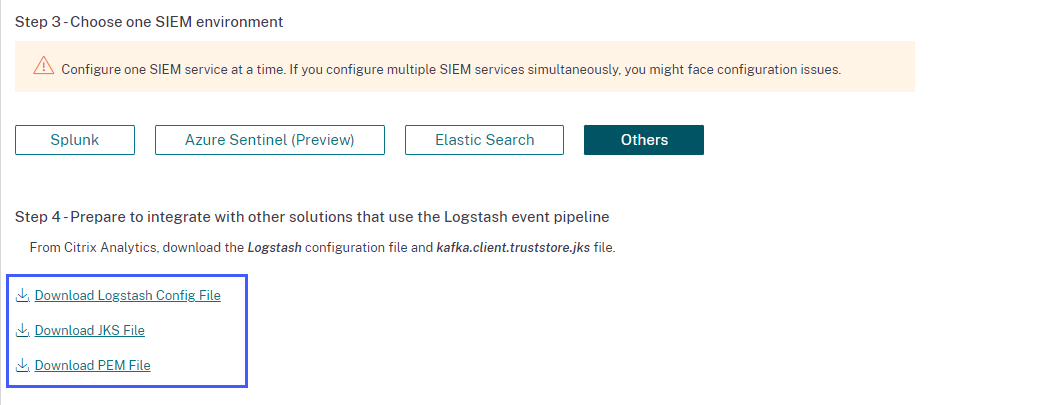

En la configuración del cliente, se requieren el archivo JKS del almacén de confianza del cliente y el archivo PEM (convertido del archivo JKS del almacén de confianza). Puedes descargar estos archivos desde la GUI de Citrix Analytics for Security, como se muestra en la siguiente captura de pantalla:

Integración de SIEM mediante Logstash

Si tu SIEM no admite puntos de conexión de Kafka, puedes usar el motor de recopilación de datos de Logstash. Puedes enviar los eventos de datos de Citrix Analytics for Security a uno de los complementos de salida compatibles con Logstash.

La siguiente sección describe los pasos que debes seguir para integrar tu SIEM con Citrix Analytics for Security mediante Logstash.

Integrar con un servicio SIEM mediante Logstash

-

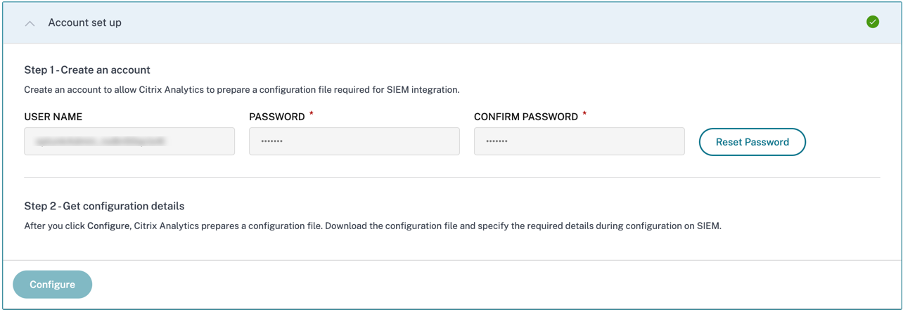

Ve a Configuración > Exportaciones de datos.

-

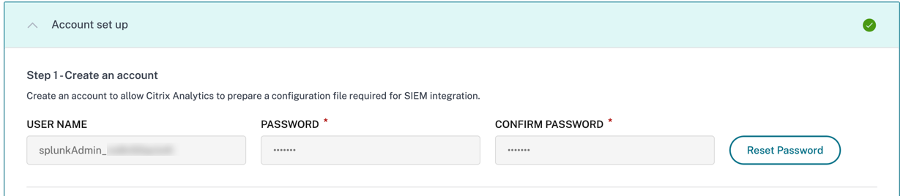

En la página Configuración de la cuenta, crea una cuenta especificando el nombre de usuario y una contraseña. Esta cuenta se utiliza para preparar un archivo de configuración, que es necesario para la integración.

-

Asegúrate de que la contraseña cumpla las siguientes condiciones:

-

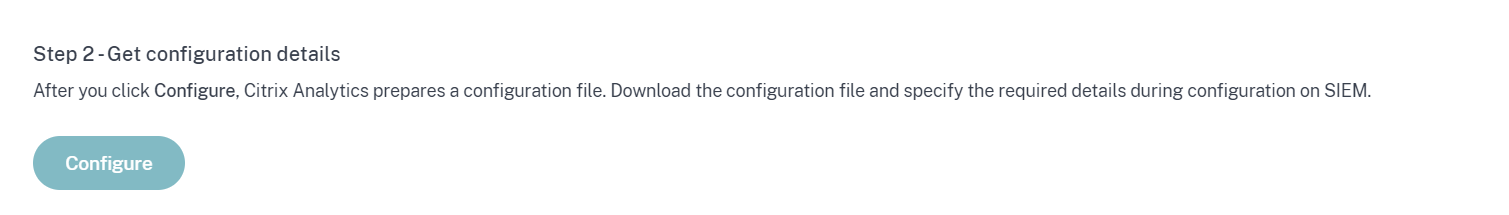

Selecciona Configurar para generar el archivo de configuración de Logstash.

-

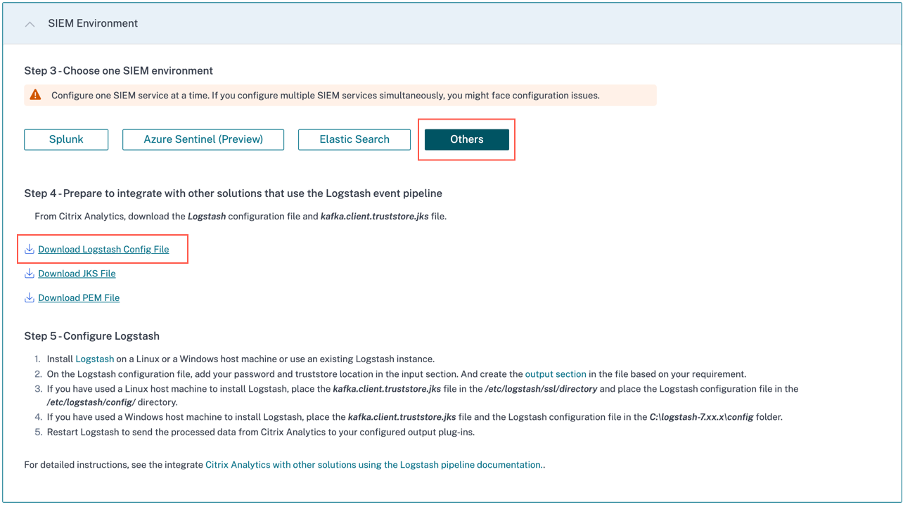

Selecciona la ficha Otros para descargar los archivos de configuración.

-

Archivo de configuración de Logstash: Este archivo contiene los datos de configuración (secciones de entrada, filtro y salida) para enviar eventos desde Citrix Analytics for Security mediante el motor de recopilación de datos de Logstash. Para obtener información sobre la estructura del archivo de configuración de Logstash, consulta la documentación de Logstash.

-

Archivo JKS: Este archivo contiene los certificados necesarios para la conexión SSL. Este archivo es necesario cuando integras tu SIEM mediante Logstash.

-

Archivo PEM: Este archivo contiene los certificados necesarios para la conexión SSL. Este archivo es necesario cuando integras tu SIEM mediante Kafka.

Nota:

Estos archivos contienen información confidencial. Guárdalos en un lugar seguro.

-

-

Configura Logstash:

-

En tu máquina host Linux o Windows, instala Logstash (versiones probadas para la compatibilidad con Citrix Analytics for Security: v7.17.7 y v8.5.3). También puedes usar tu instancia de Logstash existente.

-

En la máquina host donde hayas instalado Logstash, coloca los siguientes archivos en el directorio especificado:

Tipo de máquina host Nombre de archivo Ruta del directorio Linux CAS_Others_LogStash_Config.config Para paquetes Debian y RPM: /etc/logstash/conf.d/Para archivos .zip y .tar.gz: {extract.path}/configkafka.client.truststore.jks Para paquetes Debian y RPM: /etc/logstash/ssl/Para archivos .zip y .tar.gz: {extract.path}/sslWindows CAS_Others_LogStash_Config.config C:\logstash-7.xx.x\configkafka.client.truststore.jks C:\logstash-7.xx.x\config -

El archivo de configuración de Logstash contiene información confidencial, como credenciales de Kafka, ID de espacio de trabajo de LogAnalytics y claves principales. Se recomienda que estas credenciales confidenciales no se almacenen como texto sin formato. Para proteger la integración, se puede usar un almacén de claves de Logstash para agregar claves con sus respectivos valores, que a su vez se pueden referenciar usando nombres de clave en el archivo de configuración. Para obtener información adicional sobre el almacén de claves de Logstash y cómo mejora la seguridad de tu configuración, consulta Almacén de claves de secretos para configuraciones seguras.

-

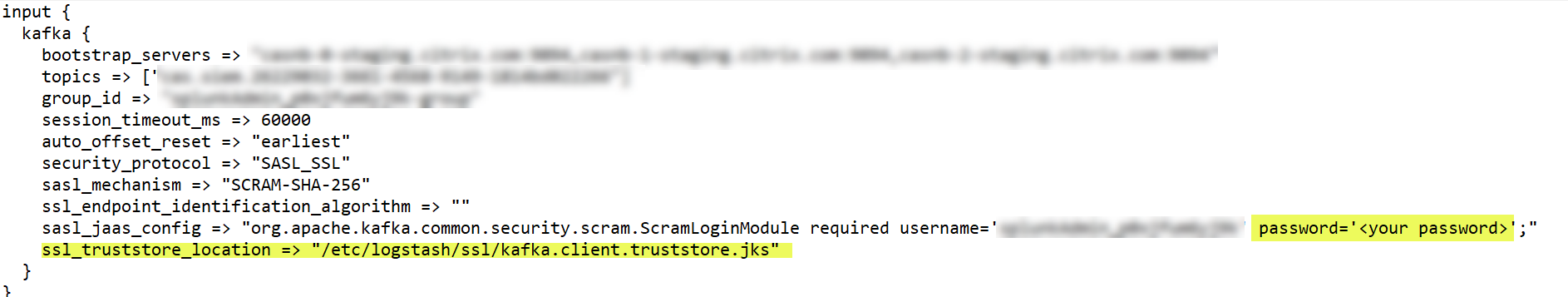

Abre el archivo de configuración de Logstash y haz lo siguiente:

En la sección de entrada del archivo, introduce la siguiente información:

-

Contraseña: La contraseña de la cuenta que has creado en Citrix Analytics for Security para preparar el archivo de configuración.

-

Ubicación del almacén de confianza SSL: La ubicación de tu certificado de cliente SSL. Esta es la ubicación del archivo kafka.client.truststore.jks en tu máquina host.

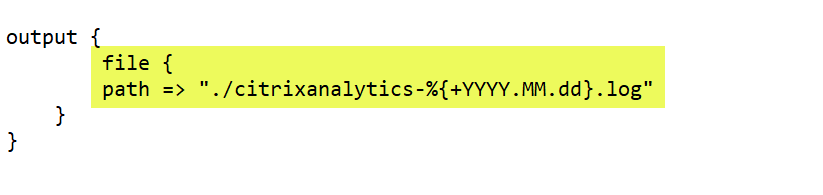

En la sección de salida del archivo, introduce la ruta de destino o los detalles a donde quieres enviar los datos. Para obtener información sobre los complementos de salida, consulta la documentación de Logstash.

El siguiente fragmento muestra que la salida se escribe en un archivo de registro local.

-

-

Reinicia tu máquina host para enviar los datos procesados de Citrix Analytics for Security a tu servicio SIEM.

-

Una vez completada la configuración, inicia sesión en tu servicio SIEM y verifica los datos de Citrix Analytics en tu SIEM.

Activar o desactivar la transmisión de datos

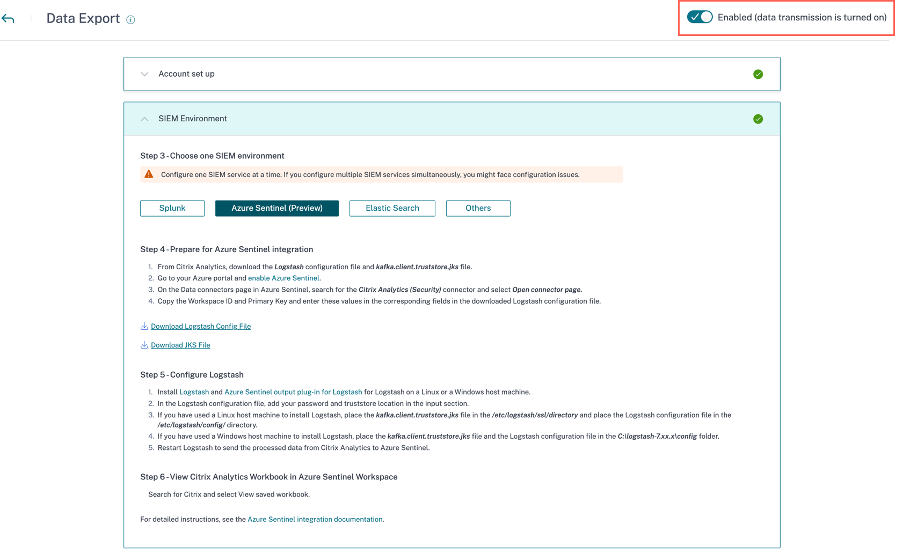

Una vez que Citrix Analytics for Security prepara el archivo de configuración, la transmisión de datos se activa para tu SIEM.

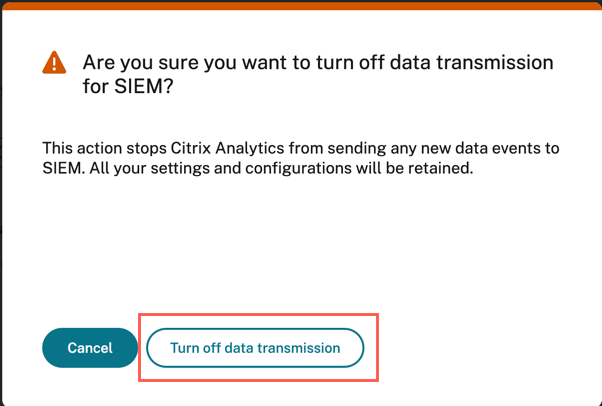

Para detener la transmisión de datos desde Citrix Analytics for Security:

- Ve a Configuración > Exportaciones de datos.

-

Desactiva el botón de alternancia para deshabilitar la transmisión de datos. De forma predeterminada, la transmisión de datos siempre está habilitada.

Aparece una ventana de advertencia para tu confirmación. Haz clic en el botón Desactivar transmisión de datos para detener la actividad de transmisión.

Para volver a activar la transmisión de datos, activa el botón de alternancia.

Nota:

Ponte en contacto con CAS-PM-Ext@cloud.com para solicitar asistencia con tu integración de SIEM, la exportación de datos a tu SIEM o para enviar comentarios.