Protección

ProGuard habilitado para la seguridad

Hemos habilitado ProGuard para proteger Citrix Workspace para Android mediante la ofuscación. ProGuard cambia el nombre de diferentes partes del código para evitar la inspección de seguimientos de pila y protege la aplicación Workspace. ProGuard también reduce el tamaño de la aplicación al acortar los nombres de las clases, los métodos y los campos de las aplicaciones.

Criptografía

Esta función es un cambio importante en el protocolo de comunicación segura. Los conjuntos de cifrado con el prefijo TLS_RSA_ no ofrecen confidencialidad directa y no se consideran robustos.

Se han eliminado los conjuntos de cifrado TLS_RSA_. Las versiones 20.6.5 y posteriores admiten conjuntos de cifrado TLS_ECDHE_RSA_ avanzados. Si su entorno no está configurado con los conjuntos de cifrados TLS_ECDHE_RSA_, no podrá iniciar el cliente debido a cifrados débiles.

Se admiten los siguientes conjuntos de cifrado avanzado:

TLS v1.2 admite:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS v1.3 admite:

- TLS_AES_256_GCM_SHA384

- TLS_AES_128_GCM_SHA256

Compatibilidad con Transport Layer Security 1.3

Ahora, la aplicación Citrix Workspace para Android es compatible con Transport Layer Security (TLS) 1.3. Aumenta el rendimiento y la eficiencia. TLS 1.3 proporciona una gran seguridad con sus robustos conjuntos de cifrado y sus claves de sesión de un solo uso.

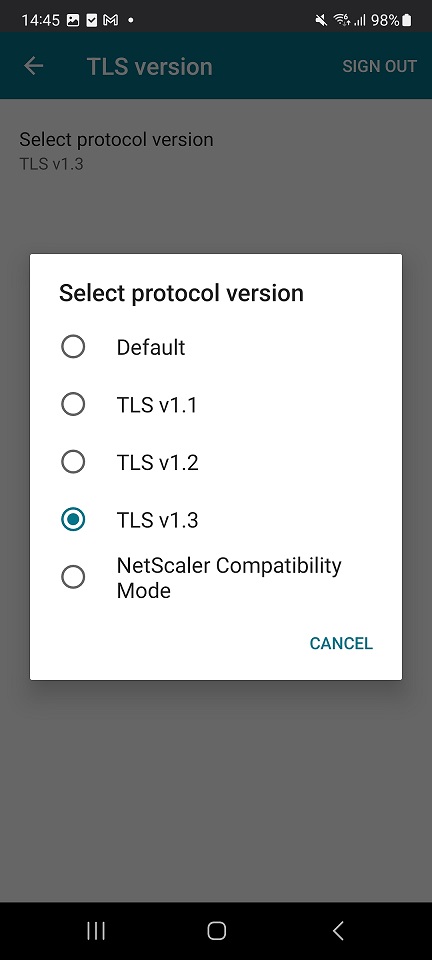

Los usuarios finales pueden habilitarlo en la aplicación Citrix Workspace para Android de esta manera:

- Vaya a la aplicación Citrix Workspace Configuración > Versión de TLS.

-

Toque la opción Seleccione la versión del protocolo y seleccione TLS v1.3.

Para obtener más información, consulte Criptografía.

Para obtener más información sobre la documentación de ayuda, consulte la versión de TLS.

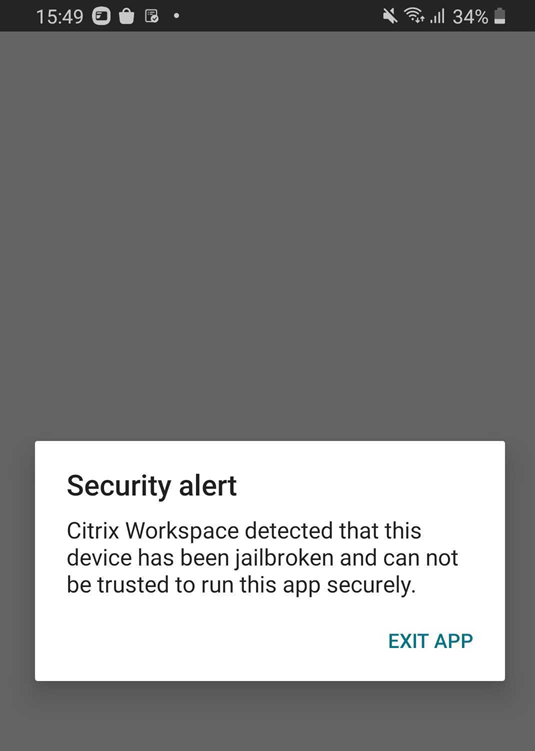

Dispositivos liberados por jailbreak

Los usuarios pueden poner en peligro la seguridad de la implementación si se conectan con dispositivos Android liberados por jailbreak. Los dispositivos liberados por jailbreak son aquellos que han sido modificados por sus usuarios, normalmente para evitar ciertas medidas de protección de la seguridad. Cuando la aplicación Citrix Workspace para Android realiza una detección básica de un dispositivo Android liberado por jailbreak, la aplicación muestra una alerta al usuario.

Para proteger mejor la seguridad de su entorno, puede configurar StoreFront o la Interfaz Web para impedir la ejecución de sus aplicaciones desde dispositivos liberados por jailbreak detectados.

Nota: No

La aplicación Citrix Workspace se desactiva automáticamente si detecta un dispositivo liberado por jailbreak para proteger los datos y mantener la seguridad. Esto garantiza que la aplicación no se pueda utilizar en dispositivos con modificaciones no autorizadas.

Requisitos:

- Aplicación Citrix Workspace para Android 24.7.0 o una versión posterior.

- Acceso a StoreFront o a la Interfaz Web con una cuenta de administrador.

Para impedir que los dispositivos liberados por jailbreak detectados puedan ejecutar aplicaciones:

- Inicie sesión en el servidor StoreFront o el servidor de Interfaz Web como usuario con privilegios de administrador.

-

Busque el archivo default.ica, que se encuentra en alguna de estas ubicaciones:

-

C:\\inetpub\\wwwroot\\Citrix\\*nombredealmacén* conf(Microsoft Internet Information Services) -

C:\\inetpub\\wwwroot\\Citrix\\*nombredealmacén*\\App _Data(Microsoft Internet Information Services) -

./usr/local/tomcat/webapps/Citrix/XenApp/WEB-INF(Apache Tomcat)

-

- En la sección [Application], agregue lo siguiente:

AllowJailBrokenDevices=OFF - Guarde el archivo y reinicie el servidor StoreFront o el servidor de Interfaz Web.

Una vez reiniciado el servidor de StoreFront, los usuarios que vean la alerta sobre dispositivos liberados por jailbreak ya no podrán iniciar aplicaciones desde el servidor de StoreFront o el servidor de Interfaz Web

Para permitir que los dispositivos liberados por jailbreak detectados ejecuten aplicaciones:

Si no configura AllowJailBrokenDevices, el valor predeterminado es mostrar la alerta a los usuarios de dispositivos con jailbreak, pero aún permitirles abrir aplicaciones.

Si desea permitir que sus usuarios ejecuten aplicaciones en dispositivos con jailbreak específicamente, configure AllowJailBrokenDevices=ON.

Cuando configura AllowJailBrokenDevices en ON, sus usuarios ven la alerta sobre el uso de un dispositivo con jailbreak, pero pueden ejecutar aplicaciones a través de StoreFront o la Interfaz Web.