Enrutamiento de aplicaciones basado en contexto y selección de ubicaciones de recursos

Cuando se configura una aplicación, la URL de la aplicación se asigna a un tipo de enrutamiento y, para cada URL enrutada internamente, se selecciona una ubicación de recurso. Los administradores no tienen la opción de editar el tipo de enrutamiento del dominio o la ubicación del recurso una vez que se publica una aplicación. Podrían existir escenarios en los que, para un conjunto de usuarios:

- Una URL de aplicación interna debe enrutarse externamente para evitar que el tráfico se dirija al servicio de acceso privado seguro.

- Es necesario cambiar las ubicaciones de los recursos para enrutar las solicitudes al centro de datos óptimo para mejorar el rendimiento.

La configuración de enrutamiento de dominio dinámico (Excepciones de enrutamiento) en la política de acceso permite a los administradores editar el tipo de enrutamiento interno por URL según el contexto del usuario. Los administradores pueden modificar las ubicaciones de los recursos para que las solicitudes de los usuarios se dirijan al centro de datos óptimo, lo que garantiza que las solicitudes de los usuarios se gestionen de manera eficiente y se optimice el rendimiento.

Los siguientes ejemplos demuestran los casos de uso de configuración de enrutamiento de dominio dinámico.

Caso de uso: enrutamiento basado en contexto

Caso:

- Usuarios del grupo A: empleados de la empresa ABC que acceden a la aplicación Outlook y a la aplicación Microsoft Teams a través del acceso privado seguro que se enruta internamente.

- Usuarios del Grupo B: Empleados de una empresa de terceros que trabaja con ABC. Acceden a ciertas aplicaciones (excluyendo Outlook) a través de acceso privado seguro. También tienen su propia aplicación Outlook a la que acceden a través de Internet y no desean enrutar su tráfico de Outlook a través de Secure Private Access.

Problema:

- Los usuarios del grupo B inician sesión en el Agente de acceso seguro para acceder a las aplicaciones ABC.

- Sus solicitudes para acceder a Outlook a través de su navegador nativo se enrutan a través de Secure Private Access, lo que da como resultado la denegación de acceso.

- El dominio de destino de la aplicación Outlook es el mismo para los usuarios del Grupo A y del Grupo B.

- La política de acceso permite el acceso solo a los usuarios del Grupo A, lo que provoca la denegación de acceso a los usuarios del Grupo B cuando intentan iniciar Microsoft Teams o Outlook.

- Los usuarios del grupo B no pueden acceder a Outlook de su empresa debido a este problema de enrutamiento.

Solución:

El administrador de la empresa ABC puede realizar los siguientes cambios de configuración para resolver este problema:

- Defina una nueva política de acceso específicamente para los usuarios del Grupo B que acceden a la aplicación Office 365.

-

En la política de acceso, habilite la configuración de enrutamiento de dominio dinámico (Excepciones de enrutamiento).

El administrador puede ver la lista de todas las URL y dominios relacionados de todas las aplicaciones internas asociadas con la política de acceso.

-

Para todas las URL de las aplicaciones de Office365, configure el enrutamiento para que se realice de forma externa.

Esto garantiza que las solicitudes de los usuarios del Grupo B para acceder a su aplicación Outlook se enruten a través de Internet, evitando el acceso privado seguro.

Al implementar estos cambios, los usuarios del Grupo B pueden acceder a la aplicación Outlook de su empresa a través de Internet sin ser enrutados a través del Acceso Privado Seguro, y al mismo tiempo mantener el acceso a otras aplicaciones ABC según sea necesario.

Caso de uso: Selección de ubicación de recursos basada en el contexto del usuario

Casos:

- Empresa XYZ: Tiene dos grupos de usuarios ubicados en la Costa Este de EE. UU. y en la Costa Oeste de EE. UU.

- Centros de datos: dos centros de datos, uno en la costa este y otro en la costa oeste, ambos alojan la misma aplicación Jira.

- Objetivo: El administrador desea enrutar las solicitudes de acceso de los usuarios finales a las ubicaciones de recursos seleccionadas según el contexto del usuario (ubicación geográfica, ubicación de red, nombre de usuario y grupo de usuarios) para garantizar un rendimiento y enrutamiento óptimos.

Solución:

- Edite la política de acceso asociada con la aplicación Jira para adaptarla a los nuevos requisitos de enrutamiento.

- Dentro de la política de acceso, habilite la configuración de enrutamiento de dominio dinámico (Excepciones de enrutamiento).

- Modificar las ubicaciones de recursos según el contexto del usuario.

El administrador puede garantizar que las solicitudes de los usuarios se dirijan al centro de datos óptimo en función de su contexto, mejorando así el rendimiento y gestionando el enrutamiento de manera eficaz para todos los usuarios de la empresa.

Pasos para cambiar el tipo de ruta o la ubicación del recurso

- Crear o editar una política de acceso. Para obtener más detalles, consulte Crear políticas de acceso.

-

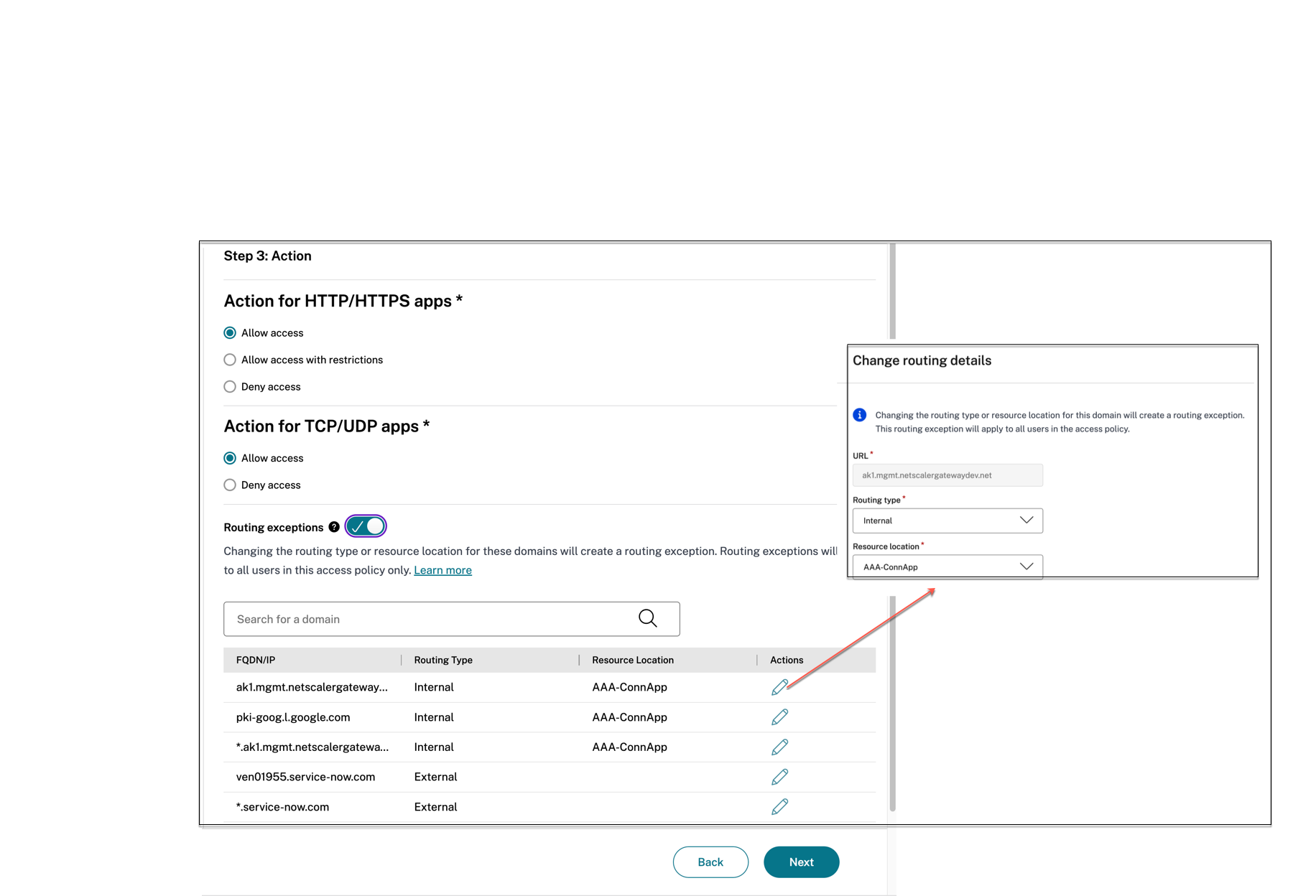

En la página Paso 3: Acción , habilite la configuración del dominio de enrutamiento contextual deslizando el interruptor de palanca Excepciones de enrutamiento .

El interruptor de Excepciones de enrutamiento ** le permite editar las ubicaciones de los recursos y la información de enrutamiento para los dominios configurados dentro de la aplicación.

- Cuando el interruptor está activado: Se muestra una lista de todas las URL de las aplicaciones y los dominios relacionados que se enrutan internamente en un formato tabular. Puede hacer clic en el ícono de edición junto a un dominio para modificar la ubicación de sus recursos y el tipo de enrutamiento. Esta excepción de enrutamiento se aplica únicamente a todos los usuarios de la política de acceso.

- Cuando el interruptor está APAGADO: Las excepciones de enrutamiento existentes para los dominios se eliminan y no son aplicables. Los usuarios finales se enrutan según la configuración global establecida durante la configuración de la aplicación únicamente. Esta excepción de enrutamiento se aplica únicamente a todos los usuarios de la política de acceso.

Nota

La columna FQDN/ID de la tabla solo enumera los FQDN y los nombres de host y no las direcciones IP de las aplicaciones.

- Haga clic en el icono de edición junto al dominio para el cual desea modificar el tipo de enrutamiento.

-

En Editar dominio detalles, seleccione el tipo de enrutamiento:

-

Interno: El tráfico fluye a través del dispositivo conector.

- Para una aplicación web, el tráfico fluye dentro del centro de datos.

- Para una aplicación SaaS, el tráfico se enruta fuera de la red a través del dispositivo conector.

- Interno – Omitir proxy: El tráfico del dominio se enruta a través de los dispositivos Citrix Cloud Connector, sin pasar por el proxy web del cliente configurado en el dispositivo Connector.

- Externo: El tráfico fluye directamente a Internet.

-

Interno: El tráfico fluye a través del dispositivo conector.

- Modifique la ubicación del recurso, si es necesario. Esta opción solo se aplica a los dominios enrutados internamente.

- Haga clic en Guardar.

Nota

- Solo puede cambiar la ruta y la ubicación de los recursos, pero no puede agregar ni eliminar un dominio de ruta en la tabla de ruta.

- Si elimina un dominio que tiene habilitado el enrutamiento contextual desde la tabla de enrutamiento principal, el dominio no se elimina de la tabla Excepciones de enrutamiento dentro de la política de acceso. Esto significa que la configuración de enrutamiento contextual para ese dominio permanece intacta en la política de acceso.

- Si elimina una aplicación que tiene habilitado el enrutamiento contextual, entonces el dominio se elimina de la tabla Excepciones de enrutamiento dentro de la política de acceso. Esto significa que todas las configuraciones de enrutamiento contextual asociadas con esa aplicación se eliminan de la política de acceso.

- El dominio relacionado seleccionado sobrescribe la configuración predeterminada cuando se cumple la condición para los usuarios que forman parte de esta política de acceso. De lo contrario, se aplicará la ruta predeterminada.

- Si no se modifica el enrutamiento o si la función de excepciones de enrutamiento no está habilitada, el enrutamiento se realiza según la configuración predeterminada en la tabla de enrutamiento principal (Configuración > Dominio de aplicación).