Configuración de NetScaler Gateway para aplicaciones TCP/UDP

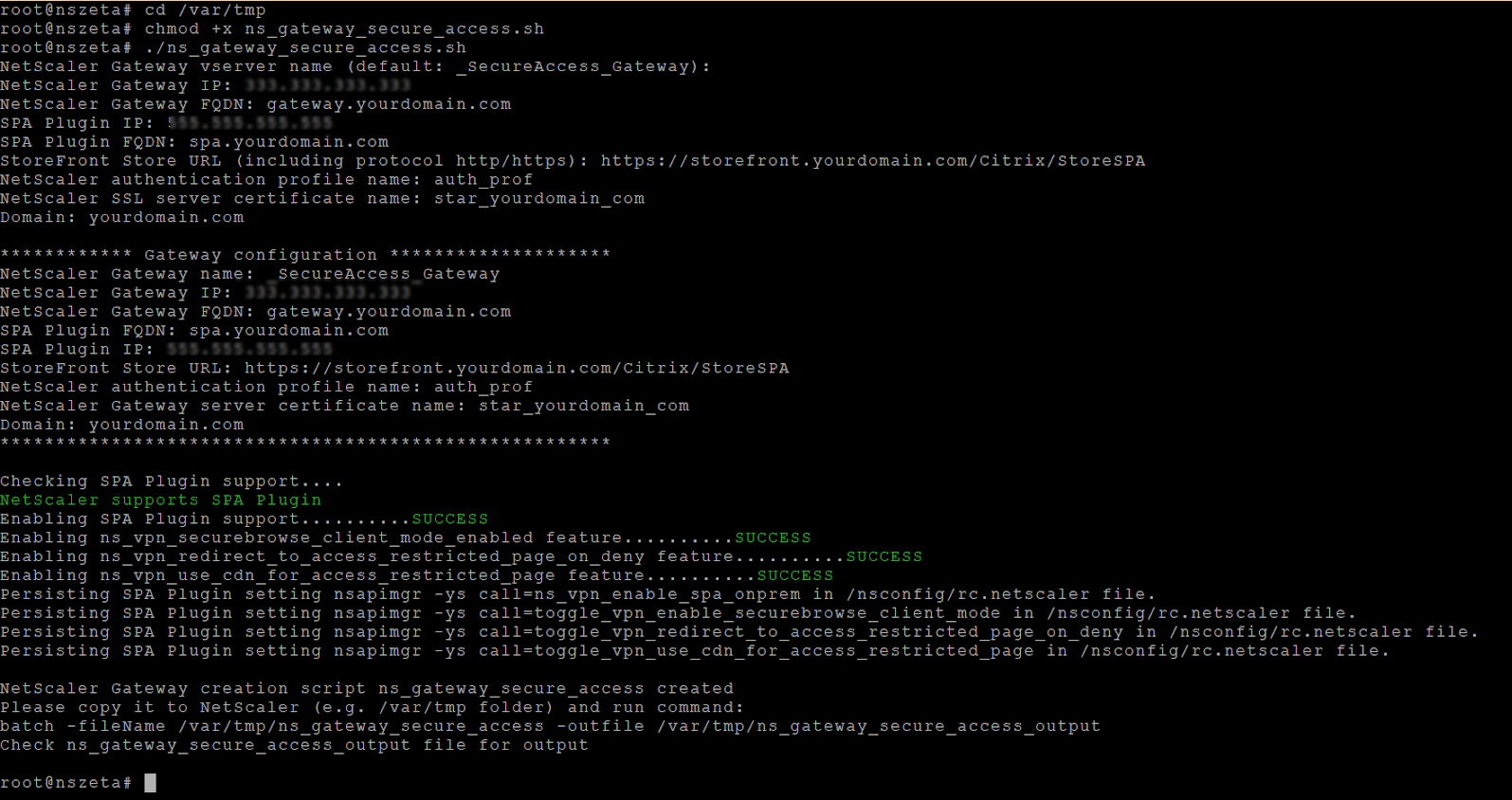

Puede utilizar el procedimiento descrito en Configuración de NetScaler Gateway para aplicaciones web/SaaS para configurar aplicaciones TCP/UDP. Para configurar la puerta de enlace para aplicaciones TCP/UDP, debe habilitar la compatibilidad con TCP/UDP ingresando Y para el parámetro Habilitar compatibilidad con tipos de aplicaciones TCP/UDP en el script.

La siguiente figura muestra el parámetro Habilitar compatibilidad con tipos de aplicaciones TCP/UDP habilitado para compatibilidad con TCP/UDP.

Actualizar la configuración existente de NetScaler Gateway para aplicaciones TCP/UDP

Si está actualizando la configuración de versiones anteriores a 2407, se recomienda que actualice la configuración manualmente. Para obtener más detalles, consulte Comandos de ejemplo para actualizar una configuración de NetScaler Gateway existente. Además, debe actualizar la configuración de acciones de sesión y del servidor virtual NetScaler Gateway.

Configuración del servidor virtual NetScaler Gateway

Al agregar o actualizar el servidor virtual NetScaler Gateway existente, asegúrese de que los siguientes parámetros estén configurados en los valores definidos. Para ver comandos de muestra, consulte Comandos de ejemplo para actualizar una configuración existente de NetScaler Gateway. Además, debe actualizar la configuración de acciones de sesión y del servidor virtual NetScaler Gateway.

Agregar un servidor virtual:

- Nombre de perfil tcp: nstcp_default_XA_XD_profile

- deploymentType: ICA_STOREFRONT (disponible solo con el comando

add vpn vserver) - icaOnly: DESACTIVADO

Actualizar un servidor virtual:

- Nombre de perfil tcp: nstcp_default_XA_XD_profile

- icaOnly: DESACTIVADO

Para obtener detalles sobre los parámetros del servidor virtual, consulte vpn-sessionAction.

Configuración de la política de sesión de NetScaler Gateway

La acción de la sesión está vinculada a un servidor virtual de puerta de enlace con políticas de sesión. Al crear o actualizar una acción de sesión, asegúrese de que los siguientes parámetros estén configurados con los valores definidos. Para ver comandos de muestra, consulte Comandos de ejemplo para actualizar una configuración existente de NetScaler Gateway. Además, debe actualizar la configuración de acciones de sesión y del servidor virtual NetScaler Gateway.

-

Intercepción transparente: ACTIVADO -

SSO: ACTIVADO -

ssoCredential: PRIMARIO -

usoMIP: NS -

useIIP: DESACTIVADO -

icaProxy: DESACTIVADO -

Opciones del cliente: ACTIVADO -

ntDomain: mydomain.com - utilizado para SSO (opcional) -

acción de autorización predeterminada: PERMITIR -

grupo de autorización: grupo de acceso seguro -

modo VPN sin cliente: DESACTIVADO -

clientlessModeUrlEncoding: TRANSPARENTE -

SecureBrowse: HABILITADO

Comandos de ejemplo para actualizar una configuración existente de NetScaler Gateway

Nota

Si está actualizando manualmente la configuración existente, además de los siguientes comandos, debe actualizar el archivo /nsconfig/rc.netscaler con el comando

nsapimgr_wr.sh -ys ns_vpn_enable_spa_tcp_udp_apps=3.

-

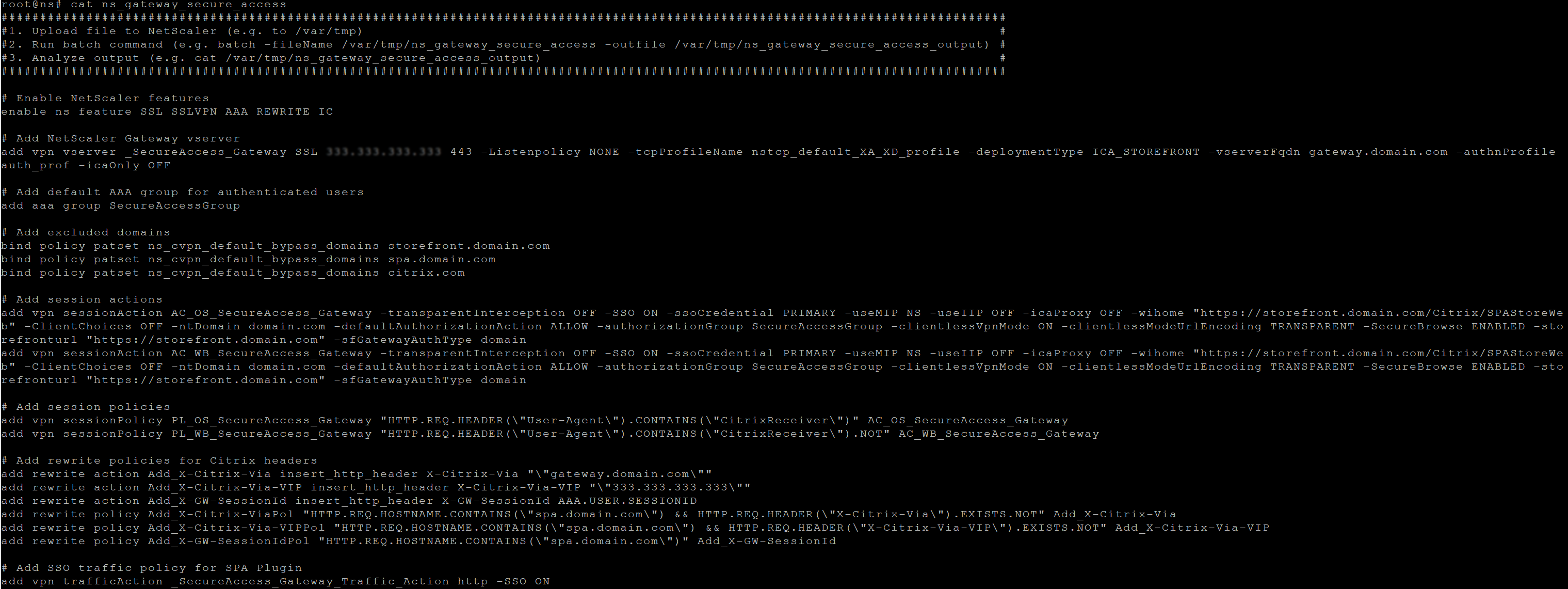

Agregue una acción de sesión VPN para admitir conexiones basadas en Citrix Secure Access.

add vpn sessionAction AC_AG_PLGspaonprem -splitDns BOTH -splitTunnel ON -transparentInterception ON -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -ClientChoices ON -ntDomain example.corp -clientlessVpnMode OFF -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -

Agregue una política de sesión VPN para admitir conexiones basadas en Citrix Secure Access.

add vpn sessionPolicy PL_AG_PLUGINspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT && (HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"plugin\") || HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixSecureAccess\"))" AC_AG_PLGspaonprem -

Vincula la política de sesión al servidor virtual VPN para admitir conexiones basadas en Citrix Secure Access.

bind vpn vserver spaonprem -policy PL_AG_PLUGINspaonprem -priority 105 -gotoPriorityExpression NEXT -type REQUEST -

Agregue una política de llamada HTTP para admitir la validación de autorización para conexiones basadas en TCP/UDP.

Nota

Este paso solo es necesario si su versión de NetScaler Gateway es inferior a 14.1-29.x.

`add policy httpCallout SecureAccess_httpCallout_TCP -IPAddress 192.0.2.24 -port 443 -returnType BOOL -httpMethod POST -hostExpr "\"spa.example.corp\"" -urlStemExpr "\"/secureAccess/authorize\"" -headers Content-Type("application/json") X-Citrix-SecureAccess-Cache("dstip="+HTTP.REQ.HEADER("CSIP").VALUE(0)+"&sessid="+aaa.user.sessionid) -bodyExpr q/"{"+"\"userName\":\""+aaa.USER.NAME.REGEX_REPLACE(re#\\#,"\\\\",ALL)+"\","+"\"domain\":\""+aaa.USER.DOMAIN+"\","+"\"customTags\":\""+http.REQ.HEADER("X-Citrix-AccessSecurity").VALUE(0)+"\","+"\"gatewayAddress\":\"ns224158.example.corp\","+"\"userAgent\":\"CitrixSecureAccess\","+"\"applicationDomain\":\""+http.REQ.HEADER("CSHOST").VALUE(0)+"\","+"\"smartAccessTags\":\""+aaa.user.attribute("smartaccess_tags")+"\",\"applicationType\":\"ztna\",\"applicationDetails\":{\"destinationIp\":\""+HTTP.REQ.HEADER("CSIP").VALUE(0)+"\",\"destinationPort\":\""+HTTP.REQ.HEADER("PORT").VALUE(0)+"\",\"protocol\":\"TCP\"}}"/ -scheme https -resultExpr "http.RES.HEADER(\"X-Citrix-SecureAccess-Decision\").contains(\"ALLOW\")"`

donde

- **192.0.2.24** es la dirección IP del complemento de acceso privado seguro

- **spa.example.corp** es el FQDN del complemento Secure Private Access

- **ns224158.example.corp** es el FQDN del servidor virtual VPN de la puerta de enlace

-

Agregue una política de autorización para admitir conexiones basadas en TCP/UDP.

add authorization policy SECUREACCESS_AUTHORIZATION_TCP "HTTP.REQ.URL.EQ(\"/cs\") && HTTP.REQ.HEADER(\"PRTCL\").EQ(\"TCP\") && sys.HTTP_CALLOUT(SecureAccess_httpCallout_TCP)" ALLOW -

Vincula la política de autorización al grupo de autenticación y autorización para admitir aplicaciones basadas en TCP/UDP.

bind aaa group SecureAccessGroup -policy SECUREACCESS_AUTHORIZATION_TCP -priority 1010 -gotoPriorityExpression END -

Vincula el complemento de acceso privado seguro al servidor virtual VPN.

bind vpn vserver spaonprem -appController "https://spa.example.corp"

Información adicional

Para obtener información adicional sobre NetScaler Gateway para acceso privado seguro, consulte los siguientes temas:

- Compatibilidad con las aplicaciones ICA

- Compatibilidad con etiquetas de acceso inteligente

- Persist Secure Private Access en la configuración del complemento NetScaler

- Habilitar el complemento de acceso privado seguro en NetScaler Gateway

- Subir certificado de puerta de enlace pública

- Limitaciones conocidas