S/MIME para Secure Mail

Secure Mail admite Secure/Multipurpose Internet Mail Extensions (S/MIME), que permite a los usuarios firmar y cifrar mensajes para mayor seguridad. La firma asegura al destinatario que el mensaje fue enviado por el remitente identificado, no por un impostor. El cifrado permite que solo los destinatarios que tienen un certificado compatible puedan abrir el mensaje.

Para obtener más información acerca de S/MIME, consulte Microsoft TechNet.

En la siguiente tabla, una X indica que Secure Mail admite una función S/MIME en un sistema operativo de dispositivo.

| Función de S/MIME | iOS | Android |

|---|---|---|

| Integrar con proveedores de identidades digitales: Puede integrar Secure Mail en un proveedor de identidades digitales de terceros. El host del proveedor de identidades proporciona certificados para una aplicación de proveedor de identidades en los dispositivos de los usuarios. Esa aplicación envía certificados a una caja fuerte compartida de Endpoint Management, que es una zona de almacenamiento segura para datos de aplicaciones confidenciales. Secure Mail obtiene certificados de la caja fuerte compartida. Para obtener más información, consulte la sección Integración con un proveedor de identidad digital. | X | |

| Compatibilidad con credenciales derivadas | Secure Mail admite credenciales derivadas como origen de certificado. Para obtener más información sobre las credenciales derivadas, consulte el artículo Credenciales derivadas para iOS en la documentación de Citrix Endpoint Management. | |

| Distribuir certificados por correo electrónico: La distribución de certificados por correo electrónico requiere crear primero plantillas de certificado y luego usarlas para solicitar certificados de usuario. Después de instalar y validar los certificados, debe exportar los certificados de usuario y, a continuación, enviarlos por correo electrónico a los usuarios. Más tarde, los usuarios abren el correo electrónico en Secure Mail e importan los certificados. Para obtener más detalles, consulte la sección Distribuir certificados por correo electrónico. | X | X |

| Importación automática de certificados para fines específicos: Secure Mail detecta si un certificado solo es para firma o para cifrado, lo importa automáticamente y notifica al usuario. Si un certificado sirve para ambos fines, se pregunta a los usuarios si quieren importarlo. | X |

Integrar con un proveedor de identidades digitales

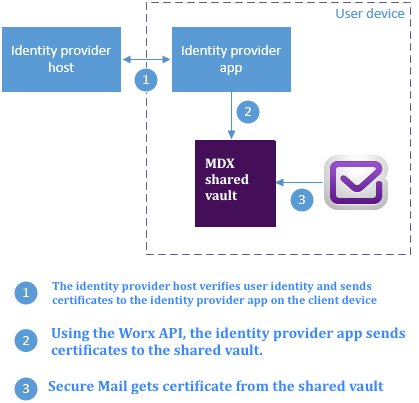

En el siguiente diagrama, se muestra la ruta que recorre un certificado desde el host del proveedor de identidades digitales hasta Secure Mail. Eso ocurre cuando Secure Mail se integra con un proveedor externo admitido de identidades digitales.

La caja fuerte compartida MDX es una zona de almacenamiento segura donde se guardan datos confidenciales de aplicaciones, tales como certificados. Solo la aplicación que Endpoint Management habilite puede acceder a la caja fuerte compartida.

Requisitos previos

Secure Mail admite la integración con Entrust IdentityGuard.

Configurar la integración

- Prepare la aplicación del proveedor de identidades y entréguela a los usuarios:

- Póngase en contacto con Entrust para obtener el archivo IPA a empaquetar.

-

Use MDX Toolkit para empaquetar la aplicación.

Para implementar esta aplicación en dispositivos de usuario que ya tienen una versión de la aplicación fuera del entorno Endpoint Management, utilice un ID de aplicación único para ella. Utilice el mismo perfil de aprovisionamiento para esa aplicación que para Secure Mail.

- Agregue la aplicación a Endpoint Management y publíquela en el almacén de aplicaciones de Endpoint Management.

-

Indique a los usuarios que deben instalar la aplicación del proveedor de identidades desde Secure Hub. Proporcione instrucciones, según sea necesario, sobre los pasos posteriores a la instalación.

Según cómo se configuren las directivas de S/MIME para Secure Mail en el paso siguiente, Secure Mail podrá pedir a los usuarios que instalen los certificados o habiliten S/MIME en los parámetros de Secure Mail. Los pasos de ambos procedimientos se indican en Habilitar S/MIME en Secure Mail para iOS.

-

Cuando agregue Secure Mail a Endpoint Management, configure estas directivas:

-

Establezca la directiva “Origen de certificado S/MIME” en Caja fuerte compartida. Este parámetro significa que Secure Mail usa los certificados que su proveedor de identidades digitales guarda en su caja fuerte compartida.

-

Para habilitar S/MIME durante la configuración inicial de Secure Mail, configure la directiva “Habilitar S/MIME durante el primer inicio de Secure Mail”. Esta directiva determina si Secure Mail habilita S/MIME cuando haya certificados en la caja fuerte compartida. Si no hay certificados disponibles, Secure Mail pide al usuario que importe certificados. Si la directiva no está habilitada, los usuarios pueden habilitar S/MIME en los parámetros de Secure Mail. De forma predeterminada, Secure Mail no habilita S/MIME, lo que significa que los usuarios deben habilitarlo desde los parámetros de Secure Mail.

-

Usar credenciales derivadas

En lugar de integrarse en un proveedor de identidades digitales, puede permitir el uso de credenciales derivadas.

Cuando agregue Secure Mail a Endpoint Management, establezca la directiva “Origen de certificado S/MIME” en Credenciales derivadas. Para obtener más información acerca de las credenciales derivadas, consulte Credenciales derivadas para iOS.

Distribuir certificados por correo electrónico

En lugar de integrarse en un proveedor de identidades digitales o usar credenciales derivadas, puede optar por distribuir los certificados a los usuarios por correo electrónico. Esta opción requiere los siguientes pasos generales, descritos en esta sección.

-

Use el Administrador del servidor para habilitar la inscripción para los Servicios de certificados de Microsoft y para verificar su configuración de autenticación en IIS.

-

Cree plantillas de certificado para firmar y cifrar mensajes de correo electrónico. Use esas plantillas para solicitar certificados de usuario.

-

Instale y valide los certificados y, a continuación, exporte los certificados de usuario y envíelos por correo electrónico a los usuarios.

-

Los usuarios abren el mensaje en Secure Mail e importan los certificados. De este modo, los certificados están disponibles solo para Secure Mail. No aparecen en el perfil iOS de S/MIME.

Requisitos previos

Las instrucciones de esta sección se basan en los siguientes componentes:

- XenMobile Server 10 y posterior

- Una versión compatible de Citrix Gateway, anteriormente conocido como NetScaler Gateway

- Secure Mail para iOS (versión mínima 10.8.10); Secure Mail para Android (versión mínima 10.8.10)

- Microsoft Windows Server 2008 R2 o posterior con los Servicios de certificados de Microsoft actuando como entidad de certificación (CA) raíz

- Microsoft Exchange:

- Exchange Server 2016 Cumulative Update 4

- Exchange Server 2013 Cumulative Update 15

- Exchange Server 2010 SP3 Update Rollup 16

Complete los siguientes requisitos previos antes de configurar S/MIME:

- Entregue los certificados raíz e intermedios a los dispositivos móviles, ya sea manualmente o a través de una directiva de credenciales en Endpoint Management. Para obtener más información, consulte Directiva de credenciales.

- Si utiliza certificados de servidor privados para proteger el tráfico de ActiveSync hacia Exchange Server, debe instalar todos los certificados raíz e intermedios en los dispositivos móviles.

Habilitar la inscripción web para los Servicios de certificados de Microsoft

- Vaya a Herramientas administrativas y seleccione Administrador del servidor.

- En Servicios de certificados de Active Directory, compruebe si Inscripción web de entidad de certificación está instalada.

- Seleccione Agregar servicios de rol para instalar la inscripción web de entidad de certificación, si es necesario.

- Seleccione Inscripción web de entidad de certificación y haga clic en Siguiente.

- Cuando termine la instalación, haga clic en Cerrar o Finalizar.

Verificar los parámetros de autenticación en IIS

- Compruebe que el sitio web de inscripción usado para solicitar certificados de usuario (por ejemplo,

https://ad.domain.com/certsrv/) está protegido con un certificado de servidor HTTPS (público o privado). - Es necesario acceder al sitio de inscripción web a través de HTTPS.

- Vaya a Herramientas administrativas y seleccione Administrador del servidor.

- En Servidor web (IIS), mire en Servicios de rol. Compruebe que Autenticación de asignaciones de certificado de cliente y Autenticación de asignaciones de certificado de cliente de IIS estén instalados. Si no lo están, instale esos servicios de rol.

- Vaya a Herramientas administrativas y seleccione Administrador de Internet Information Services (IIS).

- En el panel izquierdo de la ventana del Administrador de IIS, seleccione el servidor que ejecuta la instancia de IIS para la inscripción web.

- Haga clic en Autenticación.

- Compruebe que Autenticación de certificados de cliente de Active Directory tiene el valor Habilitado.

- Haga clic en Sitios > Sitio predeterminado para Microsoft Internet Information Services > Enlaces en el panel derecho.

- Si no existe ningún enlace HTTPS, agregue uno.

- Vaya a Sitio web predeterminado.

- Haga clic en Configuración de SSL y, a continuación, haga clic en Aceptar para Certificados de cliente.

Crear plantillas de certificado

Con el fin de firmar y cifrar mensajes de correo electrónico, Citrix recomienda crear certificados en Servicios de certificados de Active Directory de Microsoft. Si utiliza el mismo certificado para ambos propósitos y archiva el certificado de cifrado, es posible recuperar un certificado de firma y permitir la suplantación.

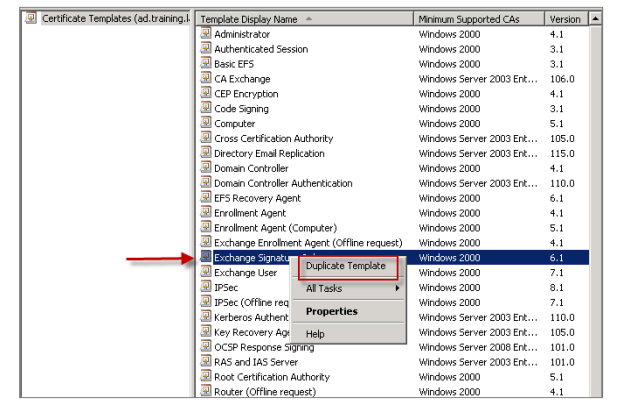

El siguiente procedimiento duplica las plantillas de certificado en el servidor de la entidad de certificación (CA):

- Solo la firma de Exchange (para firmar)

- Usuario de Exchange (para cifrado)

-

Abra el complemento Entidad de certificación.

-

Expanda Entidad de certificación y vaya a Plantillas de certificado.

-

Haga clic con el botón secundario y, a continuación, haga clic en Administrar.

-

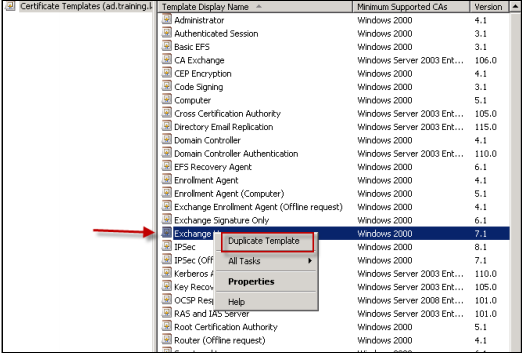

Busque la plantilla “Solo la firma de Exchange”, haga clic con el botón secundario en ella y haga clic en Duplicar plantilla.

-

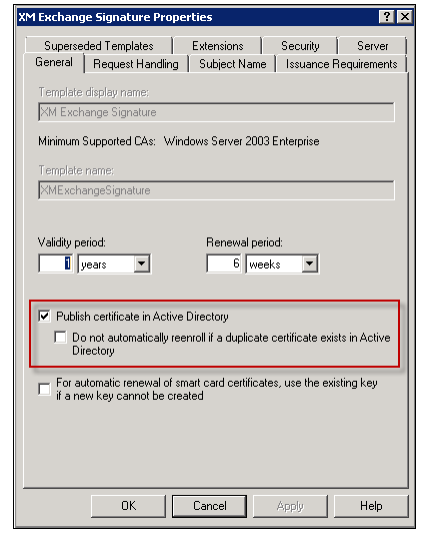

Asígnele el nombre que quiera.

-

Marque la casilla Publicar certificado en Active Directory.

Nota:

Si no marca la casilla Publicar certificado en Active Directory, los usuarios deberán publicar manualmente los certificados de usuario (para firma y cifrado). Pueden hacerlo desde Cliente de correo Outlook > Centro de confianza > Seguridad del correo electrónico > Publicar en GAL (lista global de direcciones).

-

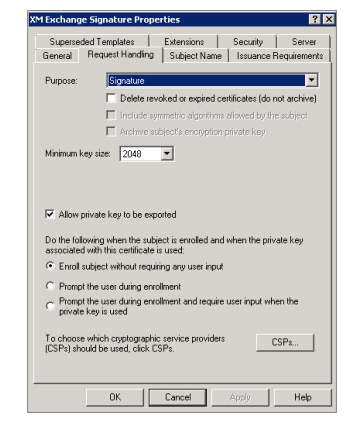

Haga clic en la ficha Administración de solicitudes y configure los siguientes parámetros:

- Propósito: Firma

- Tamaño mínimo de clave: 2048

- Permitir que la clave privada se pueda exportar: Casilla marcada

- Inscribir el sujeto sin exigir ninguna acción por parte del usuario: Casilla marcada

-

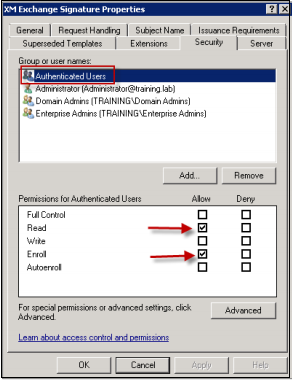

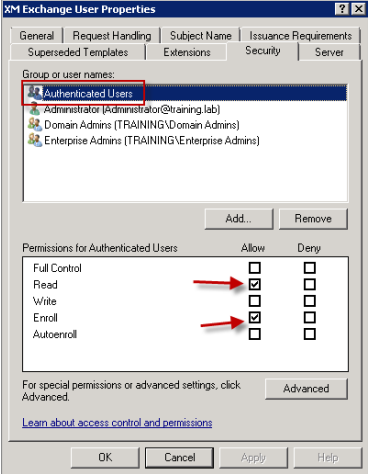

Haga clic en la ficha Seguridad y, en Nombres de grupos o usuarios, compruebe que se ha agregado el grupo de seguridad de dominio Usuarios autenticados (o cualquier otro). Asimismo, compruebe que, en Permisos para Usuarios autenticados, las casillas Leer e Inscribir están marcadas con Permitir.

-

En todas las demás fichas y parámetros, deje los valores predeterminados.

-

En Plantillas de certificado, haga clic en Usuario de Exchange y luego repita los pasos del 4 al 9.

Para la nueva plantilla de Usuario de Exchange, use los mismos parámetros predeterminados que los de la plantilla original.

-

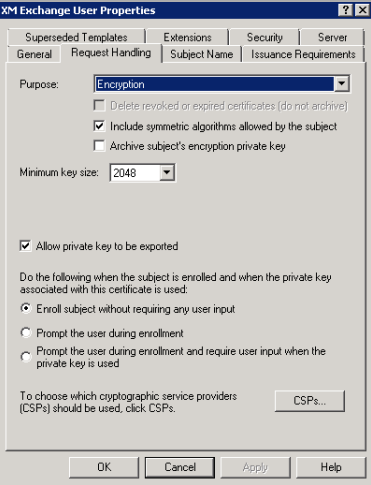

Haga clic en la ficha Administración de solicitudes y configure los siguientes parámetros:

- Propósito: Cifrado

- Tamaño mínimo de clave: 2048

- Permitir que la clave privada se pueda exportar: Casilla marcada

-

Inscribir el sujeto sin exigir ninguna acción por parte del usuario: Casilla marcada

-

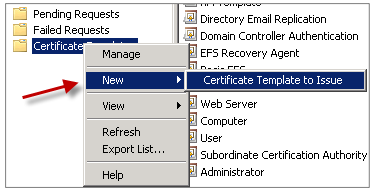

Una vez creadas ambas plantillas de certificado, asegúrese de emitirlas. Seleccione Nueva y, a continuación, haga clic en Plantilla de certificado que se va a emitir.

Solicitar certificados de usuario

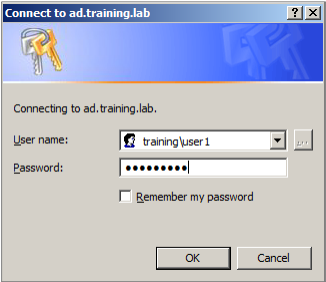

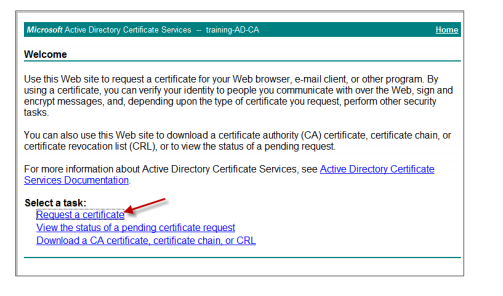

En este procedimiento se utiliza “user1” para ir a la página de inscripción web; por ejemplo, https://ad.domain.com/certsrv/. El procedimiento solicita dos nuevos certificados de usuario para correo electrónico seguro: un certificado de firma y otro de cifrado. Puede repetir el mismo procedimiento para otros usuarios del dominio que requieran el uso de S/MIME con Secure Mail.

Para generar los certificados de usuario para firma y cifrado, se usa la inscripción manual a través del sitio web de inscripción (por ejemplo: https://ad.domain.com/certsrv/) en Microsoft Certificate Services. Una alternativa es configurar la autoinscripción a través de una directiva de grupo para el grupo de usuarios que pueden usar esta funcionalidad.

-

En un equipo Windows, abra Internet Explorer y vaya al sitio web de inscripciones para solicitar un nuevo certificado de usuario.

Nota:

Debe iniciar sesión con la cuenta de usuario de dominio correcta para solicitar el certificado.

-

Cuando haya iniciado sesión, haga clic en Solicitar un certificado.

-

Haga clic en Solicitud avanzada de certificado.

-

Haga clic en Crear y enviar una solicitud a esta CA.

-

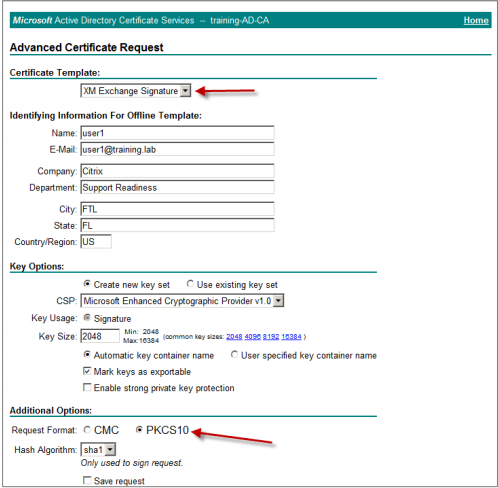

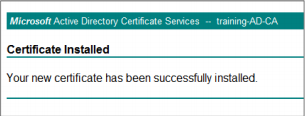

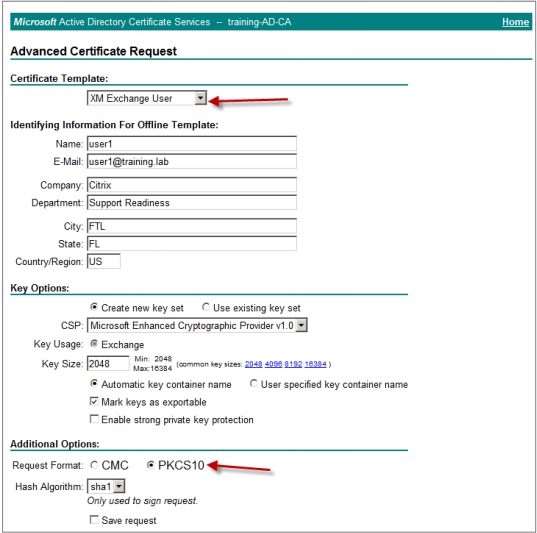

Genere el certificado de usuario para firma. Seleccione el nombre de la plantilla adecuada, escriba su configuración de usuario y, junto a Formato de solicitud, seleccione PKCS10.

Con ello, se envía la solicitud.

-

Haga clic en Instalar este certificado.

-

Compruebe que el certificado se ha instalado correctamente.

-

Repita el procedimiento, pero ahora para cifrar mensajes de correo electrónico. Con el mismo nombre de usuario que ha iniciado sesión en el sitio web de inscripción, vaya al enlace Home para solicitar un nuevo certificado.

-

Seleccione la nueva plantilla de cifrado y, a continuación, escriba los mismos parámetros de usuario que introdujo en el paso 5.

-

Compruebe que el certificado se ha instalado correctamente y luego repita el mismo procedimiento para generar otro par de certificados de usuario para otro usuario de dominio. Este ejemplo sigue el mismo procedimiento y genera un par de certificados para “User2”.

Nota:

En este procedimiento se utiliza el mismo equipo Windows para solicitar el segundo par de certificados para “User2”.

Validar certificados publicados

-

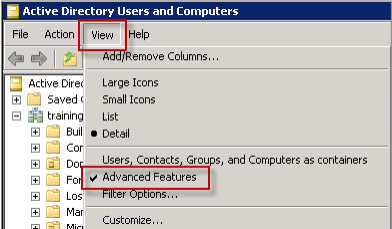

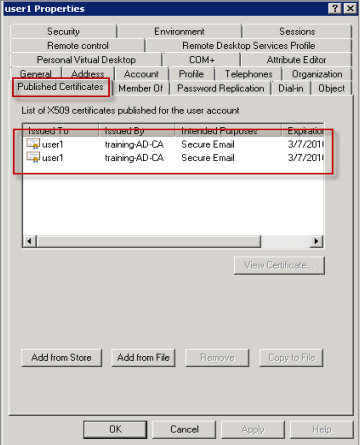

Para comprobar que los certificados se han instalado correctamente en el perfil del usuario de dominio, vaya a Usuarios y equipos de Active Directory > Ver > Características avanzadas.

-

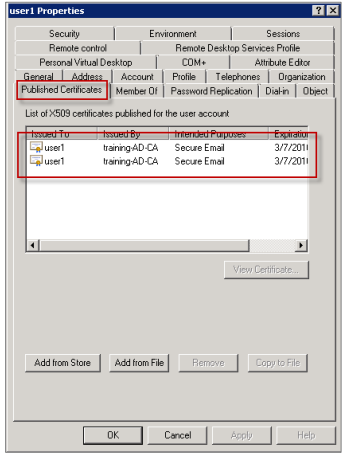

Vaya a las propiedades del usuario (User1 en este ejemplo) y haga clic en la ficha Certificados publicados. Ambos certificados deben estar disponibles. También puede verificar si cada certificado tiene un uso específico.

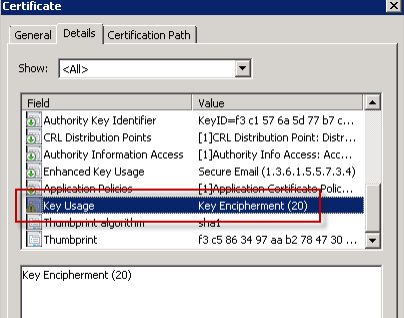

Esta ilustración muestra un certificado para cifrar mensajes de correo electrónico.

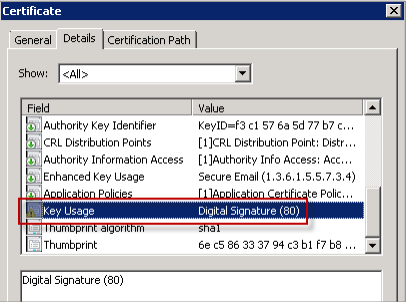

Esta ilustración muestra un certificado para firmar mensajes de correo electrónico.

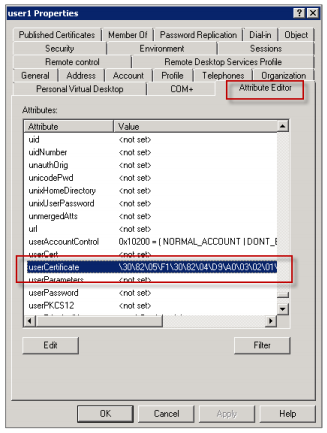

Compruebe que se ha asignado el certificado de cifrado correcto al usuario. Puede verificar esta información en Usuarios y equipos de Active Directory > propiedades del usuario.

Secure Mail comprueba el atributo userCertificate del objeto de usuario mediante consultas de LDAP. Este valor se encuentra en la ficha Editor de atributos. Si este campo está vacío o tiene un certificado de usuario para cifrado que no es correcto, Secure Mail no podrá cifrar ni descifrar mensajes.

Exportar certificados de usuario

Este procedimiento exporta los pares de certificados de “User1” y “User2” en el formato PFX (PKCS#12) junto con la clave privada. Cuando se exportan, los certificados se envían por correo electrónico al usuario a través de Outlook Web Access (OWA).

-

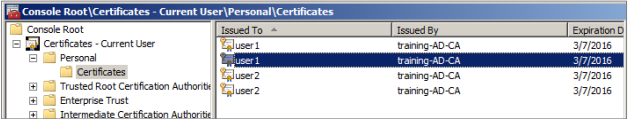

Abra la consola de MMC y vaya al complemento para Certificados: usuario actual. Verá los pares de certificados de “User1” y User2”.

-

Haga clic con el botón secundario en el certificado y seleccione Todas las tareas > Exportar.

-

Exporte la clave privada seleccionando Exportar la clave privada.

-

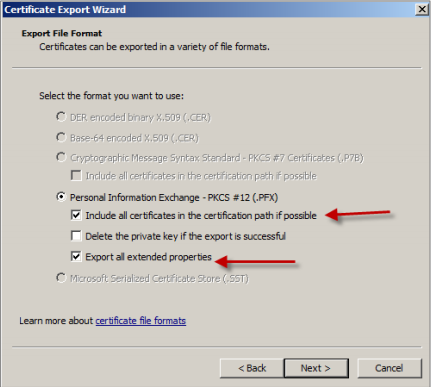

Marque las casillas Si es posible, incluir todos los certificados en la ruta de acceso de certificación y Exportar todas las propiedades extendidas.

-

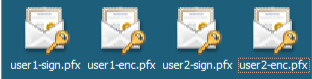

Cuando exporte el primer certificado, repita el mismo procedimiento para el resto de los certificados de los usuarios.

Nota:

Etiquete claramente cuál es el certificado de firma y cuál es el certificado de cifrado. En este ejemplo, los certificados se han etiquetado como “userX-sign.pfx” y “userX-enc.pfx”.

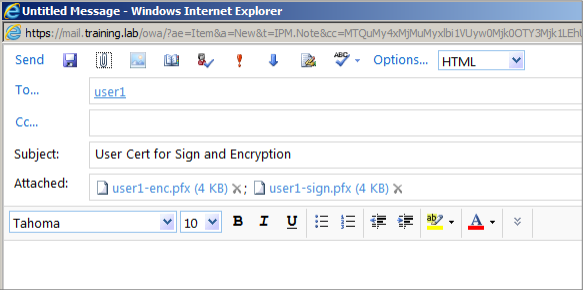

Enviar certificados a través de correo electrónico

Una vez exportados todos los certificados en formato PFX, puede usar Outlook Web Access (OWA) para enviarlos por correo electrónico. El nombre de inicio de sesión utilizado en este ejemplo es User1. El mensaje enviado contiene ambos certificados de este usuario.

Repita el procedimiento para User2 u otros usuarios en el dominio.

Habilitar S/MIME en Secure Mail para iOS y Android

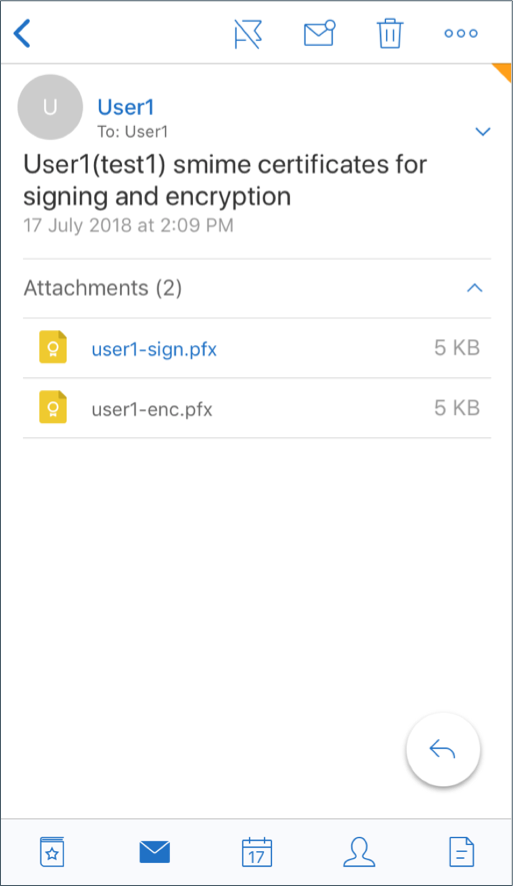

Una vez entregado el mensaje de correo electrónico, el siguiente paso es abrirlo con Secure Mail y, a continuación, habilitar S/MIME con los certificados apropiados para la firma y el cifrado.

Para habilitar S/MIME con certificados individuales de firma y cifrado

-

Abra Secure Mail, vaya al correo electrónico que contiene los certificados S/MIME.

-

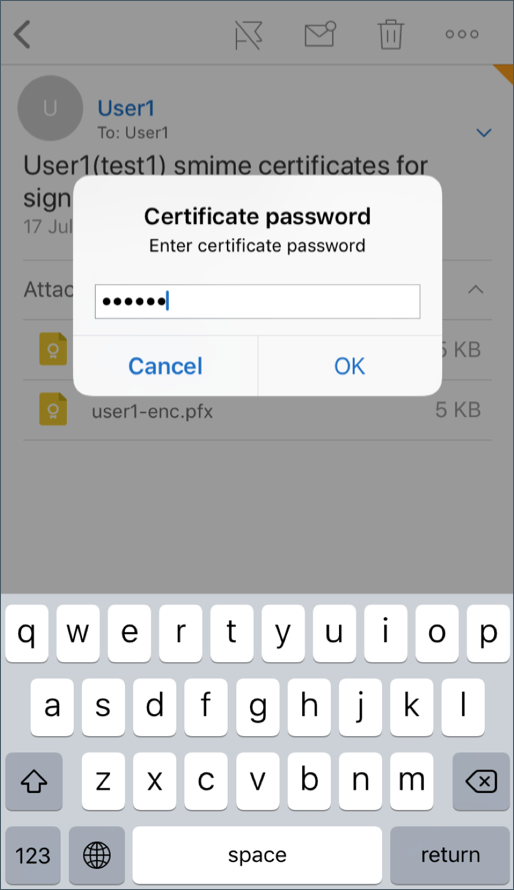

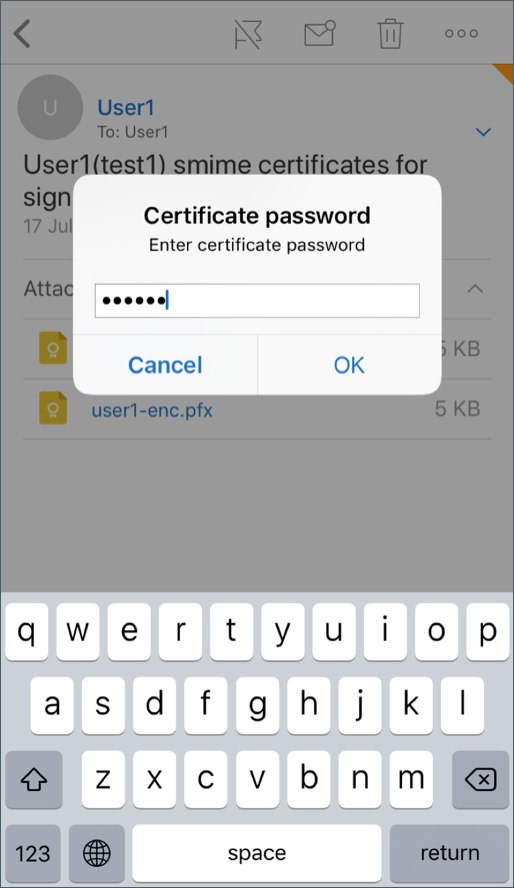

Toque en el certificado de firma a descargar e importar.

-

Escriba la contraseña asignada a la clave privada cuando el certificado de firma se exportó desde el servidor.

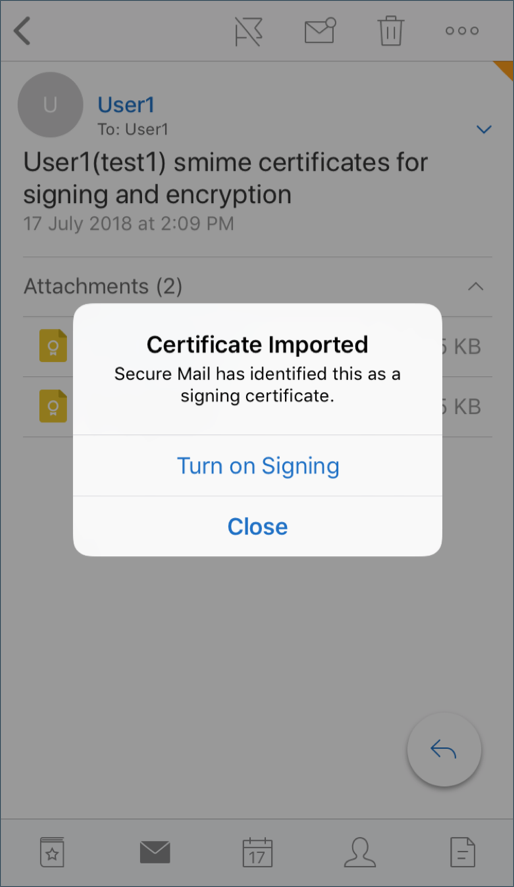

La importación del certificado se ha completado.

-

Toque en Activar firma.

-

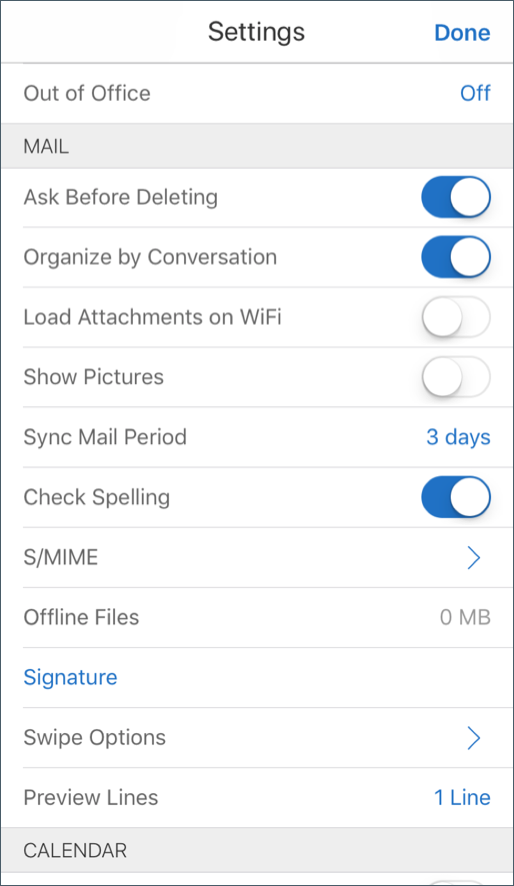

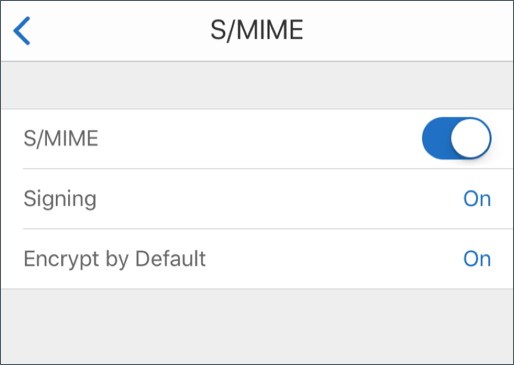

Como alternativa, puede ir a Configuración (o “Ajustes”) > S/MIME y tocar en “S/MIME” para activar el certificado de firma.

-

En la pantalla Firma, verifique que se ha importado el certificado de firma correcto.

-

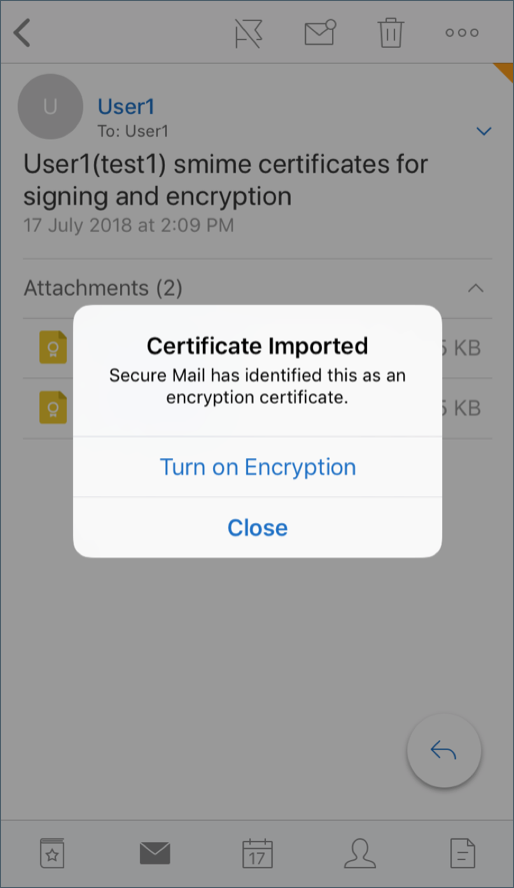

Vuelva al correo electrónico y toque en el certificado de cifrado a descargar e importar.

-

Escriba la contraseña asignada a la clave privada cuando el certificado de cifrado se exportó desde el servidor.

La importación del certificado se ha completado.

-

Toque en Activar cifrado.

-

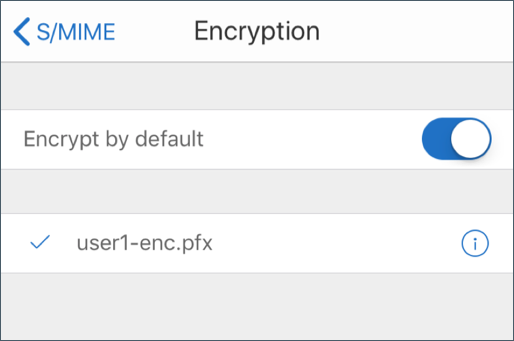

Como alternativa, puede ir a Ajustes (o “Configuración”) > S/MIME y tocar en “S/MIME” para habilitar Cifrar de forma predeterminada.

-

En la pantalla Cifrado, verifique que se ha importado el certificado de cifrado correcto.

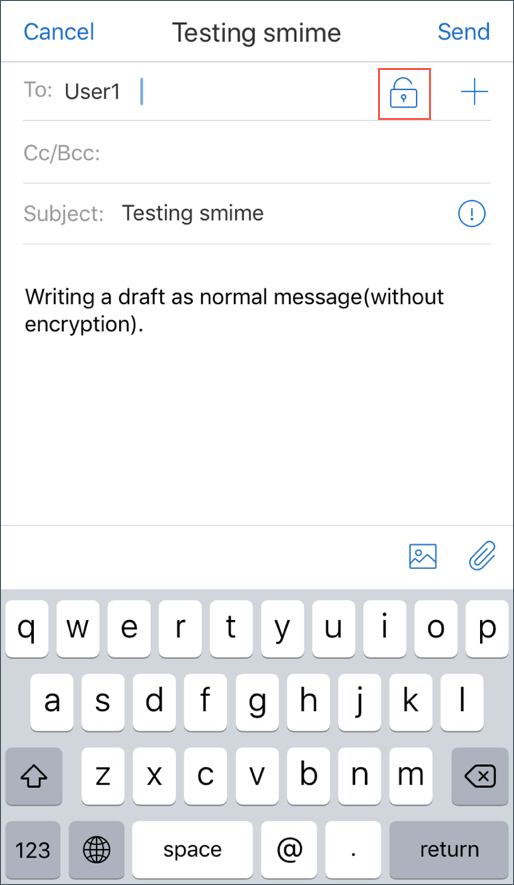

Nota:

1. Si un correo electrónico está firmado digitalmente con S/MIME y tiene datos adjuntos, pero el destinatario no tiene S/MIME habilitado, los datos adjuntos no se reciben. Este comportamiento es una limitación de ActiveSync. Para recibir correctamente mensajes S/MIME, active S/MIME en los parámetros de Secure Mail. 1. La opción **Cifrar de forma predeterminada** permite minimizar los pasos necesarios para cifrar el correo electrónico. Si esta función está activada, su correo electrónico estará en el estado de cifrado mientras lo redacta. En cambio, si esta función está desactivada, su correo electrónico estará en el estado sin cifrar mientras lo redacta; deberá tocar en el icono **Bloquear** para cifrarlo.

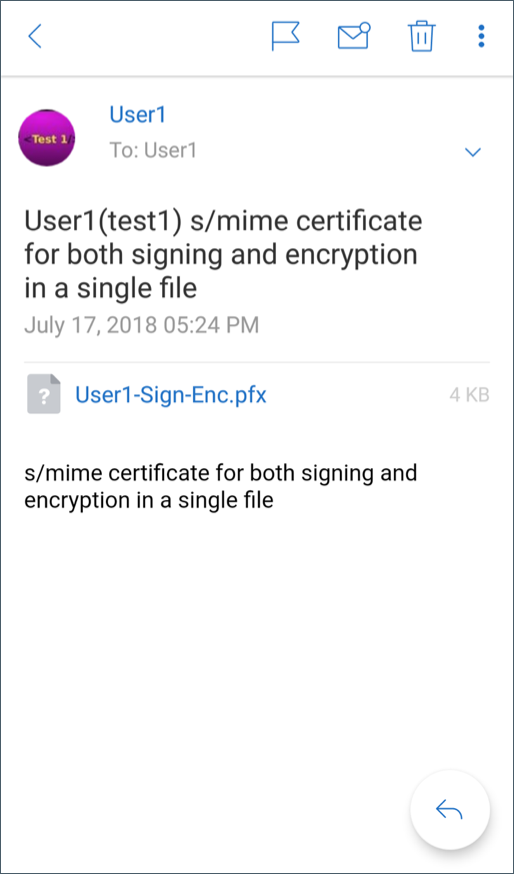

Para habilitar S/MIME con un solo certificado de firma y cifrado

-

Abra Secure Mail, vaya al correo electrónico que contiene el certificado S/MIME.

-

Toque en el certificado S/MIME a descargar e importar.

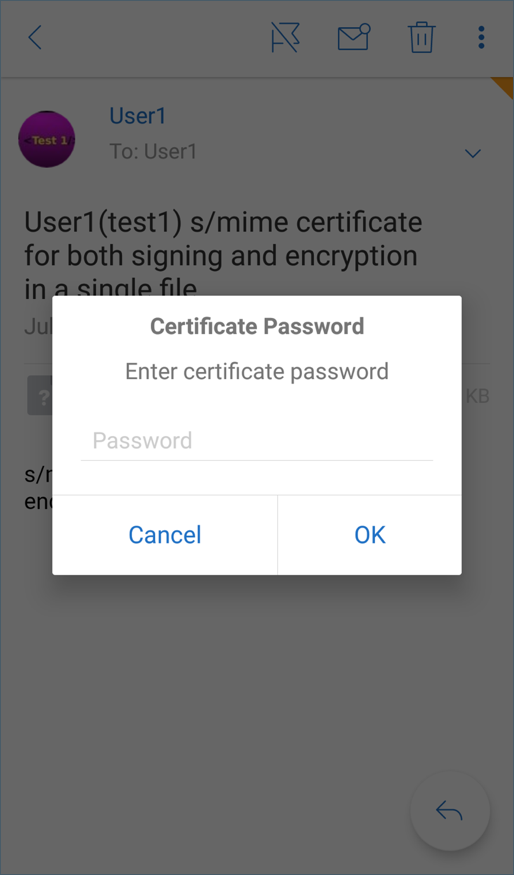

-

Escriba la contraseña asignada a la clave privada cuando el certificado se exportó desde el servidor.

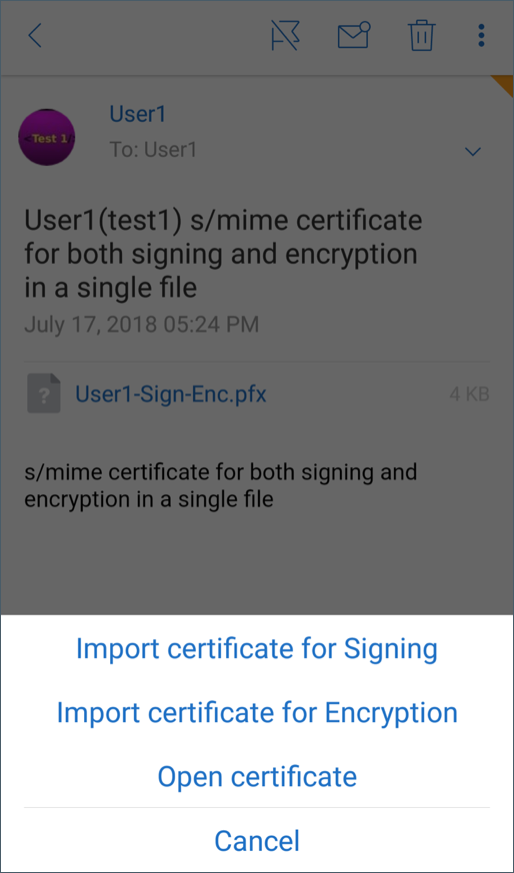

-

De las opciones de certificado que aparecen, toque en la opción apropiada para importar el certificado de firma o cifrado. Toque en Abrir certificado para ver detalles sobre el certificado.

La importación del certificado se ha completado.

Los certificados importados se encuentran en Ajustes (o “Configuración”) > S/MIME.

Probar S/MIME en iOS y Android

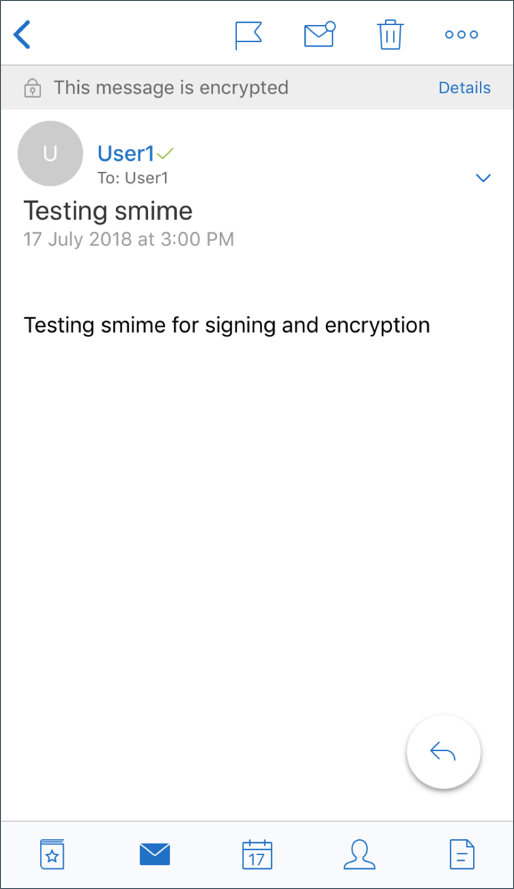

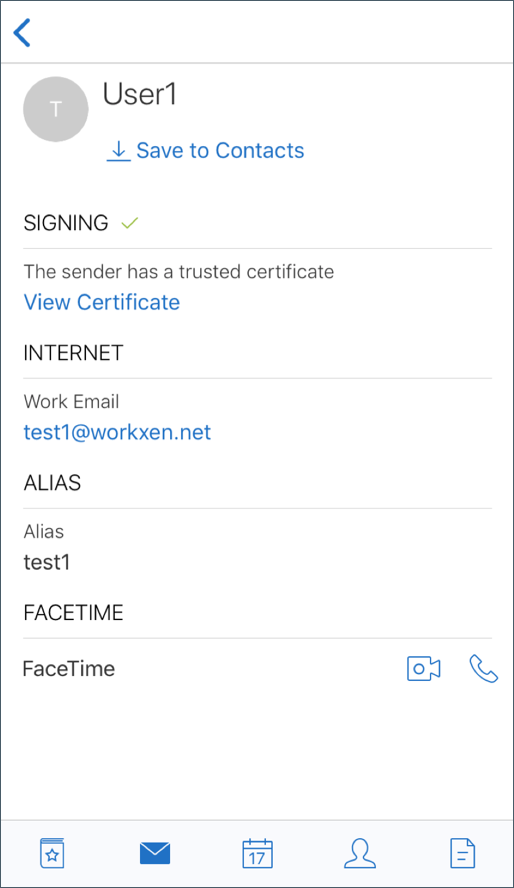

Una vez que haya realizado los pasos indicados en la sección anterior, su destinatario puede leer el correo firmado y cifrado que le envíe.

En la siguiente imagen se muestra el ejemplo de un mensaje cifrado tal y como lo leerá el destinatario.

En la siguiente imagen se muestra un ejemplo de verificación del certificado firmado de confianza.

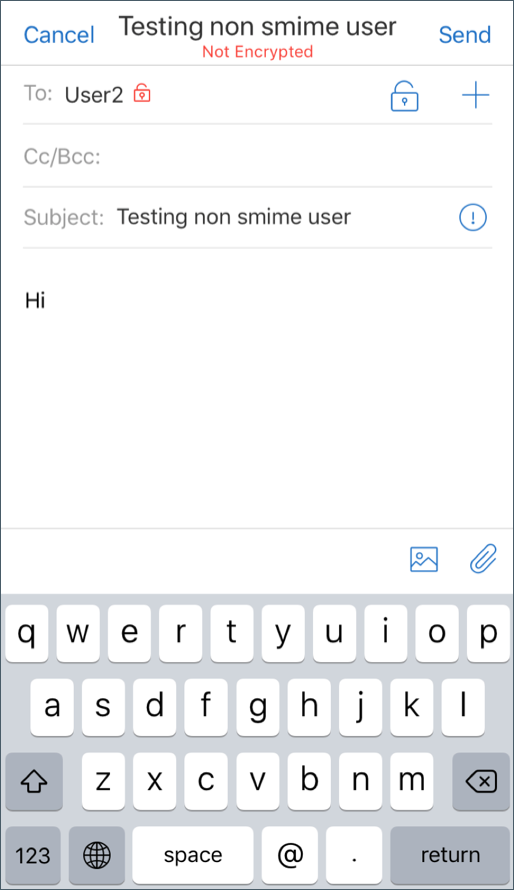

Secure Mail busca los certificados públicos de cifrado de los destinatarios en el dominio de Active Directory. Si un usuario envía un mensaje cifrado a un destinatario que no tiene una clave de cifrado pública válida, el mensaje se envía sin cifrar. Cuando se envía un mensaje de grupo, si un destinatario no tiene una clave válida, el mensaje se envía sin cifrar a todos los destinatarios.

Configurar orígenes de certificados públicos

Para usar certificados públicos S/MIME, configure las directivas: origen del certificado público S/MIME, la dirección del servidor LDAP, el DN Base de LDAP y el acceso LDAP anónimo.

Además de las directivas de aplicaciones, haga lo siguiente.

- Si los servidores LDAP son públicos, compruebe que el tráfico se envía directamente a los servidores LDAP. Para ello, configure la directiva “Acceso de red” en Túnel a la red interna para Secure Mail y configure una DNS dividida para Citrix ADC.

- Si los servidores LDAP se encuentran en una red interna, lleve a cabo lo siguiente:

- Para iOS, no debe configurar la directiva “Puerta de enlace de servicio de red en segundo plano”. Si configura la directiva, los usuarios reciben indicaciones frecuentes de autenticación.

- Para Android, compruebe que ha agregado la URL del servidor LDAP a la lista de la directiva “Puerta de enlace de servicio de red en segundo plano”.

En este artículo

- Integrar con un proveedor de identidades digitales

- Requisitos previos

- Configurar la integración

- Usar credenciales derivadas

- Distribuir certificados por correo electrónico

- Requisitos previos

- Habilitar la inscripción web para los Servicios de certificados de Microsoft

- Verificar los parámetros de autenticación en IIS

- Crear plantillas de certificado

- Solicitar certificados de usuario

- Validar certificados publicados

- Exportar certificados de usuario

- Enviar certificados a través de correo electrónico

- Habilitar S/MIME en Secure Mail para iOS y Android

- Probar S/MIME en iOS y Android

- Configurar orígenes de certificados públicos