Citrix Gateway und XenMobile

Wenn Sie Citrix Gateway mit XenMobile konfigurieren, richten Sie die Authentifizierungsmethode für den Remotegerätezugriff auf das interne Netzwerk ein. Mit dieser Funktionalität können Apps auf einem Mobilgerät auf Unternehmensserver im Intranet zugreifen. XenMobile erstellt ein Micro-VPN von den Apps zu Citrix Gateway.

Sie können Citrix Gateway zur Verwendung mit XenMobile konfigurieren, indem Sie ein Skript aus XenMobile exportieren und auf Citrix Gateway ausführen.

Voraussetzungen für die Verwendung des Skripts zur Citrix Gateway-Konfiguration

Citrix ADC-Anforderungen:

- Citrix ADC (Mindestversion 11.0, Build 70.12).

- Citrix ADC-IP-Adresse ist konfiguriert und verfügt über Konnektivität mit dem LDAP-Server (es sei denn, für LDAP ist ein Lastausgleich eingerichtet).

- Citrix ADC-Subnetz-IP-Adresse (SNIP) ist konfiguriert, verfügt über Konnektivität mit den erforderlichen Back-End-Servern und über Zugriff auf das öffentliche Netzwerk über Port 8443/TCP.

- DNS kann öffentliche Domänen auflösen.

- Citrix ADC ist per Plattform-/Universell- oder Testlizenz lizenziert. Weitere Informationen finden Sie unter https://support.citrix.com/article/CTX126049.

- Ein Citrix Gateway-SSL-Zertifikat wurde hochgeladen und in Citrix ADC installiert. Weitere Informationen finden Sie unter https://support.citrix.com/article/CTX136023.

Anforderungen für XenMobile:

- XenMobile Server (Mindestversion 10.6).

- LDAP-Server ist konfiguriert.

Konfigurieren der Authentifizierung für den Remotezugriff von Geräten auf das interne Netzwerk

-

Klicken Sie in der XenMobile-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

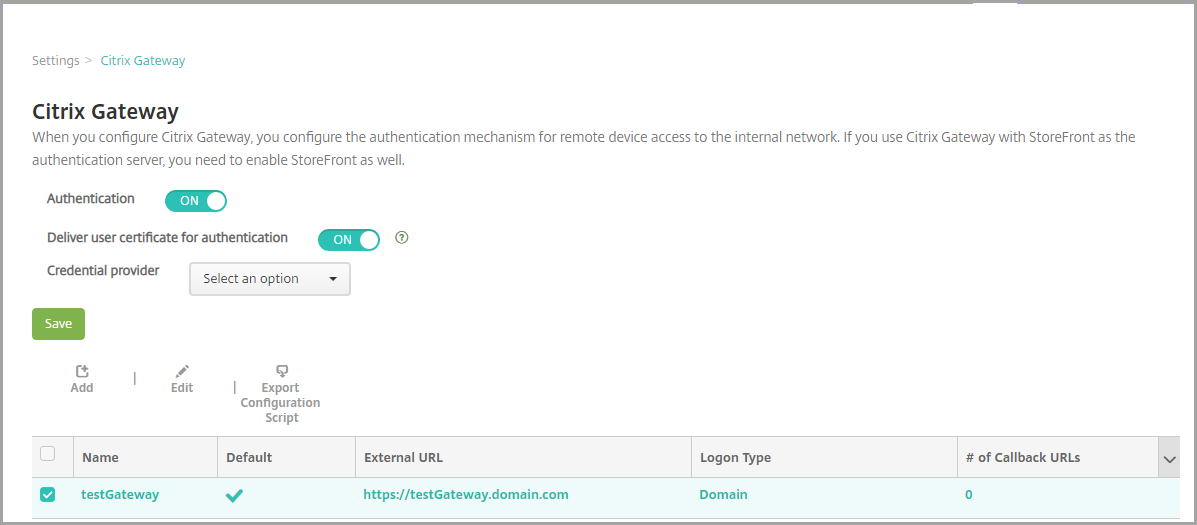

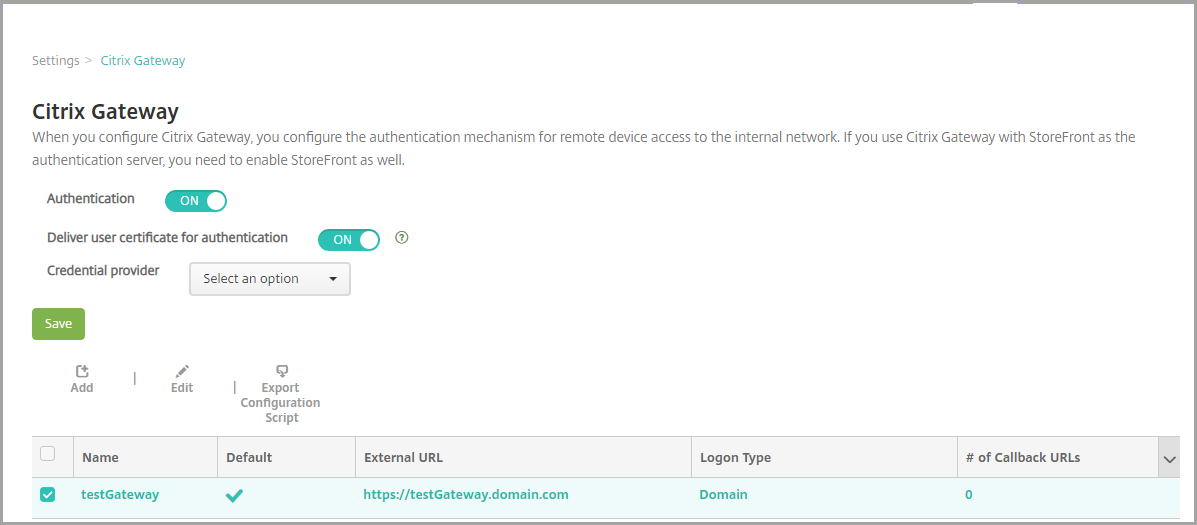

Klicken Sie unter Server auf Citrix Gateway. Die Seite Citrix Gateway wird angezeigt. In dem folgenden Beispiel ist eine Citrix Gateway-Instanz vorhanden.

-

Konfigurieren Sie folgende Einstellungen:

- Authentifizierung: Wählen Sie aus, ob die Authentifizierung aktiviert werden soll. Die Standardeinstellung ist Ein.

- Benutzerzertifikat für Authentifizierung bereitstellen: Wählen Sie aus, ob XenMobile das Authentifizierungszertifikat zusammen mit Secure Hub verwenden soll, sodass Citrix Gateway die Clientzertifikatauthentifizierung abwickeln kann. Die Standardeinstellung ist Aus.

- Anmeldeinformationsanbieter: Klicken Sie in der Liste auf den gewünschten Anmeldeinformationsanbieter. Weitere Informationen finden Sie unter Anmeldeinformationsanbieter.

-

Klicken Sie auf Speichern.

Hinzufügen einer Citrix Gateway-Instanz

Nach dem Speichern der Authentifizierungseinstellungen fügen Sie XenMobile eine Citrix Gateway-Instanz hinzu.

-

Klicken Sie in der XenMobile-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

Klicken Sie unter Server auf Citrix Gateway. Die Seite Citrix Gateway wird angezeigt.

-

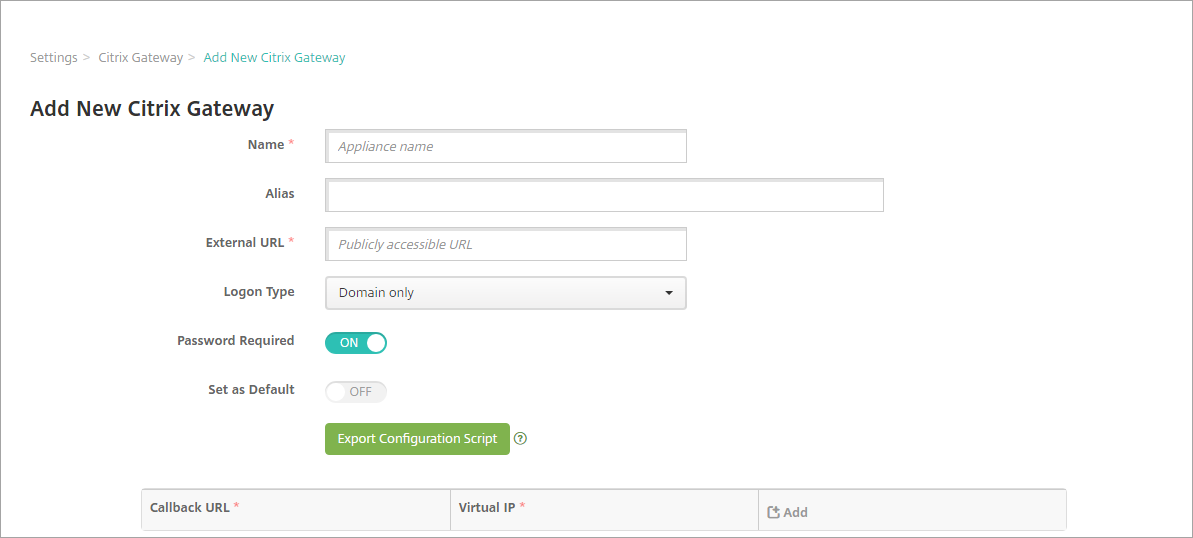

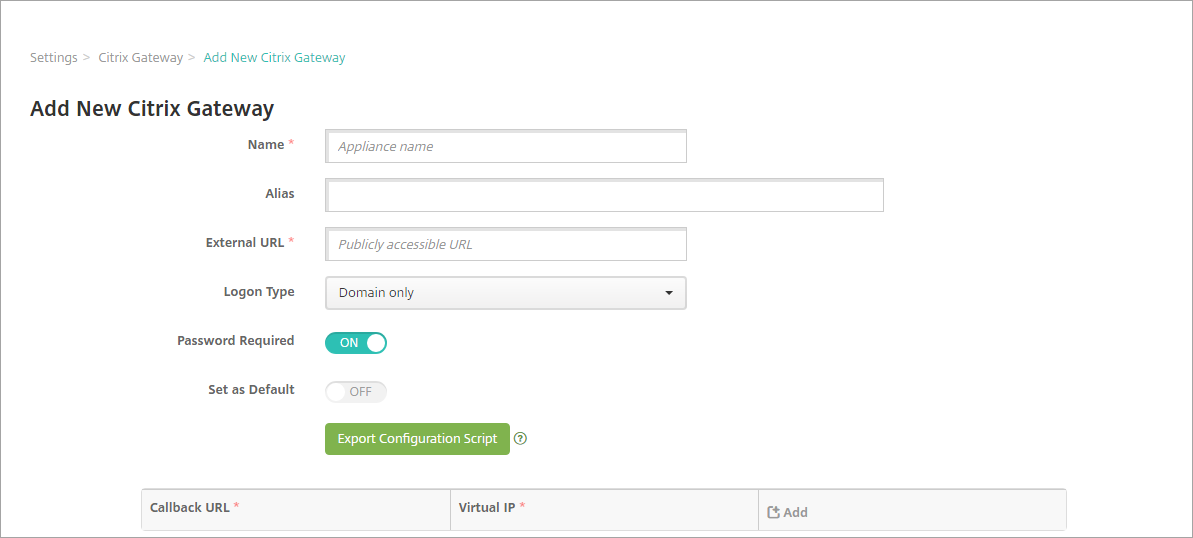

Klicken Sie auf Hinzufügen. Die Seite Neues Citrix Gateway hinzufügen wird angezeigt.

-

Konfigurieren Sie folgende Einstellungen:

- Name: Geben Sie einen Namen für die Citrix Gateway-Instanz ein.

- Alias: Geben Sie optional einen Aliasnamen für Citrix Gateway ein.

-

Externe URL: Geben Sie die öffentlich zugängliche URL für Citrix Gateway ein. Beispiel:

https://receiver.com. - Anmeldetyp: Wählen Sie einen Anmeldetyp. Zur Auswahl stehen Nur Domäne, Nur Sicherheitstoken, Domäne und Sicherheitstoken, Zertifikat, Zertifikat und Domäne und Zertifikat und Sicherheitstoken. Der Standardwert des Felds Kennwort erforderlich ändert sich je nach der Auswahl unter Anmeldetyp. Die Standardeinstellung ist Nur Domäne.

Wenn Sie mehrere Domänen haben, verwenden Sie Zertifikat und Domäne. Informationen zum Konfigurieren der Authentifizierung für mehrere Domänen mit XenMobile und Citrix Gateway finden Sie unter Konfigurieren der Authentifizierung für mehrere Domänen.

Wenn Sie Zertifikat und Sicherheitstoken verwenden, müssen Sie zur Unterstützung von Secure Hub einige zusätzliche Konfigurationen auf dem Citrix Gateway ausführen. Weitere Informationen finden Sie unter Configuring XenMobile for Certificate and Security Token Authentication.

Weitere Informationen finden Sie unter Authentifizierung im Bereitstellungshandbuch.

- Kennwort erforderlich: Wählen Sie aus, ob die Kennwortauthentifizierung erzwungen werden soll. Der Standardwert variiert je nach gewähltem Anmeldetyp.

- Als Standard setzen: Wählen Sie aus, ob die Citrix Gateway-Instanz als Standard verwendet werden soll. Die Standardeinstellung ist Aus.

- Konfigurationsskript exportieren: Klicken Sie auf die Schaltfläche, um ein Konfigurationspaket zu exportieren, das Sie in Citrix Gateway hochladen und zur Konfiguration der XenMobile-Einstellungen verwenden. Weitere Informationen finden Sie im Anschluss an diese Schritte unter “Konfigurieren eines On-Premises-Citrix Gateways für XenMobile Server”.

- Rückruf-URL und Virtuelle IP-Adresse: Speichern Sie die Einstellungen, bevor Sie diese Felder hinzufügen. Informationen finden Sie weiter unten unter Hinzufügen einer Rückruf-URL und einer virtuellen IP-Adresse für das Citrix Gateway-VPN.

-

Klicken Sie auf Speichern.

Die neue Citrix Gateway-Instanz wird hinzugefügt und in der Tabelle angezeigt. Zum Bearbeiten oder Löschen einer Instanz klicken Sie auf deren Namen in der Liste.

Konfigurieren eines Citrix Gateway für XenMobile Server

Zum Konfigurieren eines On-Premises-Citrix Gateways für XenMobile führen Sie die folgenden, im vorliegenden Artikel erläuterten allgemeinen Schritte aus:

-

Laden Sie ein Skript und zugehörige Dateien von XenMobile Server herunter. Aktuelle und detaillierte Anweisungen finden Sie in der Readmedatei des Skripts.

-

Vergewissern Sie sich, dass Ihre Umgebung die Voraussetzungen erfüllt.

-

Aktualisieren Sie das Skript gemäß Ihrer Umgebung.

-

Führen Sie das Skript auf Citrix ADC aus.

-

Testen Sie die Konfiguration.

Mit dem Skript werden die folgenden, für XenMobile erforderlichen Citrix Gateway-Einstellungen konfiguriert:

- Virtuelle Citrix Gateway-Server für MDM und MAM

- Sitzungsrichtlinien für virtuelle Citrix Gateway-Server

- XenMobile Server-Daten

- Authentifizierungsrichtlinien und Aktionen für den virtuellen Citrix Gateway-Server Das Skript beschreibt die Einstellungen der LDAP-Konfiguration.

- Datenverkehrsaktionen und Richtlinien für den Proxyserver

- Profil für den clientlosen Zugriff

- Statischer lokaler DNS-Eintrag auf Citrix ADC

- Andere Bindungen: Dienstrichtlinie, ZS-Zertifikat

Mit dem Skript wird folgende Konfiguration nicht erstellt:

- Exchange-Lastausgleich

- Citrix Files-Lastausgleich

- ICA-Proxykonfiguration

- SSL-Offload

Herunterladen, Aktualisieren und Ausführen des Skripts

-

Wenn Sie ein Citrix Gateway hinzufügen, klicken Sie auf der Seite Neues Citrix Gateway hinzufügen auf Konfigurationsskript exportieren.

Wenn Sie eine Citrix Gateway-Instanz hinzufügen, klicken Sie auf Speichern bevor Sie das Skript exportieren: Kehren Sie zur Seite Einstellungen > Citrix Gateway zurück, wählen Sie das Citrix ADC, klicken Sie auf Konfigurationsskript exportieren und klicken Sie dann auf Herunterladen.

Nachdem Sie auf Konfigurationsskript exportieren geklickt haben, erstellt XenMobile ein TAR.GZ-Skriptpaket. Das Skriptpaket enthält Folgendes:

- Infodatei mit detaillierten Anweisungen

- Skript mit den Citrix ADC-CLI-Befehlen zum Konfigurieren der erforderlichen Komponenten in Citrix ADC

- Öffentliches Stamm-ZS-Zertifikat und Zwischenzertifikat von XenMobile Server (diese Zertifikate für SSL-Offload werden im aktuellen Release nicht benötigt)

- Skript mit den Citrix ADC-CLI-Befehlen zum Entfernen der Citrix ADC-Konfiguration

-

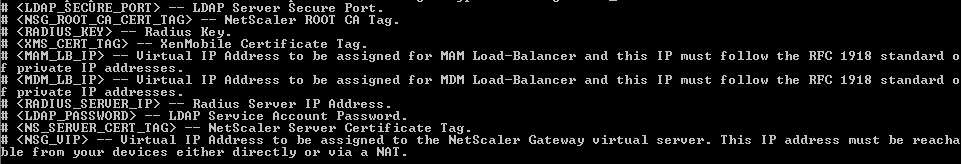

Ersetzen Sie in dem Skript “NSGConfigBundle_CREATESCRIPT” alle Platzhalter durch die Daten Ihrer Umgebung.

-

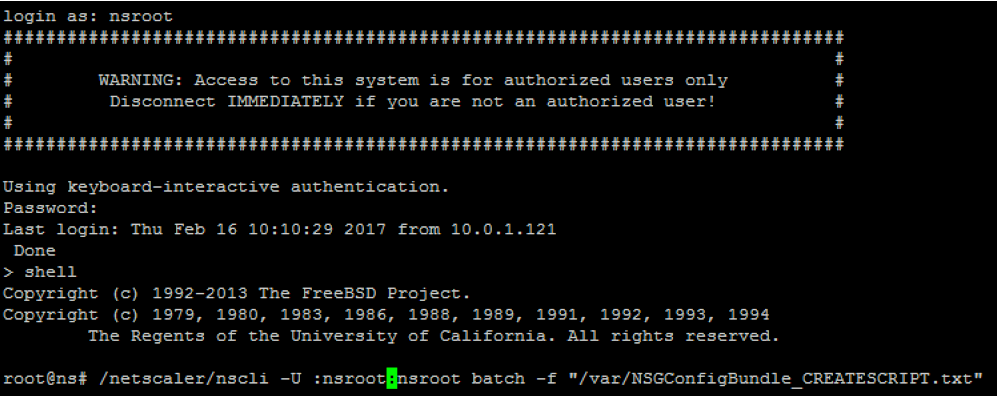

Führen Sie das bearbeitete Skript in der Citrix ADC-Bash-Shell gemäß den Anweisungen in der im Skriptpaket enthaltenen Readmedatei aus. Beispiel:

/netscaler/nscli -U :<NetScaler Management Username>:<NetScaler Management Password> batch -f "/var/NSGConfigBundle_CREATESCRIPT.txt"

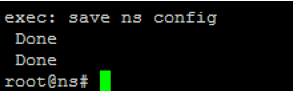

Nach Abschluss der Skriptausführung werden die folgenden Zeilen angezeigt:

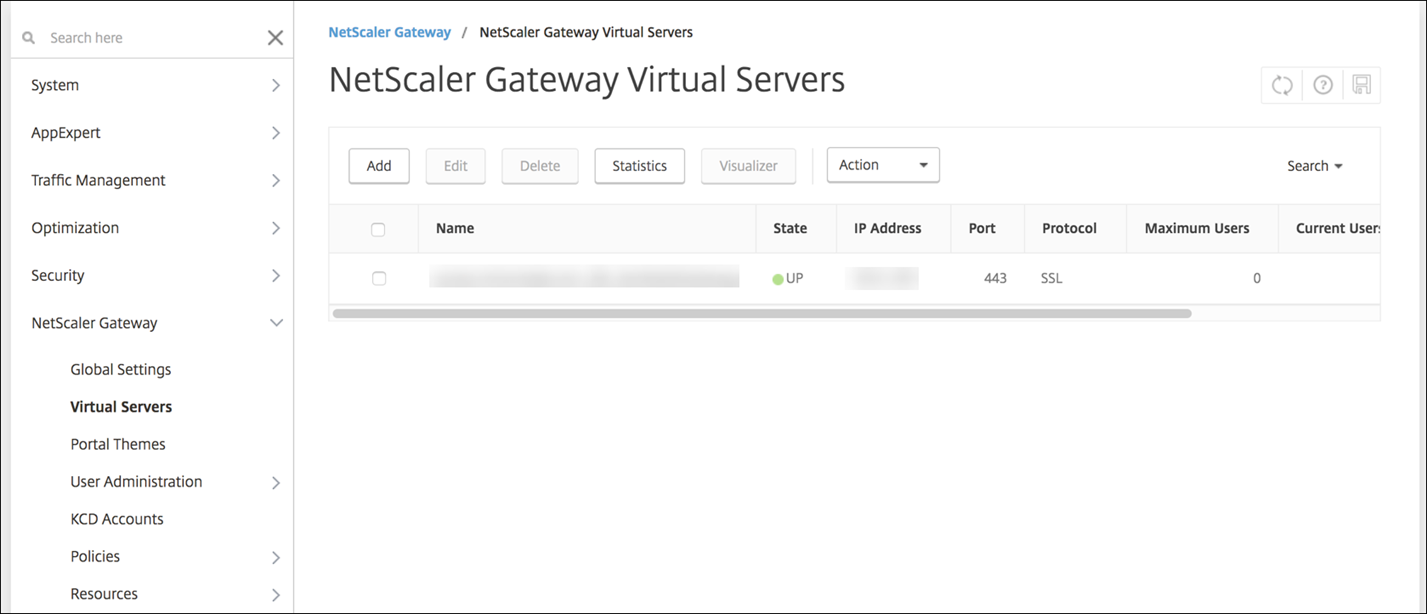

Testen der Konfiguration

-

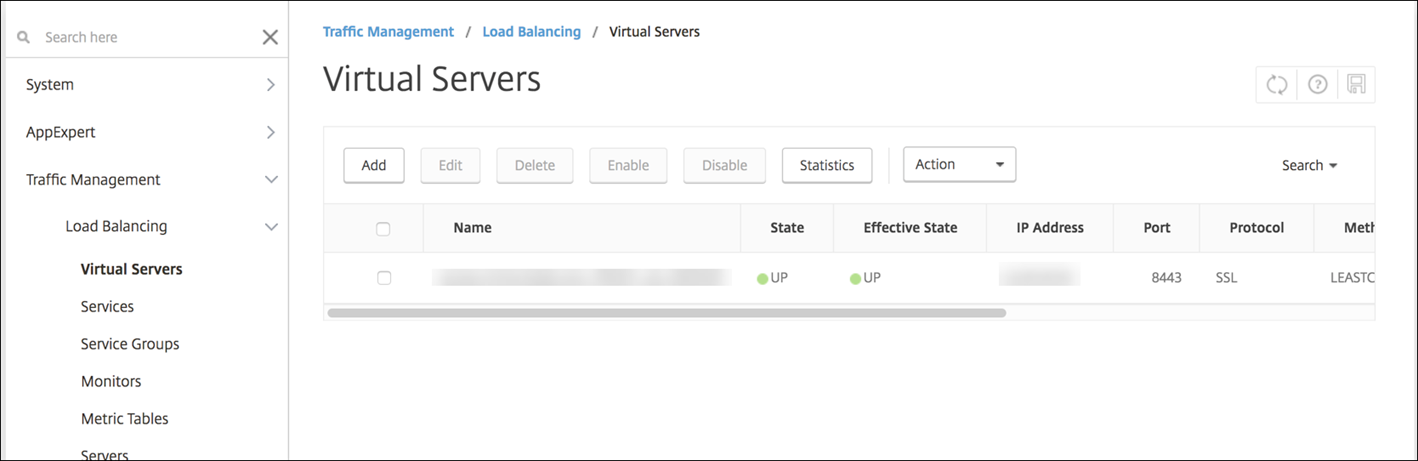

Überprüfen Sie, ob für den virtuellen Citrix Gateway-Server der Zustand UP angezeigt wird.

-

Überprüfen Sie, ob für den virtuellen Lastausgleichsserver der Zustand UP angezeigt wird.

-

Öffnen Sie einen Webbrowser, stellen Sie eine Verbindung mit der Citrix Gateway-URL her und versuchen Sie, sich zu authentifizieren. Wenn die Authentifizierung fehlschlägt, wird folgende Meldung angezeigt: HTTP Status 404 - Not Found

-

Registrieren Sie ein Gerät für MDM und MAM.

Hinzufügen einer Rückruf-URL und einer virtuellen IP-Adresse für das Citrix Gateway-VPN

Nach dem Hinzufügen der Citrix Gateway-Instanz können Sie eine Callback-URL hinzufügen und eine virtuelle IP-Adresse für Citrix Gateway angeben. Diese Einstellungen sind optional, können aber für zusätzliche Sicherheit konfiguriert werden, insbesondere dann, wenn XenMobile Server in der DMZ ist.

-

Wählen Sie unter Einstellungen > Citrix Gateway die Citrix Gateway-Instanz und klicken Sie auf Bearbeiten.

-

Klicken Sie in der Tabelle auf Hinzufügen.

-

Geben Sie für Rückruf-URL den vollqualifizierten Domänennamen (FQDN) ein. Die Rückruf-URL dient zur Überprüfung, ob eine Anforderung von Citrix Gateway stammt.

Die Rückruf-URL muss in eine IP-Adresse aufgelöst werden, die den XenMobile-Server erreichen kann. Die Rückruf-URL kann eine externe Citrix Gateway-URL oder eine andere URL sein.

-

Geben Sie die Virtuelle IP für Citrix Gateway ein und klicken Sie auf Speichern.

Konfigurieren der Authentifizierung für mehrere Domänen

Wenn Sie mehrere XenMobile Server-Instanzen haben (z. B. für die Test-, die Entwicklungs- und die Produktionsumgebung), konfigurieren Sie Citrix Gateway für die zusätzlichen Umgebungen manuell. (Sie können den Citrix ADC für XenMobile-Assistenten nur einmal verwenden.)

Konfigurieren von Citrix Gateway

Führen Sie zum Konfigurieren von Citrix Gateway-Authentifizierungsrichtlinien und einer Sitzungsrichtlinie für eine Umgebung mit mehreren Domänen folgende Schritte aus:

- Erweitern Sie im Konfigurationsprogramm für Citrix Gateway auf der Registerkarte Configuration die Optionen Citrix Gateway > Policies > Authentication.

- Klicken Sie im Navigationsbereich auf LDAP.

-

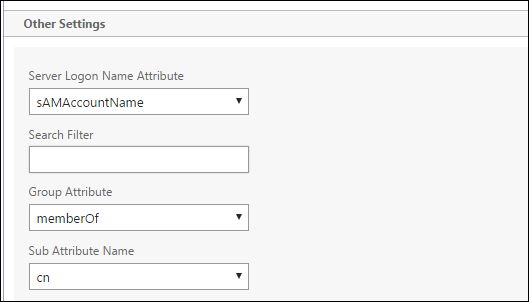

Klicken Sie zum Bearbeiten des LDAP-Profils. Ändern Sie Server Logon Name Attribute in userPrincipalName bzw. das Attribut, das Sie für Suchen verwenden möchten. Notieren Sie sich das von Ihnen angegebene Attribut, damit Sie es zur Hand haben, wenn Sie LDAP-Einstellungen in der XenMobile-Konsole konfigurieren.

- Wiederholen Sie diese Schritte für jede LDAP-Richtlinie. Für jede Domäne ist eine separate LDAP-Richtlinie erforderlich.

- Geben Sie in der an den virtuellen Citrix Gateway-Server gebundenen Sitzungsrichtlinie zu Edit session profile > Published Applications. Stellen Sie sicher, dass Single Sign-On Domain leer ist.

XenMobile Server-Konfiguration

Führen Sie zum Konfigurieren von LDAP für eine XenMobile-Umgebung mit mehreren Domänen die folgenden Schritte aus:

-

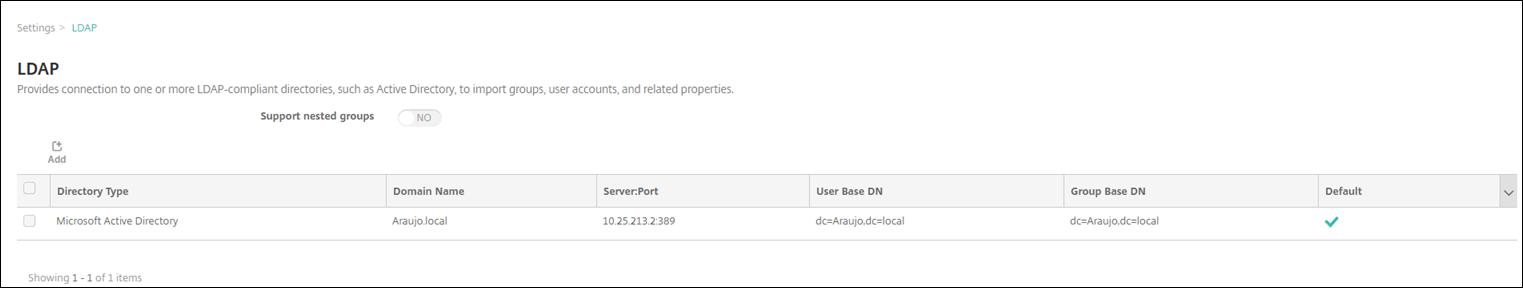

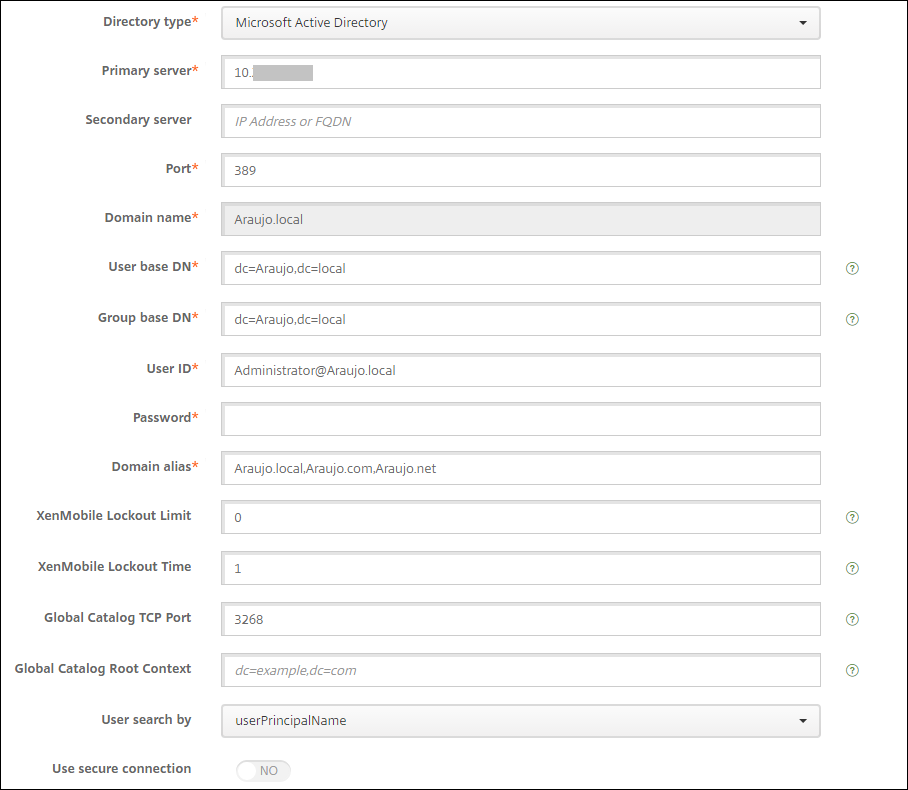

Gehen Sie in der XenMobile-Konsole zu Einstellungen > LDAP und fügen Sie ein Verzeichnis hinzu bzw. wählen Sie eines zum Bearbeiten aus.

-

Geben Sie die Informationen an.

-

Geben Sie unter Domänenalias jede Domäne an, die für die Benutzerauthentifizierung verwendet werden soll. Trennen Sie die Domänen durch Kommas ohne Leerzeichen ab. Beispiel:

domain1.com,domain2.com,domain3.com -

Stellen Sie sicher, dass die Angabe im Feld Benutzersuche nach mit der Angabe unter Server Logon Name Attribute in der LDAP-Richtlinie von Citrix Gateway übereinstimmt.

-

Verwerfen eingehender Verbindungsanforderungen an bestimmte URLs

Wenn Citrix Gateway in Ihrer Umgebung für SSL-Offload konfiguriert ist, soll das Gateway möglicherweise eingehende Verbindungsanforderungen für bestimmte URLs verwerfen.

Wenn Sie diese zusätzliche Sicherheit brauchen, konfigurieren Sie die beiden virtuellen MDM Load Balancer-Server (einer für Port 443 und einer für Port 8443) in Citrix Gateway. Verwenden Sie die folgenden Informationen als Vorlage für Ihre Einstellungen.

Wichtig:

Die folgenden Updates gelten nur für ein Citrix Gateway, das für SSL-Offload konfiguriert ist.

-

Erstellen Sie einen Mustersatz mit dem Namen

XMS_DropURLs.add policy patset XMS_DropURLs <!--NeedCopy--> -

Fügen Sie dem neuen Mustersatz die folgenden URLs hinzu. Passen Sie diese Liste nach Bedarf an.

bind policy patset XMS_DropURLs /zdm/shp/console -index 6 bind policy patset XMS_DropURLs /zdm/login_xdm_uc.jsp -index 5 bind policy patset XMS_DropURLs /zdm/helper.jsp -index 4 bind policy patset XMS_DropURLs /zdm/log.jsp -index 3 bind policy patset XMS_DropURLs /zdm/login.jsp -index 2 bind policy patset XMS_DropURLs /zdm/console -index 1 <!--NeedCopy--> -

Erstellen Sie eine Richtlinie, um den gesamten Datenverkehr an diese URLs zu löschen, es sei denn, die Verbindungsanforderung stammt aus dem angegebenen Subnetz.

add responder policy XMS_DROP_pol “CLIENT.IP.SRC.IN_SUBNET(192.168.0.0/24).NOT && HTTP.REQ.URL.CONTAINS_ANY(”XMS_DropURLs”)” DROP -comment "Allow only subnet 192.168.0.0/24 to access these URLs. All other connections are DROPed" <!--NeedCopy--> -

Binden Sie die neue Richtlinie an beide virtuellen MDM Load Balancer-Server (Port 443 und 8443).

bind lb vserver _XM_LB_MDM_XenMobileMDM_443 -policyName XMS_DROP_pol -priority 100 -gotoPriorityExpression END -type REQUEST bind lb vserver _XM_LB_MDM_XenMobileMDM_8443 -policyName XMS_DROP_pol -priority 100 -gotoPriorityExpression END -type REQUEST <!--NeedCopy--> -

Blockieren des Zugriffs auf die MAM-URL über den Browser

Wenn Benutzer direkt über den Browser auf die MAM-URL zugreifen, werden sie aufgefordert, ihre Active Directory-Anmeldeinformationen einzugeben. Während es dazu dient, die Anmeldeinformationen der Benutzer zu validieren, könnten einige Benutzer es möglicherweise als Sicherheitsverletzung verstehen. Im folgenden Abschnitt sehen Sie, wie Sie den Browserzugriff auf die MAM-URL (NetScaler Gateway VIP) über Responderrichtlinien in NetScaler einschränken.

Erstellen Sie eine der folgenden Responderrichtlinien und binden Sie sie an Ihren NetScaler Gateway Virtual Server:

-

add responder policy Resp_Brow_Pol "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"Mozilla\")&&HTTP.REQ.URL.PATH_AND_QUERY.EQ(\"/vpn/index.html\")" DROP -

add responder policy Resp_Brow_Pol_CR "!HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\")&&HTTP.REQ.URL.PATH_AND_QUERY.EQ(\"/vpn/index.html\")" DROP -

add responder policy Resp_Brow_Pol_CR "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT&&HTTP.REQ.URL.PATH_AND_QUERY.EQ(\"/vpn/index.html\")" DROP

Binden an NetScaler Gateway Virtual Server mit

bind vpn vserver _XM_XenMobileGateway -policy Resp_Brow_Pol_CR -priority 100 -gotoPriorityExpression END -type REQUESTHinweis:

_XM_XenMobileGatewayist ein Beispielname für einen NetScaler Gateway Virtual Server. -

In diesem Artikel

- Voraussetzungen für die Verwendung des Skripts zur Citrix Gateway-Konfiguration

- Konfigurieren der Authentifizierung für den Remotezugriff von Geräten auf das interne Netzwerk

- Hinzufügen einer Citrix Gateway-Instanz

- Konfigurieren eines Citrix Gateway für XenMobile Server

- Hinzufügen einer Rückruf-URL und einer virtuellen IP-Adresse für das Citrix Gateway-VPN

- Konfigurieren der Authentifizierung für mehrere Domänen

- Verwerfen eingehender Verbindungsanforderungen an bestimmte URLs