E-Mail-Strategie

Der sichere Zugriff auf E-Mail über Mobilgeräte gehört zu den wichtigsten Bereichen des Mobilitätsmanagements in Unternehmen. Die Entscheidung über die richtige E-Mail-Strategie ist oft eines der Hauptkriterien beim XenMobile-Designs. XenMobile bietet Optionen für unterschiedliche Anwendungsfälle basierend auf Sicherheit, Benutzererfahrung und Anforderungen im Hinblick auf die Integration. In diesem Artikel wird der gängige Prozess zur Wahl des Designs einschließlich Überlegungen bei der Auswahl der richtigen Lösung, vom Client bis zum E-Mail-Verkehr, behandelt.

Auswählen der E-Mail-Clients

Die Auswahl des oder der Clients steht in der Regel bei der Entwicklung der E-Mail-Strategie an oberster Stelle. Es stehen mehrere Clients zur Auswahl: Citrix Secure Mail, systemeigene Clients von Mobilbetriebssystemen und Clients von Drittanbietern aus öffentlichen App-Stores. Je nach Anforderungen genügt evtl. ein einzelner (Standard-) Client oder es ist eine Kombination von Clients erforderlich.

Die folgende Tabelle enthält Kriterien, die bei den verschiedenen Clientoptionen zu berücksichtigen sind:

| Thema | Secure Mail | Systemeigene Clients (z. B. iOS Mail) | Drittanbieterclients |

| XenMobile-Mindestedition | Erweitert | MDM | MDM |

| Konfiguration | Über eine MDX-Richtlinie konfigurierte Exchange-Kontoprofile. | Über eine MDM-Richtlinie konfigurierte Exchange-Kontoprofile. Android-Unterstützung beschränkt auf: SAFE/KNOX und Android Enterprise. Alle anderen Clients gelten als Drittanbieterclients. | Erfordert im Allgemeinen manuelle Konfiguration durch Benutzer. |

| Sicherheit | Höchste, designinhärente Sicherheit. Verwendet MDX-Richtlinien mit zusätzlichen Datenverschlüsselungsstufen. Secure Mail ist eine vollständig verwaltete App (per MDX-Richtlinie). Zusätzliche Authentifizierungsstufe per Citrix-PIN. | Je nach Anbieter/App-Features. Bietet höhere Sicherheit. Verwendet Geräteverschlüsselungseinstellungen (ohne Sicherheit über MDX-Richtlinien). Erfordert Authentifizierung auf Geräteebene für den Zugriff auf die App | Je nach Anbieter/App-Features. Bietet hohe Sicherheit. |

| Integration | Ermöglicht standardmäßig die Interaktion mit verwalteten Apps (MDX). Öffnen von Internet-URLs mit Citrix Secure Web. Speichern und Anhängen von Dateien aus Citrix Files. Direkte Teilnahme und Einwahl bei GoToMeeting. | Kann standardmäßig nur mit anderen nicht verwalteten Apps (ohne MDX) interagieren. | Kann standardmäßig nur mit anderen nicht verwalteten Apps (ohne MDX) interagieren. |

| Bereitstellung/Lizenzierung | Direkte Pushbereitstellung von Secure Mail über MDM aus öffentlichen App-Stores. In XenMobile Advanced und Enterprise enthalten. | Client-App im Betriebssystem der Plattform enthalten. Keine zusätzliche Lizenzierung erforderlich. | Pushbereitstellung über MDM als Unternehmensapp oder direkt aus öffentlichen App-Stores. Lizenzierungsmodell/-kosten je nach App-Anbieter. |

| Support | Support aus einer Hand für Client- und EMM-Lösung (Citrix). Integrierte Support-Kontaktinformationen in Secure Hub, Funktionen zur Protokollierung des App-Debuggings. Nur ein Client muss betreut werden. | Support je nach Hersteller (Apple/Google). Je nach Geräteplattform müssen ggf. verschiedene Clients betreut werden. | Support je nach Hersteller. Support eines Clients, vorausgesetzt, dieser wird von allen verwalteten Geräteplattformen unterstützt. |

Überlegungen zu E-Mail-Verkehr und Filterung

In diesem Abschnitt werden die drei Hauptszenarien sowie Designüberlegungen für den E-Mail-(ActiveSync-)Verkehr im Zusammenhang mit XenMobile erläutert.

Szenario 1: offenes Exchange

In Umgebungen, die externe Clients unterstützen, sind die Exchange ActiveSync-Dienste häufig mit dem Internet verbunden. Mobile ActiveSync-Clients stellen über diese externe Route Verbindungen durch einen Reverseproxy (z. B. Citrix ADC) oder einen Edgeserver her. Diese Option ist zur Verwendung systemeigener E-Mail-Clients oder solcher von Drittanbietern erforderlich, wodurch diese Clients zur bevorzugten Wahl für dieses Szenario werden. Es ist zwar nicht üblich, doch Sie können in diesem Szenario auch den Secure Mail-Client verwenden. Dadurch können Sie die Sicherheitsfunktionen der MDX-Richtlinien und der App-Verwaltung nutzen.

Szenario 2: Tunneling über Citrix ADC (Micro-VPN und STA)

Dieses Szenario ist Standard bei Verwendung des Secure Mail-Clients aufgrund von dessen Micro-VPN-Funktionen. Der Secure Mail-Client stellt über Citrix Gateway eine sichere Verbindung mit ActiveSync her. Im Wesentlichen ist Secure Mail hier der Client, der aus dem internen Netzwerk eine direkte Verbindung mit ActiveSync herstellt. Citrix Kunden verwenden Secure Mail häufig als bevorzugten mobilen ActiveSync-Client. Auf diese Weise soll vermieden werden, dass ActiveSync-Dienste über einen Exchange Server im Internet offengelegt werden, wie dies in Szenario 1 der Fall wäre.

Nur MAM-SDK-fähige Apps oder Apps, die mit MDX umschlossen wurden, können die Micro-VPN-Funktion verwenden. Dieses Szenario gilt nicht für native Clients, wenn Sie das MDX-Verfahren zum Umschließen verwenden. Es ist zwar evtl. möglich, Clients von Drittanbietern mit dem MDX Toolkit zu umschließen, dies ist jedoch nicht üblich. Die Verwendung von VPN-Clients auf Geräteebene für das Tunneling für systemeigene Clients oder Clients von Drittanbietern hat sich als umständlich und nicht praktikabel erwiesen.

Szenario 3: in der Cloud gehosteter Exchange-Dienst

In der Cloud gehostete Exchange-Dienste wie Microsoft Office 365 erfreuen sich zunehmender Beliebtheit. Im Kontext von XenMobile kann dieses Szenario mit Szenario 1 gleichgesetzt werden, da der ActiveSync-Dienst offen gegenüber dem Internet ist. In diesem Fall diktieren die Anforderungen des Cloudservice-Anbieters die Entscheidungen im Hinblick auf Clients. Es werden im Allgemeinen die meisten ActiveSync-Clients unterstützt, z. B. Secure Mail oder andere systemeigene oder Drittanbieterclients.

XenMobile bietet bei diesem Szenario in drei Bereichen Vorteile:

- Clients mit MDX-Richtlinien und App-Verwaltung mit Secure Mail

- Clientkonfiguration unter Verwendung einer MDM-Richtlinie bei unterstützten systemeigenen E-Mail-Clients

- ActiveSync-Filteroptionen mit Einsatz des Endpoint Management Connectors für Exchange ActiveSync

Filtern des E-Mail-Verkehrs

Wie bei den meisten mit dem Internet verbundenen Diensten müssen Sie die Route schützen und eine Filterung für den autorisierten Zugriff bereitstellen. XenMobile umfasst zwei speziell für ActiveSync-Filterfunktionen für systemeigene und Clients von Drittanbietern entwickelte Komponenten: Citrix Gateway Connector für Exchange ActiveSync und Endpoint Management Connector für Exchange ActiveSync.

Citrix Gateway Connector für Exchange ActiveSync

Der Citrix Gateway Connector für Exchange ActiveSync ermöglicht eine ActiveSync-Filterung im Umkreis, wobei Citrix ADC als Proxy für den ActiveSync-Datenverkehr agiert. Dies bedeutet, dass die Filterkomponente im Pfad des E-Mail-Datenverkehrs ist und E-Mails beim Erreichen oder Verlassen der Umgebung abfängt. Der Citrix Gateway Connector für Exchange ActiveSync fungiert als Vermittler zwischen Citrix ADC und dem XenMobile-Server. Wenn ein Gerät über den virtuellen ActiveSync-Server auf dem Citrix ADC mit Exchange kommuniziert, führt der Citrix ADC einen HTTP-Callout an den Connector für den Exchange ActiveSync-Dienst aus. Der Dienst überprüft dann den Gerätestatus bei XenMobile. Je nach Gerätestatus weist der Connector für Exchange ActiveSync dann Citrix ADC an, die Verbindung zuzulassen oder zu verweigern. Sie können auch statische Regeln konfigurieren, um den Zugriff basierend auf Benutzer, Agent und Gerätetyp oder Geräte-ID zu filtern.

Dadurch können Exchange ActiveSync-Dienste dem Internet mit einer zusätzlichen Sicherheitsebene zur Verhinderung eines unbefugten Zugriffs ausgesetzt werden. Es sind folgende Punkte zu berücksichtigen:

- Windows-Server: Der Connector für Exchange ActiveSync erfordert einen Windows-Server.

- Filterregeln: Der Connector für Exchange ActiveSync filtert nach Gerätestatus und -informationen und nicht nach Benutzerinformationen. Sie können zwar statische Regeln zur Filterung nach Benutzer-ID konfigurieren, es gibt jedoch keine Optionen beispielsweise zum Filtern nach Active Directory-Gruppenmitgliedschaft. Wenn eine Filterung nach Active Directory-Gruppen erforderlich ist, können Sie stattdessen den Endpoint Management Connector für Exchange ActiveSync verwenden.

- Citrix ADC-Skalierbarkeit: Angesichts der Notwendigkeit, den ActiveSync-Datenverkehr über Citrix ADC als Proxy zu leiten, ist die richtige Dimensionierung der Citrix ADC-Instanz entscheidend, um die zusätzliche Workload aller ActiveSync-SSL-Verbindungen zu bewältigen.

- Integrated Caching bei Citrix ADC: Die Konfiguration des Connectors für Exchange ActiveSync auf dem Citrix ADC verwendet Integrated Caching zum Zwischenspeichern der Antworten des Connectors. Daher muss Citrix ADC keine Anforderung für jede ActiveSync-Transaktion in einer bestimmten Sitzung an den Citrix Gateway Connector für Exchange ActiveSync senden. Diese Konfiguration ist auch entscheidend für eine angemessene Leistung und Skalierung. Integrated Caching ist mit der Citrix ADC Platinum Edition verfügbar, für Enterprise Editions wird eine separate Lizenz angeboten.

- Benutzerdefinierte Filterrichtlinien: Sie müssen ggf. eigene Citrix ADC-Richtlinien erstellen, um bestimmte ActiveSync-Clients außerhalb der standardmäßigen systemeigenen Mobilclients einzuschränken. Diese Konfiguration erfordert Kenntnisse in den Bereichen ActiveSync-HTTP-Anforderungen und Erstellung von Citrix ADC-Responderrichtlinien.

- Secure Mail-Clients: Secure Mail hat Micro-VPN-Funktionen, die das Filtern am Umkreis überflüssig machen. Der Secure Mail-Client wird im Allgemeinen als interner (vertrauenswürdiger) ActiveSync-Client behandelt, wenn er über Citrix Gateway verbunden ist. Werden sowohl systemeigene Clients und Drittanbieter-Clients (mit dem Connector für Exchange ActiveSync) als auch Secure Mail-Clients verwendet, empfiehlt Citrix, den Secure Mail-Datenverkehr nicht über den für den Connector für Exchange ActiveSync verwendeten virtuellen Citrix ADC-Server zu leiten. Sie können den Datenverkehr über DNS leiten und Auswirkungen der Connector für Exchange ActiveSync-Richtlinie auf die Secure Mail-Clients verhindern.

Ein Diagramm des Citrix Gateway-Connectors für Exchange ActiveSync in einer XenMobile-Bereitstellung finden Sie unter Referenzarchitektur für On-Premises-Bereitstellungen.

Endpoint Management Connector für Exchange ActiveSync

Der Endpoint Management Connector für Exchange ActiveSync ist eine XenMobile-Komponente, die eine ActiveSync-Filterung auf der Exchange-Dienstebene ermöglicht. Die Filterung erfolgt erst, wenn die E-Mail den Exchange-Dienst erreicht, und nicht sobald sie in die XenMobile-Umgebung gelangt. Mail Manager verwendet PowerShell, um bei Exchange ActiveSync Gerätepartnerschaftsinformationen abzufragen und den Zugriff über Gerätequarantäneaktionen zu steuern. Dadurch werden Geräte basierend auf den Regelkriterien des Endpoint Management Connectors für Exchange ActiveSync unter Quarantäne gestellt, bzw. aus dieser befreit. Ähnlich wie der Citrix Gateway Connector für Exchange ActiveSync überprüft der Endpoint Management Connector für Exchange ActiveSync den Gerätestatus mit XenMobile, um den Zugriff basierend auf der Gerätecompliance zu filtern. Sie können auch statische Regeln konfigurieren, um den Zugriff basierend auf Gerätetyp, Geräte-ID, Agentversion und Active Directory-Gruppenmitgliedschaft zu filtern.

Diese Lösung erfordert nicht die Verwendung von Citrix ADC. Sie können den Endpoint Management Connector für Exchange ActiveSync ohne Änderungen am Routing des ActiveSync-Datenverkehrs bereitstellen. Es sind folgende Punkte zu berücksichtigen:

- Windows-Server: Der Endpoint Management Connector für Exchange ActiveSync erfordert einen Windows-Server.

- Filterregelsatz: Wie der Citrix Gateway Connector für Exchange ActiveSync umfasst der Endpoint Management Connector für Exchange ActiveSync Filterregeln zur Bewertung des Gerätezustands. Darüber hinaus unterstützt der Endpoint Management Connector für Exchange ActiveSync auch statische Regeln zum Filtern nach Active Directory-Gruppenmitgliedschaft.

- Exchange-Integration: Der Endpoint Management Connector für Exchange ActiveSync benötigt direkten Zugriff auf den Exchange-Clientzugriffsserver (CAS), auf dem die ActiveSync-Rolle und die Steuerung der Gerätequarantäne gehostet werden. Diese Anforderung kann abhängig von der Umgebungsarchitektur und der Sicherheitslage eine Herausforderung darstellen. Diese technische Anforderung muss auf jeden Fall im Vorfeld bewertet werden.

- Andere ActiveSync-Clients: Da der Endpoint Management Connector für Exchange ActiveSync auf der ActiveSync-Dienstebene filtert, sollten Sie andere ActiveSync-Clients außerhalb der XenMobile-Umgebung berücksichtigen. Sie können statische Regeln für den Endpoint Management Connector für Exchange ActiveSync konfigurieren, um unbeabsichtigte Auswirkungen auf andere ActiveSync-Clients zu vermeiden.

- Erweiterte Exchange-Funktionen: Durch die direkte Integration in Exchange ActiveSync bietet der Endpoint Management Connector für Exchange ActiveSync die Möglichkeit, über XenMobile eine Exchange ActiveSync-Löschung auf einem Mobilgerät durchzuführen. Mit dem Endpoint Management Connector für Exchange ActiveSync kann XenMobile außerdem auf Blackberry-Geräteinformationen zugreifen und andere Steuerungsvorgänge durchführen.

Ein Diagramm des Endpoint Management-Connectors für Exchange ActiveSync in einer XenMobile-Bereitstellung finden Sie unter Referenzarchitektur für On-Premises-Bereitstellungen.

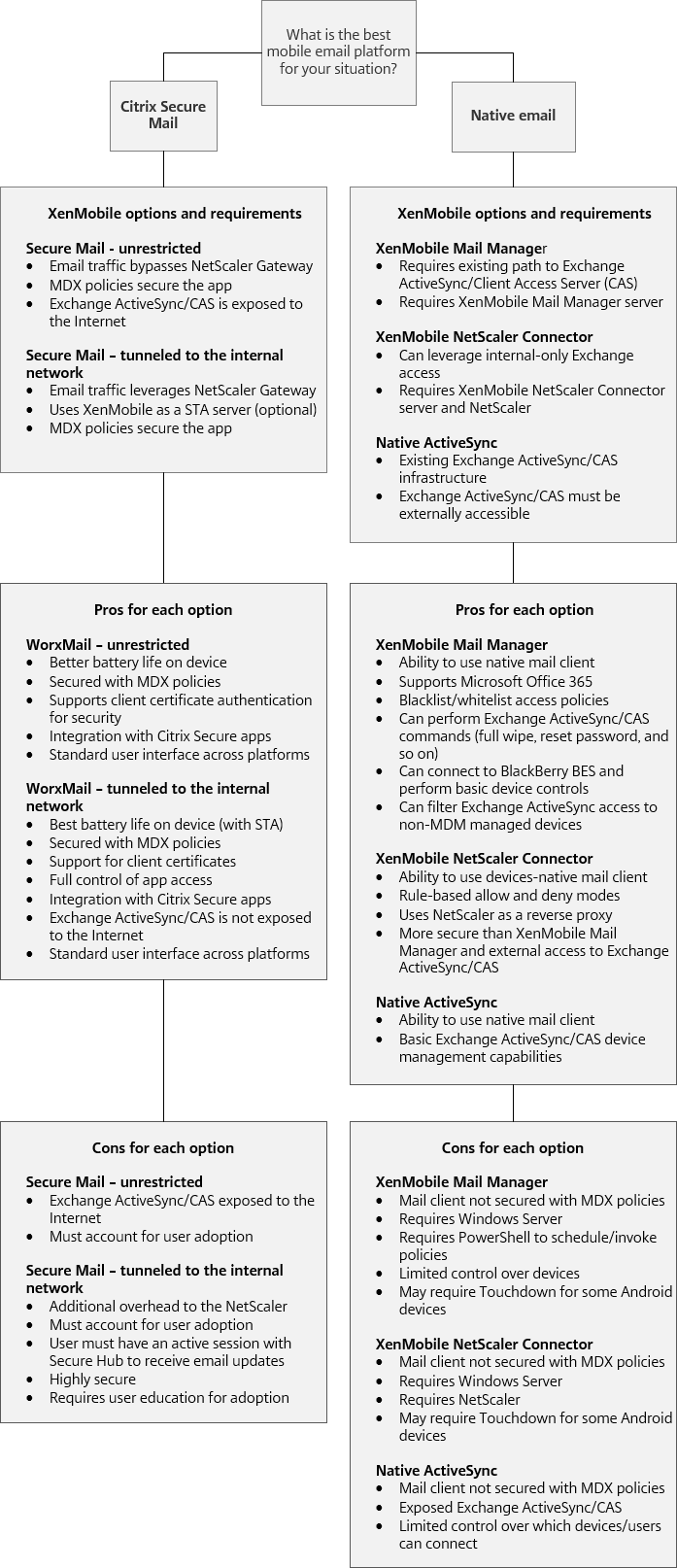

Entscheidungsbaum zur Wahl der E-Mail-Plattform

Die folgende Abbildung bietet einen Überblick über die Vor- und Nachteile der Verwendung systemeigener Lösungen und von Secure Mail in einer XenMobile-Bereitstellung. Für jede Option gibt es spezifische XenMobile-Optionen und -Anforderungen, für den Zugriff auf Server, Netzwerk- und Datenbank. Die Vor- und Nachteile umfassen Aspekte im Hinblick auf Sicherheit, Richtlinien und Benutzeroberfläche.