Sicherheit

ProGuard aus Sicherheitsgründen aktiviert

Wir haben ProGuard aktiviert, um Citrix Workspace für Android durch Obfuskation sicher zu machen. ProGuard benennt verschiedene Teile des Codes um, um die Überprüfung von Stapelüberwachungen zu verhindern und die Workspace-App sicher zu machen. ProGuard reduziert auch die App-Größe, indem es die Namen von App-Klassen, Methoden und Feldern verkürzt.

Kryptografie

Mit diesem Feature ändert sich das Protokoll zur sicheren Kommunikation grundlegend. Verschlüsselungssammlungen mit dem Präfix TLS_RSA_ bieten kein Forward Secrecy und werden als schwach eingestuft.

Die TLS_RSA_-Verschlüsselungssammlungen wurden entfernt. Die Versionen 20.6.5 und höher unterstützen erweiterte TLS_ECDHE_RSA_-Verschlüsselungssammlungen. Wenn Ihre Umgebung nicht mit den TLS_ECDHE_RSA_-Verschlüsselungssammlungen konfiguriert ist, können Sie den Client aufgrund schwacher Verschlüsselungen nicht starten.

Die folgenden erweiterten Verschlüsselungssammlungen werden unterstützt:

TLS v1.2 unterstützt:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS v1.3 unterstützt:

- TLS_AES_256_GCM_SHA384

- TLS_AES_128_GCM_SHA256

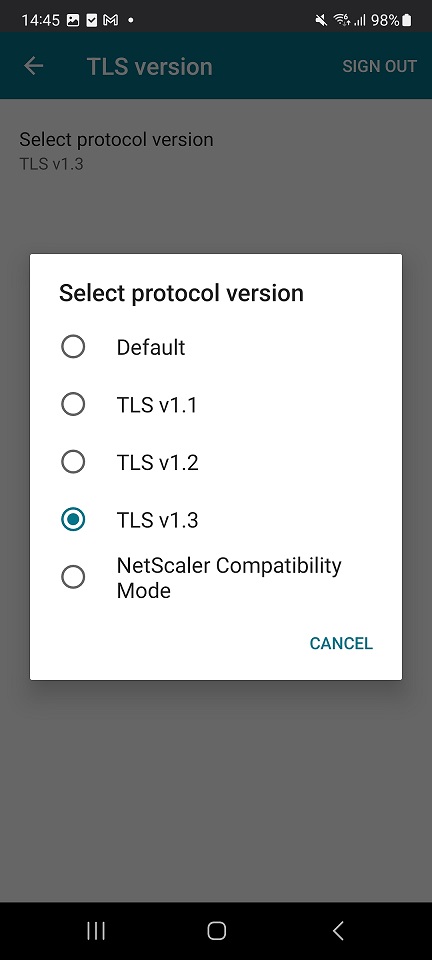

Unterstützung für Transport Layer Security 1.3

Die Citrix Workspace-App für Android unterstützt jetzt Transport Layer Security (TLS) 1.3. Leistung und Effizienz werden dadurch gesteigert. Mit seinen starken Verschlüsselungssammlungen und Einmalsitzungsschlüsseln bietet TLS 1.3 robuste Sicherheitsfunktionen.

Endbenutzer können das Feature in der Citrix Workspace-App für Android wie folgt aktivieren:

- Gehen Sie zur Citrix Workspace-App Einstellungen > TLS-Version.

-

Tippen Sie auf die Option Protokollversion auswählen und wählen Sie TLS v1.3.

Weitere Informationen finden Sie unter Kryptografie.

Weitere Informationen zur Hilfedokumentation finden Sie unter TLS-Version.

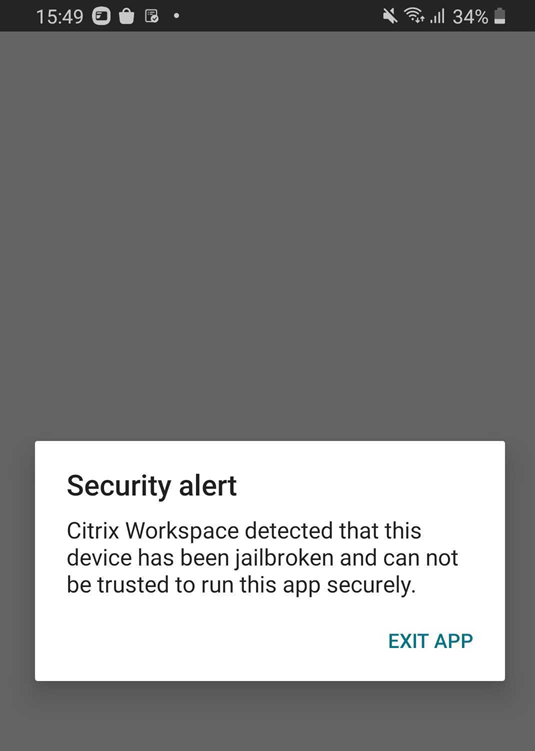

Geräte mit Jailbreak

Benutzer können die Sicherheit der Bereitstellung kompromittieren, wenn sie Verbindungen mit Android-Geräten mit Jailbreak herstellen. Geräte mit Jailbreak wurden von ihren Besitzern modifiziert, wodurch meistens bestimmte Sicherheitsfunktionen umgangen werden. Wenn Citrix Workspace-App für Android eine grundlegende Erkennung eines Android-Geräts mit Jailbreak durchführt, zeigt die App dem Benutzer eine Warnung an.

Zur weiteren Sicherung der Umgebung können Sie StoreFront oder das Webinterface so konfigurieren, dass Geräte mit erkanntem Jailbreak keine Apps ausführen können.

Hinweis

Die Citrix Workspace-App deaktiviert sich selbst, wenn sie ein Gerät mit Jailbreak erkennt, um Daten zu schützen und die Sicherheit aufrechtzuerhalten. Dadurch wird sichergestellt, dass die App nicht auf Geräten mit nicht autorisierten Modifikationen verwendet werden kann.

Anforderungen:

- Citrix Workspace-App für Android 24.7.0 oder höher.

- Zugriff auf StoreFront oder das Webinterface mit einem Administratorkonto.

Verhindern, dass Geräte mit erkanntem Jailbreak Apps ausführen:

- Melden Sie sich am StoreFront- oder Webinterface-Server als ein Benutzer mit Administratorrechten an.

-

Suchen Sie die Datei default.ica, die in einem der folgenden Verzeichnisse gespeichert ist:

-

C:\\inetpub\\wwwroot\\Citrix\\*storename* conf(Microsoft Internet Information Services) -

C:\\inetpub\\wwwroot\\Citrix\\*storename*\\App _Data(Microsoft Internet Information Services) -

./usr/local/tomcat/webapps/Citrix/XenApp/WEB-INF(Apache Tomcat)

-

- Fügen Sie unter dem Abschnitt [Application] Folgendes hinzu:

AllowJailBrokenDevices=OFF - Speichern Sie die Datei und starten Sie den StoreFront- oder Webinterface-Server neu.

Nach dem Neustart des StoreFront-Servers können Benutzer, denen die Warnung zu Geräten mit Jailbreak angezeigt wird, keine Apps vom StoreFront- oder Webinterface-Server starten

Zulassen, dass Geräte mit erkanntem Jailbreak Apps ausführen:

Wenn Sie AllowJailBrokenDevices nicht festlegen, wird den Benutzern von Geräten mit Jailbreak standardmäßig eine Warnung angezeigt, ihnen ist jedoch weiterhin das Öffnen von Anwendungen gestattet.

Wenn Sie Ihren Benutzern ausdrücklich das Ausführen von Anwendungen auf Geräten mit Jailbreak erlauben möchten, setzen Sie AllowJailBrokenDevices=ON.

Wenn Sie AllowJailBrokenDevices auf ON setzen, wird den Benutzern die Warnung zur Verwendung eines Geräts mit Jailbreak angezeigt, sie können jedoch Anwendungen über StoreFront- oder das Webinterface ausführen.