Rendezvous V2

Wenn Sie Citrix Gateway Service verwenden, ermöglicht das Rendezvous-Protokoll VDAs, die Citrix Cloud Connectors zu umgehen, um eine direkte und sichere Verbindung mit der Citrix Cloud-Steuerungsebene herzustellen.

Rendezvous V2 wird für standardmäßige domänengebundene Maschinen, mit Hybrid Azure AD verbundene Maschinen, mit Azure AD verbundene Maschinen und nicht domänengebundene Maschinen unterstützt.

Hinweis:

Derzeit sind Bereitstellungen ohne Connector nur für mit Azure AD verbundene oder nicht domänengebundene Maschinen möglich. Maschinen mit Standard-AD-Domänenbindung und mit Hybrid Azure AD verbundene Maschinen benötigen weiterhin Cloud Connectors für die VDA-Registrierung und die Sitzungsvermittlung. Es gibt jedoch keine DNS-Anforderungen für die Verwendung von Rendezvous V2.

Die Cloud Connector-Anforderungen für andere Funktionen, die nicht mit der VDA-Kommunikation in Zusammenhang stehen (z. B. das Verbinden mit Ihrer On-Premises-AD-Domäne, das MCS-Provisioning für On-premises-Hypervisors usw.) bleiben unverändert.

Anforderungen

Anforderungen für die Verwendung von Rendezvous V2:

- Zugriff auf die Umgebung mit Citrix Workspace und Citrix Gateway Service.

- Steuerungsebene: Citrix DaaS

- VDA Version 2203

- Aktivieren Sie das Rendezvous-Protokoll in der Citrix Richtlinie. Weitere Informationen finden Sie unter Richtlinieneinstellung für Rendezvous-Protokoll.

- Sitzungszuverlässigkeit muss auf den VDAs aktiviert sein

- Die VDA-Maschinen benötigen Zugriff auf:

-

https://*.xendesktop.netaufTCP 443. Wenn Sie nicht alle Unterdomänen auf diese Weise zulassen können, können Siehttps://<customer_ID>.xendesktop.netverwenden. Hierbei ist “<customer_ID>” Ihre im Citrix Cloud-Administratorportal angezeigte Citrix Cloud-Kunden-ID. -

https://*.*.nssvc.netanTCP 443für die Steuerverbindung mit Gateway Service. -

https://*.*.nssvc.netanTCP 443undUDP 443für HDX-Sitzungen über TCP bzw. EDT.

Hinweis:

Wenn Sie nicht alle Unterdomänen mit

https://*.*.nssvc.netzulassen können, verwenden Sie stattdessenhttps://*.c.nssvc.netundhttps://*.g.nssvc.net. Weitere Informationen finden Sie im Knowledge Center-Artikel CTX270584. -

Proxykonfiguration

Der VDA unterstützt die Verbindung über Proxys für Steuerungsverkehr und HDX-Sitzungsverkehr bei Verwendung von Rendezvous. Die Anforderungen und Richtlinien für beide Arten von Datenverkehr sind unterschiedlich. Überprüfen Sie sie daher sorgfältig.

Richtlinien für Proxys für den Steuerungsverkehr

- Es werden nur HTTP-Proxys unterstützt.

- Die Entschlüsselung und Inspektion von Paketen wird nicht unterstützt. Konfigurieren Sie eine Ausnahme, damit der Steuerungsdatenverkehr zwischen dem VDA und der Citrix Cloud-Steuerungsebene nicht abgefangen, entschlüsselt oder überprüft wird. Andernfalls schlägt die Verbindung fehl.

- Proxyauthentifizierung wird nicht unterstützt.

Richtlinien für Proxys für den HDX-Datenverkehr

- HTTP- und SOCKS5-Proxys werden unterstützt.

- EDT kann nur mit SOCKS5-Proxys verwendet werden.

- Standardmäßig verwendet HDX-Datenverkehr den für den Steuerungsverkehr festgelegten Proxy. Wenn Sie einen anderen Proxy für den HDX-Datenverkehr verwenden müssen (einen anderen HTTP-Proxy oder einen SOCKS5-Proxy), verwenden Sie die Richtlinieneinstellung Rendezvous-Proxykonfiguration .

- Die Entschlüsselung und Inspektion von Paketen wird nicht unterstützt. Konfigurieren Sie eine Ausnahme, damit der HDX-Datenverkehr zwischen dem VDA und der Citrix Cloud-Steuerungsebene nicht abgefangen, entschlüsselt oder überprüft wird. Andernfalls schlägt die Verbindung fehl.

- Die maschinenbasierte Authentifizierung wird nur bei Verwendung von HTTP-Proxys und AD-domänengebundener VDA-Maschinen unterstützt. Es kann die Negotiate/Kerberos- oder die NTLM-Authentifizierung verwendet werden.

Hinweis:

Um Kerberos zu verwenden, erstellen Sie den Dienstprinzipalnamen (SPN) für den Proxyserver und verknüpfen Sie ihn mit dem Active Directory-Konto des Proxys. Der VDA generiert den Dienstprinzipalnamen (SPN) im Format

HTTP/<proxyURL>beim Einrichten einer Sitzung, wobei die Proxy-URL aus der Richtlinieneinstellung Rendezvous-Proxykonfiguration abgerufen wird. Wenn Sie keinen Dienstprinzipalnamen (SPN) erstellen, wird für die NTLM-Authentifizierung verwendet. In beiden Fällen wird die Identität der VDA-Maschine zur Authentifizierung verwendet. - Die Authentifizierung mit einem SOCKS5-Proxy wird derzeit nicht unterstützt. Bei Verwendung eines SOCKS5-Proxy konfigurieren Sie eine Ausnahme, damit der Datenverkehr an die in den Anforderungen angegebenen Gateway Service-Adressen die Authentifizierung umgehen kann.

- Nur SOCKS5-Proxys unterstützen den Datentransport über EDT. Verwenden Sie für einen HTTP-Proxy TCP als Transportprotokoll für ICA.

Transparenter Proxy

Wenn Sie einen transparenten Proxy in Ihrem Netzwerk verwenden, ist auf dem VDA keine zusätzliche Konfiguration erforderlich.

Nicht transparenter Proxy

Wenn Sie einen nicht transparenten Proxy in Ihrem Netzwerk verwenden, geben Sie den Proxy bei der VDA-Installation an, damit der Steuerungsverkehr die Citrix Cloud-Steuerebene erreichen kann. Machen Sie sich mit den Richtlinien für Proxys für den Steuerungsverkehr vertraut, bevor Sie mit der Installation und Konfiguration fortfahren.

Wählen Sie im VDA-Installationsassistenten auf der Seite Zusätzliche Komponenten die Option Rendezvous-Proxykonfiguration. Dadurch wird die Seite Rendezvous-Proxykonfiguration später im Installationsassistenten verfügbar gemacht. Geben Sie auf dieser die Proxyadresse oder den Pfad der PAC-Datei des vom VDA zu verwendenden Proxys ein. Beispiel:

- Proxyadresse:

http://<URL or IP>:<port> - PAC-Datei:

http://<URL or IP>/<path/<filename>.pac

Wie unter “Richtlinien für Proxys für den HDX-Datenverkehr” erwähnt, verwendet HDX-Datenverkehr standardmäßig den bei der VDA-Installation definierten Proxy. Wenn Sie einen anderen Proxy für den HDX-Datenverkehr verwenden müssen (einen anderen HTTP-Proxy oder einen SOCKS5-Proxy), verwenden Sie die Richtlinieneinstellung Rendezvous-Proxykonfiguration . Wenn die Einstellung aktiviert ist, geben Sie die HTTP- oder SOCKS5-Proxyadresse an. Sie können auch den Pfad der PAC-Datei des vom VDA zu verwendenden Proxys angeben. Beispiel:

- Proxyadresse:

http://<URL or IP>:<port>odersocks5://<URL or IP>:<port> - PAC-Datei:

http://<URL or IP>/<path/<filename>.pac

Wenn Sie die PAC-Datei zum Konfigurieren des Proxys verwenden, definieren Sie den Proxy mit der Syntax, die vom Windows-HTTP-Dienst benötigt wird: PROXY [<scheme>=]<URL or IP>:<port>. Zum Beispiel: PROXY socks5=<URL or IP>:<port>.

Konfigurieren von Rendezvous

Im Folgenden werden die Schritte zum Konfigurieren von Rendezvous aufgeführt:

- Achten Sie darauf, dass alle Anforderungen erfüllt sind.

- Wenn Sie einen nicht transparenten HTTP-Proxy verwenden müssen, konfigurieren Sie diesen bei der VDA-Installation. Einzelheiten finden Sie im Abschnitt Proxykonfiguration.

- Starten Sie die VDA-Maschine nach Abschluss der Installation neu.

- Erstellen Sie eine Citrix Richtlinie oder bearbeiten Sie eine vorhandene:

- Legen Sie die Einstellung Rendezvous-Protokoll auf Zugelassen fest.

- Wenn Sie einen HTTP- oder SOCKS5-Proxy für den HDX-Datenverkehr konfigurieren müssen, konfigurieren Sie die Einstellung Rendezvous-Proxykonfiguration.

- Stellen Sie sicher, dass die Citrix Richtlinienfilter richtig eingestellt sind. Die Richtlinie gilt für die Maschinen, für die Rendezvous aktiviert sein muss.

- Stellen Sie sicher, dass die Citrix Richtlinie die richtige Priorität hat, damit sie keine weitere außer Kraft setzt.

Hinweis:

Wenn Sie VDA-Version 2308 oder älter verwenden, wird standardmäßig V1 verwendet. Weitere Informationen zur Konfiguration der zu verwendenden Version finden Sie unter Über die Registrierung verwaltete HDX-Funktionen.

Rendezvous-Validierung

Wenn alle Anforderungen erfüllt sind und Sie die Konfiguration vorgenommen haben, überprüfen Sie folgendermaßen, ob Rendezvous verwendet wird:

- Öffnen Sie auf dem virtuellen Desktop eine Eingabeaufforderung oder PowerShell.

- Führen Sie

ctxsession.exe -vaus. - Die angezeigten Transportprotokolle geben die Art der Verbindung an:

- TCP-Rendezvous: TCP - SSL - CGP - ICA

- EDT-Rendezvous: UDP > DTLS > CGP > ICA

- Kein Rendezvous: TCP > CGP > ICA

- Es wird die verwendete Rendezvous-Version angezeigt.

Andere Überlegungen

Reihenfolge für Windows-Verschlüsselungssammlung

Wenn die Reihenfolge der Verschlüsselungssammlungen auf den VDA-Maschinen geändert wurde, stellen Sie sicher, dass Sie die vom VDA unterstützten Verschlüsselungssammlungen einbeziehen:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

Wenn die benutzerdefinierte Verschlüsselungssammlungsreihenfolge diese Verschlüsselungssammlungen nicht enthält, schlägt die Rendezvous-Verbindung fehl.

Zscaler Private Access

Wenn Sie Zscaler Private Access (ZPA) verwenden, wird empfohlen, Umgehungseinstellungen für den Gateway Service zu konfigurieren, um eine erhöhte Latenz und Leistungsminderungen zu vermeiden. Dazu müssen Sie Anwendungssegmente für die Gateway Service-Adressen definieren (in den Anforderungen angegeben) und sie auf “immer umgehen” einstellen. Weitere Informationen zum Konfigurieren von Anwendungssegmenten zur Umgehung von ZPA finden Sie in der Zscaler-Dokumentation.

Bekannte Probleme

Im VDA 2203-Installationsprogramm darf kein Schrägstrich (/) in der Proxyadresse eingegeben werden

Als Workaround können Sie den Proxy in der Registrierung konfigurieren, nachdem der VDA installiert wurde:

Key: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

Value type: String

Value name: ProxySettings

Value data: Proxy address or path to pac file. For example:

Proxy address: http://squidk.test.local:3128

Pac file: http://file.test.com/config/proxy.pac

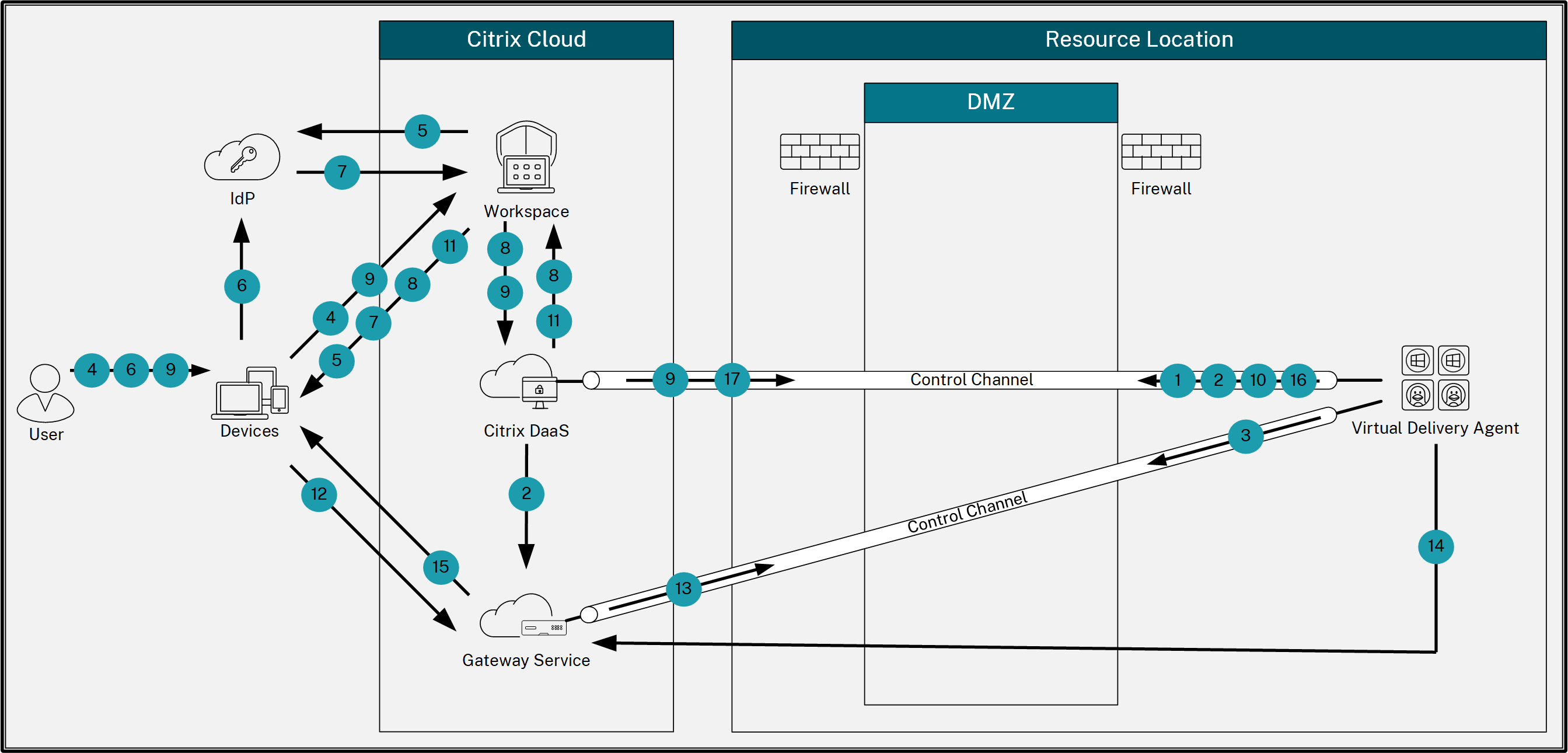

Rendezvous-Verkehrsfluss

Das folgende Diagramm zeigt die Abfolge der Schritte zum Rendezvous-Verkehrsfluss.

- Der VDA stellt eine WebSocket-Verbindung mit Citrix Cloud her und registriert sich.

- Der VDA registriert sich beim Citrix Gateway Service und erhält einen dedizierten Token.

- Der VDA stellt eine persistente Steuerungsverbindung mit Gateway Service her.

- Der Benutzer navigiert zu Citrix Workspace.

- Workspace wertet die Authentifizierungskonfiguration aus und leitet Benutzer zur Authentifizierung an den entsprechenden IdP weiter.

- Der Benutzer gibt die Anmeldeinformationen ein.

- Nach erfolgreicher Überprüfung der Benutzeranmeldeinformationen wird der Benutzer zu Workspace umgeleitet.

- Workspace zählt Ressourcen für den Benutzer und zeigt sie an.

- Der Benutzer wählt einen Desktop oder eine Anwendung in Workspace aus. Workspace sendet die Anfrage an Citrix DaaS, das die Verbindung vermittelt und den VDA anweist, sich auf die Sitzung vorzubereiten.

- Der VDA reagiert mit der Rendezvous-Funktion und seiner Identität.

- Citrix DaaS generiert ein Startticket und sendet es über Workspace an das Benutzergerät.

- Der Endpunkt des Benutzers stellt eine Verbindung zu Gateway Service her und stellt das Startticket zur Authentifizierung und Identifizierung der Ressource bereit, mit der eine Verbindung hergestellt werden soll.

- Gateway Service sendet die Verbindungsinformationen an den VDA.

- Der VDA stellt für die Sitzung eine direkte Verbindung mit Gateway Service her.

- Gateway Service stellt die Verbindung zwischen dem Endpunkt und dem VDA her.

- Der VDA überprüft die Lizenzierung für die Sitzung.

- Citrix DaaS sendet die entsprechenden Richtlinien an den VDA.