-

Bereitstellung planen und aufbauen

-

-

WebSocket-Kommunikation zwischen VDA und Delivery Controller

-

Verbindungen erstellen und verwalten

-

Identitätspools verschiedener Verbindungstypen von Maschinenidentitäten

-

Identitätspool der lokalen, in Active Directory eingebundenen Maschinenidentität

-

Identitätspool der mit Azure Active Directory verbundenen Maschinenidentität

-

Identitätspool der hybriden, in Azure Active Directory eingebundenen Computeridentität

-

Identitätspool mit Microsoft Intune-fähiger Maschinenidentität

-

-

Eigenständiger Citrix Secure Ticketing Authority (STA)-Dienst

-

Workloads zwischen Ressourcenstandorten mit dem Image Portability Service migrieren

-

-

HDX Direct

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HDX Direct

Beim Zugriff auf von Citrix bereitgestellte Ressourcen ermöglicht HDX Direct sowohl internen als auch externen Clientgeräten, eine sichere direkte Verbindung mit dem Sitzungshost herzustellen, sofern eine direkte Kommunikation möglich ist.

Systemanforderungen

Für die Verwendung von HDX Direct gelten die folgenden Systemvoraussetzungen:

-

Steuerungsebene

- Citrix DaaS

- Citrix Virtual Apps and Desktops 2503 oder später

-

Virtual Delivery Agent (VDA)

- Windows: Version 2503 oder später

-

Workspace-App

- Windows: Version 2503 oder später

- Linux: Version 2411 oder höher

- Mac: Version 2411 oder höher

-

Zugriffsebene

- Citrix Workspace

- Citrix Storefront 2503 oder höher

- Citrix Gateway Service

- Citrix NetScaler Gateway

Netzwerkanforderungen

Für die Verwendung von HDX Direct gelten die folgenden Netzwerkvoraussetzungen.

Sitzungshosts

Wenn Ihre Sitzungshosts über eine Firewall wie die Windows Defender-Firewall verfügen, müssen Sie den folgenden eingehenden Verkehr für interne Verbindungen zulassen. | Beschreibung | Quelle | Protokoll | Port | | — | — | — | — | | Direkte interne Verbindung | Client | TCP | 443 | | Direkte interne Verbindung | Client | UDP | 443 |

Hinweis

Das VDA-Installationsprogramm fügt der Windows Defender-Firewall die entsprechenden Regeln für eingehenden Datenverkehr hinzu. Wenn Sie eine andere Firewall verwenden, müssen Sie die obigen Regeln hinzufügen.

Clientnetzwerk

In der folgenden Tabelle wird das Clientnetzwerk für interne und externe Benutzer beschrieben.

Interne Benutzer

| Beschreibung | Protokoll | Quelle | Quellport | Ziel | Zielport | — | — | — | — | — | — | Direkte interne Verbindung | TCP | Clientnetzwerk | 1024—65535 | VDA-Netzwerk | 443 | Direkte interne Verbindung | UDP | Clientnetzwerk | 1024—65535 | VDA-Netzwerk | 443 |

Externe Benutzer

| Beschreibung | Protokoll | Quelle | Quellport | Ziel | Zielport | — | — | — | — | — | — | STUN (nur für externe Benutzer) | UDP | Clientnetzwerk | 1024—65535 | Internet (siehe Hinweis unten) | 3478, 19302 | Externe Benutzerverbindung | UDP | Clientnetzwerk | 1024–65535 | Öffentliche IP-Adresse des Datencenters | 1024–65535 |

Datencenternetzwerk

In der folgenden Tabelle wird das Datencenternetzwerk für interne und externe Benutzer beschrieben.

Interne Benutzer

| Beschreibung | Protokoll | Quelle | Quellport | Ziel | Zielport | — | — | — | — | — | — | Direkte interne Verbindung | TCP | Clientnetzwerk | 1024—65535 | VDA-Netzwerk | 443 | Direkte interne Verbindung | UDP | Clientnetzwerk | 1024—65535 | VDA-Netzwerk | 443 |

Externe Benutzer

| Beschreibung | Protokoll | Quelle | Quellport | Ziel | Zielport | — | — | — | — | — | — | STUN (nur für externe Benutzer) | UDP | VDA-Netzwerk | 1024—65535 | Internet (siehe Hinweis unten) | 3478, 19302 | Externe Benutzerverbindung | UDP | DMZ/Internes Netzwerk | 1024—65535 | VDA-Netzwerk | 55000—55250 | Externe Benutzerverbindung | UDP | VDA-Netzwerk | 55000—55250 | Öffentliche IP des Clients | 1024—65535 |

HINWEIS:

Sowohl der VDA als auch die Workspace-App versuchen, STUN-Anforderungen in derselben Reihenfolge an die folgenden Server zu senden:

- stun.cloud.com:3478

- stun.cloudflare.com:3478

- stun.l.google.com:19302

Wenn Sie den Standardportbereich für externe Benutzerverbindungen mithilfe der Richtlinieneinstellung HDX Direct-Portbereich ändern, müssen die entsprechenden Firewallregeln Ihrem benutzerdefinierten Portbereich entsprechen.

Konfiguration

HDX Direct ist standardmäßig deaktiviert. Sie können das Feature mithilfe der HDX Direct-Einstellung der Citrix Richtlinie konfigurieren.

- HDX Direct: Zum Aktivieren oder Deaktivieren eines Features.

- HDX Direct-Modus: Legt fest, ob HDX Direct nur für interne Clients oder sowohl für interne als auch für externe Clients verfügbar ist.

- HDX Direct-Portbereich: Definiert den Portbereich, den der VDA für Verbindungen von externen Clients verwendet.

Bei Bedarf kann die Liste der von HDX Direct verwendeten STUN-Server durch Bearbeiten des folgenden Registrierungswerts geändert werden:

- Schlüssel: HKLM\SOFTWARE\Citrix\HDX-Direct

- Werttyp: REG_MULTI_SZ

- Wertname: STUNServers

- Daten: stun.cloud.com:3478 stun.cloudflare.com:3478 stun.l.google.com:19302

HINWEIS:

HDX Direct für externe Benutzer ist nur mit EDT (UDP) als Transportprotokoll verfügbar. Daher muss Adaptiver Transport aktiviert sein.

Überlegungen

Bei der Verwendung von HDX Direct ist Folgendes zu berücksichtigen:

- HDX Direct für externe Benutzer ist nur mit EDT (UDP) als Transportprotokoll verfügbar. Daher muss Adaptiver Transport aktiviert sein.

- Wenn Sie HDX Insight verwenden, beachten Sie, dass die Verwendung von HDX Direct die HDX Insight-Datenerfassung verhindert, weil die Sitzung nicht mehr über NetScaler Gateway als Proxy geleitet würde.

Funktionsweise

HDX Direct ermöglicht es Clients, eine direkte Verbindung zum Sitzungshost herzustellen, wenn eine direkte Kommunikation verfügbar ist. Wenn direkte Verbindungen mit HDX Direct hergestellt werden, werden selbstsignierte Zertifikate verwendet, um die direkte Verbindung mit Verschlüsselung auf Netzwerkebene (TLS/DTLS) zu sichern.

Interne Benutzer

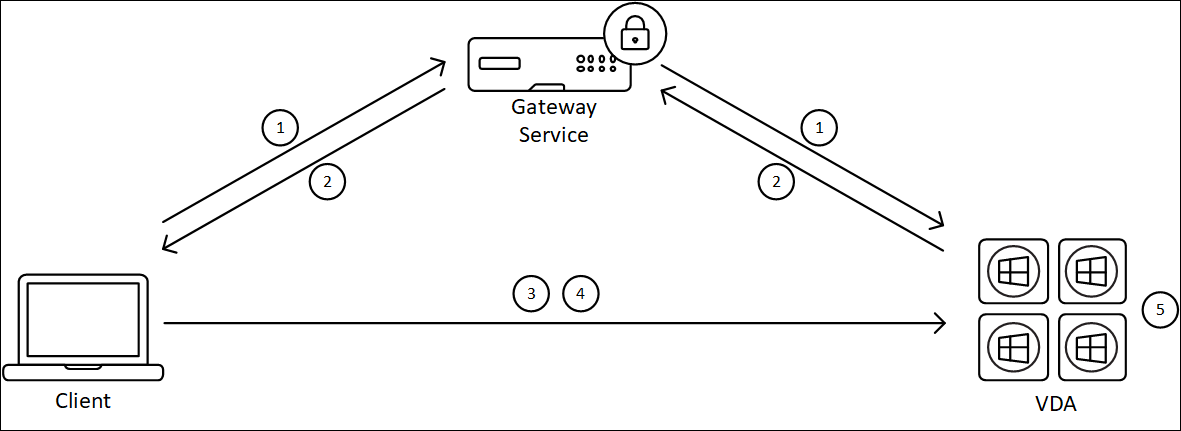

Das folgende Diagramm zeigt den Überblick über den HDX Direct-Verbindungsprozess interner Benutzer.

- Der Client richtet eine HDX-Sitzung über den Gateway Service ein.

- Nach einer erfolgreichen Verbindung sendet der VDA den FQDN der VDA-Maschine, eine Liste ihrer IP-Adressen und das Zertifikat der VDA-Maschine über die HDX-Verbindung an den Client.

- Der Client überprüft die IP-Adressen, um festzustellen, ob er den VDA direkt erreichen kann.

- Wenn der Client den VDA mit einer der gemeinsam genutzten IP-Adressen direkt erreichen kann, stellt der Client eine direkte Verbindung mit dem VDA her, die mit (D) TLS über ein Zertifikat gesichert ist, das dem in Schritt (2) ausgetauschten Zertifikat entspricht.

- Sobald die direkte Verbindung hergestellt ist, wird die Sitzung an sie übertragen und die Verbindung zu Gateway Service wird beendet.

Hinweis

Nach dem Herstellen der Verbindung in Schritt 2 oben ist die Sitzung aktiv. Die nachfolgenden Schritte verzögern oder beeinträchtigen nicht die Fähigkeit des Benutzers, die virtuelle Anwendung oder den Desktop zu verwenden. Wenn einer der nachfolgenden Schritte fehlschlägt, wird die Verbindung über das Gateway aufrechterhalten, ohne die Benutzersitzung zu unterbrechen.

Traditionelle Direktverbindungen

Bei Verwendung von Storefront, Workspace mit direkter Workloadverbindung oder Workspace, der für ausschließlich interne Konnektivität konfiguriert ist, werden direkte Verbindungen zwischen dem Client und dem Sitzungshost hergestellt, ohne dass zuerst eine Weiterleitung über ein Gateway erforderlich ist.

In diesen Fällen wird HDX Direct nicht ausgelöst, da die Verbindungen von Natur aus direkt sind. Wenn HDX Direct jedoch aktiviert ist, nutzen diese Verbindungen die HDX Direct-Zertifikate, um die Sitzungen zu sichern.

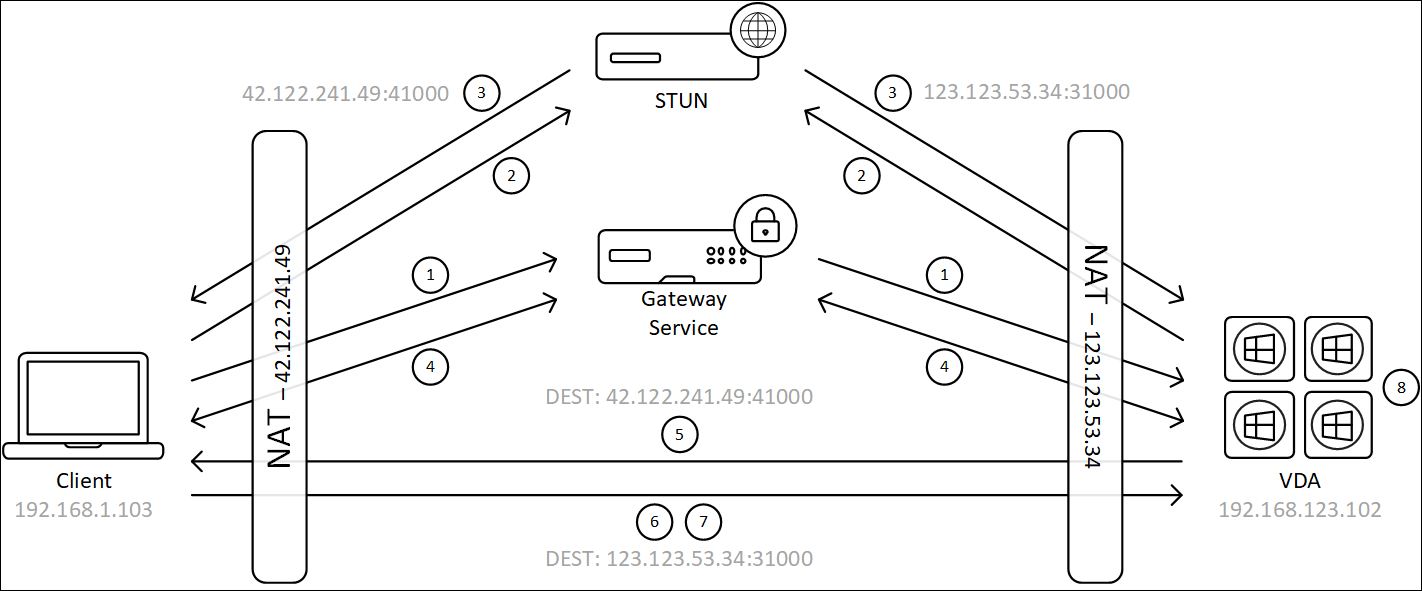

Externe Benutzer

Das folgende Diagramm zeigt den Überblick über den HDX Direct-Verbindungsprozess für externe Benutzer:

- Der Client richtet eine HDX-Sitzung über den Gateway Service ein.

- Nach einer erfolgreichen Verbindung senden sowohl der Client als auch der VDA eine STUN-Anforderung, um ihre öffentlichen IP-Adressen und Ports zu ermitteln.

- Der STUN-Server antwortet dem Client und dem VDA mit ihren entsprechenden öffentlichen IP-Adressen und Ports.

- Über die HDX-Verbindung tauschen der Client und der VDA ihre öffentlichen IP-Adressen und UDP-Ports aus und der VDA sendet sein Zertifikat an den Client.

- Der VDA sendet UDP-Pakete an die öffentliche IP-Adresse und den UDP-Port des Clients. Der Client sendet UDP-Pakete an die öffentliche IP-Adresse und den UDP-Port des VDA.

- Nach Erhalt einer Nachricht vom VDA antwortet der Client mit einer sicheren Verbindungsanforderung.

- Während des DTLS-Handshakes überprüft der Client, ob das Zertifikat mit dem in Schritt (4) ausgetauschten Zertifikat übereinstimmt. Nach der Validierung sendet der Client sein Autorisierungstoken. Eine sichere Direktverbindung ist jetzt hergestellt.

- Sobald die direkte Verbindung hergestellt ist, wird die Sitzung an sie übertragen und die Verbindung zu Gateway Service wird beendet.

Hinweis

Nach dem Herstellen der Verbindung in Schritt 2 oben ist die Sitzung aktiv. Die nachfolgenden Schritte verzögern oder beeinträchtigen nicht die Fähigkeit des Benutzers, die virtuelle Anwendung oder den Desktop zu verwenden. Wenn einer der nachfolgenden Schritte fehlschlägt, wird die Verbindung über das Gateway aufrechterhalten, ohne die Benutzersitzung zu unterbrechen.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.