场景 1

此场景介绍了如何为通过 Access Gateway 进入的外部用户启用 App Protection。

- 根据您的网络位置配置自适应访问。

-

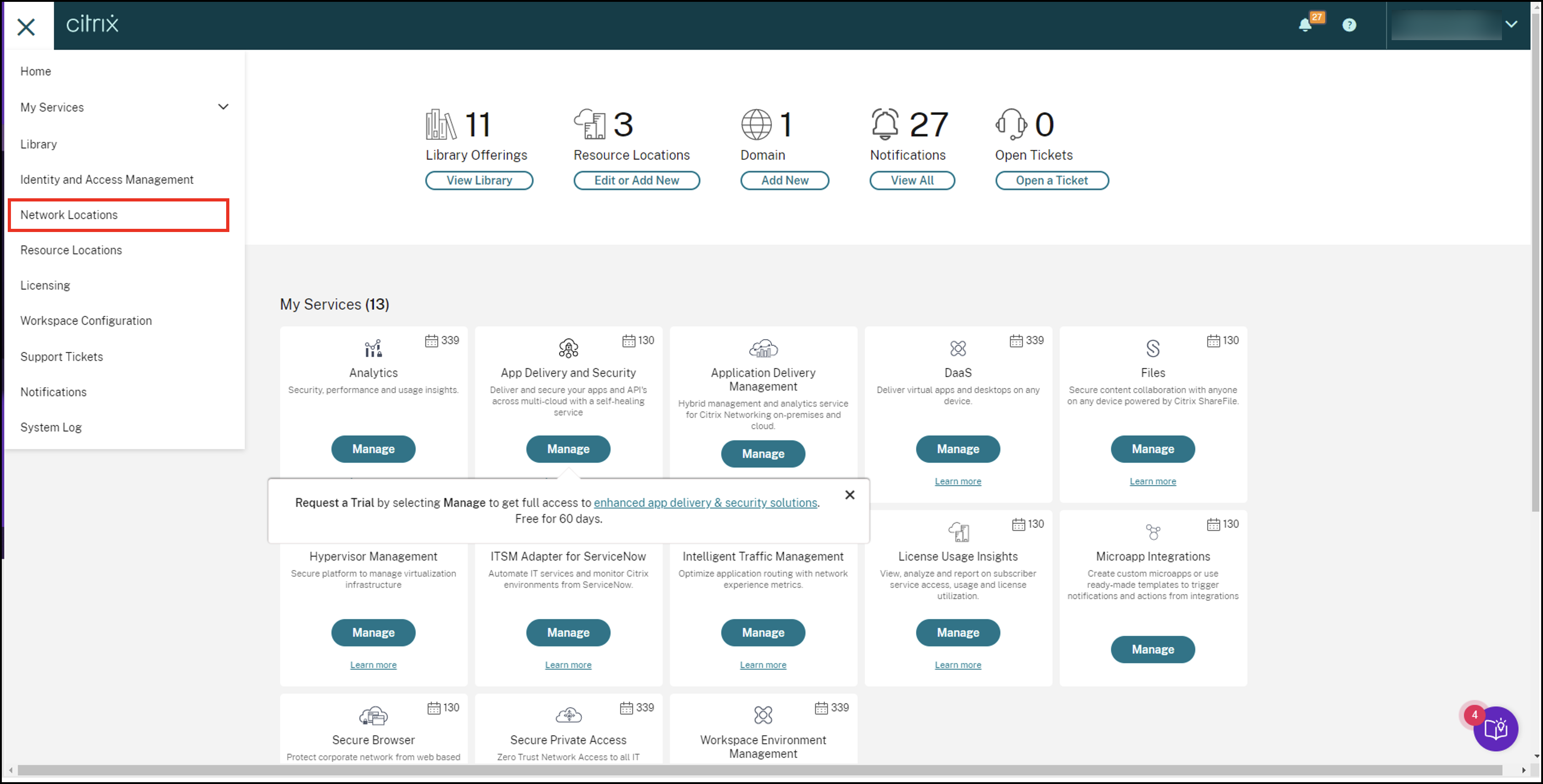

登录 Citrix Cloud 并导航到 Network Locations(网络位置)。

-

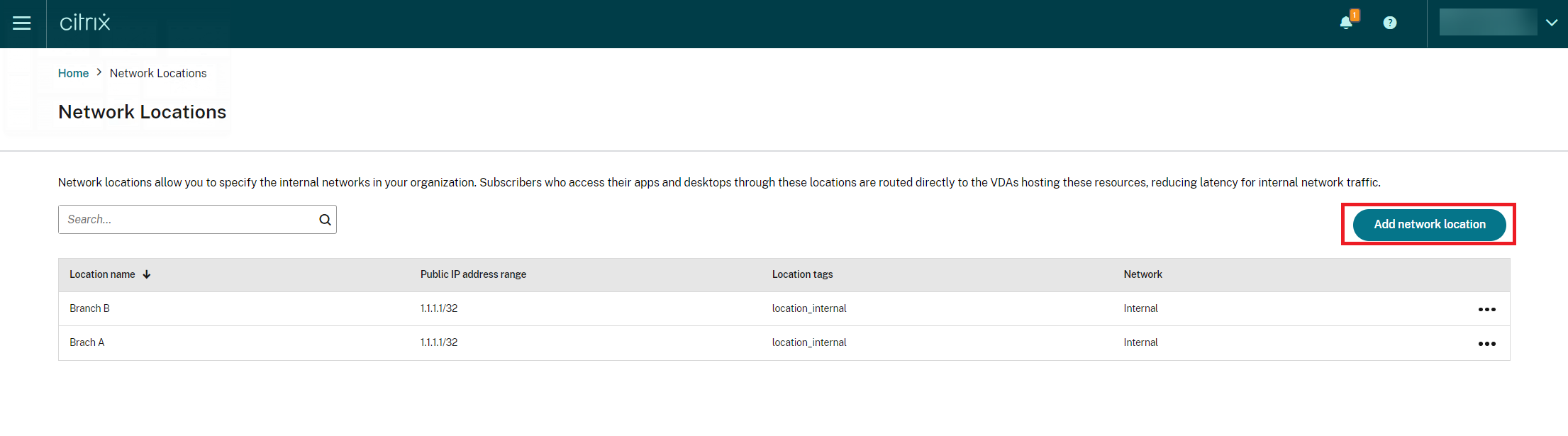

单击 Add Network location(添加网络位置)。

此时将显示 Add a Network Location(添加网络位置)屏幕。

-

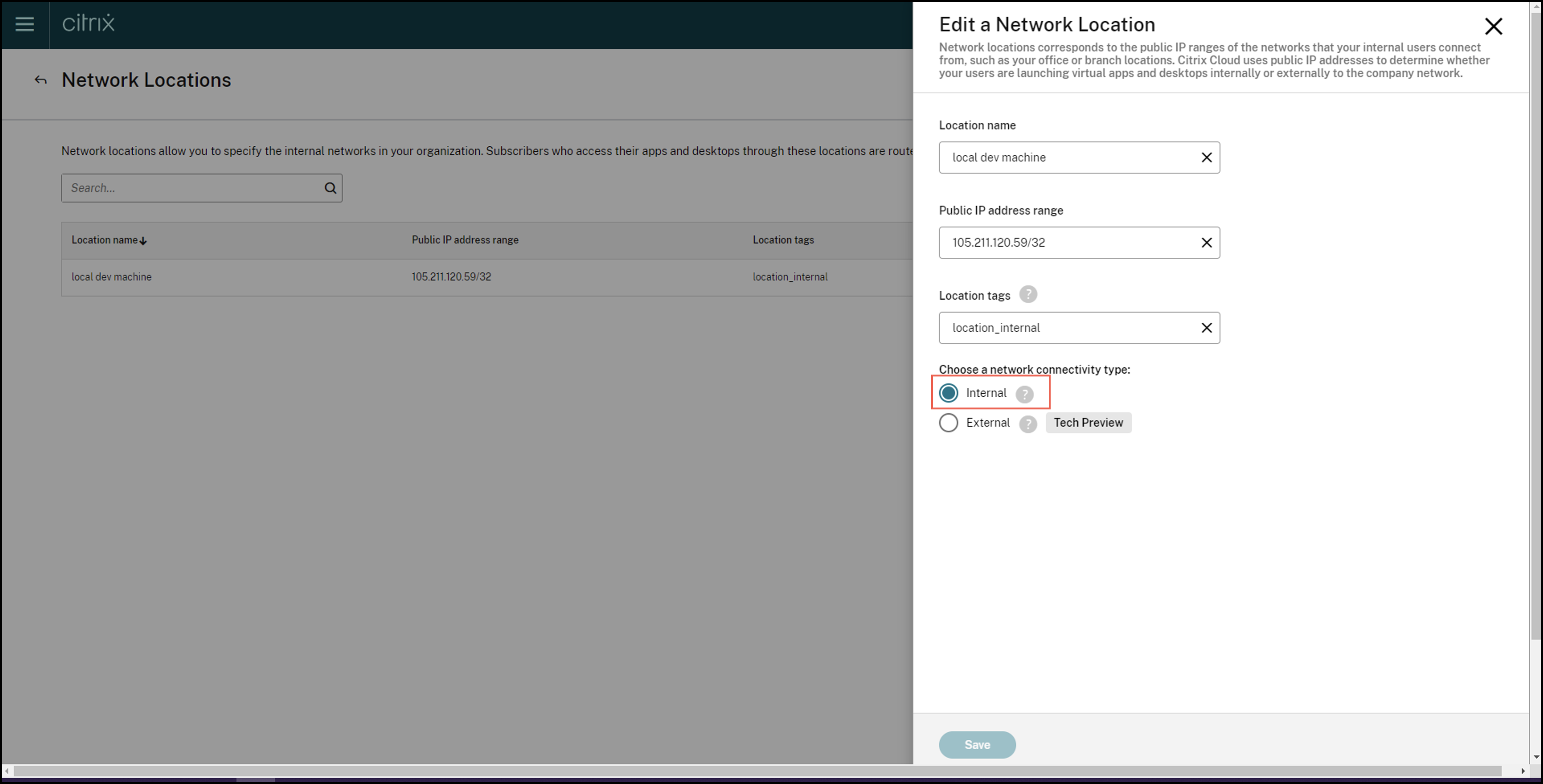

在 Location name (位置名称)字段中,输入相关的位置名称。

-

在 Public IP address range(公用 IP 地址范围)字段中,输入您要视为内部网络的网络 IP 地址或子网。

-

在 Location tags(位置标记)字段中,输入 location_internal。有关位置标记的详细信息,请参阅位置标记。

-

在 Choose a network connectivity type(选择网络连接类型)下,选择 Internal(内部)。

如果您登录到云应用商店时使用的设备的 IP 地址在 Choose a network connectivity type(选择网络连接类型)设置下被配置为 Internal(内部),则该连接被视为一个内部连接。

-

-

配置 Broker 访问策略规则

默认情况下,为每个交付组创建两个 Broker 访问策略。一个策略适用于通过 Access Gateway 建立的连接,另一个策略适用于直接连接。您只能为通过 Access Gateway 建立的连接(即外部连接)启用 App Protection。请使用以下步骤配置 Broker 访问策略规则:

-

按照 Citrix 博客 Getting started with PowerShell automation for Citrix Cloud(Citrix Cloud 的 PowerShell 自动化入门)中的说明,安装 Citrix PowerShell SDK 并连接到 Citrix Cloud API。

-

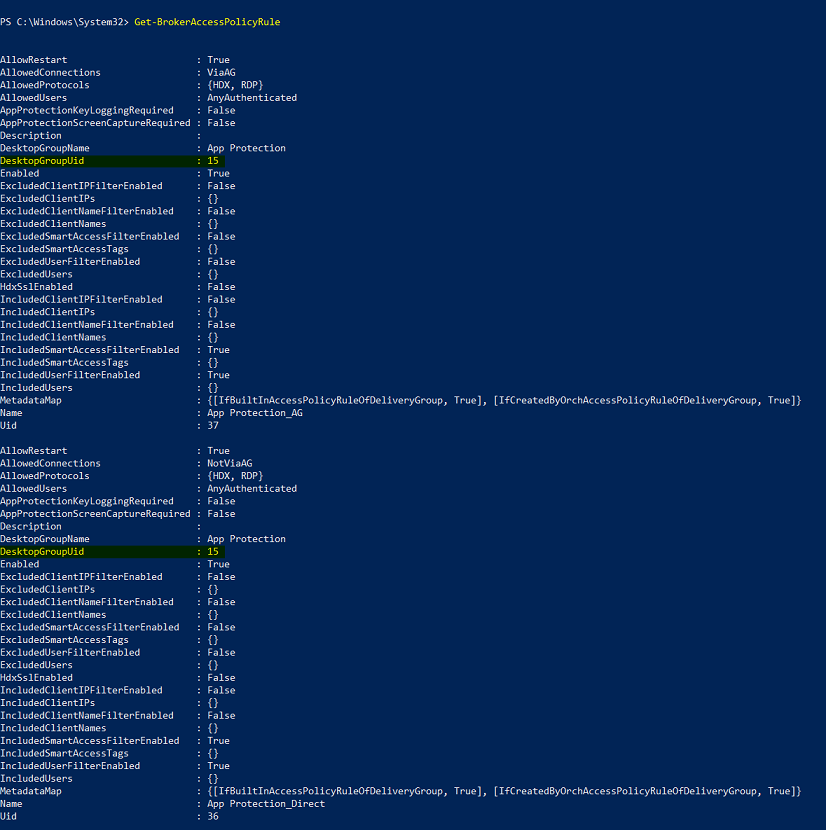

运行命令

Get-BrokerAccessPolicyRule。显示存在的所有交付组的所有 Broker 访问策略的列表。

-

找到要更改的交付组的 DesktopGroupUid。

-

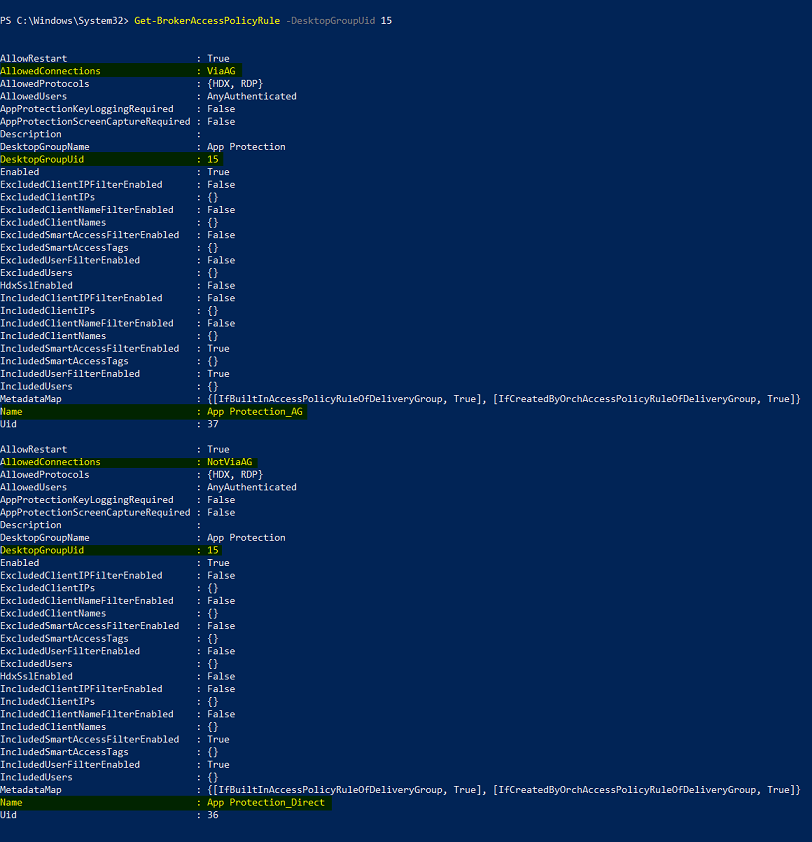

使用 DesktopGroupUid 运行以下命令以获取适用于交付组的策略。至少存在两个策略,其中一个策略中的 AllowedConnections 设置了 ViaAG,另一个设置了 NotViaAG。

Get-BrokerAccessPolicyRule -DesktopGroupUid 15

在屏幕截图中,您可以看到两个策略:

-

App Protection_AG - 设置了 ViaAG 的 AllowedConnections,这是适用于通过 Access Gateway 建立的连接的策略

-

App Protection_Direct – 设置了 NotViaAG 的 AllowedConnections,这是适用于非通过 Access Gateway 建立的连接的策略

-

-

-

请使用以下命令仅为外部连接启用 App Protection 策略,为内部连接禁用 App Protection 策略:

-

Set-BrokerAccessPolicyRule "App Protection_AG" -IncludedSmartAccessFilterEnabled $true -IncludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false -

New-BrokerAccessPolicyRule "App Protection_AG_Exclude" -ExcludedsmartAccessFilterEnabled $true -ExcludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true -DesktopGroupUid 15 -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -

Remove-BrokerAccessPolicyRule "App Protection_Direct”

-

-

验证:

注销 Citrix Workspace 应用程序并重新登录。从外部连接启动受保护的资源。您会看到 App Protection 策略已应用。请从内部连接启动相同的资源,即在第一步中配置的 IP 地址范围内的设备。您会看到 App Protection 策略已禁用。