场景 2

此场景介绍了如何为从基于浏览器的访问启动的连接禁用 App Protection,以及如何为从 Citrix Workspace 应用程序启动的连接启用 App Protection。

以下步骤用于在从浏览器启动连接时为名为 Win10Desktop 的交付组禁用 App Protection,并为来自 Citrix Workspace 应用程序的连接启用 App Protection:

-

创建智能访问策略:

-

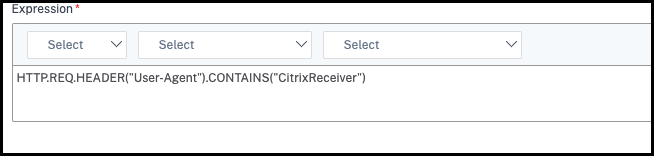

创建一个智能访问策略来过滤从 Citrix Workspace 应用程序启动的连接,如前面的场景为某些设备类型禁用 App Protection 中所定义。创建以下表达式,用以检查用户代理字符串中是否有 CitrixReceiver:

HTTP.REQ.HEADER("User-Agent").CONTAINS("CitrixReceiver") <!--NeedCopy-->在此场景中,智能访问策略为

cwa。

-

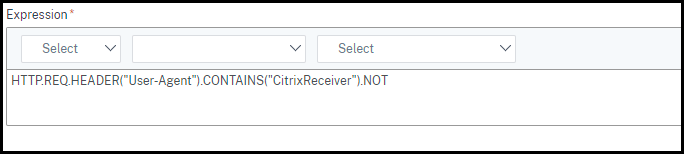

创建另一个智能访问策略

HTTP.REQ.HEADER("User-Agent").CONTAINS("CitrixReceiver").NOT来筛选不是从 Citrix Workspace 应用程序启动的连接。在此案例中,此智能访问策略是 browser。

-

-

创建 Broker 访问策略规则:

-

运行

GetBrokerAccessPolicyRule以查看Win10Desktop的两个 Broker 访问策略。对于交付组Win10Desktop,Broker 访问策略为Win10Desktop_AG和Win10Desktop_Direct。记下Win10Desktop的桌面组 UID。 -

使用以下命令,为

Win10Desktop创建 Broker 访问策略以筛选从 Citrix Workspace 启动的连接。New-BrokerAccessPolicyRule -Name Win10Desktop_AG_CWA -DesktopGroupUid <Uid_of_desktopGroup> -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated -AllowRestart $true -Enabled $true -IncludedSmartAccessFilterEnabled $true <!--NeedCopy-->Uid_of_desktopGroup 是通过在步骤 1 中运行 GetBrokerAccessPolicy 规则所获得的交付组的 DesktopGroupUID。

-

通过引用智能访问标记

cwa,使用以下命令仅为通过 CWA 建立的连接启用 App Protection 策略。Set-BrokerAccessPolicyRule Win10Desktop_AG_CWA -IncludedSmartAccessTags Primary_HDX_Proxy:cwa -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true <!--NeedCopy-->Primary_HDX_Proxy 是在前面步骤 1“创建智能访问策略”中记下的 VPN 虚拟服务器名称。

-

使用以下命令为通过浏览器建立的其他连接禁用 App Protection 策略:

Set-BrokerAccessPolicyRule Win10Desktop_AG -IncludedSmartAccessTags Primary_HDX_Proxy:browser -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false <!--NeedCopy-->

-

-

Verification(验证)

如果已打开 Citrix Workspace 应用程序,则将其注销。重新登录 Citrix Workspace 应用程序,然后通过 Access Gateway 从外部连接启动所需的资源。您会看到已为该资源启用 App Protection 策略。通过外部连接从浏览器启动相同的资源,您会看到 App Protection 策略已被禁用。