Citrix Secure Hub

Citrix Secure Hub 是移动生产力应用程序的启动板。 用户在 Secure Hub 中注册其设备以获得访问应用商店的权限。 在应用商店中,用户可以添加 Citrix 开发的移动生产力应用程序以及第三方应用程序。

可以从 Citrix Endpoint Management 下载页面下载 Secure Hub 及其他组件。

有关 Secure Hub 以及移动生产力应用程序的其他系统要求,请参阅系统要求。

有关移动生产力应用程序的最新信息,请参阅最新声明。

以下各部分列出了当前版本及早期版本的 Secure Hub 中的新增功能。

注意:

对 Android 9.x 和 iOS 11.x 版本的 Secure Hub 的支持已于 2025 年 4 月结束。

当前版本中的新增功能

Secure Hub for Android 25.4.0

支持 Android 16

自适用于 Android 的 Secure Hub 25.4.0 版本起,该应用程序与 Android 16 兼容。 可以将设备升级到 Android 16 并继续使用最新版本的 Secure Hub。

支持 TLS 1.3 协议

自 Secure Hub for Android 25.4.0 版本起,该应用程序支持在 Android 设备上使用 TLS 1.3 协议。 TLS 1.3 是 TLS 协议的最新版本,与 TLS 1.2 相比,它的性能更快、安全性更高、抵御网络攻击的能力更强。 TLS 1.3 还缩短了网络延迟,实现了更快的 HTTPS 连接速度和更出色的用户体验。

要了解有关 TLS 1.3 的详细信息,请参阅 The Transport Layer Security (TLS) Protocol Version 1.3(传输层安全性 (TLS) 协议版本 1.3)。

有关缺陷修复的详细信息,请参阅已知问题和已修复的问题。

早期版本中的新增功能

Secure Hub for Android 25.1.0

此版本解决了有助于改进整体性能和稳定性的几个问题。

有关缺陷修复的详细信息,请参阅已知问题和已修复的问题。

Secure Hub for iOS 25.1.0

此版本解决了有助于改进整体性能和稳定性的几个问题。

有关缺陷修复的详细信息,请参阅已知问题和已修复的问题。

Secure Hub for iOS 24.11.0

此版本解决了有助于改进整体性能和稳定性的几个问题。

有关缺陷修复的详细信息,请参阅已知问题和已修复的问题。

Secure Hub for Android 24.10.0

支持 Android 15

将 Secure Hub 版本升级到 24.10.0 可确保对更新到 Android 15 的设备提供不间断的支持。

有关缺陷修复的详细信息,请参阅已知问题和已修复的问题。

Secure Hub for iOS 24.9.0

显示设备注册计划的条款和条件

自适用于 iOS 的 Secure Hub 24.9.0 起,管理员可以通过 Citrix Endpoint Management (CEM) 配置“条款和条件”设备策略。 配置完成后,在注册通过 Apple 设备注册计划 (DEP) 注册的设备过程中,将显示条款和条件页面。 这样可以确保用户在完成注册之前查看并确认条款和条件,从而增强设备载入期间的合规性和安全措施。

Secure Hub for Android 24.8.0

Android 设备上的合规性检查(技术预览版)

注意:

此功能适用于在设备所有者模式下注册的 Android 设备。

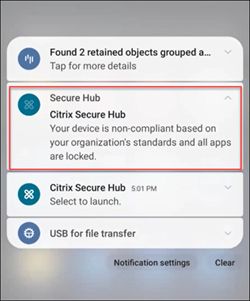

自本版本起,Secure Hub 会验证 Android 设备是否遵从管理员通过 Citrix Endpoint Management 配置的策略。 这些合规性检查包括确保设备密码强度、验证必需应用程序的安装以及确认删除禁止使用的应用程序。

如果发现设备不遵从管理员设置的策略,Secure Hub 会锁定所有应用程序,并提示用户解决合规性问题以将其解锁。 当设备不兼容时,用户设备上会显示以下通知。

有关详细信息,请参阅 Android 设备上的合规性检查。

Secure Hub for Android 24.6.0

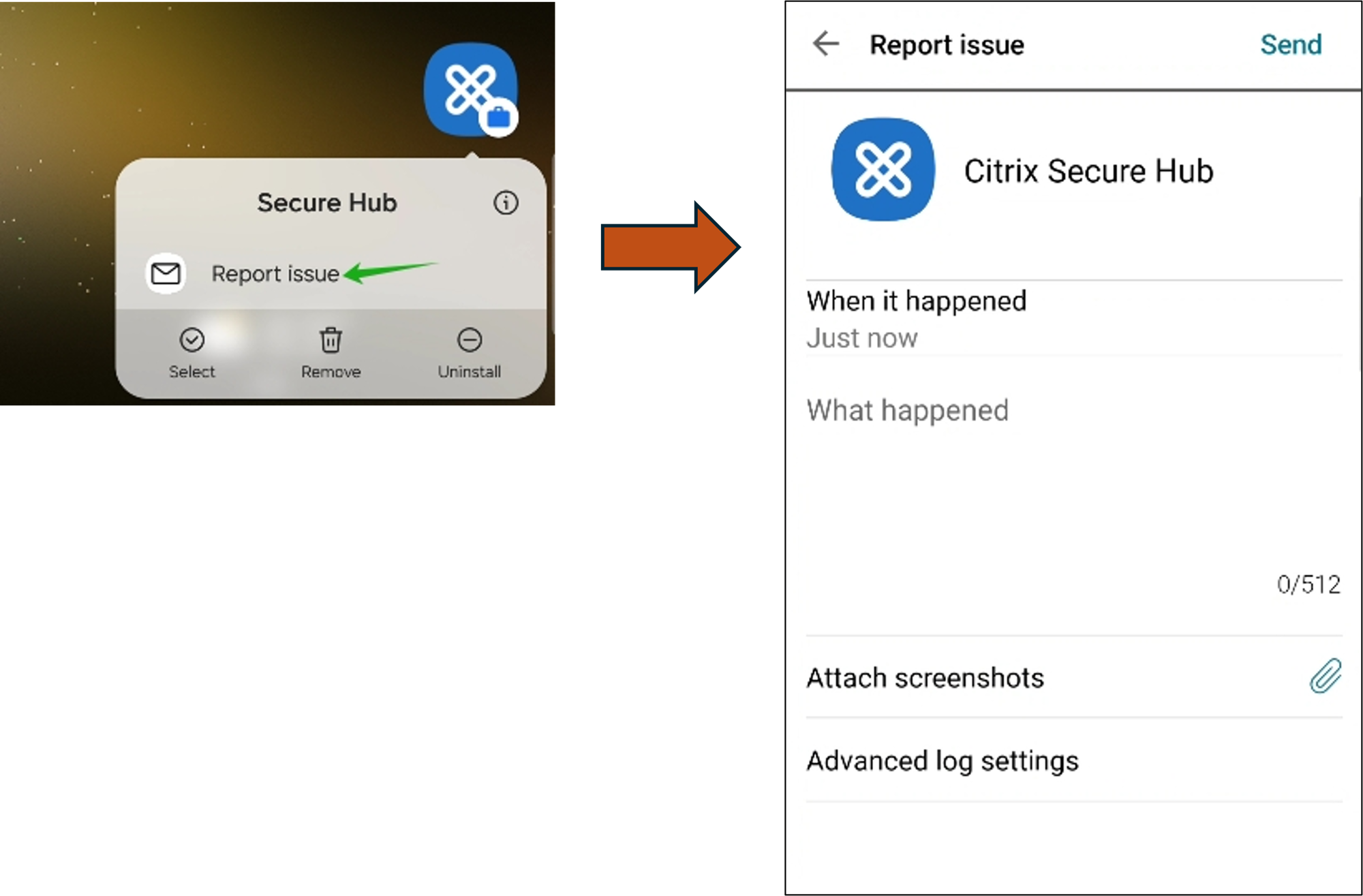

改进了日志收集和报告功能

Secure Hub 引入了无需打开 Secure Hub 即可无缝报告问题和发送日志的增强功能。 在本版本中,用户可以通过长按 Secure Hub 应用程序图标来访问报告问题选项。 单击报告问题选项后,Secure Hub 会直接打开报告问题页面。

Secure Hub for iOS 24.5.0

支持 iOS 17 恢复服务 (Return to Service)

Secure Hub 支持 iOS 17 中的“恢复服务”功能,该功能可提供更高效、更安全的移动设备管理 (MDM) 体验。 以前,需要手动配置才能在擦除设备后为新用户进行设置。 现在,无论是重新利用公司设备还是将个人设备 (BYOD) 与正确的安全策略集成,“恢复服务”功能都会自动执行此过程。

借助“恢复服务”功能,MDM 服务器可以向用户设备发送包含 Wi-Fi 详细信息和默认 MDM 注册配置文件的擦除命令。 然后,设备会自动擦除所有用户数据,连接到指定的 Wi-Fi 网络,并使用提供的注册配置文件将自身重新注册到 MDM 服务器中。

Secure Hub for Android 24.3.0

支持 Samsung Knox Enhanced Attestation v3

Secure Hub 现在支持 Samsung Enhanced Attestation v3,利用 Knox 认证来加强通过 Citrix Endpoint Management 管理的 Samsung 设备的安全措施。 这种高级认证协议可验证设备的完整性和安全状态,确保其未获得 root 权限但运行授权固件。 该功能为抵御安全威胁提供了重要的保护层,并确保遵守企业安全策略。

Secure Hub for Android 23.12.0

使用 Samsung Knox 增强安全性

在 Citrix Endpoint Management 中增加的“Knox Platform for Enterprise 密钥”设备策略显著增强了 Samsung 设备上的 Secure Hub 的安全功能。 此策略允许您提供所需的 Samsung Knox Platform for Enterprise (KPE) 许可证信息,并使用 KPE 许可证增强您的 Samsung 设备的安全性。 Samsung Knox 可确保企业数据受到保护,同时保持易于管理和流畅的用户体验。

有关详细信息,请参阅 Knox Platform for Enterprise Key device policy(“Knox Platform for Enterprise 密钥”设备策略)。

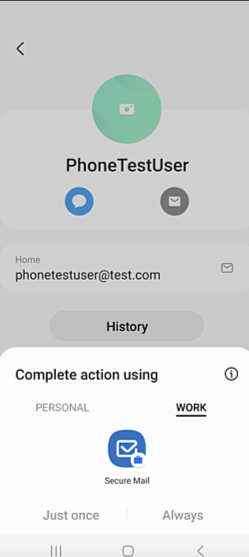

通过用户的个人资料访问 Secure Mail

用户现在可以在其个人资料中访问和使用其工作配置文件中的 Secure Mail。 当用户单击其个人资料通讯簿中的电子邮件地址时,他们可以选择在自己的工作配置文件中使用 Secure Mail。 此功能提供了便利,允许用户通过其个人资料发送电子邮件。 此功能适用于 BYOD 或 WPCOD 设备。

Secure Hub for iOS 24.1.0

此版本解决了有助于改进整体性能和稳定性的几个问题。

Secure Hub for Android 23.12.0

在登录页面上添加有关身份验证 PIN 码的提示

自 23.12.0 版本起,您可以在登录页面上添加有关身份验证 PIN 码的提示。 此功能是可选的,适用于注册进行双重身份验证的设备。 该提示可让您知道如何访问 PIN 码。

可以将提示配置为文本或链接。 提示文本提供了有关 PIN 码的简要信息,而链接则提供了有关如何访问 PIN 码的详细信息。 有关如何配置提示的详细信息,请参阅通过 Citrix Endpoint Management 控制台配置提示。

nFactor 身份验证支持单点登录功能

自 Secure Hub for Android 版本 23.12.0 起,适用于移动应用程序管理 (MAM) 注册或登录的 nFactor 支持单点登录 (SSO) 功能。 此功能允许之前输入的登录凭据通过 MAM 注册或登录过程传输,用户无需再次手动输入这些凭据。 有关 nFactor SSO 属性的详细信息,请参阅 Citrix Endpoint Management 文档中的客户端属性参考。

支持在直接引导模式下完全擦除

以前,您需要解锁设备才能在重新引导的设备上运行完整的擦除命令。 现在,即使设备处于锁定状态,您也可以在直接引导模式下运行完整擦除命令。 从安全的角度来看,此功能非常有用,尤其是在设备由未经授权的个人拥有时。 有关完整擦除命令的详细信息,请参阅 Citrix Endpoint Management 文档中的安全操作。

优化了 Secure Hub 的 App Store 的加载速度

现在,Secure Hub 中的 App Store 的加载速度比以前更快,使用户能够更快地进行访问。

Secure Hub for iOS 23.11.0

在登录页面上添加有关身份验证 PIN 码的提示

自 23.11.0 版本起,您可以在登录页面上添加有关身份验证 PIN 码的提示。 此功能是可选的,适用于注册进行双重身份验证的设备。 该提示可让您知道如何访问 PIN 码。

可以将提示配置为文本或链接。 提示文本提供了有关 PIN 码的简要信息,而链接则提供了有关如何访问 PIN 码的详细信息。 有关如何配置提示的详细信息,请参阅通过 Citrix Endpoint Management 控制台配置提示一文。

nFactor 身份验证支持单点登录功能

自 Secure Hub for iOS 版本 23.11.0 起,适用于移动应用程序管理 (MAM) 注册或登录的 nFactor 支持单点登录 (SSO) 功能。 此功能允许之前输入的登录凭据通过 MAM 注册或登录过程传输,用户无需再次手动输入这些凭据。

有关 nFactor SSO 属性的详细信息,请参阅 Citrix Endpoint Management 文档中的客户端属性参考。

Secure Hub 23.10.0

Secure Hub for Android

Secure Hub for Android 23.10.0 支持 Android 14。 将 Secure Hub 版本升级到 23.10.0 可确保对更新到 Android 14 的设备提供不间断的支持。

Secure Hub 23.9.0

Secure Hub for Android

此版本解决了改进整体性能和稳定性的区域。

Secure Hub 23.8.1

Secure Hub for iOS

此版本解决了有助于改进整体性能和稳定性的几个问题。

Secure Hub 23.8.0

Secure Hub for iOS

此版本解决了有助于改进整体性能和稳定性的几个问题。

Secure Hub 23.7.0

Secure Hub for Android

Play Integrity API

根据弃用时间表,Google 很快就会弃用 SafetyNet Attestation API,并迁移到建议的 Play Integrity API。

有关详细信息,请参阅 Citrix Endpoint Management 文档中的 Play Integrity API。

有关弃用的详细信息,请参阅 Citrix Endpoint Management 文档中的弃用和删除。

要了解 Android SafetyNet 功能,请参阅 SafetyNet

Secure Hub 23.4.0

Secure Hub for iOS

增强了用户体验

自 23.4.0 版起,Secure Hub for iOS 改进了以下用户体验:

-

应用商店体验:

◈ 以前,“我的应用程序”页面首先出现。 在 23.4.0 版本中,“应用商店”页面先出现。

◈ 以前,每次用户单击“应用商店”选项时,Secure Hub 应用商店都会执行重新加载操作。

With the 23.4.0 version, the user experience is improved. Now, the app reloads when the user launches the app for the first time, restarts the app, or swipes down the screen. - 用户界面:以前,“注销”选项位于屏幕的左下方。 在 23.4.0 版中,“注销”选项是主菜单的一部分,位于“关于”选项上方。

- 超链接:以前,应用程序的详细信息页面上的超链接显示为纯文本。 在 23.4.0 版中,超链接是可单击的,并且带有下划线格式来表示链接。

MDX 到 MAM SDK 转换体验

自 23.4.0 版起,iOS 双模式应用程序从旧版 MDX 到 MAM SDK 的转换体验得以增强。 此功能通过减少警报消息和切换到 Secure Hub 来改进用户在使用移动生产力应用程序时的体验。

使用 Citrix PIN 解锁应用程序

以前,最终用户输入设备通行码来解锁基于移动应用程序管理 (MAM) 的应用程序。

自 23.4.0 版本起,最终用户可以输入 Citrix PIN 作为通行码来解锁基于 MAM 的应用程序。 管理员可以使用 CEM 服务器上的客户端属性配置通行码的复杂性。

每当应用程序处于非活动状态的时间超过允许的时间时,最终用户都可以输入 Citrix PIN 来解锁应用程序,具体取决于管理员设置的配置。

对于 Secure Hub for Android,有一个单独的客户端属性可以配置如何在 MAM 应用程序中使用非活动计时器进行处理。 有关详细信息,请参阅适用于 Android 的独立不活动计时器。

Secure Hub 23.4.1

Secure Hub for Android

此版本解决了有助于改进整体性能和稳定性的几个问题。

Secure Hub 23.4.0

Secure Hub for Android

此版本解决了有助于改进整体性能和稳定性的几个问题。

Secure Hub 23.2.0

Secure Hub for Android

注意:

- 不会为欧盟 (EU)、欧洲经济区 (EEA)、瑞士和英国 (UK) 的用户收集分析数据。

MDX 完整通道模式 VPN

MDX Micro VPN(完整通道模式)已弃用。

有关详细信息,请参阅 Citrix Endpoint Management 文档中的弃用。

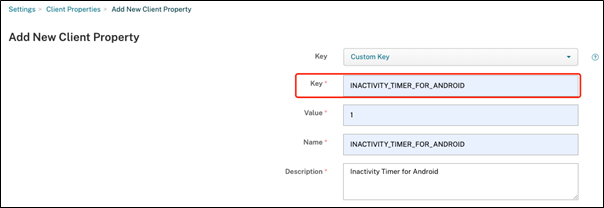

适用于 Android 的独立不活动计时器

以前,不活动计时器客户端属性在 Secure Hub for Android 和 Secure Hub for iOS 中很常见。

自 23.2.0 版起,IT 管理员可以使用新的客户端属性 Inactivity_Timer_For_Android 将不活动计时器与 iOS 分开。 IT 管理员可以将 Inactivity_Timer_For_Android 的值设置为 0,以单独禁用 Android 的不活动计时器。 这样,工作配置文件中的所有应用程序(包括 Secure Hub)仅质询工作 PIN 码。

有关如何添加和修改客户端属性的详细信息,请参阅 XenMobile 文档中的客户端属性。

Secure Hub 22.11.0

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 22.9.0

Secure Hub for Android

此版本包括:

- 设备密码的密码复杂度 (Android 12+)

- 支持 SDK 31

- 缺陷修复

设备密码的密码复杂度 (Android 12+)

密码复杂度的优先级高于自定义密码要求。 密码复杂度级别是预定义的其中一个级别。 因此,最终用户无法设置复杂度级别较低的密码。

Android 12+ 上的设备的密码复杂度如下所示:

- 应用密码复杂性: 要求密码的复杂度级别由平台定义,而非自定义密码要求。 仅适用于 Android 12+ 和使用 Secure Hub 22.9 或更高版本的设备。

-

复杂程度: 预定义的密码复杂程度。

- 无: 无需密码。

-

低: 密码可以是:

- 一种模式

- 至少包含四位数字的 PIN 码

-

中: 密码可以是:

- 不包含重复序列 (4444) 或有序序列 (1234) 且至少有四位数字的 PIN 码

- 按字母顺序,最少包含四个字符

- 至少包含四个字符的字母数字

-

高: 密码可以是:

- 不包含重复序列 (4444) 或有序序列 (1234) 且至少有八位数字的 PIN 码

- 按字母顺序,最少包含六个字符

- 至少包含六个字符的字母数字

备注:

- 对于 BYOD 设备,“最小长度”、“需含字符”、“生物特征识别”和“高级规则”等密码设置不适用于 Android 12+。 请改为使用密码复杂度。

- 如果启用了面向工作配置文件的密码复杂度,还必须启用设备端的密码复杂度。

有关详细信息,请参阅 Citrix Endpoint Management 文档中的 Android Enterprise 设置。

Secure Hub 22.7.0

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 22.6.0

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 22.5.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub 22.4.0

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 22.2.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 21.11.0

Secure Hub for Android

支持公司拥有的设备的工作配置文件

在 Android Enterprise 设备中,您现在可以在公司拥有的设备的工作配置文件模式下注册 Secure Hub。 此功能在运行 Android 11 或更高版本的设备上可用。 当设备从 Android 10 升级到 Android 11 或更高版本时,之前在企业拥有但由个人使用 (COPE) 模式下注册的设备会自动迁移到公司拥有的设备的工作配置文件模式。

Secure Hub 21.10.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub for Android

支持 Android 12。 自本版本起,Secure Hub 在运行 Android 12 的设备上受支持。

Secure Hub 21.8.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub 21.7.1

Secure Hub for Android

支持在已注册的设备上使用 Android 12。 如果考虑升级到 Android 12,请务必先将 Secure Hub 更新到版本 21.7.1。 Secure Hub 21.7.1 是升级到 Android 12 所需的最低版本。 此版本可确保已注册的用户从 Android 11 无缝升级到 Android 12。

注意:

如果在升级到 Android 12 之前 Secure Hub 未更新到版本 21.7.1,您的设备可能需要重新注册或恢复出厂设置才能恢复以前的功能。

Citrix 承诺为 Android 12 提供第 1 天支持,并且将进一步向后续版本的 Secure Hub 中添加更新,以完全支持 Android 12。

Secure Hub 21.7.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 21.6.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 21.5.1

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 21.5.0

Secure Hub for iOS

在本版本中,使用 MDX Toolkit 版本 19.8.0 或更早版本封装的应用程序将不再起作用。 确保使用最新的 MDX Toolkit 封装应用程序以恢复正确的功能。

Secure Hub 21.4.0

Secure Hub 的颜色改造。 Secure Hub 符合 Citrix 品牌颜色更新。

Secure Hub 21.3.2

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub 21.3.0

此版本包括缺陷修复。

Secure Hub 21.2.0

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 21.1.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 20.12.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub for Android

Secure Hub for Android 支持直接启动模式。 有关直接引导模式的详细信息,请参阅 Developer.android.com 上的 Android 文档。

Secure Hub 20.11.0

Secure Hub for Android

Secure Hub 支持 Google Play 对 Android 10 的当前目标 API 要求。

Secure Hub 20.10.5

此版本包括缺陷修复。

Secure Hub 20.9.0

Secure Hub for iOS

Secure Hub for iOS 支持 iOS 14。

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub 20.7.5

Secure Hub for Android

-

Secure Hub for Android 支持 Android 11。

-

Secure Hub 应用程序从 32 位转换为 64 位。 在 Secure Hub 20.7.5 中,对应用程序的 32 位体系结构的支持已结束,Secure Hub 已更新到 64 位。 Citrix 建议客户从 20.6.5 升级到版本 20.7.5。 如果用户跳过升级到 Secure Hub 版本 20.6.5 这一步骤,而是直接从 20.1.5 更新到 20.7.5,则必须重新进行身份验证。 重新进行身份验证涉及输入凭据和重置 Secure Hub PIN。 Secure Hub 版本 20.6.5 在 Google Play 应用商店中提供。

-

从 App Store 安装更新。 在 Secure Hub for Android 中,如果有可用于应用程序的更新,则会突出显示该应用程序,并且更新可用功能会显示在 App Store 屏幕上。

轻按可用更新后,您将导航到显示包含待安装的更新的应用程序列表的应用商店。 轻按应用程序的详细信息以安装更新。 更新应用程序后,详细信息中的向下箭头将更改为复选标记。

Secure Hub 20.6.5

Secure Hub for Android

应用程序从 32 位转换为 64 位。 Secure Hub 20.6.5 版本是支持 Android 移动应用程序的 32 位体系结构的最终版本。 在后续版本中,Secure Hub 支持 64 位体系结构。 Citrix 建议用户升级到 Secure Hub 版本 20.6.5,以便用户无需重新进行身份验证即可升级到更高版本。 如果用户跳过升级到 Secure Hub 版本 20.6.5,而是直接更新到 20.7.5,则需要重新进行身份验证。 重新进行身份验证涉及输入凭据和重置 Secure Hub PIN。

注意:

20.6.5 版本不阻止在设备管理员模式下注册运行 Android 10 的设备。

Secure Hub for iOS

启用在 iOS 设备上配置的代理。 如果您想允许用户使用其在设置 > Wi-Fi 中配置的代理服务器,Secure Hub for iOS 要求您启用新客户端属性 ALLOW_CLIENTSIDE_PROXY。 有关详细信息,请参阅客户端属性参考中的 ALLOW_CLIENTSIDE_PROXY。

Secure Hub 20.3.0

注意:

对 Android 6.x 和 iOS 11.x 版本的 Secure Hub、Secure Mail、Secure Web 和 Citrix Workspace 应用程序的支持将于 2020 年 6 月结束。

Secure Hub for iOS

- 网络扩展已禁用。 由于近期对《App Store 审核指南》进行了更改,自 20.3.0 版本起,Secure Hub 不支持运行 iOS 的设备上的网络扩展 (NE)。 NE 对 Citrix 开发的移动生产力应用程序不产生任何影响。 但是,删除 NE 会对部署的企业 MDX 封装的应用程序产生一定的影响。 在同步授权令牌、计时器和 PIN 重试次数等组件时,最终用户可能会遇到额外的向 Secure Hub 翻转的情况。

注意:

不会提示新用户安装 VPN。

- 支持增强的注册配置文件。 Secure Hub 支持注册配置文件支持中宣布的 Citrix Endpoint Management 的增强注册配置文件功能。

Secure Hub 20.2.0

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub 20.1.5

此版本包括:

- 用户隐私政策格式和显示的更新。 此功能更新改变了 Secure Hub 的注册流程。

- 缺陷修复。

Secure Hub 19.12.5

此版本包括缺陷修复。

Secure Hub 19.11.5

此版本包括缺陷修复。

Secure Hub 19.10.5

Secure Hub for Android

在 COPE 模式下注册 Secure Hub。 在 Android Enterprise 设备中,在 COPE 注册配置文件中配置 Citrix Endpoint Management 后,在企业拥有但由个人使用 (COPE) 模式下注册 Secure Hub。

Secure Hub 19.10.0

此版本包括缺陷修复。

Secure Hub 19.9.5

Secure Hub for iOS

此版本包括缺陷修复。

Secure Hub for Android

支持管理面向 Android Enterprise 工作配置文件和完全托管设备的键盘锁功能。 Android 键盘锁管理设备和工作挑战锁定界面。 使用 Citrix Endpoint Management 中的“键盘锁管理”设备策略可控制工作配置文件设备上的键盘锁管理以及完全托管和专用设备上的键盘锁管理。 通过键盘锁管理,您可以在用户解锁键盘锁屏幕之前指定用户可用的功能,例如信任代理和安全摄像头。 或者,可以选择禁用所有键盘锁功能。

有关功能设置以及如何配置设备策略的详细信息,请参阅键盘锁管理设备策略。

Secure Hub 19.9.0

Secure Hub for iOS

Secure Hub for iOS 支持 iOS 13。

Secure Hub for Android

此版本包括缺陷修复。

Secure Hub for Android 19.8.5

此版本包括缺陷修复。

Secure Hub 19.8.0

Secure Hub for iOS

本版本包括性能增强和缺陷修复。

Secure Hub for Android

支持 Android Q。 本版本包括对 Android Q 的支持。 升级到 Android Q 平台之前:有关弃用 Google 设备管理 API 如何影响运行 Android Q 的设备的信息,请参阅从设备管理迁移到 Android Enterprise。 另请参阅博客 Citrix Endpoint Management and Android Enterprise - a Season of Change(Citrix Endpoint Management 和 Android Enterprise - 变革的时节)。

Secure Hub 19.7.5

Secure Hub for iOS

本版本包括性能增强和缺陷修复。

Secure Hub for Android

支持 Samsung Knox SDK 3.x。 Secure Hub for Android 支持 Samsung Knox SDK 3.x。 有关迁移到 Samsung Knox 3.x 的详细信息,请参阅 Samsung Knox 开发人员文档。 此版本还包括对新 Samsung Knox 命名空间的支持。 有关对旧 Samsung Knox 命名空间所做的更改的详细信息,请参阅对旧 Samsung Knox 命名空间的更改。

注意:

Secure Hub for Android 在运行 Android 5 的设备上不支持 Samsung Knox 3.x。

Secure Hub 19.3.5 到 19.6.6

这些版本包括性能增强和缺陷修复。

Secure Hub 19.3.0

支持 Samsung Knox Platform for Enterprise。 Secure Hub for Android 支持在 Android Enterprise 设备上使用 Knox Platform for Enterprise (KPE)。

Secure Hub 19.2.0

本版本包括性能增强和缺陷修复。

Secure Hub 19.1.5

适用于 Android Enterprise 的 Secure Hub 现在支持以下策略:

- WiFi 设备策略。 Wi-Fi 设备策略现在支持 Android Enterprise。 有关此策略的详细信息,请参阅 Wi-Fi 设备策略。

- 自定义 XML 设备策略。 自定义 XML 设备策略现在支持 Android Enterprise。 有关此策略的详细信息,请参阅自定义 XML 设备策略。

- 文件设备策略。 可以在 Citrix Endpoint Management 中添加脚本文件,以便在 Android Enterprise 设备上执行功能。 有关此策略的详细信息,请参阅文件设备策略。

Secure Hub 19.1.0

Secure Hub 改进了字体、颜色和其他用户界面改进功能。 此修改丰富了您的用户体验,同时与纵贯我们全套移动生产力应用程序的 Citrix 品牌美学非常一致。

Secure Hub 18.12.0

本版本包括性能增强和缺陷修复。

Secure Hub 18.11.5

- Android Enterprise 的“限制”设备策略设置。 “限制”设备策略的新设置允许用户在 Android Enterprise 设备上访问以下功能:状态栏、锁屏界面键盘锁、帐户管理、位置共享以及在 Android Enterprise 设备上保持设备屏幕处于开启状态。 有关信息,请参阅限制设备策略。

Secure Hub 18.10.5 到 18.11.0 包括性能增强和缺陷修复。

Secure Hub 18.10.0

-

支持 Samsung DeX 模式:借助 Samsung DeX,用户能够将支持 KNOX 的设备连接到外部显示器,以在与 PC 类似的界面上使用应用程序、查看文档以及观看视频。 有关 Samsung DeX 设备要求和设置 Samsung DeX 的信息,请参阅 How Samsung DeX works(Samsung DeX 工作原理)。

要在 Citrix Endpoint Management 中配置 Samsung DeX 模式功能,请更新针对 Samsung Knox 的限制设备策略。 有关信息,请参阅“限制”设备策略中的 Samsung KNOX 设置 。

-

支持 Android SafetyNet: 您可以配置 Endpoint Management 以使用 Android SafetyNet 功能来评估安装了 Secure Hub 的 Android 设备的兼容性和安全性。 结果可以用于在设备上触发自动化操作。 有关信息,请参阅 Android SafetyNet。

-

防止在 Android Enterprise 设备上使用摄像头: “限制”设备策略中新的允许使用摄像头设置允许您阻止用户在其 Android Enterprise 设备上使用摄像头。 有关信息,请参阅限制设备策略。

Secure Hub 10.8.60 到 18.9.0

这些版本包括性能增强和缺陷修复。

Secure Hub 10.8.60

- 支持波兰语。

- 支持 Android P。

-

支持使用 Workspace 应用商店。 打开 Secure Hub 时,用户不再看到 Secure Hub 应用商店。 用户单击添加应用程序按钮后将转到 Workspace 应用商店。 以下视频演示了 iOS 设备如何使用 Citrix Workspace 应用程序注册 Citrix Endpoint Management。

重要:

此功能仅适用于新客户。 我们当前不支持迁移现有客户。

要使用此功能,请配置以下各项:

- 启用密码缓存和密码身份验证策略。 有关配置策略的详细信息,请参阅[适用于移动生产力应用程序的 MDX 策略概览](/zh-cn/mobile-productivity-apps/administrator-tasks/policies-platform-mobile-productivity-apps.html)。

- 将 Active Directory 身份验证配置为 AD 或 AD+证书。 我们支持这两种模式。 有关配置身份验证的详细信息,请参阅[域或域加安全令牌身份验证](/zh-cn/citrix-endpoint-management/authentication/authentication-domain-security-token.html)。

- 为 Endpoint Management 启用 Workspace 集成。 有关 Workspace 集成的详细信息,请参阅[配置 Workspace](/zh-cn/citrix-cloud/workspace-configuration.html)。

> **重要:**

>

> 启用此功能后,将通过 Workspace 而不是通过 Endpoint Management(以前称为 XenMobile)进行 Citrix Files SSO。 我们建议您先在 Endpoint Management 控制台中禁用 Citrix Files 集成,然后再启用 Workspace 集成。

Secure Hub 10.8.55

- 能够使用配置 JSON 为 Google 零接触和 Samsung Knox 移动环境 (KME) 门户传递用户名和密码。 有关详细信息,请参阅 Samsung Knox 批量注册。

- 启用了证书固定时,用户无法使用自签名证书在 Endpoint Management 中注册。 如果用户尝试使用自签名证书向 Endpoint Management 注册,系统会警告其证书不可信。

Secure Hub 10.8.25: Secure Hub for Android 包括对 Android P 设备的支持。

注意:

升级到 Android P 平台之前,请确保您的服务器基础结构符合 subjectAltName (SAN) 扩展中包含匹配的主机名的安全证书的要求。 要验证主机名,服务器必须提供一个具有匹配 SAN 的证书。 不包含与主机名匹配的 SAN 的证书不再可信。 有关详细信息,请参阅 Android 开发人员文档。

2018 年 3 月 19 日发布的 Secure Hub for iOS 更新: 适用于 iOS 的 Secure Hub 10.8.6 可用于修复 VPP 应用程序策略存在的问题。

Secure Hub 10.8.5: 支持在 Secure Hub for Android 中使用适用于 Android Work (Android for Work) 的 COSU 模式。 有关详细信息,请参阅 Citrix Endpoint Management 文档。

管理 Secure Hub

可在对 Endpoint Management 进行初始配置过程中执行与 Secure Hub 有关的大多数管理任务。 对于 iOS 和 Android,要使 Secure Hub 对用户可用,请将 Secure Hub 上载到 iOS App Store 和 Google Play 应用商店。

当用户的 Citrix Gateway 会话在使用 Citrix Gateway 进行身份验证后恢复时,Secure Hub 还会刷新 Endpoint Management 中存储的适用于已安装应用程序的大多数 MDX 策略。

重要:

更改以下任何策略后都需要用户删除并重新安装应用程序,以应用更新后的策略:安全组、启用加密和 Secure Mail Exchange Server。

Citrix PIN

可以将 Secure Hub 配置为使用 Citrix PIN,这是 Endpoint Management 控制台在设置 > 客户端属性中启用的一项安全功能。 该设置要求已注册的移动设备用户登录 Secure Hub 并使用个人识别码 (PIN) 激活所有 MDX 封装的应用程序。

Citrix PIN 功能简化了登录到受保护的封装应用程序时的用户身份验证体验。 用户不需要重复输入其他凭据,例如 Active Directory 用户名和密码。

首次登录 Secure Hub 的用户必须输入其 Active Directory 用户名和密码。 登录过程中,Secure Hub 在用户设备上保存 Active Directory 凭据或客户端证书,然后提示用户输入 PIN。 用户再次登录时,只需输入 PIN 即可安全地访问其 Citrix 应用程序和 Store,直至活动用户会话的下一个空闲超时期限结束。 相关客户端属性允许您使用 PIN 加密机密信息、指定 PIN 的通行码类型以及指定 PIN 的强度和长度要求。 有关详细信息,请参阅客户端属性。

启用了指纹 (Touch ID) 身份验证时,用户可以在由于应用程序不活动而需要进行脱机身份验证时进行登录。 当用户首次登录 Secure Hub 和重新启动设备时,以及在不活动计时器过期后,用户仍必须输入 PIN。 有关启用指纹身份验证的信息,请参阅指纹或 Touch ID 身份验证。

证书固定

Secure Hub for iOS 和 Secure Hub for Android 支持 SSL 证书固定。 此功能可确保 Citrix 客户端与 Endpoint Management 通信时使用贵企业签署的证书,因此,可防止在设备上安装根证书时从客户端到 Endpoint Management 的连接危及 SSL 会话的安全。 Secure Hub 检测到对服务器公钥所做的任何更改时,Secure Hub 都会拒绝连接。

自 Android N 起,操作系统不再允许使用用户添加的证书颁发机构 (CA)。 Citrix 建议使用公共根 CA 代替用户添加的 CA。

如果升级到 Android N 的用户使用私有或自签名 CA,他们可能会遇到问题。 在下列情况下,Android N 设备上的连接会断开:

- “Private/self-signed CAs and the Required Trusted CA for Endpoint Management”(Endpoint Management 所需的专用/自签名 CA 和可信 CA)选项设置为 ON(开)。 有关详细信息,请参阅设备管理。

- 使用专用/自签名 CA,且 Endpoint Management 自动发现服务 (ADS) 不可访问。 出于安全考虑,ADS 不可访问时,“Required Trusted CA”(所需的可信 CA)即使最初设置为 OFF(关)也会变为 ON(开)。

注册设备或升级 Secure Hub 之前,请考虑启用证书固定功能。 该选项默认设置为关,并通过 ADS 进行管理。 启用了证书固定时,用户无法使用自签名证书在 Endpoint Management 中注册。 如果用户尝试使用自签名证书进行注册,系统会警告其证书不可信。 如果用户不接受证书,注册将失败。

要使用证书固定,应请求 Citrix 向 Citrix ADS 服务器上载证书。 使用 Citrix 技术支持门户打开一个技术支持案例。 请务必不要将私钥发送到 Citrix。 然后,提供以下信息:

- 包含用户注册所用帐户的域。

- Endpoint Management 的完全限定域名 (FQDN)。

- Endpoint Management 实例名称。 默认情况下,实例名称为 zdm 并区分大小写。

- 用户 ID 类型,可以是 UPN 或电子邮件。 默认情况下,类型为 UPN。

- 用于 iOS 注册的端口(如果更改了默认端口号 8443)。

- Endpoint Management 通过其接受连接的端口(如果更改了默认端口号 443)。

- Citrix Gateway 的完整 URL。

- (可选)管理员的电子邮件地址。

- 您希望添加到域且采用 PEM 格式的证书,该证书必须是公用证书,而非私钥。

- 如何处理现有服务器证书:立即删除旧服务器证书(因为此证书已失效)还是继续支持旧非服务器证书直至其过期。

当您的详细信息和证书添加到 Citrix 服务器时,您的技术支持案例将更新。

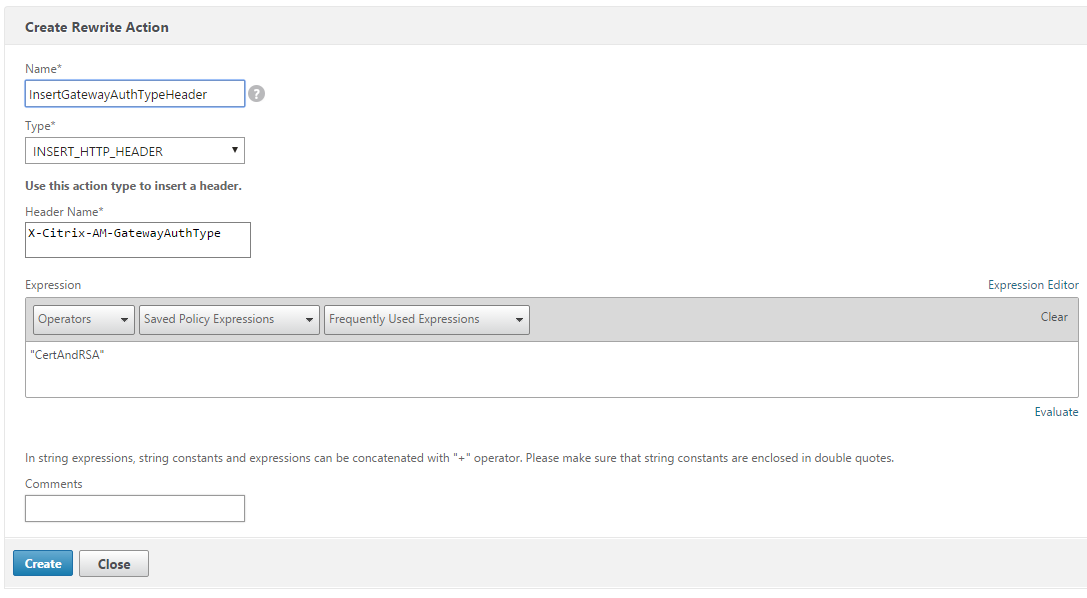

证书 + 一次性密码身份验证

您可以配置 Citrix ADC,以便 Secure Hub 使用证书及安全令牌(作为一次性密码)执行身份验证。 此配置提供了强大的安全选项,可在设备中消除 Active Directory 所占用的空间。

为使 Secure Hub 能够使用证书 + 一次性密码类型的身份验证,请执行以下操作:在 Citrix ADC 中添加一个重写操作和一个重写策略,用于插入格式为 X-Citrix-AM-GatewayAuthType: CertAndRSA 的自定义响应头以指示 Citrix Gateway 登录类型。

通常,Secure Hub 使用在 Endpoint Management 控制台中配置的 Citrix Gateway 登录类型。 但是,在 Secure Hub 首次完成登录之前此信息不可用。 因此,需要自定义头。

注意:

如果为 Endpoint Management 和 Citrix ADC 设置不同的登录类型,将会使用 Citrix ADC 配置。 有关详细信息,请参阅 Citrix Gateway 和 Endpoint Management。

-

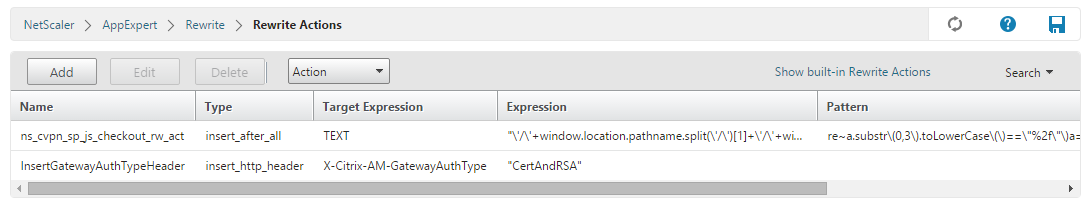

在 Citrix ADC 中,导航到配置 > AppExpert > 重写 > 操作。

-

单击添加。

此时将显示 Create Rewrite Action(创建重写操作)屏幕。

-

填写每个字段(如下图所示),然后单击 Create(创建)。

以下结果将显示在主 Rewrite Actions(重写操作)屏幕上。

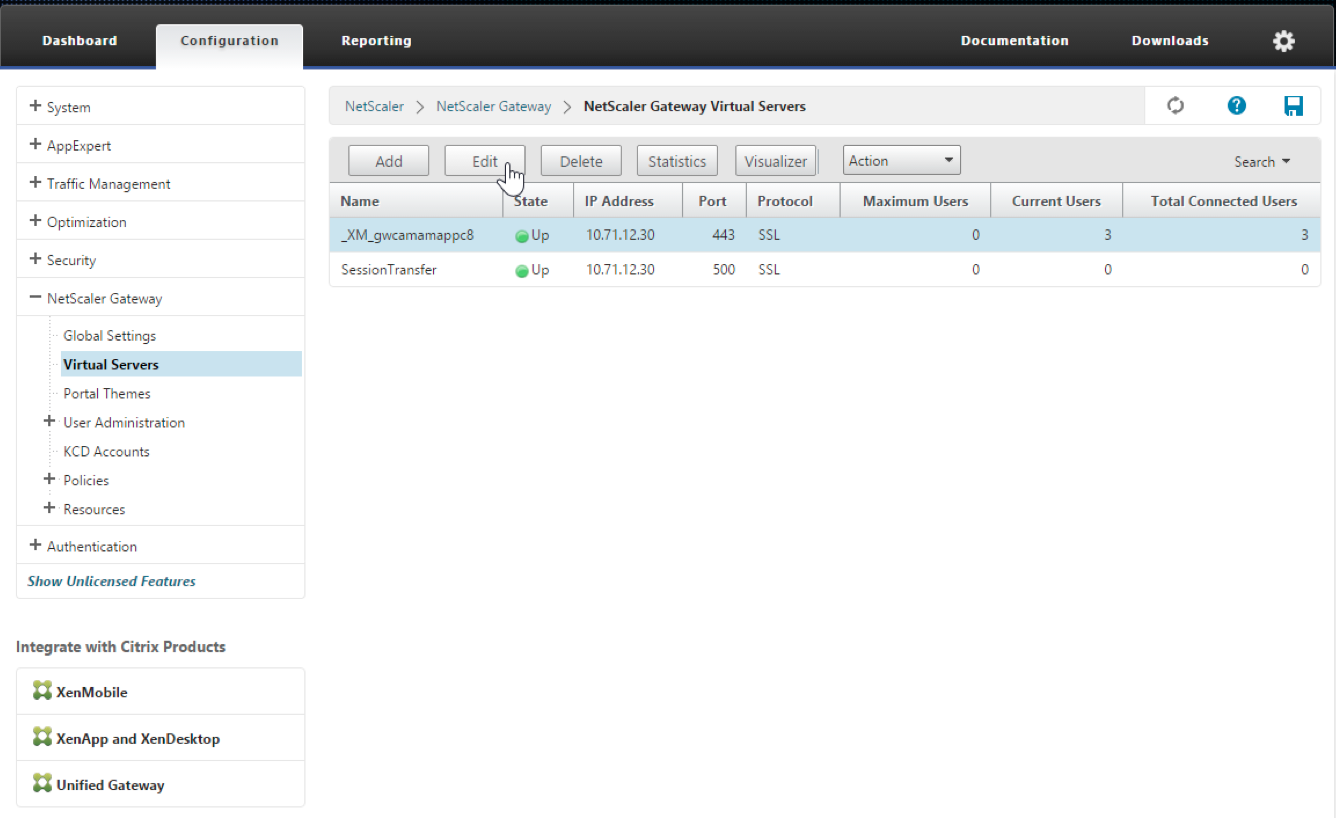

-

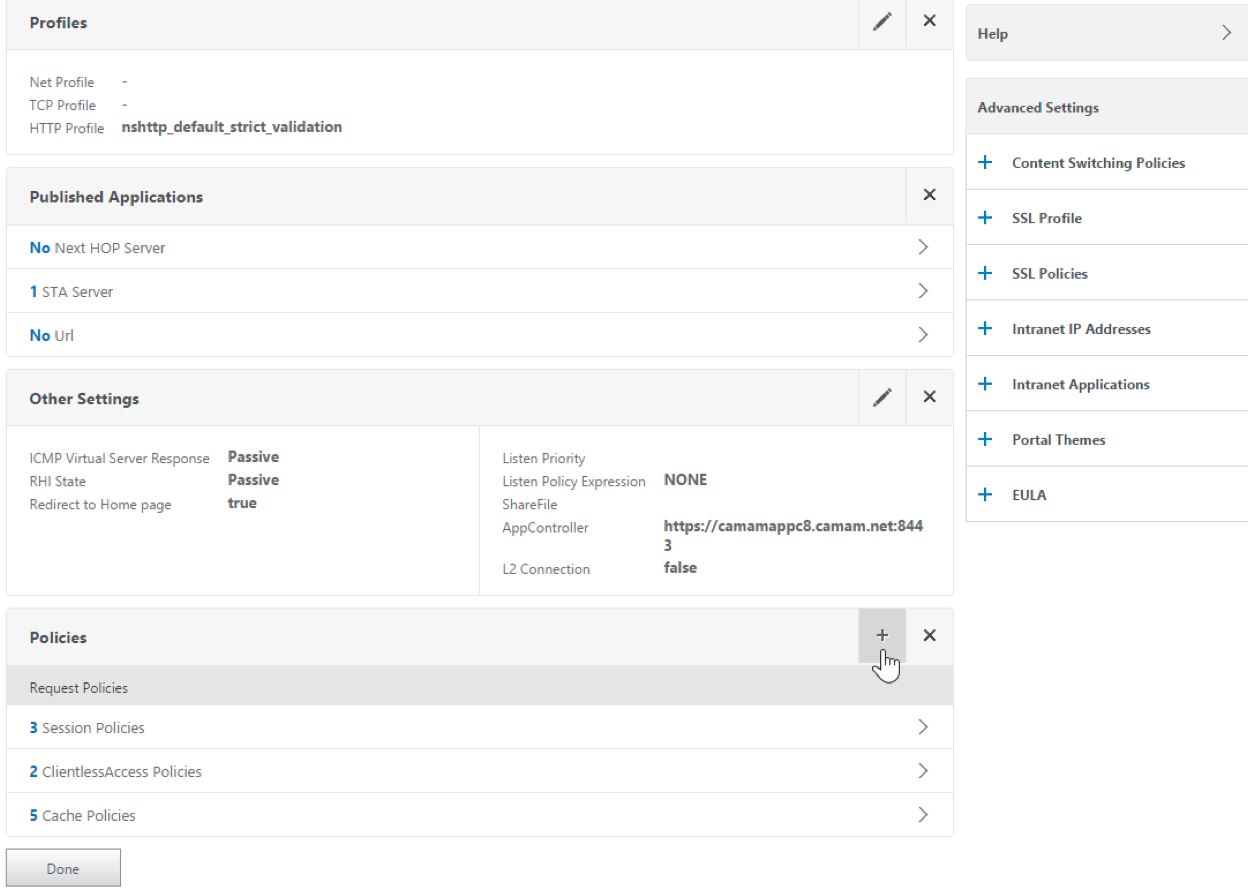

然后您需要将重写操作作为重写策略绑定到虚拟服务器。 转到配置 > NetScaler Gateway > 虚拟服务器,然后选择您的虚拟服务器。

-

单击编辑。

-

在 Virtual Servers configuration(虚拟服务器配置)屏幕上,向下滚动到 Policies(策略)。

-

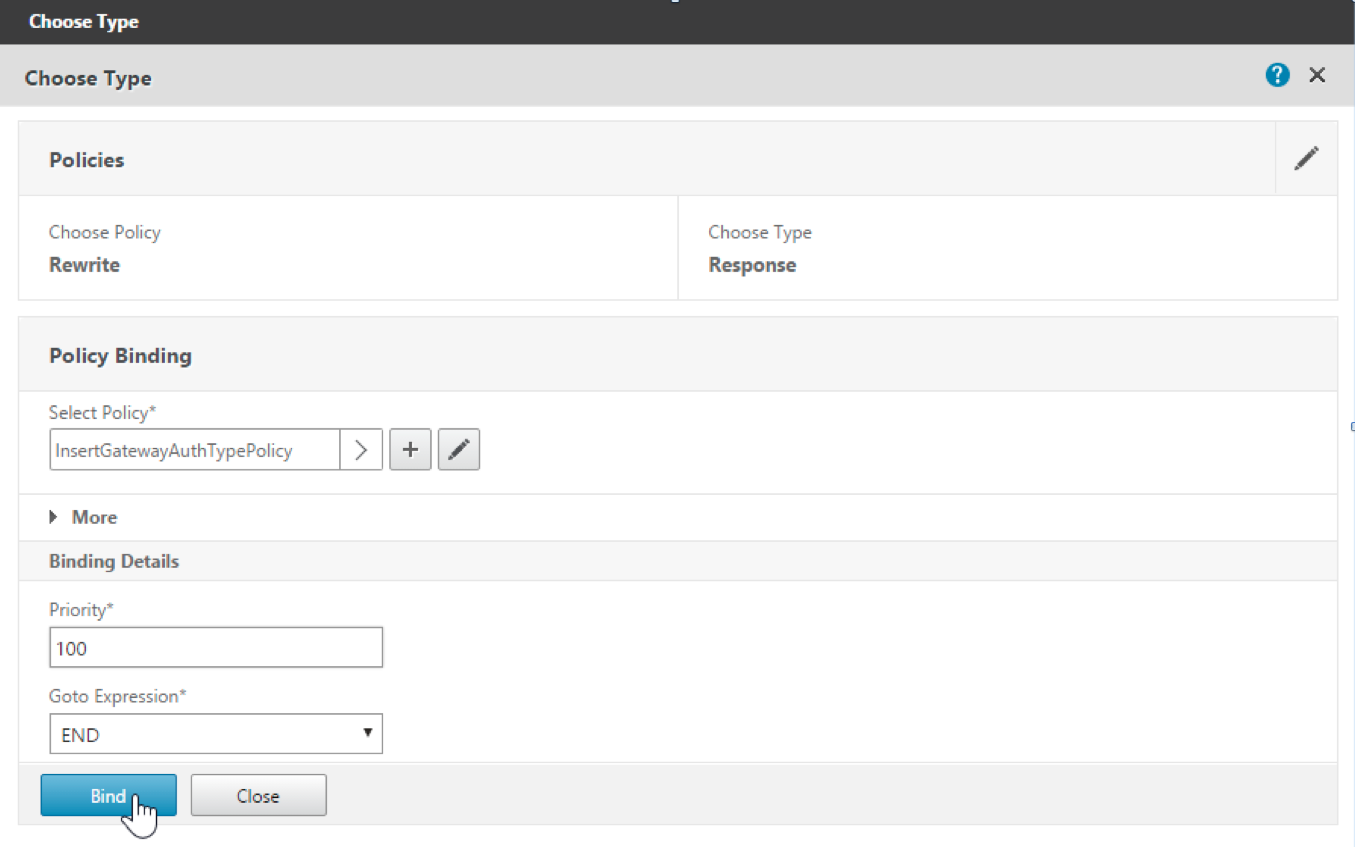

单击 + 添加新策略。

-

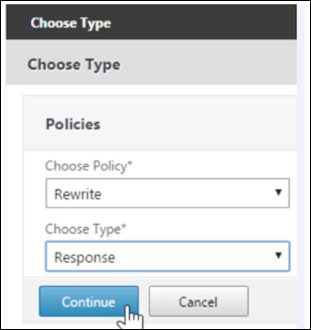

在 Choose Policy(选择策略)字段中输入 Rewrite(重写)。

-

在 Choose Type(选择类型)字段中输入 Response(响应)。

-

单击继续。

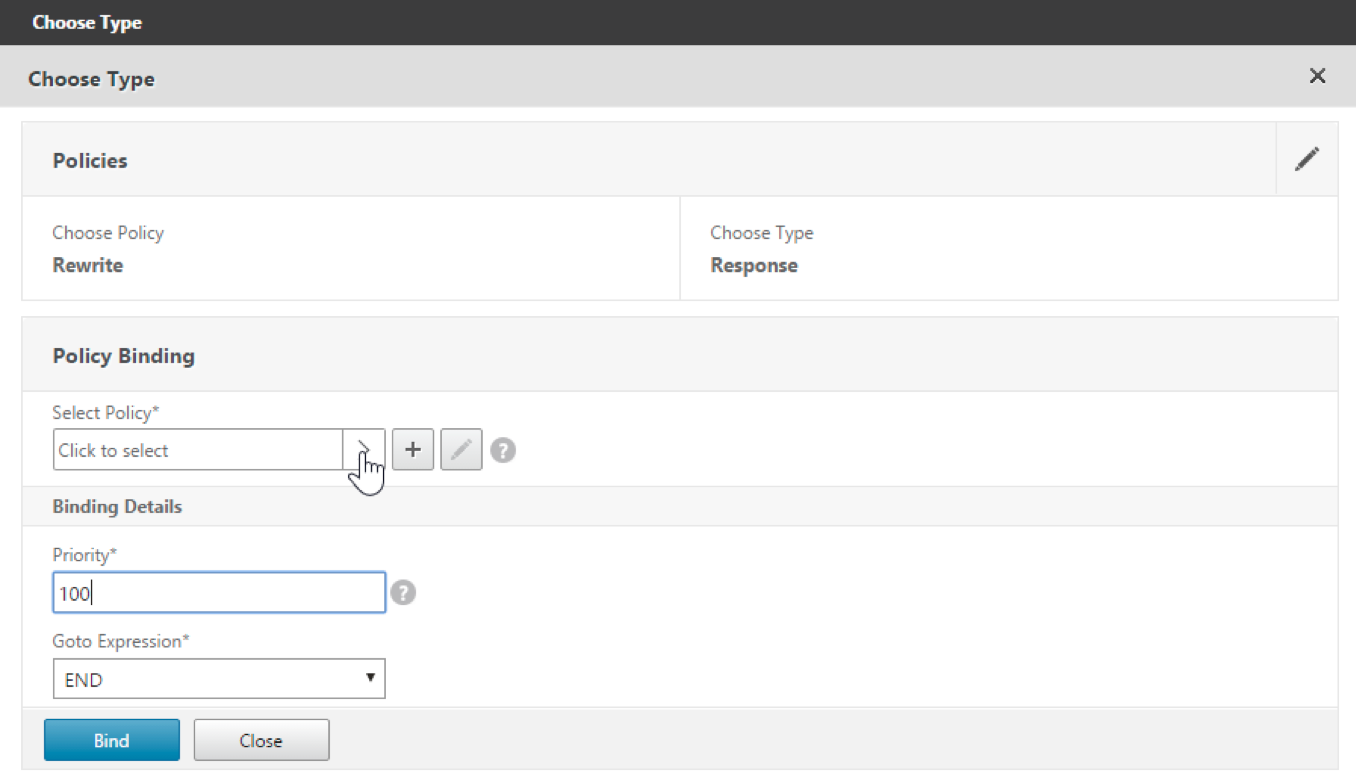

Policy Binding(策略绑定)部分将展开。

-

单击 Select Policy(选择策略)。

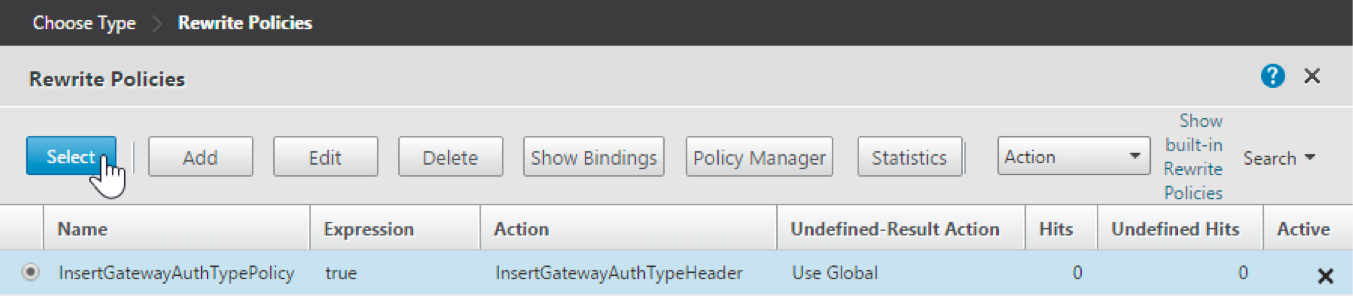

此时将出现一个包含现有策略的屏幕。

-

单击刚创建的策略所在行,然后单击 Select(选择)。 将再次显示 Policy Binding(策略绑定)屏幕,其中包含您已填入的选定策略。

-

单击绑定。

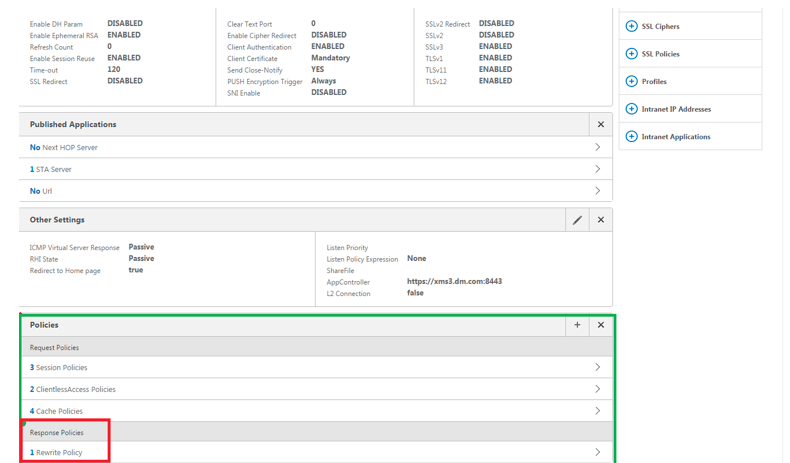

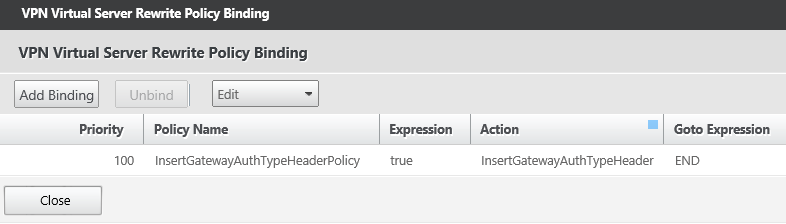

如果绑定成功,将出现主配置屏幕,其中显示了已完成的重写策略。

-

要查看策略详细信息,请单击 Rewrite Policy(重写策略)。

Android 设备进行 ADS 连接的端口要求

端口配置确保从 Secure Hub 连接的 Android 设备可以通过企业网络访问 Citrix ADS。 下载通过 ADS 提供的安全更新时,具有访问 ADS 的能力至关重要。 ADS 连接可能与您的代理服务器不兼容。 在这种情况下,允许 ADS 连接跳过代理服务器。

重要:

Secure Hub for Android 和 Secure Hub for iOS 要求您允许 Android 设备访问 ADS。 有关详细信息,请参阅 Citrix Endpoint Management 文档中的端口要求。 此通信采用出站端口 443。 您的现有环境很可能允许此访问。 对于无法保证此通信的客户,建议不要升级到 Secure Hub 10.2。 如有任何疑问,请联系 Citrix 技术支持。

必备条件:

- 收集 Endpoint Management 和 Citrix ADC 证书。 证书必须采用 PEM 格式,并且必须是公用证书,而非私钥。

- 联系 Citrix 技术支持并请求启用证书固定功能。 在此过程中,系统会要求您提供证书。

新的证书固定改进功能要求设备先连接到 ADS,然后再注册。 此必备条件可确保最新的安全信息对正在其中注册设备的环境中的 Secure Hub 可用。 如果设备无法访问 ADS,Secure Hub 不允许设备注册。 因此,在内部网络内开启 ADS 访问对于允许设备注册至关重要。

要允许 Secure Hub for Android 访问 ADS,请为以下 IP 地址和 FQDN 打开端口 443:

| FQDN | IP 地址 | 端口 | IP 和端口用法 |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - ADS 通信 |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - ADS 通信 |

ads.xm.cloud.com:请注意,Secure Hub 版本 10.6.15 及更高版本使用 ads.xm.cloud.com。 |

34.194.83.188 | 443 | Secure Hub - ADS 通信 |

ads.xm.cloud.com:请注意,Secure Hub 版本 10.6.15 及更高版本使用 ads.xm.cloud.com。 |

34.193.202.23 | 443 | Secure Hub - ADS 通信 |

如果启用了证书固定:

- Secure Hub 在设备注册过程中固定您的企业证书。

-

升级过程中,Secure Hub 将丢弃当前固定的所有证书,然后在已注册用户首次连接时固定服务器证书。

注意:

如果您在升级后启用证书固定,用户必须重新注册。

- 如果证书公钥未更改,证书续订不需要重新注册。

证书固定支持分支证书,不支持中间证书或颁发者证书。 证书固定适用于 Citrix 服务器(例如 Endpoint Management 和 Citrix Gateway),不适用于第三方服务器。

禁用“删除帐户”选项

在启用了自动发现服务 (ADS) 的环境中,可以在 Secure Hub 中禁用删除帐户选项。

要禁用删除帐户选项,请执行以下步骤:

-

为域配置 ADS。

-

在 Citrix Endpoint Management 中打开自动发现服务信息,然后将

displayReenrollLink的值设置为 False。 默认情况下,此值为 True。 -

如果您的设备是在 MDM+MAM (ENT) 模式下注册的,请注销并重新登录,更改才能生效。 如果您的设备是在其他模式下注册的,则必须重新注册设备。

使用 Secure Hub

用户首先将 Secure Hub 从 Apple 或 Android 应用商店下载到其设备。

Secure Hub 打开时,用户输入其公司提供的凭据以在 Secure Hub 中注册其设备。 有关设备注册的更多详细信息,请参阅用户帐户、角色和注册。

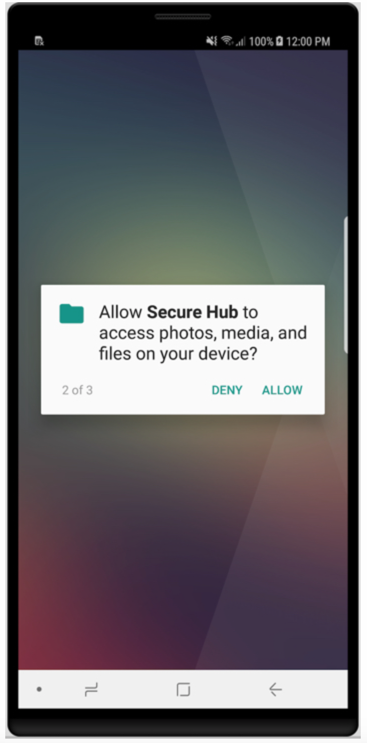

在 Secure Hub for Android 上执行初始安装和注册过程中,将显示以下消息:Allow Secure Hub to access photos, media, and files on your device?(是否允许 Secure Hub 访问您的设备上的照片、媒体和文件?)

此消息来自 Android 操作系统,而非来自 Citrix。 轻按允许时,Citrix 以及管理 Secure Hub 的管理员在任何时候都不会查看您的个人数据。 但是,如果您与管理员进行远程支持会话,则管理员可以在会话中查看您的个人文件。

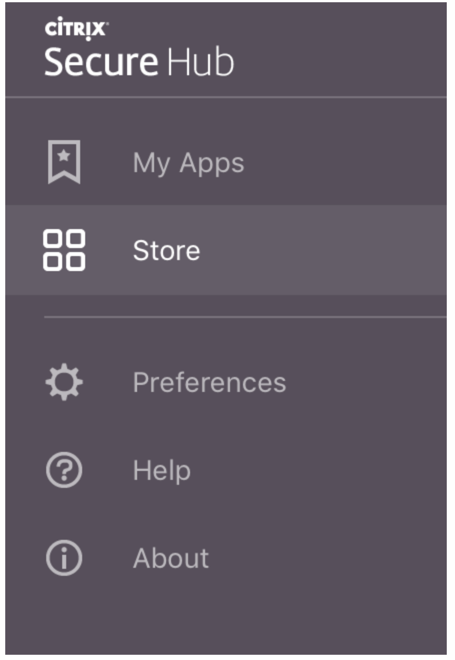

注册后,用户将看到您已在其我的应用程序选项卡中推送的所有应用程序和桌面。 用户可以从 Store 中添加更多应用程序。 在手机上,应用商店链接位于左上角的设置汉堡型图标下方。

在平板电脑上,Store 是一个单独的选项卡。

使用运行 iOS 9 或更高版本的 iPhone 的用户从应用商店安装移动生产力应用程序时,他们会看到一条消息。 该消息指出在该 iPhone 上企业开发者 Citrix 不受信任。 该消息指明在信任该开发者之前,该应用程序将不可用。 此消息显示时,Secure Hub 提示用户查看一个指南,指导他们完成为其 iPhone 信任 Citrix 企业应用程序的过程。

自动在 Secure Mail 中注册

对于仅 MAM 部署,可以配置 Endpoint Management,以便使用电子邮件凭据在 Secure Hub 中注册的 Android 或 iOS 设备用户能够自动在 Secure Mail 中注册。 用户无需输入更多信息或执行额外的步骤即可注册 Secure Mail。

首次使用 Secure Mail 时,Secure Mail 会从 Secure Hub 获取用户的电子邮件地址、域名和用户 ID。 Secure Mail 使用电子邮件地址进行自动发现。 Exchange Server 使用域和用户 ID 进行标识,这让 Secure Mail 可以自动对用户进行身份验证。 如果策略设置为不传递密码,系统会提示用户输入密码。 但是,用户不需要输入更多信息。

要启用此功能,请创建三个属性:

- 服务器属性 MAM_MACRO_SUPPORT。 有关说明,请参阅服务器属性。

- 客户端属性 ENABLE_CREDENTIAL_STORE 和 SEND_LDAP_ATTRIBUTES。 有关说明,请参阅客户端属性。

自定义的应用商店

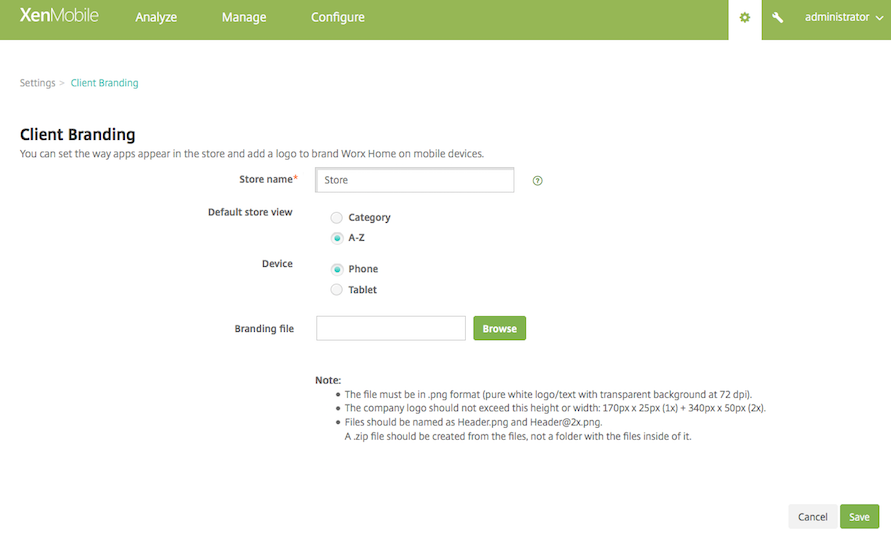

如果您想自定义自己的应用商店,请转至设置 > 客户端外观方案以更改名称、添加徽标并指定应用程序的显示方式。

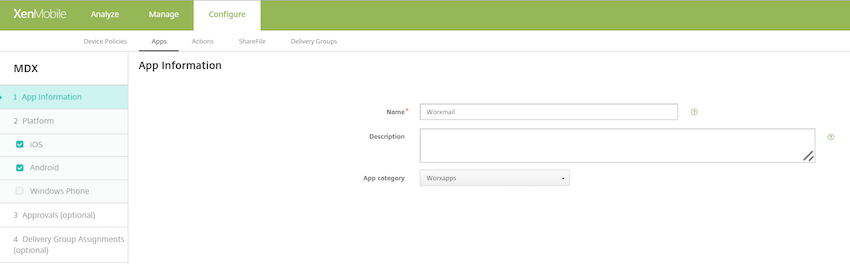

可以在 Endpoint Management 控制台中编辑应用程序说明。 单击配置,然后单击应用程序。 从表格中选择应用程序,然后单击编辑。 选择正在编辑其说明的应用程序的平台,然后在说明框中键入文本。

在 Store 中,用户只能浏览已在 Endpoint Management 中配置且受保护的那些应用程序和桌面。 要添加应用程序,用户可以轻按详细信息,然后轻按添加。

配置的帮助选项

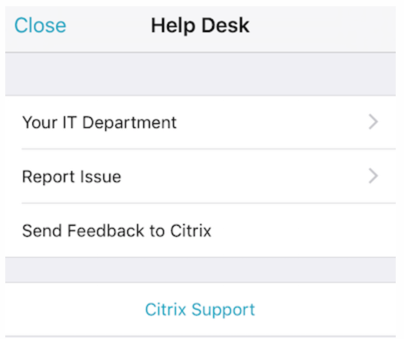

Secure Hub 还向用户提供各种获得帮助的方法。 在平板电脑上,轻按右上角的问号将打开帮助选项。 在手机上,用户可以轻按右上角的汉堡型菜单图标,然后轻按帮助。

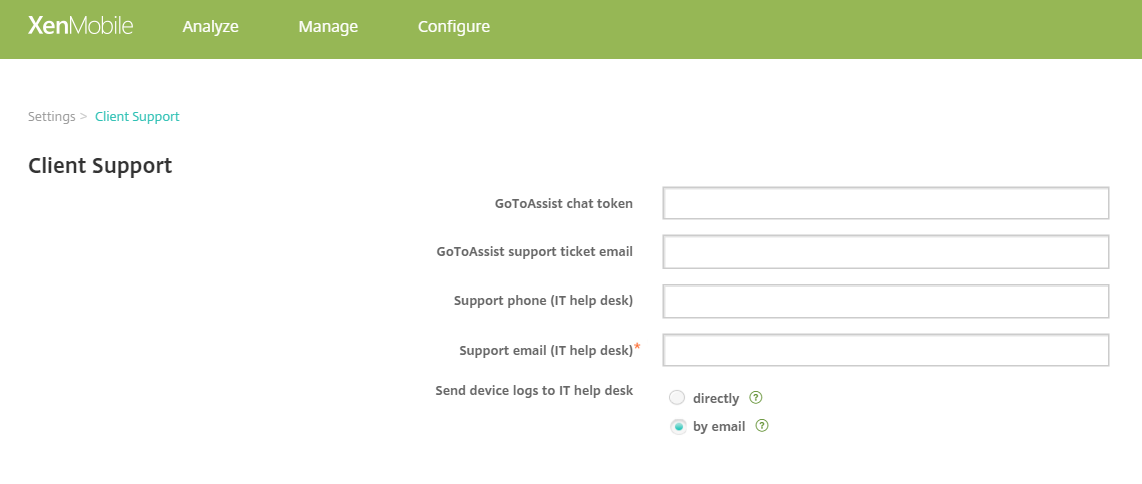

您的 IT 部门显示贵公司的技术支持人员的电话和电子邮件,用户可以直接从该应用程序中进行访问。 您在 Endpoint Management 控制台中输入电话号码和电子邮件地址。 单击右上角的齿轮型图标。 此时将显示设置页面。 单击更多,然后单击客户端支持。 将显示用于输入信息的屏幕。

Report Issue(报告问题)将显示应用程序的列表。 用户选择有问题的应用程序。 Secure Hub 会自动生成日志,然后在 Secure Mail 中打开一封邮件并将日志附加为 zip 文件。 用户添加主题行和问题描述信息。 他们还可以附加屏幕截图。

向 Citrix 发送反馈在 Secure Mail 中打开一封填写了 Citrix 技术支持地址的邮件。 在邮件正文中,用户可以输入关于如何改进 Secure Mail 的建议。 如果设备上未安装 Secure Mail,则将打开本机邮件程序。

用户还可以轻按 Citrix 支持,之后将打开 Citrix 知识中心。 用户可以从中搜索所有 Citrix 产品的支持文章。

在首选项中,用户可以找到关于其帐户和设备的信息。

位置策略

Secure Hub 还提供地理定位和地理跟踪策略,例如,可用于确保公司拥有的设备不会超出特定地理边界。 有关详细信息,请参阅定位设备策略。

崩溃收集和分析

Secure Hub 自动收集并分析失败消息,让您能够了解导致特定失败的原因。 软件 Crashlytics 支持此功能。

有关适用于 iOS 和 Android 的更多功能,请参阅 Citrix Secure Hub 的“功能(按平台)列表”。

为 Secure Hub 生成设备端日志

本部分内容介绍如何生成 Secure Hub 设备端日志以及如何对其设置正确的调试级别。

要获取 Secure Mail 日志,请执行以下操作:

-

转至 Secure Hub > 帮助 > 报告问题。 从应用程序列表中选择 Secure Mail。 此时将打开一封发送给贵组织的技术支持人员的电子邮件。

-

只有在支持团队指示您这样做时才更改日志设置。 请务必确认这些设置已正确设置。

-

返回 Secure Mail 并重现该问题。 记下问题开始重现的时间以及问题发生或显示错误消息的时间。

-

返回到 Secure Hub > 帮助 > 报告问题。 从应用程序列表中选择 Secure Mail。 此时将打开一封发送给贵组织的技术支持人员的电子邮件。

-

填写主题行和正文,用几句话描述您的问题。 包括步骤 3 中收集的时间戳,然后单击发送。 将打开完成消息,指出已附加压缩的日志文件。

-

再次单击 Send(发送)。

发送的 zip 文件包括以下日志:

- CtxLog_AppInfo.txt (iOS)、Device_And_AppInfo.txt (Android)、logx.txt 和 WH_logx.txt (Windows Phone)

应用程序信息日志包含关于设备和应用程序的信息。