Citrix Endpoint Management 与 Microsoft Intune/EMS 的集成

Endpoint Management 与 Microsoft 企业移动性 + 安全性 (EMS)/Intune 的集成在 Microsoft Managed Browser 等 Microsoft Intune 感知应用程序中增加了 Endpoint Management Micro VPN 的价值。

注意:

Microsoft 已经使 Intune 成为 Microsoft Endpoint Manager 的一部分,有时将 Intune 称为 Microsoft Endpoint Manager。

此版本支持以下用例:

-

Intune MAM 以及 Endpoint Management MDM+MAM。

本文重点介绍了 Intune MAM + Endpoint Management MDM+MAM 用例。将 Citrix 添加为 MDM 提供程序后,请配置 Intune 托管应用程序以传送到设备。

重要:

对于此用例,Secure Mail 不支持与 Intune 的集成。Secure Mail 仅适用于在 MDX 模式下注册的设备。

- Intune MAM 和 Endpoint Management MDM。

- Intune MAM。

- Intune MAM 和 Intune MDM。Secure Mail for iOS 支持在此用例中使用单点登录。

本文档是一个简单易懂的图形指南,用于设置 Endpoint Management 与 EMS/Intune 的集成。

系统要求

启用 MDX

Microsoft

- Azure AD 访问权限(具有租户管理权限)

- 启用了 Intune 的租户

防火墙规则

- 启用防火墙规则以允许 DNS 和 SSL 流量从 Citrix Gateway 子网 IP 传输到

*.manage.microsoft.com、https://login.microsoftonline.com和https://graph.windows.net(端口 53 和 443)

必备条件

- Managed Browser: 移动应用程序 SDK 集成在适用于 iOS 和 Android 的 Intune Managed Browser 应用程序中。有关 Managed Browser 的详细信息,请参阅 Microsoft Managed Browser 页面。

-

Citrix Cloud 帐户: 要注册 Citrix 帐户并申请试用 Citrix Endpoint Management,请与您的 Citrix 销售代表联系。当您准备好继续操作时,请访问 https://onboarding.cloud.com。有关申请 Citrix Cloud 帐户的详细信息,请参阅注册 Citrix Cloud。

注意:

您提供的电子邮件必须是与 Azure AD 无关联的地址。可以使用任何免费的电子邮件服务。

- 适用于 iOS 的 APNs 证书: 确保您配置了适用于 iOS 的 APNs 证书。要了解有关设置这些证书的详细信息,请参阅此 Citrix 博客文章:创建和导入 APNs 证书。

- Azure AD 同步: 在 Azure AD 与本地 Active Directory 之间设置同步。请勿在域控制器计算机上安装 AD 同步工具。有关设置此同步的详细信息,请参阅 Azure Active Directory 上的 Microsoft 文档。

配置 Citrix Gateway

如果要设置新 Endpoint Management 部署,请安装以下 Citrix Gateway 设备之一:

- NetScaler Gateway VPX 3000 系列或更高版本

- NetScaler Gateway MPX 或专用 SDX 实例

要将 Citrix Gateway 与 EMS/Intune 集成的 Endpoint Management 结合使用,请执行以下操作:

- 使用管理接口和子网 IP 配置 Citrix Gateway。

- 对所有客户端到服务器的通信使用 TLS 1.2。有关为 Citrix Gateway 配置 TLS 1.2 的信息,请参阅 CTX247095。

如果您在 Endpoint Management MDM+MAM 部署中使用 Endpoint Management 与 EMS/Intune 的集成,请配置两个 Citrix Gateway。MDX 应用程序流量通过一个 Citrix Gateway 路由。Intune 应用程序流量通过其他 Citrix Gateway 路由。配置:

- 两个公用 IP。

- 或者,一个网络地址转换的 IP。

- 两个 DNS 名称。示例:

https://mam.company.com。 - 两个公用 SSL 证书。配置与保留的公用 DNS 名称匹配的证书或使用通配符证书。

- 具有内部不可路由 RFC 1918 IP 地址的 MAM 负载平衡器。

- LDAP Active Directory 服务帐户。

同意委派权限提示

某些托管应用程序要求用户进行身份验证。对于这些应用程序,Microsoft Graph 公开请求应用程序权限。一旦同意这些权限提示,应用程序可以访问所需的资源和 API。某些应用程序需要得到 Microsoft Azure AD 的 Azure AD 全球管理员的同意。对于这些委派权限,全局管理员必须向 Citrix Cloud 授予请求令牌的权限。然后,令牌将启用以下权限。请参阅Microsoft Graph 权限参考。

- 登录和读取用户配置文件: 此权限允许用户登录并连接到 Azure AD。Citrix 无法查看用户凭据。

- 读取所有用户的基本配置文件: 该应用程序代表组织中的用户读取配置文件属性。属性包括组织中用户的显示名称、名字和姓氏以及电子邮件地址和照片。

- 读取所有组: 此权限允许为应用程序和策略分配枚举 Azure AD 组。

- 以已登录用户身份访问目录: 此权限验证 Intune 订阅并启用 Citrix Gateway 和 VPN 配置。

-

读写 Microsoft Intune 应用程序: 该应用程序可以读取和写入以下内容:

- Microsoft 托管的属性

- 组分配和应用程序的状态

- 应用程序配置

- 应用程序保护策略

此外,在 Citrix Gateway 配置期间,Azure AD 全局管理员必须:

- 批准为 Micro VPN 选择的 Active Directory。

- 生成 Citrix Gateway 用于与 Azure AD 和 Intune 通信的客户端密钥。

全局管理员不得具有 Citrix 管理员角色。相反,Citrix 管理员将 Azure AD 帐户分配给具有适当 Intune 应用程序管理员权限的用户。然后,Intune 管理员担任 Citrix Cloud 管理员的角色,以从 Citrix Cloud 内部管理 Intune。

注意:

Citrix 仅在安装过程中使用 Intune 全局管理员密码,并将身份验证重定向到 Microsoft。Citrix 无法访问密码。

配置 Endpoint Management 与 EMS/Intune 的集成

有关集成的视频摘要,请观看:

-

登录到 Citrix Cloud 站点并申请 Endpoint Management 的试用版。

-

销售工程师安排与您的入门会议。让他们知道您希望将 Endpoint Management 与 EMS/Intune 相集成。批准您的请求后,单击管理。

-

在该站点,您可以单击站点右上角的齿轮,也可以单击配置站点。

-

按照第一步中的链接进入身份识别和访问管理页面。

-

单击连接以连接您的 Azure AD 安装。

-

输入 Azure AD 管理员用于登录的唯一登录 URL,然后单击确认。

-

添加 Azure AD 全局管理员帐户,然后接受权限申请。

-

确认 Azure AD 实例已成功连接。要指示连接成功,未连接文本将更改为已启用。

-

单击管理员选项卡,然后将您的 Azure AD Intune 管理员添加为 Citrix Cloud 管理员。从下拉菜单中选择“Azure AD”或“Citrix 身份”,然后搜索要添加的用户名。单击邀请,然后在单击发送邀请之前授予用户完全访问权限或自定义访问权限。

注意:

Endpoint Management 需要针对自定义访问权限的以下规则:库和 Citrix Endpoint Management。

因此,Azure AD Intune 管理员会收到一封电子邮件邀请,以创建密码并登录到 Citrix Cloud。在管理员登录之前,请确保您已注销所有其他帐户。

Azure AD Intune 管理员必须遵循此过程中的其余步骤。

-

使用新帐户登录后,在 Endpoint Management 下单击管理。如果配置正确,则页面显示 Azure AD 管理员已登录并且 Intune 订阅有效。

为 Micro VPN 配置 Citrix Gateway

要将 Micro VPN 与 Intune 结合使用,必须将 Citrix Gateway 配置为对 Azure AD 进行身份验证。现有 Citrix Gateway 虚拟服务器不适用于此用例。

首先,将 Azure AD 配置为与本地 Active Directory 同步。此步骤对于确保 Intune 与 Citrix Gateway 之间正确进行身份验证是必要的。

-

在 Citrix Cloud 控制台的 Endpoint Management 下,单击管理。

-

在 Micro VPN 旁边,单击配置 Micro VPN。

-

输入 Micro VPN 服务的名称和 Citrix Gateway 的外部 URL,然后单击下一步。

此脚本将 Citrix Gateway 配置为支持 Azure AD 和 Intune 应用程序。

-

点击下载脚本。.zip 文件包括一个自述文件,其中包含实施脚本的说明。即使可以在此处保存并退出,但在对 Citrix Gateway 安装运行脚本之前不会设置 Micro VPN。

注意:

完成 Citrix Gateway 配置过程后,如果看到“完成”以外的 OAuth 状态,请参阅“故障排除”部分。

配置设备管理

如果要管理除应用程序以外的设备,请选择一种设备管理方法。可以使用 Endpoint Management MDM+MAM 或 Intune MDM。

注意:

默认情况下,为控制台选择 Intune MDM。要使用 Intune 作为 MDM 提供程序,请参阅 Microsoft Intune 文档。

-

在 Citrix Cloud 控制台的“Endpoint Management 与 EMS/Intune 的集成”下,单击管理。在设备管理 - 可选旁边,单击配置 MDM。

-

输入唯一的站点名称,选择离您最近的云区域,然后单击请求站点。站点准备就绪时,您会收到一封电子邮件。

-

单击确定关闭提示。选择要与您的站点关联的 Active Directory 位置或创建一个资源位置,然后单击下一步。

-

单击下载 Cloud Connector,然后按照屏幕上的说明安装 Cloud Connector。安装后,单击测试连接以验证 Citrix Cloud 与 Cloud Connector 之间的连接。

-

单击保存并退出以完成。此时将显示您的资源位置。单击完成将返回到设置屏幕。

-

现在,您可以从站点磁贴访问 Endpoint Management 控制台。在此处,您可以执行 MDM 管理任务和分配设备策略。有关设备策略的详细信息,请参阅设备策略。

配置 Intune 托管应用程序以交付到设备

要配置 Intune 托管应用程序进行交付,请执行以下操作:

- 将应用程序添加到 Citrix Cloud 库

- 创建 Endpoint Management 设备策略以控制数据流

- 为应用程序和策略创建交付组

将 Intune 托管应用程序添加到 Citrix Cloud 库

对于要添加的每个应用程序:

-

在 Citrix Cloud 控制台中,单击菜单图标,然后单击 Library(库)。

-

单击右上角的蓝色加号图标,然后单击 Add a Mobile app(添加移动应用程序)。

您可能需要等待一分钟才能看到填充列表的选项。

-

选择要自定义的应用程序模板,或者单击 Upload my own App(上载我自己的应用程序)。

Citrix 提供现有应用程序模板,每个模板都附带一组预配置的默认策略。对于客户上载的应用程序,以下策略适用:

-

MDX 文件: 包括启用了 MAM SDK 的应用程序或 MDX 封装的应用程序,例如:

- Intune 应用程序保护策略和软件包中包含的默认 MDX 策略

- 公共应用商店应用程序,例如 Intune 应用程序保护策略和与捆绑包 ID 匹配的默认 MDX 策略

- IPA 文件: Intune 应用程序保护策略。

- APK 文件: Intune 应用程序保护策略。

注意:

如果应用程序未使用 Intune 封装,Intune 应用程序保护策略不适用。

-

MDX 文件: 包括启用了 MAM SDK 的应用程序或 MDX 封装的应用程序,例如:

-

单击 Upload my own App(上载我自己的应用程序)后,上载您的 .mdx 或 Intune 封装的文件。

-

输入应用程序的名称和说明,选择应用程序是可选应用程序还是必需应用程序,然后单击 Next(下一步)。

-

配置应用程序设置。以下配置使数据 Endpoint Management 和 Intune 容器能够相互传输数据。

- Allow apps to receive data from other apps(允许应用程序接收来自其他应用程序的数据):选择 Policy managed apps(策略托管的应用程序)。

- Allow app to transfer data to other apps(允许应用程序将数据传输到其他应用程序):选择 All apps(所有应用程序)。

- Restrict cut, copy, paste with other apps(限制与其他应用程序的剪切、复制、粘贴操作):选择 Policy managed apps(策略托管的应用程序)。

-

为保存的数据配置存储库。在 Select which storage services corporate data can be saved to(选择可以将哪些存储服务企业数据保存到)中,选择 LocalStorage(本地存储)。

-

可选:为应用程序设置数据重定位、访问权限和 PIN 策略。单击下一步。

-

查看应用程序的摘要,然后单击完成。

此应用程序配置过程可能需要几分钟时间。过程完成后,将显示一条消息,指示应用程序已发布到库。

-

要将用户组分配给应用程序,请单击分配用户。

-

在搜索框中,搜索用户组,然后单击以进行添加。无法添加单个用户。

-

添加所有组后,可以通过单击 X 来关闭窗口。

添加用户组时可能会遇到错误。当用户组尚未同步到您的本地 Active Directory 时会出现此错误。

控制在托管应用程序之间传输的数据类型

控制可以使用 Endpoint Management 设备策略在 Endpoint Management 中的托管应用程序或 Intune 容器之间传输的数据类型。可以将“限制”策略配置为仅允许标记为“企业”的数据。配置“应用程序配置”策略以标记数据。

要配置“限制”设备策略,请执行以下操作:

-

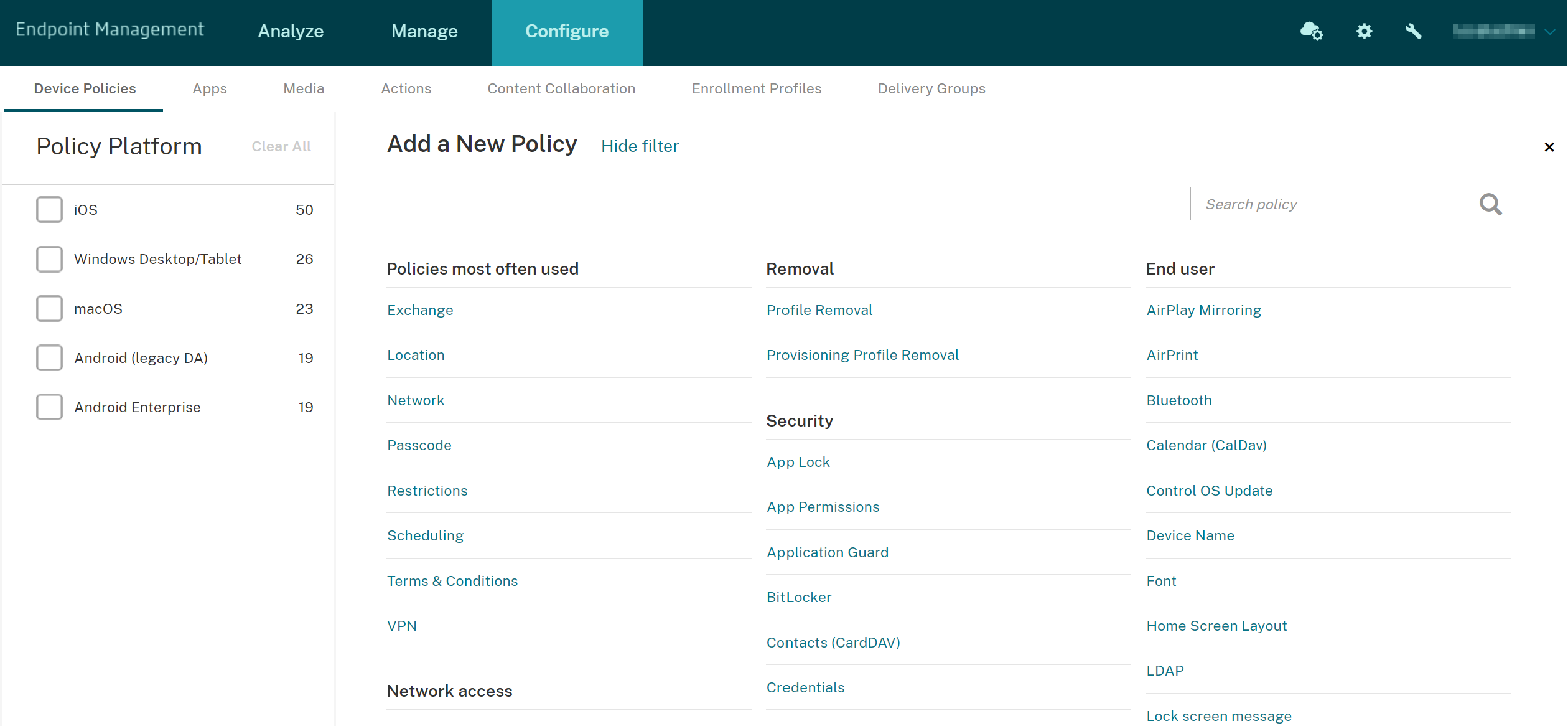

在 Endpoint Management 控制台中,单击配置 > 设备策略。

-

在设备策略页面上,单击添加。将显示添加新策略页面。

-

要为 iOS 应用程序创建设备策略,请在平台窗格中选择 iOS。

-

单击策略列表中的限制。

-

在策略信息页面上,键入策略的名称和说明(可选)。单击下一步。

-

在安全性 - 允许下,将在非托管应用程序中使用托管应用程序中的文档设置为关。设置关会导致以下设置更改为关:非托管应用程序读取托管联系人和托管应用程序写入非托管联系人。单击下一步。

-

单击下一步,直到出现保存按钮。单击保存。

为每个应用程序配置“应用程序配置”设备策略:

-

在 Endpoint Management 控制台中,单击配置 > 设备策略。

-

单击添加。将显示添加新策略页面。

-

要为 iOS 应用程序创建设备策略,请在平台窗格中选择 iOS。

-

在策略信息页面上,键入策略的名称和说明(可选)。单击下一步。

-

在策略列表中单击应用程序配置。

-

选择要配置的应用程序的标识符。

-

对于 iOS 应用程序,请将以下文本添加到字典内容中:

<dict> <key>IntuneMAMUPN</key> <string>${user.userprincipalname}</string> </dict> <!--NeedCopy--> -

单击检查字典。

-

单击下一步。

-

单击保存。

为应用程序和设备策略配置交付组

-

在 Endpoint Management 控制台中,单击配置 > 交付组。

-

在交付组页面上,单击添加。此时将显示交付组信息页面。

-

在交付组信息页面中,键入交付组的名称和说明(可选)。单击下一步。

-

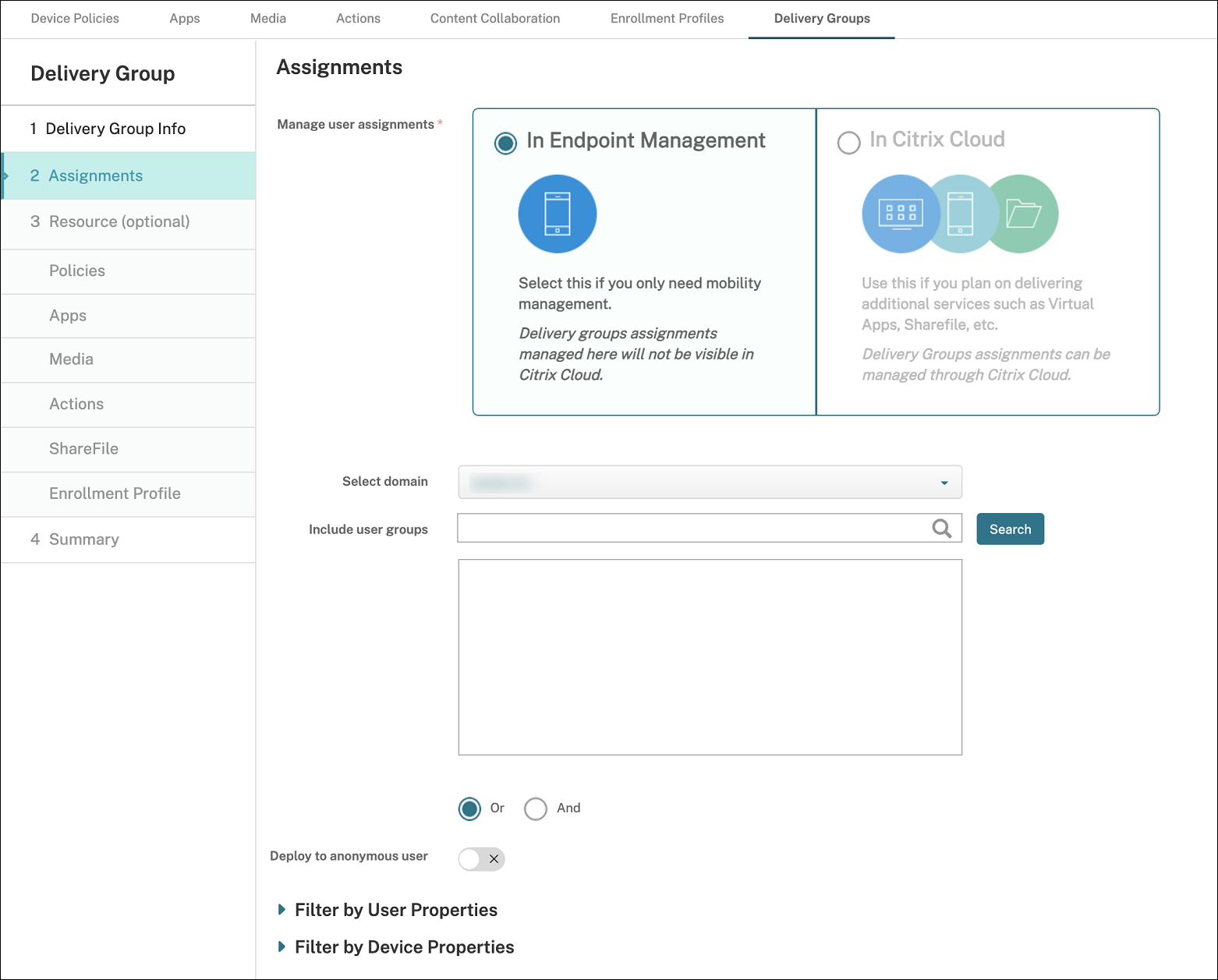

在分配页面上,指定部署交付组的方式:选择在 Endpoint Management 中或在 Citrix Cloud 中。

-

如果您选择了 Endpoint Management:

- 选择域: 在列表中,选择要从中选择用户的域。

-

包括用户组: 执行以下操作之一:

- 在用户组列表中,单击要添加的组。选定的组将显示在选定用户组列表中。

- 单击搜索以查看选定域中所有用户组的列表。

- 在搜索框中键入完整或部分组名称,然后单击搜索以限制用户组列表。

要从选定用户组列表中删除某个用户组,请执行以下操作之一:

- 在选定用户组列表中,单击要删除的每个组旁边的 X。

- 单击搜索以查看选定域中所有用户组的列表。滚动列表,并取消选中要删除的各个组旁边的复选框。

- 在搜索框中键入完整或部分组名称,然后单击搜索以限制用户组列表。滚动列表,并取消选中要删除的各个组旁边的复选框。

-

单击下一步。

-

在策略页面中,从左到右拖动您创建的“限制”策略和“应用程序配置”策略。单击下一步。

-

在应用程序页面中,将要提供的应用程序从页面左侧拖动到必需应用程序或可选应用程序。单击下一步。

-

(可选)配置媒体页面、操作页面和注册页面上的设置。或者接受每个页面上的默认值,然后单击下一步。

-

在摘要页面上,查看交付组设置,然后单击保存以创建交付组。

在 EMS 控制台中发布应用程序时,选择强制管理应用程序。系统会提示使用未受监督的设备的用户允许管理此应用程序。如果用户接受该提示,应用程序将在设备上进行托管。如果用户拒绝该提示,应用程序在设备上将不可用。

配置 Secure Mail

Secure Mail 现在支持多种配置。可以在连接到本地 Exchange Server 的 Intune MAM 容器中封装 Secure Mail。可以将 Secure Mail 连接到托管 Exchange 或 Office 365 帐户。但是,此版本不支持基于证书的身份验证,因此改为使用 LDAP。

重要:

要在 MDX 模式下使用 Secure Mail,必须使用 Citrix Endpoint Management MDM+MAM。

Secure Mail 还会自动填充用户名。要启用此功能,必须先配置以下自定义策略:

-

在 Endpoint Management 控制台中,转至设置 > 服务器属性,然后单击添加。

-

在列表中,单击自定义键,然后在密钥字段中,键入

xms.store.idpuser_attrs。 -

将该值设置为 true,然后在显示名称中键入

xms.store.idpuser_attrs。单击保存。 -

单击客户端属性,然后单击添加。

-

选择自定义密钥,然后在密钥字段中键入 SEND_LDAP_ATTRIBUTES 。

-

在值字段中键入

userPrincipalName=${user.userprincipalname},email=${user.mail},displayname=${user.displayname},sAMAccountName=${user.samaccountname},aadupn=${user.id_token.upn},aadtid=${user.id_token.tid},输入说明,然后单击保存。以下步骤仅适用于 iOS 设备。

-

转至配置 > 设备策略,单击“添加”,然后选择应用程序配置策略。

-

输入策略名称,然后单击下一步。

在“标识符”列表中,单击新增。在显示的文本框中,输入 Secure Mail 应用程序的捆绑包 ID。

-

在字典内容框中,键入以下文本。

<dict> <key>XenMobileUserAttributes</key> <dict> <key>userPrincipalName</key> <string>${user.userprincipalname}</string> <key>email</key> <string>${user.mail}</string> <key>displayname</key> <string>${user.displayname}</string> <key>sAMAccountName</key> <string>${user.samaccountname}</string> <key>aadupn</key> <string>${user.id_token.upn}</string> <key>aadtid</key> <string>${user.id_token.tid}</string> </dict> <key>IntuneMAMUPN</key> <string>${user.id_token.upn}</string> </dict> -

取消选中 Windows Phone 和 Windows Desktop/Tablet 复选框,然后单击下一步。

-

选择要将此策略部署到的用户组,然后单击保存。

故障排除

常规问题

问题: 打开应用程序时,将显示以下错误消息:需要应用程序策略。

解决方案: 在 Microsoft Graph API 中添加策略。

问题: 您有策略冲突。

解决方案: 仅允许为每个应用程序配置一个策略。

问题: 您的应用程序无法连接到内部资源。

解决方法: 确保正确的防火墙端口处于打开状态、租户 ID 正确无误等等。

Citrix Gateway 问题

下表列出了 Citrix Gateway 配置的常见问题及其解决方案。要进行故障排除,请启用更多日志并通过执行以下操作进行检查:

- 在命令行界面中,运行以下命令:

set audit syslogParams -logLevel ALL - 使用

tail -f /var/log/ns.log从 shell 检查日志

| 问题 | 解决方案 |

|---|---|

| 为 Azure 上的网关应用程序配置所需的权限不可用。 | 检查是否有适当的 Intune 许可证可用。尝试使用 manage.windowsazure.com 门户来查看是否可以添加权限。如果问题仍然存在,请与 Microsoft 支持部门联系。 |

Citrix Gateway 无法访问 login.microsoftonline.com 和 graph.windows.net。 |

在 NS Shell 中,检查您是否能够访问以下 Microsoft Web 站点:curl -v -k https://login.microsoftonline.com。然后,检查 Citrix Gateway 上是否配置了 DNS,以及防火墙设置是否正确(如果 DNS 请求有防火墙)。 |

| 配置 OAuthAction 后,ns.log 中会出现错误。 | 检查 Intune 许可是否已启用,以及 Azure 网关应用程序是否设置了适当的权限。 |

| Sh OAuthAction 命令不会显示 OAuth 状态为完成。 | 检查 Azure Gateway 应用程序的 DNS 设置和配置权限。 |

| Android 或 iOS 设备不显示双重身份验证提示。 | 检查双重设备 ID 登录架构是否绑定到身份验证虚拟服务器。 |

OAuth 错误情况和状态

| 状态 | 错误状况 |

|---|---|

| COMPLETE | 成功 |

| AADFORGRAPH | 密钥无效、URL 未解析、连接超时 |

| MDMINFO | *manage.microsoft.com 已关闭或无法访问 |

| GRAPH | 图形端点已关闭,无法访问 |

| CERTFETCH | 由于 DNS 错误无法与令牌端点 https://login.microsoftonline.com 通信。要验证此配置,请转到 shell 并键入 curl https://login.microsoftonline.com。此命令必须验证。 |

限制

以下各项描述了将 Microsoft EMS/Intune 与 Citrix Endpoint Management 结合使用的一些限制。

- 使用 Citrix 和 Intune 部署应用程序以支持 Micro VPN 时:当用户提供其用户名和密码以访问摘要站点时,即使凭据有效,也会出现错误。 [CXM-25227]

- 将拆分通道从开更改为关,并等待当前网关会话过期后:用户在完整 VPN 模式下启动内部站点之前,外部流量无需通过 Citrix Gateway 即可直接通过。 [CXM-34922]

- 将“打开方式”策略从仅托管应用程序更改为所有应用程序后,用户在关闭并重新启动 Secure Mail 之前,无法在非托管应用程序中打开文档。 [CXM-34990]

- 在完整 VPN 模式下拆分通道设置为开,并且拆分 DNS 从本地更改为远程时,内部站点无法加载。 [CXM-35168]

已知问题

禁用了 mVPN 策略启用 http/https 重定向(使用 SSO) 时,Secure Mail 不起作用。 [CXM-58886]

第三方已知问题

在 Secure Mail for Android 上,当用户轻按创建新事件时,不会显示新事件创建页面。 [CXM-23917]

使用 Citrix 和 Intune 部署 Citrix Secure Mail for iOS 以支持 Micro VPN 时:在用户将应用程序移动到后台时,不会强制执行隐藏 Secure Mail 屏幕的应用程序策略。 [CXM-25032]