PKI 实体

Citrix Endpoint Management 公钥基础设施 (PKI) 实体配置代表执行实际 PKI 操作(颁发、撤销和状态信息)的组件。 这些组件位于 Citrix Endpoint Management 的内部或外部。 内部组件被称为可自由选择的。 外部组件是企业基础设施的一部分。

Citrix Endpoint Management 支持以下类型的 PKI 实体:

-

Microsoft 证书服务

-

自主证书颁发机构 (CA)

Citrix Endpoint Management 支持以下 CA 服务器:

- Windows 服务器 2016

- Windows 服务器 2019

- Windows Server 2022

笔记:

Windows Servers 2012 R2、2012 和 2008 R2 不再受支持,因为它们的使用寿命已到。 有关更多信息,请参阅 Microsoft 产品生命周期文档。

常见 PKI 概念

无论其类型如何,每个 PKI 实体都具有以下功能的子集:

- 签名: 根据证书签名请求 (CSR) 颁发新证书。

- 获取: 恢复现有证书和密钥对。

- 撤销: 撤销客户端证书。

关于 CA 证书

配置 PKI 实体时,向 Citrix Endpoint Management 指明哪个 CA 证书是该实体颁发的(或从该实体恢复的)证书的签名者。 该 PKI 实体可以返回由任意数量的不同 CA 签名的证书(获取的或新签名的)。

提供每个颁发机构的证书作为 PKI 实体配置的一部分。 为此,将证书上传到 Citrix Endpoint Management,然后在 PKI 实体中引用它们。 对于自主 CA,该证书隐式是签名 CA 证书。 对于外部实体,您必须手动指定证书。

重要的:

创建 Microsoft 证书服务实体模板时,请避免已注册设备可能出现的身份验证问题:不要在模板名称中使用特殊字符。 例如,不要使用:

! :$()#%+*〜? | { } [ ]

Microsoft 证书服务

Citrix Endpoint Management 通过其 Web 注册界面与 Microsoft Certification Services 进行交互。 Citrix Endpoint Management 仅支持通过该界面颁发新证书。 如果 Microsoft CA 生成 NetScaler Gateway 用户证书,则 NetScaler Gateway 支持这些证书的续订和吊销。

要在 Citrix Endpoint Management 中创建 Microsoft CA PKI 实体,必须指定证书服务 Web 界面的基本 URL。 如果您愿意,请使用 SSL 客户端身份验证来保护 Citrix Endpoint Management 与证书服务 Web 界面之间的连接。

添加 Microsoft 证书服务实体

-

在 Citrix Endpoint Management 控制台中,单击控制台右上角的齿轮图标,然后单击 PKI 实体。

-

在 PKI 实体 页面上,单击 添加。

出现 PKI 实体类型菜单。

-

单击 Microsoft 证书服务实体。

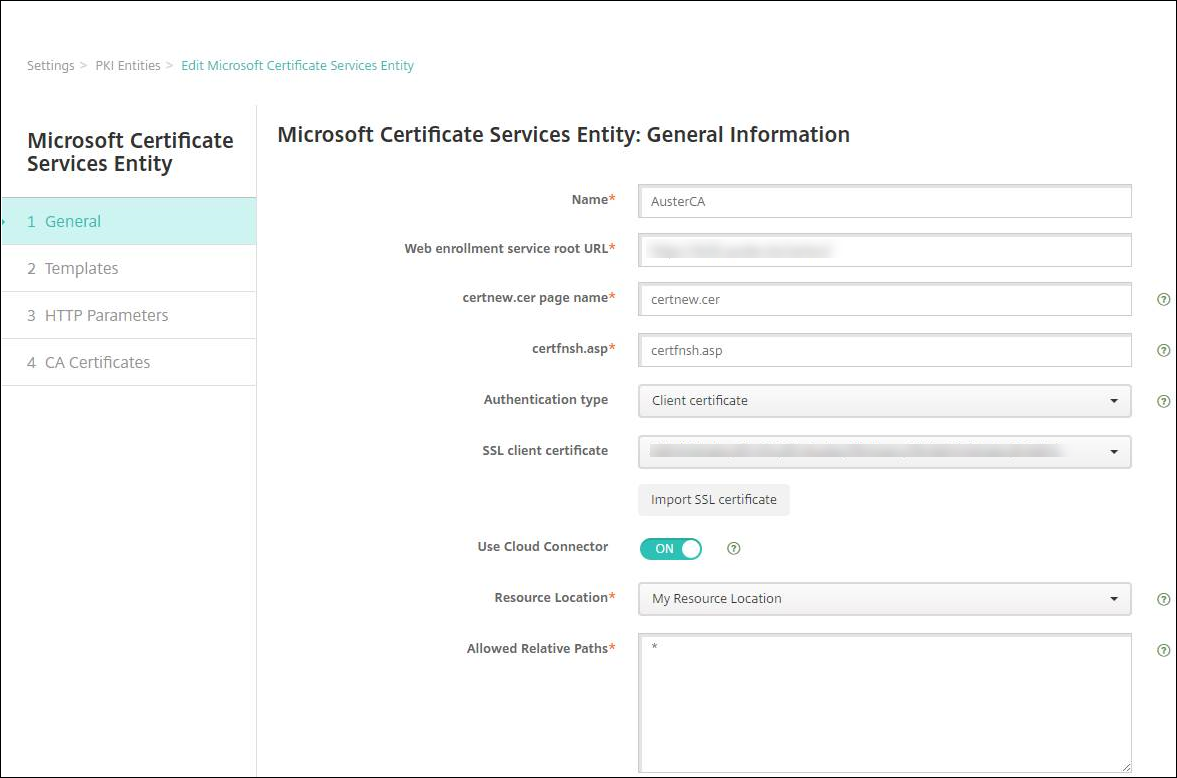

出现 Microsoft 证书服务实体:常规信息 页面。

-

在 Microsoft 证书服务实体:常规信息 页面上,配置以下设置:

- 名称: 为您的新实体输入一个名称,稍后您将使用该名称来引用该实体。 实体名称必须是唯一的。

-

Web 注册服务根 URL: 输入 Microsoft CA Web 注册服务的基本 URL。 例如:

https://192.0.0.1/certsrv/。 URL 可以使用纯 HTTP 或 HTTP-over-SSL。 - certnew.cer 页面名称: certnew.cer 页面的名称。 使用默认名称,除非您由于某种原因将其重命名。

- certfnsh.asp: certfnsh.asp 页面的名称。 使用默认名称,除非您由于某种原因将其重命名。

-

身份验证类型: 选择您想要使用的身份验证方法。

- 没有任何

- HTTP 基本: 输入连接所需的用户名和密码。

- 客户端证书: 选择正确的 SSL 客户端证书。

-

使用云连接器: 选择 在 上使用云连接器连接到 PKI 服务器。 然后,为连接指定 资源位置 和 允许的相对路径 。

- 资源位置: 从 Citrix Cloud Connector中定义的资源位置中选择。

-

允许的相对路径: 指定资源位置允许的相对路径。 每行指定一个路径。 您可以使用星号 (*) 通配符。

假设资源位置是

https://www.ServiceRoot/certsrv。 要提供对该路径中所有 URL 的访问,请在 允许的相对路径中输入/*。

-

单击 测试连接 以确保服务器可访问。 如果无法访问,则会出现一条消息,指出连接失败。 检查您的配置设置。

-

单击 下一步。

出现 Microsoft 证书服务实体:模板 页面。 在此页面上,您可以指定 Microsoft CA 支持的模板的内部名称。 创建凭证提供程序时,您可以从此处定义的列表中选择一个模板。 每个使用此实体的凭证提供者都使用一个这样的模板。

有关 Microsoft 证书服务模板要求,请参阅您的 Microsoft Server 版本的 Microsoft 文档。 除了 证书中注明的证书格式外,Citrix Endpoint Management 对其分发的证书没有任何要求。

-

在 Microsoft 证书服务实体:模板 页面上,单击 添加,键入模板名称,然后单击 保存。 对每个想要添加的模板重复此步骤。

-

单击 下一步。

出现 Microsoft 证书服务实体:HTTP 参数 页面。 在此页面上,您可以指定 Citrix Endpoint Management 的自定义参数以添加到对 Microsoft Web Enrollment 界面的 HTTP 请求中。 自定义参数仅对在 CA 上运行的自定义脚本有用。

-

在 Microsoft 证书服务实体:HTTP 参数 页面上,单击 添加,键入要添加的 HTTP 参数的名称和值,然后单击 下一步。

出现 Microsoft 证书服务实体:CA 证书 页面。 在此页面上,您必须告知 Citrix Endpoint Management 系统通过此实体获取的证书的签名者。 当您的 CA 证书更新时,请在 Citrix Endpoint Management 中更新它。 Citrix Endpoint Management 透明地将更改应用于实体。

-

在 Microsoft 证书服务实体:CA 证书 页面上,选择您想要用于该实体的证书。

-

点击 保存。

该实体出现在 PKI 实体表中。

NetScaler Gateway 证书吊销列表 (CRL)

Citrix Endpoint Management 仅支持第三方证书颁发机构的证书吊销列表 (CRL)。 如果您配置了 Microsoft CA,Citrix Endpoint Management 将使用 NetScaler Gateway 来管理撤销。

配置基于客户端证书的身份验证时,请考虑是否配置 NetScaler Gateway 证书吊销列表 (CRL) 设置 启用 CRL 自动刷新。 此步骤确保仅 MAM 模式下设备的用户无法使用设备上的现有证书进行身份验证。

Citrix Endpoint Management 重新颁发新证书,因为它不会限制用户在证书被撤销后生成用户证书。 当 CRL 检查过期的 PKI 实体时,此设置会增加 PKI 实体的安全性。

自主核证机构

当您向 Citrix Endpoint Management 提供 CA 证书和相关私钥时,将创建一个自主 CA。 Citrix Endpoint Management 根据您指定的参数在内部处理证书颁发、撤销和状态信息。

配置自主 CA 时,您可以为该 CA 激活在线证书状态协议 (OCSP) 支持。 如果启用 OCSP 支持,CA 会将扩展名 id-pe-authorityInfoAccess 添加到 CA 颁发的证书中。 该扩展指向以下位置的 Citrix Endpoint Management 内部 OCSP 响应器:

https://<server>/<instance>/ocsp

配置 OCSP 服务时,为相关的自主实体指定 OCSP 签名证书。 您可以使用 CA 证书本身作为签名者。 为了避免不必要地暴露您的 CA 私钥(推荐):创建一个由 CA 证书签名的委托 OCSP 签名证书,并包含此扩展: id-kp-OCSPSigning extendedKeyUsage。

Citrix Endpoint Management OCSP 响应程序服务支持基本 OCSP 响应和请求中的以下哈希算法:

- SHA-256

- SHA-384

- SHA-512

响应使用 SHA-256 和签名证书密钥算法(DSA、RSA 或 ECDSA)进行签名。

为你的 CA 生成并导入证书

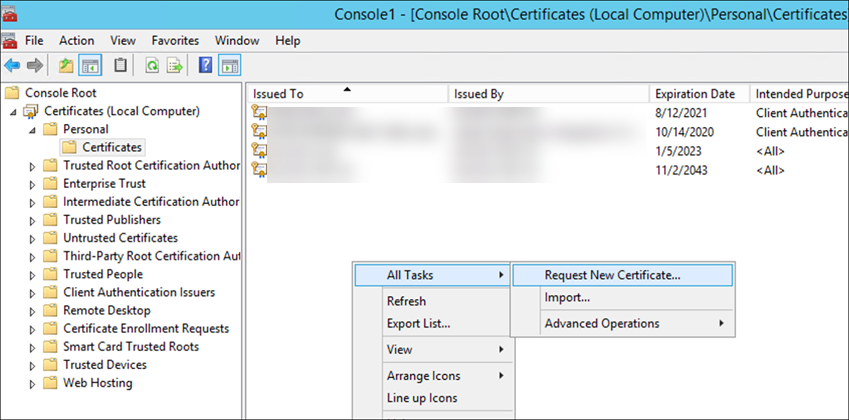

-

在您的服务器上,使用您的本地系统帐户打开 Microsoft 管理控制台 (MMC),然后打开证书管理单元。 在右侧窗格中,右键单击,然后单击 所有任务 > 请求新证书。

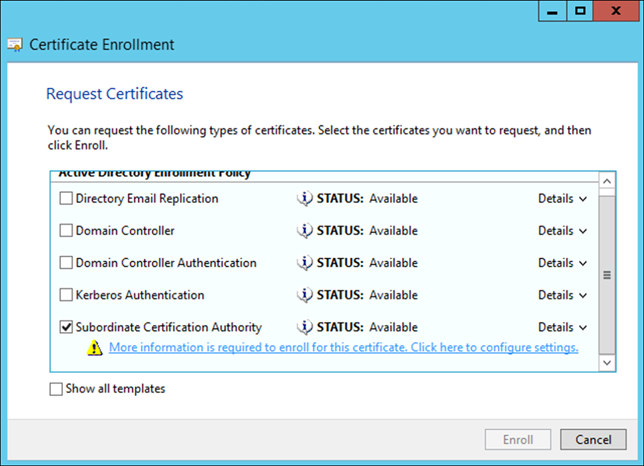

-

在打开的向导中,单击 下一步 两次。 在 请求证书 列表中,选择 下属证书颁发机构 然后单击 更多信息 链接。

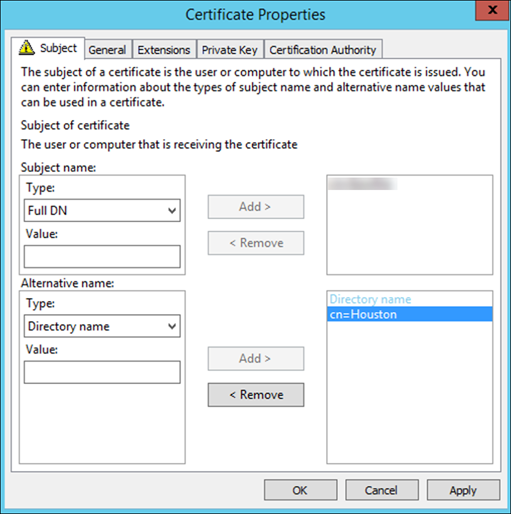

-

在窗口中,输入 主题名称 和 备用名称。 点击 确定。

-

单击 注册,然后单击 完成。

-

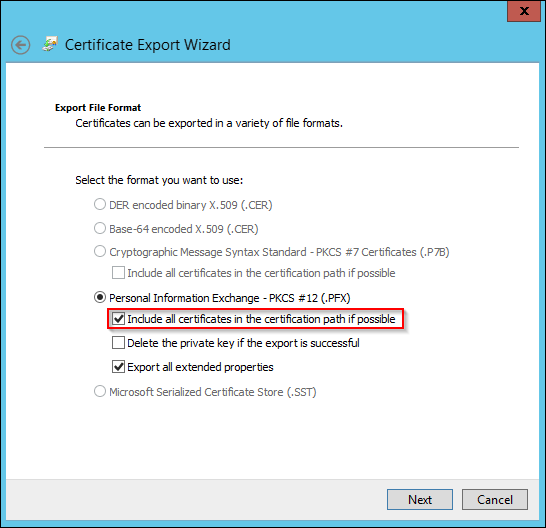

在 MMC 中,右键单击您创建的证书。 单击 所有任务 > 导出。 将证书导出为带有私钥的 .pfx 文件。 选择选项 如果可能的话,包含认证路径中的所有证书。

-

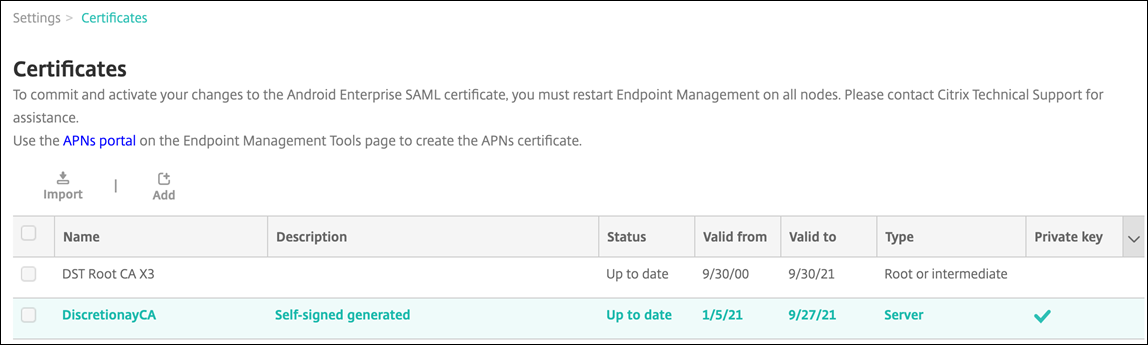

在 Citrix Endpoint Management 控制台中,导航到 设置 > 证书。

-

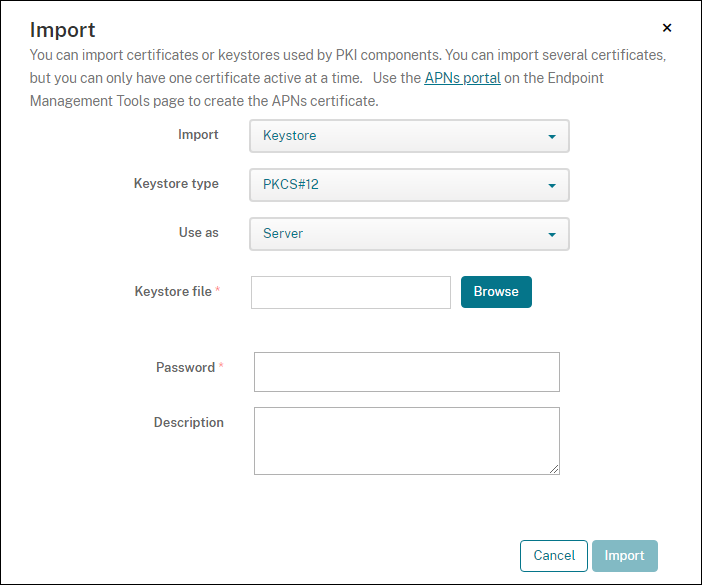

单击 导入。 在打开的窗口中,浏览您之前导出的证书和私钥文件。

-

单击 导入。 该证书已添加到表中。

添加自主 CA

-

在 Citrix Endpoint Management 控制台中,单击控制台右上角的齿轮图标,然后单击 更多 > PKI 实体。

-

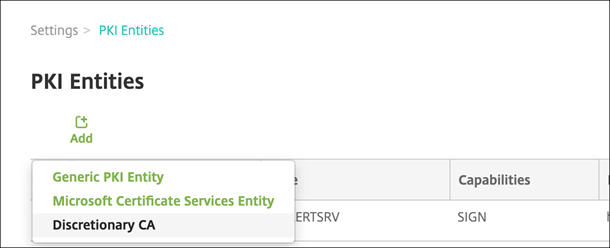

在 PKI 实体 页面上,单击 添加。

-

单击 自主 CA。

-

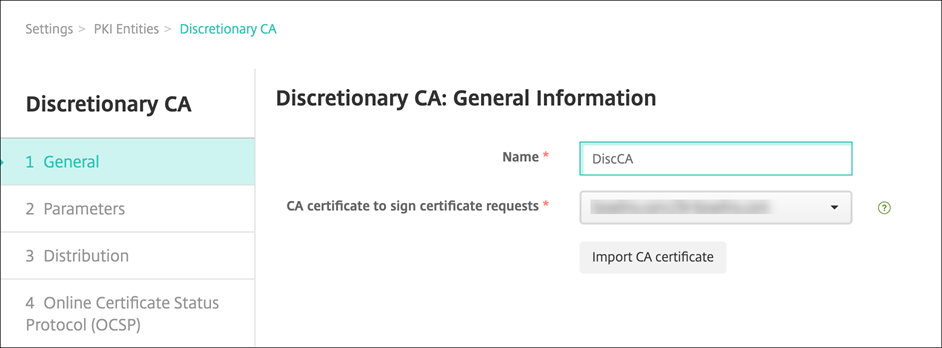

在 自主 CA:一般信息 页面上,配置以下内容:

- 名称: 为自主 CA 键入一个描述性名称。

-

用于签署证书请求的 CA 证书: 单击可供自主 CA 用于签署证书请求的证书。

此证书列表是由您在 Citrix Endpoint Management ( 配置 > 设置 > 证书) 上传的具有私钥的 CA 证书生成的。

-

单击 下一步。

-

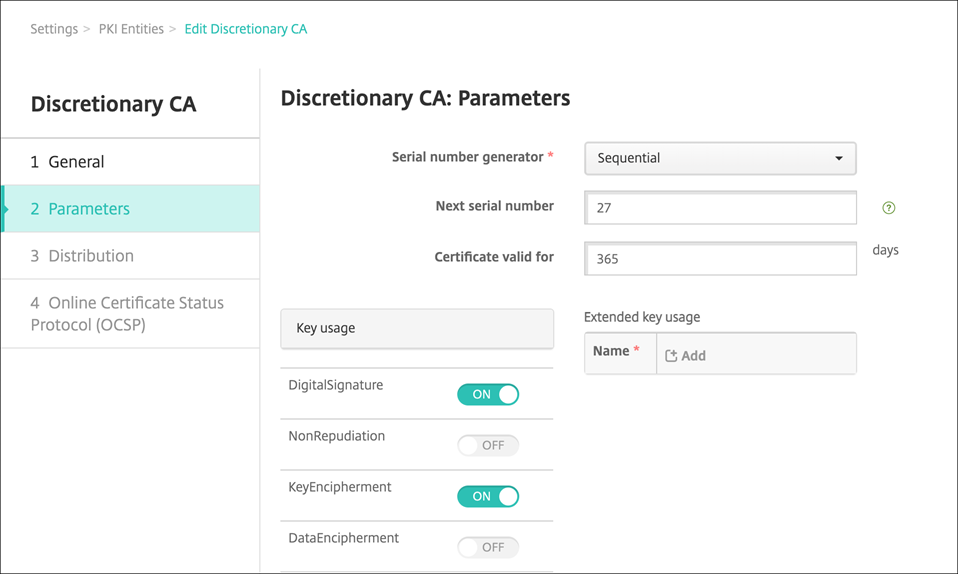

在 自主 CA:参数 页面上,配置以下内容:

- 序列号生成器: 自主 CA 为其颁发的证书生成序列号。 从此列表中,单击 顺序 或 非顺序 来确定数字的生成方式。

- 下一个序列号: 输入一个值来确定下一个发出的号码。

- 证书有效期: 输入证书有效的天数。

- 密钥用法: 通过将适当的密钥设置为 和来确定自主 CA 颁发的证书的用途。 一旦设置,CA 就只能为这些目的颁发证书。

- 扩展密钥用法: 要添加更多参数,请单击 添加,键入密钥名称,然后单击 保存。

-

单击 下一步。

-

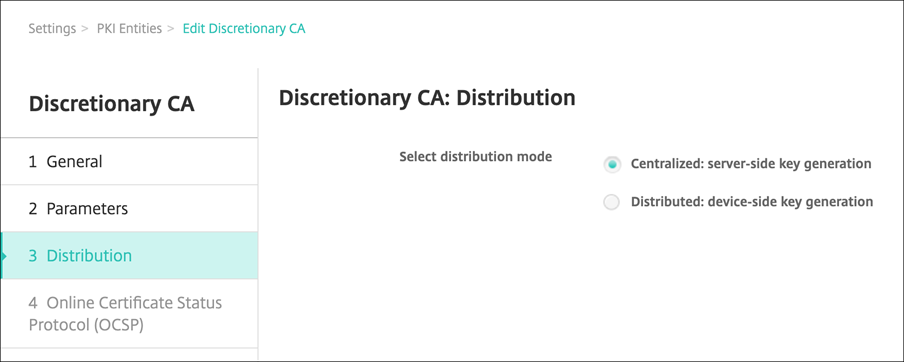

在 自主 CA:分发 页面上,选择分发模式:

- 集中式:服务器端密钥生成。 Citrix 建议采用集中选项。 私钥生成并存储在服务器上,并分发给用户设备。

- 分布式:设备端密钥生成。 私钥在用户设备上生成。 此分布式模式使用 SCEP,并且需要带有 keyUsage keyEncryption 扩展名的 RA 加密证书以及带有 keyUsage digitalSignature 扩展名的 RA 签名证书。 同一个证书可以用于加密和签名。

-

单击 下一步。

-

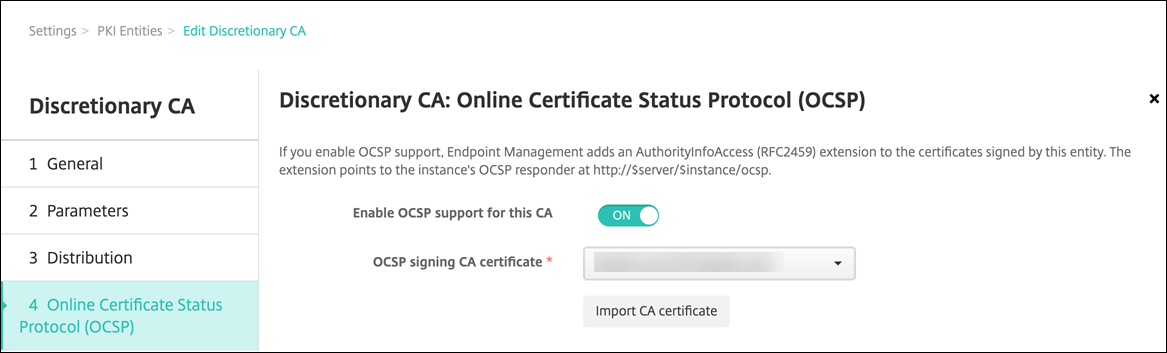

在 自主 CA:在线证书状态协议 (OCSP) 页面上,配置以下内容:

- 如果您想要向此 CA 签名的证书添加

AuthorityInfoAccess(RFC2459) 扩展,请将 为此 CA 启用 OCSP 支持 设置为 在上。 此扩展指向位于https://<server>/<instance>/ocsp的 CA OCSP 响应器。 - 如果启用了 OCSP 支持,请选择 OSCP 签名 CA 证书。 此证书列表是根据您上传到 Citrix Endpoint Management 的 CA 证书生成的。

启用该功能可使 Citrix ADC 有机会检查证书的状态。 Citrix 建议您启用此功能。

- 如果您想要向此 CA 签名的证书添加

-

点击 保存。

自主 CA 出现在 PKI 实体表中。

配置凭据提供程序

-

在 Citrix Endpoint Management 控制台中,导航到 设置 > 凭据提供程序,然后单击 添加。

-

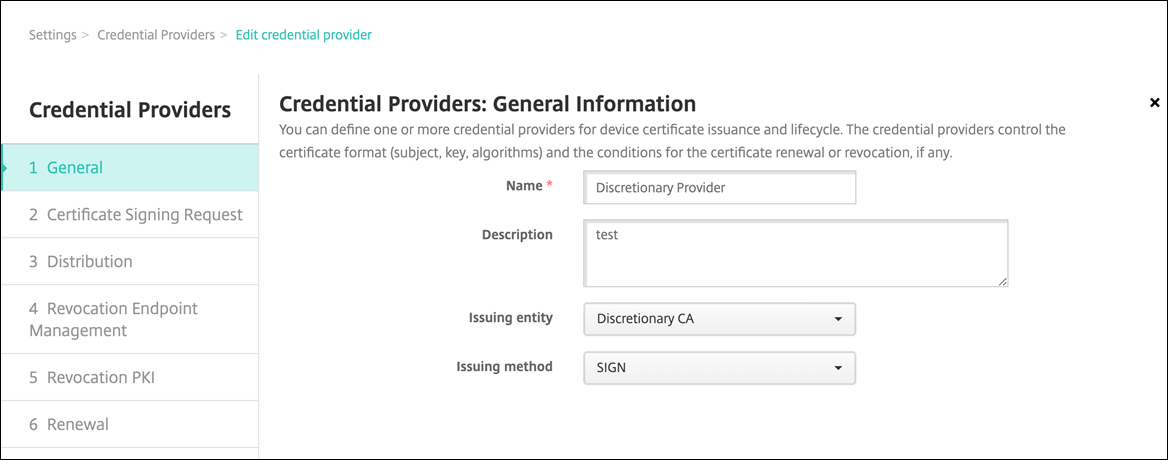

在 凭证提供程序:一般信息 页面上,配置以下内容:

- 名称: 为新的提供程序配置输入一个唯一的名称。 此名称稍后用于识别 Citrix Endpoint Management 控制台其他部分的配置。

- 描述: 描述凭证提供者。 虽然此字段是可选的,但描述可以提供有关此凭证提供者的有用详细信息。

- 发行实体: 选择 自主 CA。

- 颁发方法: 点击 签名 或 获取 作为系统从配置实体获取证书的方法。 对于客户端证书认证,使用 Sign。

-

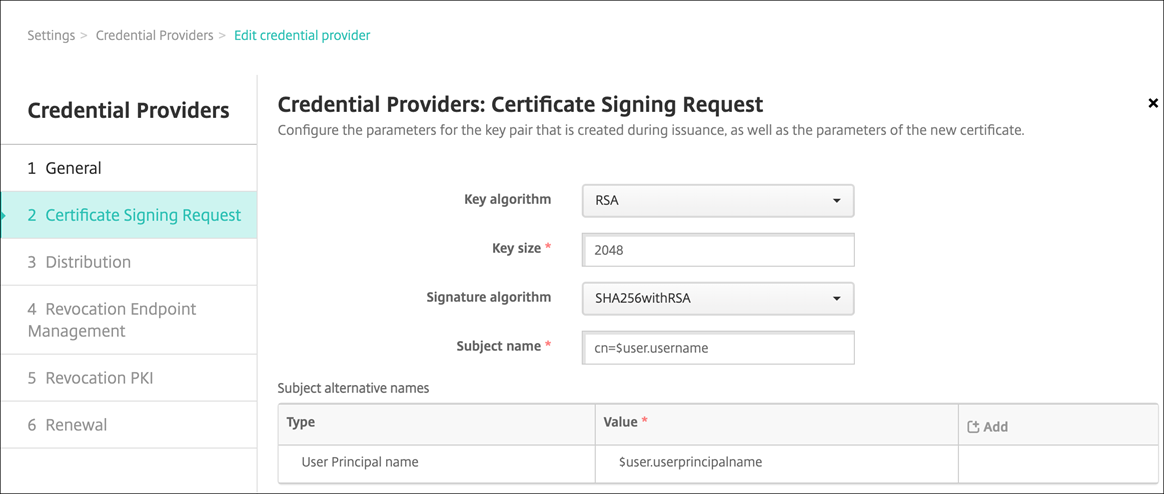

单击 下一步。 在 凭据提供程序:证书签名请求 页面上,根据您的证书配置进行以下内容配置:

-

密钥算法: 选择新密钥对的密钥算法。 可用值为 RSA、 DSA和 ECDSA。

-

密钥大小: 输入密钥对的大小(以位为单位)。 此字段是必需的。 Citrix 建议使用 2048 位。

-

签名算法: 单击新证书的值。 值取决于密钥算法。 Citrix 建议 SHA256withRSA。

-

主题名称: 必填。 键入新证书主题的专有名称 (DN)。 使用

CN=${user.username}作为用户名或使用CN=${user.samaccountname}sAMAccountName。 -

要向 主题备用名称 表中添加条目,请单击 添加。 选择备用名称的类型,然后在第二列中输入一个值。

添加以下内容:

- 类型: 用户主体名称

-

值:

$user.userprincipalname

与主题名称一样,您可以在值字段中使用 Citrix Endpoint Management 宏。

-

-

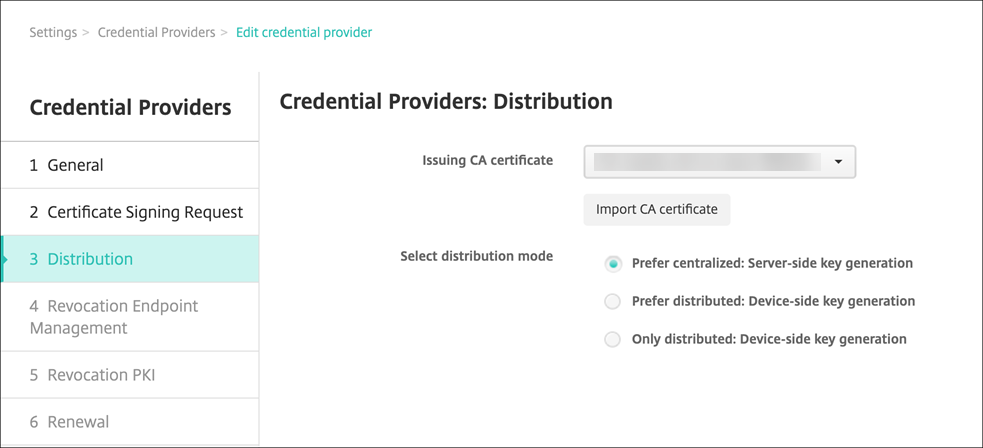

单击 下一步。 在 凭证提供者:分发 页面上,配置以下内容:

- 颁发 CA 证书: 选择您之前添加的自由 CA 证书。

-

选择分发模式: 选择以下生成和分发密钥的方式之一:

- 优先集中式:服务器端密钥生成: Citrix 推荐此集中式选项。 它支持 Citrix Endpoint Management 支持的所有平台,并且在使用 NetScaler Gateway 身份验证时是必需的。 私钥生成并存储在服务器上,并分发给用户设备。

- 优先分布式:设备端密钥生成: 私钥在用户设备上生成并存储。 此分布式模式使用 SCEP,并且需要具有 keyUsage keyEncryption 的 RA 加密证书和具有 KeyUsage digitalSignature 的 RA 签名证书。 同一个证书可以用于加密和签名。

- 仅分布式:设备端密钥生成: 此选项的工作方式与 首选分布式:设备端密钥生成相同,但如果设备端密钥生成失败或不可用,则没有可用选项。

如果您选择了 首选分布式:设备端密钥生成 或 仅分布式:设备端密钥生成,请单击 RA 签名证书和 RA 加密证书。 两者可使用同一份证书。 这些证书出现了新的字段。

-

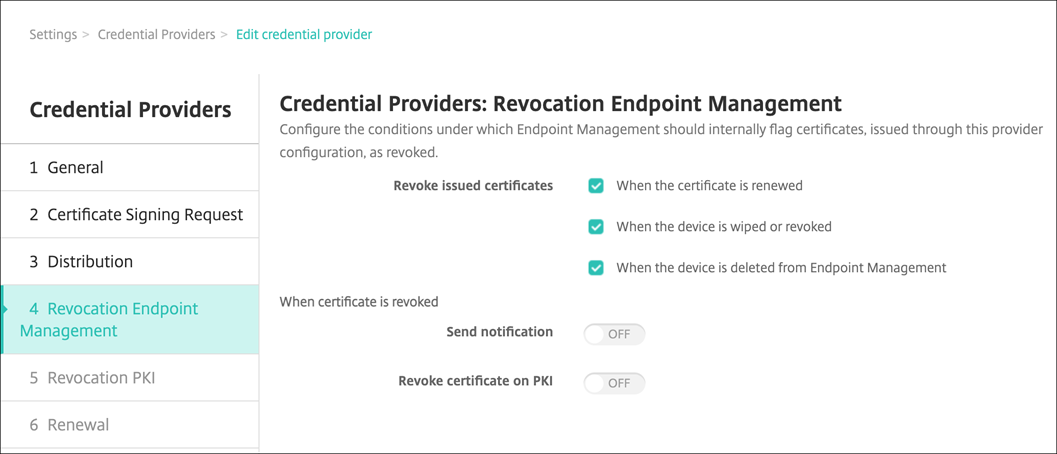

单击 下一步。 在 凭据提供程序:撤销 Citrix Endpoint Management 页面上,配置 Citrix Endpoint Management 在内部将通过此提供程序配置颁发的证书标记为已撤销的条件。 配置以下内容:

- 在 撤销已颁发的证书中,选择指示何时撤销证书的选项之一。

-

要指示 Citrix Endpoint Management 在证书被撤销时发送通知:设置 的值、发送通知 至 、在 上,然后选择一个通知模板。

- 当使用 Citrix Endpoint Management 作为您的自主 PKI 时,撤销 PKI 上的证书 不起作用。

-

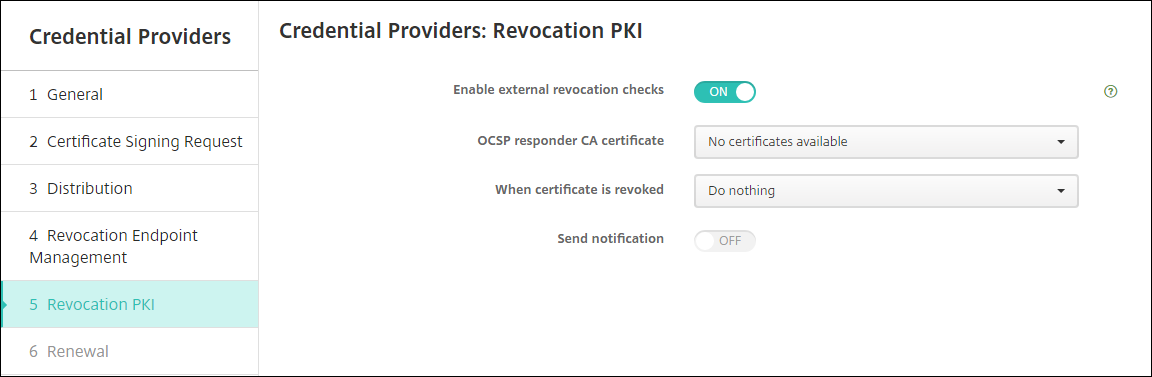

单击 下一步。 在 凭证提供程序:撤销 PKI 页面上,确定如果证书被撤销,应在 PKI 上采取什么操作。 您还可以选择创建通知消息。 配置以下内容:

- 启用外部撤销检查: 将此设置 开启。 出现更多与撤销 PKI 相关的字段。

-

在 OCSP 响应者 CA 证书 列表中,选择证书主题的可分辨名称 (DN)。

您可以将 Citrix Endpoint Management 宏用于 DN 字段值。 例如:

CN=${user.username}、 OU=${user.department}、 O=${user.companyname}、 C=${user.c}\endquotation -

在 当证书被吊销时 列表中,单击以下操作之一以在证书被吊销时对 PKI 实体采取操作:

- 什么也不做。

- 更新证书。

- 撤销并擦除该设备。

-

要指示 Citrix Endpoint Management 在证书被撤销时发送通知:设置 的值 在上发送通知</strong> 至 **。</p>

You can choose between two notification options:- 如果您选择 选择通知模板,您可以选择预先写好的通知消息,然后可以对其进行自定义。 这些模板位于通知模板列表中。

- 如果您选择 输入通知详情,您可以编写自己的通知消息。 除了提供收件人的电子邮件地址和消息之外,您还可以设置发送通知的频率。</li> </ul>

-

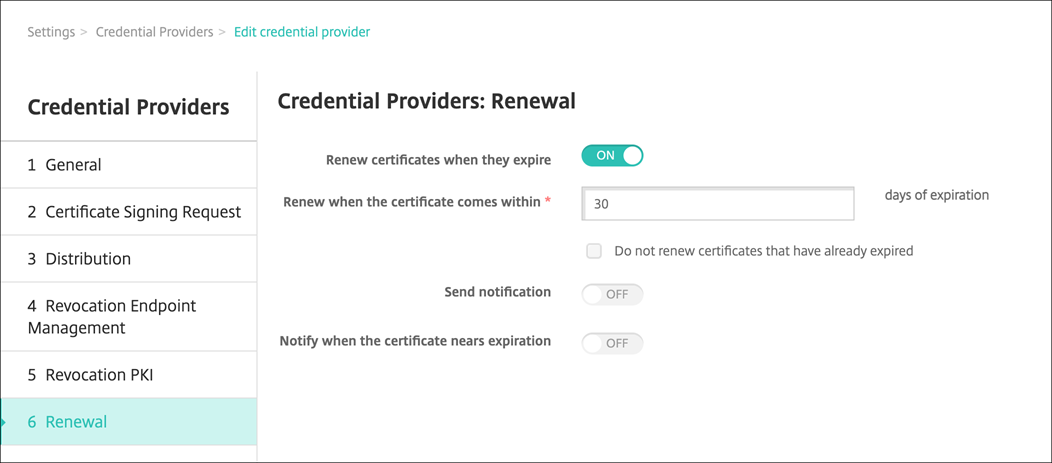

单击 下一步。 在 Credential Providers: Renewal 页面上,配置以下内容:

设置 在 至 到期时更新证书,开启。 出现更多字段。

- 在 当证书在 内时更新字段中,输入在到期前多少天更新证书。

- 或者,选择 不更新已过期的证书。 在这种情况下,“已过期”意味着

NotAfter日期已经过去,而不是已被撤销。 Citrix Endpoint Management 在内部撤销证书后不会更新证书。

要指示 Citrix Endpoint Management 在证书已续订时发送通知:设置 将通知 发送至 在上。 要指示 Citrix Endpoint Management 在认证即将到期时发送通知:将 证书即将到期时通知 设置为 开启。 对于任何一种选择,您都可以在两种通知选项之间进行选择:

- 选择通知模板: 选择预先写好的通知消息,然后您可以自定义它。 这些模板位于通知模板列表中。

- 输入通知详情: 编写您自己的通知消息。 提供收件人的电子邮件地址、消息和发送通知的频率。

-

点击 保存。