相关自适应身份验证配置

编辑 FQDN

如果出现以下情况,则无法编辑 FQDN 自适应身份验证 被选为 Workspace 配置中的身份验证方法。 您必须切换到其他身份验证方法才能编辑 FQDN。 但是,如有必要,您可以编辑证书。

重要提示:

- 在修改 FQDN 之前,请确保将新 FQDN 映射到 IdP 虚拟服务器公有 IP 地址。

- 连接到 Citrix 网关 使用 OAuth 策略必须将身份验证方法迁移到 自适应身份验证. 有关详细信息,请参阅 将身份验证方法迁移到自适应身份验证.

要编辑 FQDN,请执行以下操作:

-

切换到其他身份验证方法 自适应身份验证.

-

选择 我了解对订阅者体验的影响, ,然后单击 确认.

单击 确认,则最终用户的工作区登录会受到影响,并且在再次启用自适应身份验证之前,自适应身份验证不会用于身份验证。 因此,建议您在维护时段内修改 FQDN。

-

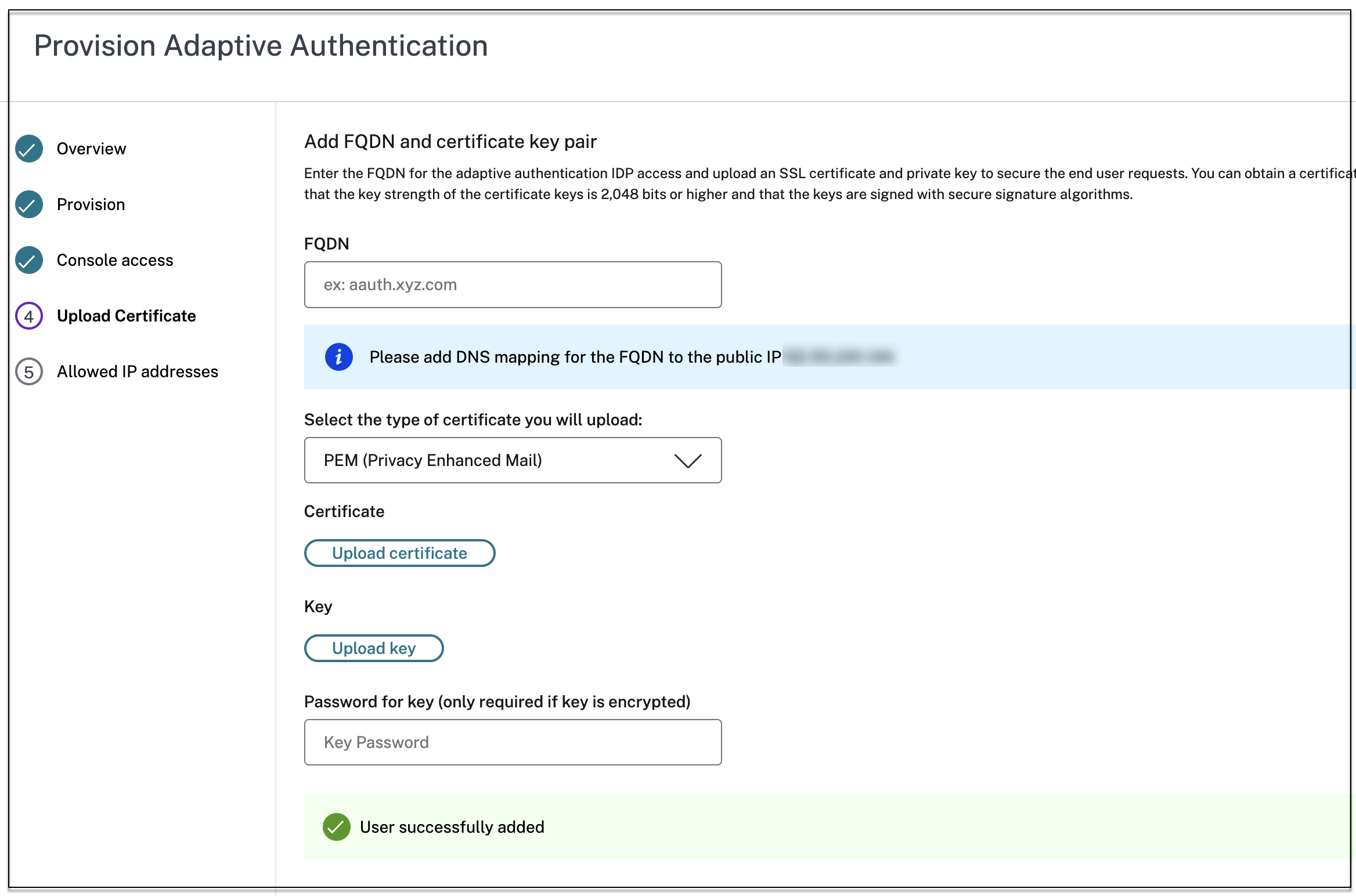

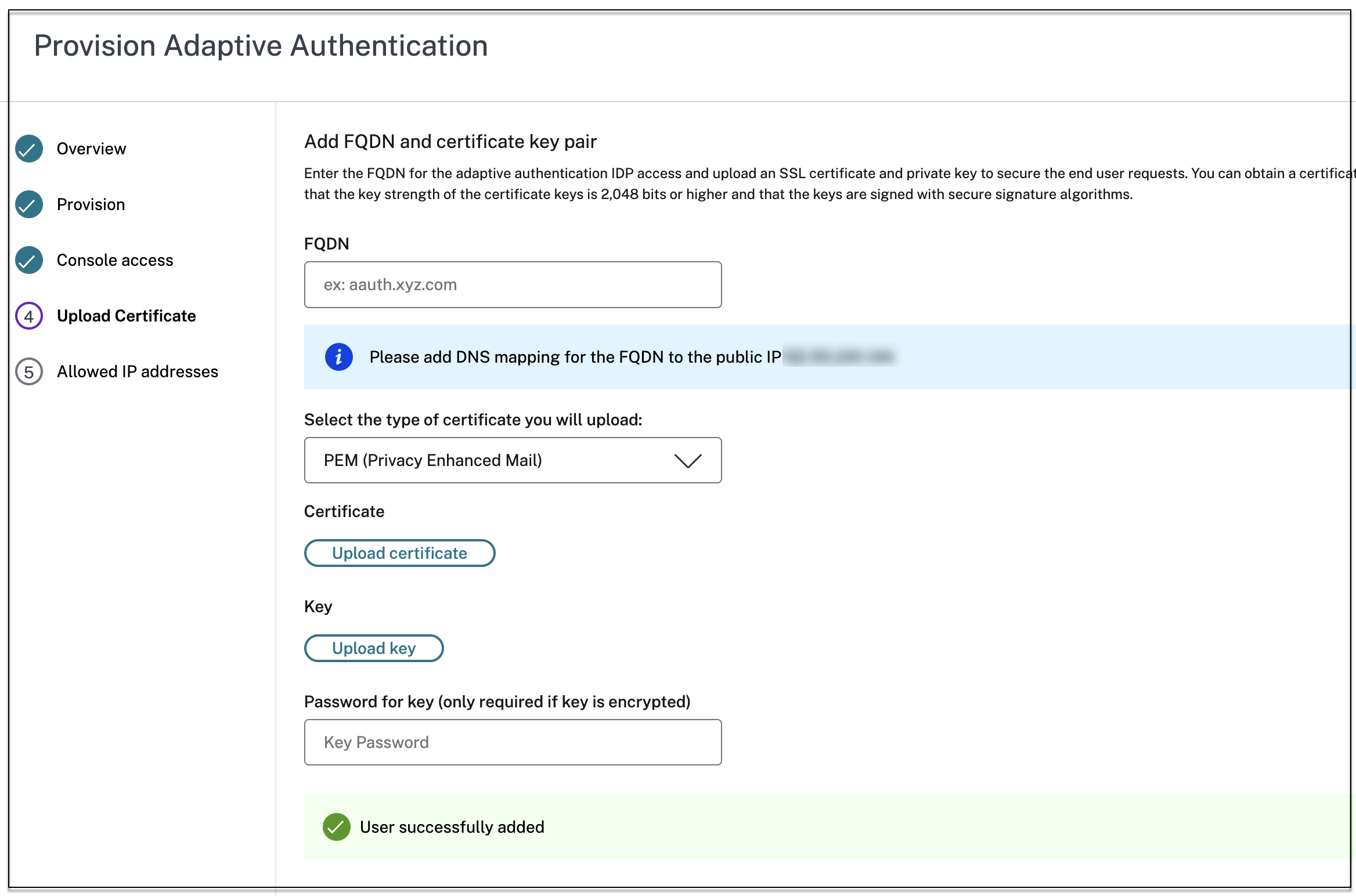

在 上传证书 屏幕上,修改 FQDN。

-

点击 保存更改.

重要提示:

如果编辑 FQDN,还必须再次上传证书。

-

单击 Adaptive Authentication 方法,再次启用 Adaptive Authentication 方法 使 (步骤 3)。

-

单击 刷新。

自定义工作区 URL 或虚 URL

自定义工作区 URL 允许您使用所选的域访问 Citrix Workspace 应用商店。 用户可以使用默认 Workspace URL 和/或自定义 Workspace URL 访问 Workspace。

要配置自定义工作区 URL 或虚 URL,必须执行以下操作:

- 配置您的自定义域。 有关详细信息,请参阅 配置自定义域.

-

使用与当前或默认配置文件 (AAuthAutoConfig_oauthIdpProf) 相同的客户端 ID、密钥和受众配置新的 OAuthIDP 配置文件,但使用不同的重定向 URL。 有关详细信息,请参阅 配置 OAuth 策略和配置文件.

示例:

当前概况:

-

add authentication OAuthIDPProfile AAuthAutoConfig_oauthIdpProf -clientID xxxx -clientSecret yyyy -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_07_09_20_09_30 -redirectURL "https://accounts-internal.cloud.com/core/login-cip" -audience zzzz -sendPassword ONadd authentication OAuthIdPPolicy AAuthAutoConfig_oauthIdpPol -rule true -action AAuthAutoConfig_oauthIdpProfbind authentication vserver auth_vs -policy AAuthAutoConfig_oauthIdpPol -priority 100 -gotoPriorityExpression NEXT新配置文件:

add authentication OAuthIDPProfile AAuthAutoConfig_oauthIdpProf_Custom1 -clientID xxxx -clientSecret yyyy -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_07_09_20_09_30 -redirectURL "https://custom_domain/core/login-cip" -audience zzzz -sendPassword ONadd authentication OAuthIdPPolicy AAuthAutoConfig_oauthIdpPol_Custom1 -rule true -action AAuthAutoConfig_oauthIdpProf_Custom1bind authentication vserver auth_vs -policy AAuthAutoConfig_oauthIdpPol_Custom1 -priority 101 -gotoPriorityExpression NEXT

重要提示:

- OAuth 策略和配置文件由 Adaptive Authentication 服务在预置阶段创建。 因此,Citrix Cloud 管理员无权访问未加密的客户端密钥。 您可以从 ns.conf 文件获取加密的密钥。 要创建 OAuth 配置文件,您必须使用加密的密钥并仅使用 CLI 命令创建配置文件。

- 您无法使用 NetScaler 用户界面创建 OAuth 配置文件。

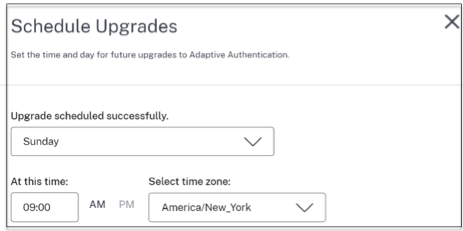

计划自适应身份验证实例的升级

对于当前站点或部署,您可以选择用于升级的维护时段。

重要提示:

请勿将 Adaptive Authentication 实例升级到随机 RTM 版本。 所有升级均由 Citrix Cloud 管理。

-

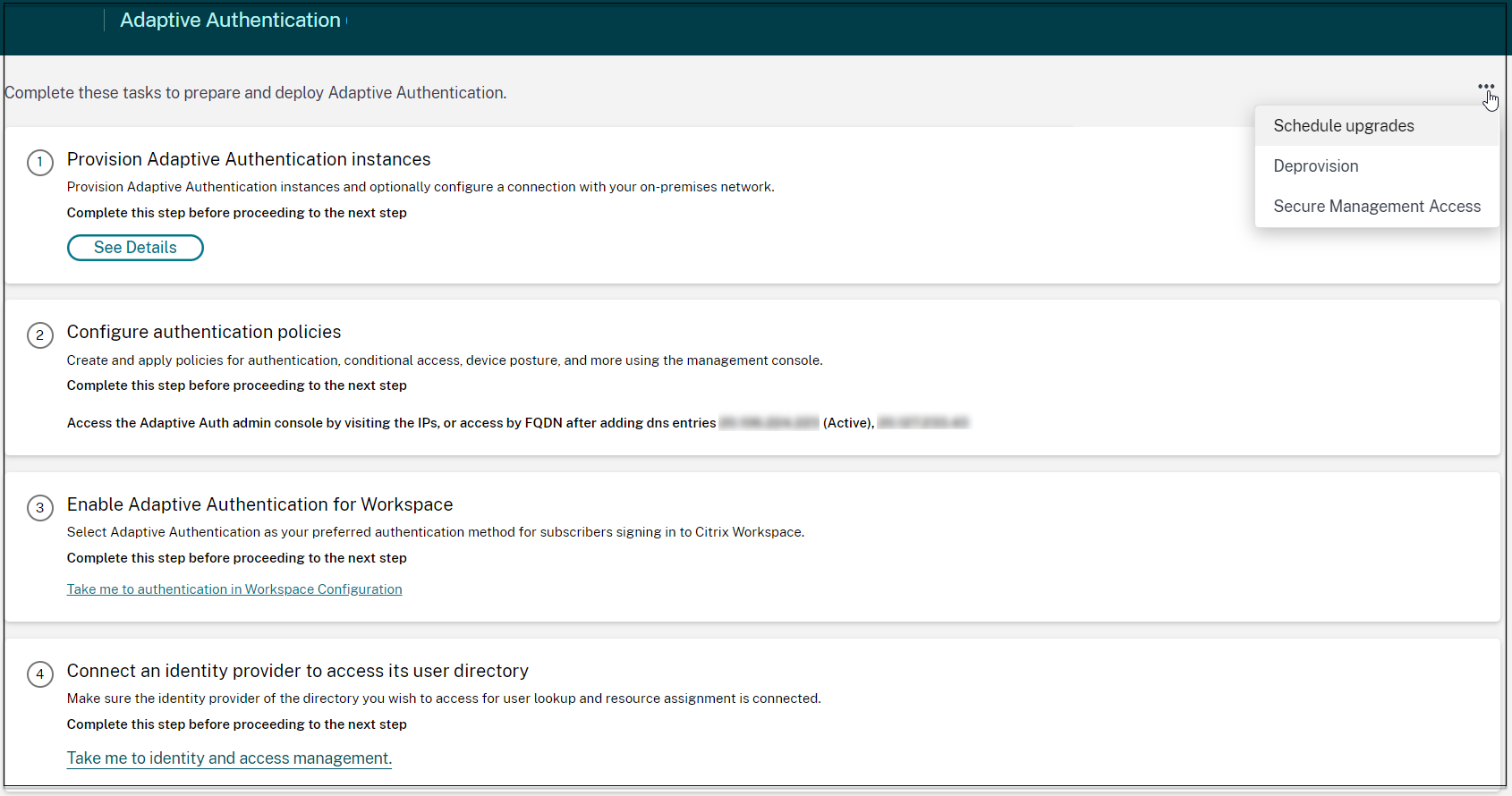

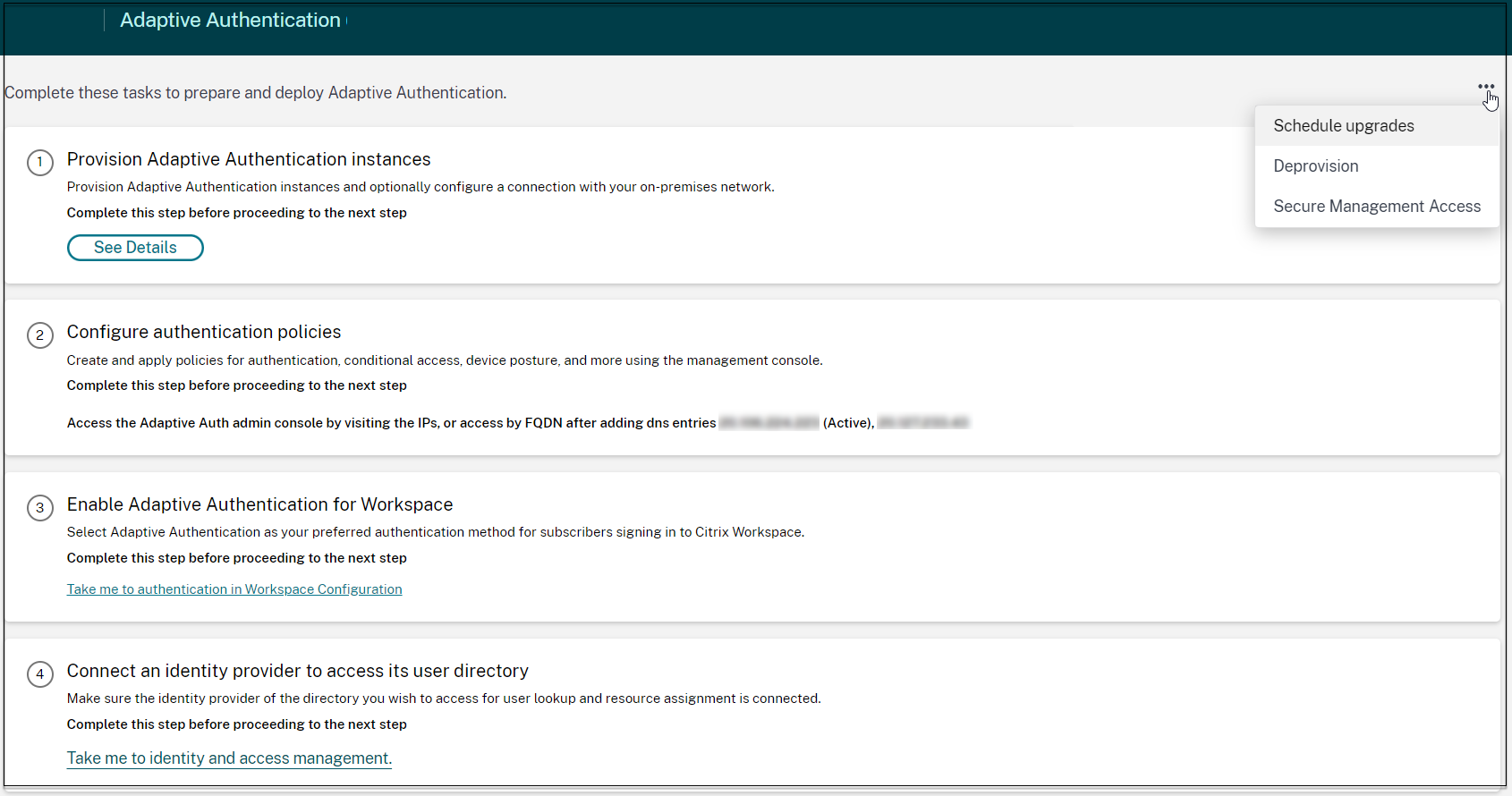

在 自适应身份验证 UI 中,在 预置自适应身份验证实例 部分中,单击省略号按钮。

- 点击 计划升级.

- 选择升级的日期和时间。

取消预配 Adaptive Authentication 实例

在以下情况下,客户可以根据 Citrix 支持的建议取消配置自适应身份验证实例。

- 自适应身份验证实例不可访问(尤其是在计划升级之后),但这种情况可能不会发生。

- 如果客户必须从 VNet 对等互连模式切换到连接器模式,或者相反。

- 如果客户在预置 VNet 对等模式时选择了错误的子网(子网与其数据中心或 Azure VNet 中的其他子网冲突)。

注意:

取消配置还会删除实例的配置备份。 因此,您必须下载备份文件并保存,然后才能取消置备自适应身份验证实例。

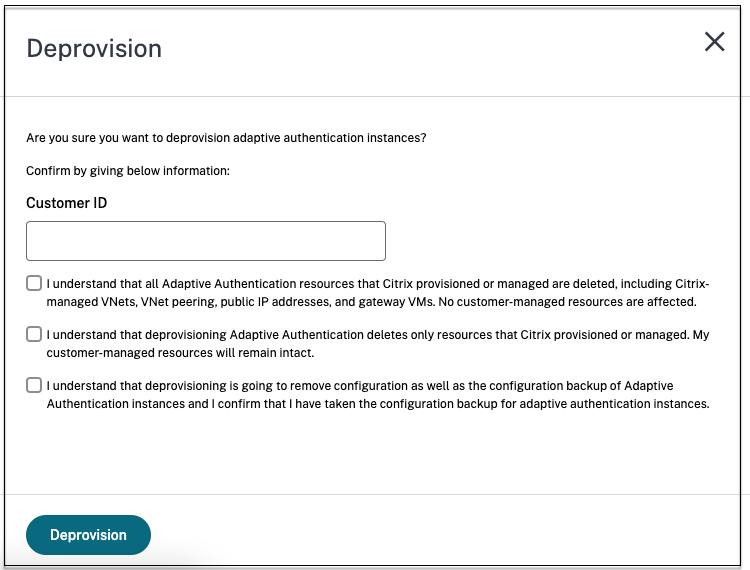

执行以下操作以取消配置自适应身份验证实例:

-

在 自适应身份验证 UI 中,在 预置自适应身份验证实例 部分中,单击省略号按钮。

-

点击 取消配置.

注意:

在取消配置之前,您必须断开连接 Citrix 网关 从 Workspace 配置。

- 输入客户 ID 以取消配置自适应身份验证实例。

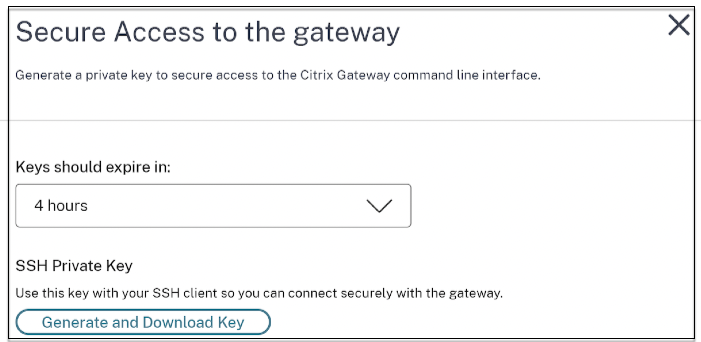

启用对网关的安全访问

- 在 自适应身份验证 UI 中,在 预置自适应身份验证实例 部分中,单击省略号按钮。

-

点击 安全管理访问.

- 在 密钥应在,选择新 SSH 密钥的过期持续时间。

-

点击 生成和下载密钥. 复制或下载 SSH 私钥供以后使用,因为在页面关闭后不会显示该密钥。 此密钥可用于使用用户名

authadmin 认证.您可以单击 生成和下载密钥 以创建新的密钥对(如果较早的密钥对过期)。 但是,只有一个密钥对可以处于活动状态。

- 单击完成。

重要提示:

如果您在 Windows 上使用 PuTTY 连接到自适应身份验证实例,则必须将下载的私钥转换为 PEM。 有关详细信息,请访问 https://www.puttygen.com/convert-pem-to-ppk。

建议使用以下命令从 MAC或Windows(版本 10)的 PowerShell/命令提示符通过终端连接到自适应身份验证实例。

ssh -i <path-to-private-key> authadmin@<ip address of ADC>如果希望 AD 用户访问自适应身份验证 GUI,则必须将其作为新管理员添加到 LDAP 组。 有关详细信息,请参阅https://support.citrix.com/article/CTX123782。 对于所有其他配置,Citrix 建议您使用自适应身份验证 GUI,而不是 CLI 命令。

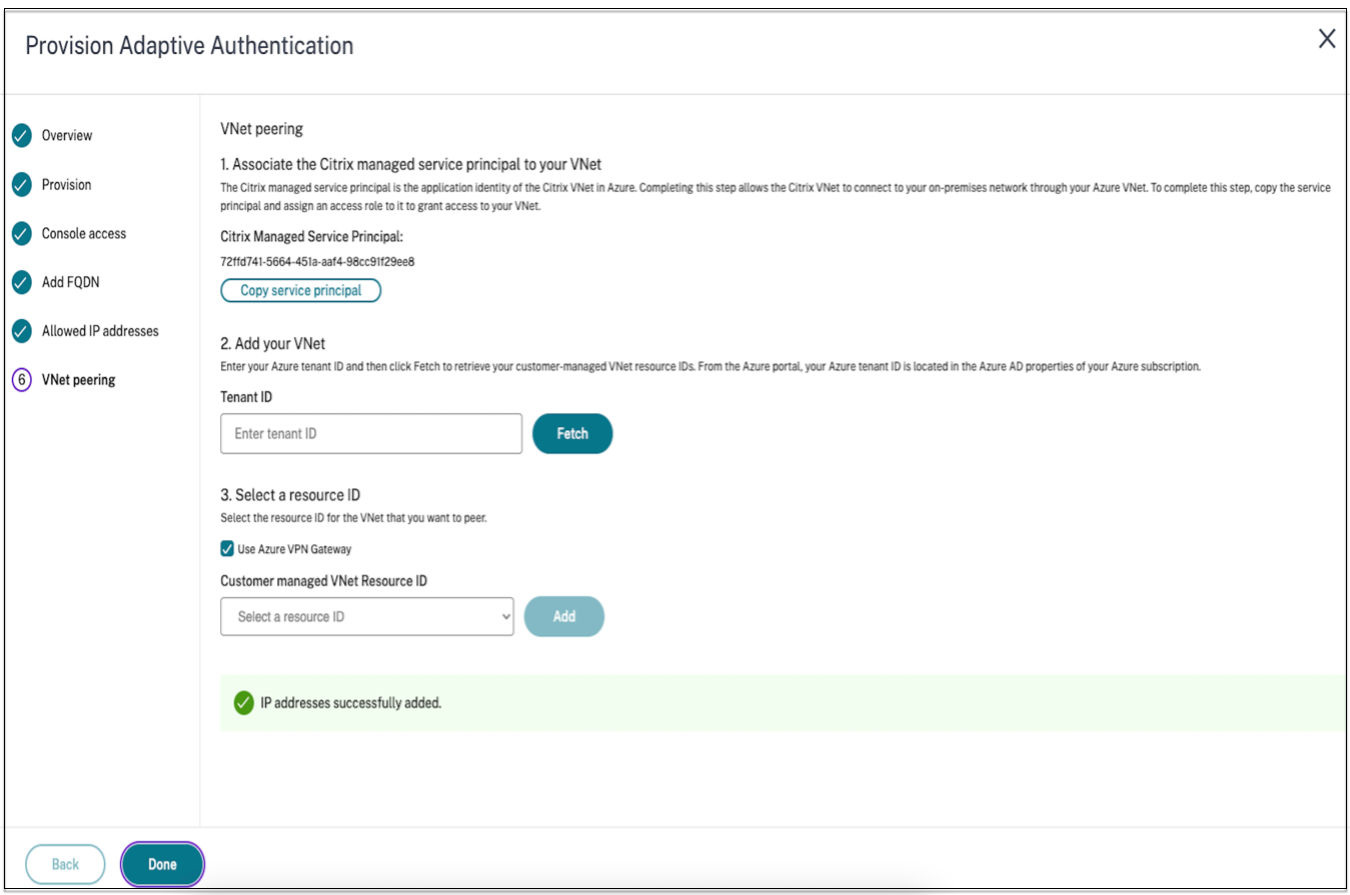

使用 Azure VNet 对等互连设置与本地身份验证服务器的连接

仅当已选择连接类型作为 Azure VNet 对等互连时,才必须设置此配置。

注意:

如果您使用的是 Okta、Azure AD、Ping 等第三方 IDP,则不需要执行此步骤。

-

在 Connect 自适应身份验证 UI 上,单击 准备,然后单击 Azure VNet 对等互连.

这 Citrix 托管服务主体 字段包含 Citrix 为客户创建的 Azure 服务主体的应用程序 ID。 需要此服务主体才能允许 Citrix 将 VNet 对等互连添加到您的订阅和租户中的 VNet。

若要允许此服务主体登录到客户租户,客户站点的管理员(租户的全局管理员)必须运行以下 PowerShell 命令,以将 SPN 添加到租户。 也可以使用 CloudShell。

Connect-AzureADNew-AzureADServicePrincipal -AppId $App_ID哪里$App_ID是 Citrix 共享的 SPN 应用程序 ID。

注意:

- 前面提到的命令输出必须用于角色分配的服务主体名称。

- 要允许此服务主体添加 Azure VNet 对等互连,客户站点的管理员(不限于全局管理员)必须向必须链接到 Citrix 托管 VNet 的 VNet 添加“网络参与者”角色。

- SPN 是用于关联 Azure 中的 Citrix 虚拟网络的唯一标识符。 将 SPN 与 VNet 关联使 Citrix 虚拟网络能够通过 Azure 的 VNet 连接到客户的本地网络。

-

创建 VNet 对等互连。

- 输入运行前面步骤的租户 ID,然后单击 获取.

这会使用为 SPN 添加网络参与者角色的候选 VNet 填充客户管理的 VNet 资源 ID。 如果看不到 VNet,请确保正确运行前面的步骤或重复这些步骤。

注意:

有关如何查找租户 ID 的详细信息,请参阅 https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/active-directory-how-to-find-tenant.

- 选择 使用 Azure VPN 网关 将本地网络连接到 Azure。

- 在 客户管理的 VNet 资源 ID,选择为对等互连标识的 VNet,然后单击 加. VNet 将添加到表中,其状态最初为 进行中. 对等互连成功完成后,Status (状态) 将更改为 做.

- 单击完成。

- 继续配置,请参阅 步骤 1:配置自适应身份验证.

重要提示:

- 要使流量在 Citrix 托管 VNet 和本地网络之间流动,可以在本地更改防火墙和路由规则,以将流量定向到 Citrix 托管 VNet。

- 一次只能添加一个 VNet 对等体。 目前不允许多个 VNet 对等互连。 您可以根据需要删除 VNet 对等互连或创建一个 VNet 对等互连。

配置备份和恢复

Application Delivery Management 服务对自适应身份验证实例执行备份管理。 有关详细信息,请参阅 备份和还原 NetScaler 实例.

- 在“Application Delivery Management”图块上,单击“管理”。

- 导航到 基础设施 > 实例 并访问备份。

注意:

如果您没有看到服务已载入,请载入 Application Delivery Management 服务。 有关详细信息,请参阅 开始.

LDAP 和 LDAPS 负载均衡配置示例

Citrix 自适应身份验证实例使用负载平衡虚拟服务器提供 LDAP/LDAPS 支持。

注意:

- 如果您没有对 LDAP/LDAPS 使用负载均衡,请避免为 LDAP 服务器创建服务或服务器,因为这可能会破坏自适应身份验证隧道。

- 如果要对 LDAP 使用负载均衡,请创建一个服务组并将其绑定到负载均衡服务,而不是绑定到独立服务。

- 使用负载平衡虚拟服务器进行身份验证时,请确保在 LDAP 操作中添加负载平衡虚拟服务器 IP 地址,而不是实际的 LDAP 服务器 IP 地址。

- 默认情况下,TCP 监控器绑定到您创建的服务。 在 Adaptive Authentication NetScaler 实例上,如果使用 TCP 监视器,则默认情况下,该服务将标记为 UP。

- 对于监控,建议您使用自定义监控器。

必备条件

负载平衡虚拟服务器的私有 IP 地址(RFC1918地址)。 它可以是虚拟 IP 地址,因为此地址用于内部配置。

对 LDAP 服务器进行负载均衡

要对 LDAP 服务器进行负载均衡,请创建一个服务组并将其绑定到负载均衡虚拟服务器。 不要创建用于负载平衡 LDAP 服务器的服务。

使用 NetScaler CLI 配置 LDAP:

您可以使用以下 CLI 命令作为配置 LDAP 的参考。

add serviceGroup <serviceGroupName> <serviceType>bind servicegroup <serviceGroupName> (<IP> | <serverName>) <port>-

添加 LB 虚拟服务器 <name> <serviceType> <ip> <port>- 端口必须为 389。 此端口用于内部通信,并且根据为服务组配置的端口,通过 SSL 连接到本地服务器。 bind lb vserver <name> <serviceGroupName>add authentication ldapAction <name> {-serverIP} <ip_addr> | {-serverName <string>}} <lb vserver ip>add authentication policy <ldap_policy_name> -rule <expression> -action <string>bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <ldap_policy_priority> -gotoPriorityExpression NEXT

使用 NetScaler GUI 配置 LDAP:

- 导航到 流量管理 > 负载均衡 ,然后单击 虚拟服务器.

-

创建 TCP 类型和端口 389 的虚拟服务器。

不要创建 SSL/SSL_TCP 类型的负载平衡虚拟服务器。

- 导航到 流量管理 > 负载均衡 ,然后单击 服务组.

- 创建 TCP 类型和端口 389 的服务组。

- 将服务组绑定到您在步骤 1 中创建的虚拟服务器。

有关过程的详细信息,请参阅 设置基本负载均衡.

对 LDAPS 服务器进行负载均衡

对于负载平衡 LDAPS 服务器,您必须创建 TCP 类型的负载平衡虚拟服务器,以避免内部 SSL 加密或解密到自适应身份验证实例中。 在这种情况下,负载平衡虚拟服务器处理 TLS 加密/解密。 不要创建 SSL 类型的负载平衡虚拟服务器。

使用 NetScaler CLI 配置 LDAPS:

您可以使用以下 CLI 命令作为配置 LDAPS 的参考。

-

添加 LB 虚拟服务器 <name> <serviceType> <ip> <port>- 端口必须为 636。 bind lb vserver <name> <serviceGroupName>add authentication ldapAction <name> {-serverIP} <ip_addr> | {-serverName <string>}} <lb vserver ip>add authentication policy <ldap_policy_name> -rule <expression> -action <string>bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <ldap_policy_priority> -gotoPriorityExpression NEXT

使用 NetScaler GUI 配置 LDAPS:

- 导航到 流量管理 > 负载均衡 ,然后单击 虚拟服务器.

-

创建 TCP 类型和端口 636 的虚拟服务器。

不要创建 SSL/SSL_TCP 类型的负载平衡虚拟服务器。

- 导航到 流量管理 > 负载均衡 ,然后单击 服务.

- 创建 SSL_TCP 类型和端口 636 的服务。

- 将服务绑定到您在步骤 1 中创建的虚拟服务器。

有关过程的详细信息,请参阅 设置基本负载均衡.

创建自定义监视器

使用 NetScaler GUI 创建自定义监视器:

- 导航到 流量管理 > 负载平衡 > 监控器。

- 创建 LDAP 类型的监视器。 确保将监控器探测间隔设置为 15 秒,将响应超时设置为 10 秒。

- 将此监控器绑定到您的服务。

有关更多详细信息,请参阅 自定义监视器.

配置以添加最多 15 个管理员 IP 地址

自适应身份验证服务允许您输入最多 15 个公有 IP 子网和单个 IP 地址来访问自适应身份验证管理控制台。

输入 IP 地址/子网时的注意事项:

- 确保公有 IP 子网的 CIDR 介于 /20 到 /32.B 之间。

- 确保条目之间没有重叠。

示例:

- 不接受 192.0.2.0/24 和 192.0.2.8,因为 192.0.2.8 位于 192.0.2.0/24 内。

- 不接受重叠子网 :192.0.2.0/24 和 192.0.0.0/20,因为子网重叠。

-

输入网络子网值时,输入网络 IP 地址作为 IP 地址值。

示例:

- 192.0.2.2/24 不正确,请改用 191.0.2.0/24

- 192.0.2.0/20 不正确,请改用 192.0.0.0/20

要启用此功能,请联系 Citrix 支持。

将身份验证方法迁移到自适应身份验证

已使用身份验证方法为 Citrix 网关 必须迁移 自适应身份验证 ,然后从 Adaptive Authentication 实例中删除 OAuth 配置。

- 切换到 Citrix Gateway 以外的其他身份验证方法。

-

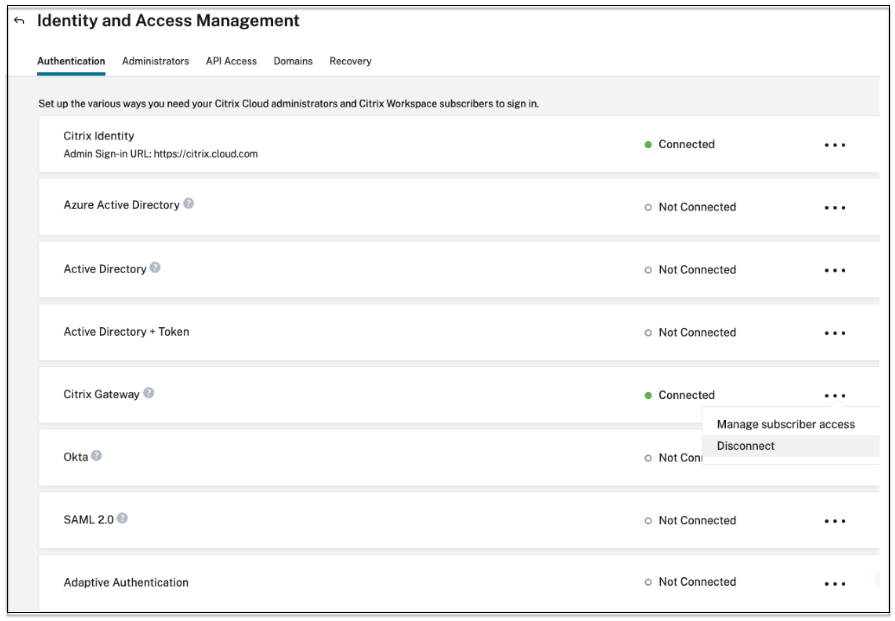

在 Citrix 云 > 身份和访问管理中,单击与 Citrix Gateway 对应的省略号按钮,然后单击 断开.

-

选择 我了解对订阅者体验的影响,然后单击 确认.

单击 确认,则最终用户的工作区登录会受到影响,并且在再次启用自适应身份验证之前,自适应身份验证不会用于身份验证。

-

在 Adaptive Authentication 实例管理控制台中,删除与 OAuth 相关的配置。

通过使用 CLI:

unbind authentication vs <authvsName> -policy <oauthIdpPolName> rm authentication oauthIdpPolicy <oauthIdpPolName> rm authentication oauthIdpProfile <oauthIdpProfName> <!--NeedCopy-->通过使用 GUI:

- 导航到 Security(安全)> AAA - Application Traffic(AAA - 应用程序流量)> Virtual Servers(虚拟服务器)。

- 解绑 OAuth 策略。

- 导航到 安全 > AAA - 应用程序流量 > 政策 > 认证 > 高级策略 > OAuth IDP.

- 删除 OAuth 策略和配置文件。

-

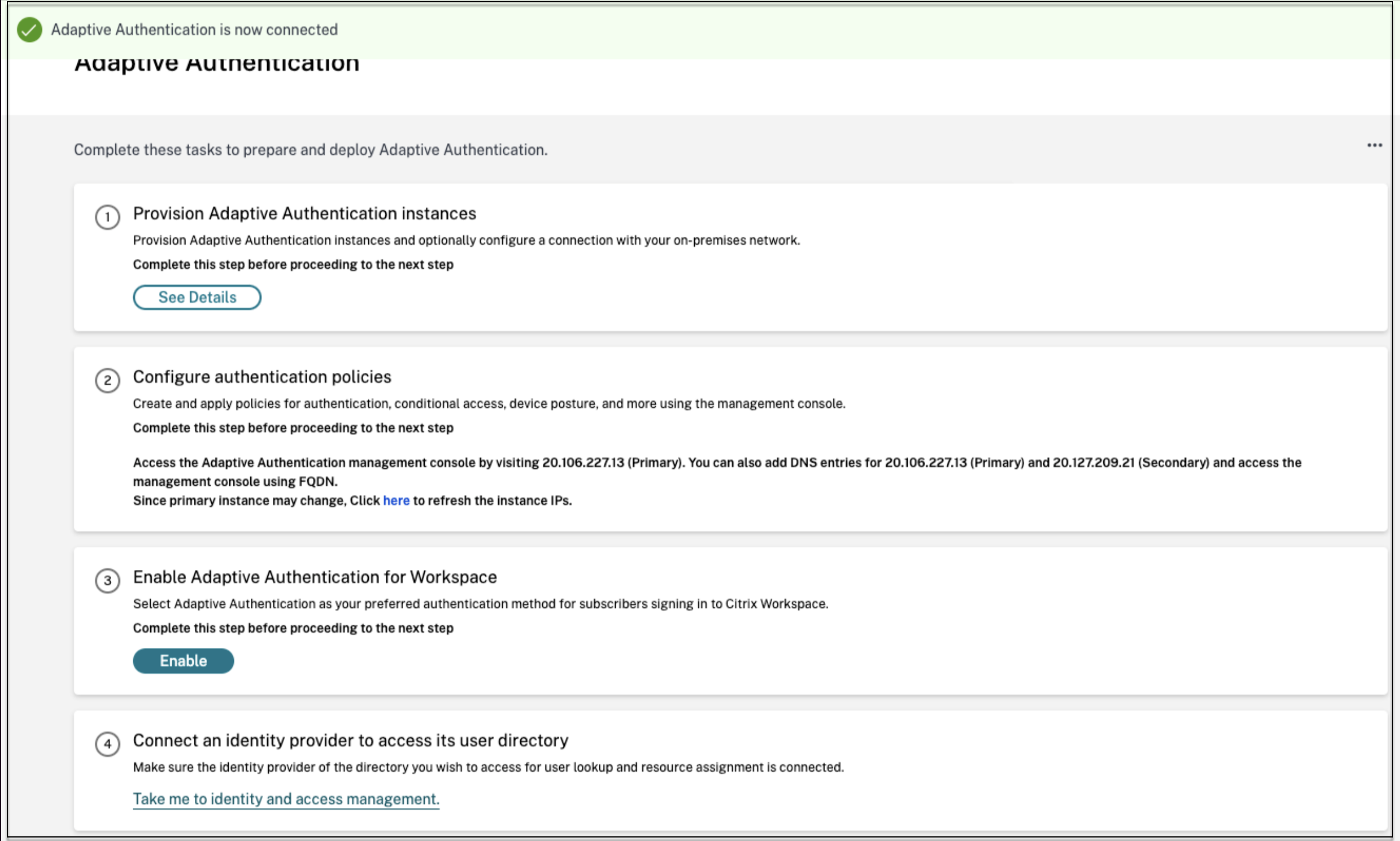

导航到 Citrix 云 > 身份和访问管理. 在 Authentication 选项卡的 Adaptive Authentication 中,单击省略号菜单,然后选择 管理.

- 点击 查看详情.

- 在 上传证书 屏幕上,执行以下操作:

- 添加自适应身份验证 FQDN。

- 删除证书和密钥文件,然后重新上传。

重要提示:

如果直接编辑 FQDN 或证书密钥对,而不迁移到 自适应身份验证,则与 Identity and Access Management 的连接失败,并显示以下错误。 您必须迁移到 Adaptive Authentication 方法才能修复这些错误。

- ADC 命令失败并出现错误。 策略已绑定到指定的优先级。

- ADC 命令失败并出现错误。 无法取消绑定未绑定的策略。

-

点击 保存更改.

此时,将显示 Identity and Access Management 自适应身份验证 如 连接 并且自适应身份验证实例已自动配置 OAuth 配置文件。

您可以从 GUI 验证这一点。

- 访问您的自适应身份验证实例并使用您的凭证登录。

- 导航到 Security(安全)> AAA - Application Traffic(AAA - 应用程序流量)> Virtual Servers(虚拟服务器)。 您必须看到 OAuth IdP 配置文件已创建。

- 导航到 Citrix 云 > 身份和访问管理. 自适应身份验证位于 连接 地位。

-

单击 Adaptive Authentication 方法,再次启用 Adaptive Authentication 方法 使 (步骤 3)。

此步骤在工作区配置中启用身份验证方法作为 Adaptive Authentication。

- 单击后,单击步骤 3 上的工作区链接 使. 您必须看到身份验证方法已更改为 Adaptive Authentication。

注意:

新用户必须遵循相同的步骤,但删除 OAuth 相关配置的步骤除外。

身份验证配置示例

客户可以配置他们选择的身份验证策略并将其绑定到身份验证虚拟服务器。 身份验证虚拟服务器不需要身份验证配置文件绑定。 仅支持配置鉴权策略。 以下是一些使用案例。

重要提示:

身份验证配置必须仅在主节点上完成。

使用条件身份验证的多重身份验证

- 使用双因素架构通过 LDAP 和 RADIUS 进行双因素身份验证(仅接受用户输入一次)

- 根据组织中用户的部门(员工、合作伙伴、供应商)的认证登录方法,使用下拉菜单选择部门

- 根据用户域的身份验证登录方法与下拉菜单

- 将电子邮件 ID(或用户名)输入配置为第一个因素,并在第一个因素中使用电子邮件 ID 进行基于组提取的条件访问,并为每个组提供不同的登录类型

- 对具有用户证书的用户使用证书身份验证,对非证书用户使用本机 OTP 注册进行多重身份验证

- 根据用户主机名输入提供不同的身份验证类型,具有条件身份验证

- 使用本机 OTP 身份验证进行双重身份验证

- Google Re-CAPTCHA

与多重身份验证的第三方集成

- 将 Azure AD 配置为 SAML IdP(将下一个因素配置为 LDAP 策略 - NO_AUTH 完成 OAuth 信任)

- 条件身份验证,首先将因素作为 SAML,然后根据 SAML 属性自定义登录到证书或 LDAP

- 第一个因素是 webauth 登录,然后是 LDAP

设备状态扫描 (EPA)

- 设备状态检查,用于版本检查,然后为合规 (RADIUS) 和不合规用户 (LDAP) 自定义登录

- LDAP 身份验证,然后进行强制设备终端安全评估扫描

- AD 身份验证前后的设备状态检查 - EPA 前和后作为一个因素

- 作为 EPA 因素的设备证书