Conexões de rede

Introdução

Este artigo fornece detalhes sobre vários cenários de implantação ao usar uma assinatura do Azure gerenciada pela Citrix.

Ao criar um catálogo, você indica se e como os usuários acessam locais e recursos em sua rede corporativa local a partir de seus desktops e aplicativos do Citrix DaaS Standard para Azure (anteriormente Citrix Virtual Apps and Desktops Standard para Azure).

Ao usar uma assinatura do Azure gerenciada pela Citrix, as opções são:

Ao usar uma de suas próprias assinaturas do Azure gerenciadas pelo cliente, não é necessário criar uma conexão com o Citrix DaaS para Azure. Basta adicionar a assinatura do Azure ao Citrix DaaS para Azure.

Não é possível alterar o tipo de conexão de um catálogo após sua criação.

Requisitos para todas as conexões de rede

- Ao criar uma conexão, você deve ter entradas de servidor DNS válidas.

- Ao usar o DNS Seguro ou um provedor de DNS de terceiros, você deve adicionar o intervalo de endereços alocado para uso pelo Citrix DaaS™ para Azure aos endereços IP do provedor de DNS na lista de permissões. Esse intervalo de endereços é especificado ao criar uma conexão.

- Todos os recursos de serviço que usam a conexão (máquinas ingressadas no domínio) devem ser capazes de alcançar seu servidor Network Time Protocol (NTP) para garantir a sincronização de tempo.

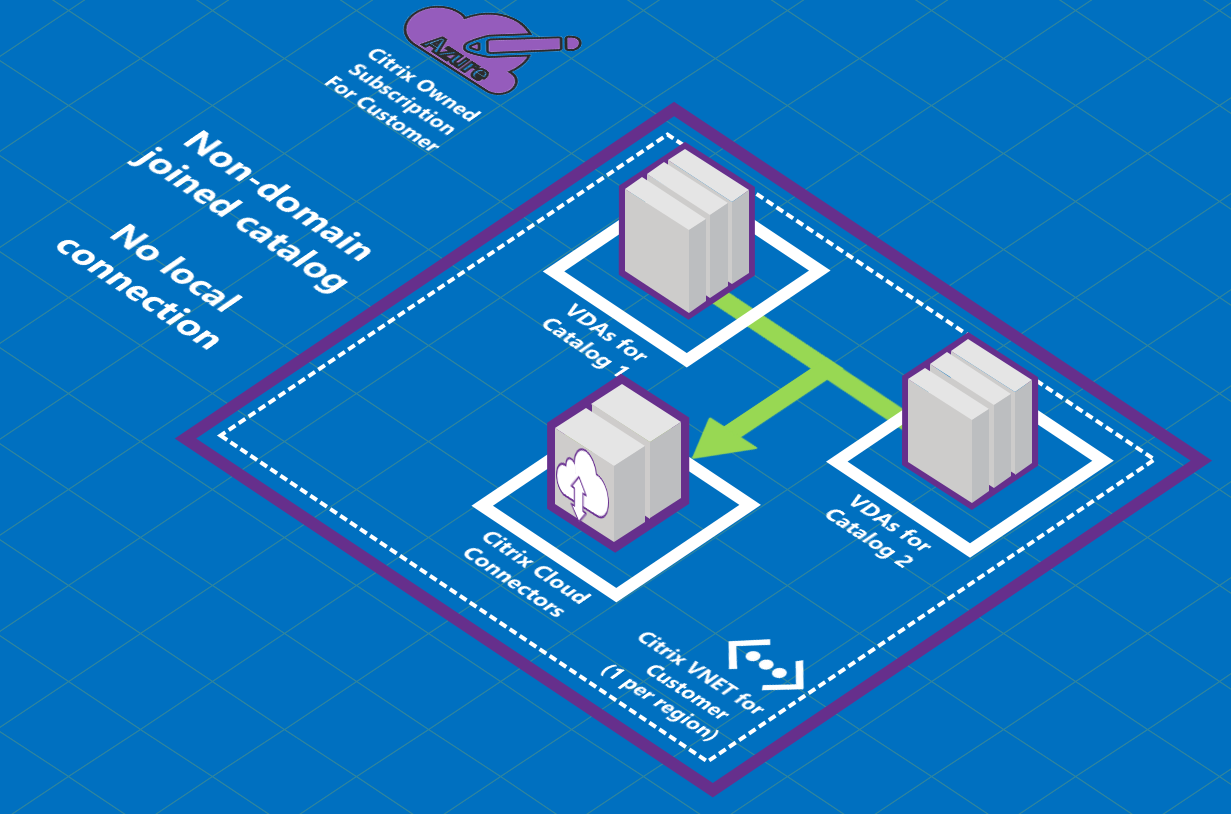

Sem conectividade

Quando um catálogo é configurado com Sem conectividade, os usuários não podem acessar recursos em suas redes locais ou outras redes. Esta é a única opção ao criar um catálogo usando a criação rápida.

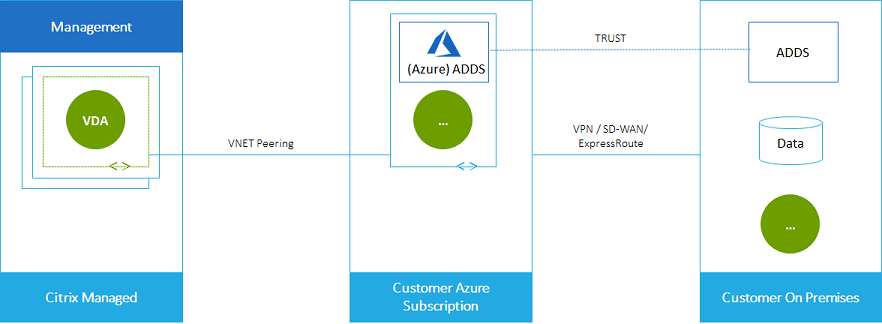

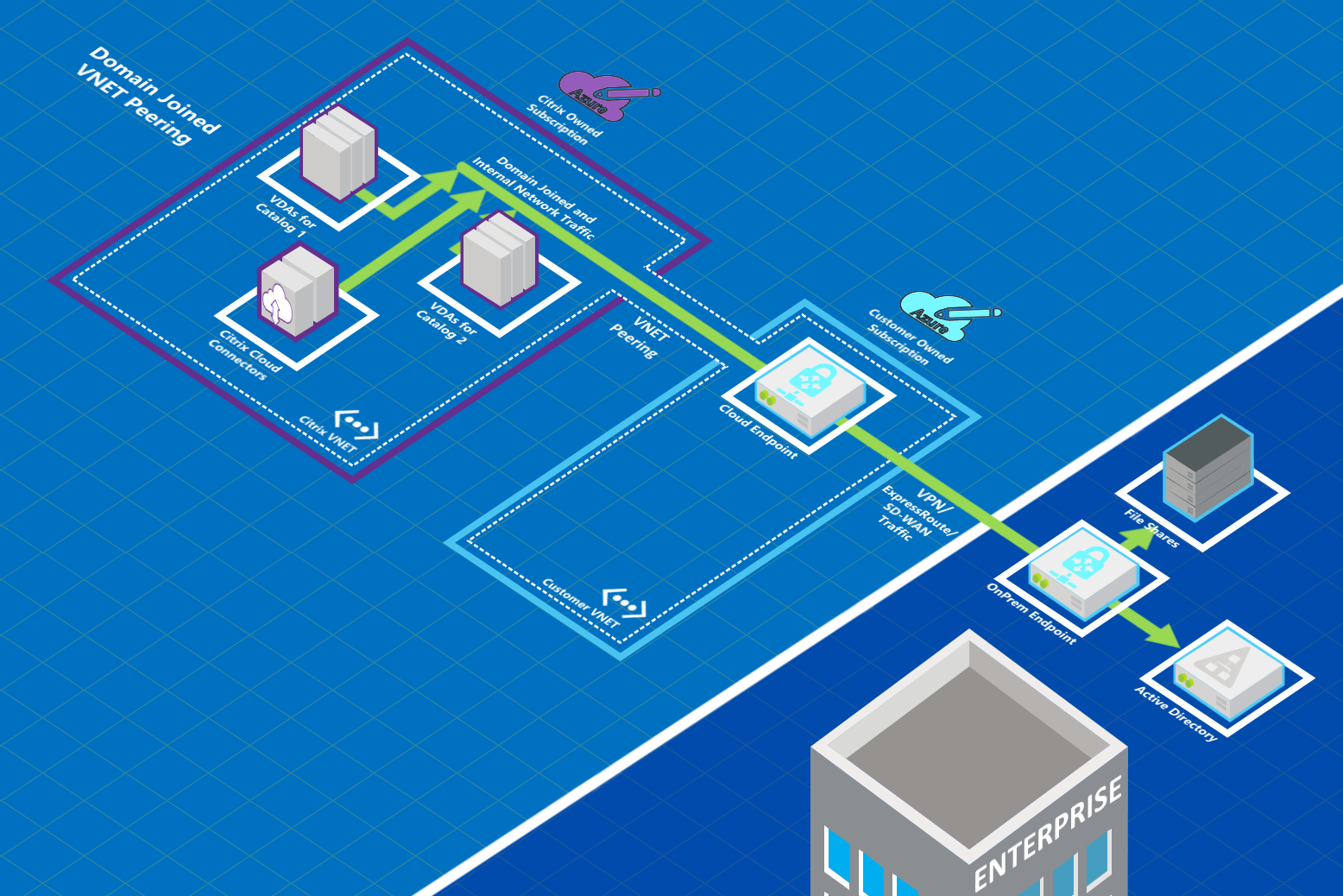

Sobre as conexões de emparelhamento de VNet do Azure

O emparelhamento de rede virtual conecta perfeitamente duas redes virtuais do Azure (VNets): a sua e a VNet do Citrix DaaS para Azure. O emparelhamento também ajuda a permitir que os usuários acessem arquivos e outros itens de suas redes locais.

Conforme mostrado no gráfico a seguir, você cria uma conexão usando o emparelhamento de VNet do Azure da assinatura do Azure gerenciada pela Citrix para a VNet na assinatura do Azure da sua empresa.

Aqui está outra ilustração do emparelhamento de VNet.

Os usuários podem acessar seus recursos de rede locais (como servidores de arquivos) ingressando no domínio local ao criar um catálogo. (Ou seja, você ingressa no domínio AD onde residem os compartilhamentos de arquivos e outros recursos necessários.) Sua assinatura do Azure se conecta a esses recursos (nos gráficos, usando uma VPN ou Azure ExpressRoute). Ao criar o catálogo, você fornece o domínio, a OU e as credenciais da conta.

Importante:

- Saiba mais sobre o emparelhamento de VNet antes de usá-lo no Citrix DaaS para Azure.

- Crie uma conexão de emparelhamento de VNet antes de criar um catálogo que a utilize.

Rotas personalizadas de emparelhamento de VNet do Azure

Rotas personalizadas, ou definidas pelo usuário, substituem as rotas de sistema padrão do Azure para direcionar o tráfego entre máquinas virtuais em um emparelhamento de VNet, redes locais e a Internet. Você pode usar rotas personalizadas se houver redes que os recursos do Citrix DaaS para Azure devem acessar, mas que não estão diretamente conectadas por meio do emparelhamento de VNet. Por exemplo, você pode criar uma rota personalizada que força o tráfego através de um dispositivo de rede para a Internet ou para uma sub-rede de rede local.

Para usar rotas personalizadas:

- Você deve ter um gateway de VPN do Azure existente ou um dispositivo de rede em seu ambiente Citrix DaaS para Azure.

- Ao adicionar rotas personalizadas, você deve atualizar as tabelas de rotas da sua empresa com as informações de VNet de destino do Citrix DaaS para Azure para garantir a conectividade de ponta a ponta.

- As rotas personalizadas são exibidas no Citrix DaaS para Azure na ordem em que são inseridas. Essa ordem de exibição não afeta a ordem em que o Azure seleciona as rotas.

Antes de usar rotas personalizadas, revise o artigo da Microsoft Roteamento de tráfego de rede virtual para saber mais sobre como usar rotas personalizadas, tipos de próximo salto e como o Azure seleciona rotas para tráfego de saída.

Você pode adicionar rotas personalizadas ao criar uma conexão de emparelhamento de VNet do Azure ou a conexões existentes em seu ambiente Citrix DaaS para Azure. Quando estiver pronto para usar rotas personalizadas com seu emparelhamento de VNet, consulte as seguintes seções neste artigo:

- Para rotas personalizadas com novos emparelhamentos de VNet do Azure: Criar uma conexão de emparelhamento de VNet do Azure

- Para rotas personalizadas com emparelhamentos de VNet do Azure existentes: Gerenciar rotas personalizadas para conexões de emparelhamento de VNet do Azure existentes

Requisitos e preparação para emparelhamento de VNet do Azure

- Credenciais para um proprietário de assinatura do Azure Resource Manager. Esta deve ser uma conta do Microsoft Entra. O Citrix DaaS para Azure não oferece suporte a outros tipos de conta, como live.com ou contas externas (convidadas) do Microsoft Entra (em um locatário diferente).

- Uma assinatura do Azure, grupo de recursos e rede virtual (VNet).

- Configure as rotas de rede do Azure para que os VDAs na assinatura do Azure gerenciada pela Citrix possam se comunicar com seus locais de rede.

- Abra os grupos de segurança de rede do Azure de sua VNet para o intervalo de IP especificado.

-

Active Directory: Para cenários de ingresso no domínio, recomendamos que você tenha alguma forma de serviços do Active Directory em execução na VNet emparelhada. Isso aproveita as características de baixa latência da tecnologia de emparelhamento de VNet do Azure.

Por exemplo, a configuração pode incluir o Microsoft Entra Domain Services, uma VM de controlador de domínio na VNet ou o Microsoft Entra Connect para seu Active Directory local.

Depois de habilitar o AADDS, você não pode mover seu domínio gerenciado para uma VNet diferente sem excluir o domínio gerenciado. Portanto, é importante selecionar a VNet correta para habilitar seu domínio gerenciado. Antes de prosseguir, revise o artigo da Microsoft Considerações de rede para o Microsoft Entra Domain Services.

-

Intervalo de IP da VNet: Ao criar a conexão, você deve fornecer um espaço de endereço CIDR disponível (endereço IP e prefixo de rede) que seja exclusivo entre os recursos de rede e as VNets do Azure que estão sendo conectadas. Este é o intervalo de IP atribuído às VMs dentro da VNet emparelhada do Citrix DaaS para Azure.

Certifique-se de especificar um intervalo de IP que não se sobreponha a nenhum endereço que você usa em suas redes do Azure e locais.

-

Por exemplo, se sua VNet do Azure tiver um espaço de endereço de 10.0.0.0 /16, crie a conexão de emparelhamento de VNet no Citrix DaaS para Azure como algo como 192.168.0.0 /24.

-

Neste exemplo, a criação de uma conexão de emparelhamento com um intervalo de IP de 10.0.0.0 /24 seria considerada um intervalo de endereços sobreposto.

Se os endereços se sobrepuserem, a conexão de emparelhamento de VNet pode não ser criada com sucesso. Também não funcionará corretamente para tarefas de administração do site.

-

Para saber mais sobre o emparelhamento de VNet, consulte os seguintes artigos da Microsoft.

- Emparelhamento de rede virtual

- Gateway de VPN do Azure

- Criar uma conexão Site a Site no portal do Azure

- Perguntas frequentes sobre o Gateway de VPN (pesquise por “overlap”)

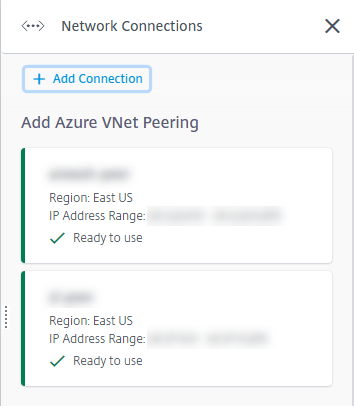

Criar uma conexão de emparelhamento de VNet do Azure

-

No painel Quick Deploy > Microsoft Azure no Citrix DaaS para Azure, expanda Network Connections à direita. Se você já configurou conexões, elas serão listadas.

- Clique em “Adicionar Conexão”.

-

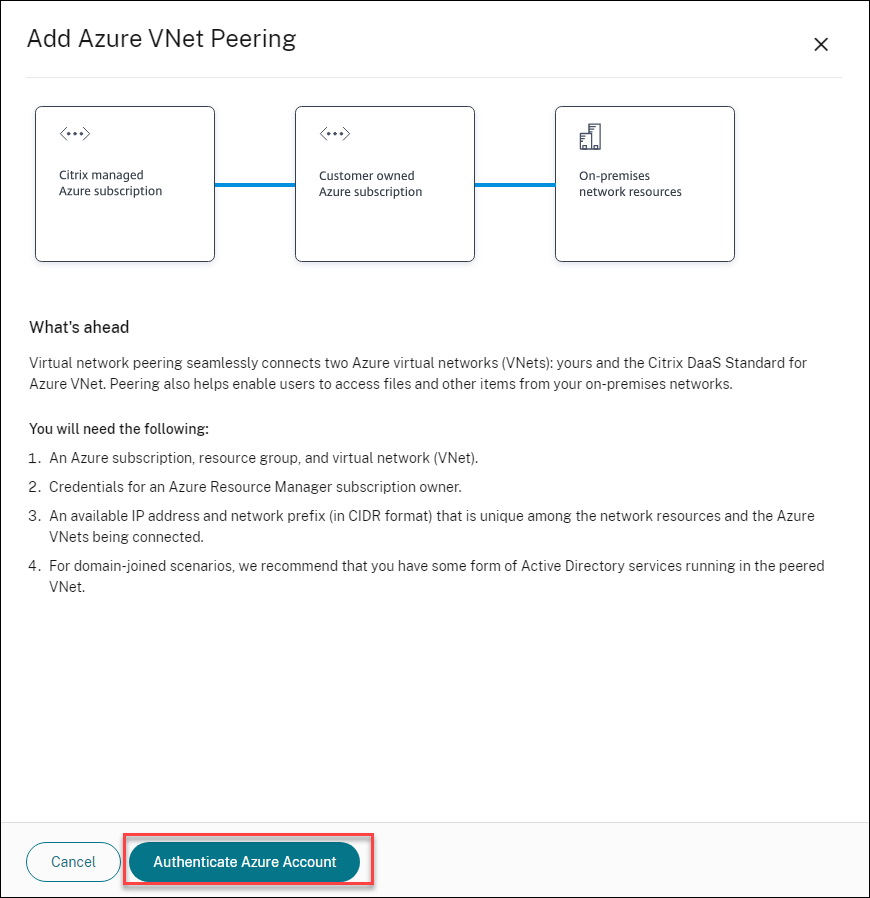

Clique em qualquer lugar na caixa “Adicionar Emparelhamento de VNet do Azure”.

-

Clique em “Autenticar Conta do Azure”.

-

O Citrix DaaS para Azure leva você automaticamente para a página de login do Azure para autenticar suas assinaturas do Azure. Depois de fazer login no Azure (com as credenciais da conta do proprietário da assinatura) e aceitar os termos, você retorna à caixa de diálogo de detalhes de criação da conexão.

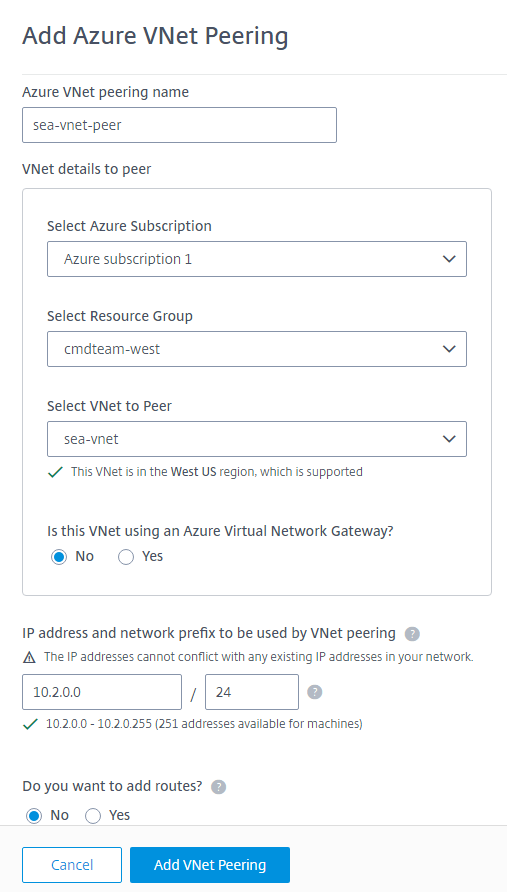

- Digite um nome para o emparelhamento de VNet do Azure.

- Selecione a assinatura do Azure, o grupo de recursos e a VNet para emparelhar.

- Indique se a VNet selecionada usa um Gateway de Rede Virtual do Azure. Para obter informações, consulte o artigo da Microsoft Gateway de VPN do Azure.

-

Se você respondeu “Sim” na etapa anterior (a VNet selecionada usa um gateway de rede virtual do Azure), indique se deseja habilitar a propagação de rota do gateway de rede virtual. Quando habilitado, o Azure aprende (adiciona) automaticamente todas as rotas através do gateway.

Você pode alterar essa configuração mais tarde na página “Detalhes” da conexão. No entanto, a alteração pode causar mudanças no padrão de rota e interrupções no tráfego do VDA. Além disso, se você desativá-lo mais tarde, deverá adicionar manualmente rotas às redes que os VDAs usarão.

-

Digite um endereço IP e selecione uma máscara de rede. O intervalo de endereços a ser usado é exibido, além de quantos endereços o intervalo suporta. Certifique-se de que o intervalo de IP não se sobreponha a nenhum endereço que você usa em suas redes do Azure e locais.

- Por exemplo, se sua VNet do Azure tiver um espaço de endereço de 10.0.0.0 /16, crie a conexão de emparelhamento de VNet no Citrix DaaS Standard para Azure como algo como 192.168.0.0 /24.

- Neste exemplo, a criação de uma conexão de emparelhamento de VNet com um intervalo de IP de 10.0.0.0 /24 seria considerada um intervalo de endereços sobreposto.

Se os endereços se sobrepuserem, a conexão de emparelhamento de VNet pode não ser criada com sucesso. Também não funcionará corretamente para tarefas de administração do site.

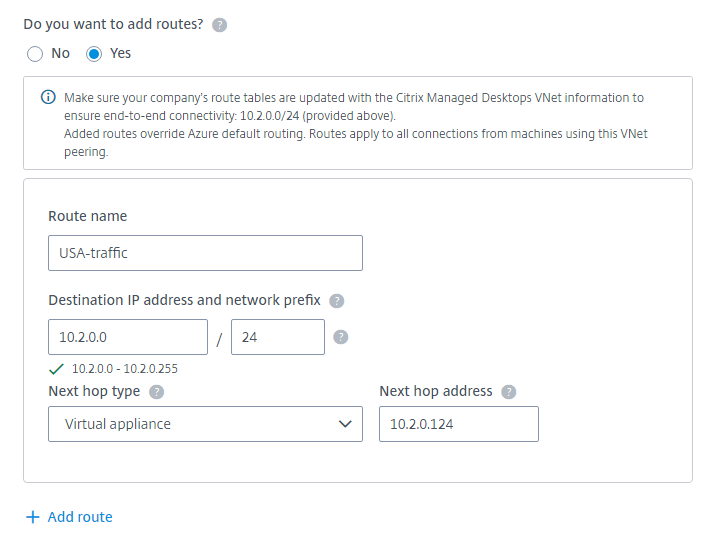

- Indique se deseja adicionar rotas personalizadas à conexão de emparelhamento de VNet. Se você selecionar “Sim”, insira as seguintes informações:

- Digite um nome amigável para a rota personalizada.

- Insira o endereço IP de destino e o prefixo de rede. O prefixo de rede deve estar entre 16 e 24.

-

Selecione um tipo de próximo salto para onde você deseja que o tráfego seja roteado. Se você selecionar “Dispositivo virtual”, insira o endereço IP interno do dispositivo.

Para obter mais informações sobre os tipos de próximo salto, consulte Rotas personalizadas no artigo da Microsoft Roteamento de tráfego de rede virtual.

- Clique em “Adicionar rota” para criar outra rota personalizada para a conexão.

- Clique em “Adicionar Emparelhamento de VNet”.

Após a criação da conexão, ela é listada em “Conexões de Rede > Emparelhamentos de VNet do Azure” no lado direito do painel “Quick Deploy > Microsoft Azure”. Ao criar um catálogo, esta conexão é incluída na lista de conexões de rede disponíveis.

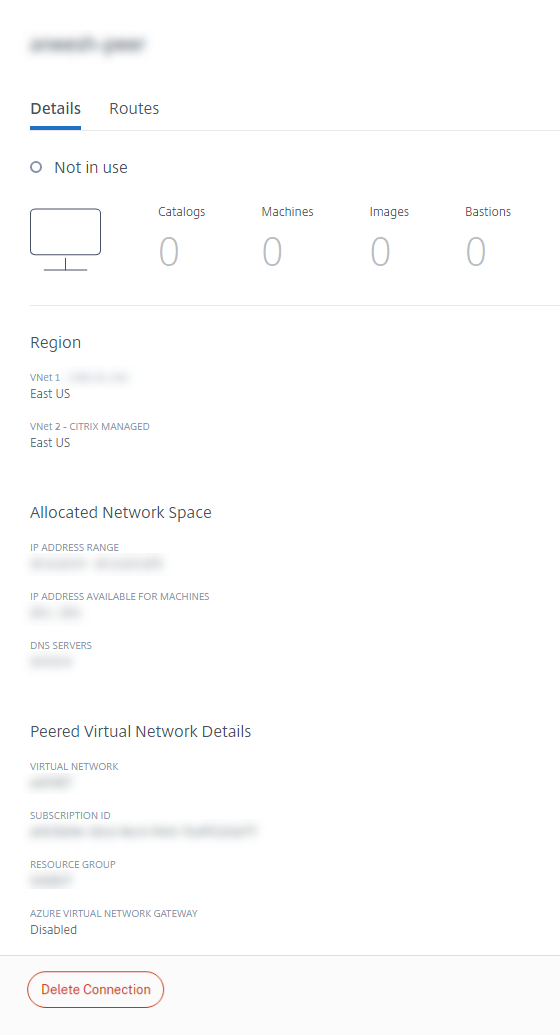

Exibir detalhes da conexão de emparelhamento de VNet do Azure

- No painel Quick Deploy > Microsoft Azure no Citrix DaaS para Azure, expanda Network Connections à direita.

- Selecione a conexão de emparelhamento de VNet do Azure que você deseja exibir.

Os detalhes incluem:

- O número de catálogos, máquinas, imagens e bastiões que usam esta conexão.

- A região, o espaço de rede alocado e as VNets emparelhadas.

- As rotas atualmente configuradas para a conexão de emparelhamento de VNet.

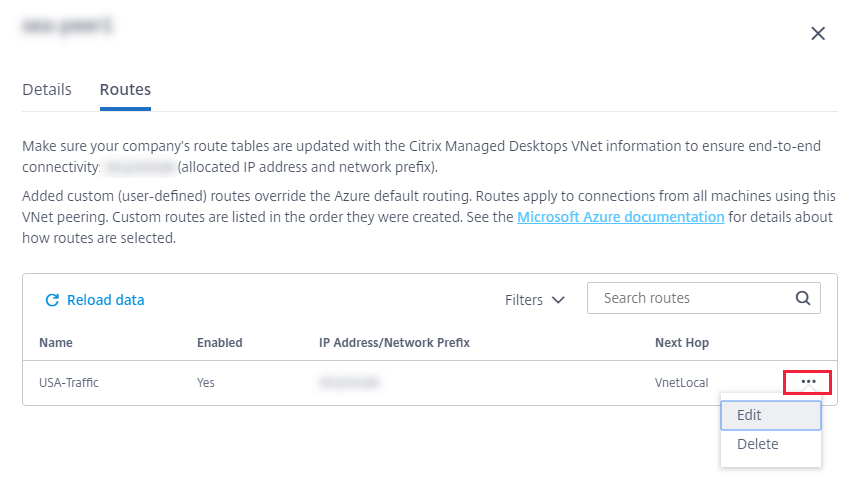

Gerenciar rotas personalizadas para conexões de emparelhamento de VNet do Azure existentes

Você pode adicionar novas rotas personalizadas a uma conexão existente ou modificar rotas personalizadas existentes, incluindo desabilitar ou excluir rotas personalizadas.

Importante:

A modificação, desabilitação ou exclusão de rotas personalizadas altera o fluxo de tráfego da conexão e pode interromper quaisquer sessões de usuário ativas.

Para adicionar uma rota personalizada:

- Nos detalhes da conexão de emparelhamento de VNet, selecione “Rotas” e clique em “Adicionar Rota”.

- Insira um nome amigável, o endereço IP de destino e o prefixo, e o tipo de próximo salto que você deseja usar. Se você selecionar “Dispositivo Virtual” como o tipo de próximo salto, insira o endereço IP interno do dispositivo.

- Indique se deseja habilitar a rota personalizada. Por padrão, a rota personalizada está habilitada.

- Clique em “Adicionar Rota”.

Para modificar ou desabilitar uma rota personalizada:

- Nos detalhes da conexão de emparelhamento de VNet, selecione “Rotas” e localize a rota personalizada que você deseja gerenciar.

-

No menu de reticências, selecione “Editar”.

- Faça as alterações necessárias no endereço IP de destino e prefixo ou no tipo de próximo salto, conforme necessário.

- Para habilitar ou desabilitar uma rota personalizada, em “Habilitar esta rota?”, selecione “Sim” ou “Não”.

- Clique em “Salvar”.

Para excluir uma rota personalizada:

- Nos detalhes da conexão de emparelhamento de VNet, selecione “Rotas” e localize a rota personalizada que você deseja gerenciar.

- No menu de reticências, selecione “Excluir”.

- Selecione “A exclusão de uma rota pode interromper sessões ativas” para reconhecer o impacto da exclusão da rota personalizada.

- Clique em “Excluir Rota”.

Excluir uma conexão de emparelhamento de VNet do Azure

Antes de excluir um emparelhamento de VNet do Azure, remova todos os catálogos associados a ele. Consulte Excluir um catálogo.

- No painel Quick Deploy > Microsoft Azure no Citrix DaaS para Azure, expanda Network Connections à direita.

- Selecione a conexão que você deseja excluir.

- Nos detalhes da conexão, clique em “Excluir Conexão”.

Gateway de VPN do Azure

O recurso de VPN do Azure está disponível para visualização técnica.

Sobre as conexões de gateway de VPN do Azure

Uma conexão de gateway de VPN do Azure fornece um link de comunicação entre seus VDAs do Azure gerenciados pela Citrix (desktops e aplicativos) e os recursos da sua empresa, como redes locais ou recursos em outros locais na nuvem. Isso é semelhante a configurar e conectar-se a um escritório remoto.

A conectividade segura usa os protocolos padrão da indústria Internet Protocol Security (IPsec) e Internet Key Exchange (IKE).

Durante o processo de criação da conexão:

-

Você fornece informações que a Citrix usa para criar o gateway e a conexão.

-

A Citrix cria um gateway de VPN do Azure baseado em rota site a site. O gateway de VPN forma um túnel direto de Internet Protocol Security (IPsec) entre a assinatura do Azure gerenciada pela Citrix e o dispositivo host da sua VPN.

-

Depois que a Citrix cria o gateway de VPN do Azure e a conexão, você atualiza a configuração da sua VPN, as regras de firewall e as tabelas de rotas. Para este processo, você usa um endereço IP público fornecido pela Citrix e uma chave pré-compartilhada (PSK) que você forneceu para criar a conexão.

Um exemplo de conexão é ilustrado em Criar uma conexão de gateway de VPN do Azure.

Você não precisa de sua própria assinatura do Azure para criar este tipo de conexão.

Você também pode, opcionalmente, usar rotas personalizadas com este tipo de conexão.

Rotas personalizadas de gateway de VPN do Azure

Rotas personalizadas, ou definidas pelo usuário, substituem as rotas de sistema padrão para direcionar o tráfego entre máquinas virtuais em suas redes e a Internet. Você pode usar rotas personalizadas se houver redes que os recursos do Citrix DaaS Standard para Azure devem acessar, mas que não estão diretamente conectadas por meio de um gateway de VPN do Azure. Por exemplo, você pode criar uma rota personalizada que força o tráfego através de um dispositivo de rede para a Internet ou para uma sub-rede de rede local.

Ao adicionar rotas personalizadas a uma conexão, essas rotas se aplicam a todas as máquinas que usam essa conexão.

Para usar rotas personalizadas:

- Você deve ter um gateway de rede virtual existente ou um dispositivo de rede em seu ambiente Citrix DaaS Standard para Azure.

- Ao adicionar rotas personalizadas, você deve atualizar as tabelas de rotas da sua empresa com as informações de VPN de destino para garantir a conectividade de ponta a ponta.

- As rotas personalizadas são exibidas na guia “Conexão > Rotas” na ordem em que são inseridas. Essa ordem de exibição não afeta a ordem em que as rotas são selecionadas.

Antes de usar rotas personalizadas, revise o artigo da Microsoft Roteamento de tráfego de rede virtual para saber mais sobre como usar rotas personalizadas, tipos de próximo salto e como o Azure seleciona rotas para tráfego de saída.

Você pode adicionar rotas personalizadas ao criar uma conexão de gateway de VPN do Azure ou a conexões existentes em seu ambiente de serviço.

Requisitos e preparação para conexão de gateway de VPN do Azure

-

Para saber mais sobre o Gateway de VPN do Azure, consulte o artigo da Microsoft O que é o Gateway de VPN?

-

Revise os requisitos para todas as conexões de rede.

-

Você deve ter uma VPN configurada. A rede virtual deve ser capaz de enviar e receber tráfego através do gateway de VPN. Uma rede virtual não pode ser associada a mais de um gateway de rede virtual.

-

Você deve ter um dispositivo IPsec que tenha um endereço IP público. Para saber mais sobre dispositivos VPN validados, consulte o artigo da Microsoft Sobre dispositivos VPN.

-

Revise o procedimento Criar uma conexão de gateway de VPN do Azure antes de realmente iniciá-lo, para que você possa coletar as informações necessárias. Por exemplo, você precisará de endereços permitidos em sua rede, intervalos de IP para os VDAs e o gateway, taxa de transferência e nível de desempenho desejados e endereços de servidor DNS.

Criar uma conexão de gateway de VPN do Azure

Certifique-se de revisar este procedimento antes de realmente iniciá-lo.

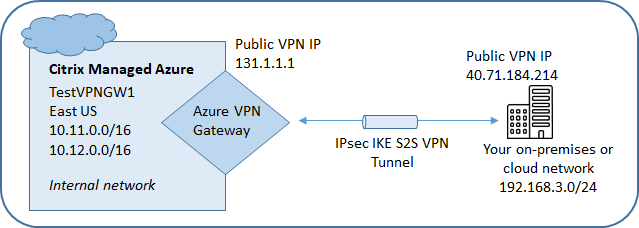

O diagrama a seguir mostra um exemplo de configuração de uma conexão de gateway de VPN do Azure. Geralmente, a Citrix gerencia os recursos no lado esquerdo do diagrama, e você gerencia os recursos no lado direito. Algumas descrições no procedimento a seguir incluem referências aos exemplos do diagrama.

-

No painel “Gerenciar” no Citrix DaaS para Azure, expanda “Conexões de Rede” à direita.

-

Clique em “Adicionar Conexão”.

-

Clique em qualquer lugar na caixa “Gateway de VPN do Azure”.

-

Revise as informações na página “Adicionar Conexão VPN” e clique em “Iniciar Configuração da VPN”.

-

Na página “Adicionar uma conexão”, forneça as seguintes informações.

-

Nome: Um nome para a conexão. (No diagrama, o nome é TestVPNGW1.)

-

Endereço IP da VPN: Seu endereço IP público.

No diagrama, o endereço é 40.71.184.214.

-

Redes permitidas: Um ou mais intervalos de endereços que o serviço Citrix tem permissão para acessar em sua rede. Geralmente, esse intervalo de endereços contém os recursos que seus usuários precisam acessar, como servidores de arquivos.

Para adicionar mais de um intervalo, clique em “Adicionar mais endereços IP” e insira um valor. Repita conforme necessário.

No diagrama, o intervalo de endereços é 192.168.3.0/24.

-

Chave pré-compartilhada: Um valor que é usado por ambas as extremidades da VPN para autenticação (semelhante a uma senha). Você decide qual é esse valor. Certifique-se de anotar o valor. Você precisará dele mais tarde ao configurar sua VPN com as informações de conexão.

-

Desempenho e taxa de transferência: O nível de largura de banda a ser usado quando seus usuários acessam recursos em sua rede.

Nem todas as opções suportam o Border Gateway Protocol (BGP). Nesses casos, os campos “Configurações BGP” não estão disponíveis.

-

Região: Região do Azure onde a Citrix implanta máquinas que entregam desktops e aplicativos (VDAs), ao criar catálogos que usam esta conexão. Você não pode alterar esta seleção após criar a conexão. Se você decidir mais tarde usar uma região diferente, deverá criar ou usar outra conexão que especifique a região desejada.

No diagrama, a região é EastUS.

-

Modo ativo-ativo (alta disponibilidade): Se dois gateways de VPN são criados para alta disponibilidade. Quando este modo está habilitado, apenas um gateway está ativo por vez. Saiba mais sobre o gateway de VPN do Azure ativo-ativo no documento da Microsoft Conectividade entre locais altamente disponível.

-

Configurações BGP: (Disponível apenas se o Desempenho e taxa de transferência selecionado suportar BGP.) Se deve usar o Border Gateway Protocol (BGP). Saiba mais sobre BGP no documento da Microsoft: Sobre BGP com o Gateway de VPN do Azure. Se você habilitar o BGP, forneça as seguintes informações:

-

Número do sistema autônomo (ASN): Os gateways de rede virtual do Azure recebem um ASN padrão de 65515. Uma conexão habilitada para BGP entre dois gateways de rede requer que seus ASNs sejam diferentes. Se necessário, você pode alterar o ASN agora ou após a criação do gateway.

-

Endereço IP de emparelhamento BGP: O Azure suporta IP BGP no intervalo de 169.254.21.x a 169.254.22.x.

-

-

Sub-rede VDA: O intervalo de endereços onde os VDAs da Citrix (máquinas que entregam desktops e aplicativos) e os Cloud Connectors residirão ao criar um catálogo que usa esta conexão. Depois de inserir um endereço IP e selecionar uma máscara de rede, o intervalo de endereços é exibido, além de quantos endereços o intervalo suporta.

Embora este intervalo de endereços seja mantido na assinatura do Azure gerenciada pela Citrix, ele funciona como se fosse uma extensão da sua rede.

-

O intervalo de IP não deve se sobrepor a nenhum endereço que você usa em suas redes locais ou outras redes na nuvem. Se os endereços se sobrepuserem, a conexão pode não ser criada com sucesso. Além disso, um endereço sobreposto não funcionará corretamente para tarefas de administração do site.

-

O intervalo da sub-rede VDA deve ser diferente do endereço da sub-rede do gateway.

-

Você não pode alterar este valor após criar a conexão. Para usar um valor diferente, crie outra conexão.

No diagrama, a sub-rede VDA é 10.11.0.0/16.

-

-

Sub-rede do gateway: O intervalo de endereços onde o gateway de VPN do Azure residirá ao criar um catálogo que usa esta conexão.

-

O intervalo de IP não deve se sobrepor a nenhum endereço que você usa em suas redes locais ou outras redes na nuvem. Se os endereços se sobrepuserem, a conexão pode não ser criada com sucesso. Além disso, um endereço sobreposto não funcionará corretamente para tarefas de administração do site.

-

O intervalo da sub-rede do gateway deve ser diferente do endereço da sub-rede VDA.

-

Você não pode alterar este valor após criar a conexão. Para usar um valor diferente, crie outra conexão.

No diagrama, a sub-rede do gateway é 10.12.0.9/16.

-

-

Rotas: Indique se deseja adicionar rotas personalizadas à conexão. Se você deseja adicionar rotas personalizadas, forneça as seguintes informações:

-

Digite um nome amigável para a rota personalizada.

-

Insira o endereço IP de destino e o prefixo de rede. O prefixo de rede deve estar entre 16 e 24.

-

Selecione um tipo de próximo salto para onde você deseja que o tráfego seja roteado. Se você selecionar “Dispositivo virtual”, insira o endereço IP interno do dispositivo. Para obter mais informações sobre os tipos de próximo salto, consulte Rotas personalizadas no artigo da Microsoft Roteamento de tráfego de rede virtual.

-

Para adicionar mais de uma rota, clique em “Adicionar rota” e insira as informações solicitadas.

-

Servidores DNS: Insira os endereços dos seus servidores DNS e indique o servidor preferencial. Embora você possa alterar as entradas do servidor DNS mais tarde, lembre-se de que a alteração pode potencialmente causar problemas de conectividade para as máquinas em catálogos que usam esta conexão.

Para adicionar mais de dois endereços de servidor DNS, clique em “Adicionar DNS alternativo” e insira as informações solicitadas.

-

-

Clique em “Criar Conexão VPN”.

Depois que a Citrix cria a conexão, ela é listada em “Conexões de Rede > Gateway de VPN do Azure” no painel “Gerenciar” no Citrix DaaS para Azure. O cartão de conexão contém um endereço IP público. (No diagrama, o endereço é 131.1.1.1.)

-

Use este endereço (e a chave pré-compartilhada que você especificou ao criar a conexão) para configurar sua VPN e firewalls. Se você esqueceu sua chave pré-compartilhada, pode alterá-la na página “Detalhes” da conexão. Você precisará da nova chave para configurar sua extremidade do gateway de VPN.

Por exemplo, permita exceções em seu firewall para os intervalos de endereços IP da sub-rede VDA e do gateway que você configurou.

-

Atualize as tabelas de rotas da sua empresa com as informações de conexão do gateway de VPN do Azure para garantir a conectividade de ponta a ponta.

No diagrama, novas rotas são necessárias para o tráfego que vai de 192.168.3.0/24 para 10.11.0.0/16 e 10.12.0.9/16 (as sub-redes VDA e gateway).

-

Se você configurou rotas personalizadas, faça as atualizações apropriadas para elas também.

Quando ambas as extremidades da conexão são configuradas com sucesso, a entrada da conexão em “Conexões de Rede > Gateway de VPN do Azure” indica “Pronto para usar”.

Exibir uma conexão de gateway de VPN do Azure

-

No painel “Gerenciar” no Citrix DaaS para Azure, expanda “Conexões de Rede” à direita.

-

Selecione a conexão que você deseja exibir.

Exibe:

- A guia “Detalhes” mostra o número de catálogos, máquinas, imagens e bastiões que usam esta conexão. Ela também contém a maioria das informações que você configurou para esta conexão.

- A guia “Rotas” lista as informações de rota personalizada para a conexão.

Gerenciar rotas personalizadas para uma conexão de gateway de VPN do Azure

Em uma conexão de gateway de VPN do Azure existente, você pode adicionar, modificar, desabilitar e excluir rotas personalizadas.

Para obter informações sobre como adicionar rotas personalizadas ao criar uma conexão, consulte Criar uma conexão de gateway de VPN do Azure.

Importante:

A modificação, desabilitação ou exclusão de rotas personalizadas altera o fluxo de tráfego da conexão e pode interromper sessões de usuário ativas.

-

No painel “Gerenciar” no Citrix DaaS para Azure, expanda “Conexões de Rede” à direita.

-

Selecione a conexão que você deseja exibir.

-

Para adicionar uma rota personalizada:

-

Na guia “Rotas” da conexão, clique em “Adicionar Rota”.

-

Insira um nome amigável, o endereço IP de destino e o prefixo, e o tipo de próximo salto que você deseja usar. Se você selecionar “Dispositivo Virtual” como o tipo de próximo salto, insira o endereço IP interno do dispositivo.

-

Indique se deseja habilitar a rota personalizada. Por padrão, a rota personalizada está habilitada.

-

Clique em “Adicionar Rota”.

-

-

Para modificar ou habilitar/desabilitar uma rota personalizada:

-

Na guia “Rotas” da conexão, localize a rota personalizada que você deseja gerenciar.

-

No menu de reticências, selecione “Editar”.

-

Altere o endereço IP de destino e o prefixo, ou o tipo de próximo salto, conforme necessário.

-

Indique se deseja habilitar a rota.

-

Clique em “Salvar”.

-

-

Para excluir uma rota personalizada:

-

Na guia “Rotas” da conexão, localize a rota personalizada que você deseja gerenciar.

-

No menu de reticências, selecione “Excluir”.

-

Selecione “A exclusão de uma rota pode interromper sessões ativas” para reconhecer o impacto da exclusão da rota personalizada.

-

Clique em “Excluir Rota”.

-

-

Redefinir ou excluir uma conexão de gateway de VPN do Azure

Importante:

Redefinir uma conexão faz com que a conexão atual seja perdida, e ambas as extremidades devem restabelecê-la. Uma redefinição interrompe sessões de usuário ativas.

Antes de excluir uma conexão, exclua todos os catálogos que a utilizam. Consulte Excluir um catálogo.

Para redefinir ou excluir uma conexão:

-

No painel “Gerenciar” no Citrix DaaS para Azure, expanda “Conexões de Rede” à direita.

-

Selecione a conexão que você deseja redefinir ou excluir.

-

Na guia “Detalhes” da conexão:

-

Para redefinir a conexão, clique em “Redefinir Conexão”.

-

Para excluir a conexão, clique em “Excluir Conexão”.

-

-

Se solicitado, confirme a ação.

Criar um endereço IP público estático

Se você deseja que todas as máquinas VDAs em uma conexão usem um único endereço IP público estático de saída (gateway) para a Internet, habilite um gateway NAT. Você pode habilitar um gateway NAT para conexões com catálogos ingressados no domínio ou não ingressados no domínio.

Para habilitar um gateway NAT para uma conexão:

- No painel Quick Deploy > Microsoft Azure no Citrix DaaS para Azure, expanda Network Connections à direita.

- Em “Conexões de Rede”, selecione uma conexão em “GERENCIADO PELA CITRIX” ou “EMPPARELHAMENTOS DE VNET DO AZURE”.

- No cartão de detalhes da conexão, clique em “Habilitar Gateway NAT”.

- Na página Habilitar Gateway NAT, mova o controle deslizante para “Sim” e configure um tempo de inatividade.

- Clique em “Confirmar Alterações”.

Ao habilitar um gateway NAT:

-

O Azure atribui um endereço IP público estático ao gateway automaticamente. (Você não pode especificar este endereço.) Todos os VDAs em todos os catálogos que usam esta conexão usarão esse endereço para conectividade de saída.

-

Você pode especificar um valor de tempo limite de inatividade. Esse valor indica o número de minutos que uma conexão de saída aberta através do gateway NAT pode permanecer ociosa antes que a conexão seja fechada.

-

Você deve permitir o endereço IP público estático em seu firewall.

Você pode voltar ao cartão de detalhes da conexão para habilitar ou desabilitar o gateway NAT e alterar o valor do tempo limite.

Neste artigo

- Introdução

- Requisitos para todas as conexões de rede

- Sem conectividade

-

Sobre as conexões de emparelhamento de VNet do Azure

- Rotas personalizadas de emparelhamento de VNet do Azure

- Requisitos e preparação para emparelhamento de VNet do Azure

- Criar uma conexão de emparelhamento de VNet do Azure

- Exibir detalhes da conexão de emparelhamento de VNet do Azure

- Gerenciar rotas personalizadas para conexões de emparelhamento de VNet do Azure existentes

- Excluir uma conexão de emparelhamento de VNet do Azure

-

Gateway de VPN do Azure

- Sobre as conexões de gateway de VPN do Azure

- Rotas personalizadas de gateway de VPN do Azure

- Requisitos e preparação para conexão de gateway de VPN do Azure

- Criar uma conexão de gateway de VPN do Azure

- Exibir uma conexão de gateway de VPN do Azure

- Gerenciar rotas personalizadas para uma conexão de gateway de VPN do Azure

- Redefinir ou excluir uma conexão de gateway de VPN do Azure

- Criar um endereço IP público estático