ワークスペースへのアクセスを構成する

ワークスペースにアクセスするには、最新バージョンのCitrix Workspaceアプリを使用することをお勧めします。Citrix WorkspaceアプリはCitrix Receiverに代わるサービスです。Workspace URLを使用して、最新バージョンのMicrosoft Edge、Google Chrome、Mozilla Firefox、またはApple Safariでワークスペースにアクセスすることもできます。

本記事では、構成と使用などの手順を要約しています:

- Workspace URL

- Citrix Workspaceアプリ(旧称Citrix Receiver)。

- 外部接続用のCitrix GatewayまたはCitrix Gatewayサービス。

- ワークスペースへの認証用のIDプロバイダー。

概要

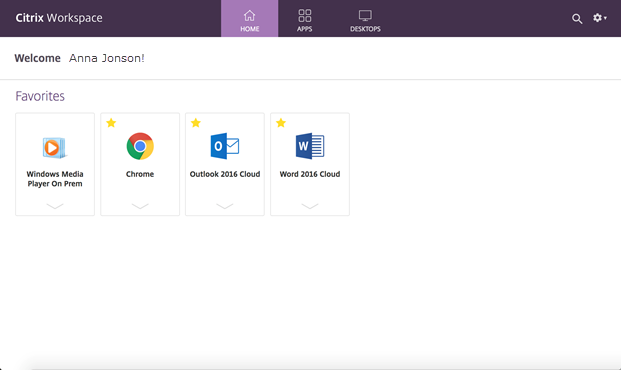

利用者は、Workspace URLを使用してブラウザーで、またはデバイスにインストールしたCitrix Workspaceアプリで、Citrix Workspaceにアクセスできます。

Workspace URLはカスタマイズでき、デフォルトで有効になっています。Workspace URLの編集手順については、本記事の「Workspace URL」を参照してください。

Citrix Workspaceアプリは、Workspaceユーザーインターフェイス(UI)へのアクセスを提供するネイティブインストールされたアプリであり、Citrix Receiverに代わるサービスです。Citrix WorkspaceアプリについてとCitrix Receiverからの移行については、本記事の「Citrix Workspaceアプリ(旧称Citrix Receiver)」を参照してください。

Citrix GatewayまたはCitrix Gatewayサービスとの外部接続を構成すると、リモートの利用者はワークスペースへの外部アクセスを取得できます。ワークスペースへのリモートアクセスを有効にする方法については、本記事の「外部接続」を参照してください。

また、内部接続の場合のみ、顧客が単独でCitrix Workspaceを使用する、またはオンプレミスStoreFrontをホストすることができます。内部接続の場合、エンドポイントはVirtual Delivery Agent(VDA)のIPアドレスに直接接続する必要があります。

Citrix WorkspaceでサポートされるIDプロバイダーは増え続け、このIDプロバイダーにより、利用者はCitrix Cloudに接続し、[ワークスペースの構成] を有効にして、ワークスペースに認証できます。ワークスペース利用者の認証の構成については、本記事の「ワークスペースへの認証」を参照してください。

Citrix Workspaceは、次の認証オプションもサポートしています:

- 認証の2番目の要素としてのトークン。これにより、Active Directoryでワークスペースにサインインできます。ワークスペースへの多要素認証(MFA)の設定について詳しくは、「2要素認証」を参照してください。

- Citrixフェデレーション認証サービス(FAS)は、Citrix WorkspaceでDaaSへのシングルサインオン(SSO)を提供します。FASを使用したSSOの設定について詳しくは、「Citrixフェデレーション認証サービスを使用したワークスペースに対するシングルサインオンの有効化」を参照してください。

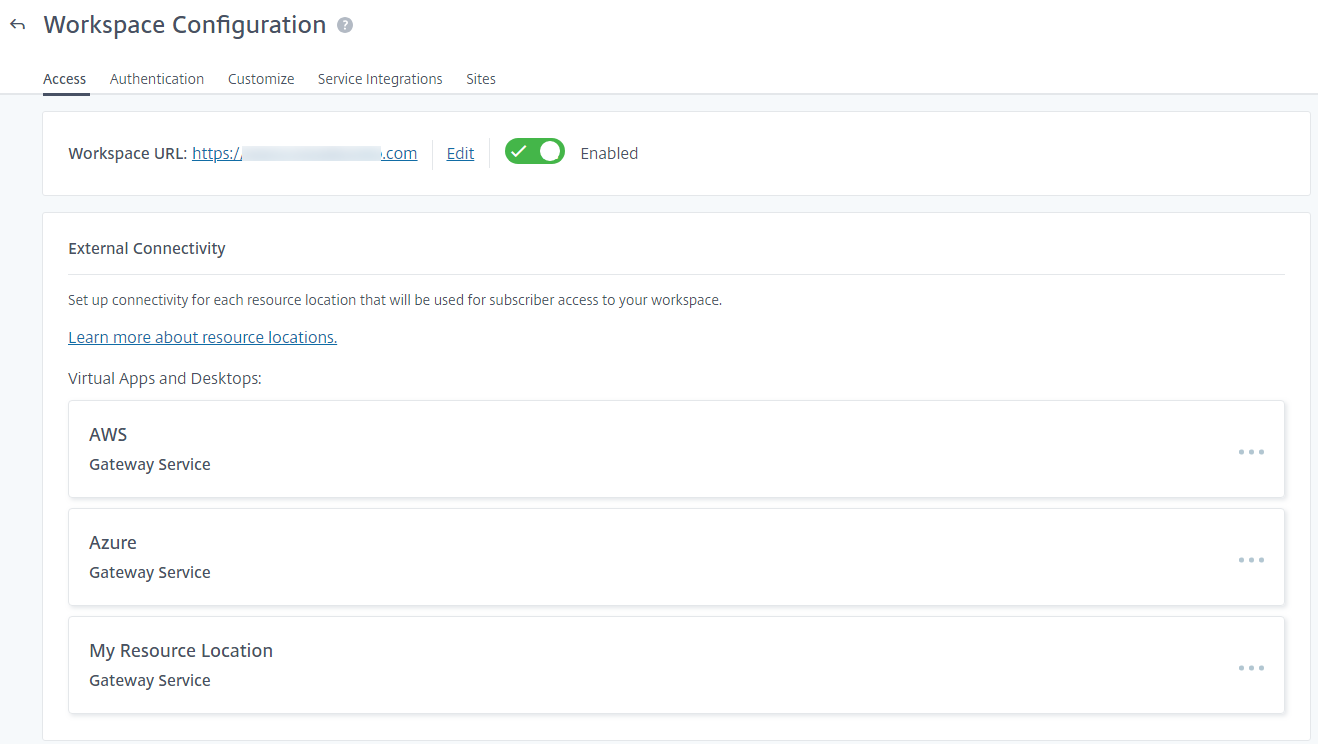

ワークスペースURL

Workspace URLを使用する準備ができていると、[Citrix Cloud]>[ワークスペース構成]>[アクセス] で、Workspace URLを有効化、編集、および無効化できます。

![[アクセス]コンソールページ](/en-us/citrix-workspace/media/workspace-access.png)

ワークスペースURLのカスタマイズ

Workspace URLの最初の部分はカスタマイズできます。たとえば、https://example.cloud.comからhttps://newexample.cloud.comにURLを変更することができます。

Workspace URLは、有効になっている場合にのみ変更できます。URLが無効になっている場合は、最初に再度有効にする必要があります。

Workspace URLを有効にするには、[ワークスペース構成]>[アクセス] に移動し、トグルを選択してオンにします。Workspace URLが再度有効になるまでに、最大で10分かかる場合があります。

Workspace URLの最初の部分は、Citrix Cloudアカウントを使用している組織を表し、Cloud Software Groupのエンドユーザーサービス契約に準拠している必要があります。商標を含む第三者の知的財産権の不正使用は、URLの取り消しおよび再割り当て、またはCitrix Cloudアカウントの停止を招く可能性があります。

URLをカスタマイズするには、[ワークスペース構成]>[アクセス] に移動し、[編集] を選択します。URLのカスタマイズ可能な部分については以下の制限があります:

- 6〜63文字の長さである必要があります。6文字未満に変更する場合は、Citrix Cloudでチケットを開きます。

- 文字と数字だけで構成する必要があります。

- Unicode文字は使用できません。

URLの名前を変更すると、古いURLは直ちに削除され、使用できなくなります。新しいURLを利用者に知らせ、新しいURLを使用できるようにすべてのローカルのCitrix Workspaceアプリを手動で更新します。

Workspace URLの無効化

Workspace URLを無効にして、ユーザーがCitrix Workspaceを使用して認証できないようにすることができます。たとえば、利用者がオンプレミスのStoreFront URLを使用してリソースにアクセスするようにしたり、メンテナンス中にアクセスを禁止したりできます。

![[ワークスペースURL]のトグルボタン](/en-us/citrix-workspace/media/workspace-config-disable-url.png)

Workspace URLが無効になるまでに、最大で10分かかる場合があります。

ワークスペースURLを無効にすると、次のようになります:

- すべてのサービス統合が無効になります。利用者は、Citrix Workspaceのサービスでデータおよびアプリケーションにアクセスできません。

- Workspace URLはカスタマイズできません。URLを変更する前に、URLを再度有効にする必要があります。

- URLにアクセスすると、ワークスペースが見つからない、またはリソースを読み込めないことを示すメッセージがブラウザーに表示されます。

Citrix Workspaceアプリ(旧称Citrix Receiver)

重要:

Citrix Receiverは製品終了(EoL:End of Life)となり、サポートも終了しました。Citrix Receiverを引き続き使用する場合、テクニカルサポートは「ライフサイクルマイルストーンと定義」で説明されているオプションに限定されます。プラットフォームごとのCitrix ReceiverのEoLマイルストーンについては、「Citrix WorkspaceアプリおよびCitrix Receiverのライフサイクルマイルストーン」を参照してください。

Citrix Workspaceアプリは、Citrix Receiverに代わるワークスペースにアクセスするためのネイティブインストールされたアプリです。

Citrix Workspaceアプリでサポートされている認証方法

次の表に、Citrix Workspaceアプリでサポートされている認証方法を示します。この表には、Citrix Workspaceアプリが受け継ぐCitrix Receiverの特定のバージョンに関連する認証方法が記載されています。

| Citrix Workspaceアプリ | Active Directory認証 | Active Directory+トークン認証 | Azure Active Directory認証 |

|---|---|---|---|

| Windows向けCitrix Workspace | はい | はい | サポート(Workspaceアプリ、Receiver 4.9 LTSR CU2以降、Receiver 4.11 CR以降のみ) |

| Linux向けCitrix Workspace | はい | はい | サポート(Workspaceアプリ、Receiver 13.8以降のみ) |

| Mac向けCitrix Workspace | はい | はい | はい |

| iOS向けCitrix Workspaceアプリ | はい | はい | はい |

| Android向けCitrix Workspace | はい | はい | サポート(Workspaceアプリ、Receiver3.13以降のみ) |

プラットフォームごとのCitrix Workspaceアプリでサポートされている機能について詳しくは、「Workspaceアプリの機能マトリックス」を参照してください。

Citrix ReceiverでのTLSおよびSHA2サポートの概要については、CTX23226のサポート記事を参照してください。

Citrix ReceiverからCitrix Workspaceアプリへの移行

Citrix Workspaceアプリは、Citrix Receiverの機能を受け継いで拡張しています。

Citrix Workspaceアプリで、利用者はSaaS、Web、および仮想アプリにシングルサインオン(SSO)でアクセスできます。ワークスペース利用者のシングルサインオンについては、「Citrixフェデレーション認証サービスを使用したワークスペースに対するシングルサインオンの有効化」を参照してください。

このアクセス制御機能は、Citrix Receiverではサポートされていません。したがって、同じサービスとアクセス制御を有効にしても、Citrix Receiverユーザーには紫色のUIが表示されますが、WebアプリとSaaSアプリは表示されません。また、FilesはCitrix Receiverでサポートされておらず、利用者はこの方法でアクセスできません。

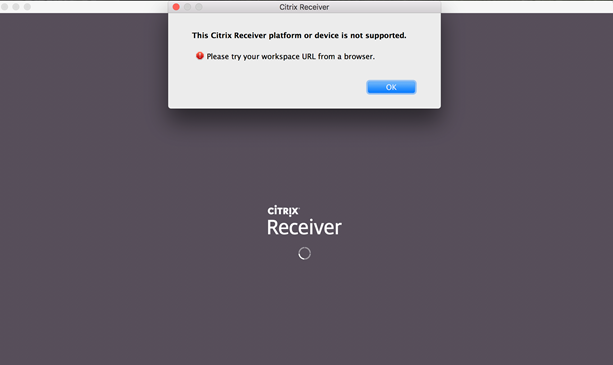

Azure Active Directory(AAD)もCitrix Receiverと互換性がありません。認証方法としてAADが有効になっているときに利用者がCitrix Receiverを使用してWorkspaceにアクセスしようとすると、デバイスがサポートされていないというメッセージが表示されます。Citrix Workspaceアプリにアップグレードすると、利用者が自分のワークスペースにアクセスできるようになります。

Citrix Workspaceアプリにアップグレードする(またはWebブラウザーを使用する)顧客には、新しいUIが表示されます。このUIの利用者エクスペリエンスについて詳しくは、「ワークスペース環境の管理」を参照してください。

新しいUIを除いて、Citrix Workspaceアプリを使用すると、利用者は有効にしたすべての新機能を使用できます。利用者は、Citrix Gatewayサービスを介して、Filesにアクセスしたり、DaaSを確認したり、WebアプリとSaaSアプリにアクセスしたりできます。

StoreFront(オンプレミス)展開の場合、Citrix ReceiverからCitrix Workspaceアプリにアップグレードすると、アイコンが変更されてCitrix Workspaceアプリが開きます。

注:

Citrix Cloud Governmentユーザーには、Citrix Workspaceアプリを使用しているとき、またはWebブラウザーからWorkspaceにアクセスしているときに、引き続き紫色のUIが表示されます。

外部接続

Citrix GatewayまたはCitrix Gatewayサービスをリソースの場所に追加することにより、リモートの利用者にセキュアなアクセスを提供します。

Citrixは、以下の外部接続オプションをサポートしています:

- CitrixがCitrix GatewayおよびCitrix ADCをホストします

- 顧客がCitrix GatewayおよびオンプレミスCitrix ADCをホストします

Citrix Gatewayは、[ワークスペース構成]>[アクセス]>[外部接続] または [Citrix Cloud]>[リソースの場所] で追加できます。

注:

[ワークスペース構成]>[アクセス] ページの[外部接続]は、Citrix Virtual Apps Essentialsでは使用できません。Citrix Virtual Apps EssentialsサービスはCitrix Gatewayサービスを使用しているため、追加の構成は必要ありません。

ワークスペースへの認証

利用者のワークスペース認証の構成は、2段階のプロセスです:

- [IDおよびアクセス管理] で、1つまたは複数のIDプロバイダーを定義します。手順については、「IDおよびアクセス管理」を参照してください。

- [ワークスペース構成] で、利用者がワークスペースにサインインするために使用する認証方法として、構成したIDプロバイダーのいずれかを選択します。手順については、「認証方法の選択または変更」を参照してください。

[IDおよびアクセス管理] で複数のIDプロバイダーを構成すると、利用者がワークスペースにサインインする方法について、[ワークスペース構成] で選択できるオプションが増えます。

利用者認証でサポートされているIDプロバイダー

利用者は、次のいずれかの方法で、ワークスペースに対して認証できます:

ワークスペースへの利用者認証でサポートされている方法について詳しくは、「セキュアなワークスペース」を参照してください。

Active Directory(AD)では、オンプレミスのADドメインに少なくとも2つのCitrix Cloud Connectorがインストールされている必要があります。Citrix Cloud Connectorについては、「Citrix Cloud Connector」を参照してください。

AD+トークンは、ワークスペースへの利用者認証に使用されるデフォルトのIDプロバイダーです。利用者は、Citrix SSOなどの 時間ベースのワンタイムパスワード(TOTP)標準 に従うアプリケーションを使用して、認証の第2要素としてトークンを生成します。トークンベースの2要素認証の設定については、「2要素認証」を参照してください。

IDプロバイダーの変更

[ワークスペース構成] で、Citrix Workspaceのプライマリ認証方法としてIDプロバイダーを選択します。選択するIDプロバイダーは、最初に [IDおよびアクセス管理] で構成する必要があります。[ワークスペース構成] でIDプロバイダーを変更しても、[IDおよびアクセス管理] で構成したIDプロバイダーには影響しません。

[IDおよびアクセス管理] でIDプロバイダーを構成しても、Citrix Workspaceにサインインするためのプライマリ認証方法は変更されません。Citrix Workspaceにサインインするためのプライマリ認証方法を変更するには、次のことを行う必要があります:

- [IDおよびアクセス管理] で、新しいIDプロバイダーを構成します。

- [ワークスペース構成] でIDプロバイダーを変更します。

実稼働環境に影響を与えずに、Citrix Workspaceのプライマリ認証方法を構成および変更できます。新しいIDプロバイダーをテストする場合は、テスト用のCitrix Cloud組織を作成するか、利用者がワークスペースを使用していないときに [ワークスペース構成] で認証方法を変更することを検討します。

SaaSおよびWebアプリへのシングルサインオン(SSO)

Citrix Workspaceは、利用者がワークスペースにサインインした後、セカンダリリソースにシングルサインオン(SSO)できるようにすることで、シームレスなエクスペリエンスを提供します。Citrix Gatewayサービスと連携して、Citrix Secure Private Accessは、Citrix Workspaceに統合された一部としてSaaSおよびWebアプリへのSSOを提供します。

SSO機能のほかには、Citrix Secure Private Accessを使用すると、機能強化されたセキュリティポリシーを設定し、コンテキストに基づくアクセスを構成し、分析用データを収集できます。Citrix Secure Private Accessについて詳しくは、「Citrix Secure Private Access」を参照してください。

DaaSへのシングルサインオン(SSO)

SaaSとWebアプリのほか、Active Directory(AD)とAD+トークンでは既に、利用者がワークスペースにサインインした後のDaaSアプリとデスクトップへのSSOを提供しています。

Citrix Workspaceへの利用者の初期認証に別のIDプロバイダーを選択した場合は、Citrixフェデレーション認証サービス(FAS)をインストールして構成することもできます。FASを使用すると、SaaSやWebアプリの場合と同様に、利用者は資格情報を1回入力するだけでDaaSにアクセスできます。

通常、FASは、Workspace認証に以下のIDプロバイダーのいずれかを使用している場合に採用されます:

- Azure AD

- Okta

- SAML 2.0

- Citrix Gateway

注:

Citrix Gatewayの構成方法によっては、DaaSへのSSOにFASが必要ない場合があります。Citrix Gatewayの構成について詳しくは、「オンプレミスのCitrix GatewayでのOAuth IDプロバイダーポリシーの作成」を参照してください。

FASについて詳しくは、「Citrixフェデレーション認証サービスを使用したワークスペースに対するシングルサインオンの有効化」を参照してください。