Webブラウザーコンテンツのリダイレクト

Webブラウザーのコンテンツリダイレクトのために、VDA側の許可リストに登録されたWebページのレンダリングができません。この機能は、Windows向けCitrix WorkspaceアプリとLinux向けCitrix Workspaceアプリを使用して、クライアント側の対応するレンダリングエンジンをインスタンス化し、URLからHTTPおよびHTTPSコンテンツを取得します。

注:

禁止リストを使用することで、WebページをVDA側にリダイレクトする(クライアント側ではリダイレクトされない)ように指定できます。

このオーバーレイWebレイアウトエンジンは、VDA上ではなくエンドポイントデバイス上で実行され、エンドポイントのCPU、GPU、RAM、およびネットワークを使用します。

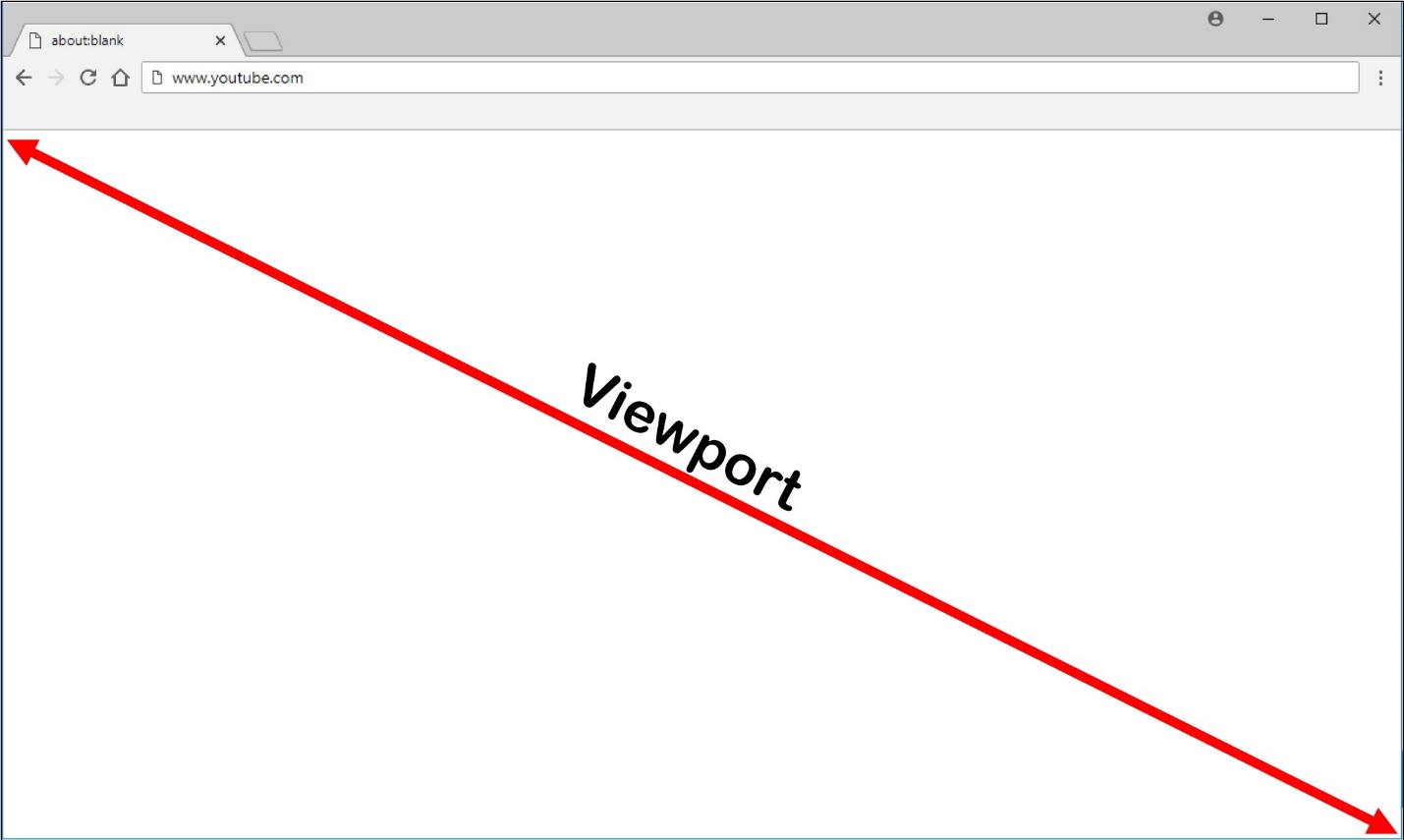

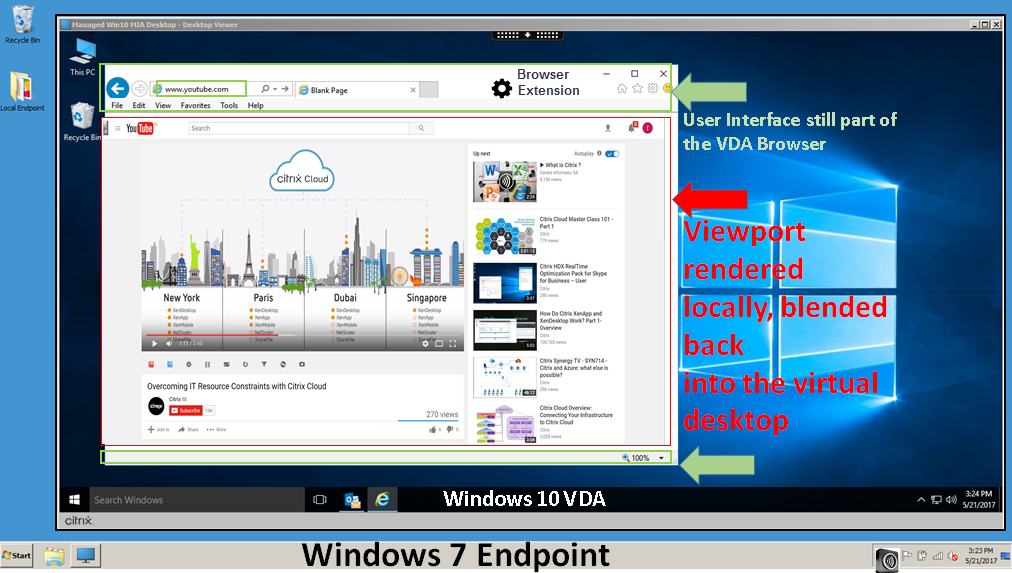

Webブラウザーのビューポートだけがリダイレクトされます。ビューポートは、コンテンツが表示されるWebブラウザー内の長方形の領域です。ビューポートには、アドレスバー、お気に入りツールバー、ステータスバーなどは含まれません。これらの項目はユーザーインターフェイス内にあり、リダイレクト時もVDAのWebブラウザーで実行されます。

- リダイレクト用に許可リストに登録されたURL、または特定のURLパスのリダイレクトを無効にする禁止リストを含む、アクセス制御リストを指定するStudioポリシーを構成します。ユーザーがナビゲートしているURLが許可リストと一致することや禁止リストと一致しないことを、VDA上のWebブラウザーで検出するために、Webブラウザーの拡張機能によって比較が実行されます。Internet Explorer 11向けのWebブラウザー拡張機能はインストールメディアに含まれており、自動的にインストールされます。Chrome向けのWebブラウザー拡張機能はChromeウェブストアで提供されており、グループポリシーとADMXファイルを使用して展開できます。Chromeの拡張機能は、ユーザーごとにインストールします。拡張機能を追加または削除する場合に、ゴールデンイメージを更新する必要はありません。

- 許可リスト内に一致するものがあり(例:

https://www.mycompany.com/)、禁止リスト内のURLと一致するもの(例:https://www.mycompany.com/engineering)がない場合、仮想チャネル(CTXCSB)は、リダイレクトが必要であることをCitrix Workspaceアプリに指示し、URLをリレーします。Citrix Workspaceアプリは、ローカルレンダリングエンジンをインスタンス化し、Webサイトを表示します。 - Citrix Workspaceアプリは、Webサイトを仮想デスクトップWebブラウザーのコンテンツ領域にシームレスにブレンドします。

ロゴの色は、Chrome拡張機能のステータスを指定します。それは、以下の3つの色のいずれかです:

- 緑:アクティブで接続されています。

- グレー:現在のタブではアクティブではないかアイドル状態です。

- 赤:壊れているか動作していません。

拡張メニューの [オプション] を使用して、ログをデバッグできます。

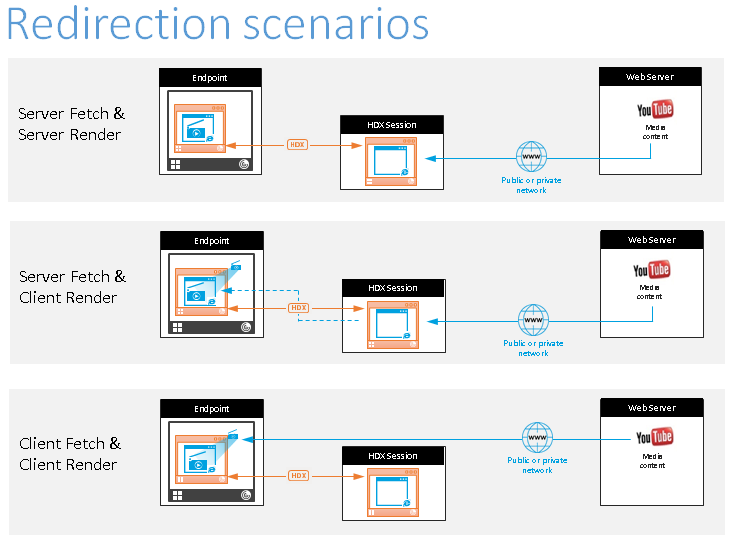

Citrix Workspaceアプリがコンテンツをどのようにフェッチするかのシナリオを次に示します:

- サーバーフェッチとサーバーレンダリング:サイトを許可リストに登録していないか、リダイレクトに失敗したため、リダイレクトはありません。VDA上でのWebページのレンダリングに戻り、Thinwireを使用してグラフィックスを遠隔操作します。ポリシーを使用してフォールバックの動作を制御します。VDAでのCPU、RAM、および帯域幅の消費量が多い

-

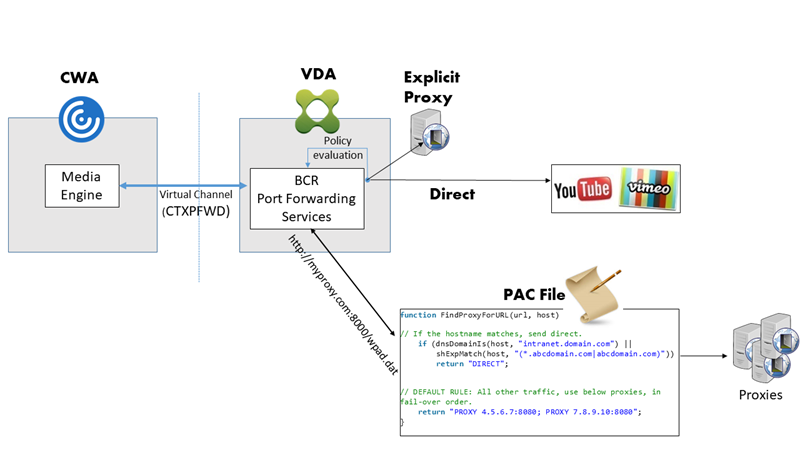

サーバーフェッチとクライアントレンダリング:Citrix Workspaceアプリは仮想チャネル(CTXPFWD)を使用して、WebサーバーからVDAを通じてコンテンツに接続し、フェッチします。このオプションは、クライアントにインターネットアクセスがない場合(シンクライアントなど)に便利です。VDAではCPUとRAMの消費量は少なくなりますが、ICA仮想チャネルでは帯域幅が消費されます。

このシナリオには3つの動作モードがあります。プロキシという用語は、VDAがインターネットアクセスのためにアクセスするプロキシデバイスを意味します。

選択可能なポリシーオプション:

- Explicit Proxy - データセンターに単一の明示的なプロキシがある場合。

- Direct or Transparent - プロキシがない場合、または透過プロキシを使用している場合。

- PAC files - PACファイルに依存して、指定されたURLのフェッチにVDAのブラウザーが適切なプロキシサーバーを自動で選択できる場合。

-

クライアントフェッチとクライアントレンダリング:Citrix WorkspaceアプリはWebサーバーに直接接続するため、インターネットにアクセスする必要があります。このシナリオでは、XenAppおよびXenDesktopサイトからネットワーク、CPU、およびRAMの使用量をすべてオフロードします。

長所:

- エンドユーザーエクスペリエンスの向上(アダプティブビットレート(ABR))

- VDAリソース使用量の削減(CPU/RAM/IO)

- 消費帯域幅の削減

フォールバックのメカニズム:

クライアントのリダイレクトが失敗することがあります。たとえば、クライアントマシンでインターネットに直接アクセスできない場合、エラー応答がVDAに返される可能性があります。このような場合、VDA上のWebブラウザーは、サーバー上のページをリロードしてレンダリングできます。

既存の [Windowsメディアフォールバック防止] ポリシーを使用することで、ビデオ要素のサーバーレンダリングを抑制できます。このポリシーを、[クライアントにあるすべてのコンテンツのみを再生]または [クライアント上のクライアントがアクセスできるコンテンツのみを再生] に設定します。これらの設定は、クライアントのリダイレクトが失敗した場合に、サーバー上でのビデオ要素の再生を禁止します。このポリシーは、Webブラウザーコンテンツリダイレクトが有効になっており、[アクセス制御リスト] ポリシーにフォールバックするURLがある場合にのみ有効です。URLを禁止リストポリシーで指定することはできません。

システム要件:

Windowsエンドポイント:

- Windows 10

- Windows向けCitrix Workspaceアプリ1809以降

注:

Windows向けCitrix Workspaceアプリ1912 LTSRおよびそのすべての累積更新プログラムは、Webブラウザーコンテンツのリダイレクトをサポートしていません。

Linuxエンドポイント:

- Linux向けCitrix Workspaceアプリ1808以降

- シンクライアント端末にはWebKitGTK+が必要です。

Citrix Virtual Apps and Desktops 7 1808以降、XenAppおよびXenDesktop 7.15 CU5以降:

-

VDAオペレーティングシステム:Windows 10(バージョン1607以降)、Windows Server 2012 R2、Windows Server 2016、Windowsサーバー2019

-

VDA上のWebブラウザー:

-

Google Chrome v66以降(ユーザーエンドポイント上のWindows向けCitrix Workspaceアプリ1809以降、Citrix Virtual Apps and Desktops 7 1808 VDA以降、Webブラウザーコンテンツリダイレクト拡張機能が必要)

-

次のオプションを構成したInternet Explorer 11:

- [インターネット オプション] > [詳細設定]>[セキュリティ] の下にある [拡張保護モードを有効にする] をオフにします。

- [インターネット オプション]>[詳細設定]>[ブラウズ] の下にある [サードパーティ製のブラウザー拡張を有効にする] をオンにします。

-

トラブルシューティング

トラブルシューティングについて詳しくは、Knowledge Centerのhttps://support.citrix.com/article/CTX230052を参照してください。

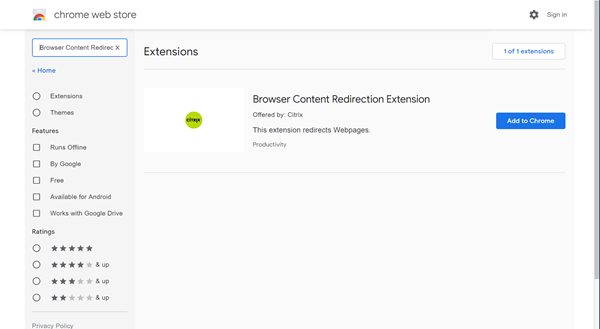

Chrome向けのWebブラウザーコンテンツリダイレクト拡張機能

ChromeでWebブラウザーコンテンツリダイレクトを使用するには、ChromeウェブストアからBrowser Content Redirection Extensionを追加します。Citrix Virtual Apps and Desktops環境で、[Chromeに追加] をクリックします。

この拡張機能はVDAにのみ必要であり、ユーザーのクライアントマシンには不要です。

システム要件

- Chrome v66以上

- Browser Content Redirection Extension

- Citrix Virtual Apps and Desktops 7 1808以降

- Windows向けCitrix Workspaceアプリ1809以降

注:

Windows向けCitrix Workspaceアプリ1912 LTSRおよびそのすべての累積更新プログラムは、Webブラウザーコンテンツのリダイレクトをサポートしていません。

この方法は、ユーザーごとに行います。組織内の大規模なユーザーグループにこの拡張機能を展開するには、グループポリシーを使用して展開します。

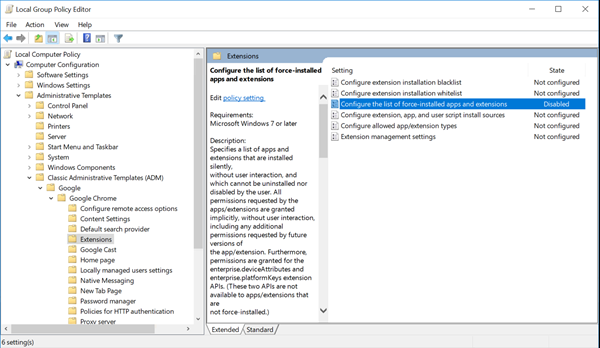

グループポリシーを使用して拡張機能を展開する

- 現在の環境にGoogle Chrome ADMXファイルをインポートします。ポリシーテンプレートをダウンロードしてグループポリシーエディターにインストールし、構成を行う方法については、管理対象パソコンにChromeブラウザーのポリシーを設定するを参照してください。

-

グループポリシー管理コンソールを開き、[ユーザーの構成]>[管理用テンプレート]>[従来の管理用テンプレート(ADM)]>[Google]>[Google Chrome]>[拡張機能] の順に選択します。[強制インストールするアプリと拡張機能のリストを設定します] 設定を有効にします。

-

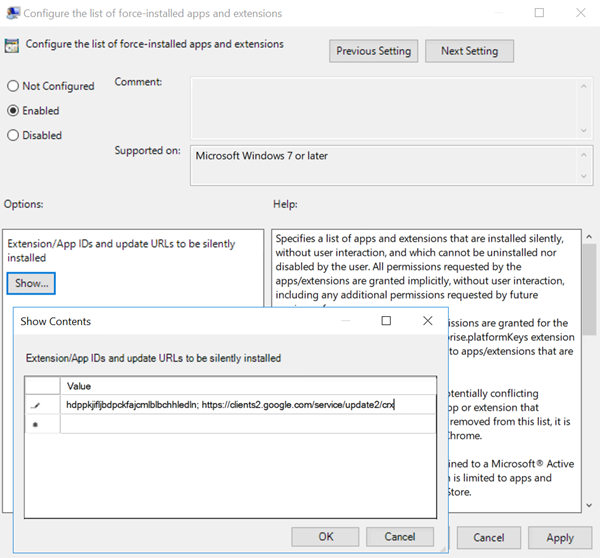

[表示] をクリックして、拡張機能IDに対応する文字列と、Browser Content Redirection Extensionの更新用URLを次のように指定します。

hdppkjifljbdpckfajcmlblbchhledln; https://clients2.google.com/service/update2/crx

-

設定を適用し、gpudateが更新されると、ユーザーへこの拡張機能が自動で配信されます。ユーザーのセッションでChromeブラウザーを起動すると、この拡張機能が既に適用されています。ユーザーがこの機能を削除することはできません。

拡張機能の更新は、設定で指定した更新用URLを通じて、ユーザーのマシンに自動でインストールされます。

[強制インストールするアプリと拡張機能のリストを設定します] 設定を [無効] に設定すると、この拡張機能はすべてのユーザーのChromeから削除されます。

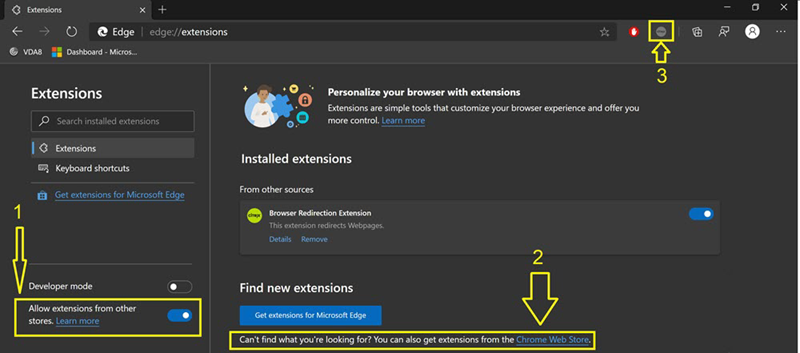

Chromium版Edge向けのWebブラウザーコンテンツリダイレクト拡張機能

EdgeでWebブラウザーコンテンツのリダイレクト拡張機能をインストールするには、インストール済みのEdgeブラウザーがバージョン83.0.478.37以降であることを確認します。

- メニューで[拡張機能] オプションをクリックし、[他のストアからの拡張機能を許可します。] をオンにします。

- Chromeウェブストアリンクをクリックすると、拡張機能が右上のバーに表示されます。 Microsoft Edgeの拡張機能について詳しくは、「拡張機能」を参照してください。

WebブラウザーコンテンツのリダイレクトおよびDPI

ユーザーのマシン上でWebブラウザーコンテンツのリダイレクトのDPI(スケール)を100%を超えて設定して使用すると、リダイレクトされたブラウザーコンテンツ画面が正しく表示されません。この問題を回避するには、Webブラウザーコンテンツのリダイレクトを使用するときにDPIを設定しないでください。この問題を回避するもう1つの方法は、ユーザーのマシン上でレジストリキーを作成して、ChromeでWebブラウザーコンテンツのリダイレクトのGPUアクセラレーションを無効にすることです。詳しくは、レジストリを介して管理される機能の一覧にある「WebブラウザーコンテンツのリダイレクトおよびDPI」を参照してください。

統合Windows認証によるシングルサインオン

Webブラウザーコンテンツリダイレクト機能は、VDAと同じドメイン内の統合Windows認証(IWA)で構成されたWebサーバーへの認証にNegotiateスキームを使用するオーバーレイを拡張します。

Webブラウザーコンテンツリダイレクトでは、デフォルトで、ユーザーがWebサーバーにアクセスするたびにVDA資格情報を使って認証することを要求する基本認証スキームを使用します。シングルサインオンの場合、[Webブラウザーコンテンツリダイレクト統合Windows認証サポート]ポリシー設定を有効にするか、VDAでレジストリキーを作成することができます。

シングルサインオンを有効にする前に、次の手順を完了します:

- ホスト名から構築されたサービスプリンシパル名(SPN)のチケットを発行するように、Kerberosインフラストラクチャを構成します。例:

HTTP/serverhostname.com。 - サーバーフェッチの場合:サーバーフェッチモードでWebブラウザーコンテンツリダイレクトを使用する場合は、VDAでDNSが正しく構成されていることを確認してください。

- クライアントフェッチの場合:クライアントフェッチモードでWebブラウザーコンテンツリダイレクトを使用する場合は、クライアントデバイスでDNSが正しく構成されていること、およびオーバーレイからWebサーバーのIPアドレスへのTCP接続が許可されていることを確認してください。

Webブラウザーコンテンツリダイレクトポリシーを使用してシングルサインオンを構成するには、「Webブラウザーコンテンツリダイレクト統合Windows認証サポート」の設定を参照してください。

または、VDAにレジストリキーを追加して、Webサーバーへのシングルサインオンを有効にすることもできます。詳しくは、レジストリを介して管理される機能の一覧にある「Webブラウザーコンテンツリダイレクトの統合Windows認証によるシングルサインオン」を参照してください。

user-agent要求ヘッダー

user-agentヘッダーは、Webブラウザーコンテンツリダイレクトから送信されたHTTP要求を識別するのに役立ちます。この設定は、プロキシ規則とファイアウォール規則を構成するときに役立ちます。たとえば、サーバーがWebブラウザーコンテンツリダイレクトから送信された要求を禁止する場合、user-agentヘッダーを含む規則を作成して、特定の要件をバイパスできます。

Windowsデバイスでのみ、user-agent要求ヘッダーがサポートされています。

デフォルトでは、user-agent要求ヘッダー文字列は無効になっています。クライアント側でレンダリングされたコンテンツのuser-agentヘッダーを有効にするには、レジストリエディターを使用します。詳しくは、レジストリを介して管理される機能の一覧にある「user-agent要求ヘッダー」を参照してください。