エンタープライズウェブアプリへの直接アクセス

SharePoint、JIRA、Confluence など、オンプレミスまたはパブリック クラウドで顧客がホストするエンタープライズ Web アプリケーションに、クライアント ブラウザーから直接アクセスできるようになりました。 エンドユーザーは、Citrix Workspace エクスペリエンスからエンタープライズ Web アプリへのアクセスを開始する必要がなくなりました。 この機能により、エンド ユーザーは電子メール、コラボレーション ツール、またはブラウザーのブックマークからリンクをクリックして Web アプリにアクセスすることもできます。 これにより、顧客に真のゼロフットプリントソリューションが提供されます。

機能

-

構成されたエンタープライズ Web アプリの新しい DNS レコードを追加するか、既存の DNS レコードを変更します。

-

IT 管理者は、構成されたエンタープライズ Web アプリ FQDN の新しいパブリック DNS レコードを追加するか、既存のパブリック DNS レコードを変更して、ユーザーを Citrix Secure Private Access サービスにリダイレクトします。

-

エンドユーザーが構成されたエンタープライズ Web アプリへのアクセスを開始すると、アプリ トラフィックは Citrix Secure Private Access サービスに誘導され、アプリへのアクセスがプロキシされます。

-

リクエストが Citrix Secure Private Access サービスに到達すると、コンテキスト アクセス ポリシーのチェックを含むユーザー認証とアプリケーション承認がチェックされます。

-

検証が成功すると、Citrix Secure Private Access サービスは、顧客の環境 (オンプレミスまたはクラウド) に展開された Citrix Cloud Connector アプライアンスと通信し、構成されたエンタープライズ Web アプリへのアクセスを有効にします。

Citrix Secure Private Access を構成してエンタープライズ Web アプリに直接アクセスする

前提条件

開始する前に、アプリケーションを構成するために次のものが必要です。

- アプリケーション FQDN

- SSL証明書 – 設定するアプリの公開証明書

- リソースの場所 – Citrix Cloud Connectorアプライアンスのインストール

- パブリック DNS レコードにアクセスして、アプリの構成中に Citrix によって提供された正規名 (CNAME) で更新します。

エンタープライズ Web アプリへの直接アクセスを構成する手順:

重要:

アプリの完全なエンドツーエンドの構成については、 簡単なオンボーディングとセットアップのための管理者ガイド付きワークフローを参照してください。

- Secure Private Access のホームページで、 [続行] をクリックします。

注意:

続行 ボタンは、ウィザードを初めて使用するときにのみ表示されます。 以降の使用では、 アプリケーション ページに直接移動し、 アプリの追加をクリックできます。

-

ID と認証を設定します。 詳細については、 簡単なオンボーディングとセットアップのための管理者ガイド付きワークフローを参照してください。

-

アプリの追加に進みます。 詳細については、「 アプリケーションの追加と管理」を参照してください。

-

追加したいアプリを選択し、 スキップをクリックします。

-

アプリケーションの場所はどこにありますか?で、場所を選択します。

-

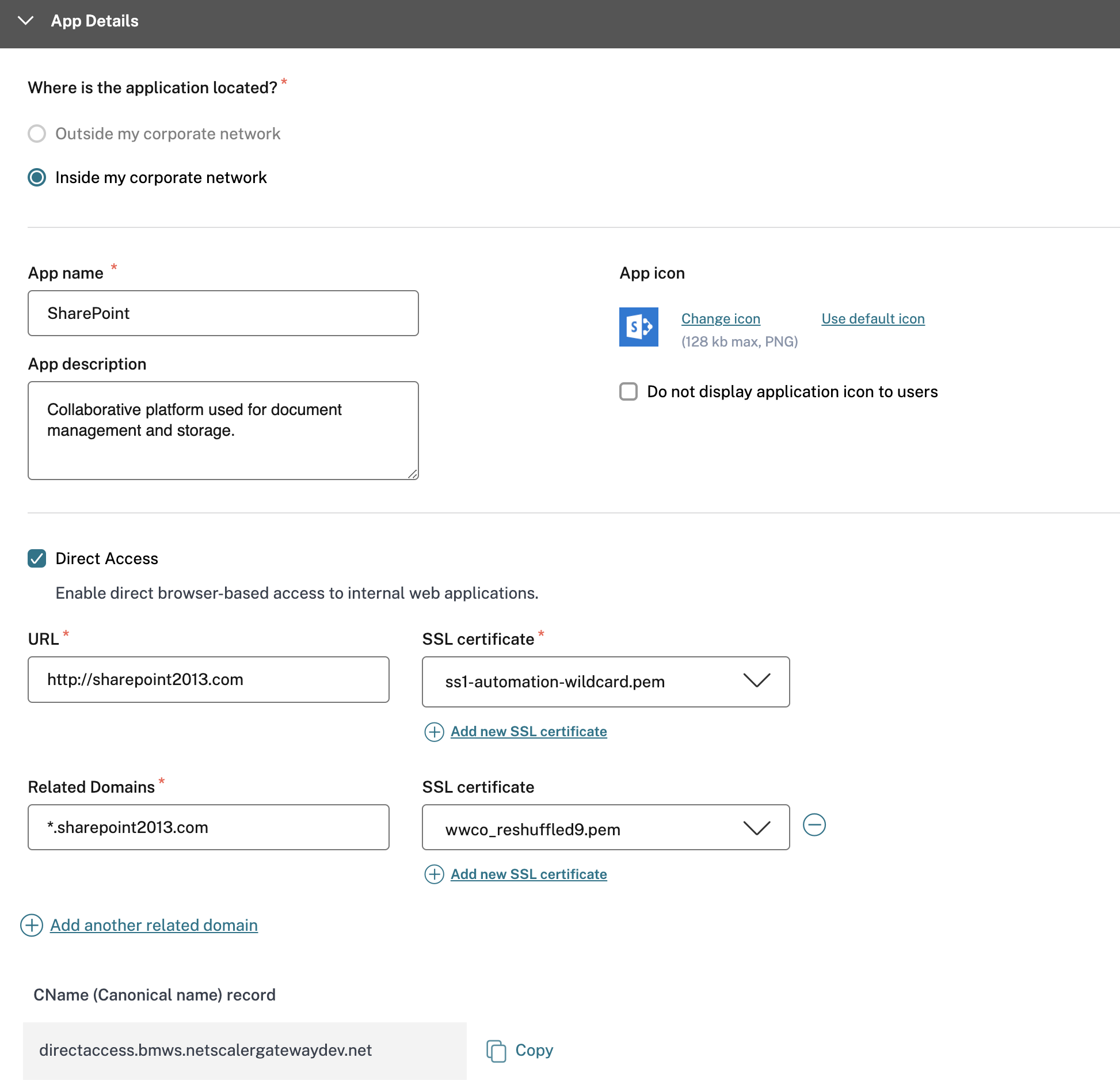

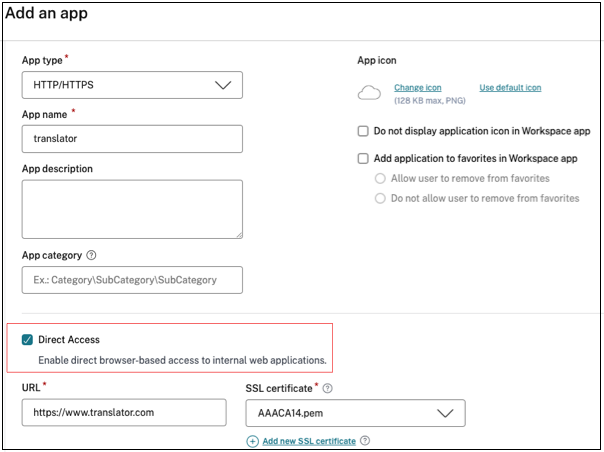

アプリの詳細 セクションに次の詳細を入力し、 次へをクリックします。

-

アプリの種類 – アプリの種類 (HTTP または HTTPS) を選択します。

-

アプリ名 – アプリケーションの名前。

-

アプリの説明 - アプリの簡単な説明。 ここで入力した説明は、ワークスペース内のユーザーに表示されます。

-

アプリアイコン – アプリアイコンを変更するには、 アイコンの変更 をクリックします。 アイコン ファイルのサイズは 128 x 128 ピクセルである必要があります。 アイコンを変更しない場合は、デフォルトのアイコンが表示されます。

アプリアイコンを表示しない場合は、 「ユーザーにアプリケーションアイコンを表示しない」を選択します。

-

-

ユーザーがクライアント ブラウザーから直接アプリにアクセスできるようにするには、 直接アクセス を選択します。 次の詳細を入力します。

- URL – バックエンドアプリケーションの URL。 URL は HTTPS 形式である必要があり、対応する DNS エントリが管理者によって追加される必要があります。

-

SSL 証明書 – ドロップダウン メニューから既存の SSL 証明書を選択するか、 新しい SSL 証明書の追加をクリックして新しい SSL 証明書を追加します。

注意事項:

- パブリック証明書または信頼された CA 証明書のみがサポートされます。 自己署名証明書はサポートされていません。

- 証明書の完全なチェーンをアップロードする必要があります。

-

関連ドメイン – 関連ドメインは、指定した URL に基づいて自動的に入力されます。 関連ドメインは、サービスが URL をアプリの一部として識別し、それに応じてトラフィックをルーティングするのに役立ちます。 関連するドメインを複数追加できます。 関連する各ドメインに SSL 証明書をバインドできますが、これはオプションです。

- CName レコード – Secure Private Access によって自動生成されます。 これは、アプリケーションへの直接アクセスを有効にするために DNS に入力する必要がある値です。

-

次へをクリックします。

-

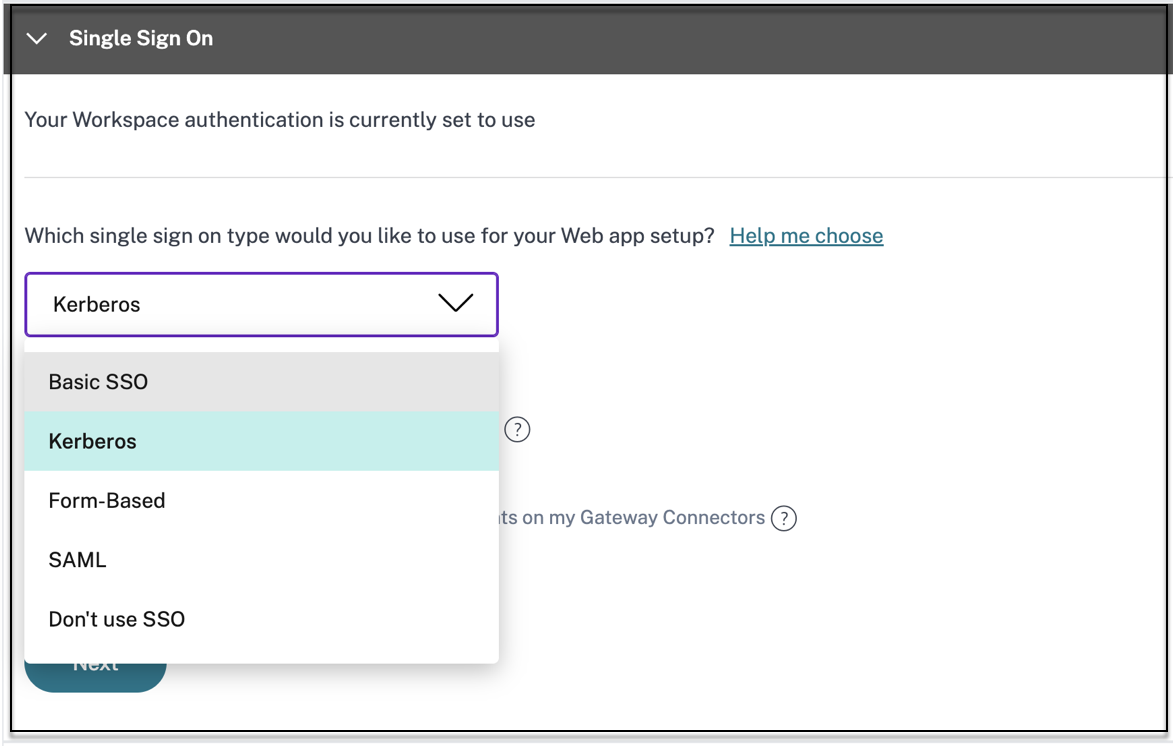

シングル サインオン セクションで、アプリケーションに使用する優先シングル サインオン タイプを選択し、次へをクリックします。

-

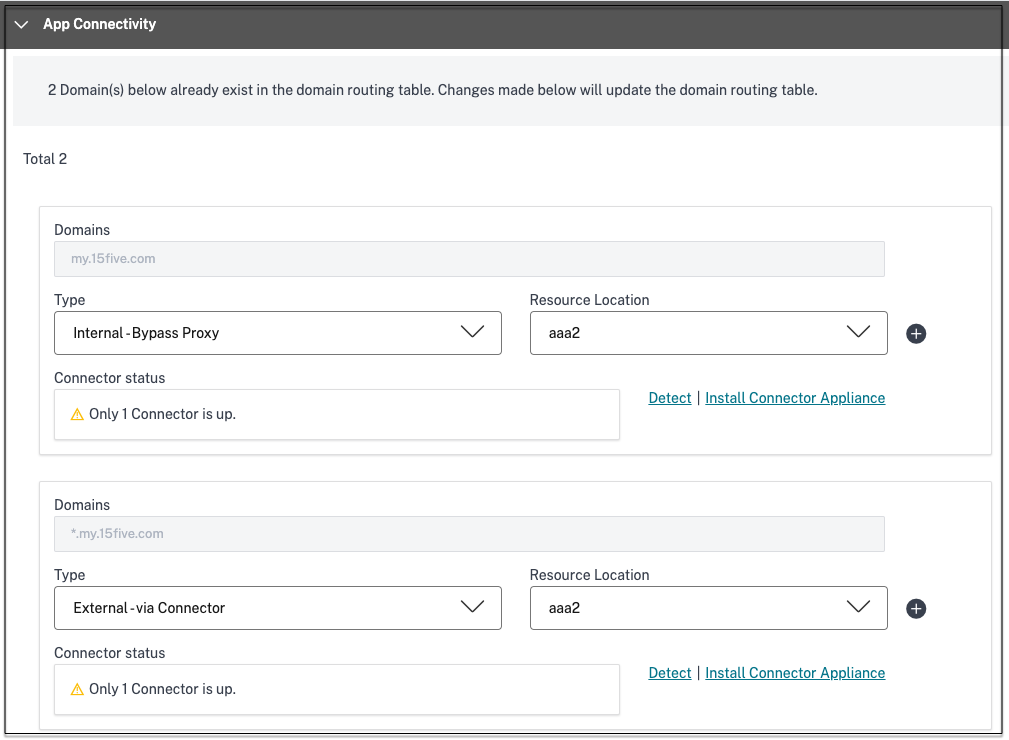

アプリ接続 セクションでは、既存のリソースの場所を選択するか、リソースの場所を作成して新しいコネクタ アプライアンスをデプロイすることができます。 既存のリソースの場所を選択するには、リソースの場所のリストからリソースの場所の 1 つ (たとえば、[My Resource Location]) をクリックし、[Next] をクリックします。 詳細については、「SaaS アプリと Web アプリの両方で関連ドメインが同じ場合に競合を解決するためのルート テーブル」 を参照してください。

-

[完了]をクリックします。 アプリが「アプリケーション」ページに追加されます。 アプリケーションを構成した後、「アプリケーション」ページからアプリケーションを編集または削除できます。 これを行うには、アプリの省略記号ボタンをクリックし、それに応じてアクションを選択します。

- アプリケーションを編集

- 削除

重要:

- アプリへのゼロトラストベースのアクセスを有効にするために、アプリはデフォルトでアクセスを拒否されます。 アプリケーションにアクセス ポリシーが関連付けられている場合にのみ、アプリへのアクセスが有効になります。 アクセス ポリシーの作成の詳細については、「 アクセス ポリシーの作成」を参照してください。

- 複数のアプリが同じ FQDN またはワイルドカード FQDN のバリエーションで構成されている場合、構成が競合する可能性があります。 構成の競合を防ぐには、「 Web および SaaS アプリケーション構成のベスト プラクティス」を参照してください。

直接アクセス アプリを備えたデバイス ポスチャ サービス

Citrix Secure Private Access と直接アクセス アプリを Device Posture サービスと組み合わせると、準拠しているデバイスのみが直接アクセスを通じて機密アプリケーションにアクセスできるようになります。 管理者は、デバイス ポスチャ サービスのスキャン結果に基づいて、非準拠デバイスまたは管理対象外デバイスへのアクセスをブロックできます。

準拠デバイスのみに直接アクセスを有効にする手順

準拠デバイスのみへの直接アクセスを有効にするには、管理者は次の手順を実行する必要があります。

-

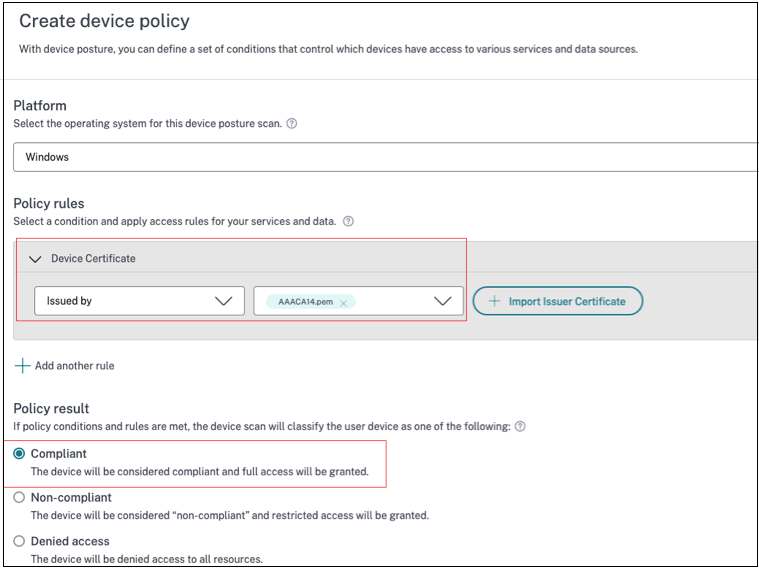

デバイス ポスチャ サービス管理コンソールから、デバイス ポスチャ ポリシーを作成し、デバイス証明書、ウイルス対策、ブラウザーなどのデバイス ポスチャ スキャン条件をチェックし、ポリシー結果アクションとして 準拠 を選択します。 詳細については、「 デバイスの状態を構成する」を参照してください。

-

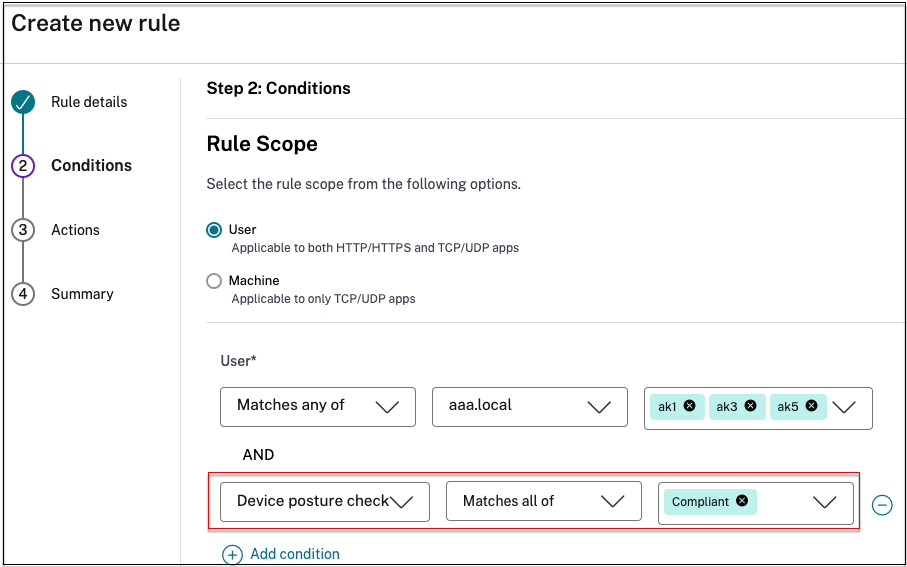

Secure Private Access 管理コンソールから、次の操作を実行します。

- 直接アクセスを有効にするアプリケーションを作成します。 詳細については、「 エンタープライズ Web アプリへの直接アクセス」を参照してください。

- デバイス ポスチャを使用して安全なプライベート アクセスを構成します。 ルールのスコープで、 デバイス ポスチャ チェック > いずれかに一致 を選択し、タグ 準拠を入力します。 このタグは、デバイス ポスチャ サービスから送信されます。

注意:

タグは、先頭を大文字にして、先ほどキャプチャしたとおりに正確に入力する必要があります (準拠)。 そうしないと、デバイス ポスチャ ポリシーは意図したとおりに機能しません。 詳細については、「 Device Posture を使用した Citrix Secure Private Access の構成」を参照してください。

この構成を実行すると、デバイスのポスチャ スキャン結果に基づいて、デバイスは準拠、非準拠、またはログイン拒否としてタグ付けされ、それに応じてアプリ アクセスが有効になります。

例:

エンドポイント デバイスにデバイス証明書が存在するかどうかを確認し、ログイン ステータスを判断するためのデバイス ポスチャ ポリシーを作成したとします。 デバイス ポスチャ ポリシーが設定され、デバイス ポスチャが有効になると、エンド ユーザーが Citrix Workspace にログインしたときに次のアクションが実行されます。

-

デバイス ポスチャ スキャンは、エンドポイント デバイスにデバイス証明書が存在するかどうかを確認します。

- デバイス証明書がデバイス上に存在する場合、デバイスは 準拠としてタグ付けされます。

- デバイス証明書がデバイスに存在しない場合、デバイスは 非準拠としてタグ付けされます。

- この情報はタグとして Citrix Secure Private Access サービスに渡されます。

-

アクセス ポリシーは、デバイスの分類に基づいて評価されます。

- デバイスが準拠している場合は、アプリへの直接アクセスが許可されます。

- デバイスが準拠していない場合、アプリへの直接アクセスは無効になります。

エンドユーザーエクスペリエンス

エンド ユーザー エクスペリエンスは、デバイスが準拠しているか非準拠であるかの分類に基づいて決まります。

-

対応デバイス:

ユーザーは、Citrix Workspace から、またはアプリ URL を使用してブラウザーから直接アクセス アプリを起動できます。

-

非準拠デバイス:

- アプリは Citrix Workspace に列挙されません。

- ユーザーはアプリの URL を使用してブラウザからアプリを起動できません。

- アクセスがブロックされたページがユーザーに表示されます。