Configurare l’autenticazione con smart card PIV

Questo articolo elenca la configurazione richiesta sul server di Director e in Active Directory per abilitare la funzionalità di autenticazione con smart card.

Nota:

L’autenticazione con smart card è supportata solo per gli utenti dello stesso dominio Active Directory.

Configurazione del server di Director

Eseguire i seguenti passaggi di configurazione sul server di Director:

-

Installare e abilitare l’autenticazione con mapping dei certificati client. Seguire la procedura per l’autenticazione con mapping dei certificati client utilizzando le istruzioni di Active Directory nel documento di Microsoft Autenticazione con mapping dei certificati client.

-

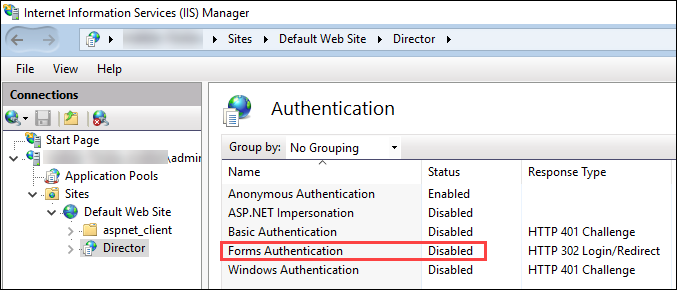

Disabilitare l’autenticazione dei moduli sul sito di Director.

Avviare Gestione IIS.

Andare a Sites (Siti) > Default Web Site (Sito Web predefinito) > Director.

Selezionare Authentication (Autenticazione).

Fare clic con il pulsante destro del mouse su Forms Authentication (Autenticazione moduli) e selezionare Disable (Disabilita).

-

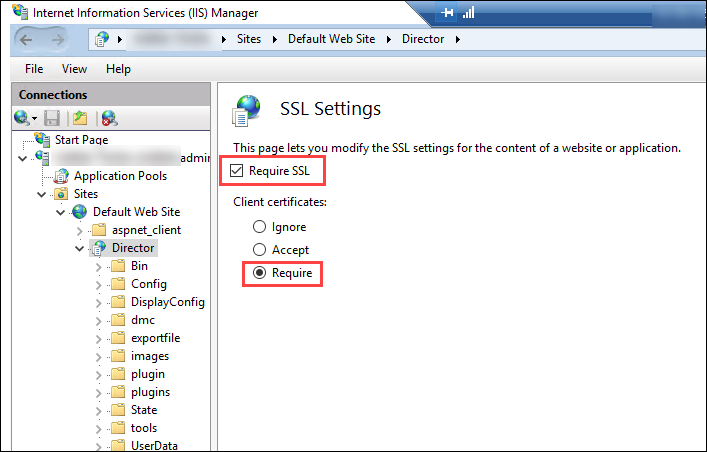

Configurare l’URL di Director per il protocollo più sicuro https (anziché HTTP) per l’autenticazione dei certificati client.

-

Avviare Gestione IIS.

-

Andare a Sites (Siti) > Default Web Site (Sito Web predefinito) > Director.

-

Selezionare SSL Settings (Impostazioni SSL).

-

Selezionare Require SSL (Richiedi SSL) e Client certificates (Certificati client) > Require (Richiedi).

-

-

Aggiornare web.config. Aprire il file web.config (disponibile in c:\inetpub\wwwroot\Director) utilizzando un editor di testo.

Sotto l’elemento principale <system.webServer>, aggiungere il seguente snippet come primo elemento secondario:

<defaultDocument>

<files>

<add value="LogOn.aspx"/>

</files>

</defaultDocument>

Configurazione di Active Directory

Per impostazione predefinita, l’applicazione Director viene eseguita con la proprietà di identità Application Pool (Pool di applicazioni). L’autenticazione con smart card richiede una delega in base alla quale l’identità dell’applicazione Director deve disporre dei privilegi Trusted Computing Base (TCB) sull’host del servizio.

Citrix consiglia di creare un account di servizio separato per l’identità Application Pool (Pool di applicazioni). Creare l’account del servizio e assegnare i privilegi TCB secondo le istruzioni nell’articolo MSDN di Microsoft Protocol Transition with Constrained Delegation Technical Supplement.

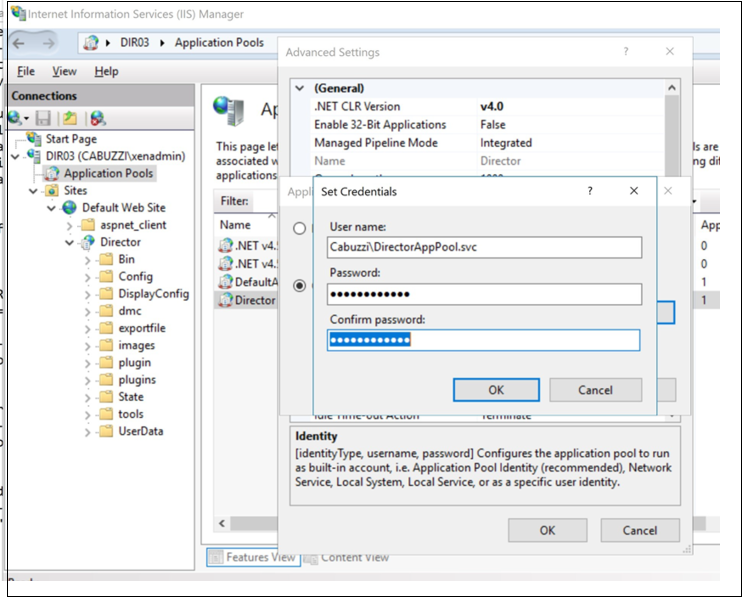

Assegnare l’account di servizio appena creato al pool di applicazioni di Director. La figura seguente illustra la finestra di dialogo delle proprietà di un account di servizio di esempio, Domain Pool.

Configurare i seguenti servizi per questo account:

- Delivery Controller: HOST, HTTP

- Director: HOST, HTTP

- Active Directory: GC, LDAP

Per configurare:

-

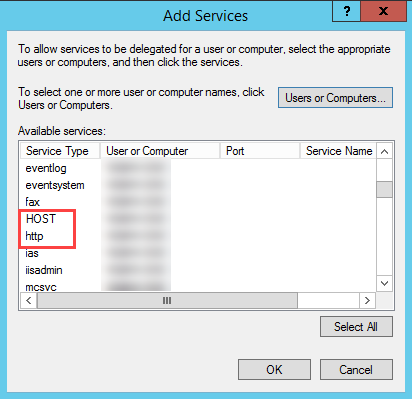

Nella finestra di dialogo delle proprietà dell’account utente, fare clic su Add (Aggiungi).

-

Nella finestra di dialogo Add Services (Aggiungi servizi), fare clic su Users (Utenti) o Computers (Computer).

-

Selezionare il nome host del Delivery Controller.

-

Dall’elenco Available services (Servizi disponibili), selezionare HOST and HTTP (HOST e HTTP) come Service Type (Tipo di servizio).

Analogamente, aggiungere tipi di servizio per gli host Director e Active Directory.

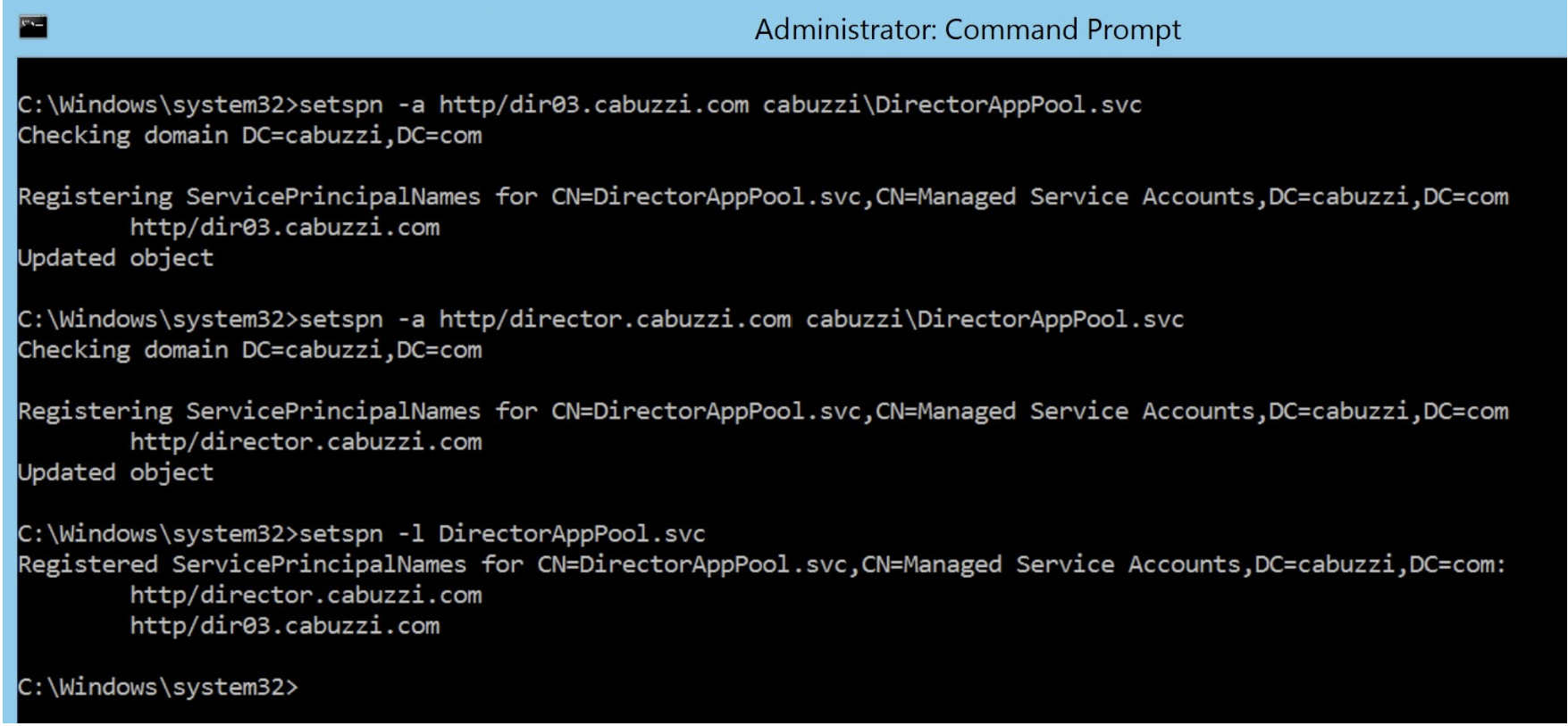

Creare record relativi al nome dell’entità servizio

È necessario creare un account di servizio per ogni server Director e per gli IP virtuali (VIP) con bilanciamento del carico utilizzati per accedere a un pool di server Director. È necessario creare i record dei nomi delle entità servizio (SPN) per configurare una delega all’account di servizio appena creato.

-

Per creare un record SPN per un server Director, utilizzare il comando seguente:

setspn -a http/<directorServer>.<domain_fqdn> <domain><DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Use the following command to create an SPN record for a load-balanced VIP:

setspn -S http/<DirectorFQDN> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Utilizzare il comando seguente per visualizzare o verificare gli SPN creati:

setspn –l <DirectorAppPoolServiceAcct> <!--NeedCopy-->

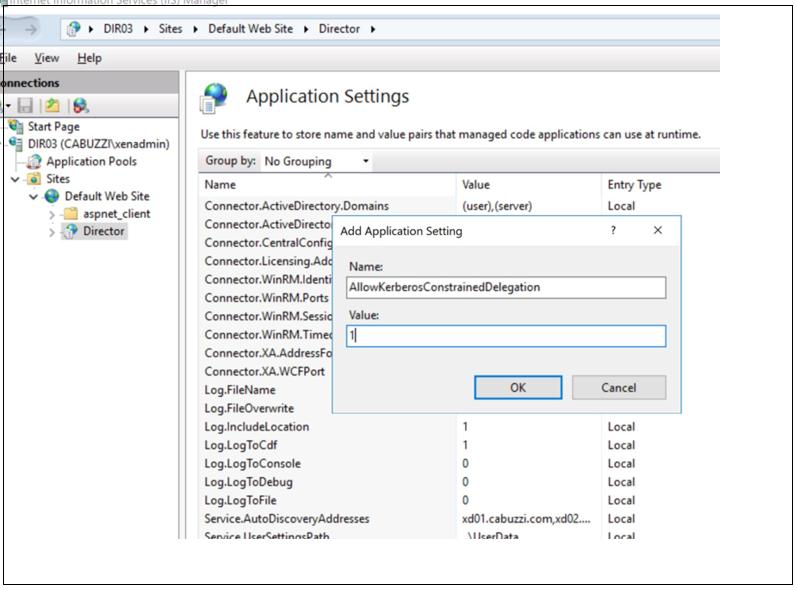

- Select the Director virtual directory in the left pane and double click **Application Settings**. Inside the Application Settings window, click **Add** and ensure **AllowKerberosConstrainedDelegation** is set to 1.

-

Select **Application Pools** in the left-hand pane, then right-click the Director application pool and select **Advanced Settings**.

-

Select **Identity**, click the ellipses (“…”) to enter the service account domain\logon and password credentials. Close the IIS console.

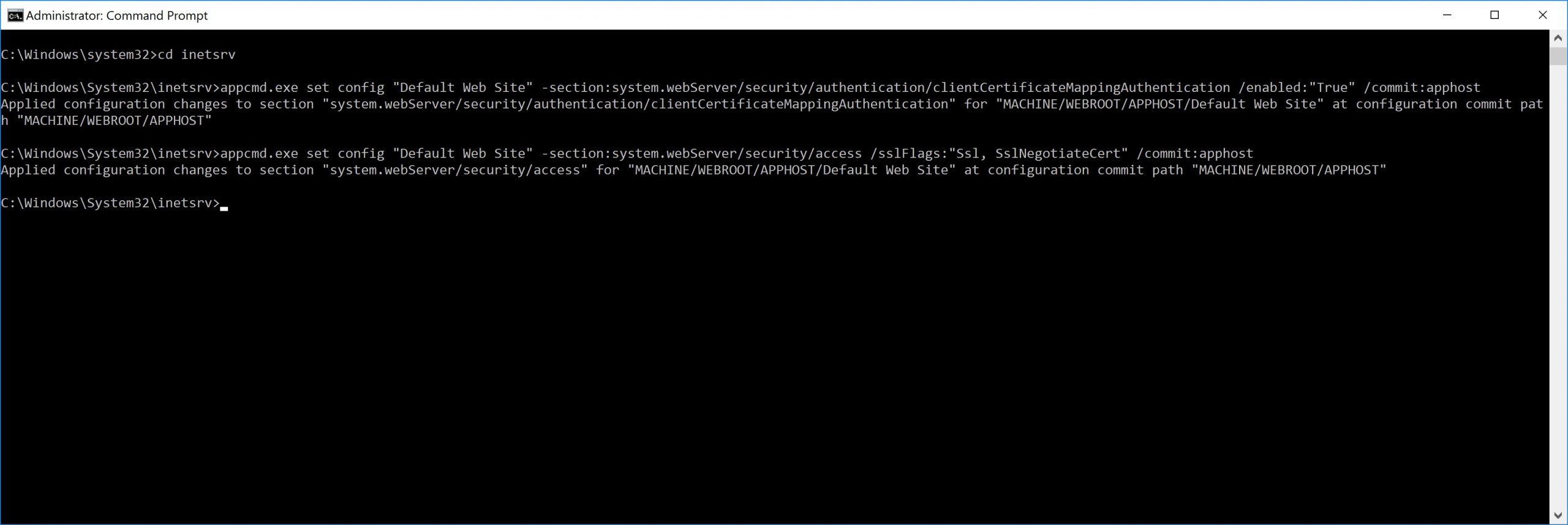

- From an elevated command prompt, change the directory to C:\Windows\System32\inetsrv and enter the following commands:

appcmd.exe set config “Default Web Site” -section:system.webServer/security/authentication/clientCertificateMappingAuthentication /enabled:”True” /commit:apphost

<!--NeedCopy-->

appcmd.exe set config “Default Web Site” -section:system.webServer/security/access /sslFlags:”Ssl, SslNegotiateCert” /commit:apphost

\`\`\`

## Configurazione del browser Firefox

Per utilizzare il browser Firefox, installare il driver PIV disponibile alla pagina [OpenSC 0.17.0](https://github.com/OpenSC/OpenSC/releases/tag/0.17.0). Per istruzioni sull'installazione e la configurazione, vedere [Installazione passo-passo del modulo OpenSC PKCS#11 in Firefox](https://github.com/OpenSC/OpenSC/wiki/Installing-OpenSC-PKCS%2311-Module-in-Firefox,-Step-by-Step).

Per informazioni sull'utilizzo della funzionalità di autenticazione con smart card in Director, vedere la sezione [Utilizzare Director con l'autenticazione con smart card basata su PIV](/it-it/citrix-virtual-apps-desktops/director.html#use-director-with-piv-smart-card-authentication) dell'articolo su Director.<!--NeedCopy-->