Configurar la autenticación con tarjetas inteligentes PIV

Este artículo contiene la configuración requerida en el servidor de Director y en Active Directory para habilitar la función de la autenticación con tarjetas inteligentes.

Nota:

La autenticación con tarjetas inteligentes solo se admite para usuarios del mismo dominio de Active Directory.

Configurar el servidor de Director

Realice los siguientes pasos de configuración en el servidor de Director:

-

Instale y active la Autenticación de asignaciones de certificado de cliente. Siga las instrucciones indicadas en Client Certificate Mapping authentication using Active Directory, en el documento Client Certificate Mapping Authentication de Microsoft.

-

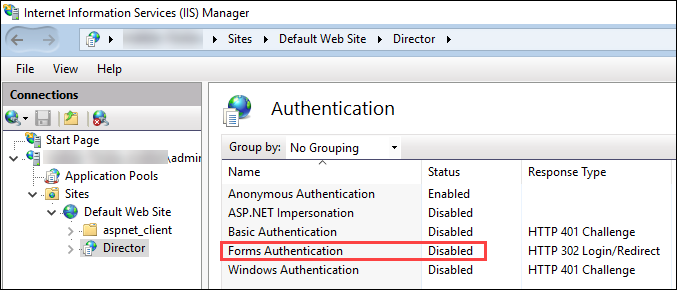

Inhabilite la autenticación mediante formularios en el sitio de Director.

Inicie el Administrador de IIS.

Vaya a Sitios > Sitio web predeterminado > Director.

Seleccione Autenticación.

Haga clic con el botón secundario en Autenticación mediante formularios y seleccione Inhabilitar.

-

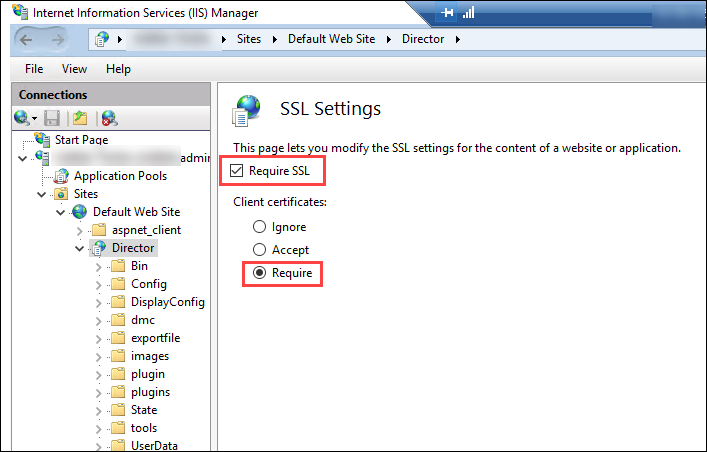

Configure la URL de Director para el protocolo HTTPS (más seguro que HTTP) para la autenticación de certificados de cliente.

-

Inicie el Administrador de IIS.

-

Vaya a Sitios > Sitio web predeterminado > Director.

-

Seleccione Configuración de SSL.

-

Seleccione Requerir SSL y Certificados de cliente > Requerir.

-

-

Actualice web.config. Abra el archivo web.config (disponible en c:\inetpub\wwwroot\Director) con un editor de texto.

Debajo del elemento principal <system.webServer>, agregue el siguiente fragmento como primer elemento secundario:

<defaultDocument>

<files>

<add value="LogOn.aspx"/>

</files>

</defaultDocument>

Configurar Active Directory

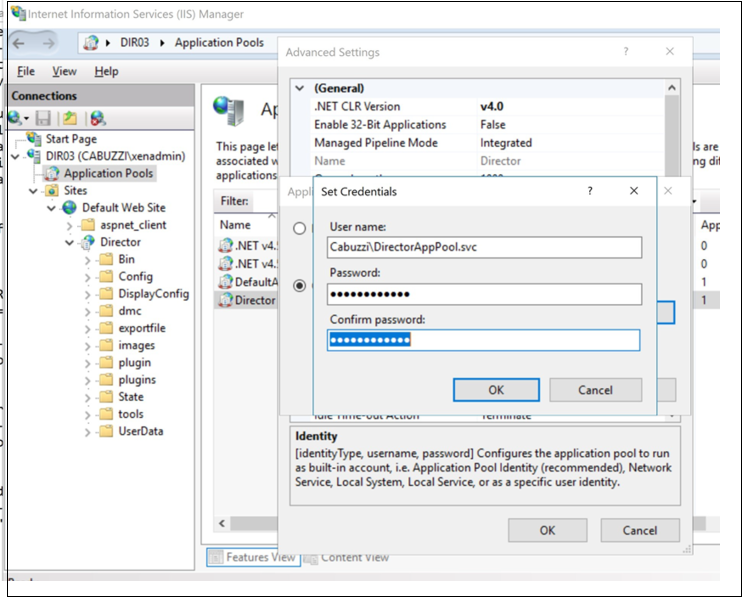

De forma predeterminada, la aplicación Director se ejecuta con la propiedad de identidad Grupo de aplicaciones. La autenticación con tarjetas inteligentes requiere una delegación para la cual la identidad de la aplicación Director debe tener los privilegios “Base de computación de confianza” (TCB) en el host del servicio.

Citrix recomienda que cree una cuenta de servicio independiente para la identidad del grupo de aplicaciones. Cree la cuenta de servicio y asigne los privilegios TCB siguiendo las instrucciones del artículo Protocol Transition with Constrained Delegation Technical Supplement de Microsoft MSDN.

Asigne la cuenta de servicio recién creada al grupo de aplicaciones de Director. La siguiente imagen muestra el cuadro de diálogo de propiedades de una cuenta de servicio de ejemplo, Domain Pool.

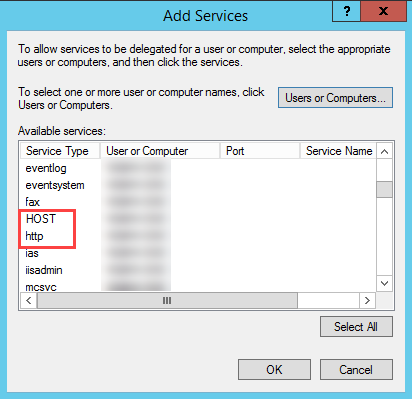

Configure los siguientes servicios para esta cuenta:

- Delivery Controller™: HOST, HTTP

- Director: HOST, HTTP

- Active Directory: GC, LDAP

Para configurar,

-

En el cuadro de diálogo de propiedades de la cuenta de usuario, haga clic en Agregar.

-

En el diálogo Agregar servicios, haga clic en “Usuarios o equipos”.

-

Seleccione el nombre de host del Delivery Controller.

-

En la lista Servicios disponibles, seleccione “HOST” y “HTTP” en Tipo de servicio.

De forma similar, agregue “Tipos de servicio” para los hosts de Director y Active Directory.

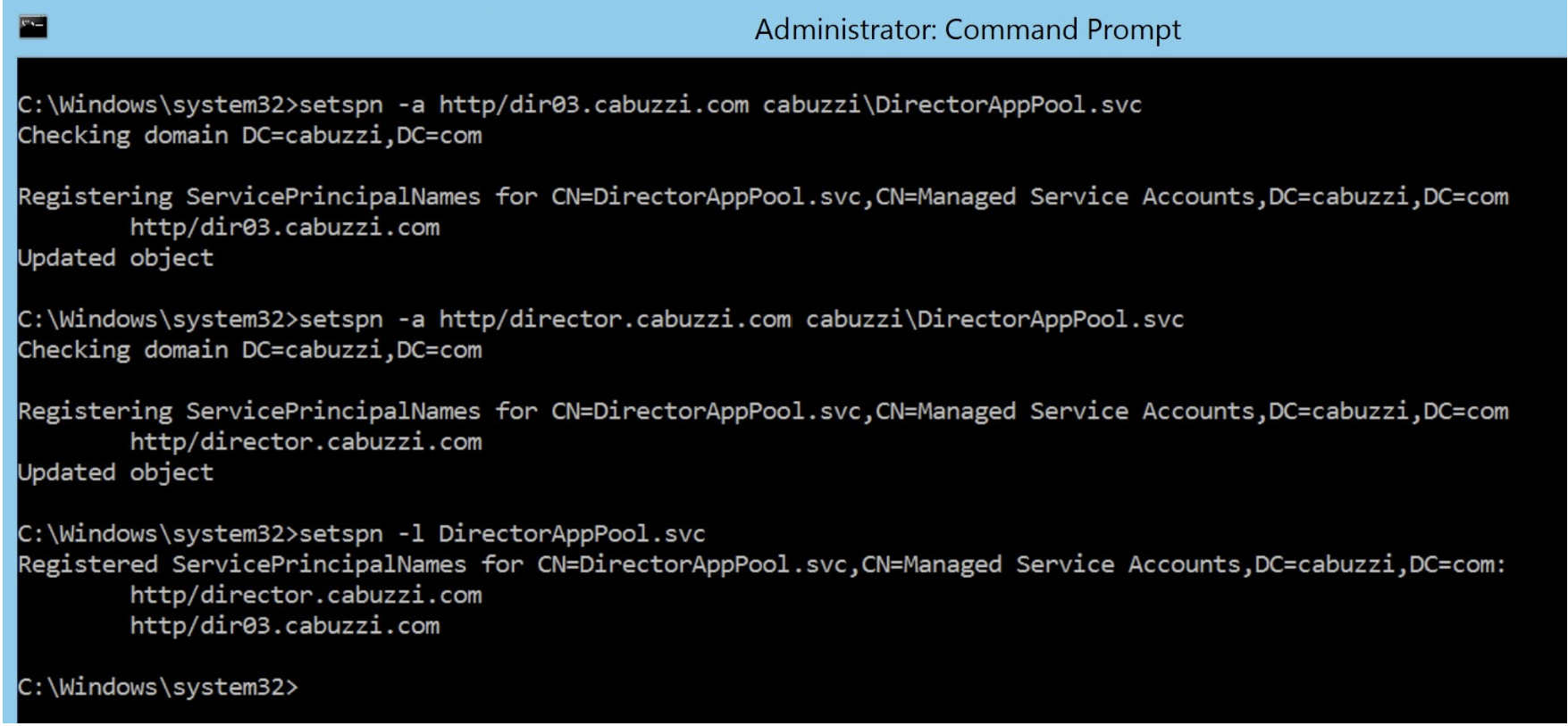

Crear registros de los nombres de entidades de seguridad de servicio

Debe crear una cuenta de servicio para cada servidor de Director y las IP virtuales (VIP) con equilibrio de carga que se utilizan para acceder a un grupo de servidores de Director. Debe crear registros de los nombres de entidades de seguridad de servicio (SPN) para configurar una delegación a la cuenta de servicio recién creada.

-

Use este comando para crear un registro SPN para un servidor de Director:

setspn -a http/<directorServer>.<domain_fqdn> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Use el siguiente comando para crear un registro SPN para una IP virtual (VIP) con equilibrio de carga:

setspn -S http/<DirectorFQDN> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Use este comando para ver o probar los SPN creados:

setspn –l <DirectorAppPoolServiceAcct> <!--NeedCopy-->

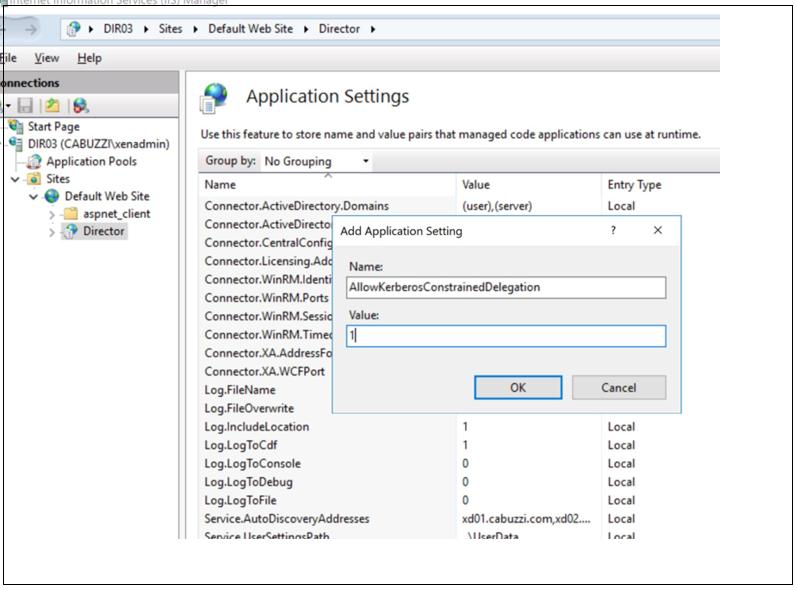

- Seleccione el directorio virtual de Director en el panel izquierdo y haga doble clic en Parámetros de la aplicación. Dentro de la ventana Parámetros de la aplicación, haga clic en Agregar y asegúrese de que AllowKerberosConstrainedDelegation esté configurado en 1.

-

Seleccione Grupos de aplicaciones en el panel izquierdo, luego haga clic con el botón secundario en el grupo de aplicaciones de Director y seleccione Parámetros avanzados.

-

Seleccione Identidad y haga clic en los puntos suspensivos (“…”) para introducir las credenciales de dominio\inicio de sesión y contraseña de la cuenta de servicio. Cierre la consola de IIS.

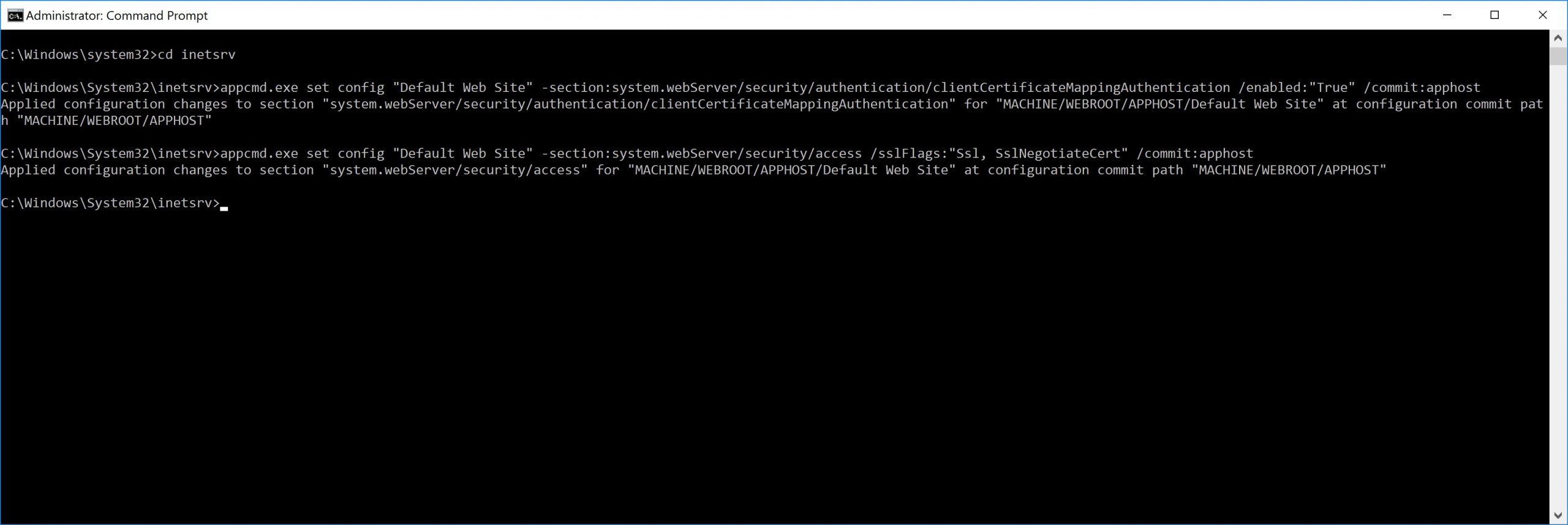

- Desde un símbolo del sistema elevado, cambie el directorio a C:\Windows\System32\inetsrv e introduzca estos comandos:

appcmd.exe set config “Default Web Site” -section:system.webServer/security/authentication/clientCertificateMappingAuthentication /enabled:”True” /commit:apphost

<!--NeedCopy-->

appcmd.exe set config “Default Web Site” -section:system.webServer/security/access /sslFlags:”Ssl, SslNegotiateCert” /commit:apphost

<!--NeedCopy-->

Configurar el explorador Firefox

Para usar el explorador Firefox, instale el controlador PIV disponible en OpenSC 0.17.0. Para obtener instrucciones de instalación y configuración, consulte Installing OpenSC PKCS#11 Module in Firefox, Step by Step. Para obtener información sobre el uso de la función de autenticación basada en tarjetas inteligentes en Director, consulte el apartado Usar Director con la autenticación por tarjeta inteligente basada en PIV en el artículo “Director”.