Rendezvous V1

Lors de l’utilisation du service Citrix Gateway, le protocole Rendezvous permet au trafic de contourner les Citrix Cloud Connector et de se connecter directement et en toute sécurité au plan de contrôle Citrix Cloud.

Il existe deux types de trafic à prendre en compte : 1) Trafic du contrôle pour l’enregistrement du VDA et la négociation des sessions ; 2) Trafic de session HDX.

Rendezvous V1 permet au trafic de session HDX de contourner les Cloud Connector, mais il nécessite toujours que les Cloud Connector proxysent tout le trafic de contrôle pour l’enregistrement de VDA et la négociation des sessions.

Exigences

- Accès à l’environnement à l’aide du service Citrix Gateway et Citrix Workspace.

- Plan de contrôle : Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service).

- VDA Linux version 2112 ou ultérieure.

- La version 2112 est la version minimale requise pour les proxys HTTP non transparents.

- La version 2204 est la version minimale requise pour les proxys transparents et SOCKS5.

- Activez le protocole Rendezvous dans la stratégie Citrix. Pour plus d’informations, consultez la section Paramètre de stratégie de protocole Rendezvous.

- Les VDA doivent avoir accès à

https://*.nssvc.net, y compris tous les sous-domaines. Si vous ne pouvez pas ajouter tous les sous-domaines à la liste d’autorisation de cette manière, utilisezhttps://*.c.nssvc.netethttps://*.g.nssvc.netà la place. Pour plus d’informations, reportez-vous à la section Exigences en termes de connexion Internet de la documentation Citrix Cloud (sous Virtual Apps and Desktop service) et à l’article du centre de connaissances CTX270584. - Les Cloud Connector doivent obtenir les noms de domaine complets des VDA lors de la négociation d’une session. Ceci peut être fait de l’une de ces deux façons :

-

Activez la résolution DNS pour le site. Accédez à Configuration complète > Paramètres et activez le paramètre Activer la résolution DNS. Vous pouvez aussi utiliser le SDK Remote PowerShell Citrix Virtual Apps and Desktops et exécuter la commande

Set-BrokerSite -DnsResolutionEnabled $true. Pour plus d’informations sur le SDK Remote PowerShell Citrix Virtual Apps and Desktops, consultez SDK et API. - Zone de recherche inversée DNS avec enregistrements PTR pour les VDA. Si vous choisissez cette option, nous vous recommandons de configurer les VDA pour toujours tenter d’inscrire les enregistrements PTR. Pour ce faire, utilisez l’Éditeur de stratégie de groupe ou l’Objet de stratégie de groupe, accédez à Configuration ordinateur > Modèles d’administration > Réseau > Client DNS, puis définissez Inscrire les enregistrements PTR sur Activé et Inscrire. Si le suffixe DNS de la connexion ne correspond pas au suffixe DNS du domaine, vous devez également configurer le paramètre du suffixe DNS spécifique à la connexion afin que les machines puissent inscrire les enregistrements PTR correctement.

Remarque :

Si vous utilisez l’option de résolution DNS, les Cloud Connector doivent être en mesure de résoudre les noms de domaine complets (FQDN) des machines VDA. Dans le cas où les utilisateurs internes se connectent directement aux machines VDA, les machines clientes doivent également être en mesure de résoudre les noms de domaine des machines VDA.

Si vous utilisez une zone de recherche inversée DNS, les FQDN des enregistrements PTR doivent correspondre aux noms de domaine FQDN des machines VDA. Si l’enregistrement PTR contient un FQDN différent, la connexion Rendezvous échoue. Par exemple, si le FQDN de la machine est

vda01.domain.net, l’enregistrement PTR doit contenirvda01.domain.net. Un FQDN différent tel quevda01.sub.domain.netne fonctionne pas. -

Activez la résolution DNS pour le site. Accédez à Configuration complète > Paramètres et activez le paramètre Activer la résolution DNS. Vous pouvez aussi utiliser le SDK Remote PowerShell Citrix Virtual Apps and Desktops et exécuter la commande

Configuration du proxy

Le VDA prend en charge les connexions Rendezvous via des proxys HTTP et SOCKS5.

Considérations relatives au proxy

Prenez les points suivants en considération lors de l’utilisation de proxy avec Rendezvous :

-

Les proxys HTTP non transparents et les proxys SOCKS5 sont pris en charge.

-

Le décryptage et l’inspection des paquets ne sont pas pris en charge. Configurez une exception afin que le trafic ICA entre le VDA et le service de passerelle ne soit pas intercepté, décrypté ou inspecté. Sinon, la connexion est interrompue.

-

Les proxies HTTP prennent en charge l’authentification basée sur une machine à l’aide de Negotiate et des protocoles d’authentification Kerberos. Lorsque vous vous connectez au serveur proxy, le schéma d’authentification Negotiate sélectionne automatiquement le protocole Kerberos. Kerberos est le seul schéma pris en charge par le Linux VDA.

Remarque :

Pour utiliser Kerberos, vous devez créer le nom principal de service (SPN) du serveur proxy et l’associer au compte Active Directory du proxy. Le VDA génère le SPN au format

HTTP/<proxyURL>lorsqu’il établit une session, où l’URL du proxy est extraite du paramètre de stratégie proxy Rendezvous. Si vous ne créez pas de nom principal de service, l’authentification échoue. - L’authentification avec un proxy SOCKS5 n’est actuellement pas prise en charge. Si vous utilisez un proxy SOCKS5, configurez une exception afin que le trafic destiné aux adresses du service de passerelle (spécifié dans les exigences) puisse contourner l’authentification.

- Seuls les proxies SOCKS5 prennent en charge le transport de données via EDT. Pour un proxy HTTP, utilisez TCP comme protocole de transport pour ICA.

Proxy transparent

Le proxy HTTP transparent est pris en charge pour Rendezvous. Si vous utilisez un proxy transparent dans votre réseau, aucune configuration supplémentaire n’est requise sur le VDA.

Proxy non transparent

Si vous utilisez un proxy non transparent sur votre réseau, configurez le paramètre Configuration du proxy Rendezvous. Lorsque le paramètre est activé, spécifiez l’adresse proxy HTTP ou SOCKS5 pour que le VDA sache quel proxy utiliser. Par exemple :

- Adresse proxy :

http://<URL or IP>:<port>ousocks5://<URL or IP>:<port>

Validation de Rendezvous

Si vous remplissez toutes les conditions requises, procédez comme suit pour confirmer si Rendezvous est utilisé :

- Lancez un terminal sur le VDA.

- Exécutez

/opt/Citrix/VDA/bin/ctxquery -f iP. - Les protocoles de transport utilisés indiqueront le type de connexion :

- TCP Rendezvous: TCP - TLS - CGP - ICA

- EDT Rendezvous : UDP - DTLS - CGP - ICA

- Proxy via Cloud Connector : TCP - PROXY - SSL - CGP - ICA ou UDP - PROXY - DTLS - CGP - ICA

Conseil :

Si vous activez Rendezvous et que le VDA ne parvient pas à atteindre directement le service Citrix Gateway, le VDA revient au proxy de la session HDX via le Cloud Connector.

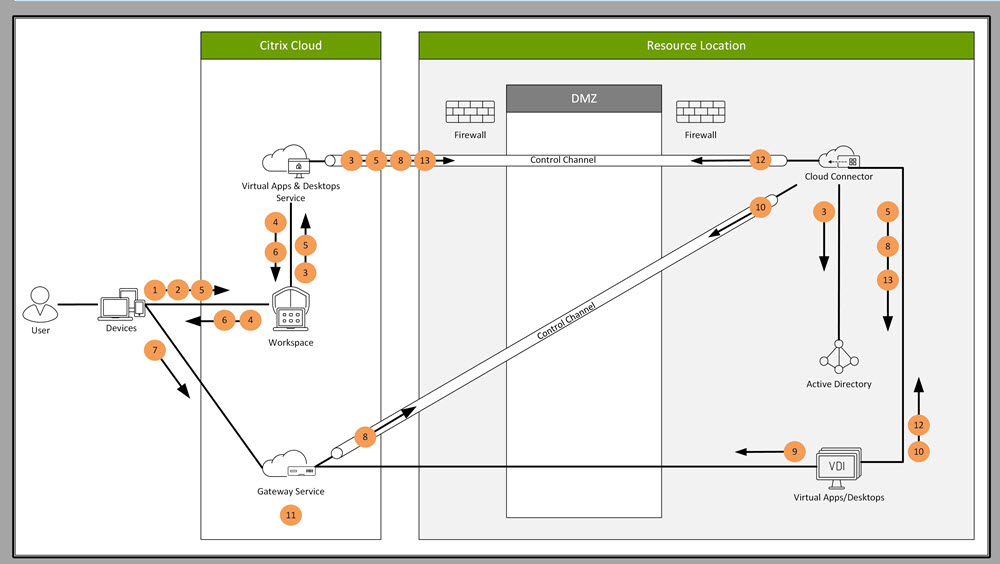

Fonctionnement de Rendezvous

Ce diagramme donne une vue d’ensemble du flux de connexion Rendezvous.

Suivez les étapes pour comprendre le flux.

- Accédez à Citrix Workspace.

- Entrez les informations d’identification dans Citrix Workspace.

- Si vous utilisez un Active Directory local, Citrix DaaS authentifie les informations d’identification avec Active Directory à l’aide du canal Cloud Connector.

- Citrix Workspace affiche les ressources énumérées depuis Citrix DaaS.

- Sélectionnez des ressources dans Citrix Workspace. Citrix DaaS envoie un message au VDA pour préparer une session entrante.

- Citrix Workspace envoie un fichier ICA au point de terminaison qui contient un ticket STA généré par Citrix Cloud.

- Le point de terminaison se connecte au service Citrix Gateway, fournit le ticket pour se connecter au VDA et Citrix Cloud valide le ticket.

- Le service Citrix Gateway envoie des informations de connexion au Cloud Connector. Le Cloud Connector détermine si la connexion est une connexion Rendezvous et envoie les informations au VDA.

- Le VDA établit une connexion directe au service Citrix Gateway.

- Si une connexion directe entre le VDA et le service Citrix Gateway n’est pas possible, le VDA effectue via proxy sa connexion au Cloud Connector.

- Le service Citrix Gateway établit une connexion entre le point de terminaison et le VDA.

- Le VDA vérifie sa licence avec Citrix DaaS via Cloud Connector.

- Citrix DaaS envoie des stratégies de session au VDA via Cloud Connector. Ces stratégies sont appliquées.