Intégration tierce avec la posture de l’appareil

En plus des analyses natives proposées par le service Device Posture, le service Device Posture peut également être intégré aux solutions tierces suivantes sur Windows et macOS.

- Intégration de Microsoft Intune avec Device Posture.

- Intégration de CrowdStrike avec Device Posture.

Intégration de Microsoft Intune avec Device Posture

Microsoft Intune classe l’appareil d’un utilisateur comme conforme ou enregistré en fonction de sa configuration de stratégie. Lors de la connexion de l’utilisateur à Citrix Workspace, la posture de l’appareil peut vérifier auprès de Microsoft Intune l’état de l’appareil de l’utilisateur et utiliser ces informations pour classer les appareils dans Citrix Cloud comme conformes, non conformes (accès partiel) ou même refuser l’accès à la page de connexion de l’utilisateur. Des services comme Citrix DaaS et Citrix Secure Private Access utilisent à leur tour la classification de la posture des appareils pour fournir un accès contextuel (Smart Access) aux applications et postes de travail virtuels, ainsi qu’aux applications SaaS et Web respectivement.

Configurer l’intégration Microsoft Intune

La configuration de l’intégration Intune est un processus en deux étapes.

Étape 1 : Intégrez la posture de l’appareil au service Microsoft Intune. Il s’agit d’une activité ponctuelle que vous effectuez pour établir la confiance entre Device Posture et Microsoft Intune.

Étape 2 : Configurez les stratégies pour utiliser les informations Microsoft Intune.

Étape 1 – Intégrer la posture de l’appareil à Microsoft Intune :

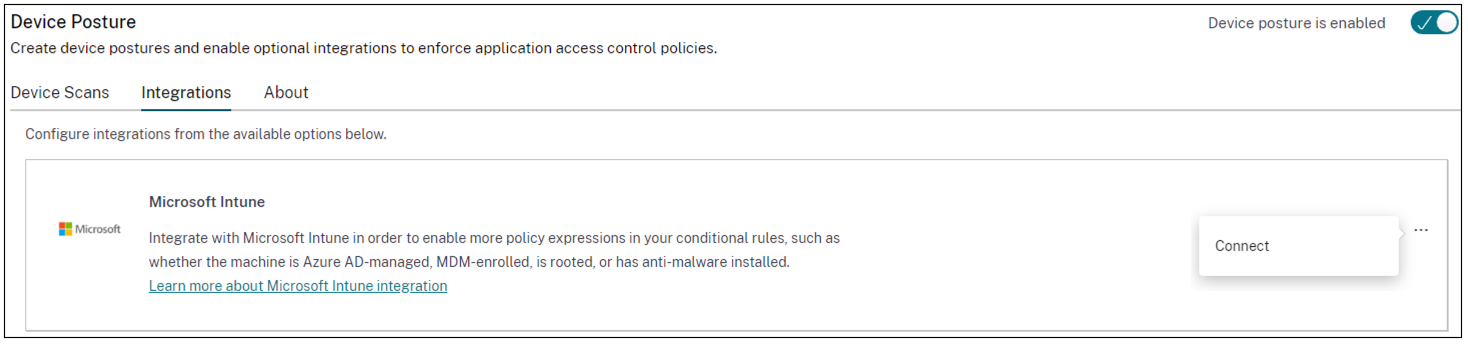

- Pour accéder à l’onglet Intégrations , utilisez l’une des méthodes suivantes :

- Accédez à l’URL https://device-posture-config.cloud.com sur votre navigateur, puis cliquez sur l’onglet Intégrations .

- Clients Secure Private Access - Dans l’interface graphique de Secure Private Access, dans le volet de navigation de gauche, cliquez sur Posture de l’appareil, puis cliquez sur l’onglet Intégrations .

-

Cliquez sur le bouton points de suspension ** , puis sur **Connecter. L’administrateur est redirigé vers Azure AD pour s’authentifier.

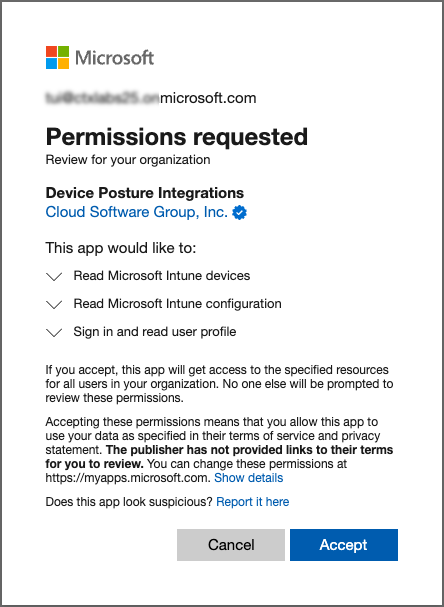

Le tableau suivant répertorie les autorisations de l’API Microsoft Intune pour l’intégration avec le service Device Posture.

| Nom de l’API | Réclamer la valeur | Nom de l’autorisation | Type |

|---|---|---|---|

| Microsoft Graph | Gestion des appareilsAppareils gérés.Lire.tous | Lire les appareils Microsoft Intune | Application |

| Microsoft Graph | DeviceManagementServiceConfig.Read.All | Lire les appareils Microsoft Intune | Application |

Une fois que l’état d’intégration passe de Non configuré à Configuré, les administrateurs peuvent créer une politique de posture de l’appareil.

Si l’intégration échoue, le statut apparaît comme En attente. Vous devez cliquer sur les points de suspension , le bouton puis cliquer sur Reconnecter.

Étape 2 - Configurer les stratégies de posture de l’appareil :

-

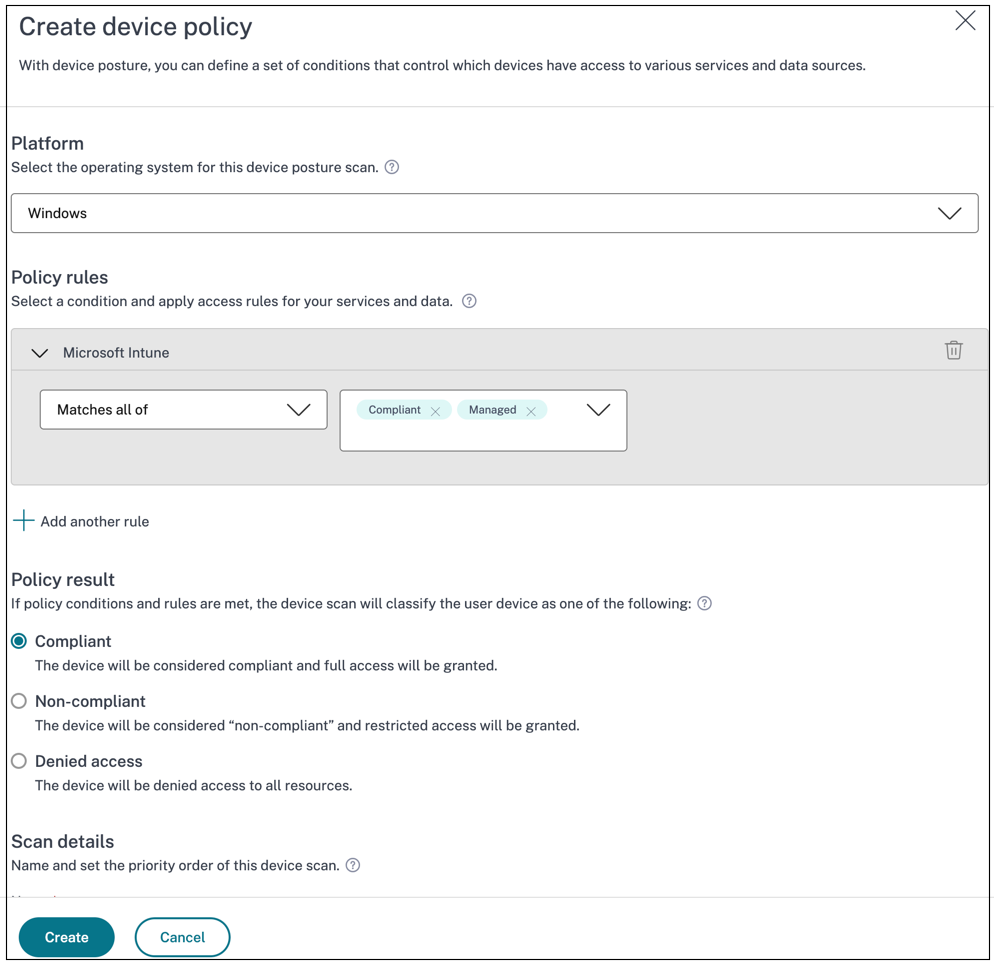

Cliquez sur l’onglet Analyses de périphériques puis cliquez sur Créer une politique de périphérique.

- Saisissez le nom de la politique et définissez la priorité.

- Sélectionnez la plateforme pour laquelle cette politique est créée.

- Dans Sélectionnez la règle, sélectionnez Microsoft Endpoint Manager.

- Sélectionnez une condition, puis sélectionnez les balises MEM à faire correspondre.

- Pour les correspondances parmi, une condition OU est appliquée.

- Pour les correspondances allant de, une condition ET est appliquée.

Remarque

Vous pouvez utiliser cette règle avec d’autres règles que vous configurez pour la posture de l’appareil.

-

Dans Alors l’appareil est : en fonction des conditions que vous avez configurées, sélectionnez l’une des options suivantes.

- Conforme (l’accès complet est accordé)

- Non conforme (un accès restreint est accordé)

- Connexion refusée

Pour plus de détails sur la création d’une politique, voir Configurer la politique de posture de l’appareil.

Intégration de CrowdStrike avec Device Posture

CrowdStrike Zero Trust Assessment (ZTA) fournit des évaluations de la posture de sécurité en calculant un score de sécurité ZTA de 1 à 100 pour chaque appareil final. Un score ZTA plus élevé signifie que la posture de l’appareil final est meilleure.

Citrix Device Posture Service peut activer l’accès contextuel (Smart Access) aux ressources Citrix Desktop as a Service (DaaS) et Citrix Secure Private Access (SPA) en utilisant le score ZTA d’un périphérique final.

Les administrateurs de posture des appareils peuvent utiliser le score ZTA dans le cadre des politiques et classer les appareils finaux comme conformes, non conformes (accès partiel) ou même refuser l’accès. Cette classification peut à son tour être utilisée par les organisations pour fournir un accès contextuel (Smart Access) aux applications et postes de travail virtuels, ainsi qu’aux applications SaaS et Web. Les stratégies de score ZTA sont prises en charge pour les plates-formes Windows et macOS.

Configurer l’intégration de CrowdStrike

La configuration de l’intégration CrowdStrike est un processus en deux étapes.

Étape 1 : Établissez la confiance entre le service Citrix Device Posture et le service CrowdStrike ZTA. Il s’agit d’une activité ponctuelle.

Étape 2 : Configurez des stratégies pour utiliser le score ZTA CrowdStrike comme règle afin de fournir un accès intelligent aux ressources Citrix DaaS et Citrix Secure Private Access.

Étape 1 - Établir la confiance entre le service Citrix Device Posture et le service CrowdStrike ZTA :

Procédez comme suit pour établir la confiance entre le service Citrix Device Posture et le service CrowdStrike ZTA.

- Connectez-vous à Citrix Cloud, puis sélectionnez Gestion des identités et des accès dans le menu hamburger.

- Cliquez sur l’onglet Posture de l’appareil , puis cliquez sur Gérer.

-

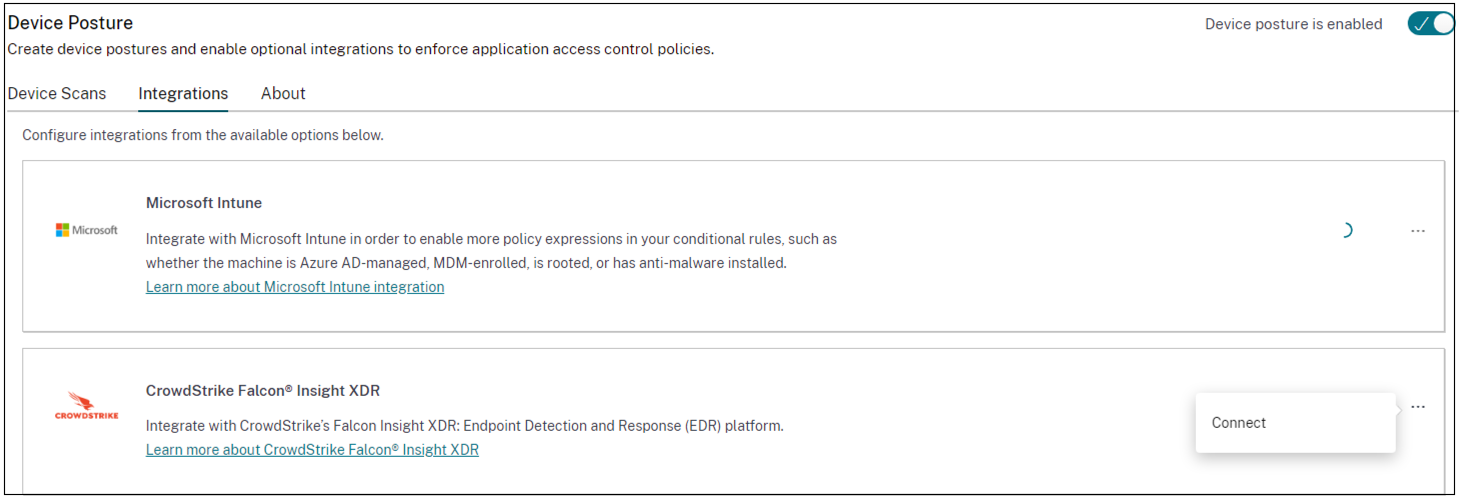

Cliquez sur l’onglet Intégrations .

Remarque

Les clients peuvent également accéder à l’option Posture de l’appareil dans le volet de navigation de gauche de l’interface graphique du service Secure Private Access, puis cliquer sur l’onglet Intégrations .

- Cliquez sur le bouton points de suspension dans la zone CrowdStrike, puis cliquez sur Connecter. Le volet d’intégration CrowdStrike Falcon Insight XDR apparaît.

- Saisissez l’ID client et le secret client, puis cliquez sur Enregistrer.

Remarque

- Vous pouvez obtenir l’ID client et le secret client de l’API ZTA à partir du portail CrowdStrike (Support et ressources > Clients et clés API).

- Assurez-vous de sélectionner les étendues Zero Trust Assessment et Host avec des autorisations de lecture pour établir la confiance.

L’intégration est considérée comme réussie après que le statut passe de Non configuré à Configuré.

Si l’intégration échoue, le statut apparaît comme En attente. Vous devez cliquer sur le bouton points de suspension, puis cliquer sur Reconnecter.

Étape 2 - Configurer les stratégies de posture de l’appareil :

Procédez comme suit pour configurer des stratégies afin d’utiliser le score CrowdStrike ZTA comme règle pour fournir un accès intelligent aux ressources Citrix DaaS et Citrix Secure Private Access.

-

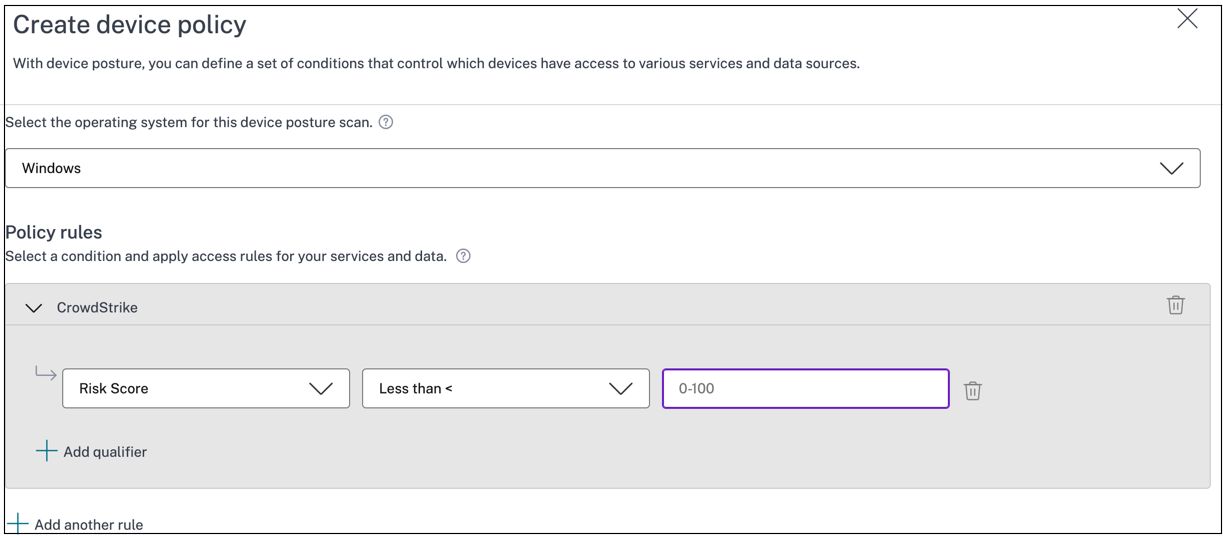

Cliquez sur l’onglet Analyses de périphériques puis cliquez sur Créer une politique de périphérique.

- Sélectionnez la plateforme pour laquelle cette politique est créée.

- Dans Règle de politique, sélectionnez CrowdStrike.

- Pour le qualificatif Score de risque , sélectionnez la condition, puis entrez le score de risque.

- Cliquez sur + pour ajouter un qualificateur qui vérifie si le capteur CrowdStrike Falcon est en cours d’exécution.

Remarque

Vous pouvez utiliser cette règle avec d’autres règles que vous configurez pour la posture de l’appareil.

-

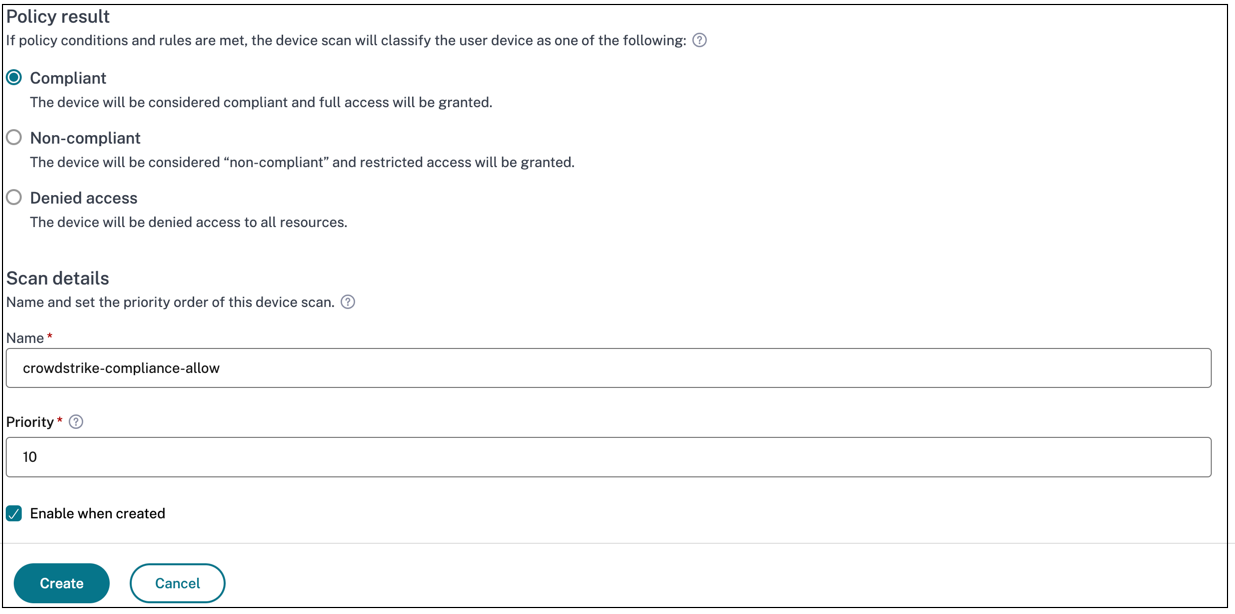

Dans Résultat de la politique en fonction des conditions que vous avez configurées, sélectionnez l’une des options suivantes.

- Conforme

- Non conforme

- Connexion refusée

- Saisissez le nom de la politique et définissez la priorité.

- Cliquez sur Create.