Toujours activé avant l’ouverture de session Windows

La connectivité Secure Private Access Always On garantit qu’un périphérique géré est toujours connecté à un réseau d’entreprise avant (tunnel machine uniquement) et après la connexion Windows. La fonctionnalité Always On établit un tunnel VPN au niveau de la machine avant qu’un utilisateur se connecte à un système Windows. Une fois l’utilisateur connecté, le tunnel VPN au niveau de la machine est remplacé par un tunnel VPN au niveau de l’utilisateur. L’accès aux applications est basé sur des politiques attribuées à la machine pour le tunnel au niveau de la machine et à l’utilisateur pour le tunnel au niveau de l’utilisateur.

La fonctionnalité Accès privé sécurisé toujours activé avant l’ouverture de session Windows (tunnel machine) est prise en charge sur les machines suivantes :

- Machines Windows jointes au domaine Active Directory

- Machines Windows jointes à un domaine hybride Entra

L’authentification Always On avant l’ouverture de session Windows est effectuée à l’aide de l’authentification basée sur le certificat du périphérique informatique avec Active Directory.

Le certificat de l’appareil est émis par une autorité de certification d’entreprise Active Directory (CA). Le certificat de l’appareil est unique pour chaque machine Windows jointe au domaine.

Remarque :

- L’autorité de certification d’entreprise Microsoft à un ou plusieurs niveaux est prise en charge.

-

L’accès privé sécurisé toujours activé après la connexion Windows (tunnel utilisateur) est obtenu par l’une des méthodes d’authentification de connexion automatique suivantes pour Active Directory :

- Authentification unique (SSO) sur le client Citrix Secure Access à l’aide des informations d’identification Active Directory fournies lors de l’ouverture de session Windows. SSO ne fonctionne pas si un deuxième facteur est configuré.

- SSO basé sur Kerberos avec configuration Citrix Gateway / Adaptive Authentication. Pour plus de détails, consultez Connecter une passerelle Citrix locale en tant que fournisseur d’identité à Citrix Cloud et provisionner l’authentification adaptative et Provisionner l’authentification adaptative.

-

L’accès privé sécurisé toujours activé après la connexion Windows (tunnel utilisateur) est obtenu par la méthode d’authentification de connexion automatique suivante pour les machines hybrides Entra, SSO avec le jeton d’actualisation principal (PRT) de l’authentification Microsoft Entra.

Désactivez ADFS en accédant à Configuration de l’espace de travail\Personnaliser\Préférences-Sessions du fournisseur d’identité fédéré et désactivez le bouton bascule.

Comment fonctionne Always On ?

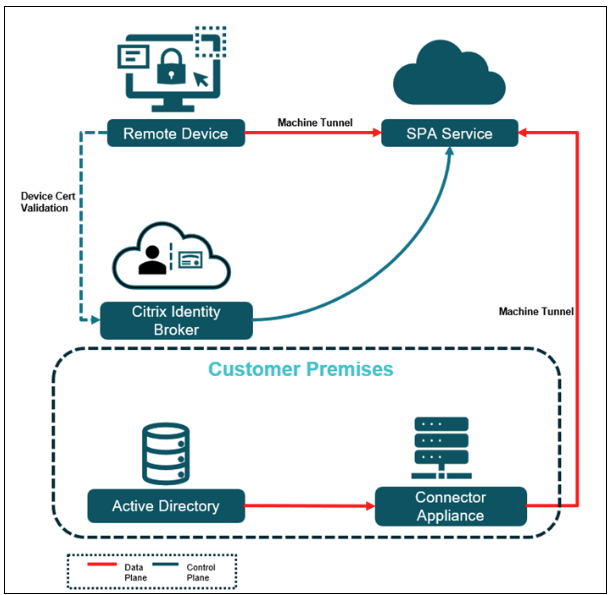

Le diagramme suivant illustre le flux de travail de la fonctionnalité Toujours activé avant l’ouverture de session Windows.

- Citrix Identity Broker vérifie le certificat de l’appareil pour authentifier l’appareil immédiatement après le démarrage. Voici les étapes de vérification du certificat de l’appareil :

- Le client présente le certificat de l’appareil en fonction des certificats CA téléchargés sur la console d’administration Secure Private Access.

- Le fournisseur d’identité Citrix effectue l’authentification basée sur le certificat de l’appareil.

- Le fournisseur d’identité Citrix vérifie les détails suivants :

- Signature du certificat de l’appareil

- Vérification de la révocation du certificat de périphérique basée sur CRL

- Valider le certificat de l’appareil par rapport à l’objet Ordinateur Active Directory

- Une fois le certificat de l’appareil vérifié avec succès, un tunnel machine sécurisé est établi entre l’appareil et les ressources dans les locaux de l’entreprise en fonction de la politique d’accès.

- En autorisant l’accès à Active Directory, Windows Logon authentifie les informations d’identification de l’utilisateur auprès d’Active Directory et prend en charge l’expiration et le changement de mot de passe.

- Après la connexion Windows, le tunnel au niveau de la machine est automatiquement remplacé par le tunnel utilisateur avec connexion automatique. En cas d’échec/déconnexion du tunnel utilisateur, la connexion revient au tunnel de la machine.

- La fonctionnalité de connexion automatique est prise en charge pour l’environnement Active Directory et Hybrid Entra ID.

Configuration d’Active Directory et d’Entra Hybrid AD

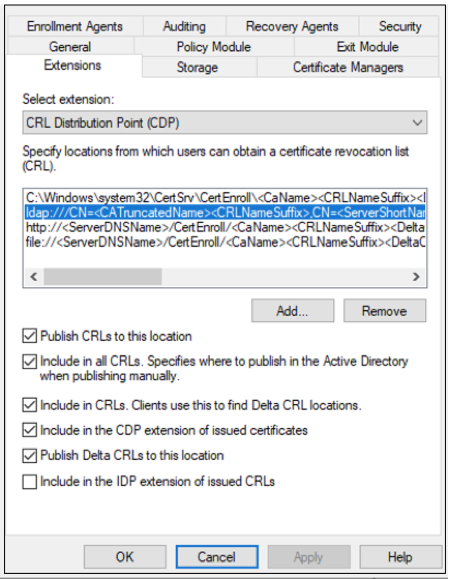

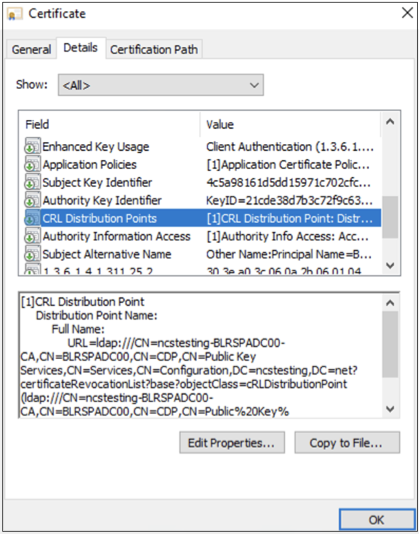

Les machines Windows doivent être jointes à Active Directory ou à Entra Hybrid comme condition préalable à Always On. L’autorité de certification d’entreprise Active Directory est requise pour émettre le certificat de périphérique pour l’authentification de la machine Always On. La révocation du certificat est vérifiée en fonction de l’extension CDP avec la configuration de l’URL LDAP dans l’autorité de certification.

Configuration de l’inscription du certificat de l’appareil

Les étapes suivantes sont impliquées dans l’inscription du certificat de l’appareil :

- L’autorité de certification d’entreprise Active Directory émet un certificat de périphérique pour l’authentification de la machine.

-

L’autorité de certification doit avoir l’URL LDAP publiée pour l’extension du point de distribution CRL (CDP).

-

Un modèle de certificat dans cette autorité de certification doit être créé pour inscrire le certificat de l’appareil avec les détails suivants.

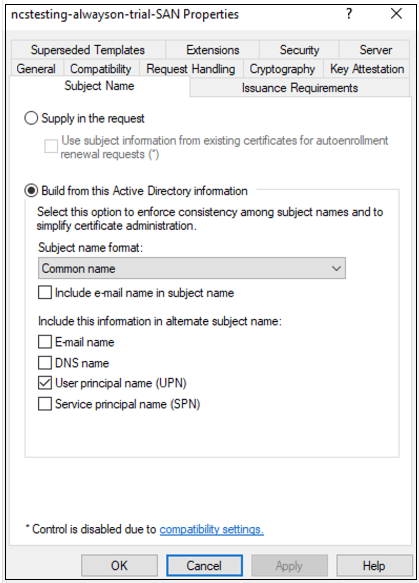

- Ouvrez le composant logiciel enfichable du modèle de certification et dupliquez le modèle Ordinateur ou Authentification du poste de travail (préféré).

- Donnez un nouveau nom au certificat.

-

Passez à l’onglet Nom du sujet , modifiez le paramètre Format du nom du sujet sur Nom communet cochez Nom d’utilisateur principal (UPN) à inclure dans le nom du sujet alternatif.

-

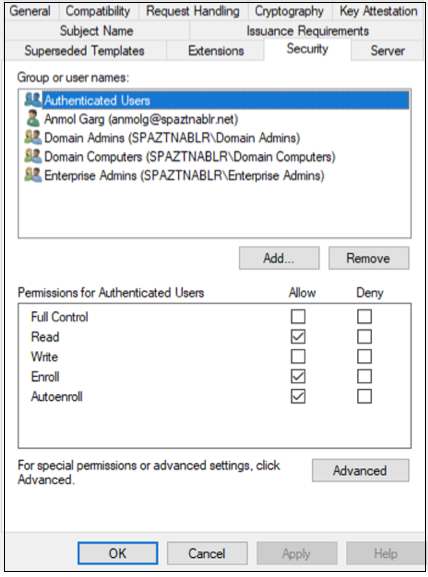

Passez à l’onglet Sécurité et ajoutez un groupe de sécurité (contenant uniquement des comptes d’ordinateur) dans lequel vous souhaitez inscrire automatiquement le nouveau modèle de certificat. Sélectionnez le groupe ajouté et sélectionnez Autoriser pour Inscription automatique.

Remarque

Dans l’image précédente, Les utilisateurs authentifiés (tous les objets informatiques) sont autorisés à inscrire/inscrire automatiquement le nouveau modèle de certificat.

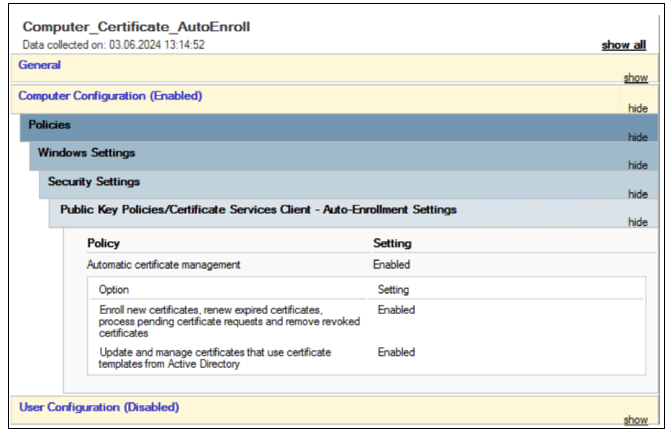

- (Facultatif) Créez un objet de stratégie de groupe (GPO) qui permet l’inscription automatique des certificats et liez-le à une unité d’organisation (UO) ou au niveau du domaine.

Configuration de l’accès privé sécurisé

Configurer Always On avant l’ouverture de session Windows (tunnel machine)

- Accédez à Accès privé sécurisé > Paramètres et cliquez sur Authentification basée sur la machine.

- Activez la fonctionnalité Toujours activé avant l’ouverture de session Windows en faisant glisser le commutateur à bascule Appliquer le tunnel au niveau de la machine avant la connexion des utilisateurs .

-

Télécharger un certificat CA : cliquez sur Télécharger le certificat CA, sélectionnez le certificat et cliquez sur Ouvrir.

- Les certificats pour l’autorité de certification racine et l’autorité de certification intermédiaire sont pris en charge. Les certificats à télécharger doivent être au format PEM et inclure toute la chaîne. Le certificat doit être généré à partir du certificat intermédiaire jusqu’à l’autorité de certification racine.

-

Si le certificat est au format CER, exécutez la commande suivante sur un terminal Linux ou Mac pour convertir le certificat au format PEM. Après avoir converti le certificat au format PEM, téléchargez le certificat dans l’interface utilisateur Secure Private Access.

openssl x509 -in /Users/t_abhishes2/Downloads/cert12.crt out/Users/t_abhishes2/Downloads/cer_pem12_ao.pem

- Créez une application TCP/UDP pour accéder à Active Directory en tant que serveur TCP/UDP. Par exemple, le domaine Active Directory, l’adresse IP et les ports. Ceci concerne la connexion des utilisateurs Windows avec les informations d’identification AD. Pour plus de détails sur la création d’une application TCP/UDP, consultez Configuration administrateur – Accès client Citrix Secure Access aux applications TCP/UDP.

- Créez des applications supplémentaires si nécessaire pour y accéder avant l’ouverture de session Windows et avant la migration du tunnel au niveau utilisateur.

-

Créez une politique d’accès et fournissez l’accès à la machine jointe au domaine ou à son groupe AD.

- Dans la console d’administration Secure Private Access, cliquez sur Stratégies d’accès, puis cliquez sur Créer une stratégie.

- Saisissez le nom de la politique et la description de la politique.

- Dans Applications, sélectionnez l’application ou l’ensemble d’applications pour lesquelles cette politique doit être appliquée.

-

Cliquez sur Créer une règle pour créer des règles pour la politique.

- Saisissez le nom de la règle et une brève description de la règle, puis cliquez sur Suivant.

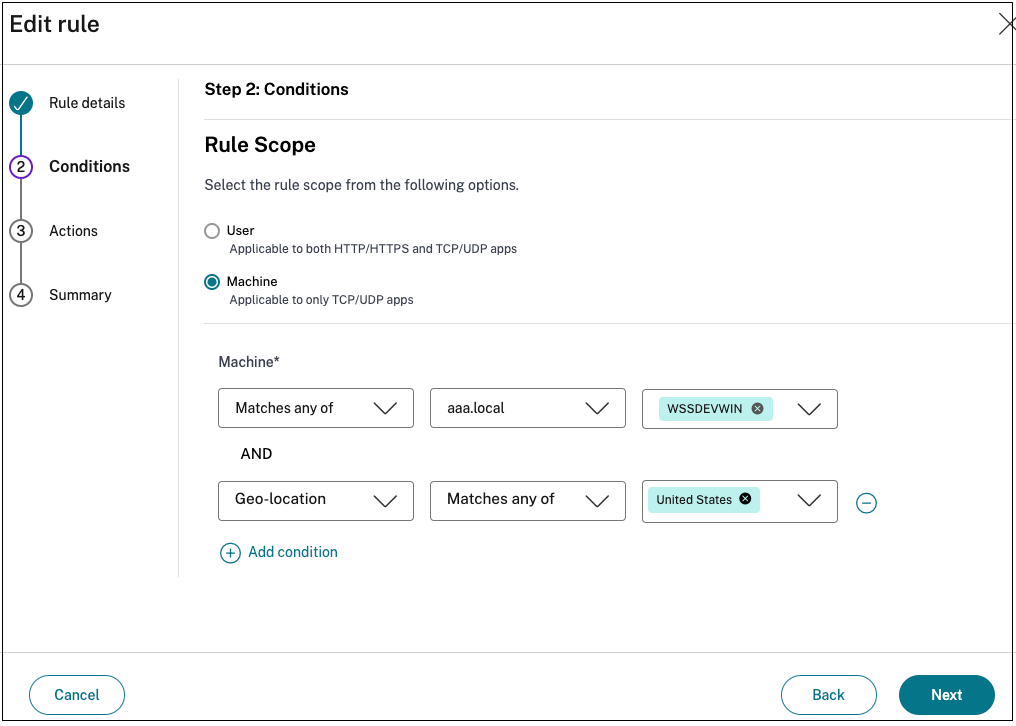

- Dans la portée de la règle **, sélectionnez **Machine.

Remarque

Lorsque vous sélectionnez une machine, les privilèges d’accès sont limités car le tunnel au niveau de la machine est basé sur une authentification à facteur unique. - Sélectionnez la condition correspondante et le domaine, puis recherchez la machine/les groupes auxquels la politique doit être appliquée. Ajoutez d’autres conditions si nécessaire. Lorsque vous avez terminé, cliquez sur Suivant. - Correspond à l’un des – Seules les machines/groupes qui correspondent à l’un des noms répertoriés dans le champ et appartenant au domaine sélectionné sont autorisés à accéder. - Ne correspond à aucun – Toutes les machines/groupes, à l’exception de ceux répertoriés dans le champ et appartenant au domaine sélectionné, sont autorisés à accéder.

-

Sélectionnez l’une des actions suivantes à appliquer en fonction de l’évaluation de la condition.

- Autoriser l’accès

- Refuser l’accès

-

Cliquez sur Suivant, puis cliquez sur Terminer.

-

(Facultatif) Créez des règles supplémentaires pour la géolocalisation et l’emplacement du réseau, etc. Pour plus de détails, voir Configurer une politique d’accès.

La politique est répertoriée sur la page Politiques d’accès. Un ordre de priorité est attribué à la politique, par défaut. La priorité avec une valeur inférieure a la préférence la plus élevée. La politique avec le numéro de priorité le plus bas est évaluée en premier. Si la politique ne correspond pas aux conditions définies, la politique suivante est évaluée. Si les conditions correspondent, les autres politiques sont ignorées.

Configuration de l’appareil connecteur

Connector Appliance effectue la validation du certificat de périphérique, la vérification de la révocation du certificat (CRL) et la vérification de l’objet du périphérique pour l’authentification du certificat Always On Device. Le connecteur Appliance doit être joint au domaine Active Directory pour que l’authentification par certificat de périphérique soit prise en charge.

Configuration du client

- La machine Windows qui nécessite la prise en charge Always On doit être jointe au domaine Active Directory ou Entra ID hybride.

- La machine Windows doit inscrire un certificat d’appareil auprès de l’autorité de certification d’entreprise pour l’accès privé sécurisé toujours activé.

-

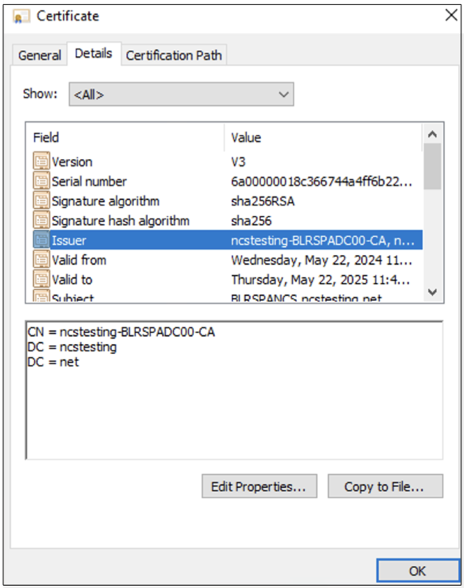

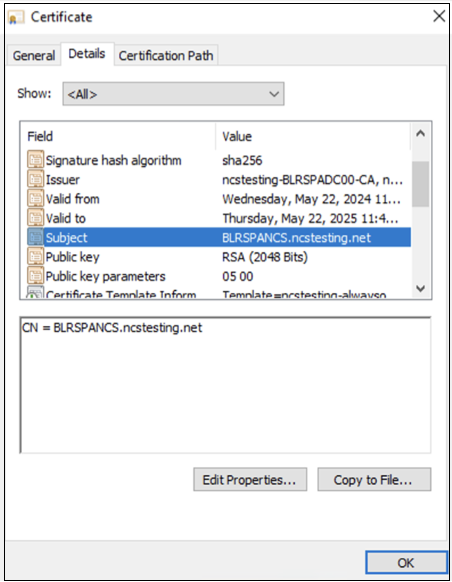

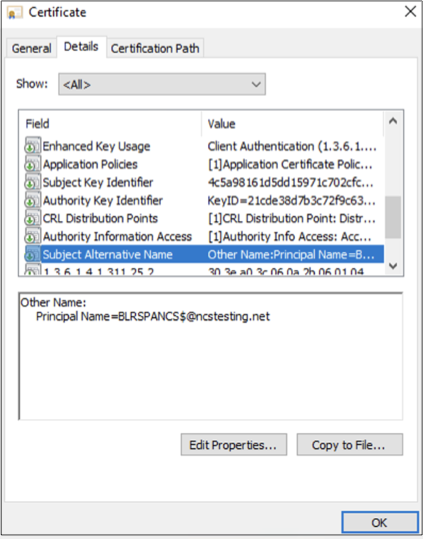

Les attributs du certificat de l’appareil doivent inclure les détails suivants.

-

Le nom de l’émetteur dans le certificat de l’appareil doit correspondre au nom commun du certificat CA téléchargé sur la console d’administration Secure Private Access.

-

Le sujet doit contenir le nom commun de l’ordinateur.

-

Le nom alternatif du sujet (SAN) doit contenir le nom UPN de l’ordinateur.

-

Le point de distribution CRL doit contenir l’URL LDAP appropriée.

-

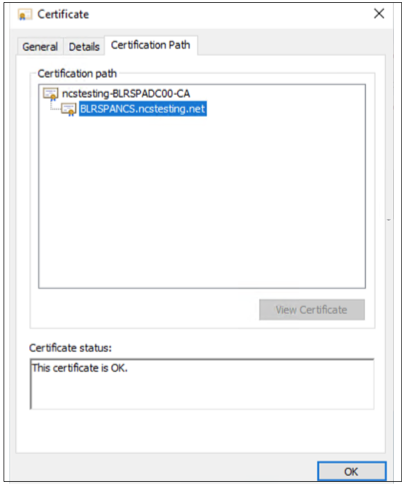

Le chemin de certification doit être adapté à la chaîne d’autorité de certification.

-

-

Installez le client Citrix Secure Access pour Always On.

-

Les registres suivants doivent être créés sur le client pour activer Always On avant l’ouverture de session Windows.

-

CloudAlwaysOnURL dans HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client.

Type de registre - STRING

Valeur de registre -

<Customer Workspace FQDN>(Par exemple, company.cloud.com) -

AlwaysOnService dans HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client.

Type de registre - DWORD

Valeur de registre - 0x00000002

-

Configurer Always On après la connexion Windows (tunnel machine/utilisateur)

Une fois la connexion Windows réussie, le tunnel de la machine continue jusqu’à ce que la connexion de l’utilisateur soit réussie avec le client Citrix Secure Access.

- Si la connexion automatique de l’utilisateur réussit, le tunnel de la machine est migré vers un tunnel utilisateur.

- Si la connexion automatique de l’utilisateur échoue, le tunnel de la machine continue.

- Si le tunnel utilisateur est déconnecté, la connexion revient automatiquement au tunnel machine.

La connexion automatique de l’utilisateur après la connexion Windows est prise en charge pour les méthodes d’authentification suivantes dans la configuration de l’authentification de l’espace de travail.

- Authentification de l’espace de travail avec Active Directory (sans second facteur) - SSO des informations d’identification AD

- Authentification de l’espace de travail avec Citrix Gateway/Adaptive Auth configuré avec Kerberos SSO

- Authentification de l’espace de travail avec Azure Active Directory (SSO avec jeton d’actualisation principal (PRT) de l’authentification Microsoft Entra).

Remarque

Désactivez ADFS en accédant à Configuration de l’espace de travail\Personnaliser\Préférences-Sessions du fournisseur d’identité fédéré et désactivez le bouton bascule.

Limitations

- Le nom d’hôte UPN de l’ordinateur ne doit pas dépasser 15 caractères.

- Le cas de connexion automatique Windows (utilisateur pour la première fois (FTU)) est pris en charge uniquement si la machine est jointe au domaine et que le certificat du périphérique est présent.

- La fonctionnalité Toujours activé avant l’ouverture de session Windows est prise en charge uniquement sur Windows 10 ou les versions ultérieures.

- La fonctionnalité Toujours activé avant l’ouverture de session Windows n’est pas prise en charge pour les systèmes d’exploitation Windows Server.

- La fonctionnalité Toujours activé avant l’ouverture de session Windows n’est pas prise en charge avec Cloud Connector. Même si vous n’avez pas sélectionné Connector Appliance comme connecteur préféré, le trafic du tunnel de la machine passe par Connector Appliance.