NetScaler Gateway

La configuration de NetScaler Gateway est prise en charge pour les applications Web/SaaS et TCP/UDP. Vous pouvez créer un NetScaler Gateway ou mettre à jour une configuration NetScaler Gateway existante pour Secure Private Access. Il est recommandé de créer des instantanés NetScaler ou d’enregistrer la configuration NetScaler avant d’appliquer ces modifications.

Pour plus d’informations sur les configurations de NetScaler Gateway pour les applications Web/SaaS et TCP/UDP, consultez les rubriques suivantes :

- Configuration de NetScaler Gateway pour les applications Web/SaaS

- Configuration de NetScaler Gateway pour les applications TCP/UDP

Compatibilité avec les applications ICA

La passerelle NetScaler Gateway créée ou mise à jour pour prendre en charge le plug-in Secure Private Access peut également être utilisée pour énumérer et lancer des applications ICA. Dans ce cas, vous devez configurer le Secure Ticket Authority (STA) et le lier à NetScaler Gateway.

Remarque :

le serveur STA fait généralement partie du déploiement de Citrix Virtual Apps and Desktops.

Pour plus de détails, consultez les rubriques suivantes :

- Configuration de la Secure Ticket Authority sur NetScaler Gateway

- Questions fréquentes : Citrix Secure Gateway/NetScaler Gateway Secure Ticket Authority

Prise en charge des balises d’accès intelligentes

Remarque :

- Les informations fournies dans cette section ne s’appliquent que si votre version de NetScaler Gateway est antérieure à la version 14.1-25.56.

- Si votre version de NetScaler Gateway est 14.1 à 25.56 ou ultérieure, vous pouvez activer le plug-in Secure Private Access sur NetScaler Gateway à l’aide de l’interface de ligne de commande ou de l’interface graphique. Pour plus de détails, consultez la section Activer le plug-in Secure Private Access sur NetScaler Gateway.

Dans les versions suivantes, NetScaler Gateway envoie les balises automatiquement. Il n’est pas nécessaire d’utiliser l’adresse de rappel de la passerelle pour récupérer les balises d’accès intelligentes.

- 13,1—48,47 et versions ultérieures

- 14.1—4.42 et versions ultérieures

Des balises d’accès intelligentes sont ajoutées en tant qu’en-tête dans la demande de plug-in Secure Private Access.

Utilisez le bouton ns_vpn_enable_spa_onprem ou pour ns_vpn_disable_spa_onprem activer/désactiver cette fonctionnalité sur ces versions de NetScaler.

-

Vous pouvez basculer avec la commande (shell FreeBSD) :

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem -

Activez le mode client SecureBrowse pour la configuration des légendes HTTP en exécutant la commande suivante (shell FreeBSD).

nsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_mode -

Activez la redirection vers la page « Accès restreint » si l’accès est refusé.

nsapimgr_wr.sh -ys call=toggle_vpn_redirect_to_access_restricted_page_on_deny -

Utilisez la page « Accès restreint » hébergée sur le CDN.

nsapimgr_wr.sh -ys call=toggle_vpn_use_cdn_for_access_restricted_page -

Pour désactiver, réexécutez la même commande.

-

Pour vérifier si le bouton est activé ou désactivé, exécutez la commande

nsconmsg. -

Pour configurer des balises d’accès intelligentes sur NetScaler Gateway, consultez la section Configuration des balises contextuelles.

Conserver les paramètres du plug-in Secure Private Access sur NetScaler

Pour conserver les paramètres du plug-in Secure Private Access sur NetScaler, procédez comme suit :

- Créez ou mettez à jour le fichier /nsconfig/rc.netscaler.

-

Ajoutez les commandes suivantes au fichier.

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onpremnsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_modensapimgr_wr.sh -ys call=toggle_vpn_redirect_to_access_restricted_page_on_denynsapimgr_wr.sh -ys call=toggle_vpn_use_cdn_for_access_restricted_page - Enregistrez le fichier.

Les paramètres du plug-in Secure Private Access sont automatiquement appliqués au redémarrage de NetScaler.

Activer le plug-in Secure Private Access sur NetScaler Gateway

À partir de NetScaler Gateway 14.1—25.56 et versions ultérieures, vous pouvez activer le plug-in Secure Private Access sur NetScaler Gateway à l’aide de la CLI ou de l’interface graphique de NetScaler Gateway. Cette configuration remplace le bouton nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem utilisé dans les versions antérieures à 2407.

CLI :

À l’invite de commandes, tapez la commande suivante :

set vpn parameter -securePrivateAccess ENABLED

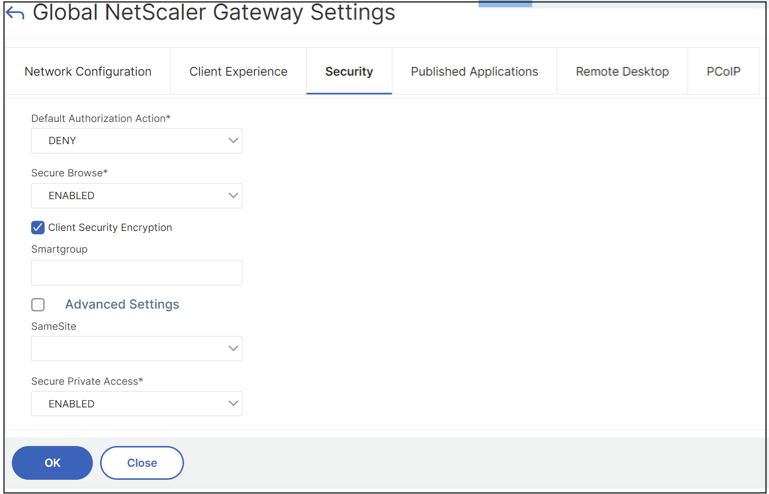

INTERFACE GRAPHIQUE :

- Accédez à NetScaler Gateway > Paramètres globaux > Modifier les paramètres globaux de NetScalerGateway.

- Cliquez sur l’onglet Sécurité.

- Dans Secure Private Access, sélectionnez ACTIVÉ.

Télécharger le certificat de passerelle publique

Si la passerelle publique n’est pas accessible depuis la machine Secure Private Access, vous devez télécharger un certificat de passerelle publique dans la base de données Secure Private Access.

Procédez comme suit pour télécharger un certificat de passerelle publique :

- Ouvrez PowerShell ou la fenêtre d’invite de commande avec les privilèges d’administrateur.

- Remplacez le répertoire par le dossier Admin\AdminConfigTool dans le dossier d’installation de Secure Private Access (par exemple, cd « C:\Program Files\Citrix\Citrix Access Security\Admin\AdminConfigTool »)

-

Exécutez la commande suivante :

\AdminConfigTool.exe /UPLOAD_PUBLIC_GATEWAY_CERTIFICATE <PublicGatewayUrl> <PublicGatewayCertificatePath>

Limitations connues

- NetScaler Gateway existant peut être mis à jour à l’aide d’un script, mais il peut y avoir un nombre infini de configurations NetScaler possibles qui ne peuvent pas être couvertes par un seul script.

- N’utilisez pas de proxy ICA sur NetScaler Gateway. Cette fonctionnalité est désactivée lorsque NetScaler Gateway est configuré.

- Si vous utilisez NetScaler déployé dans le cloud, vous devez apporter des modifications au réseau. Par exemple, autorisez les communications entre NetScaler et d’autres composants sur certains ports.

- Si vous activez l’authentification unique sur NetScaler Gateway, assurez-vous que NetScaler communique avec StoreFront à l’aide d’une adresse IP privée. Vous devrez peut-être ajouter un enregistrement DNS StoreFront à NetScaler avec une adresse IP privée StoreFront.