Caso 1

En este caso, se explica cómo inhabilitar App Protection para determinados tipos de dispositivos.

A continuación se muestran los pasos para inhabilitar App Protectionpara los usuarios de iPhone de un grupo de entrega llamado Win10Desktop:

-

Cree una directiva de Smart Access:

- Inicie sesión en la interfaz de usuario de administración de Citrix ADC.

-

En el menú de navegación de la izquierda, vaya a Citrix Gateway > Virtual Servers.

Anote el nombre del servidor virtual VPN, que se necesita para configurar la directiva de acceso con intermediario más adelante.

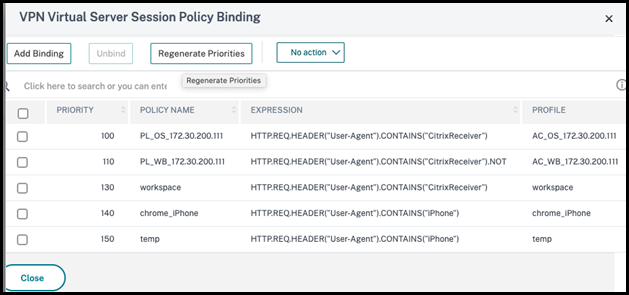

- Haga clic en VPN Virtual Server. Desplácese a la sección inferior de la página y haga clic en Session policies. Aparece una lista de directivas de sesión.

-

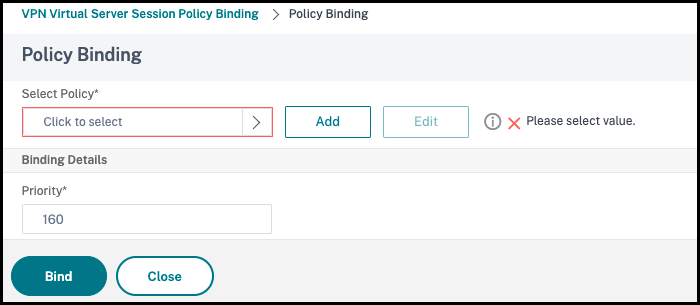

Haga clic en Add Binding.

-

Haga clic en Add to create a session policy.

-

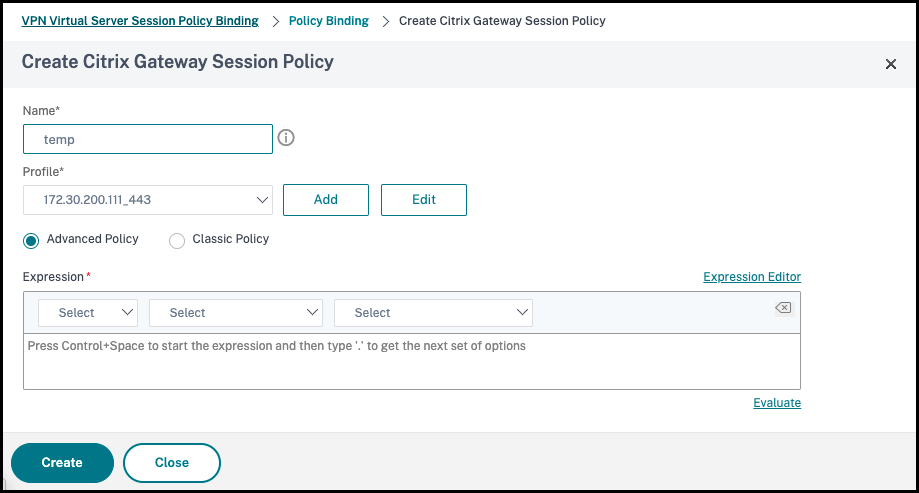

Introduzca un nombre para la directiva de sesión. En este caso, es temp.

-

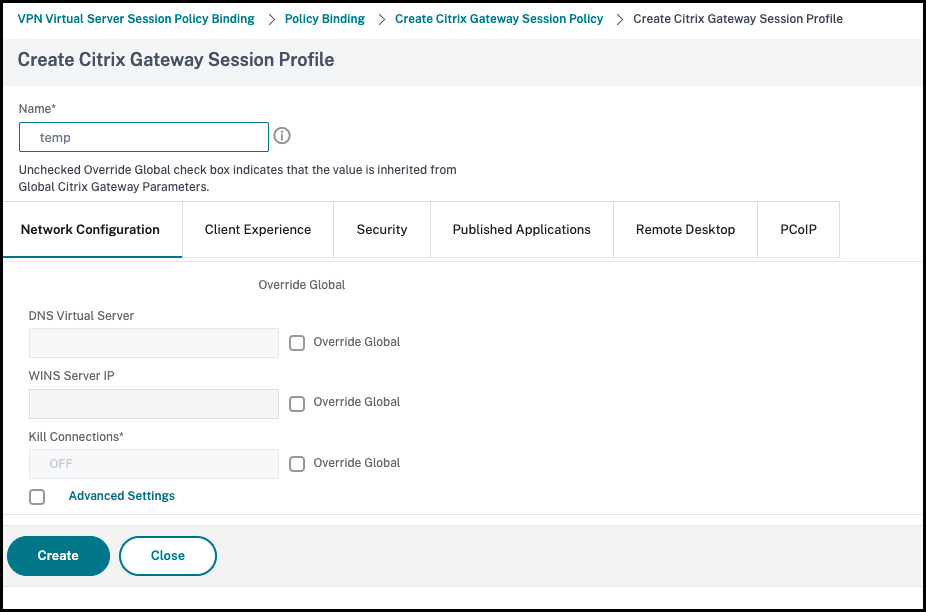

Haga clic en Add junto a Profile para especificar un nombre de perfil. Haga clic en Crear.

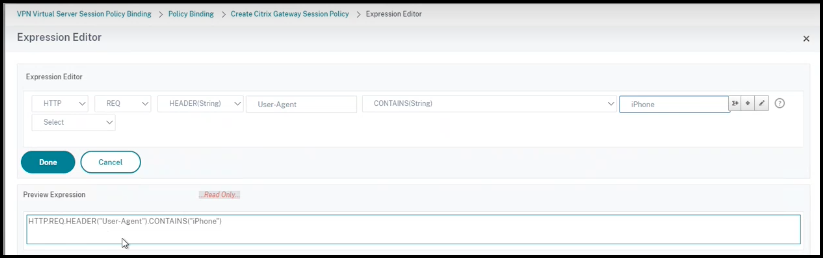

- Haga clic en Expression Editor en la ventana de directiva de sesión.

-

Cree esta expresión para comprobar si iPhone se halla en la cadena User Agent:

HTTP.REQ.HEADER("User-Agent").CONTAINS("iPhone") <!--NeedCopy-->

- Haga clic en Bind para crear la directiva de sesión.

-

Cree reglas de directiva de acceso con intermediario:

Para aplicar la directiva a los usuarios de iPhone que acceden a

Win10Desktopa través de Access Gateway, siga estos pasos:-

Ejecute este comando en el Delivery Controller (DDC):

Get-BrokerAccessPolicyRule <!--NeedCopy-->Enumera todas las directivas de acceso con intermediario definidas en el DDC. En este caso, las directivas de acceso con intermediario para el grupo de entrega

Win10DesktopsonWin10Desktop_AGyWin10Desktop_Direct. Anote el UID del grupo de escritorios del grupo de entrega para el siguiente paso. -

Use este comando para crear una regla de directiva de acceso con intermediario para

Win10Desktopa fin de filtrar los usuarios de iPhone que llegan a través de Access Gateway:New-BrokerAccessPolicyRule -Name Win10Desktop_AG_iPhone -DesktopGroupUid <Uid_of_desktopGroup> -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated -AllowRestart $true -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $false -Enabled $true -IncludedSmartAccessFilterEnabled $true <!--NeedCopy-->Uid_of_desktopGroup es el UID del grupo de escritorios del grupo de entrega que se obtiene al ejecutar la regla GetBrokerAccessPolicy en el paso 1.

-

Para inhabilitar App Protection para los usuarios de iPhone de

Win10Desktopque llegan a través de Access Gateway, haga referencia a la etiqueta temp de Smart Access creada en el paso 1. Cree una directiva de Smart Access con este comando:Set-BrokerAccessPolicyRule Win10Desktop_AG_iPhone -IncludedSmartAccessTags Primary_HDX_Proxy:temp -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false <!--NeedCopy-->Primary_HDX_Proxy es el nombre del servidor virtual VPN del paso 1 anterior, Crear la directiva de Smart Access.

-

Para habilitar las directivas de App Protection para el resto de los usuarios de

Win10desktop, use este comando:Set-BrokerAccessPolicyRule Win10Desktop_AG -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true <!--NeedCopy-->

-

-

Verificación

Para iPhones: Cierre la sesión de la aplicación Citrix Workspace si estaba abierta en el iPhone. Inicie sesión en la aplicación Citrix Workspace de forma externa a través de una conexión de Access Gateway. Puede ver los recursos necesarios en StoreFront, y App Protection debe estar inhabilitada.

Para dispositivos que no sean iPhone: Cierre sesión en la aplicación Citrix Workspace si estaba abierta en el dispositivo. Inicie sesión en la aplicación Citrix Workspace de forma externa a través de una conexión de Access Gateway. Puede ver los recursos necesarios en StoreFront, y App Protection debe estar inhabilitado.