Caso 4

Este caso trata de cómo habilitar App Protection para dispositivos en función de los resultados del análisis de EPA.

Estos pasos describen cómo habilitar App Protection para los dispositivos que superan los análisis de la EPA:

Requisitos previos:

Asegúrese de tener lo siguiente:

- Autenticación, autorización y auditoría de grupos de usuarios (para grupos de usuarios predeterminados y en cuarentena) y directivas asociadas

- Configuraciones de servidores de LDAP y directivas asociadas

-

Inicie sesión en Citrix ADC y vaya a Configuration > Citrix Gateway > Virtual Servers.

-

Seleccione el servidor virtual correspondiente y haga clic en Edit.

-

Modifique el perfil de autenticación existente.

-

Seleccione el servidor virtual correspondiente y haga clic en Edit.

-

Haga clic en Authentication Policies > Add Binding.

-

En Select Policy, haga clic en Add.

-

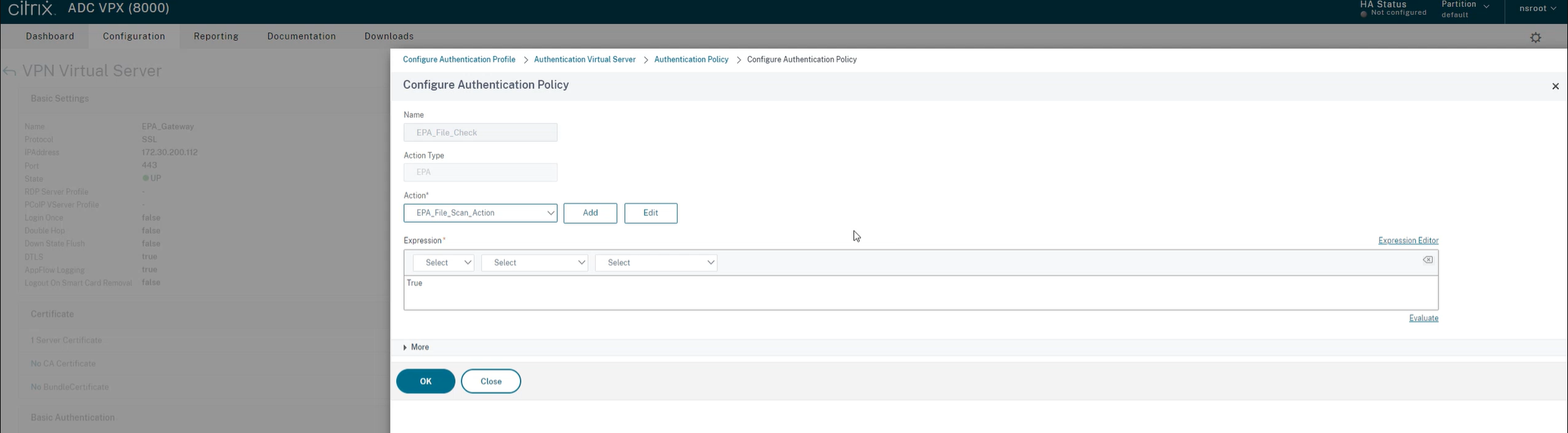

En el campo Name, introduzca el nombre de la directiva de autenticación.

-

En la lista desplegable Action Type, seleccione EPA.

-

En el campo Expression, introduzca

True.

-

En Action, haga clic en Add.

-

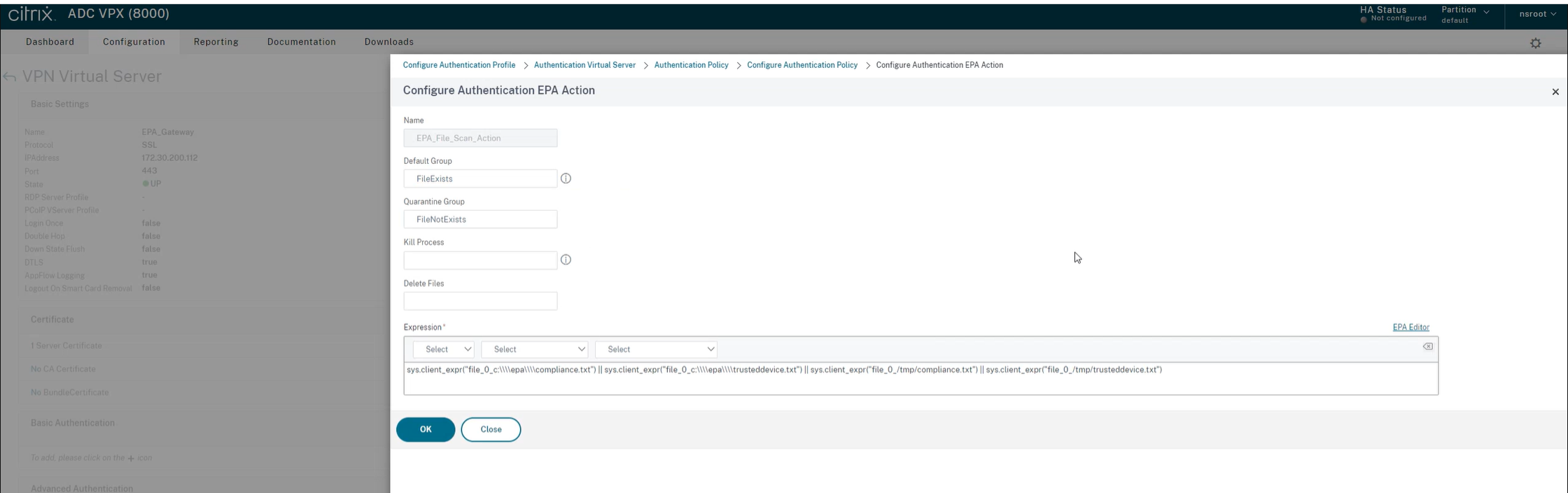

En el campo Name, introduzca el nombre de la acción de EPA.

-

Introduzca los nombres de Default Group y Quarantine Group. En este caso, el nombre de Default Group es FileExists, y el nombre de Quarantine Group es FileNotExists.

-

En el campo Expression, introduzca este valor:

sys.client_expr("file_0_c:\\epa\\compliance.txt") || sys.client_expr("file_0_c:\\epa\\trusteddevice.txt") || sys.client_expr("file_0_/tmp/compliance.txt") || sys.client_expr("file_0_/tmp/trusteddevice.txt") <!--NeedCopy-->

-

Haga clic en Create y, a continuación, en Bind.

-

Haga clic en Session Policies > Add Binding.

-

En Select Policy, haga clic en Add.

-

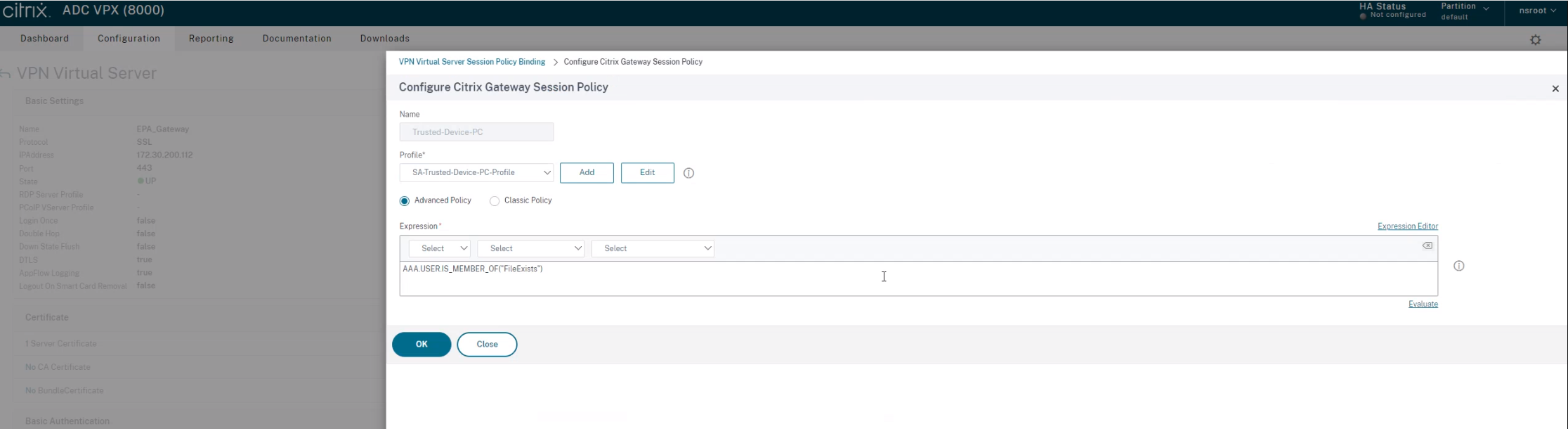

En el campo Name, introduzca el nombre de la directiva de sesión.

-

En el campo Expression, introduzca este valor:

AAA.USER.IS_MEMBER_OF("FileExists") <!--NeedCopy-->

-

Haga clic en Create y, a continuación, en Bind.

-

En el extremo izquierdo de la barra de tareas, haga clic en el icono Buscar

.

. -

Escriba PowerShell y abra Windows PowerShell.

-

Use este comando para inhabilitar las directivas de App Protection para los dispositivos que hayan superado los análisis de EPA mediante una referencia a la etiqueta de Smart Access “EPA_GW:Trusted-Device-PC”:

Set-BrokerAccessPolicyRule "Contextual App Protection Delivery Group_AG" -IncludedSmartAccessFilterEnabled $true -IncludedSmartAccessTags EPA_GW:Trusted-Device-PC -AppProtectionScreenCaptureRequired $false <!--NeedCopy-->Donde EPA_GW es el nombre del servidor virtual VPN.

-

Use este comando para habilitar las directivas de App Protection para los dispositivos que no hayan superado los análisis de EPA mediante una referencia a la etiqueta de Smart Access “EPA_GW:Trusted-Device-PC”:

New-BrokerAccessPolicyRule "Contextual App Protection Delivery Group_AG_NonCompliant"-DesktopGroupUid 17 -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -Enabled $true -AllowRestart $true -ExcludedSmartAccessFilterEnabled $true -ExcludedSmartAccessTags EPA_GW:Trusted-Device-PC -IncludedSmartAccessFilterEnabled $true -AppProtectionScreenCaptureRequired $true <!--NeedCopy--> -

Verificación

Cierre la sesión de la aplicación Citrix Workspace si estaba abierta. Inicie sesión en la aplicación Citrix Workspace desde un dispositivo de confianza. Inicie el recurso protegido y podrá comprobar que App Protection está inhabilitada.

Cierre sesión en la aplicación Citrix Workspace e iníciela de nueva desde un dispositivo que no sea de confianza. Inicie el recurso protegido y verá que App Protection está habilitada.