Configuración de NetScaler Gateway para aplicaciones web/SaaS

Para crear NetScaler Gateway para aplicaciones web/SaaS, realice los siguientes pasos:

-

Descargue el último script

*ns_gateway_secure_access.sh*.desde https://www.citrix.com/downloads/citrix-secure-private-access/Shell-Script/Shell-Script-for-Gateway-Configuration.html. -

Cargue estos scripts en la máquina NetScaler. Puede utilizar la aplicación WinSCP o el comando SCP. Por ejemplo,

*scp ns_gateway_secure_access.sh nsroot@nsalfa.fabrikam.local:/var/tmp*.Por ejemplo,

*scp ns_gateway_secure_access.sh nsroot@nsalfa.fabrikam.local:/var/tmp*

Nota

- Se recomienda utilizar la carpeta NetScaler /var/tmp para almacenar datos temporales.

- Asegúrese de que el archivo se guarde con finales de línea LF. FreeBSD no admite CRLF.

- Si ve el error

-bash: /var/tmp/ns_gateway_secure_access.sh: /bin/sh^M: bad interpreter: No existe el archivo o directorio, significa que los finales de línea son incorrectos. Puedes convertir el script utilizando cualquier editor de texto enriquecido, como Notepad++.

- Acceda a NetScaler mediante SSH y cambie a shell (escriba ‘shell’ en la CLI de NetScaler).

-

Hacer que el script cargado sea ejecutable. Utilice el comando chmod para hacerlo.

chmod +x /var/tmp/ns_gateway_secure_access.sh -

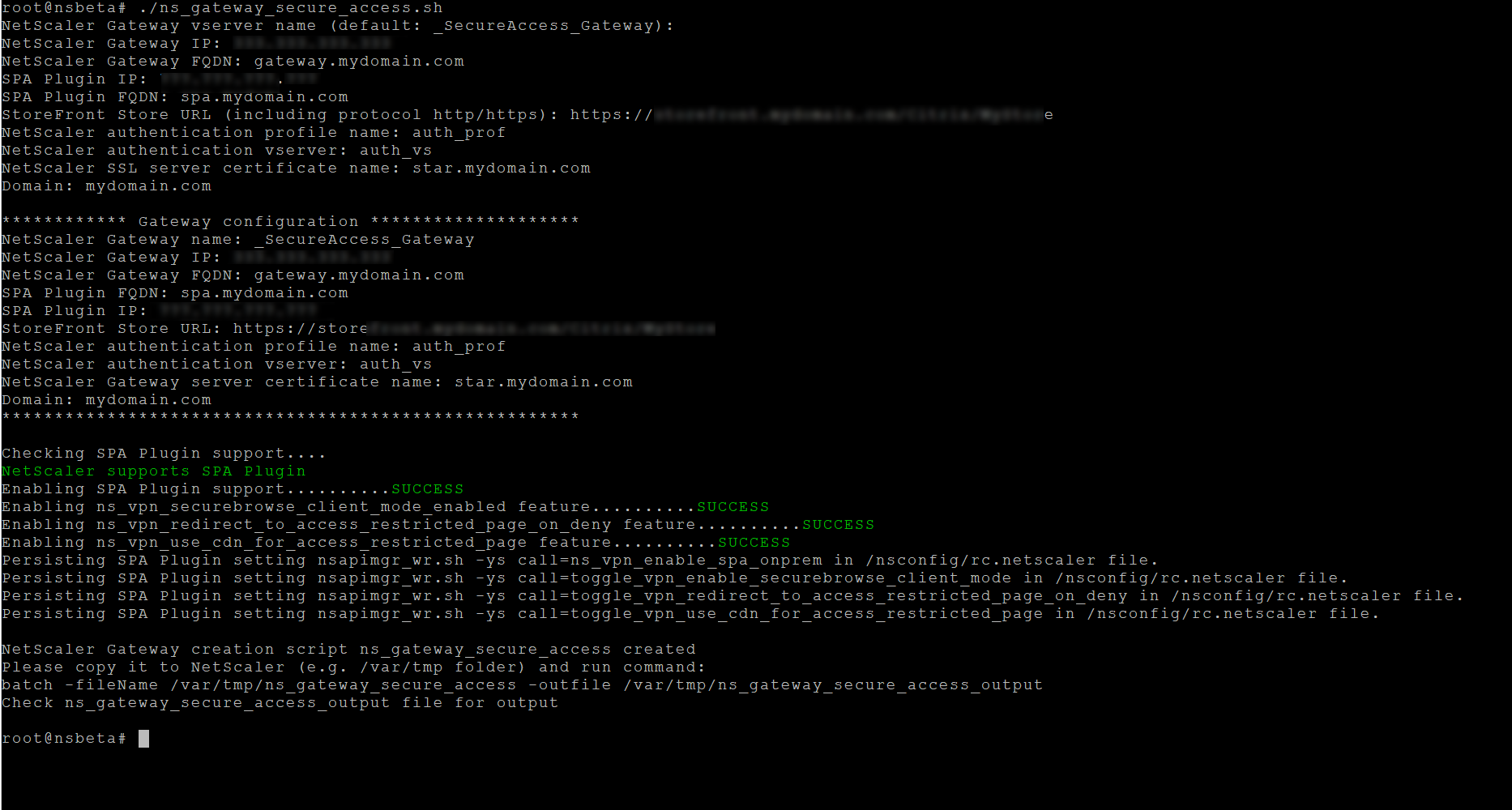

Ejecute el script cargado en el shell de NetScaler.

-

Ingrese N para el parámetro Habilitar compatibilidad con tipos de aplicaciones TCP/UDP si desea configurar la puerta de enlace solo para aplicaciones web y SaaS.

-

Introduzca los parámetros requeridos. Para ver la lista de parámetros, consulte Requisitos previos.

Para el perfil de autenticación y el certificado SSL, debe proporcionar los nombres de los recursos existentes en NetScaler.

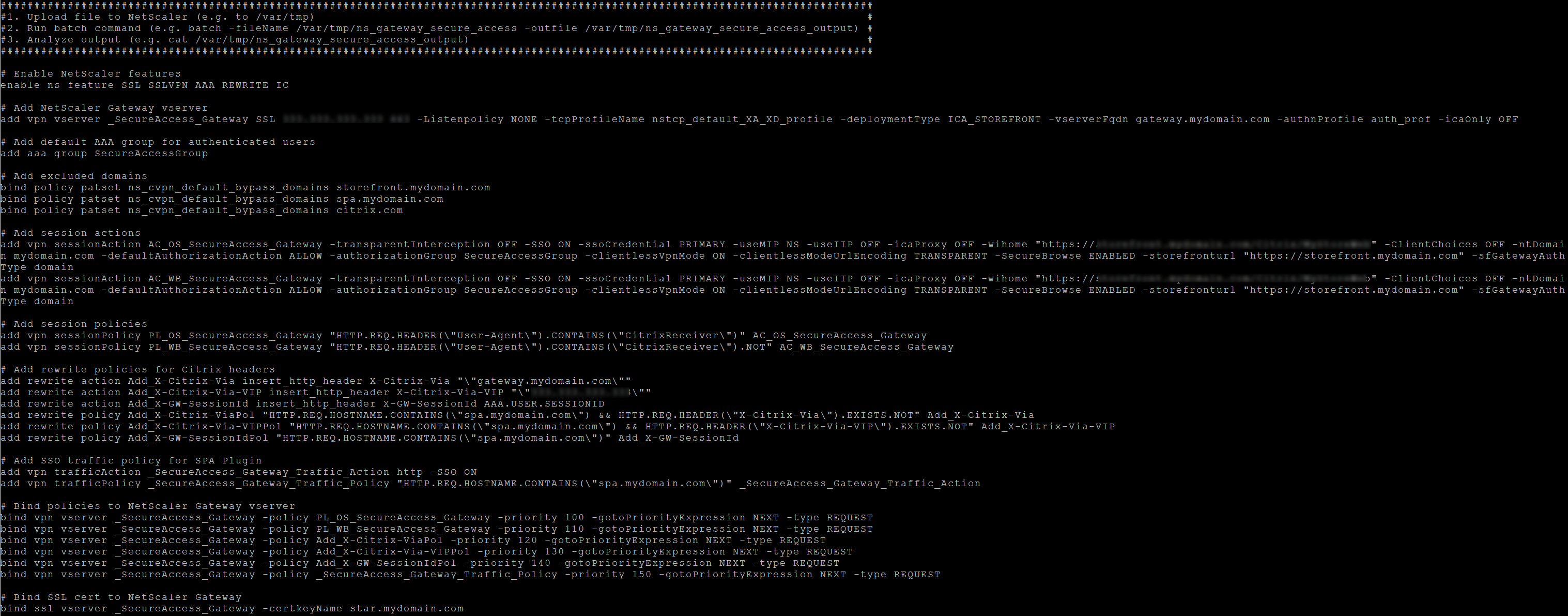

Se genera un nuevo archivo con múltiples comandos NetScaler (el predeterminado es var/tmp/ns_gateway_secure_access).

Nota

Durante la ejecución del script, se comprueba la compatibilidad de los complementos NetScaler y Secure Private Access. Si NetScaler admite el complemento Secure Private Access, el script habilita las funciones de NetScaler para admitir etiquetas de acceso inteligente que envían mejoras y redireccionan a una nueva página de denegación cuando se restringe el acceso a un recurso. Para obtener detalles sobre las etiquetas inteligentes, consulte Compatibilidad con etiquetas de acceso inteligente.

Las características del complemento Secure Private Access persisten en el archivo /nsconfig/rc.netscaler y permiten mantenerlas habilitadas después de reiniciar NetScaler.

-

Cambie a la CLI de NetScaler y ejecute los comandos de NetScaler resultantes desde el nuevo archivo con el comando por lotes. Por ejemplo:

batch -fileName /var/tmp/ns_gateway_secure_access -outfile/var/tmp/ns_gateway_secure_access_outputNetScaler ejecuta los comandos del archivo uno por uno. Si un comando falla, continúa con el siguiente comando.

Un comando puede fallar si existe un recurso o uno de los parámetros ingresados en el paso 6 es incorrecto.

-

Asegúrese de que todos los comandos se completen correctamente.

Nota

Si hay un error, NetScaler aún ejecuta los comandos restantes y crea/actualiza/vincula parcialmente los recursos. Por lo tanto, si ve un error inesperado debido a que uno de los parámetros es incorrecto, se recomienda rehacer la configuración desde el principio.

Actualizar la configuración existente de NetScaler Gateway para aplicaciones web y SaaS

Puede usar el script ns_gateway_secure_access_update.shen un NetScaler Gateway existente para actualizar la configuración de las aplicaciones web y SaaS. Sin embargo, si desea actualizar la configuración existente (NetScaler Gateway versión 14.1–4.42 y posteriores) manualmente, utilice los comandos de ejemplo para actualizar una configuración existente de NetScaler Gateway. Además, debe actualizar la configuración de acciones de sesión y del servidor virtual NetScaler Gateway.

Nota

A partir de NetScaler Gateway 14.1–25.56 y versiones posteriores, puede habilitar el complemento Secure Private Access en NetScaler Gateway mediante la CLI o la GUI de NetScaler Gateway. Para obtener más detalles, consulte Habilitar el complemento de acceso privado seguro en NetScaler Gateway.

También puede utilizar los scripts en un NetScaler Gateway existente para admitir el acceso privado seguro. Sin embargo, el script no actualiza lo siguiente:

- Servidor virtual NetScaler Gateway existente

- Acciones de sesión existentes y políticas de sesión vinculadas a NetScaler Gateway

Asegúrese de revisar cada comando antes de ejecutarlo y crear copias de seguridad de la configuración de la puerta de enlace.

Configuración del servidor virtual NetScaler Gateway

Al agregar o actualizar el servidor virtual NetScaler Gateway existente, asegúrese de que los siguientes parámetros estén configurados en los valores definidos. Para ver comandos de muestra, consulte Comandos de ejemplo para actualizar una configuración existente de NetScaler Gateway.

Agregar un servidor virtual:

- Nombre de perfil tcp: nstcp_default_XA_XD_profile

- deploymentType: ICA_STOREFRONT (disponible solo con el comando

add vpn vserver) - icaOnly: DESACTIVADO

Actualizar un servidor virtual:

- Nombre de perfil tcp: nstcp_default_XA_XD_profile

- icaOnly: DESACTIVADO

Configuración de la política de sesión de NetScaler Gateway

La acción de la sesión está vinculada a un servidor virtual de puerta de enlace con políticas de sesión. Al crear o actualizar una acción de sesión, asegúrese de que los siguientes parámetros estén configurados con los valores definidos. Para ver comandos de muestra, consulte Comandos de ejemplo para actualizar una configuración existente de NetScaler Gateway.

-

Intercepción transparente: DESACTIVADO -

SSO: ACTIVADO -

ssoCredential: PRIMARIO -

usoMIP: NS -

useIIP: DESACTIVADO -

icaProxy: DESACTIVADO -

wihome:"https://storefront.mydomain.com/Citrix/MyStoreWeb"- reemplazar con la URL de la tienda real. La ruta a la tienda/Citrix/MyStoreWebes opcional. -

Opciones del cliente: DESACTIVADO -

ntDomain: mydomain.com - utilizado para SSO (opcional) -

acción de autorización predeterminada: PERMITIR -

authorizationGroup: SecureAccessGroup (Asegúrese de que este grupo esté creado, se usa para vincular políticas de autorización específicas de Secure Private Access) -

modo VPN sin cliente: ACTIVADO -

clientlessModeUrlEncoding: TRANSPARENTE -

SecureBrowse: HABILITADO -

Storefronturl:"https://storefront.mydomain.com" -

sfGatewayAuthType: dominio

Comandos de ejemplo para actualizar una configuración existente de NetScaler Gateway

Agregar/actualizar un servidor virtual:

add vpn vserver SecureAccess_Gateway SSL 999.999.999.999 443 -Listenpolicy NONE -tcpProfileName nstcp_default_XA_XD_profile -deploymentType ICA_STOREFRONT -vserverFqdn gateway.mydomain.com -authnProfile auth_prof_name -icaOnly OFFset vpn vserver SecureAccess_Gateway -icaOnly OFF

Agregar una acción de sesión:

add vpn sessionAction AC_OSspaonprem -transparentInterception OFF -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -wihome "https://storefront.example.corp/Citrix/SPAWeb" -ClientChoices OFF -ntDomain example.corp -clientlessVpnMode ON -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -storefronturl "https://storefront.example.corp" -sfGatewayAuthType domainadd vpn sessionAction AC_WBspaonprem -transparentInterception OFF -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -wihome "https://storefront.example.corp/Citrix/SPAWeb" -ClientChoices OFF -ntDomain example.corp -clientlessVpnMode ON -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -storefronturl "https://storefront.example.corp" -sfGatewayAuthType domain

Agregar una política de sesión:

add vpn sessionPolicy PL_OSspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\")" AC_OSspaonpremadd vpn sessionPolicy PL_WBspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT && HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"plugin\").NOT" AC_WBspaonprem

Vincular la política de sesión al servidor virtual VPN:

bind vpn vserver SecureAccess_Gateway -policy PL_OSspaonprem -priority 111 -gotoPriorityExpression NEXT -type REQUESTbind vpn vserver SecureAccess_Gateway -policy PL_WBspaonprem -priority 110 -gotoPriorityExpression NEXT -type REQUEST

Vincule el complemento de acceso privado seguro al servidor virtual VPN:

bind vpn vserver spaonprem -appController "https://spa.example.corp"

Para obtener detalles sobre los parámetros de acción de la sesión, vpn-sessionAction.

Información adicional

Para obtener información adicional sobre NetScaler Gateway for Secure Private Access, consulte los siguientes temas:

- Compatibilidad con las aplicaciones ICA

- Compatibilidad con etiquetas de acceso inteligente

- Persist Secure Private Access en la configuración del complemento NetScaler

- Habilitar el complemento de acceso privado seguro en NetScaler Gateway

- Subir certificado de puerta de enlace pública

- Limitaciones conocidas