Integration von Drittanbietern mit Gerätestatus

Zusätzlich zu den nativen Scans, die vom Device Posture-Dienst angeboten werden, kann der Device Posture-Dienst auch in die folgenden Drittanbieterlösungen unter Windows und macOS integriert werden.

Microsoft Intune-Integration mit Device Posture

Microsoft Intune klassifiziert das Gerät eines Benutzers basierend auf seiner Richtlinienkonfiguration als kompatibel oder registriert. Während der Benutzeranmeldung bei Citrix Workspace kann Device Posture den Gerätestatus des Benutzers bei Microsoft Intune überprüfen und diese Informationen verwenden, um die Geräte in Citrix Cloud als konform oder nicht konform (teilweiser Zugriff) zu klassifizieren oder sogar den Zugriff auf die Benutzeranmeldeseite zu verweigern. Dienste wie Citrix DaaS und Citrix Secure Private Access nutzen wiederum die Geräteklassifizierung der Gerätehaltung, um kontextbezogenen Zugriff (Smart Access) auf virtuelle Apps und Desktops bzw. SaaS- und Web-Apps bereitzustellen.

Konfigurieren der Microsoft Intune-Integration

Die Konfiguration der Intune-Integration ist ein zweistufiger Prozess.

Schritt 1: Gerätestatus mit dem Microsoft Intune-Dienst integrieren. Dies ist eine einmalige Aktivität, die Sie durchführen, um Vertrauen zwischen Device Posture und Microsoft Intune herzustellen.

Schritt 2: Konfigurieren Sie Richtlinien zur Verwendung von Microsoft Intune-Informationen.

Schritt 1 – Integrieren Sie die Gerätehaltung mit Microsoft Intune:

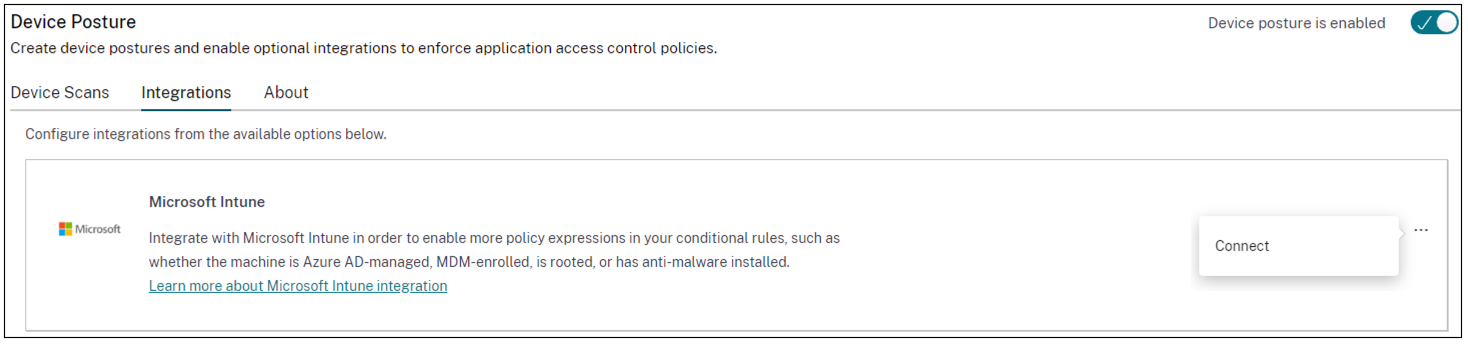

- Um auf die Registerkarte Integrationen zuzugreifen, verwenden Sie eine der folgenden Methoden:

- Rufen Sie in Ihrem Browser die URL https://device-posture-config.cloud.com auf und klicken Sie dann auf die Registerkarte Integrationen .

- Kunden von Secure Private Access – Klicken Sie in der Benutzeroberfläche von Secure Private Access im linken Navigationsbereich auf Gerätehaltung, und dann auf die Registerkarte Integrationen .

-

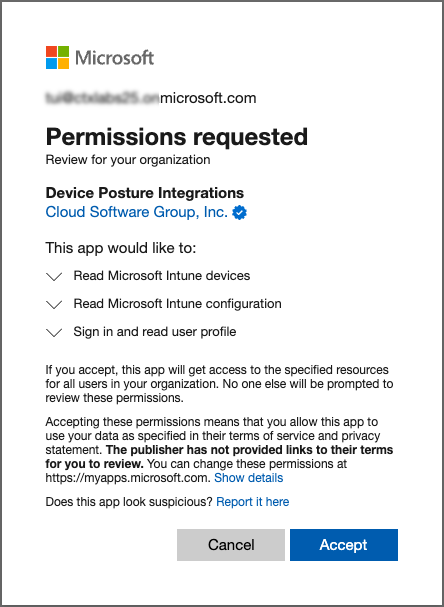

Klicken Sie auf die Auslassungspunkte-Schaltfläche ** und dann auf **Verbinden. Der Administrator wird zur Authentifizierung zu Azure AD weitergeleitet.

In der folgenden Tabelle sind die Microsoft Intune-API-Berechtigungen für die Integration mit dem Device Posture-Dienst aufgeführt.

| API-Name | Anspruchswert | Berechtigungsname | Typ |

|---|---|---|---|

| Microsoft Graph | DeviceManagementManagedDevices.Read.All | Microsoft Intune-Geräte lesen | Anwendung |

| Microsoft Graph | DeviceManagementServiceConfig.Read.All | Microsoft Intune-Geräte lesen | Anwendung |

Nachdem sich der Integrationsstatus von Nicht konfiguriert zu Konfiguriertgeändert hat, können Administratoren eine Gerätestatusrichtlinie erstellen.

Wenn die Integration nicht erfolgreich ist, wird der Status als Ausstehendangezeigt. Sie müssen auf die Auslassungspunkte und die Schaltfläche klicken und dann auf Erneut verbindenklicken.

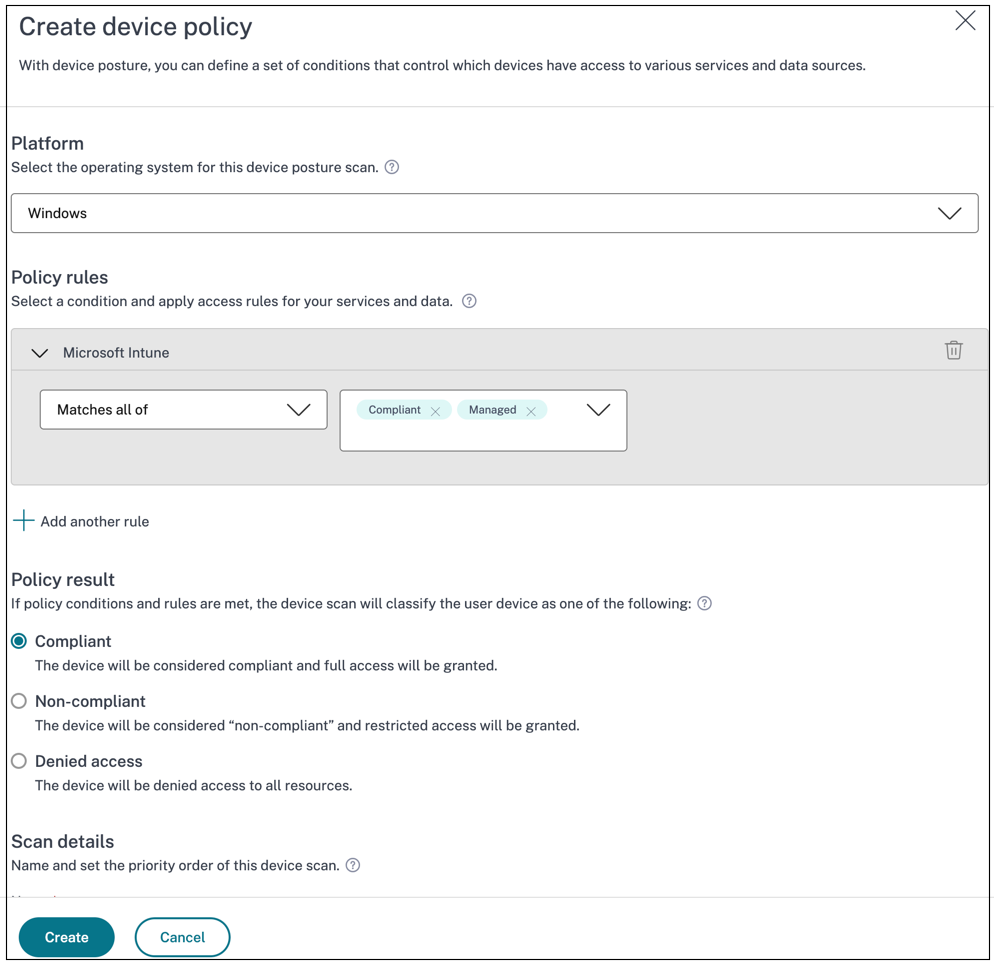

Schritt 2 – Konfigurieren Sie Gerätestatusrichtlinien:

-

Klicken Sie auf die Registerkarte Gerätescans und dann auf Geräterichtlinie erstellen.

- Geben Sie den Namen für die Richtlinie ein und legen Sie die Priorität fest.

- Wählen Sie die Plattform aus, für die diese Richtlinie erstellt wird.

- Wählen Sie in Regel auswählen Microsoft Endpoint Manageraus.

- Wählen Sie eine Bedingung und anschließend die abzugleichenden MEM-Tags aus.

- Für Übereinstimmungen mit einem der Wertewird eine ODER-Bedingung angewendet.

- Für alle Übereinstimmungen mitwird eine UND-Bedingung angewendet.

Hinweis:

Sie können diese Regel mit anderen Regeln verwenden, die Sie für die Gerätehaltung konfigurieren.

-

In . Dann ist das Gerät: . Wählen Sie basierend auf den von Ihnen konfigurierten Bedingungen eine der folgenden Optionen aus.

- Konform (vollständiger Zugriff wird gewährt)

- Nicht konform (eingeschränkter Zugriff wird gewährt)

- Anmeldung verweigert

Weitere Einzelheiten zum Erstellen einer Richtlinie finden Sie unter Gerätehaltungsrichtlinie konfigurieren.

CrowdStrike-Integration mit Device Posture

CrowdStrike Zero Trust Assessment (ZTA) liefert Bewertungen der Sicherheitslage, indem es für jedes Endgerät einen ZTA-Sicherheitswert von 1 bis 100 berechnet. Ein höherer ZTA-Score bedeutet, dass die Haltung des Endgeräts besser ist.

Citrix Device Posture Service kann kontextbezogenen Zugriff (Smart Access) auf Citrix Desktop as a Service (DaaS)- und Citrix Secure Private Access (SPA)-Ressourcen ermöglichen, indem er den ZTA-Score eines Endgeräts verwendet.

Device Posture-Administratoren können den ZTA-Score als Teil von Richtlinien verwenden und die Endgeräte als konform, nicht konform (teilweiser Zugriff) oder sogar als Zugriffsverweigerer klassifizieren. Diese Klassifizierung kann wiederum von Organisationen verwendet werden, um kontextbezogenen Zugriff (Smart Access) auf virtuelle Apps und Desktops sowie SaaS und Web-Apps bereitzustellen. ZTA-Score-Richtlinien werden für Windows- und macOS-Plattformen unterstützt.

CrowdStrike-Integration konfigurieren

Die Konfiguration der CrowdStrike-Integration ist ein zweistufiger Prozess.

Schritt 1: Stellen Sie Vertrauen zwischen dem Citrix Device Posture-Dienst und dem CrowdStrike ZTA-Dienst her. Dies ist eine einmalige Aktivität.

Schritt 2: Konfigurieren Sie Richtlinien, um den CrowdStrike ZTA-Score als Regel zu verwenden, um intelligenten Zugriff auf Citrix DaaS- und Citrix Secure Private Access-Ressourcen zu ermöglichen.

Schritt 1 – Vertrauen zwischen dem Citrix Device Posture-Dienst und dem CrowdStrike ZTA-Dienst herstellen:

Führen Sie die folgenden Schritte aus, um eine Vertrauensstellung zwischen dem Citrix Device Posture-Dienst und dem CrowdStrike ZTA-Dienst herzustellen.

- Melden Sie sich bei Citrix Cloud an und wählen Sie dann Identity and Access Management aus dem Hamburger-Menü.

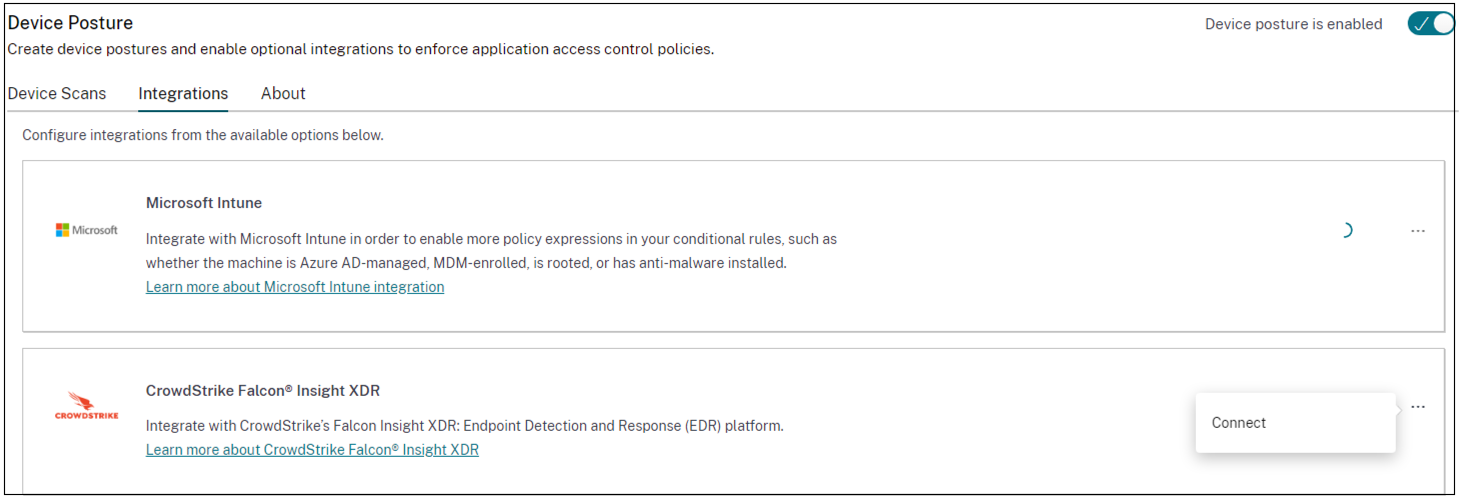

- Klicken Sie auf die Registerkarte Gerätehaltung und dann auf Verwalten.

-

Klicken Sie auf die Registerkarte Integrationen .

Hinweis:

Alternativ können Kunden zur Option Gerätehaltung im linken Navigationsbereich der GUI des Secure Private Access-Dienstes navigieren und dann auf die Registerkarte Integrationen klicken.

- Klicken Sie im CrowdStrike-Feld auf die Auslassungspunkte-Schaltfläche und dann auf Verbinden. Der CrowdStrike Falcon Insight XDR-Integrationsbereich wird angezeigt.

- Geben Sie die Client-ID und das Client-Geheimnis ein und klicken Sie dann auf Speichern.

Hinweis:

- Sie können die ZTA-API-Client-ID und das Client-Geheimnis vom CrowdStrike-Portal abrufen (Support und Ressourcen > API-Clients und -Schlüssel).

- Stellen Sie sicher, dass Sie die Bereiche Zero Trust Assessment und Host mit Leseberechtigungen zum Herstellen des Vertrauens auswählen.

Die Integration gilt als erfolgreich, nachdem sich der Status von Nicht konfiguriert zu Konfiguriertändert.

Wenn die Integration nicht erfolgreich ist, wird der Status als Ausstehendangezeigt. Sie müssen auf die Auslassungspunkte-Schaltfläche und dann auf Erneut verbindenklicken.

Schritt 2 – Konfigurieren Sie Gerätestatusrichtlinien:

Führen Sie die folgenden Schritte aus, um Richtlinien so zu konfigurieren, dass sie den CrowdStrike ZTA-Score als Regel verwenden, um intelligenten Zugriff auf Citrix DaaS- und Citrix Secure Private Access-Ressourcen bereitzustellen.

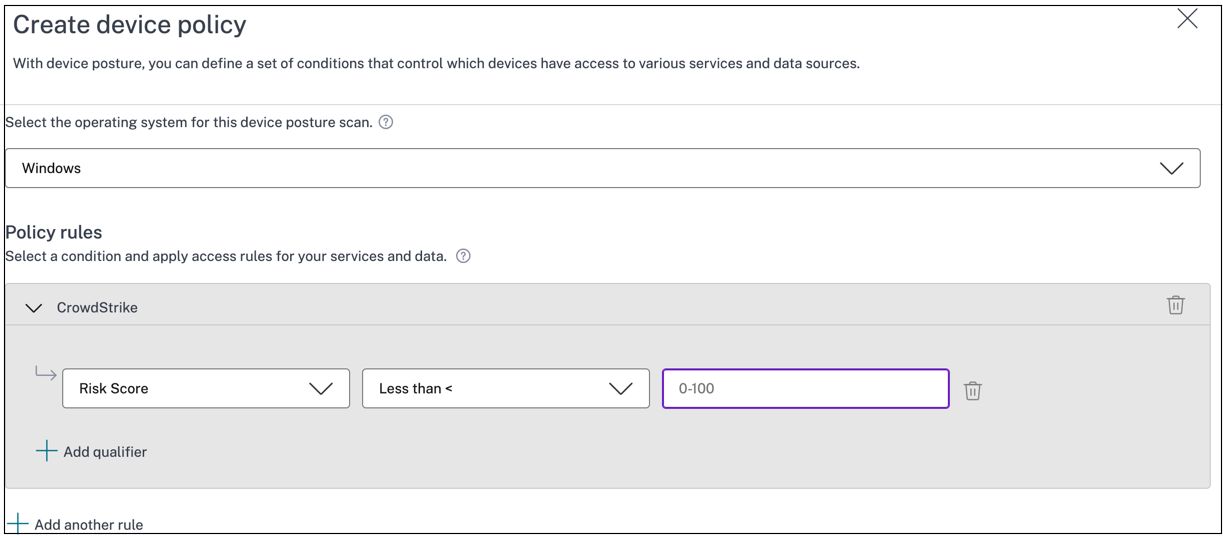

-

Klicken Sie auf die Registerkarte Gerätescans und dann auf Geräterichtlinie erstellen.

- Wählen Sie die Plattform aus, für die diese Richtlinie erstellt wird.

- Wählen Sie in Richtlinienregel CrowdStrikeaus.

- Wählen Sie für den Qualifizierer Risiko-Score die Bedingung aus und geben Sie dann den Risiko-Score ein.

- Klicken Sie auf + , um einen Qualifizierer hinzuzufügen, der prüft, ob der CrowdStrike Falcon-Sensor ausgeführt wird.

Hinweis:

Sie können diese Regel mit anderen Regeln verwenden, die Sie für die Gerätehaltung konfigurieren.

-

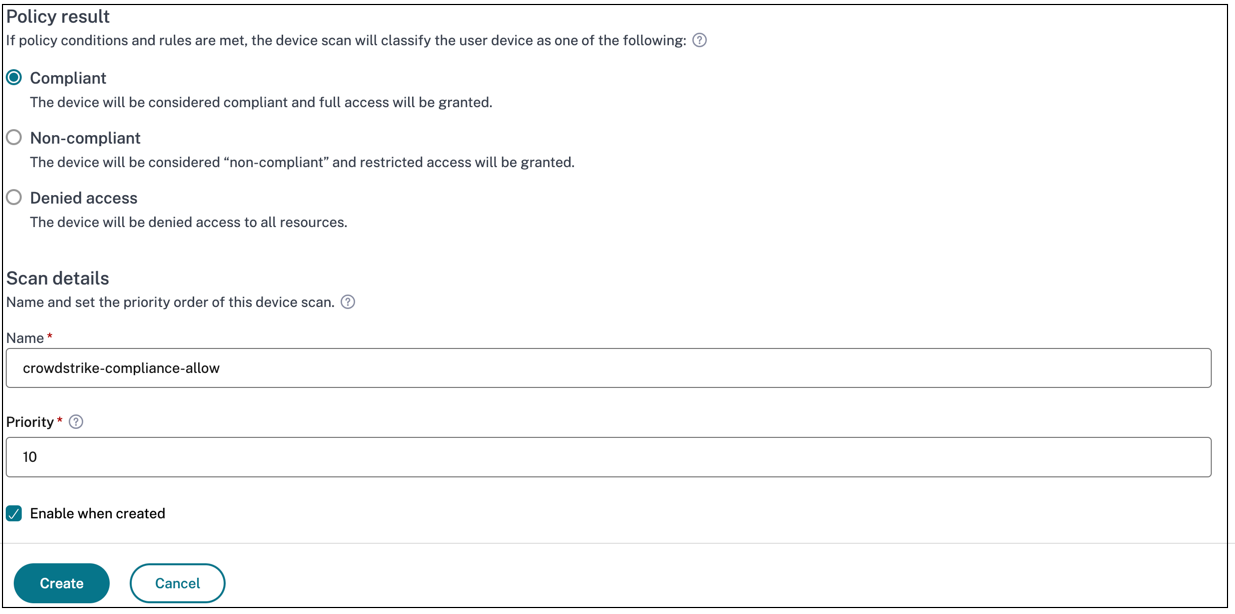

Wählen Sie in Richtlinienergebnis basierend auf den von Ihnen konfigurierten Bedingungen eine der folgenden Optionen aus.

- Konform

- Nicht konform

- Anmeldung verweigert

- Geben Sie den Namen für die Richtlinie ein und legen Sie die Priorität fest.

- Klicken Sie auf Erstellen.