NetScaler Gateway-Konfiguration für Web-/SaaS-Anwendungen

Führen Sie die folgenden Schritte aus, um NetScaler Gateway für Web-/SaaS-Anwendungen zu erstellen:

-

Laden Sie das neueste Skript

*ns_gateway_secure_access.sh* herunter.von https://www.citrix.com/downloads/citrix-secure-private-access/Shell-Script/Shell-Script-for-Gateway-Configuration.html. -

Laden Sie diese Skripte auf die NetScaler-Maschine hoch. Sie können die WinSCP-App oder den SCP-Befehl verwenden. Zum Beispiel

*scp ns_gateway_secure_access.sh nsroot@nsalfa.fabrikam.local:/var/tmp*.Beispiel:

*scp ns_gateway_secure_access.sh nsroot@nsalfa.fabrikam.local:/var/tmp*

Hinweis:

- Es wird empfohlen, den NetScaler-Ordner /var/tmp zum Speichern temporärer Daten zu verwenden.

- Stellen Sie sicher, dass die Datei mit LF-Zeilenenden gespeichert wird. FreeBSD unterstützt kein CRLF.

- Wenn der Fehler

-bash: /var/tmp/ns_gateway_secure_access.sh: /bin/sh^M: bad interpreter: No such file or directoryangezeigt wird, bedeutet dies, dass die Zeilenenden falsch sind. Sie können das Skript mit einem beliebigen Rich-Text-Editor wie beispielsweise Notepad++ konvertieren.

- Stellen Sie per SSH eine Verbindung zu NetScaler her und wechseln Sie zur Shell (geben Sie „Shell“ in die NetScaler-CLI ein).

-

Machen Sie das hochgeladene Skript ausführbar. Verwenden Sie dazu den Befehl chmod.

chmod +x /var/tmp/ns_gateway_secure_access.sh -

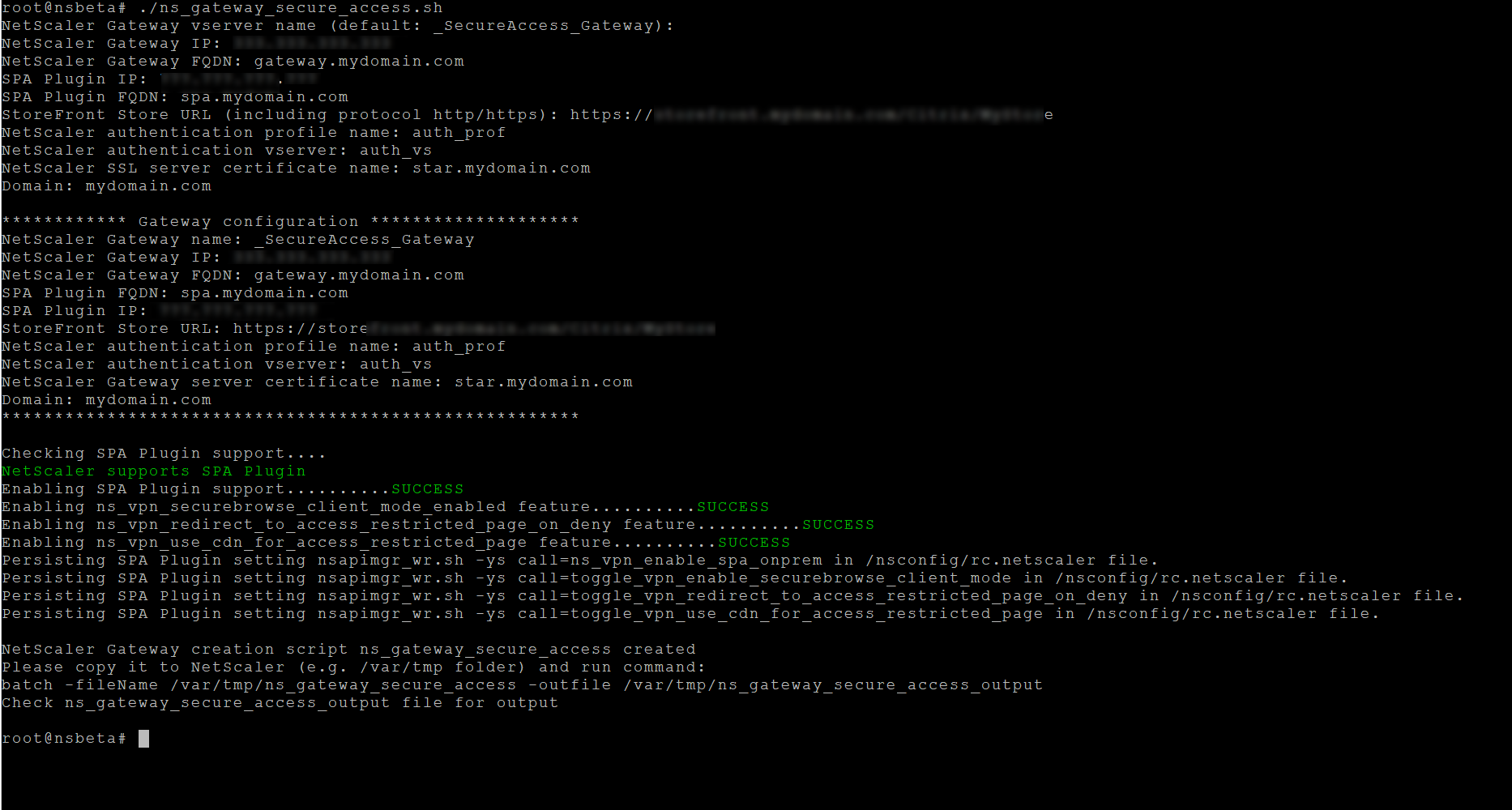

Führen Sie das hochgeladene Skript auf der NetScaler-Shell aus.

-

Geben Sie N für den Parameter TCP/UDP-App-Typ-Unterstützung aktivieren ein, wenn Sie das Gateway nur für Web- und SaaS-Anwendungen konfigurieren möchten.

-

Geben Sie die erforderlichen Parameter ein. Die Liste der Parameter finden Sie unter Voraussetzungen.

Für das Authentifizierungsprofil und das SSL-Zertifikat müssen Sie die Namen vorhandener Ressourcen auf NetScaler angeben.

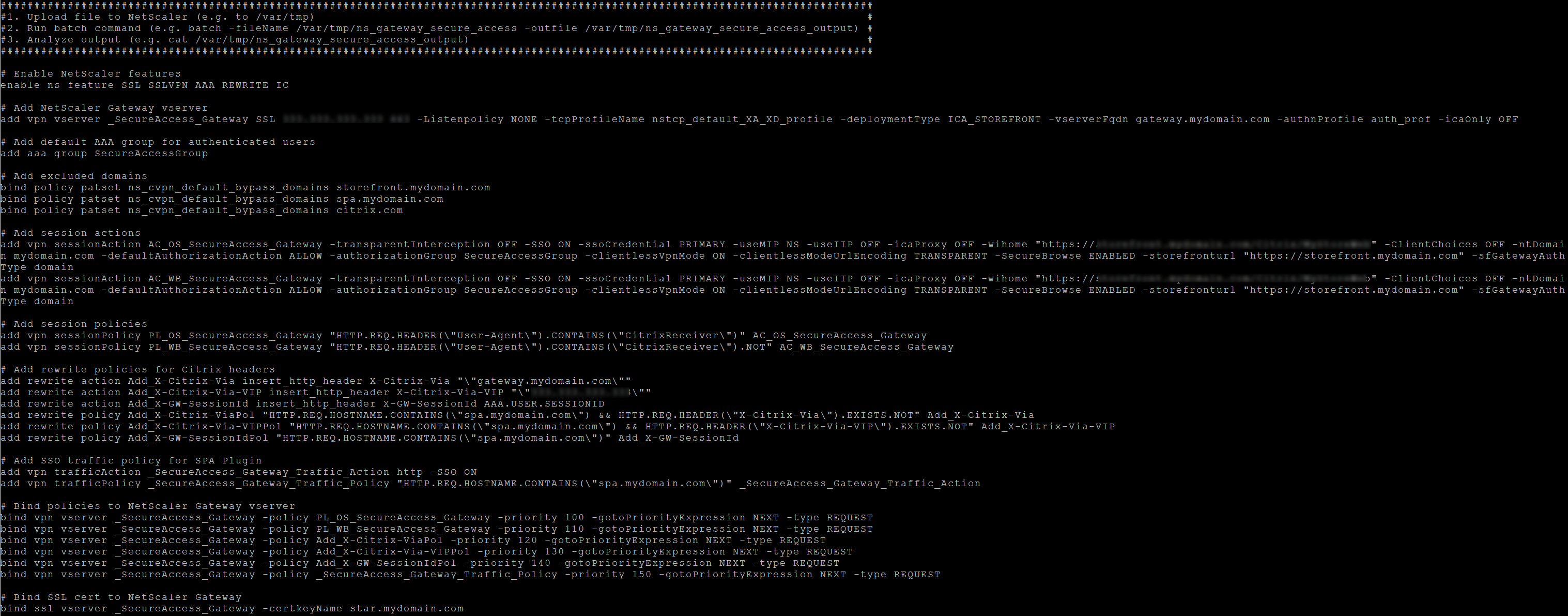

Es wird eine neue Datei mit mehreren NetScaler-Befehlen (der Standard ist var/tmp/ns_gateway_secure_access) generiert.

Hinweis:

Während der Skriptausführung wird die Kompatibilität der Plug-Ins NetScaler und Secure Private Access überprüft. Wenn NetScaler das Plug-In „Secure Private Access“ unterstützt, aktiviert das Skript die NetScaler-Funktionen zur Unterstützung von Smart Access-Tags, die Verbesserungen senden und auf eine neue Deny-Page umleiten, wenn der Zugriff auf eine Ressource eingeschränkt ist. Einzelheiten zu Smarttags finden Sie unter Unterstützung für Smart Access-Tags.

Die in der Datei /nsconfig/rc.netscaler gespeicherten Funktionen des Secure Private Access-Plugins ermöglichen es, sie nach dem Neustart von NetScaler aktiviert zu halten.

-

Wechseln Sie zur NetScaler-CLI und führen Sie die resultierenden NetScaler-Befehle aus der neuen Datei mit dem Batch-Befehl aus. Zum Beispiel;

batch -fileName /var/tmp/ns_gateway_secure_access -outfile/var/tmp/ns_gateway_secure_access_outputNetScaler führt die Befehle aus der Datei nacheinander aus. Wenn ein Befehl fehlschlägt, wird mit dem nächsten Befehl fortgefahren.

Ein Befehl kann fehlschlagen, wenn eine Ressource vorhanden ist oder einer der in Schritt 6 eingegebenen Parameter falsch ist.

-

Stellen Sie sicher, dass alle Befehle erfolgreich ausgeführt werden.

Hinweis:

Wenn ein Fehler auftritt, führt NetScaler dennoch die verbleibenden Befehle aus und erstellt/aktualisiert/bindet teilweise Ressourcen. Wenn daher aufgrund eines falschen Parameters ein unerwarteter Fehler auftritt, wird empfohlen, die Konfiguration von Anfang an zu wiederholen.

Aktualisieren Sie die vorhandene NetScaler Gateway-Konfiguration für Web- und SaaS-Apps

Sie können das Skript ns_gateway_secure_access_update.shauf einem vorhandenen NetScaler Gateway verwenden, um die Konfiguration für Web- und SaaS-Apps zu aktualisieren. Wenn Sie jedoch die vorhandene Konfiguration (NetScaler Gateway Version 14.1–4.42 und höher) manuell aktualisieren möchten, verwenden Sie die Beispielbefehle , um eine vorhandene NetScaler Gateway-Konfigurationzu aktualisieren. Außerdem müssen Sie den virtuellen Server und die Sitzungsaktionseinstellungen von NetScaler Gateway aktualisieren.

Hinweis:

Ab NetScaler Gateway 14.1–25.56 und höher können Sie das Secure Private Access-Plug-In auf NetScaler Gateway mithilfe der NetScaler Gateway-CLI oder der GUI aktivieren. Weitere Einzelheiten finden Sie unter Secure Private Access-Plug-in auf NetScaler Gateway aktivieren.

Sie können die Skripte auch auf einem vorhandenen NetScaler Gateway verwenden, um Secure Private Access zu unterstützen. Das Skript aktualisiert jedoch Folgendes nicht:

- Vorhandener virtueller NetScaler Gateway-Server

- Vorhandene Sitzungsaktionen und Sitzungsrichtlinien, die an NetScaler Gateway gebunden sind

Stellen Sie sicher, dass Sie jeden Befehl vor der Ausführung überprüfen und Backups der Gateway-Konfiguration erstellen.

Einstellungen des virtuellen NetScaler Gateway-Servers

Wenn Sie den vorhandenen virtuellen NetScaler Gateway-Server hinzufügen oder aktualisieren, stellen Sie sicher, dass die folgenden Parameter auf die definierten Werte eingestellt sind. Beispielbefehle finden Sie unter Beispielbefehle zum Aktualisieren einer vorhandenen NetScaler Gateway-Konfiguration.

Einen virtuellen Server hinzufügen:

- TCPProfileName: nstcp_default_XA_XD_profile

- Bereitstellungstyp: ICA_STOREFRONT (nur mit dem Befehl

add vpn vserververfügbar) - icaOnly: AUS

Aktualisieren Sie einen virtuellen Server:

- TCPProfileName: nstcp_default_XA_XD_profile

- icaOnly: AUS

NetScaler Gateway-Sitzungsrichtlinieneinstellungen

Die Sitzungsaktion ist an einen virtuellen Gateway-Server mit Sitzungsrichtlinien gebunden. Wenn Sie eine Sitzungsaktion erstellen oder aktualisieren, stellen Sie sicher, dass die folgenden Parameter auf die definierten Werte eingestellt sind. Beispielbefehle finden Sie unter Beispielbefehle zum Aktualisieren einer vorhandenen NetScaler Gateway-Konfiguration.

-

transparenteInterception: AUS -

SSO: EIN -

ssoCredential: PRIMÄR -

verwendenMIP: NS -

useIIP: AUS -

icaProxy: AUS -

wihome:"https://storefront.mydomain.com/Citrix/MyStoreWeb"– durch die echte Store-URL ersetzen. Der Pfad zum Store/Citrix/MyStoreWebist optional. -

ClientChoices: AUS -

ntDomain: mydomain.com – wird für SSO verwendet (optional) -

Standardautorisierungsaktion: ERLAUBEN -

authorizationGroup: SecureAccessGroup (Stellen Sie sicher, dass diese Gruppe erstellt wird, sie wird verwendet, um Secure Private Access-spezifische Autorisierungsrichtlinien zu binden) -

clientlessVpnMode: EIN -

clientlessModeUrlEncoding: TRANSPARENT -

SecureBrowse: AKTIVIERT -

Storefronturl:"https://storefront.mydomain.com" -

sfGatewayAuthType: Domäne

Beispielbefehle zum Aktualisieren einer vorhandenen NetScaler Gateway-Konfiguration

Einen virtuellen Server hinzufügen/aktualisieren:

add vpn vserver SecureAccess_Gateway SSL 999.999.999.999 443 -Listenpolicy NONE -tcpProfileName nstcp_default_XA_XD_profile -deploymentType ICA_STOREFRONT -vserverFqdn gateway.mydomain.com -authnProfile auth_prof_name -icaOnly OFFset vpn vserver SecureAccess_Gateway -icaOnly OFF

Fügen Sie eine Sitzungsaktion hinzu:

add vpn sessionAction AC_OSspaonprem -transparentInterception OFF -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -wihome "https://storefront.example.corp/Citrix/SPAWeb" -ClientChoices OFF -ntDomain example.corp -clientlessVpnMode ON -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -storefronturl "https://storefront.example.corp" -sfGatewayAuthType domainadd vpn sessionAction AC_WBspaonprem -transparentInterception OFF -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -wihome "https://storefront.example.corp/Citrix/SPAWeb" -ClientChoices OFF -ntDomain example.corp -clientlessVpnMode ON -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -storefronturl "https://storefront.example.corp" -sfGatewayAuthType domain

Fügen Sie eine Sitzungsrichtlinie hinzu:

add vpn sessionPolicy PL_OSspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\")" AC_OSspaonpremadd vpn sessionPolicy PL_WBspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT && HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"plugin\").NOT" AC_WBspaonprem

Binden Sie die Sitzungsrichtlinie an den virtuellen VPN-Server:

bind vpn vserver SecureAccess_Gateway -policy PL_OSspaonprem -priority 111 -gotoPriorityExpression NEXT -type REQUESTbind vpn vserver SecureAccess_Gateway -policy PL_WBspaonprem -priority 110 -gotoPriorityExpression NEXT -type REQUEST

Binden Sie das Secure Private Access-Plug-In an den virtuellen VPN-Server:

bind vpn vserver spaonprem -appController "https://spa.example.corp"

Einzelheiten zu den Sitzungsaktionsparametern finden Sie unter vpn-sessionAction.

Weitere Informationen

Weitere Informationen zu NetScaler Gateway für Secure Private Access finden Sie in den folgenden Themen: