在 SUSE 上手动安装 Linux VDA

重要:

对于全新安装,我们建议您使用轻松安装进行快速安装。 轻松安装省时又省力,与本文中详述的手动安装相比,更不易于出错。

步骤 1:准备配置信息和 Linux 计算机

步骤 1a:启动 YaST 工具

SUSE Linux Enterprise YaST 工具用于对操作系统执行方方面面的配置。

启动基于文本的 YaST 工具:

su -

yast

<!--NeedCopy-->

要启动基于 UI 的 YaST 工具,请执行以下操作:

su -

yast2 &

<!--NeedCopy-->

步骤 1b:配置网络连接

以下各部分介绍了如何配置 Linux VDA 使用的各种网络设置和服务。 网络配置通过 YaST 工具执行,而不得使用其他方法,例如 Network Manager。 以下说明介绍的是使用基于 UI 的 YaST 工具的情形。 也可以使用基于文本的 YaST 工具,但导航方法稍有不同,对此本文未作介绍。

配置主机名和域名系统 (DNS)

- 启动基于 UI 的 YaST 工具。

- 选择系统,然后选择网络设置。

- 打开 Hostname/DNS(主机名/DNS)选项卡。

- 为 Set Hostname via DHCP(通过 DHCP 设置主机名)选择 no(否)选项。

- 为修改 DNS 配置选择使用自定义策略选项。

-

编辑以下内容,以反映所作的网络设置:

- 静态主机名 - 添加计算机的 DNS 主机名。

- 名称服务器 - 添加 DNS 服务器的 IP 地址。 通常是 AD 域控制器的 IP 地址。

- 域搜索列表 - 添加 DNS 域名。

-

更改

/etc/hosts文件的以下行以包含 FQDN 和主机名作为前两个条目:127.0.0.1 <FQDN of the VDA> <hostname of the VDA> localhost

注意:

Linux VDA 当前不支持 NetBIOS 名称截断。 因此,主机名不得超过 15 个字符。 提示:

只能使用字符 a-z、A-Z、0-9 和连字符 (-)。 请避免使用下划线 (_)、空格和其他符号。 主机名不得以数字开头和以连字符结尾。 此规则也适用于 Delivery Controller 主机名。

检查主机名

验证主机名设置是否正确无误:

hostname

<!--NeedCopy-->

此命令仅返回计算机的主机名,而不返回其完全限定域名 (FQDN)。

验证 FQDN 设置是否正确无误:

hostname -f

<!--NeedCopy-->

此命令返回计算机的 FQDN。

检查名称解析和服务可访问性

确认可以解析 FQDN 并对域控制器和 Delivery Controller 执行 ping 操作:

nslookup domain-controller-fqdn

ping domain-controller-fqdn

nslookup delivery-controller-fqdn

ping delivery-controller-fqdn

<!--NeedCopy-->

如果无法解析 FQDN 或 Ping 不通上述任一计算机,请先检查相关步骤,然后再继续。

步骤 1c:配置 NTP 服务

维护 VDA、Delivery Controller 和域控制器之间的时钟始终精确同步至关重要。 将 Linux VDA 托管为虚拟机 (VM) 可能会导致时钟偏差问题。 出于此原因,最好使用远程 NTP 服务来保持时间同步。 默认 NTP 设置可能需要作一些更改。

对于 SUSE 15.6:

- 启动基于 UI 的 YaST 工具。

- 选择网络服务,然后选择 NTP 配置。

- 在 Start NTP Daemon(启动 NTP 守护程序)部分,选择 Now and on Boot(现在及引导时)。

- 为配置源选择动态。

- 根据需要添加 NTP 服务器。 NTP 服务通常托管在 Active Directory 域控制器上。

-

在 /etc/chrony.conf 中删除或注释以下行(如果存在)。

include /etc/chrony.d/*.conf编辑 chrony.conf 后,重新启动

chronyd服务。sudo systemctl restart chronyd.service <!--NeedCopy-->

步骤 1d:安装 Linux VDA 依赖软件包

适用于 SUSE Linux Enterprise 的 Linux VDA 软件依赖于以下软件包:

- Open Motif Runtime Environment 2.3.1 或更高版本

- Cups 1.6.0 或更高版本

- ImageMagick 6.8 或更高版本

添加存储库

除了 ImageMagick 之外,您还可以从官方存储库中获取大多数必需的软件包。 要获取 ImageMagick 包,请使用 YaST 或以下命令启用 sle-module-desktop-applications 存储库:

SUSEConnect -p sle-module-desktop-applications/<version number>/x86_64

安装 Kerberos 客户端

安装 Kerberos 客户端,在 Linux VDA 与 Delivery Controller 之间实现双向身份验证:

sudo zypper install krb5-client

<!--NeedCopy-->

Kerberos 客户端配置依赖于所使用的 Active Directory 集成方法。 请参阅下面的说明。

安装并指定要使用的数据库

注意:

我们建议您仅将 SQLite 用于 VDI 模式,将 PostgreSQL 用于托管共享桌面交付模型。

对于轻松安装和 MCS,您可以指定使用 SQLite 或 PostgreSQL,而不必手动安装。 除非通过 /etc/xdl/db.conf 另行指定,否则 Linux VDA 默认使用 PostgreSQL。 如果您需要自定义版本的 PostgreSQL 来代替 Linux 发行版提供的版本,则必须手动安装指定版本,编辑

/etc/xdl/db.conf以反映新版本,并在运行轻松安装脚本 (ctxinstall.sh) 或 MCS 脚本 (deploymcs.sh) 之前启动 PostgreSQL 服务。对于手动安装,您必须手动安装 SQLite、PostgreSQL 或者两者。 可以使用自定义版本的 PostgreSQL 来代替 Linux 发行版提供的版本。 如果您同时安装了 SQLite 和 PostgreSQL,则可以在安装 Linux VDA 软件包后通过编辑 /etc/xdl/db.conf 来指定使用其中一个。

安装 PostgreSQL

本部分内容介绍如何安装 Linux 发行版提供的 PostgreSQL 版本。 如果需要自定义版本的 PostgreSQL,可以根据您的特定要求进行安装。

要安装 Postgresql,请运行以下命令:

sudo zypper install postgresql-server

sudo zypper install postgresql-jdbc

<!--NeedCopy-->

请分别运行以下命令以在计算机启动时启动 PostgreSQL 或者立即启动:

sudo systemctl enable postgresql

sudo systemctl restart postgresql

<!--NeedCopy-->

安装 SQLite

对于 SUSE,请运行以下命令以安装 SQLite:

sudo zypper install sqlite3

<!--NeedCopy-->

指定要使用的数据库

如果您同时安装了 SQLite 和 PostgreSQL,则可以在安装 Linux VDA 软件包后通过编辑 /etc/xdl/db.conf 来指定使用其中一个。

- 运行 /opt/Citrix/VDA/sbin/ctxcleanup.sh。 如果是全新安装,则省略此步骤。

-

编辑 /etc/xdl/db.conf 以指定要使用的数据库。 下面是示例 db.conf 文件:

# database configuration file for Linux VDA ## database choice # possible choices are: # SQLite # PostgreSQL # default choice is PostgreSQL DbType="PostgreSQL" ## database port # specify database port for the database. # if not specified, default port will be used: # SQLite: N/A # PostgreSQL: 5432 DbPort=5432 ## PostgreSQL customized # only the following value means true, otherwise false: # true # yes # y # YES # Y # default is false DbCustomizePostgreSQL=false ## PostgreSQL service name # specify the service name of PostgreSQL for Linux VDA # default is "postgresql" DbPostgreSQLServiceName="postgresql" <!--NeedCopy-->要使用自定义版本的 PostgreSQL,请将 DbCustomizePostgreSQL 设置为 true。

- 运行 ctxsetup.sh。

注意:

也可以使用 /etc/xdl/db.conf 配置 PostgreSQL 的端口号。

步骤 2:准备虚拟机管理程序

在支持的虚拟机管理程序上将 Linux VDA 当作 VM 运行时,需要作出一些更改。 根据正在使用的虚拟机管理程序平台做出以下更改。 如果正在裸机硬件上运行 Linux 计算机,则无需作出任何更改。

修复 XenServer(以前称为 Citrix Hypervisor)上的时间同步问题

如果启用了 XenServer 时间同步功能,则在每个半虚拟化 Linux VM 中,您会遇到 NTP 和 XenServer 出现的问题。 两者都试图管理系统时钟。 为避免时钟与其他服务器不同步,请将每个 Linux 来宾中的系统时钟与 NTP 同步。 这种情况要求禁用主机时间同步。 无需在 HVM 模式下进行任何更改。

如果您正在运行半虚拟化 Linux 内核,并且安装了 XenServer Tools,则可以检查 XenServer 时间同步功能是否存在以及是否已从 Linux VM 中启用:

su -

cat /proc/sys/xen/independent_wallclock

<!--NeedCopy-->

此命令返回 0 或 1:

- 0 - 时间同步功能已启用,且必须禁用。

- 1 - 时间同步功能已禁用,无需采取任何操作。

如果不存在 /proc/sys/xen/independent_wallclock 文件,则不需要执行以下步骤。

如果已启用,请通过向该文件写入 1 来禁用时间同步功能:

sudo echo 1 > /proc/sys/xen/independent_wallclock

<!--NeedCopy-->

要使此更改成为永久更改,并在重新启动后仍然有效,请编辑 /etc/sysctl.conf 文件并添加以下行:

xen.independent_wallclock = 1

要验证这些更改,请重新启动系统:

reboot

<!--NeedCopy-->

重新启动后,验证此设置是否正确:

su -

cat /proc/sys/xen/independent_wallclock

<!--NeedCopy-->

此命令返回值 1。

修复 Microsoft Hyper-V 上的时间同步问题

安装了 Hyper-V Linux 集成服务的 Linux VM 可应用 Hyper-V 时间同步功能来使用主机操作系统的时间。 为确保系统时钟始终精确可靠,请一同启用此功能与 NTP 服务。

从管理操作系统中:

- 打开 Hyper-V 管理器控制台。

- 对于 Linux VM 的设置,请选择 Integration Services(集成服务)。

- 确保已选择 Time synchronization(时间同步)。

注意:

此方法与 VMware 和 XenServer(以前称为 Citrix Hypervisor)不同,这两款产品会禁用主机时间同步功能以避免与 NTP 发生冲突。 Hyper-V 时间同步可以与 NTP 时间同步共存并互补。

修复 ESX 和 ESXi 上的时间同步问题

如果启用了 VMware 时间同步功能,在每个半虚拟化的 Linux VM 中,您都会遇到 NTP 和虚拟机管理程序的问题。 两者都试图同步系统时钟。 为避免时钟与其他服务器不同步,请将每个 Linux 来宾中的系统时钟与 NTP 同步。 这种情况要求禁用主机时间同步。

如果正在运行安装了 VMware Tools 的半虚拟化 Linux 内核:

- 打开 vSphere Client。

- 编辑 Linux VM 设置。

- 在 Virtual Machine Properties(虚拟机属性)对话框中,打开 Options(选项)选项卡。

- 选择 VMware Tools。

- 在 Advanced(高级)框中,取消选中 Synchronize guest time with host(与主机同步客户机时间)。

步骤 3:将 Linux VM 添加到 Windows 域中

以下方法可用于将 Linux 计算机添加到 Active Directory (AD) 域:

根据所选的方法,按说明执行操作。

注意:

为 Linux VDA 中的本地帐户和 AD 中的帐户使用相同的用户名时,会话启动可能会失败。

Samba Winbind

加入 Windows 域

您的域控制器必须可访问,并且您必须具有有权将计算机添加到域的 Active Directory 用户帐户:

-

启动 YaST,选择网络服务,然后选择 Windows 域成员身份。

-

进行以下更改:

- 将域或工作组设为 Active Directory 域的名称或域控制器的 IP 地址。 确保域名为大写。

- 选中 Use SMB information for Linux Authentication(为 Linux 身份验证使用 SMB 信息)。

- 选中 Create Home Directory on Login(在登录时创建主目录)。

- 选中 Single Sign-on for SSH(为 SSH 使用单点登录)。

- 确保未选中 Offline Authentication(脱机身份验证)。 此选项与 Linux VDA 不兼容。

-

单击确定。 如果系统提示您安装某些软件包,请单击 Install(安装)。

-

如果找到域控制器,则会询问您是否要加入域。 单击是。

-

出现提示时,键入有权将计算机添加到域的域用户的凭据,然后单击 OK(确定)。

-

手动重新启动服务或重新启动计算机。 我们建议您重新启动计算机:

su - reboot <!--NeedCopy-->

验证域成员身份

Delivery Controller 要求所有 VDA 计算机(Windows 和 Linux VDA)都要在 Active Directory 中有一个计算机对象。

运行 Samba 的 net ads 命令来验证计算机是否已加入域:

sudo net ads testjoin

<!--NeedCopy-->

运行以下命令验证额外的域和计算机对象信息:

sudo net ads info

<!--NeedCopy-->

验证 Kerberos 配置

确保系统 keytab 文件是否已创建并且包含有效密钥:

sudo klist –ke

<!--NeedCopy-->

此命令显示各种主体名称与密码套件组合可用的密钥列表。 运行 Kerberos kinit 命令,以使用这些密钥向域控制器验证计算机的身份:

sudo kinit -k MACHINE\$@REALM

<!--NeedCopy-->

计算机和领域名称必须指定为大写。 美元符号 ($) 必须通过反斜杠 (\) 进行转义,以防止 shell 替换。 在某些环境中,DNS 域名与 Kerberos 领域名称不同。 请确保使用领域名称。 如果此命令成功运行,则不会显示任何输出。

请使用以下命令验证计算机帐户的 TGT 票据已缓存:

sudo klist

<!--NeedCopy-->

请使用以下命令检查计算机帐户详细信息:

sudo net ads status

<!--NeedCopy-->

验证用户身份验证

使用 wbinfo 工具验证是否可向域验证域用户的身份:

wbinfo --krb5auth=domain\\username%password

<!--NeedCopy-->

这里指定的域为 AD 域名,而不是 Kerberos 领域名称。 对于 bash shell,反斜杠 (\) 字符必须用另一个反斜杠进行转义。 此命令返回一条成功或失败消息。

验证 Winbind PAM 模块的配置是否正确。 为此,请使用以前未使用过的域用户帐户登录到 Linux VDA。

ssh localhost -l domain\\username

id -u

<!--NeedCopy-->

验证是否为 id -u 命令返回的 uid 创建了对应的 Kerberos 凭据缓存文件:

ls /tmp/krb5cc_uid

<!--NeedCopy-->

验证用户的 Kerberos 凭据缓存中的票据是否有效且未过期:

klist

<!--NeedCopy-->

退出会话。

exit

<!--NeedCopy-->

直接登录 Gnome 或 KDE 控制台也可以执行类似的测试。 在进行域加入验证后继续执行步骤 6:安装 Linux VDA。

Quest Authentication Service

在域控制器上配置 Quest

假定您已在域控制器上安装并配置了 Quest 软件,并且已获得管理权限,有权在 Active Directory 中创建计算机对象。

允许域用户登录 Linux VDA 计算机

为了让域用户能够在 Linux VDA 计算机上建立 HDX 会话:

- 在 Active Directory 用户和计算机管理控制台中,为该用户帐户打开 Active Directory 用户属性。

- 选择 Unix Account(Unix 帐户)选项卡。

- 选中 Unix-enabled(已启用 Unix)。

- 将 Primary GID Number(首选 GID 编号)设置为实际域用户组的组 ID。

注意:

这些说明相当于设置域用户,以便他们可以使用控制台、RDP、SSH 或任何其他远程协议进行登录。

在 Linux VDA 上配置 Quest

配置 VAS 守护程序

必须启用并断开自动续订 Kerberos 票据功能。 必须禁用身份验证(脱机登录)功能:

sudo /opt/quest/bin/vastool configure vas vasd auto-ticket-renew-interval 32400

sudo /opt/quest/bin/vastool configure vas vas_auth allow-disconnected-auth false

<!--NeedCopy-->

此命令将续订间隔设为 9 小时(32400 秒),即比默认的 10 小时票据生命周期短 1 小时。 请在票据生命周期较短的系统上设置较低的值。

配置 PAM 和 NSS

要启用通过 HDX 进行的域用户登录以及其他服务(例如 su、ssh 和 RDP),请手动配置 PAM 和 NSS:

sudo /opt/quest/bin/vastool configure pam

sudo /opt/quest/bin/vastool configure nss

<!--NeedCopy-->

加入 Windows 域

使用 Quest vastool 命令将 Linux 计算机加入到 Active Directory 域中:

sudo /opt/quest/bin/vastool -u user join domain-name

<!--NeedCopy-->

user 为有权将计算机加入 Active Directory 域的任何域用户。 domain-name 为域的 DNS 名称,例如 example.com。

加入域后重新启动 Linux 计算机。

验证域成员身份

Delivery Controller 要求所有 VDA 计算机(Windows 和 Linux VDA)都要在 Active Directory 中有一个计算机对象。 要验证加入了 Quest 的 Linux 计算机是否位于域中,请执行以下操作:

sudo /opt/quest/bin/vastool info domain

<!--NeedCopy-->

如果计算机已加入域,此命令会返回域名。 如果计算机未加入任何域,则会显示以下错误:

ERROR: No domain could be found.

ERROR: VAS_ERR_CONFIG: at ctx.c:414 in _ctx_init_default_realm

default_realm not configured in vas.conf. Computer may not be joined to domain

验证用户身份验证

验证 Quest 是否可以通过 PAM 对域用户进行身份验证。 为此,请使用以前未使用过的域用户帐户登录到 Linux VDA。

ssh localhost -l domain\\username

id -u

<!--NeedCopy-->

验证是否为 id -u 命令返回的 uid 创建了对应的 Kerberos 凭据缓存文件:

ls /tmp/krb5cc_uid

<!--NeedCopy-->

验证 Kerberos 凭据缓存中的票据是否有效且未过期:

/opt/quest/bin/vastool klist

<!--NeedCopy-->

退出会话。

exit

<!--NeedCopy-->

直接登录 Gnome 或 KDE 控制台也可以执行类似的测试。 在进行域加入验证后继续执行步骤 6:安装 Linux VDA。

Centrify DirectControl

加入 Windows 域

安装 Centrify DirectControl Agent 后,请使用 Centrify adjoin 命令将 Linux 计算机加入 Active Directory 域:

sudo adjoin -w -V -u user domain-name

<!--NeedCopy-->

user 为有权将计算机加入 Active Directory 域的任何 Active Directory 域用户。 domain-name 是将 Linux 计算机加入到的域的名称。

验证域成员身份

Delivery Controller 要求所有 VDA 计算机(Windows 和 Linux VDA)都要在 Active Directory 中有一个计算机对象。 要验证加入了 Centrify 的 Linux 计算机是否位于域中,请执行以下操作:

sudo adinfo

<!--NeedCopy-->

验证 Joined to domain 值是否有效以及 CentrifyDC mode 是否返回了 connected。 如果模式仍然卡在正在启动状态,则表明 Centrify 客户端遇到了服务器连接或身份验证问题。

请使用以下命令可获得更全面的系统和诊断信息:

adinfo --sysinfo all

adinfo –diag

<!--NeedCopy-->

测试与各种 Active Directory 和 Kerberos 服务的连接。

adinfo --test

<!--NeedCopy-->

在进行域加入验证后继续执行步骤 6:安装 Linux VDA。

SSSD

如果您在 SUSE 上使用 SSSD,请按照此部分中的说明进行操作。 此部分包含有关如何将 Linux VDA 计算机加入 Windows 域的说明以及如何配置 Kerberos 身份验证的指导。

要在 SUSE 上设置 SSSD,请完成以下步骤:

- 加入域并创建主机 keytab

- 为 SSSD 配置 PAM

- 设置 SSSD

- 启用 SSSD

- 验证域成员身份

- 验证 Kerberos 配置

- 验证用户身份验证

加入域并创建主机 keytab

SSSD 并不提供用于加入域和管理系统 keytab 文件的 Active Directory 客户端功能。 可以改为使用 Samba 方法。 在配置 SSSD 之前,请完成以下步骤。

-

停止并禁用 Name Service Cache Daemon (NSCD) 守护进程。

sudo systemctl stop nscd sudo systemctl disable nscd <!--NeedCopy--> -

检查主机名和 Chrony 时间同步。

hostname hostname -f chronyc traking <!--NeedCopy--> -

安装或更新所需软件包:

sudo zypper install samba-client sssd-ad <!--NeedCopy--> -

以 root 用户身份编辑

/etc/krb5.conf文件,以允许 kinit 实用程序与目标域进行通信。 在 [libdefaults]、[realms] 和 [domain_realm] 部分下添加以下条目:注意:

根据您的 AD 基础结构配置 Kerberos。 以下设置适用于单域、单林模型。

[libdefaults] dns_canonicalize_hostname = false rdns = false default_realm = REALM forwardable = true [realms] REALM = { kdc = fqdn-of-domain-controller default_domain = realm admin_server = fqdn-of-domain-controller } [domain_realm] .realm = REALM <!--NeedCopy-->realm 是 Kerberos 领域的名称,例如 example.com。 REALM 是大写的 Kerberos 领域名称,例如 EXAMPLE.COM。

-

以 root 用户身份编辑

/etc/samba/smb.conf以允许 net 实用程序与目标域进行通信。 将以下条目添加到 [global] 部分:[global] workgroup = domain client signing = yes client use spnego = yes kerberos method = secrets and keytab realm = REALM security = ADS <!--NeedCopy-->domain 是 Active Directory 域的简短 NetBIOS 名称,例如 EXAMPLE。

-

修改 /etc/nsswitch.conf 文件中的 passwd 和 group 条目以在解析用户和组时引用 SSSD。

passwd: compat sss group: compat sss <!--NeedCopy--> -

使用已配置的 Kerberos 客户端以管理员身份向目标域进行身份验证。

kinit administrator <!--NeedCopy--> -

使用 net 实用程序将系统加入域并生成系统 Keytab 文件。

net ads join osname="SUSE Linux Enterprise Server" osVersion=15 -U administrator <!--NeedCopy-->

为 SSSD 配置 PAM

在为 SSSD 配置 PAM 之前,请安装或更新所需的软件包:

sudo zypper install sssd sssd-ad

<!--NeedCopy-->

将 PAM 模块配置为通过 SSSD 进行用户身份验证,并为用户登录创建主目录。

sudo pam-config --add --sss

sudo pam-config --add --mkhomedir

<!--NeedCopy-->

设置 SSSD

-

以 root 用户身份编辑

/etc/sssd/sssd.conf,以允许 SSSD 守护程序与目标域进行通信。sssd.conf配置示例(可以根据需要添加额外的选项):[sssd] config_file_version = 2 services = nss,pam domains = domain-dns-name [domain/domain-dns-name] id_provider = ad auth_provider = ad access_provider = ad ad_domain = domain-dns-name ad_server = fqdn-of-domain-controller ldap_id_mapping = true ldap_schema = ad # Kerberos settings krb5_ccachedir = /tmp krb5_ccname_template = FILE:%d/krb5cc_%U # Comment out if the users have the shell and home dir set on the AD side fallback_homedir = /home/%d/%u default_shell = /bin/bash # Uncomment and adjust if the default principal SHORTNAME$@REALM is not available # ldap_sasl_authid = host/client.ad.example.com@AD.EXAMPLE.COM ad_gpo_access_control = permissive <!--NeedCopy-->domain-dns-name 是 DNS 域名,例如 example.com。

注意:

ldap_id_mapping 设置为 true,以便 SSSD 本身负责将 Windows SID 映射到 Unix UID。 否则,Active Directory 必须能够提供 POSIX 扩展程序。 ad_gpo_access_control 设置为 permissive 以防止 Linux 会话出现无效登录错误。 请参阅

sssd.conf和sssd-ad的手册页。 -

对

sssd.conf设置文件所有权和权限:sudo chmod 0600 /etc/sssd/sssd.conf <!--NeedCopy-->

启用 SSSD

请运行以下命令以在系统启动时启用并启动 SSSD 守护程序:

sudo systemctl enable sssd

sudo systemctl start sssd

<!--NeedCopy-->

验证域成员身份

-

运行

Samba的 net ads 命令来验证计算机是否已加入域:sudo net ads testjoin <!--NeedCopy--> -

运行以下命令验证额外的域和计算机对象信息:

sudo net ads info <!--NeedCopy-->

验证 Kerberos 配置

确保系统 keytab 文件是否已创建并且包含有效密钥:

sudo klist -ke

<!--NeedCopy-->

此命令显示各种主体名称与密码套件组合可用的密钥列表。

运行 Kerberos kinit 命令,以使用这些密钥向域控制器验证计算机的身份:

sudo kinit –k MACHINE\$@REALM

<!--NeedCopy-->

计算机和领域名称必须指定为大写。 美元符号 ($) 必须通过反斜杠 (\) 进行转义,以防止 shell 替换。 在某些环境中,DNS 域名与 Kerberos 领域名称不同。 请确保使用领域名称。 如果此命令成功运行,则不会显示任何输出。

请使用以下命令验证计算机帐户的 TGT 票据已缓存:

sudo klist

<!--NeedCopy-->

验证用户身份验证

SSSD 不直接通过守护程序提供用于测试身份验证的命令行工具,只能通过 PAM 完成。

要验证 SSSD PAM 模块是否已正确配置,请使用以前未使用的域用户帐户登录 Linux VDA。

ssh localhost -l domain\\username

id -u

klist

exit

<!--NeedCopy-->

验证 klist 命令返回的 Kerberos 票据是否适用于该用户并且尚未过期。

以 root 用户身份,验证是否已为前面的 id -u 命令返回的 uid 创建相应的票据缓存文件:

ls /tmp/krb5cc_uid

<!--NeedCopy-->

直接登录 Gnome 或 KDE 控制台也可以执行类似的测试。 在进行域加入验证后继续执行步骤 6:安装 Linux VDA。

PBIS

下载所需的 PBIS 软件包

例如:

wget https://github.com/BeyondTrust/pbis-open/releases/download/9.1.0/pbis-open-9.1.0.551.linux.x86_64.rpm.sh

<!--NeedCopy-->

使 PBIS 安装脚本可执行

例如:

chmod +x pbis-open-9.1.0.551.linux.x86_64.rpm.sh

<!--NeedCopy-->

运行 PBIS 安装脚本

例如:

sh pbis-open-9.1.0.551.linux.x86_64.rpm.sh

<!--NeedCopy-->

加入 Windows 域

您的域控制器必须可访问,并且您必须具有有权将计算机添加到域的 Active Directory 用户帐户:

/opt/pbis/bin/domainjoin-cli join domain-name user

<!--NeedCopy-->

user 为有权将计算机添加到 Active Directory 域的域用户。 domain-name 为域的 DNS 名称,例如 example.com。

注意: 要将 Bash 设置为默认 shell,请运行 /opt/pbis/bin/config LoginShellTemplate/bin/bash 命令。

验证域成员身份

Delivery Controller 要求所有 VDA 计算机(Windows 和 Linux VDA)都要在 Active Directory 中有一个计算机对象。 要验证加入了 PBIS 的 Linux 计算机是否位于域中,请执行以下操作:

/opt/pbis/bin/domainjoin-cli query

<!--NeedCopy-->

如果计算机已加入某个域,此命令将返回有关当前加入的 AD 域和 OU 的信息。 否则,仅显示主机名。

验证用户身份验证

验证 PBIS 是否能够通过 PAM 对域用户进行身份验证。 为此,请使用以前未使用过的域用户帐户登录到 Linux VDA。

ssh localhost -l domain\\user

id -u

<!--NeedCopy-->

验证是否为 id -u 命令返回的 UID 创建了对应的 Kerberos 凭据缓存文件:

ls /tmp/krb5cc_uid

<!--NeedCopy-->

退出会话。

exit

<!--NeedCopy-->

在进行域加入验证后继续执行步骤 6:安装 Linux VDA。

步骤 4:安装 .NET

除 .NET Runtime 之外,在安装或升级 Linux VDA 之前,还必须在所有受支持的 Linux 发行版中安装 .ASP.NET Core Runtime。 Amazon Linux 2 需要版本 6。 其他发行版需要版本 8。

如果您的 Linux 发行版包含所需的 .NET 版本,请从内置源中进行安装。 否则,请从 Microsoft 软件包源中安装 .NET。 有关详细信息,请参阅 https://docs.microsoft.com/en-us/dotnet/core/install/linux-package-managers。

安装 .NET 后,请运行 which dotnet 命令查找您的运行时路径。

根据命令输出,设置 .NET Runtime 二进制文件路径。 例如,如果命令输出为 /aa/bb/dotnet,请使用 /aa/bb 作为 .NET 二进制文件路径。

步骤 5:下载 Linux VDA 软件包

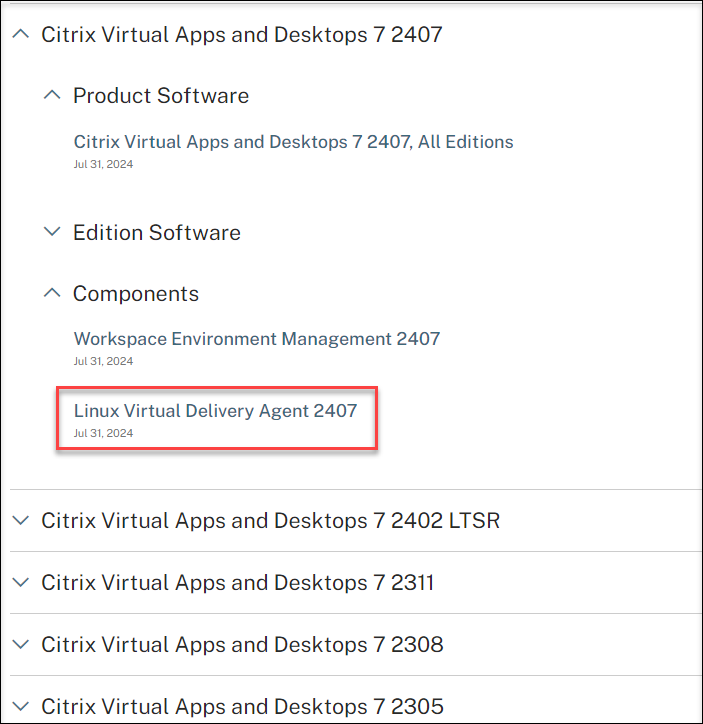

- 转至 Citrix Virtual Apps and Desktops 下载页面。

- 展开适当版本的 Citrix Virtual Apps and Desktops。

-

展开组件以查找 Linux VDA。 例如:

-

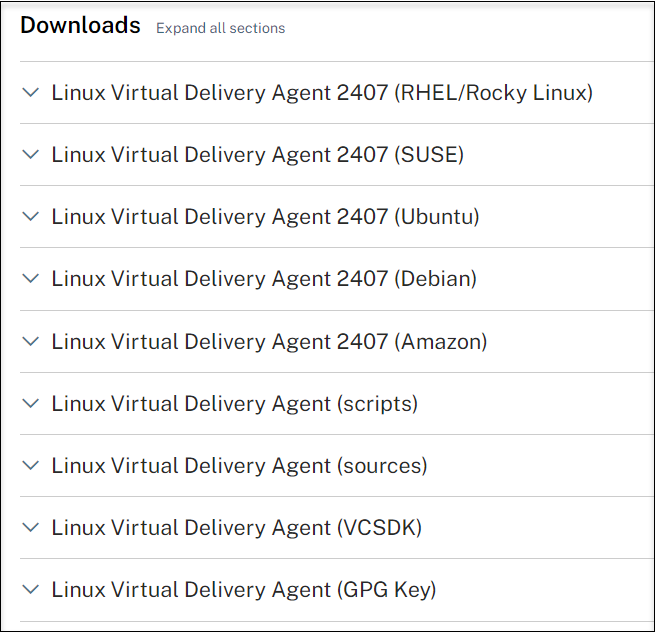

单击 Linux VDA 链接可访问 Linux VDA 下载内容。

-

下载与您的 Linux 发行版匹配的 Linux VDA 软件包。

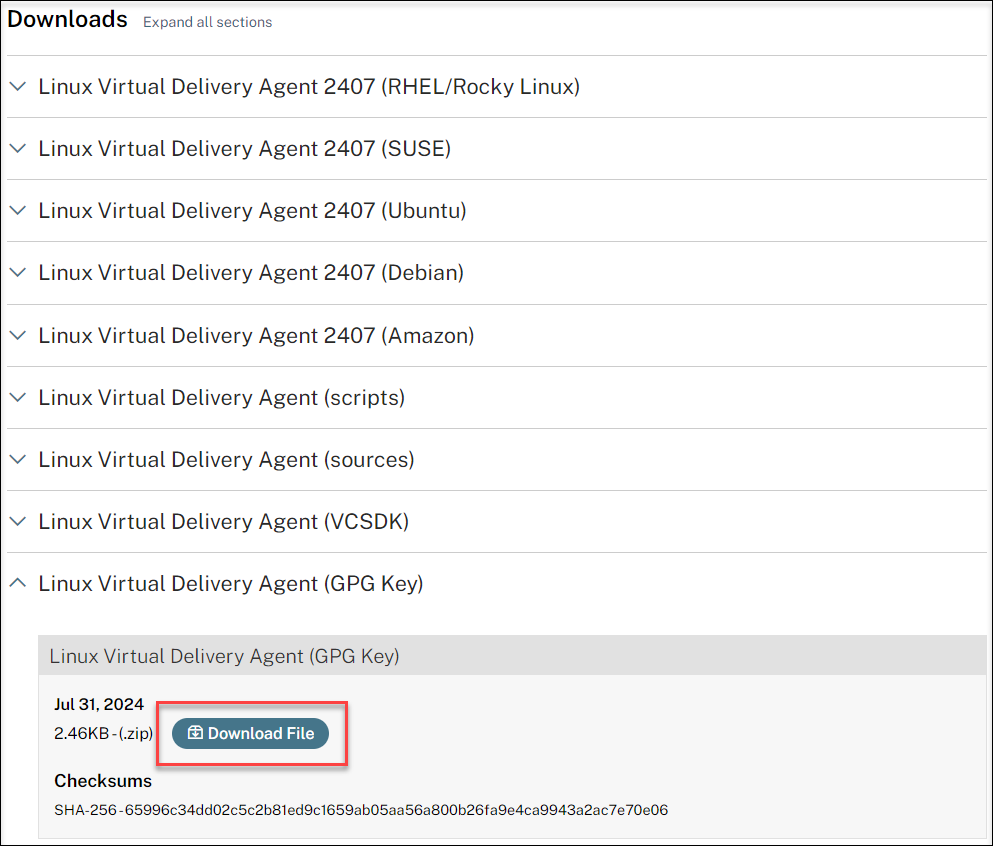

-

下载可用于验证 Linux VDA 软件包完整性的 GPG 公钥。 例如:

要使用公钥验证 Linux VDA 软件包的完整性,请运行以下命令以将公钥导入到 RPM 数据库中以及检查软件包的完整性:

rpmkeys --import <path to the public key> rpm --checksig --verbose <path to the Linux VDA package> <!--NeedCopy-->

步骤 6:安装 Linux VDA

步骤 6a:卸载旧版本

如果安装了除先前的两个版本和 LTSR 版本之外的早期版本,请在安装新版本之前将其卸载。

-

停止 Linux VDA 服务:

sudo systemctl stop ctxvda sudo systemctl stop ctxhdx <!--NeedCopy-->注意:

在停止 ctxvda 和 ctxhdx 服务之前,请运行 systemctl stop ctxmonitord 命令以停止监视服务守护程序。 否则,监视服务守护程序将重新启动您停止的服务。

-

卸载软件包:

sudo rpm -e XenDesktopVDA <!--NeedCopy-->

重要:

支持从最新的两个版本进行升级。

注意:

您可以在 /opt/Citrix/VDA/ 下找到已安装的组件。

要运行命令,需要提供完整路径;或者,也可以将 /opt/Citrix/VDA/sbin 和 /opt/Citrix/VDA/bin 添加到系统路径。

步骤 6b:安装 Linux VDA

使用 Zypper 安装 Linux VDA 软件:

sudo zypper install XenDesktopVDA-<version>.sle15_x.x86_64.rpm

<!--NeedCopy-->

步骤 6c:升级 Linux VDA(可选)

Linux VDA 支持从最新版本进行升级。 例如,您可以将 Linux VDA 从 2308 升级到 2311,从 1912 LTSR 升级到 2203 LTSR。

注意:

升级现有安装将覆盖 /etc/xdl 下的配置文件。 在进行升级之前,请务必备份这些文件。

sudo zypper -i install <PATH>/<Linux VDA RPM>

<!--NeedCopy-->

SUSE 15 的 RPM 依赖项列表:

java-17-openjdk >= 17

ImageMagick >= 7.0

dbus-1 >= 1.12.2

dbus-1-x11 >= 1.12.2

xorg-x11 >= 7.6_1

libXpm4 >= 3.5.12

libXrandr2 >= 1.5.1

libXtst6 >= 1.2.3

pam >= 1.3.0

bash >= 4.4

findutils >= 4.6

gawk >= 4.2

sed >= 4.4

cups >= 2.2

cups-filters >= 1.25

libxml2-2 >= 2.9

libmspack0 >= 0.6

ibus >= 1.5

libQt5DBus5 >= 5.12

libtcmalloc4 >= 2.5

libcap-progs >= 2.26

mozilla-nss-tools >= 3.53.1

libpython3_6m1_0 >= 3.6~

libQt5Widgets5 >= 5.12

libqrencode4 >= 4.0.0

libImlib2-1 >= 1.4.10

libgtk-2_0-0 >= 2.24

libgthread-2_0-0 >= 2.48

pulseaudio-utils >= 5.0

lsb-release >= 2.0

pkexec >= 121

cyrus-sasl-gssapi >= 2.1

libfuse2 >= 2.9

<!--NeedCopy-->

重要:

在升级后重新启动 Linux VDA 计算机。

步骤 7:安装 NVIDIA GRID 驱动程序

启用 HDX 3D Pro 要求您在虚拟机管理程序和 VDA 计算机上安装 NVIDIA GRID 驱动程序。

要在特定虚拟机管理程序上安装和配置 NVIDIA GRID 虚拟 GPU 管理器(主机驱动程序),请参阅以下指南:

要安装和配置 NVIDIA GRID 来宾 VM 驱动程序,请执行下面的常规步骤:

- 确保来宾 VM 已关闭。

- 在虚拟机管理程序控制面板中,为 VM 分配一个 GPU。

- 启动 VM。

- 在 VM 上安装来宾 VM 驱动程序(来自您的云供应商或 NVIDIA)。

步骤 8:配置 Linux VDA

注意:

在设置运行时环境之前,请确保已在您的操作系统中安装了 en_US.UTF-8 区域设置。 如果该区域设置在您的操作系统中不可用,请运行 sudo locale-gen en_US.UTF-8 命令。 对于 Debian,通过取消注释 # en_US.UTF-8 UTF-8 行来编辑 /etc/locale.gen 文件,然后运行 sudo locale-gen 命令。

安装软件包后,必须运行 ctxsetup.sh 脚本来配置 Linux VDA。 脚本做出任何更改之前,都会验证环境,并确保所有依赖项都已安装。 如有必要,可以随时重新运行该脚本以更改设置。

可以按照提示手动运行脚本,也可以采用预先配置的响应自动运行脚本。 继续操作前,请查看该脚本的帮助信息:

sudo /opt/Citrix/VDA/sbin/ctxsetup.sh –help

<!--NeedCopy-->

提示配置

运行会提示各种问题的手动配置:

sudo /opt/Citrix/VDA/sbin/ctxsetup.sh

<!--NeedCopy-->

自动配置

自动安装时,通过环境变量提供设置脚本所需的选项。 如果所需的所有变量都存在,脚本不会提示您提供任何信息。

支持的环境变量包括:

-

CTX_XDL_NON_DOMAIN_JOINED=’y|n’ - 是否将计算机加入 域。 默认值为 ‘n’。 对于已加入域的场景,请将其设置为 ‘n’。

-

CTX_XDL_AD_INTEGRATION=’winbind|sssd|centrify|pbis|quest’ - Linux VDA 需要 Kerberos 配置设置才能通过 Delivery Controller 进行身份验证。 Kerberos 配置根据系统上已安装和已配置的 Active Directory 集成工具确定。

-

CTX_XDL_DDC_LIST=’<list-ddc-fqdns>‘ - Linux VDA 需要一个以空格分隔的 Delivery Controller 完全限定域名 (FQDN) 列表,以便用于在 Delivery Controller 中注册。 必须至少指定一个 FQDN 或 CNAME。

-

CTX_XDL_VDI_MODE=’y|n’ - 将计算机配置为专用桌面交付模型 (VDI) 还是托管共享桌面交付模式。 对于 HDX 3D Pro 环境,将该值设置为 ‘y’。

-

CTX_XDL_HDX_3D_PRO=’y|n’ - Linux VDA 支持 HDX 3D Pro,这是一组 GPU 加速技术,旨在优化富图形应用程序的虚拟化。 如果选择了 HDX 3D Pro,则要为 VDI 桌面(单会话)模式配置 VDA(即 CTX_XDL_VDI_MODE=‘y’)。

-

CTX_XDL_START_SERVICE=’y|n’ - 确定配置完成后是否启动 Linux VDA 服务。

-

CTX_XDL_REGISTER_SERVICE=’y|n’ - Linux Virtual Desktop 服务在计算机启动后启动。

-

CTX_XDL_ADD_FIREWALL_RULES=’y|n’ - Linux VDA 服务要求允许入站网络连接通过系统防火墙。 您可以在系统防火墙中自动为 Linux Virtual Desktop 打开所需端口(默认端口 80 和 1494)。

-

CTX_XDL_DESKTOP_ENVIRONMENT=gnome/gnome-classic/mate/’<none>‘ - 指定要在会话中使用的 GNOME、GNOME Classic 或 MATE 桌面环境。 如果将其设置为 ‘<none>‘,则将使用在 VDA 上配置的默认桌面。

-

CTX_XDL_DOTNET_RUNTIME_PATH=path-to-install-dotnet-runtime - 用于安装 .NET 的路径,以便支持新的 Broker 代理服务 (ctxvda)。 默认路径为 ‘/usr/bin’。

-

CTX_XDL_VDA_PORT=port-number - Linux VDA 通过 TCP/IP 端口与 Delivery Controller 通信。

-

CTX_XDL_SITE_NAME=<dns-name> - Linux VDA 通过 DNS 发现 LDAP 服务器。 要将 DNS 搜索结果限制为本地站点,应指定 DNS 站点名称。 如果不需要,请设置为 ‘<none>‘。

-

CTX_XDL_LDAP_LIST=’<list-ldap-servers>‘ - Linux VDA 查询 DNS 以发现 LDAP 服务器。 如果 DNS 无法提供 LDAP 服务记录,您可以提供以空格分隔的 LDAP FQDN(带有 LDAP 端口)列表。 例如,ad1.mycompany.com:389 ad2.mycompany.com:3268 ad3.mycompany.com:3268。 要在 Active Directory 林中启用更快的 LDAP 查询,请在域控制器上启用全局目录,并将相关的 LDAP 端口号指定为 3268。 此变量默认设置为 ‘<none>‘。

-

CTX_XDL_SEARCH_BASE=search-base-set - Linux VDA 通过设置为 Active Directory 域的根的搜索基础查询 LDAP(例如,DC=mycompany,DC=com)。 为提高搜索性能,可以指定搜索基础(例如 OU=VDI,DC=mycompany,DC=com)。 如果不需要,请设置为 ‘<none>‘。

-

CTX_XDL_SUPPORT_DDC_AS_CNAME=’y|n’ - Linux VDA 支持使用 DNS CNAME 记录指定 Delivery Controller 名称。

设置环境变量并运行配置脚本:

export CTX_XDL_NON_DOMAIN_JOINED='n'

export CTX_XDL_AD_INTEGRATION=sssd|winbind|centrify|pbis|quest

export CTX_XDL_DDC_LIST='<list-ddc-fqdns>'

export CTX_XDL_VDI_MODE='y|n'

export CTX_XDL_HDX_3D_PRO='y|n'

export CTX_XDL_START_SERVICE='y|n'

export CTX_XDL_REGISTER_SERVICE='y|n'

export CTX_XDL_ADD_FIREWALL_RULES='y|n'

export CTX_XDL_DESKTOP_ENVIRONMENT= gnome|gnome-classic|mate|'<none>'

export CTX_XDL_DOTNET_RUNTIME_PATH='<path-to-install-dotnet-runtime>'

export CTX_XDL_VDA_PORT='<port-number>'

export CTX_XDL_SITE_NAME='<dns-site-name>'|'<none>'

export CTX_XDL_LDAP_LIST='<list-ldap-servers>'|'<none>'

export CTX_XDL_SEARCH_BASE='<search-base-set>'|'<none>'

export CTX_XDL_SUPPORT_DDC_AS_CNAME='y|n'

sudo -E /opt/Citrix/VDA/sbin/ctxsetup.sh --silent

<!--NeedCopy-->

运行 sudo 命令时,键入 -E 选项以将现有环境变量传递给其创建的新 shell。 我们建议您通过上文中使用 #!/bin/bash 作为第一行的命令创建 shell 脚本文件。

另外,您可以使用单个命令指定所有参数:

sudo CTX_XDL_NON_DOMAIN_JOINED='n' \

CTX_XDL_AD_INTEGRATION=winbind|centrify|sssd|pbis|quest \

CTX_XDL_DDC_LIST='<list-ddc-fqdns>' \

CTX_XDL_VDI_MODE='y|n' \

CTX_XDL_HDX_3D_PRO='y|n' \

CTX_XDL_START_SERVICE='y|n' \

CTX_XDL_REGISTER_SERVICE='y|n' \

CTX_XDL_ADD_FIREWALL_RULES='y|n' \

CTX_XDL_DESKTOP_ENVIRONMENT= gnome|gnome-classic|mate|'<none>' \

CTX_XDL_DOTNET_RUNTIME_PATH='<path-to-install-dotnet-runtime>' \

CTX_XDL_VDA_PORT='<port-number>' \

CTX_XDL_SITE_NAME='<dns-site-name>'|'<none>' \

CTX_XDL_LDAP_LIST='<list-ldap-servers>'|'<none>' \

CTX_XDL_SEARCH_BASE='<search-base-set>'|'<none>' \

CTX_XDL_SUPPORT_DDC_AS_CNAME='y|n' \

/opt/Citrix/VDA/sbin/ctxsetup.sh --silent

<!--NeedCopy-->

删除配置更改

在某些情形下,您可能需要删除 ctxsetup.sh 脚本对配置所做的更改,但不卸载 Linux VDA 软件包。

继续操作前,请查看此脚本的帮助信息:

sudo /usr/local/sbin/ctxcleanup.sh --help

<!--NeedCopy-->

删除配置更改:

sudo /usr/local/sbin/ctxcleanup.sh

<!--NeedCopy-->

重要:

此脚本会从数据库删除所有配置数据,从而使 Linux VDA 无法使用。

配置日志

ctxsetup.sh 和 ctxcleanup.sh 脚本会在控制台上显示错误,并将其他信息写入配置日志文件:

/tmp/xdl.configure.log

重新启动 Linux VDA 服务,确保更改生效。

步骤 9:运行 XDPing

运行 sudo /opt/Citrix/VDA/bin/xdping 以检查 Linux VDA 环境中是否存在常见的配置问题。 有关详细信息,请参阅 XDPing。

步骤 10:运行 Linux VDA

使用 ctxsetup.sh 脚本配置 Linux VDA 后,可以运行以下命令来控制 Linux VDA。

启动 Linux VDA:

启动 Linux VDA 服务:

sudo systemctl start ctxhdx

sudo systemctl start ctxvda

<!--NeedCopy-->

停止 Linux VDA:

要停止 Linux VDA 服务,请执行以下操作:

sudo systemctl stop ctxvda

sudo systemctl stop ctxhdx

<!--NeedCopy-->

注意:

在停止 ctxvda 和 ctxhdx 服务之前,请运行 systemctl stop ctxmonitord 命令以停止监视服务守护程序。 否则,监视服务守护程序将重新启动您停止的服务。

重新启动 Linux VDA:

重新启动 Linux VDA 服务:

sudo systemctl stop ctxvda

sudo systemctl restart ctxhdx

sudo systemctl restart ctxvda

<!--NeedCopy-->

检查 Linux VDA 状态:

要检查 Linux VDA 服务的运行状态,请执行以下操作:

sudo systemctl status ctxvda

sudo systemctl status ctxhdx

<!--NeedCopy-->

步骤 11:创建计算机目录

创建计算机目录和添加 Linux VDA 计算机的过程与传统的 Windows VDA 方法类似。 有关如何完成这些任务的更加详细的说明,请参阅创建计算机目录和管理计算机目录。

创建包含 Linux VDA 计算机的计算机目录时会面临一些限制,使得该过程不同于为 Windows VDA 计算机创建计算机目录:

- 对于操作系统,请选择:

- 多会话操作系统选项(对于托管共享桌面交付模型)。

- 单会话操作系统选项(适用于 VDI 专用桌面交付模型)。

- 请勿在同一个计算机目录中混合使用 Linux 和 Windows VDA 计算机。

注意:

Citrix Studio 的早期版本不支持“Linux 操作系统”的概念。但是,选择 Windows 服务器操作系统或服务器操作系统选项意味着等效的托管共享桌面交付模型。 选择 Windows 桌面操作系统或桌面操作系统选项等同于使用每计算机一个用户交付模型。

提示:

如果删除计算机后将其重新加入 Active Directory 域,则必须删除计算机,然后将其重新添加到计算机目录。

步骤 12:创建交付组

创建交付组和添加包含 Linux VDA 计算机的计算机目录的过程与 Windows VDA 计算机几乎相同。 有关如何完成这些任务的更加详细的说明,请参阅创建交付组。

创建含有 Linux VDA 计算机目录的交付组时会面临以下限制:

- 确保所选的 AD 用户和组已正确配置,可以登录到 Linux VDA 计算机。

- 请勿允许未经身份验证的(匿名)用户登录。

- 请勿在交付组中混入含有 Windows 计算机的计算机目录。

重要:

Linux VDA 1.4 及更高版本支持发布应用程序。 但是,Linux VDA 不支持将桌面和应用程序交付给相同的计算机。

有关如何创建计算机目录和交付组的信息,请参阅 Citrix Virtual Apps and Desktops 7 2503。