上下文标记

Secure Private Access 插件根据用户会话上下文(如设备平台和操作系统、已安装的软件、地理位置)提供对 Web 或 SaaS 应用程序的上下文访问(智能访问)。

管理员可以将带有上下文标签的条件添加到访问策略中。 Secure Private Access 插件上的上下文标记是指应用到经过身份验证的用户的会话的 NetScaler Gateway 策略(会话、预身份验证、EPA)的名称。

Secure Private Access 插件可以作为标头(新逻辑)或通过对网关进行回调来接收智能访问标签。 有关详细信息,请参阅 智能访问标签.

注意:

- 从 NetScaler Gateway 14.1-25.x 及更高版本开始,支持 nFactor EPA 策略。

- 如果您的 NetScaler Gateway 版本低于 14.1-25.x,则只能在 NetScaler Gateway 上配置经典网关预身份验证策略。

使用 GUI 配置自定义标记

配置上下文标记涉及以下高级步骤。

- 配置经典网关预身份验证策略

- 将经典预身份验证策略绑定到网关虚拟服务器

配置经典网关预身份验证策略

-

导航到 NetScaler 网关 > 政策 > 预身份验证 ,然后单击 加.

- 选择现有策略或为策略添加名称。 此策略名称用作自定义标签值。

-

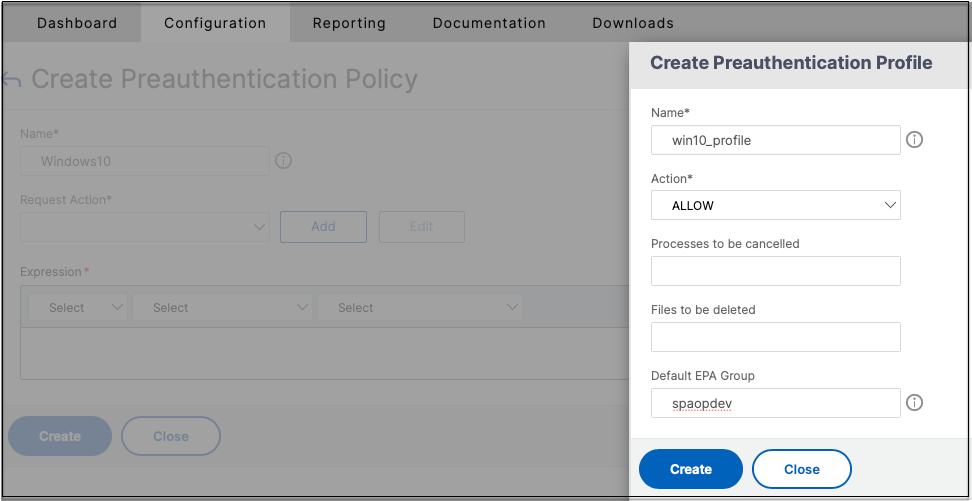

在 请求操作点击 加 以创建操作。 您可以对多个策略重复使用此操作,例如,使用一个操作允许访问,使用另一个操作拒绝访问。

- 在必填字段中填写详细信息,然后单击 创造.

-

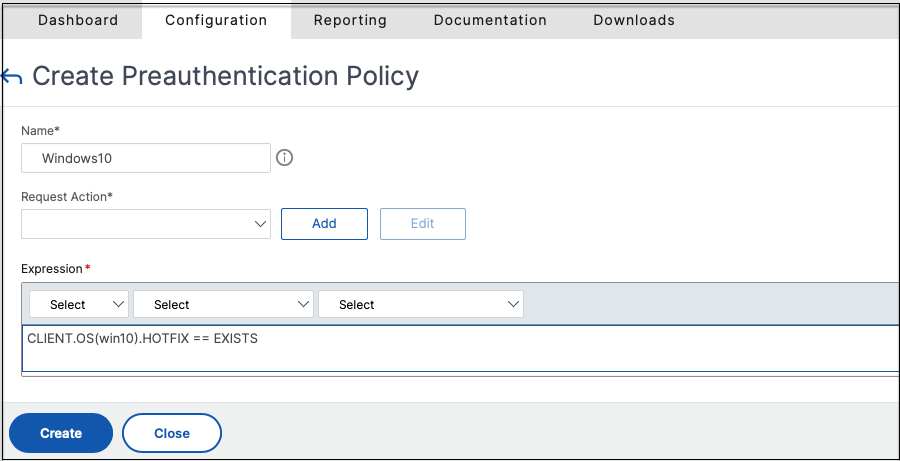

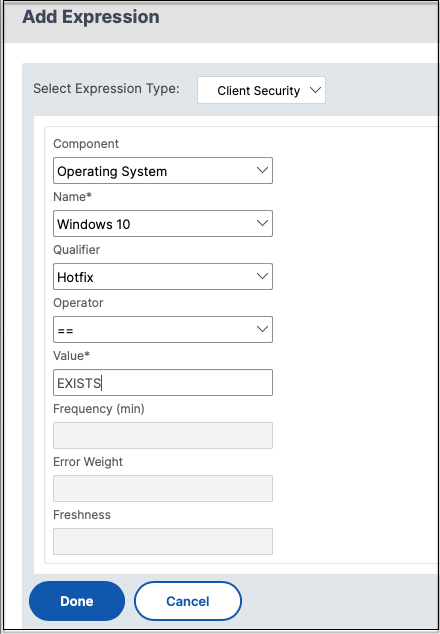

在 表达,请手动输入表达式或使用表达式编辑器为策略构建表达式。

下图显示了为检查 Windows 10 操作系统而构建的示例表达式。

- 单击 “ 创建”。

将自定义标记绑定到 NetScaler Gateway

- 导航到 NetScaler Gateway > 虚拟服务器。

- 选择要为其绑定预身份验证策略的虚拟服务器,然后单击 编辑.

- 在 政策 部分中,单击 + 以绑定策略。

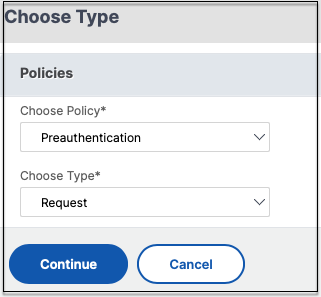

-

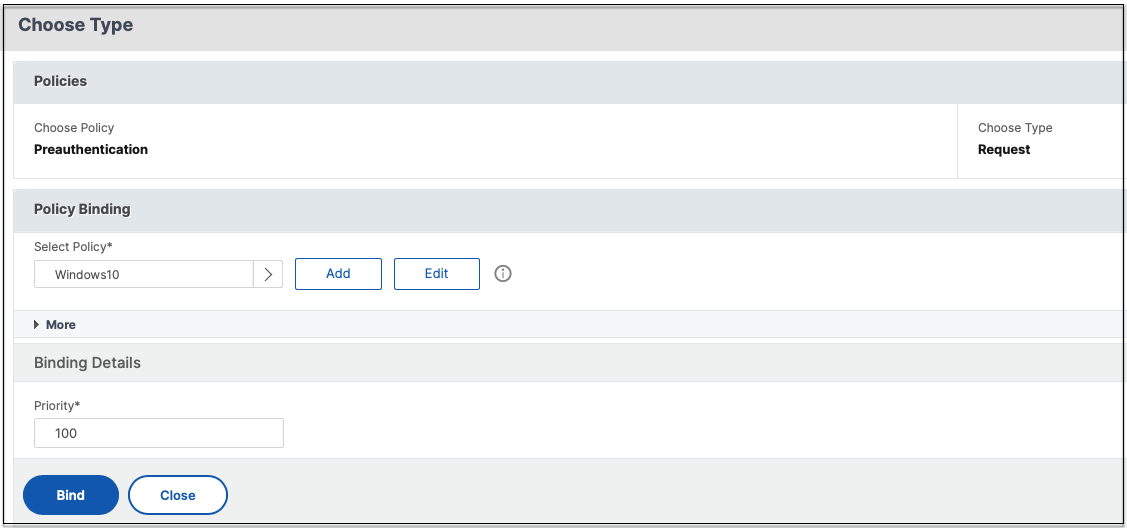

在 选择 Policy (策略),选择预身份验证策略,然后选择 请求 在 选择 Type (类型).

- 选择策略名称和策略评估的优先级。

-

单击绑定。

使用 CLI 配置自定义标签

在 NetScaler CLI 上运行以下示例命令以创建和绑定预身份验证策略:

add aaa preauthenticationaction win10_prof ALLOWadd aaa preauthenticationpolicy Windows10 "CLIENT.OS(win10) EXISTS" win10_profbind vpn vserver _SecureAccess_Gateway -policy Windows10 -priority 100

在 NetScaler CLI 上运行以下示例命令以配置 nFactor EPA 策略:

add authentication epaAction epaallowact -csecexpr "sys.client_expr(\"proc_0_notepad.exe\")" -defaultEPAGroup allow_app -quarantineGroup deny_appadd authentication Policy epaallow -rule true -action epaallowact

添加新的上下文标记

- 打开 Secure Private Access 管理控制台,然后单击 访问策略.

- 创建新策略或编辑现有策略。

- 在 条件 部分中,单击 添加条件 并选择 上下文标签, 匹配所有,然后输入上下文标签名称(例如

Windows10 操作系统).

有关发送到 Secure Private Access 插件的 EPA 标记的说明

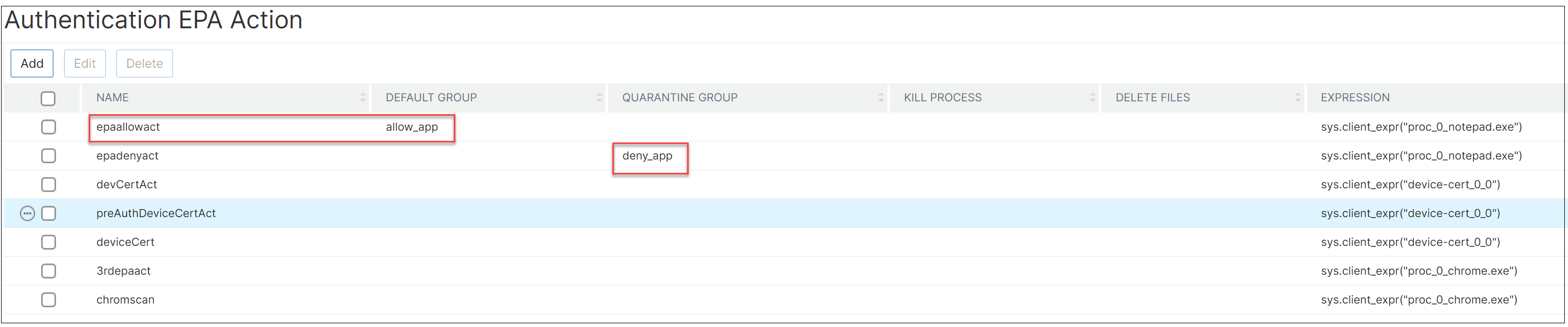

在 nFactor EPA 策略中配置的 EPA 操作名称以及作为 Secure Private Access 插件的智能访问标签的关联组名称。 但是,发送的标签取决于 EPA 行动评估的结果。

- 如果 nFactor EPA 策略中的所有 EPA 操作都导致操作 否认 在最后一个操作中配置了隔离组,则隔离组名称将作为智能访问发送。

- 如果 nFactor EPA 策略中的 EPA 操作导致操作 允许,则与操作关联的 EPA 策略名称和默认组名称(如果已配置)将作为智能访问标记发送。

在此示例中,当操作被拒绝时, deny_app 作为智能访问标签发送到 Secure Private Access 插件。 允许操作时, EPAALLOWACT 和 allow_app将作为智能访问标签发送到 Secure Private Access 插件。